Egyszeri bejelentkezés üzembe helyezésének tervezése

Ez a cikk olyan információkat tartalmaz, amelyekkel megtervezheti az egyszeri bejelentkezés (SSO) telepítését a Microsoft Entra ID-ban. Ha az SSO-telepítést az alkalmazásokkal a Microsoft Entra-azonosítóban tervezi, az alábbi kérdéseket kell megfontolnia:

- Milyen rendszergazdai szerepkörök szükségesek az alkalmazás kezeléséhez?

- Meg kell újítani a Security Assertion Markup Language (SAML) alkalmazástanúsítványt?

- Kiket kell értesíteni az egyszeri bejelentkezés végrehajtásával kapcsolatos változásokról?

- Milyen licencek szükségesek az alkalmazás hatékony kezeléséhez?

- Használnak megosztott és vendégfelhasználói fiókokat az alkalmazás eléréséhez?

- Tisztában vagyok az egyszeri bejelentkezés telepítésének lehetőségével?

Rendszergazda osztó szerepkörök

Mindig használja a szerepkört a rendelkezésre álló legkevesebb engedéllyel a szükséges feladat Microsoft Entra-azonosítón belüli végrehajtásához. Tekintse át a különböző elérhető szerepköröket, és válassza ki a megfelelőt az alkalmazás egyes személyeinek igényeinek kielégítéséhez. Előfordulhat, hogy egyes szerepköröket ideiglenesen kell alkalmazni, és el kell távolítani az üzembe helyezés befejezése után.

| Persona | Szerepkörök | Microsoft Entra szerepkör (ha szükséges) |

|---|---|---|

| Ügyfélszolgálati rendszergazda | Az 1. réteg ügyfélszolgálata megtekintheti a bejelentkezési naplókat a problémák megoldásához. | Egyik sem |

| Identitásadminisztrátor | Konfigurálás és hibakeresés a Microsoft Entra-azonosítóval kapcsolatos problémák esetén | Felhőalkalmazás-rendszergazda |

| Alkalmazás rendszergazdája | Felhasználói igazolás az alkalmazásban, konfiguráció az engedélyekkel rendelkező felhasználókon | Egyik sem |

| Infrastruktúra-rendszergazdák | Tanúsítványátvételi tulajdonos | Felhőalkalmazás-rendszergazda |

| Üzleti tulajdonos/érdekelt | Felhasználói igazolás az alkalmazásban, konfiguráció az engedélyekkel rendelkező felhasználókon | Egyik sem |

A Microsoft Entra felügyeleti szerepköreivel kapcsolatos további információkért tekintse meg a Microsoft Entra beépített szerepköröket.

Diplomák

Ha engedélyezi az összevonást az SAML-alkalmazásban, a Microsoft Entra ID létrehoz egy, alapértelmezés szerint három évig érvényes tanúsítványt. Szükség esetén testre szabhatja a tanúsítvány lejárati dátumát. Győződjön meg arról, hogy rendelkezik a tanúsítványok lejárat előtti megújításához szükséges folyamatokkal.

A tanúsítvány időtartamát a Microsoft Entra Felügyeleti központban módosíthatja. Mindenképpen dokumentálja a lejáratot, és tudja, hogyan kezelheti a tanúsítványmegújítást. Fontos azonosítani az aláíró tanúsítvány életciklusának kezeléséhez szükséges megfelelő szerepköröket és e-mail-terjesztési listákat. A következő szerepkörök használata ajánlott:

- Tulajdonos az alkalmazás felhasználói tulajdonságainak frissítéséhez

- A tulajdonos hívása az alkalmazás hibaelhárítási támogatásához

- A tanúsítványokkal kapcsolatos változásértesítések szigorúan figyelt e-mail-terjesztési listája

Állítson be egy folyamatot a Microsoft Entra-azonosító és az alkalmazás tanúsítványváltozásának kezelésére. Ennek a folyamatnak a végrehajtásával megakadályozhatja vagy minimalizálhatja a tanúsítványlejáró vagy a kényszerített tanúsítványáthelyezés miatti kimaradásokat. További információ: Összevont egyszeri bejelentkezés tanúsítványainak kezelése a Microsoft Entra-azonosítóban.

Kommunikáció

A kommunikáció kritikus fontosságú az új szolgáltatások sikeressége szempontjából. Proaktív módon kommunikálhat a felhasználókkal a közelgő változásról. Közölje, hogy mikor lesz változás, és hogyan szerezhet támogatást, ha problémákat tapasztalnak. Tekintse át, hogy a felhasználók hogyan férhetnek hozzá az SSO-kompatibilis alkalmazásaikhoz, és hogyan hozhatják össze a kommunikációt a kiválasztásnak megfelelően.

A kommunikációs terv implementálása. Győződjön meg arról, hogy tudatja a felhasználókat, hogy változás érkezik, amikor megérkezik, és hogy mit kell tennie most. Emellett győződjön meg arról is, hogy tájékoztatást nyújt arról, hogyan kérhet segítséget.

Licencek

Győződjön meg arról, hogy az alkalmazásra a következő licencelési követelmények vonatkoznak:

Microsoft Entra ID-licencelés – Az előre összeállított nagyvállalati alkalmazások egyszeri bejelentkezése ingyenes. A címtárban lévő objektumok száma és az üzembe helyezni kívánt funkciók azonban további licenceket igényelhetnek. A licenckövetelmények teljes listáját a Microsoft Entra díjszabásában találja.

Alkalmazáslicencek – Az üzleti igényeknek megfelelő licencekre van szüksége az alkalmazásokhoz. Az alkalmazás tulajdonosával együttműködve állapítsa meg, hogy az alkalmazáshoz rendelt felhasználók rendelkeznek-e az alkalmazáson belüli szerepköreikhez megfelelő licencekkel. Ha a Microsoft Entra ID szerepkörök alapján kezeli az automatikus kiépítést, a Microsoft Entra ID-ban hozzárendelt szerepköröknek igazodniuk kell az alkalmazáson belüli licencek számához. Az alkalmazásban lévő licencek helytelen száma hibákhoz vezethet egy felhasználói fiók kiépítése vagy frissítése során.

Közös fiókok

A bejelentkezés szempontjából a megosztott fiókkal rendelkező alkalmazások nem különböznek az egyéni felhasználók jelszó egyszeri bejelentkezését használó vállalati alkalmazásoktól. A megosztott fiókok használatára szánt alkalmazások tervezéséhez és konfigurálásához azonban további lépésekre van szükség.

- A felhasználókkal együttműködve dokumentálja a következő információkat:

- A szervezet azon felhasználóinak halmaza, akik használni szeretnék az alkalmazást.

- A felhasználók készletéhez társított meglévő hitelesítő adatok az alkalmazásban.

- A felhasználói beállítások és a hitelesítő adatok minden kombinációjához hozzon létre egy biztonsági csoportot a felhőben vagy a helyszínen a követelményeknek megfelelően.

- Állítsa alaphelyzetbe a megosztott hitelesítő adatokat. Az alkalmazás Microsoft Entra-azonosítóban való üzembe helyezése után az egyéneknek nincs szükségük a megosztott fiók jelszavára. A Microsoft Entra ID tárolja a jelszót, és érdemes megfontolnia a hosszú és összetett beállítását.

- Ha az alkalmazás támogatja, konfigurálja a jelszó automatikus átállítását. Így még a kezdeti beállítást végző rendszergazda sem ismeri a megosztott fiók jelszavát.

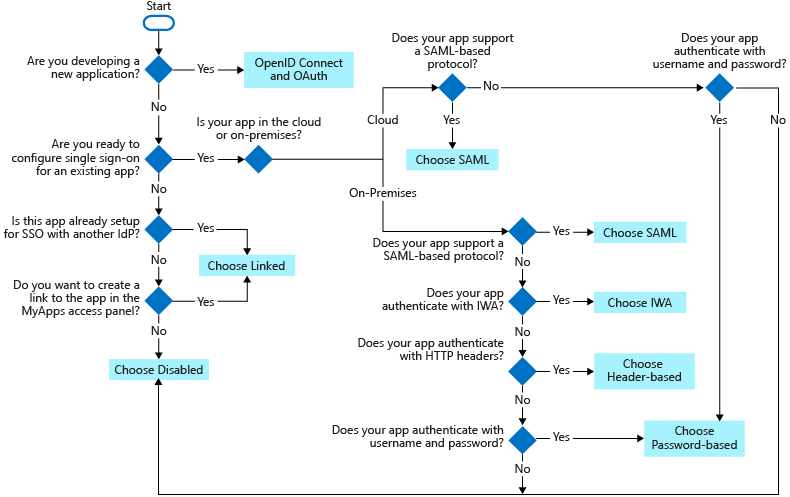

Az egyszeri bejelentkezés beállításai

Az egyszeri bejelentkezést többféleképpen konfigurálhatja az alkalmazásokhoz. Az egyszeri bejelentkezési módszer kiválasztása az alkalmazás hitelesítési konfigurációjának függvénye.

- A felhőalkalmazások használhatnak OpenID Connect-alapú, OAuth-alapú, SAML-alapú, jelszóalapú vagy összekapcsolt egyszeri bejelentkezést. Az egyszeri bejelentkezést le is lehet tiltani.

- A helyszíni alkalmazások használhatnak jelszóalapú, integrált Windows-hitelesítést, fejlécalapú vagy társított egyszeri bejelentkezéshez. A helyszíni lehetőségek akkor működnek, ha az alkalmazások alkalmazásproxy használatára vannak konfigurálva.

Ez a folyamatábra segít megállapítani, hogy az adott esetben melyik egyszeri bejelentkezési módszert érdemes használni.

A következő SSO-protokollok használhatók:

OpenID Csatlakozás és OAuth – Válassza az OpenID Csatlakozás és az OAuth 2.0 lehetőséget, ha az alkalmazás, amelyhez csatlakozik, támogatja azt. További információ: OAuth 2.0 és OpenID Csatlakozás protokollok a Microsoft Identitásplatform. Az OpenID Csatlakozás egyszeri bejelentkezés implementálásának lépéseit lásd: OIDC-alapú egyszeri bejelentkezés beállítása egy alkalmazáshoz a Microsoft Entra ID-ban.

SAML – Ha lehetséges, válassza az SAML-t olyan meglévő alkalmazásokhoz, amelyek nem használják az OpenID-Csatlakozás vagy az OAuth-ot. További információ: egyszeri bejelentkezéses SAML protokoll.

Jelszóalapú – Jelszóalapú választás, ha az alkalmazás HTML bejelentkezési oldallal rendelkezik. A jelszóalapú egyszeri bejelentkezést jelszótárolónak is nevezik. A jelszóalapú egyszeri bejelentkezés lehetővé teszi a felhasználói hozzáférés és a jelszavak kezelését olyan webalkalmazásokhoz, amelyek nem támogatják az identitás összevonását. Az is hasznos, ha több felhasználónak egyetlen fiókot kell megosztania, például a szervezet közösségimédia-alkalmazásfiókjainak.

A jelszóalapú egyszeri bejelentkezés olyan alkalmazásokat támogat, amelyek több bejelentkezési mezőt igényelnek olyan alkalmazásokhoz, amelyekhez nem csak felhasználónév és jelszó mezők szükségesek a bejelentkezéshez. Testre szabhatja a felhasználók által a hitelesítő adatok megadásakor megjelenő felhasználónév- és jelszómezők címkéit a Saját alkalmazások. A jelszóalapú egyszeri bejelentkezés implementálásának lépéseit a Jelszóalapú egyszeri bejelentkezés című témakörben találja.

Csatolt – Válassza a csatolt lehetőséget, ha az alkalmazás SSO-hoz van konfigurálva egy másik identitásszolgáltatói szolgáltatásban. A csatolt beállítással konfigurálhatja a célhelyet, amikor egy felhasználó kiválasztja az alkalmazást a szervezet végfelhasználói portálján. Hozzáadhat egy olyan egyéni webalkalmazásra mutató hivatkozást, amely jelenleg összevonást használ, például Active Directory összevonási szolgáltatások (AD FS) (ADFS).

Ezenkívül hozzáadhat csatolásokat bizonyos weboldalakhoz is, amelyeket meg szeretne jeleníteni a felhasználói hozzáférési paneleken, valamint olyan alkalmazáshoz, amely nem igényel hitelesítést. A Csatolt beállítás nem biztosít bejelentkezési funkciókat a Microsoft Entra hitelesítő adatain keresztül. A csatolt egyszeri bejelentkezés implementálásának lépéseit lásd: Csatolt egyszeri bejelentkezés.

Letiltva – Akkor válassza a letiltott egyszeri bejelentkezést, ha az alkalmazás még nem áll készen az egyszeri bejelentkezés konfigurálására.

Integrált Windows-hitelesítés (IWA) – Válassza az IWA egyszeri bejelentkezést az IWA-t használó alkalmazásokhoz vagy jogcímérzékeny alkalmazásokhoz. További információ: Kerberos Korlátozott delegálás az alkalmazásokba való egyszeri bejelentkezéshez alkalmazásproxy.

Fejlécalapú – Válassza ki a fejlécalapú egyszeri bejelentkezést, ha az alkalmazás fejléceket használ a hitelesítéshez. További információ: Fejlécalapú egyszeri bejelentkezés.