Azure Virtual Desktop-környezetek védelme az Azure Firewall használatával

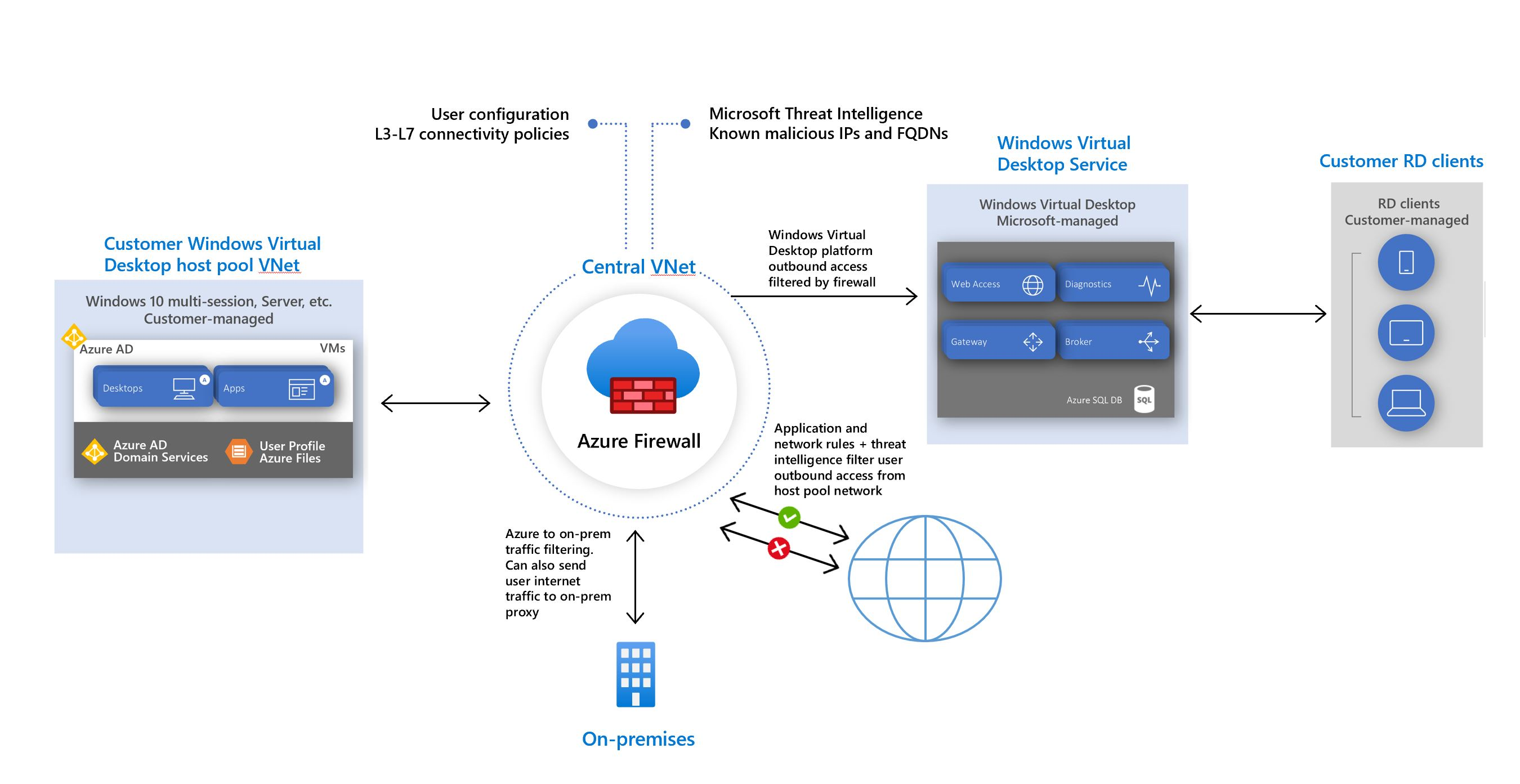

Az Azure Virtual Desktop egy felhőalapú virtuális asztali infrastruktúra (VDI) szolgáltatás, amely az Azure-ban fut. Amikor egy végfelhasználó csatlakozik az Azure Virtual Desktophoz, a munkamenet egy gazdagépkészlet munkamenet-gazdagépéről származik. A gazdagépkészlet olyan Azure-beli virtuális gépek gyűjteménye, amelyek munkamenet-gazdagépként regisztrálnak az Azure Virtual Desktopban. Ezek a virtuális gépek a virtuális hálózaton futnak, és a virtuális hálózati biztonsági vezérlőkre vonatkoznak. A megfelelő működéshez kimenő internetkapcsolatra van szükségük az Azure Virtual Desktop szolgáltatáshoz, és a végfelhasználók számára kimenő internet-hozzáférésre is szükség lehet. Az Azure Firewall segíthet a környezet zárolásában és a kimenő forgalom szűrésében.

Az Azure Virtual Desktop gazdagépkészletének az Azure Firewall használatával történő további védelméhez kövesse a cikkben szereplő irányelveket.

Előfeltételek

- Üzembe helyezett Azure Virtual Desktop-környezet és gazdagépkészlet. További információ: Az Azure Virtual Desktop üzembe helyezése.

- Legalább egy Firewall Manager-szabályzattal üzembe helyezett Azure Firewall.

- A tűzfalszabályzatban engedélyezett DNS- és DNS-proxy az FQDN hálózati szabályokban való használatára.

Az Azure Virtual Desktop terminológiájáról további információt az Azure Virtual Desktop terminológiája című témakörben talál.

Gazdagépkészlet kimenő hozzáférése az Azure Virtual Desktophoz

Az Azure Virtual Desktophoz létrehozott Azure-beli virtuális gépeknek több teljes tartománynévhez (FQDN-hez) kell hozzáféréssel rendelkezniük a megfelelő működéshez. Az Azure Firewall az Azure Virtual Desktop FQDN-címkéjével WindowsVirtualDesktop egyszerűsíti ezt a konfigurációt. Létre kell hoznia egy Azure Firewall-szabályzatot, és szabálygyűjteményeket kell létrehoznia a hálózati szabályokhoz és az alkalmazások szabályaihoz. Adjon prioritást a szabálygyűjteménynek, és engedélyezze vagy tiltsa le a műveletet.

Létre kell hoznia egy Azure Firewall-szabályzatot, és szabálygyűjteményeket kell létrehoznia a hálózati szabályokhoz és az alkalmazások szabályaihoz. Adjon prioritást a szabálygyűjteménynek, és engedélyezze vagy tiltsa le a műveletet. Annak érdekében, hogy egy adott AVD-gazdagépkészletet "Forrásként" azonosíthasson az alábbi táblázatokban, az IP-csoport létrehozható annak megjelenítéséhez.

Hálózati szabályok létrehozása

Az alábbi táblázat felsorolja azokat a kötelező szabályokat, amelyek engedélyezik a kimenő hozzáférést a vezérlősíkhoz és az alapvető függő szolgáltatásokhoz. További információ: Kötelező teljes tartománynevek és végpontok az Azure Virtual Desktophoz.

| Név | Forrás típusa | Source | Protokoll | Célportok | Céltípus | Destination |

|---|---|---|---|---|---|---|

| Szabály neve | IP-cím vagy csoport | IP-csoport, virtuális hálózat vagy alhálózat IP-címe | TCP | 443 | FQDN | login.microsoftonline.com |

| Szabály neve | IP-cím vagy csoport | IP-csoport, virtuális hálózat vagy alhálózat IP-címe | TCP | 443 | Szolgáltatáscímke | WindowsVirtualDesktop, AzureFrontDoor.Frontend, AzureMonitor |

| Szabály neve | IP-cím vagy csoport | IP-csoport, virtuális hálózat vagy alhálózat IP-címe | TCP | 443 | FQDN | gcs.prod.monitoring.core.windows.net |

| Szabály neve | IP-cím vagy csoport | IP-csoport, virtuális hálózat vagy alhálózat IP-címe | TCP, UDP | 53 | IP Address | [A használt DNS-kiszolgáló címe] |

| Szabály neve | IP-cím vagy csoport | IP-csoport, virtuális hálózat vagy alhálózat IP-címe | TCP | 1688 | IP address | azkms.core.windows.net |

| Szabály neve | IP-cím vagy csoport | IP-csoport, virtuális hálózat vagy alhálózat IP-címe | TCP | 1688 | IP address | kms.core.windows.net |

| Szabály neve | IP-cím vagy csoport | IP-csoport, virtuális hálózat vagy alhálózat IP-címe | TCP | 443 | FQDN | mrsglobalsteus2prod.blob.core.windows.net |

| Szabály neve | IP-cím vagy csoport | IP-csoport, virtuális hálózat vagy alhálózat IP-címe | TCP | 443 | FQDN | wvdportalstorageblob.blob.core.windows.net |

| Szabály neve | IP-cím vagy csoport | IP-csoport, virtuális hálózat vagy alhálózat IP-címe | TCP | 80 | FQDN | oneocsp.microsoft.com |

| Szabály neve | IP-cím vagy csoport | IP-csoport, virtuális hálózat vagy alhálózat IP-címe | TCP | 80 | FQDN | www.microsoft.com |

Megjegyzés:

Előfordulhat, hogy egyes üzemelő példányoknak nincs szükségük DNS-szabályokra. A Microsoft Entra Domain Services tartományvezérlői például a 168.63.129.16-os időpontban továbbítják a DNS-lekérdezéseket az Azure DNS-nek.

A használattól és a forgatókönyvtől függően választható hálózati szabályok használhatók:

| Név | Forrás típusa | Source | Protokoll | Célportok | Céltípus | Destination |

|---|---|---|---|---|---|---|

| Szabály neve | IP-cím vagy csoport | IP-csoport vagy virtuális hálózat vagy alhálózat IP-címe | UDP | 123 | FQDN | time.windows.com |

| Szabály neve | IP-cím vagy csoport | IP-csoport vagy virtuális hálózat vagy alhálózat IP-címe | TCP | 443 | FQDN | login.windows.net |

| Szabály neve | IP-cím vagy csoport | IP-csoport vagy virtuális hálózat vagy alhálózat IP-címe | TCP | 443 | FQDN | www.msftconnecttest.com |

Alkalmazásszabályok létrehozása

A használattól és a forgatókönyvtől függően választható alkalmazásszabályok használhatók:

| Név | Forrás típusa | Source | Protokoll | Céltípus | Destination |

|---|---|---|---|---|---|

| Szabály neve | IP-cím vagy csoport | Virtuális hálózat vagy alhálózat IP-címe | Https:443 | Teljes tartománynév címkéje | WindowsUpdate, Windows Diagnostics, MicrosoftActiveProtectionService |

| Szabály neve | IP-cím vagy csoport | Virtuális hálózat vagy alhálózat IP-címe | Https:443 | FQDN | *.events.data.microsoft.com |

| Szabály neve | IP-cím vagy csoport | Virtuális hálózat vagy alhálózat IP-címe | Https:443 | FQDN | *.sfx.ms |

| Szabály neve | IP-cím vagy csoport | Virtuális hálózat vagy alhálózat IP-címe | Https:443 | FQDN | *.digicert.com |

| Szabály neve | IP-cím vagy csoport | Virtuális hálózat vagy alhálózat IP-címe | Https:443 | FQDN | *.azure-dns.com, *.azure-dns.net |

Fontos

Javasoljuk, hogy ne használjon TLS-ellenőrzést az Azure Virtual Desktopban. További információkért tekintse meg a proxykiszolgáló irányelveit.

Azure Firewall-szabályzat minta

Az összes említett kötelező és választható szabály egyszerűen üzembe helyezhető egyetlen Azure Firewall-szabályzatban a következő https://github.com/Azure/RDS-Templates/tree/master/AzureFirewallPolicyForAVDhelyen közzétett sablon használatával: . Az éles üzembe helyezés előtt javasoljuk, hogy tekintse át az összes definiált hálózati és alkalmazásszabályt, és gondoskodjon az Azure Virtual Desktop hivatalos dokumentációjával és biztonsági követelményeivel való összhangról.

Gazdagépkészlet kimenő internet-hozzáférése

A szervezet igényeitől függően érdemes lehet engedélyezni a biztonságos kimenő internet-hozzáférést a végfelhasználók számára. Ha az engedélyezett célhelyek listája jól definiált (például Microsoft 365-hozzáférés esetén), az Azure Firewall alkalmazásával és hálózati szabályaival konfigurálhatja a szükséges hozzáférést. Ez a legjobb teljesítmény érdekében közvetlenül az internetre irányítja a végfelhasználói forgalmat. Ha engedélyeznie kell a hálózati kapcsolatot a Windows 365-höz vagy az Intune-hoz, tekintse meg a Windows 365 és az Intune hálózati végpontjaira vonatkozó hálózati követelményeket.

Ha egy meglévő helyszíni biztonságos webátjáróval szeretné szűrni a kimenő felhasználói internetes forgalmat, explicit proxykonfigurációval konfigurálhatja az Azure Virtual Desktop gazdagépkészletén futó webböngészőket vagy más alkalmazásokat. Lásd például a Microsoft Edge parancssori beállításait a proxybeállítások konfigurálásához. Ezek a proxybeállítások csak a végfelhasználói internet-hozzáférést befolyásolják, így az Azure Virtual Desktop platform kimenő forgalmát közvetlenül az Azure Firewallon keresztül engedélyezi.

A felhasználók webes hozzáférésének szabályozása

Rendszergazda engedélyezhetik vagy letilthatják a felhasználók hozzáférését a különböző webhelykategóriákhoz. Adjon hozzá egy szabályt az alkalmazásgyűjteményhez a megadott IP-címről az engedélyezni vagy megtagadni kívánt webkategóriákba. Tekintse át az összes webes kategóriát.

Következő lépés

- További információ az Azure Virtual Desktopról: Mi az Az Azure Virtual Desktop?