fenyegetésintelligencia-alapú szűrés Azure Firewall

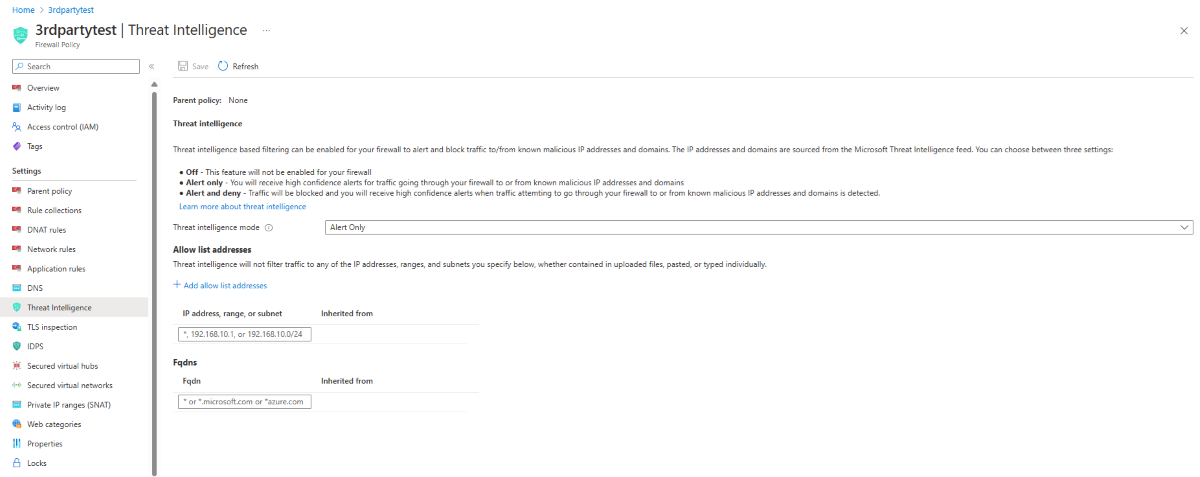

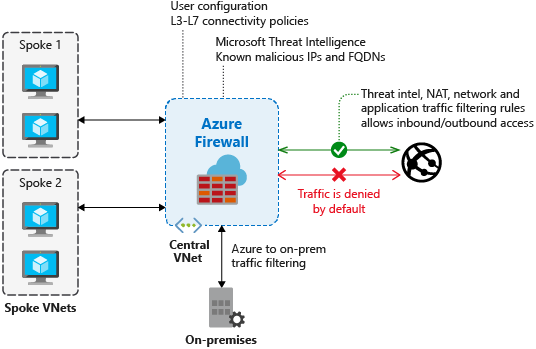

Engedélyezheti a fenyegetésfelderítés-alapú szűrést a tűzfal számára, hogy riasztást küldhessen, és megtagadja az ismert rosszindulatú IP-címekről, teljes tartománynevekből és URL-címekről érkező vagy onnan érkező forgalmat. Az IP-címek, tartományok és URL-címek a Microsoft Threat Intelligence-hírcsatornából származnak, amely több forrást is tartalmaz, beleértve a Microsoft Cyber Security csapatát is. Az Intelligent Security Graph működteti a Microsoft fenyegetésfelderítési funkcióit, és több szolgáltatást használ, köztük a felhőhöz készült Microsoft Defender.

Ha engedélyezte a fenyegetésfelderítés-alapú szűrést, a tűzfal a kapcsolódó szabályokat a NAT-szabályok, a hálózati szabályok vagy az alkalmazásszabályok előtt dolgozza fel.

Amikor egy szabály aktiválódik, dönthet úgy, hogy csak naplóz egy riasztást, vagy választhatja a riasztási és megtagadási módot.

Alapértelmezés szerint a fenyegetésintelligencia-alapú szűrés riasztási módban van. Nem kapcsolhatja ki ezt a funkciót, és nem módosíthatja az üzemmódot, amíg a portál felülete elérhetővé nem válik az Ön régiójában.

Megadhatja az engedélyezési listákat, hogy a fenyegetésfelderítés ne szűrje a forgalmat a felsorolt teljes tartománynevekre, IP-címekre, tartományokra vagy alhálózatokra.

Kötegelt művelet esetén feltölthet egy CSV-fájlt az IP-címek, tartományok és alhálózatok listájával.

Naplók

Az alábbi naplórészlet egy aktivált szabályt mutat be:

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

Tesztelés

Kimenő tesztelés – A kimenő forgalmi riasztások ritkán fordulnak elő, mivel ez azt jelenti, hogy a környezet sérült. A kimenő riasztások tesztelésének elősegítése érdekében létezik egy teszt teljes tartománynév, amely riasztást aktivál. Használja

testmaliciousdomain.eastus.cloudapp.azure.coma kimenő tesztekhez.A tesztek előkészítéséhez és annak biztosításához, hogy ne kapjon DNS-feloldási hibát, konfigurálja a következő elemeket:

- Adjon hozzá egy próbarekordot a tesztszámítógép gazdagépfájljához. Windows rendszerű számítógépen például hozzáadhatja

1.2.3.4 testmaliciousdomain.eastus.cloudapp.azure.comaC:\Windows\System32\drivers\etc\hostsfájlt. - Győződjön meg arról, hogy a tesztelt HTTP/S-kérés nem hálózati, hanem alkalmazásszabály használatával engedélyezett.

- Adjon hozzá egy próbarekordot a tesztszámítógép gazdagépfájljához. Windows rendszerű számítógépen például hozzáadhatja

Bejövő tesztelés – A bejövő forgalomra vonatkozó riasztások várhatóan megjelennek, ha a tűzfalon DNST-szabályok vannak konfigurálva. A riasztások akkor is megjelennek, ha a tűzfal csak bizonyos forrásokat engedélyez a DNAT-szabályban, és a forgalom egyébként le van tiltva. Azure Firewall nem küld riasztást az összes ismert portolvasóról, csak olyan szkennerekről, amelyek szintén rosszindulatú tevékenységet folytatnak.

Következő lépések

- A Azure Firewall Veszélyforrások elleni védelem felfedezése

- Lásd: Azure Firewall Log Analytics-minták

- Útmutató Azure Firewall üzembe helyezéséhez és konfigurálásához

- Tekintse át a Microsoft biztonságiintelligencia-jelentését