Felhasználó által hozzárendelt felügyelt identitások kezelése

Az Azure-erőforrások felügyelt identitásai nem igénylik a hitelesítő adatok kódban való kezelését. Ezek használatával Microsoft Entra-jogkivonatot szerezhet be az alkalmazásaihoz. Az alkalmazások használhatják a jogkivonatot a Microsoft Entra-hitelesítést támogató erőforrások elérésekor. Az Azure kezeli az identitást, így önnek nem kell.

A felügyelt identitásoknak két típusa létezik: rendszer által hozzárendelt és felhasználó által hozzárendelt. A rendszer által hozzárendelt felügyelt identitások életciklusa az őket létrehozó erőforráshoz van kötve. A felhasználó által hozzárendelt felügyelt identitások több erőforráson is használhatók. A felügyelt identitásokról további információt az Azure-erőforrások felügyelt identitásai című témakörben talál.

Ebben a cikkben megtudhatja, hogyan hozhat létre, listázhat, törölhet vagy rendelhet hozzá szerepkört egy felhasználó által hozzárendelt felügyelt identitáshoz az Azure Portal használatával.

Előfeltételek

- Ha nem ismeri az Azure-erőforrások felügyelt identitását, tekintse meg az áttekintési szakaszt. Mindenképpen tekintse át a rendszer által hozzárendelt és a felhasználó által hozzárendelt felügyelt identitás közötti különbséget.

- Ha még nem rendelkezik Azure-fiókkal, a folytatás előtt regisztráljon egy ingyenes fiókra .

Felhasználó által hozzárendelt felügyelt identitás létrehozása

Tipp.

A cikkben szereplő lépések a portáltól függően kissé eltérhetnek.

Felhasználó által hozzárendelt felügyelt identitás létrehozásához a fióknak szüksége van a Felügyelt identitás közreműködője szerepkör-hozzárendelésre.

Jelentkezzen be az Azure Portalra.

A keresőmezőbe írja be a felügyelt identitásokat. A Szolgáltatások területen válassza a Felügyelt identitások lehetőséget.

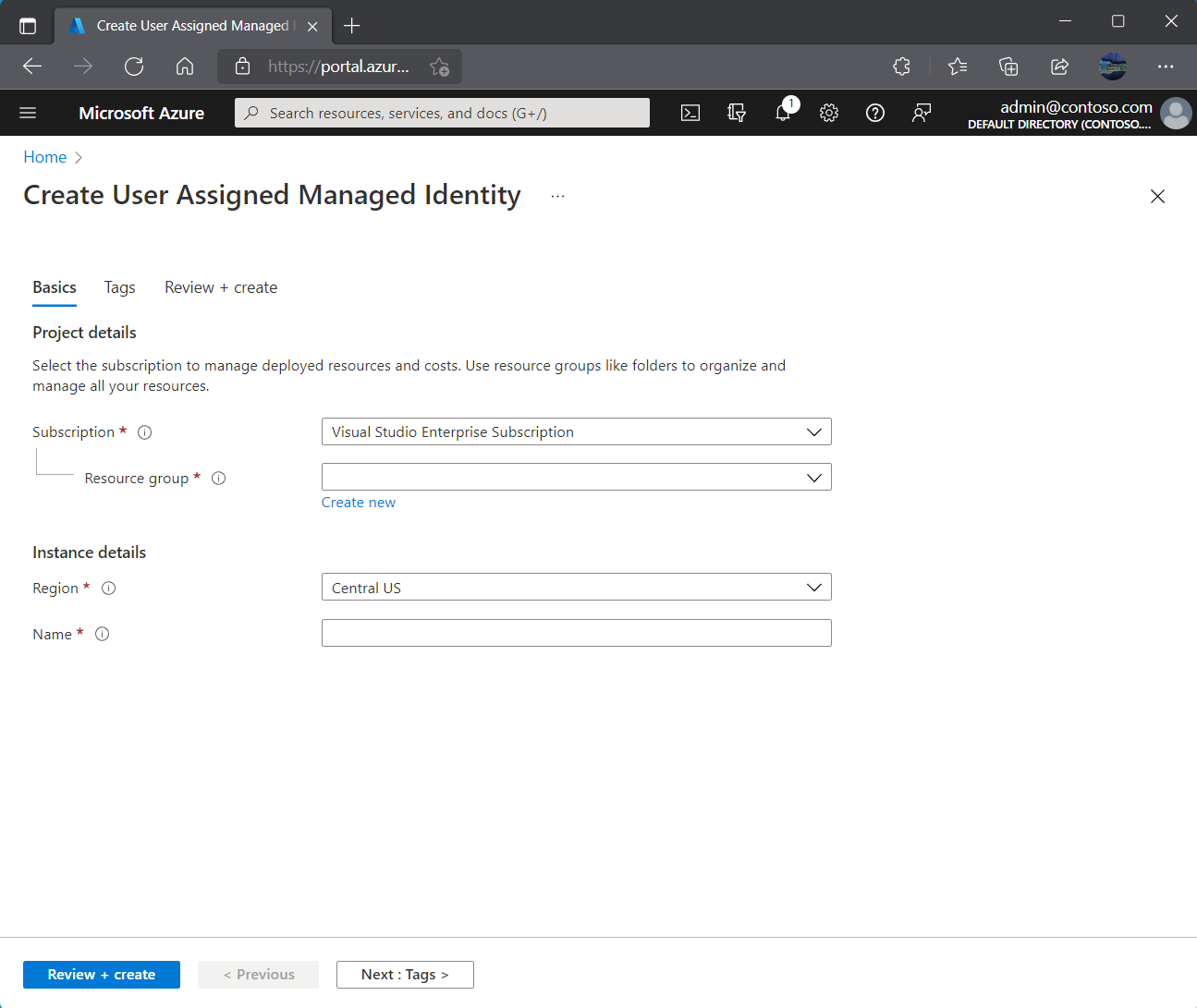

Válassza a Hozzáadás lehetőséget, és írja be az értékeket a következő mezőkbe a Felhasználó által hozzárendelt felügyelt identitás létrehozása panelen:

- Előfizetés: Válassza ki az előfizetést a felhasználó által hozzárendelt felügyelt identitás létrehozásához.

- Erőforráscsoport: Válasszon egy erőforráscsoportot a felhasználó által hozzárendelt felügyelt identitás létrehozásához, vagy válassza az Új létrehozása lehetőséget egy új erőforráscsoport létrehozásához.

- Régió: Válasszon egy régiót a felhasználó által hozzárendelt felügyelt identitás üzembe helyezéséhez, például az USA nyugati régiója.

- Név: Adja meg a felhasználó által hozzárendelt felügyelt identitás nevét, például UAI1.

Fontos

Felhasználó által hozzárendelt felügyelt identitások létrehozásakor a névnek betűvel vagy számmal kell kezdődnie, és tartalmazhat alfanumerikus karaktereket, kötőjeleket (-) és aláhúzásjeleket (_). Ahhoz, hogy a virtuális géphez vagy a virtuálisgép-méretezési csoporthoz való hozzárendelés megfelelően működjön, a név legfeljebb 24 karakter hosszúságú lehet. További információkért lásd a gyakori kérdéseket és az ismert problémákat.

A módosítások áttekintéséhez válassza a Véleményezés + létrehozás lehetőséget .

Válassza a Létrehozás lehetőséget.

Felhasználó által hozzárendelt felügyelt identitások listázása

A felhasználó által hozzárendelt felügyelt identitások listázásához vagy olvasásához a fióknak rendelkeznie kell a Felügyelt identitáskezelő vagy a Felügyelt identitás közreműködője szerepkör-hozzárendeléssel.

Jelentkezzen be az Azure Portalra.

A keresőmezőbe írja be a felügyelt identitásokat. A Szolgáltatások területen válassza a Felügyelt identitások lehetőséget.

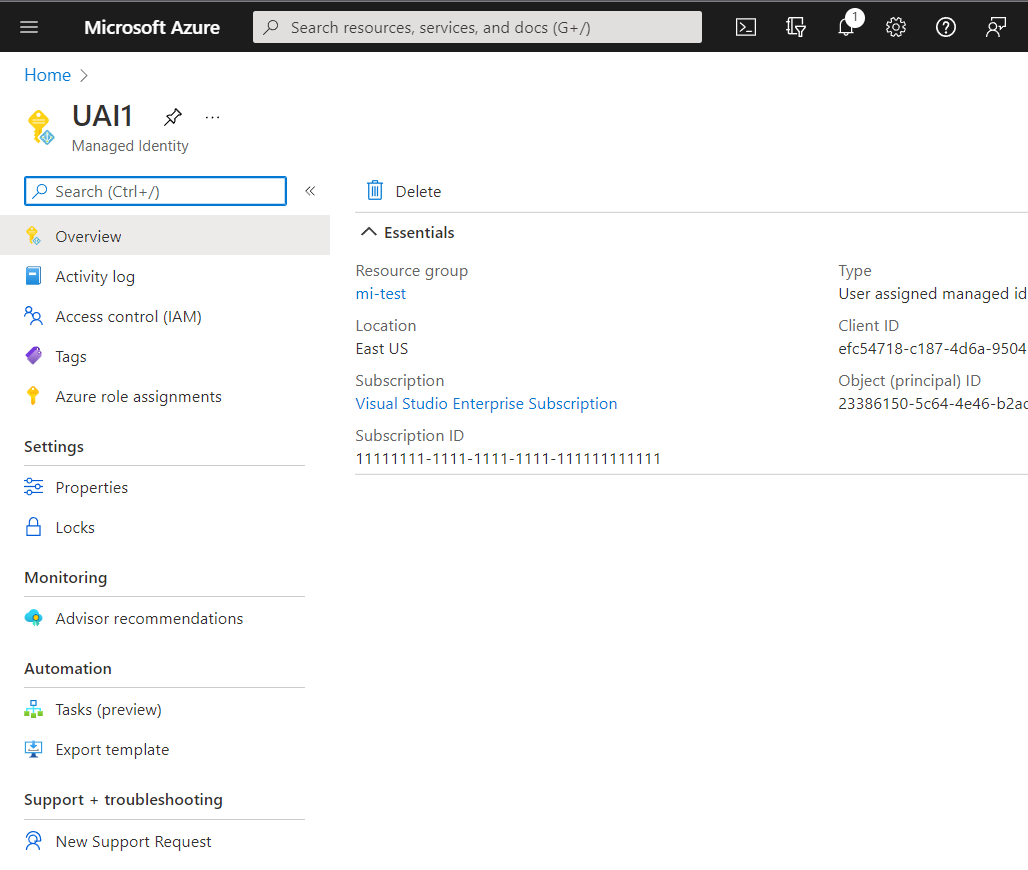

A rendszer visszaadja az előfizetés felhasználó által hozzárendelt felügyelt identitásainak listáját. A felhasználó által hozzárendelt felügyelt identitás részleteinek megtekintéséhez válassza ki a nevét.

Most már megtekintheti a felügyelt identitás részleteit a képen látható módon.

Felhasználó által hozzárendelt felügyelt identitás törlése

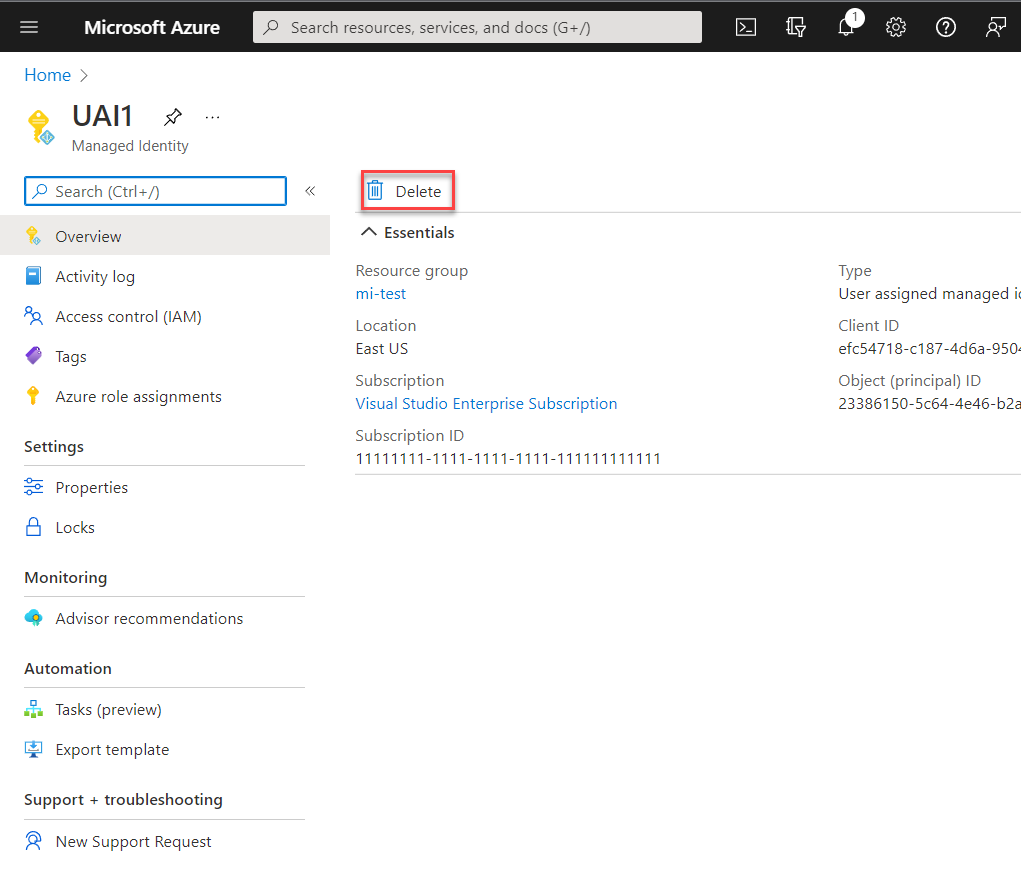

A felhasználó által hozzárendelt felügyelt identitás törléséhez a fióknak szüksége van a Felügyelt identitás közreműködője szerepkör-hozzárendelésre.

A felhasználó által hozzárendelt identitás törlése nem távolítja el azt a virtuális gépről vagy erőforrásból, amelyhez hozzá lett rendelve. Ha el szeretné távolítani a felhasználó által hozzárendelt identitást egy virtuális gépről, olvassa el a felhasználó által hozzárendelt felügyelt identitás eltávolítása a virtuális gépről című témakört.

Jelentkezzen be az Azure Portalra.

Válassza ki a felhasználó által hozzárendelt felügyelt identitást, és válassza a Törlés lehetőséget.

A megerősítést kérő mezőben válassza az Igen lehetőséget.

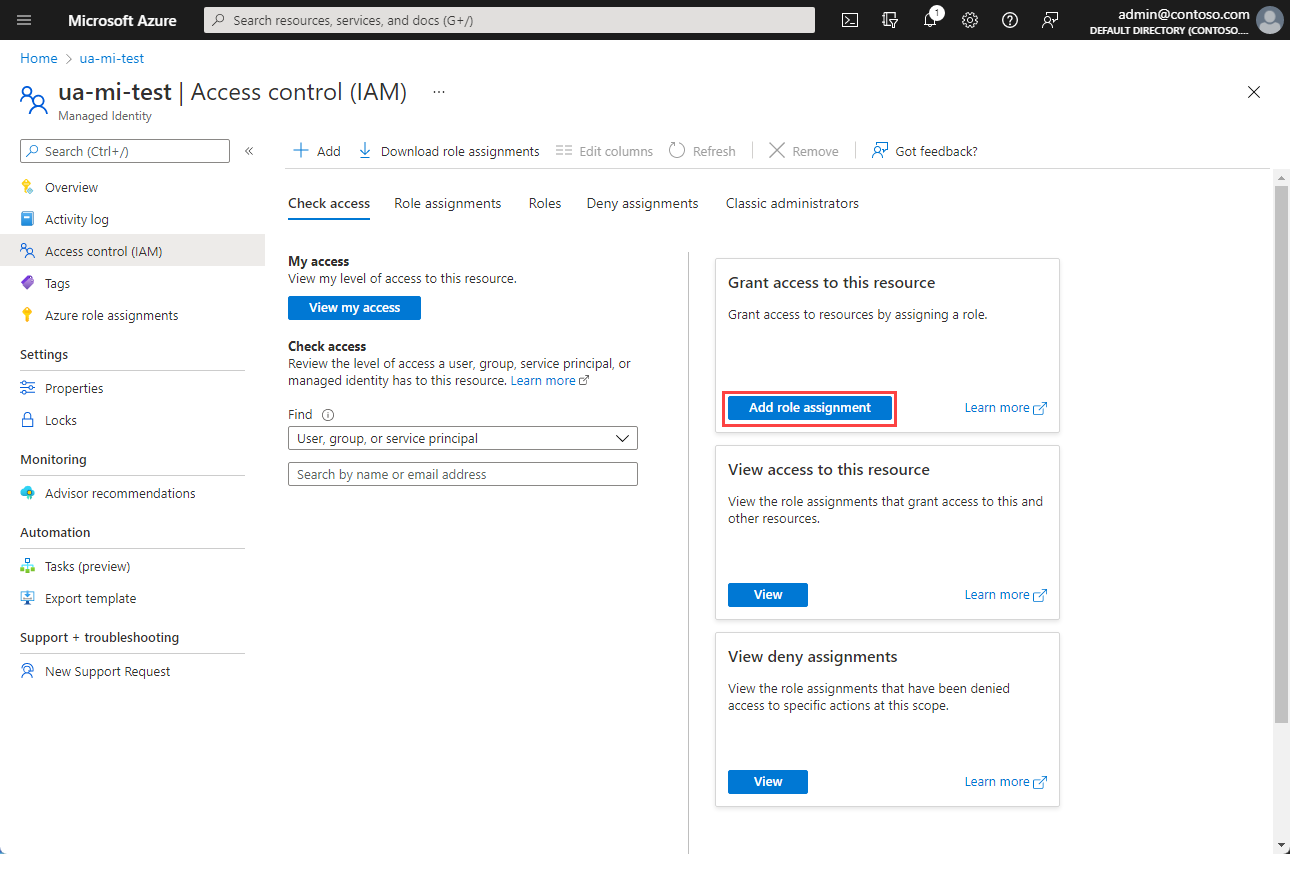

Felhasználó által hozzárendelt felügyelt identitásokhoz való hozzáférés kezelése

Egyes környezetekben a rendszergazdák úgy döntenek, hogy korlátozzák a felhasználó által hozzárendelt felügyelt identitások kezelését. Rendszergazda istratorok beépített RBAC-szerepkörökkel implementálhatják ezt a korlátozást. Ezekkel a szerepkörök használatával felhasználói vagy csoportszintű jogosultságokat biztosíthat a szervezetében egy felhasználó által hozzárendelt felügyelt identitáson keresztül.

Jelentkezzen be az Azure Portalra.

A keresőmezőbe írja be a felügyelt identitásokat. A Szolgáltatások területen válassza a Felügyelt identitások lehetőséget.

A rendszer visszaadja az előfizetés felhasználó által hozzárendelt felügyelt identitásainak listáját. Válassza ki a kezelni kívánt felhasználó által hozzárendelt felügyelt identitást.

Válassza a Hozzáférés-vezérlés (IAM) lehetőséget.

Válassza a Szerepkör-hozzárendelés hozzáadása lehetőséget.

A Szerepkör-hozzárendelés hozzáadása panelen válassza ki a hozzárendelni kívánt szerepkört, és válassza a Tovább gombot.

Válassza ki, hogy ki legyen hozzárendelve a szerepkörhöz.

Feljegyzés

A szerepkörök felügyelt identitásokhoz való hozzárendeléséről az Azure Portalon talál információt a felügyelt identitásokhoz való hozzáférés hozzárendelése erőforráshoz című témakörében.

Ebben a cikkben megtudhatja, hogyan hozhat létre, listázhat, törölhet vagy rendelhet hozzá szerepkört egy felhasználó által hozzárendelt felügyelt identitáshoz az Azure CLI használatával.

Előfeltételek

- Ha nem ismeri az Azure-erőforrások felügyelt identitását, tekintse meg az áttekintési szakaszt. Mindenképpen tekintse át a rendszer által hozzárendelt és a felhasználó által hozzárendelt felügyelt identitás közötti különbséget.

- Ha még nem rendelkezik Azure-fiókkal, a folytatás előtt regisztráljon egy ingyenes fiókra .

Használja a Bash-környezetet az Azure Cloud Shellben. További információ: A Bash rövid útmutatója az Azure Cloud Shellben.

Ha inkább helyi cli-referenciaparancsokat szeretne futtatni, telepítse az Azure CLI-t. Ha Windows vagy macOS rendszert használ, fontolja meg az Azure CLI Docker-tárolóban való futtatását. További információ: Az Azure CLI futtatása Docker-tárolóban.

Ha helyi telepítést használ, jelentkezzen be az Azure CLI-be az az login parancs futtatásával. A hitelesítési folyamat befejezéséhez kövesse a terminálon megjelenő lépéseket. További bejelentkezési lehetőségekért lásd : Bejelentkezés az Azure CLI-vel.

Amikor a rendszer kéri, először telepítse az Azure CLI-bővítményt. További információ a bővítményekről: Bővítmények használata az Azure CLI-vel.

Futtassa az az version parancsot a telepített verzió és a függő kódtárak megkereséséhez. A legújabb verzióra az az upgrade paranccsal frissíthet.

Fontos

Ha a parancssori felület használatával szeretné módosítani a felhasználói engedélyeket, a szolgáltatásnévnek további engedélyeket kell adnia az Azure Active Directory Graph API-ban, mert a parancssori felület egyes részei GET kéréseket hajtanak végre a Graph API-val szemben. Ellenkező esetben előfordulhat, hogy "A művelet befejezéséhez nem megfelelő jogosultságok" üzenetet kap. Ehhez nyissa meg az alkalmazásregisztrációt a Microsoft Entra-azonosítóban, válassza ki az alkalmazást, válassza ki az API-engedélyeket, görgessen le, és válassza az Azure Active Directory Graphot. Ezután válassza ki az alkalmazásengedélyeket, majd adja hozzá a megfelelő engedélyeket.

Felhasználó által hozzárendelt felügyelt identitás létrehozása

Felhasználó által hozzárendelt felügyelt identitás létrehozásához a fióknak szüksége van a Felügyelt identitás közreműködője szerepkör-hozzárendelésre.

Az az identity create paranccsal hozzon létre egy felhasználó által hozzárendelt felügyelt identitást. A -g paraméter azt az erőforráscsoportot adja meg, ahol létre kell hozni a felhasználó által hozzárendelt felügyelt identitást. A -n paraméter megadja a nevét. Cserélje le a és <USER ASSIGNED IDENTITY NAME> paraméterértékeket <RESOURCE GROUP> a saját értékeire.

Fontos

Felhasználó által hozzárendelt felügyelt identitások létrehozásakor a névnek betűvel vagy számmal kell kezdődnie, és tartalmazhat alfanumerikus karaktereket, kötőjeleket (-) és aláhúzásjeleket (_). Ahhoz, hogy a virtuális géphez vagy a virtuálisgép-méretezési csoporthoz való hozzárendelés megfelelően működjön, a név legfeljebb 24 karakter hosszúságú lehet. További információkért lásd a gyakori kérdéseket és az ismert problémákat.

az identity create -g <RESOURCE GROUP> -n <USER ASSIGNED IDENTITY NAME>

Felhasználó által hozzárendelt felügyelt identitások listázása

A felhasználó által hozzárendelt felügyelt identitások listázásához vagy olvasásához a fióknak szüksége van a Felügyelt identitáskezelő vagy a Felügyelt identitás közreműködője szerepkör-hozzárendelésre.

A felhasználó által hozzárendelt felügyelt identitások listázásához használja az az identity list parancsot. Cserélje le az <RESOURCE GROUP> értéket a saját értékére.

az identity list -g <RESOURCE GROUP>

A JSON-válaszban a felhasználó által hozzárendelt felügyelt identitások visszaadják a "Microsoft.ManagedIdentity/userAssignedIdentities" kulcs typeértékét.

"type": "Microsoft.ManagedIdentity/userAssignedIdentities"

Felhasználó által hozzárendelt felügyelt identitás törlése

A felhasználó által hozzárendelt felügyelt identitás törléséhez a fióknak szüksége van a Felügyelt identitás közreműködője szerepkör-hozzárendelésre.

Felhasználó által hozzárendelt felügyelt identitás törléséhez használja az az identity delete parancsot. Az -n paraméter megadja a nevét. A -g paraméter azt az erőforráscsoportot adja meg, ahol a felhasználó által hozzárendelt felügyelt identitás létrejött. Cserélje le a és <RESOURCE GROUP> paraméterértékeket <USER ASSIGNED IDENTITY NAME> a saját értékeire.

az identity delete -n <USER ASSIGNED IDENTITY NAME> -g <RESOURCE GROUP>

Feljegyzés

A felhasználó által hozzárendelt felügyelt identitás törlése nem távolítja el a hivatkozást egyetlen erőforrásból sem, amelyhez hozzá lett rendelve. Távolítsa el azokat egy virtuálisgép- vagy virtuálisgép-méretezési csoportból a az vm/vmss identity remove parancs használatával.

Következő lépések

Az Azure CLI-identitásparancsok teljes listáját az az identity című témakörben találja.

A felhasználó által hozzárendelt felügyelt identitás Azure-beli virtuális gépekhez való hozzárendelésével kapcsolatos információkért lásd : Felügyelt identitások konfigurálása Azure-beli erőforrásokhoz azure-beli virtuális gépen az Azure CLI használatával.

Megtudhatja, hogyan használhatja a számítási feladatok identitás-összevonását felügyelt identitásokhoz a Microsoft Entra által védett erőforrások titkos kulcsok kezelése nélkül való eléréséhez.

Ebben a cikkben megtudhatja, hogyan hozhat létre, listázhat, törölhet vagy rendelhet hozzá szerepkört egy felhasználó által hozzárendelt felügyelt identitáshoz a PowerShell használatával.

Előfeltételek

- Ha nem ismeri az Azure-erőforrások felügyelt identitását, tekintse meg az áttekintési szakaszt. Mindenképpen tekintse át a rendszer által hozzárendelt és a felhasználó által hozzárendelt felügyelt identitás közötti különbséget.

- Ha még nem rendelkezik Azure-fiókkal, a folytatás előtt regisztráljon egy ingyenes fiókra .

- A példaszkriptek futtatásához két lehetősége van:

- Használja az Azure Cloud Shellt, amelyet a kódblokkok jobb felső sarkában található Kipróbálás gombbal nyithat meg.

- Futtassa helyileg a szkripteket az Azure PowerShell használatával, a következő szakaszban leírtak szerint.

Ebben a cikkben megtudhatja, hogyan hozhat létre, listázhat és törölhet felhasználó által hozzárendelt felügyelt identitásokat a PowerShell használatával.

Az Azure PowerShell helyi konfigurálása

Az Azure PowerShell helyi használata ehhez a cikkhez a Cloud Shell használata helyett:

Ha még nem tette meg, telepítse az Azure PowerShell legújabb verzióját.

Bejelentkezés az Azure-ba.

Connect-AzAccountTelepítse a PowerShellGet legújabb verzióját.

Install-Module -Name PowerShellGet -AllowPrereleaseElőfordulhat, hogy a következő lépéshez

Exita parancs futtatása után ki kell lépnie az aktuális PowerShell-munkamenetből.Telepítse a modul előzetes verzióját a

Az.ManagedServiceIdentityfelhasználó által hozzárendelt felügyelt identitásműveletek végrehajtásához ebben a cikkben.Install-Module -Name Az.ManagedServiceIdentity -AllowPrerelease

Felhasználó által hozzárendelt felügyelt identitás létrehozása

Felhasználó által hozzárendelt felügyelt identitás létrehozásához a fióknak szüksége van a Felügyelt identitás közreműködője szerepkör-hozzárendelésre.

Felhasználó által hozzárendelt felügyelt identitás létrehozásához használja a New-AzUserAssignedIdentity parancsot. A ResourceGroupName paraméter azt az erőforráscsoportot adja meg, ahol létre kell hozni a felhasználó által hozzárendelt felügyelt identitást. A -Name paraméter megadja a nevét. Cserélje le a és <USER ASSIGNED IDENTITY NAME> paraméterértékeket <RESOURCE GROUP> a saját értékeire.

Fontos

Felhasználó által hozzárendelt felügyelt identitások létrehozásakor a névnek betűvel vagy számmal kell kezdődnie, és tartalmazhat alfanumerikus karaktereket, kötőjeleket (-) és aláhúzásjeleket (_). Ahhoz, hogy a virtuális géphez vagy a virtuálisgép-méretezési csoporthoz való hozzárendelés megfelelően működjön, a név legfeljebb 24 karakter hosszúságú lehet. További információkért lásd a gyakori kérdéseket és az ismert problémákat.

New-AzUserAssignedIdentity -ResourceGroupName <RESOURCEGROUP> -Name <USER ASSIGNED IDENTITY NAME>

Felhasználó által hozzárendelt felügyelt identitások listázása

A felhasználó által hozzárendelt felügyelt identitások listázásához vagy olvasásához a fióknak szüksége van a Felügyelt identitáskezelő vagy a Felügyelt identitás közreműködője szerepkör-hozzárendelésre.

A felhasználó által hozzárendelt felügyelt identitások listázásához használja a [Get-AzUserAssigned] parancsot. A -ResourceGroupName paraméter azt az erőforráscsoportot adja meg, ahol a felhasználó által hozzárendelt felügyelt identitás létrejött. Cserélje le az <RESOURCE GROUP> értéket a saját értékére.

Get-AzUserAssignedIdentity -ResourceGroupName <RESOURCE GROUP>

A válaszban a felhasználó által hozzárendelt felügyelt identitások visszaadják a "Microsoft.ManagedIdentity/userAssignedIdentities" kulcs Typeértékét.

Type :Microsoft.ManagedIdentity/userAssignedIdentities

Felhasználó által hozzárendelt felügyelt identitás törlése

A felhasználó által hozzárendelt felügyelt identitás törléséhez a fióknak szüksége van a Felügyelt identitás közreműködője szerepkör-hozzárendelésre.

Felhasználó által hozzárendelt felügyelt identitás törléséhez használja a Remove-AzUserAssignedIdentity parancsot. A -ResourceGroupName paraméter azt az erőforráscsoportot adja meg, ahol a felhasználó által hozzárendelt identitás létrejött. A -Name paraméter megadja a nevét. Cserélje le a <RESOURCE GROUP> és a <USER ASSIGNED IDENTITY NAME> paraméterértékeket a saját értékeire.

Remove-AzUserAssignedIdentity -ResourceGroupName <RESOURCE GROUP> -Name <USER ASSIGNED IDENTITY NAME>

Feljegyzés

A felhasználó által hozzárendelt felügyelt identitás törlése nem távolítja el a hivatkozást egyetlen erőforrásból sem, amelyhez hozzá lett rendelve. Az identitás-hozzárendeléseket külön el kell távolítani.

Következő lépések

Az Azure-erőforrások parancsainak Felügyelt Azure PowerShell-identitásainak teljes listáját és további részleteit az Az.ManagedServiceIdentity című témakörben találja.

Megtudhatja, hogyan használhatja a számítási feladatok identitás-összevonását felügyelt identitásokhoz a Microsoft Entra által védett erőforrások titkos kulcsok kezelése nélkül való eléréséhez.

Ebben a cikkben egy felhasználó által hozzárendelt felügyelt identitást hoz létre az Azure Resource Manager használatával.

Előfeltételek

- Ha nem ismeri az Azure-erőforrások felügyelt identitását, tekintse meg az áttekintési szakaszt. Mindenképpen tekintse át a rendszer által hozzárendelt és a felhasználó által hozzárendelt felügyelt identitás közötti különbséget.

- Ha még nem rendelkezik Azure-fiókkal, a folytatás előtt regisztráljon egy ingyenes fiókra .

A felhasználó által hozzárendelt felügyelt identitások nem listázhatók és törölhetők Resource Manager-sablonokkal. A felhasználó által hozzárendelt felügyelt identitás létrehozásához és listázásához tekintse meg az alábbi cikkeket:

- Felhasználó által hozzárendelt felügyelt identitások listázása

- Felhasználó által hozzárendelt felügyelt identitás törlése

Sablon létrehozása és szerkesztése

A Resource Manager-sablonok segítségével üzembe helyezhet egy Azure-erőforráscsoport által definiált új vagy módosított erőforrásokat. A sablonszerkesztéshez és az üzembe helyezéshez számos lehetőség áll rendelkezésre, helyi és portálalapú egyaránt. A következőket teheti:

- Az Azure Marketplace-ről származó egyéni sablonokkal létrehozhat egy sablont az alapoktól, vagy egy meglévő általános vagy gyorsútmutató-sablonra alapozhatja azt.

- Sablon exportálásával származtat egy meglévő erőforráscsoportból. Exportálhatja őket az eredeti üzembe helyezésből vagy az üzembe helyezés aktuális állapotából.

- Használjon helyi JSON-szerkesztőt (például VS Code-ot), majd töltse fel és telepítse a PowerShell vagy az Azure CLI használatával.

- Sablon létrehozása és üzembe helyezése a Visual Studio Azure Resource Group projekt használatával.

Felhasználó által hozzárendelt felügyelt identitás létrehozása

Felhasználó által hozzárendelt felügyelt identitás létrehozásához a fióknak szüksége van a Felügyelt identitás közreműködője szerepkör-hozzárendelésre.

Felhasználó által hozzárendelt felügyelt identitás létrehozásához használja az alábbi sablont. Cserélje le az <USER ASSIGNED IDENTITY NAME> értéket a saját értékeire.

Fontos

Felhasználó által hozzárendelt felügyelt identitások létrehozásakor a névnek betűvel vagy számmal kell kezdődnie, és tartalmazhat alfanumerikus karaktereket, kötőjeleket (-) és aláhúzásjeleket (_). Ahhoz, hogy a virtuális géphez vagy a virtuálisgép-méretezési csoporthoz való hozzárendelés megfelelően működjön, a név legfeljebb 24 karakter hosszúságú lehet. További információkért lásd a gyakori kérdéseket és az ismert problémákat.

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"resourceName": {

"type": "string",

"metadata": {

"description": "<USER ASSIGNED IDENTITY NAME>"

}

}

},

"resources": [

{

"type": "Microsoft.ManagedIdentity/userAssignedIdentities",

"name": "[parameters('resourceName')]",

"apiVersion": "2018-11-30",

"location": "[resourceGroup().location]"

}

],

"outputs": {

"identityName": {

"type": "string",

"value": "[parameters('resourceName')]"

}

}

}

Következő lépések

Ha felhasználó által hozzárendelt felügyelt identitást szeretne hozzárendelni egy Azure-beli virtuális géphez Resource Manager-sablonnal, olvassa el az Azure-beli virtuális gépek felügyelt identitásainak konfigurálása azure-beli virtuális gépen sablonnal című témakört.

Megtudhatja, hogyan használhatja a számítási feladatok identitás-összevonását felügyelt identitásokhoz a Microsoft Entra által védett erőforrások titkos kulcsok kezelése nélkül való eléréséhez.

Ebben a cikkben megtudhatja, hogyan hozhat létre, listázhat és törölhet egy felhasználó által hozzárendelt felügyelt identitást a REST használatával.

Előfeltételek

- Ha nem ismeri az Azure-erőforrások felügyelt identitását, tekintse meg az áttekintési szakaszt. Mindenképpen tekintse át a rendszer által hozzárendelt és a felhasználó által hozzárendelt felügyelt identitás közötti különbséget.

- Ha még nem rendelkezik Azure-fiókkal, a folytatás előtt regisztráljon egy ingyenes fiókra .

- A cikkben szereplő összes parancsot futtathatja a felhőben vagy helyileg:

- A felhőben való futtatáshoz használja az Azure Cloud Shellt.

- A helyi futtatáshoz telepítse a Curl-t és az Azure CLI-t.

Ebben a cikkben megtudhatja, hogyan hozhat létre, listázhat és törölhet egy felhasználó által hozzárendelt felügyelt identitást a CURL használatával REST API-hívások indításához.

Tulajdonosi hozzáférési jogkivonat beszerzése

Ha helyileg fut, jelentkezzen be az Azure-ba az Azure CLI-vel.

az loginHozzáférési jogkivonat beszerzése az az account get-access-token használatával.

az account get-access-token

Felhasználó által hozzárendelt felügyelt identitás létrehozása

Felhasználó által hozzárendelt felügyelt identitás létrehozásához a fióknak szüksége van a Felügyelt identitás közreműködője szerepkör-hozzárendelésre.

Fontos

Felhasználó által hozzárendelt felügyelt identitások létrehozásakor a névnek betűvel vagy számmal kell kezdődnie, és tartalmazhat alfanumerikus karaktereket, kötőjeleket (-) és aláhúzásjeleket (_). Ahhoz, hogy a virtuális géphez vagy a virtuálisgép-méretezési csoporthoz való hozzárendelés megfelelően működjön, a név legfeljebb 24 karakter hosszúságú lehet. További információkért lásd a gyakori kérdéseket és az ismert problémákat.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview' -X PUT -d '{"loc

ation": "<LOCATION>"}' -H "Content-Type: application/json" -H "Authorization: Bearer <ACCESS TOKEN>"

PUT https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview HTTP/1.1

Kérelemfejlécek

| Kérelem fejléce | Leírás |

|---|---|

| Tartalomtípus | Szükséges. Állítsa application/json értékre. |

| Engedélyezés | Szükséges. Állítson be érvényes Bearer hozzáférési jogkivonatot. |

Kérelem törzse

| Név | Leírás |

|---|---|

| Hely | Szükséges. Erőforrás helye. |

Felhasználó által hozzárendelt felügyelt identitások listázása

A felhasználó által hozzárendelt felügyelt identitások listázásához vagy olvasásához a fióknak szüksége van a Felügyelt identitáskezelő vagy a Felügyelt identitás közreműködője szerepkör-hozzárendelésre.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities?api-version=2015-08-31-preview' -H "Authorization: Bearer <ACCESS TOKEN>"

GET https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroups/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities?api-version=2015-08-31-preview HTTP/1.1

| Kérelem fejléce | Leírás |

|---|---|

| Tartalomtípus | Szükséges. Állítsa application/json értékre. |

| Engedélyezés | Szükséges. Állítson be érvényes Bearer hozzáférési jogkivonatot. |

Felhasználó által hozzárendelt felügyelt identitás törlése

A felhasználó által hozzárendelt felügyelt identitás törléséhez a fióknak szüksége van a Felügyelt identitás közreműködője szerepkör-hozzárendelésre.

Feljegyzés

A felhasználó által hozzárendelt felügyelt identitás törlése nem távolítja el a hivatkozást egyetlen erőforrásból sem, amelyhez hozzá lett rendelve. Ha a CURL használatával szeretne eltávolítani egy felhasználó által hozzárendelt felügyelt identitást egy virtuális gépről, olvassa el a felhasználó által hozzárendelt identitás eltávolítása azure-beli virtuális gépről című témakört.

curl 'https://management.azure.com/subscriptions/<SUBSCRIPTION ID>/resourceGroup

s/<RESOURCE GROUP>/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview' -X DELETE -H "Authorization: Bearer <ACCESS TOKEN>"

DELETE https://management.azure.com/subscriptions/80c696ff-5efa-4909-a64d-f1b616f423ca/resourceGroups/TestRG/providers/Microsoft.ManagedIdentity/userAssignedIdentities/<USER ASSIGNED IDENTITY NAME>?api-version=2015-08-31-preview HTTP/1.1

| Kérelem fejléce | Leírás |

|---|---|

| Tartalomtípus | Szükséges. Állítsa application/json értékre. |

| Engedélyezés | Szükséges. Állítson be érvényes Bearer hozzáférési jogkivonatot. |

Következő lépések

További információ arról, hogyan rendelhet hozzá felhasználó által hozzárendelt felügyelt identitást egy Azure-beli virtuális géphez vagy virtuálisgép-méretezési csoporthoz a CURL használatával:

- Felügyelt identitások konfigurálása Azure-erőforrásokhoz egy Azure-beli virtuális gépen REST API-hívások használatával

- Felügyelt identitások konfigurálása Azure-erőforrásokhoz egy virtuálisgép-méretezési csoportban REST API-hívások használatával

Megtudhatja, hogyan használhatja a számítási feladatok identitás-összevonását felügyelt identitásokhoz a Microsoft Entra által védett erőforrások titkos kulcsok kezelése nélkül való eléréséhez.