Oktatóanyag: A Microsoft Entra SSO integrációja az AWS egyfiókos hozzáférésével

Ebben az oktatóanyagban megtudhatja, hogyan integrálhatja az AWS egyfiókos hozzáférését a Microsoft Entra ID azonosítójával. Ha integrálja az AWS egyfiókos hozzáférését a Microsoft Entra-azonosítóval, az alábbiakat teheti:

- A Microsoft Entra ID-ban szabályozhatja, hogy ki férhet hozzá az AWS egyfiókos hozzáféréséhez.

- Engedélyezze a felhasználóknak, hogy automatikusan bejelentkezhessenek az AWS egyfiókos hozzáférésbe a Microsoft Entra-fiókjukkal.

- A fiókokat egy központi helyen kezelheti.

A Microsoft Entra alkalmazáskatalógusában található különböző AWS-alkalmazások ismertetése

Az alábbi információk alapján dönthet az AWS egyszeri bejelentkezés és az AWS egyfiókos hozzáférési alkalmazások használata között a Microsoft Entra alkalmazáskatalógusában.

AWS egyszeri bejelentkezés

Az AWS egyszeri bejelentkezés 2021 februárjában lett hozzáadva a Microsoft Entra alkalmazáskatalógusához. Ez megkönnyíti a hozzáférés központi kezelését több AWS-fiókhoz és AWS-alkalmazáshoz a Microsoft Entra-azonosítón keresztüli bejelentkezéssel. Egyszer fedje össze a Microsoft Entra-azonosítót az AWS SSO-val, és az AWS SSO használatával egyetlen helyről kezelheti az összes AWS-fiók engedélyeit. Az AWS SSO automatikusan kiosztja az engedélyeket, és naprakészen tartja őket a szabályzatok és a hozzáférési hozzárendelések frissítésekor. A végfelhasználók a Microsoft Entra hitelesítő adataikkal hitelesíthetik magukat az AWS-konzol, a parancssori felület és az AWS SSO integrált alkalmazásainak eléréséhez.

AWS egyfiókos hozzáférés

Az AWS egyfiókos hozzáférését az ügyfelek az elmúlt néhány évben használták, és lehetővé teszik a Microsoft Entra-azonosító egyetlen AWS-fiókba való összevonását, és a Microsoft Entra ID használatával kezelheti az AWS IAM-szerepkörökhöz való hozzáférést. Az AWS IAM-rendszergazdák szerepköröket és szabályzatokat határoznak meg minden AWS-fiókban. Minden AWS-fiók esetében a Microsoft Entra-rendszergazdák összevonják az AWS IAM-t, felhasználókat vagy csoportokat rendelnek hozzá a fiókhoz, és konfigurálják a Microsoft Entra-azonosítót a szerepkör-hozzáférést engedélyező állítások küldéséhez.

| Szolgáltatás | AWS egyszeri bejelentkezés | AWS egyfiókos hozzáférés |

|---|---|---|

| Feltételes hozzáférés | Egyetlen feltételes hozzáférési szabályzatot támogat az összes AWS-fiókhoz. | Egyetlen feltételes hozzáférési szabályzatot támogat minden fiókhoz vagy egyéni házirendhez fiókonként |

| PARANCSSOR-hozzáférés | Támogatott | Támogatott |

| Privileged Identity Management | Támogatott | Nem támogatott |

| Fiókkezelés központosítása | Fiókkezelés központosítása az AWS-ben. | Fiókkezelés központosítása a Microsoft Entra-azonosítóban (valószínűleg fiókonként egy Microsoft Entra nagyvállalati alkalmazást igényel). |

| SAML-tanúsítvány | Egytanúsítvány | Tanúsítványok elkülönítése alkalmazásonként/fiókonként |

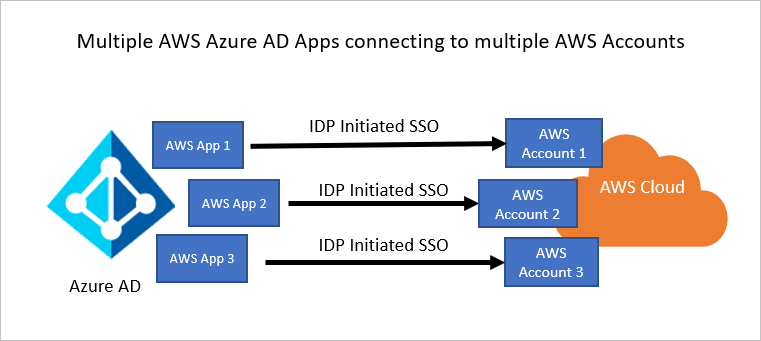

AWS egyfiókos hozzáférési architektúra

Több példányhoz több azonosítót is konfigurálhat. Példa:

https://signin.aws.amazon.com/saml#1https://signin.aws.amazon.com/saml#2

Ezekkel az értékekkel a Microsoft Entra ID eltávolítja #az értéket, és a megfelelő értéket https://signin.aws.amazon.com/saml küldi el célközönség URL-címként az SAML-jogkivonatban.

Ezt a megközelítést a következő okokból javasoljuk:

Minden alkalmazás egyedi X509-tanúsítványt biztosít. Az AWS-alkalmazáspéldányok minden példánya eltérő tanúsítvány lejárati dátummal rendelkezhet, amely egyéni AWS-fiók alapján kezelhető. Ebben az esetben az általános tanúsítványátállítás egyszerűbb.

Engedélyezheti a felhasználók kiépítését egy AWS-alkalmazással a Microsoft Entra ID-ban, majd szolgáltatásunk lekéri az összes szerepkört az AWS-fiókból. Nem kell manuálisan hozzáadnia vagy frissítenie az AWS-szerepköröket az alkalmazásban.

Az alkalmazás tulajdonosát külön-külön rendelheti hozzá az alkalmazáshoz. Ez a személy közvetlenül a Microsoft Entra-azonosítóban kezelheti az alkalmazást.

Feljegyzés

Győződjön meg arról, hogy csak katalógusalkalmazást használ.

Előfeltételek

Első lépésként a következő elemekre van szüksége:

- Microsoft Entra-előfizetés. Ha nem rendelkezik előfizetéssel, ingyenes fiókot kaphat.

- AWS IAM IdP-kompatibilis előfizetés.

- A cloud application Rendszergazda istrator mellett az Alkalmazás Rendszergazda istrator is hozzáadhat vagy kezelhet alkalmazásokat a Microsoft Entra ID-ban. További információ: Beépített Azure-szerepkörök.

Feljegyzés

A szerepkörök nem szerkeszthetők manuálisan a Microsoft Entra-azonosítóban a szerepkörimportálás során.

Forgatókönyv leírása

Ebben az oktatóanyagban a Microsoft Entra SSO-t konfigurálja és teszteli tesztkörnyezetben.

- Az AWS egyfiókos hozzáférése támogatja az SP és az IDP által kezdeményezett egyszeri bejelentkezést.

Feljegyzés

Az alkalmazás azonosítója rögzített sztringérték, így egyetlen bérlőben csak egy példány konfigurálható.

AWS egyfiókos hozzáférés hozzáadása a katalógusból

Az AWS egyfiókos hozzáférés Microsoft Entra-azonosítóba való integrálásának konfigurálásához hozzá kell adnia az AWS egyfiókos hozzáférését a katalógusból a felügyelt SaaS-alkalmazások listájához.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

- Keresse meg az Identity>Applications>Enterprise-alkalmazásokat>Új alkalmazás.

- A Gyűjtemény hozzáadása szakaszban írja be az AWS egyfiókos hozzáférését a keresőmezőbe.

- Válassza az AWS egyfiókos hozzáférését a találatok panelen, majd adja hozzá az alkalmazást. Várjon néhány másodpercet, amíg az alkalmazás hozzá lesz adva a bérlőhöz.

Másik lehetőségként használhatja a Vállalati alkalmazáskonfiguráció varázslót is. Ebben a varázslóban hozzáadhat egy alkalmazást a bérlőhöz, hozzáadhat felhasználókat/csoportokat az alkalmazáshoz, szerepköröket rendelhet hozzá, valamint végigvezetheti az egyszeri bejelentkezés konfigurációját is. További információ a Microsoft 365 varázslóiról.

Másik lehetőségként használhatja a Vállalati alkalmazáskonfiguráció varázslót is. Ebben a varázslóban hozzáadhat egy alkalmazást a bérlőhöz, hozzáadhat felhasználókat/csoportokat az alkalmazáshoz, szerepköröket rendelhet hozzá, valamint végigvezetheti az egyszeri bejelentkezés konfigurációját is. Az O365-varázslókról itt olvashat bővebben.

A Microsoft Entra SSO konfigurálása és tesztelése egyfiókos AWS-hozzáféréshez

A Microsoft Entra SSO konfigurálása és tesztelése az AWS egyfiókos hozzáféréssel egy B.Simon nevű tesztfelhasználó használatával. Ahhoz, hogy az egyszeri bejelentkezés működjön, létre kell hoznia egy kapcsolati kapcsolatot egy Microsoft Entra-felhasználó és a kapcsolódó felhasználó között az AWS egyfiókos hozzáférésében.

A Microsoft Entra SSO egyfiókos AWS-hozzáféréssel való konfigurálásához és teszteléséhez hajtsa végre a következő lépéseket:

- Konfigurálja a Microsoft Entra egyszeri bejelentkezést , hogy a felhasználók használhassák ezt a funkciót.

- Microsoft Entra-tesztfelhasználó létrehozása – a Microsoft Entra egyszeri bejelentkezésének teszteléséhez B.Simon használatával.

- Rendelje hozzá a Microsoft Entra tesztfelhasználót , hogy B.Simon a Microsoft Entra egyszeri bejelentkezését használhassa.

- Konfigurálja az AWS egyfiókos hozzáférési egyszeri bejelentkezést – az egyszeri bejelentkezési beállítások alkalmazásoldali konfigurálásához.

- Hozzon létre egyfiókos hozzáférés-tesztfelhasználót az AWS egyfiókos hozzáférésében b.Simon megfelelőjének létrehozásához, amely a felhasználó Microsoft Entra-reprezentációjához van kapcsolva.

- Szerepkör-kiépítés konfigurálása az egyfiókos AWS-hozzáférésben

- SSO tesztelése – annak ellenőrzéséhez, hogy a konfiguráció működik-e.

A Microsoft Entra SSO konfigurálása

A Microsoft Entra SSO engedélyezéséhez kövesse az alábbi lépéseket.

Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

Keresse meg az Identity>Applications>Enterprise-alkalmazásokat> az AWS egyfiókos hozzáférésű>egyszeri bejelentkezést.

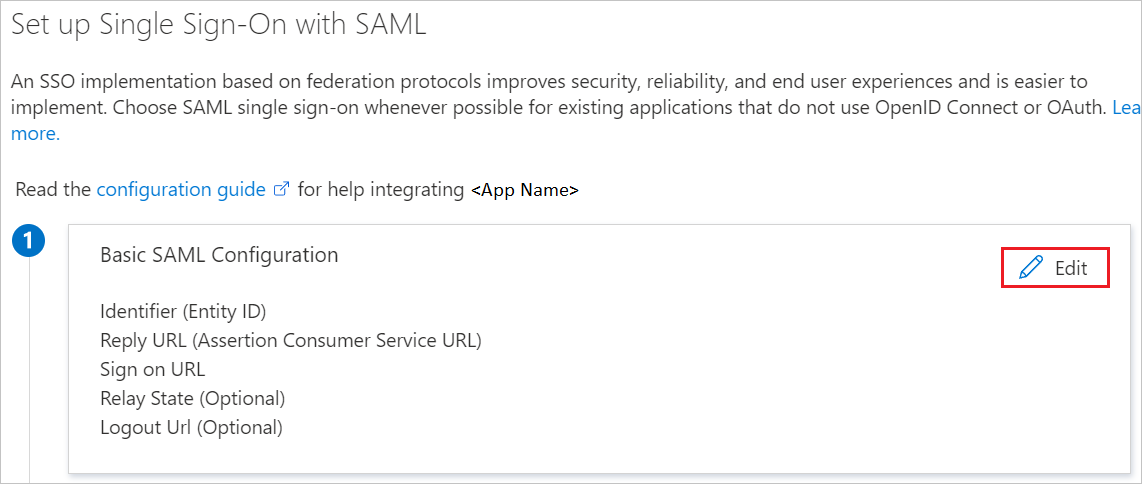

A Select a single sign-on method page, select SAML.

Az saml-alapú egyszeri bejelentkezés beállítása lapon kattintson az egyszerű SAML-konfiguráció ceruza ikonjára a beállítások szerkesztéséhez.

Az Egyszerű SAML-konfiguráció szakaszban frissítse az azonosítót (entity id) és a válasz URL-címet is ugyanazzal az alapértelmezett értékkel:

https://signin.aws.amazon.com/saml. A konfiguráció módosításainak mentéséhez a Mentés lehetőséget kell választania.Ha egynél több példányt konfigurál, adjon meg egy azonosítóértéket. A második példánytól kezdve használja a következő formátumot, beleértve egy # egyedi SPN-érték megadásához használt előjelet is.

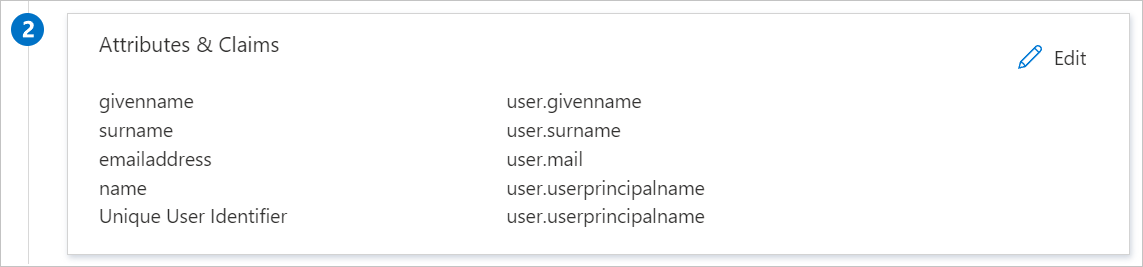

https://signin.aws.amazon.com/saml#2Az AWS-alkalmazás az SAML-állításokat egy adott formátumban várja, amelyhez egyéni attribútumleképezéseket kell hozzáadnia az SAML-tokenattribútumok konfigurációjához. Az alábbi képernyőképen az alapértelmezett attribútumok listája látható.

A fentieken kívül az AWS-alkalmazás várhatóan néhány további attribútumot ad vissza az SAML-válaszban, amelyek alább láthatók. Ezek az attribútumok szintén előre fel vannak töltve, de a követelményeknek megfelelően áttekintheti őket.

Név Forrásattribútum Névtér RoleSessionName user.userprincipalname https://aws.amazon.com/SAML/AttributesSzerepkör user.assignedroles https://aws.amazon.com/SAML/AttributesSessionDuration user.sessionduration https://aws.amazon.com/SAML/AttributesFeljegyzés

Az AWS szerepköröket vár az alkalmazáshoz rendelt felhasználók számára. Állítsa be ezeket a szerepköröket a Microsoft Entra-azonosítóban, hogy a felhasználók a megfelelő szerepkörökhöz legyenek rendelve. A szerepkörök Microsoft Entra-azonosítóban való konfigurálásához lásd itt

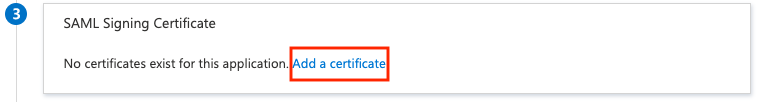

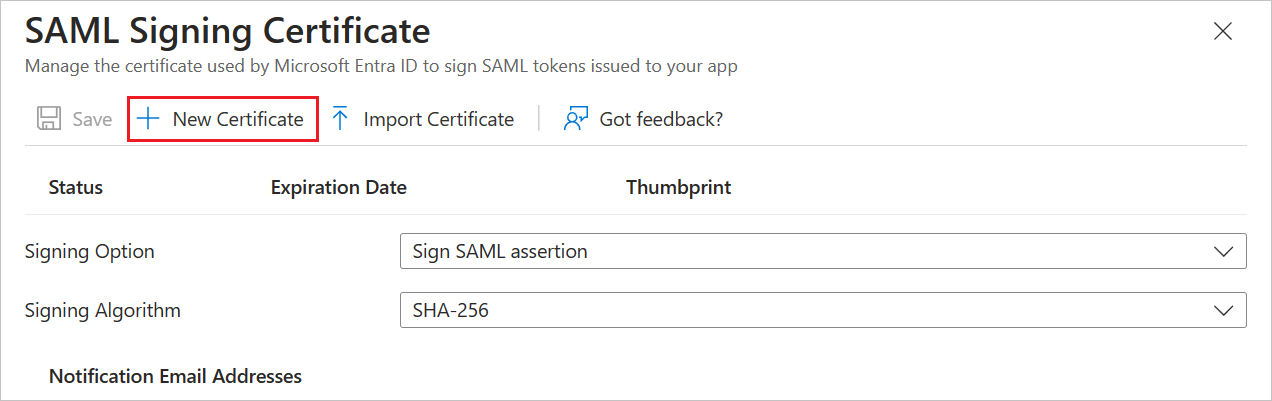

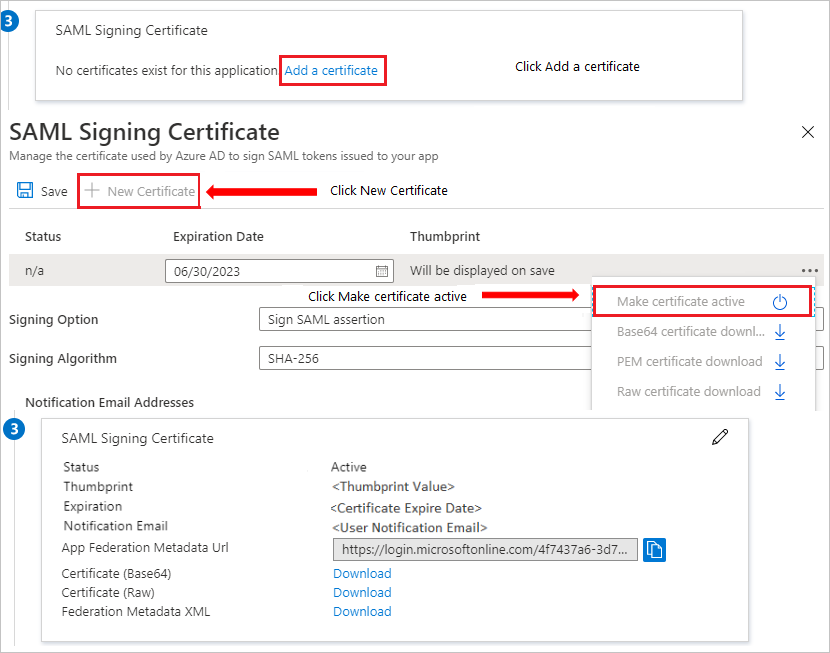

Az egyszeri bejelentkezés beállítása SAML-lel lapon, az SAML aláíró tanúsítvány (3. lépés) párbeszédpanelen válassza a Tanúsítvány hozzáadása lehetőséget.

Hozzon létre egy új SAML aláíró tanúsítványt, majd válassza az Új tanúsítvány lehetőséget. Adja meg a tanúsítványértesítések e-mail-címét.

Az SAML aláíró tanúsítvány szakaszában keresse meg az összevonási metaadatok XML-fájlját, és válassza a Letöltés lehetőséget a tanúsítvány letöltéséhez és a számítógépre való mentéséhez.

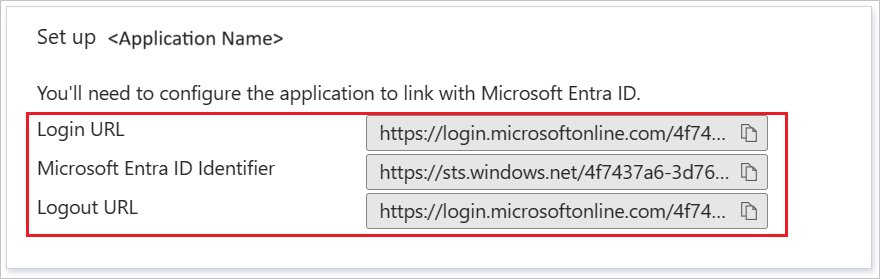

Az AWS egyfiókos hozzáférés beállítása szakaszban másolja ki a megfelelő URL-cím(ek)et a követelmény alapján.

Microsoft Entra-tesztfelhasználó létrehozása

Ebben a szakaszban egy B.Simon nevű tesztfelhasználót fog létrehozni.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhasználói Rendszergazda istratorként.

- Keresse meg az Identitás>Felhasználók>Minden felhasználó elemet.

- Válassza az Új felhasználó>létrehozása lehetőséget a képernyő tetején.

- A Felhasználói tulajdonságok területen kövesse az alábbi lépéseket:

- A Megjelenítendő név mezőbe írja be a következőt

B.Simon: - A Felhasználónév mezőbe írja be a következőtusername@companydomain.extension: . Például:

B.Simon@contoso.com. - Jelölje be a Jelszó megjelenítése jelölőnégyzetet, majd írja be a Jelszó mezőben megjelenő értéket.

- Válassza az Áttekintés + létrehozás lehetőséget.

- A Megjelenítendő név mezőbe írja be a következőt

- Válassza a Létrehozás lehetőséget.

A Microsoft Entra tesztfelhasználó hozzárendelése

Ebben a szakaszban engedélyezi, hogy B.Simon egyszeri bejelentkezést használjon az AWS egyfiókos hozzáférésének biztosításával.

- Jelentkezzen be a Microsoft Entra felügyeleti központba legalább felhőalkalmazásként Rendszergazda istratorként.

- Keresse meg az Identity>Applications>Enterprise-alkalmazásokat>az AWS egyfiókos hozzáférését.

- Az alkalmazás áttekintő lapján válassza a Felhasználók és csoportok lehetőséget.

- Válassza a Felhasználó/csoport hozzáadása lehetőséget, majd válassza a Felhasználók és csoportok lehetőséget a Hozzárendelés hozzáadása párbeszédpanelen.

- A Felhasználók és csoportok párbeszédpanelen válassza a B.Simon lehetőséget a Felhasználók listában, majd kattintson a Képernyő alján található Kiválasztás gombra.

- Ha egy szerepkört szeretne hozzárendelni a felhasználókhoz, a Szerepkör kiválasztása legördülő listából választhatja ki. Ha nincs beállítva szerepkör ehhez az alkalmazáshoz, az "Alapértelmezett hozzáférés" szerepkör van kiválasztva.

- A Hozzárendelés hozzáadása párbeszédpanelen kattintson a Hozzárendelés gombra.

Az AWS egyfiókos hozzáférési egyszeri bejelentkezésének konfigurálása

Egy másik böngészőablakban jelentkezzen be rendszergazdaként az AWS vállalati webhelyére.

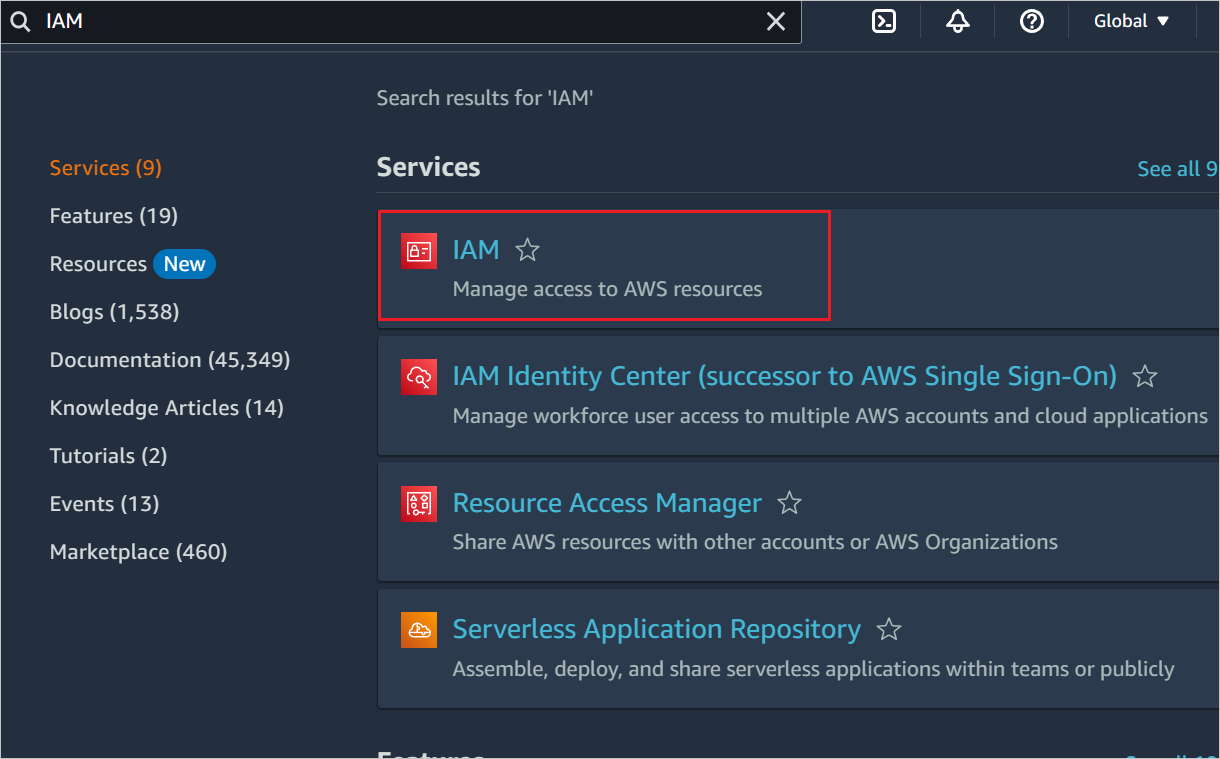

Az AWS kezdőlapján keresse meg az IAM-et , és kattintson rá.

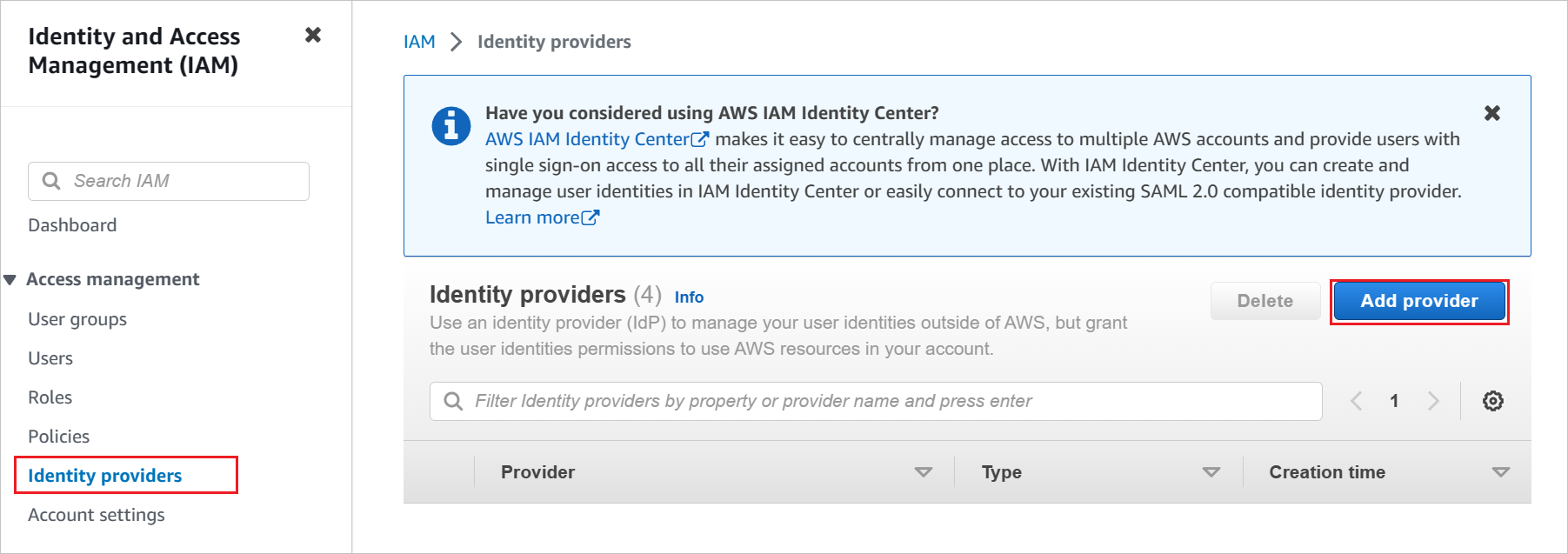

Nyissa meg az Access management -Identity Providers (>Identitásszolgáltatók ) lehetőséget, és kattintson a Szolgáltató hozzáadása gombra.

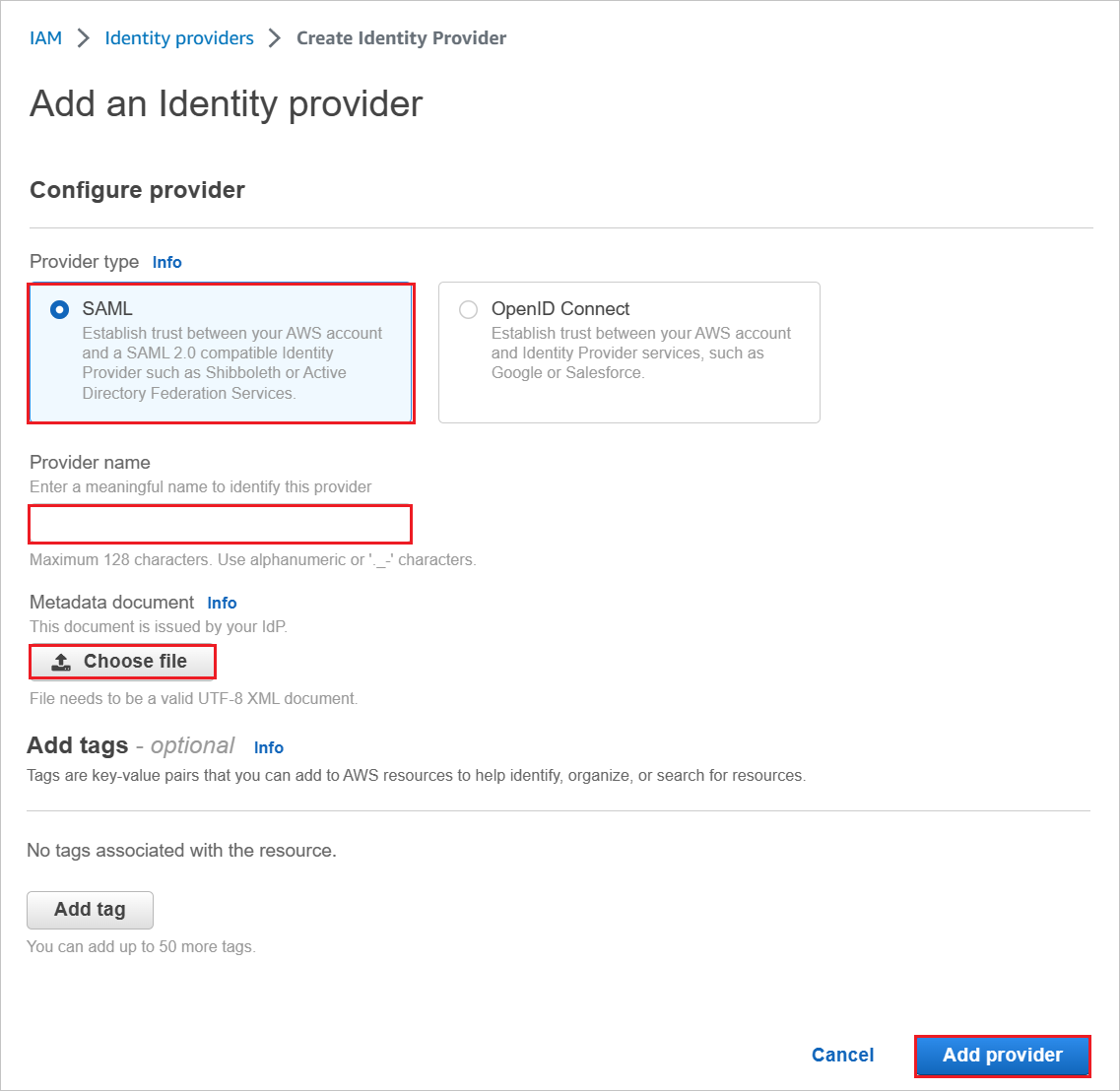

Az Identitásszolgáltató hozzáadása lapon hajtsa végre a következő lépéseket:

a. Szolgáltatótípus esetén válassza az SAML lehetőséget.

b. A Szolgáltató neve mezőbe írja be a szolgáltató nevét (például: WAAD).

c. A letöltött metaadatfájl feltöltéséhez válassza a Fájl kiválasztása lehetőséget.

d. Kattintson a Szolgáltató hozzáadása elemre.

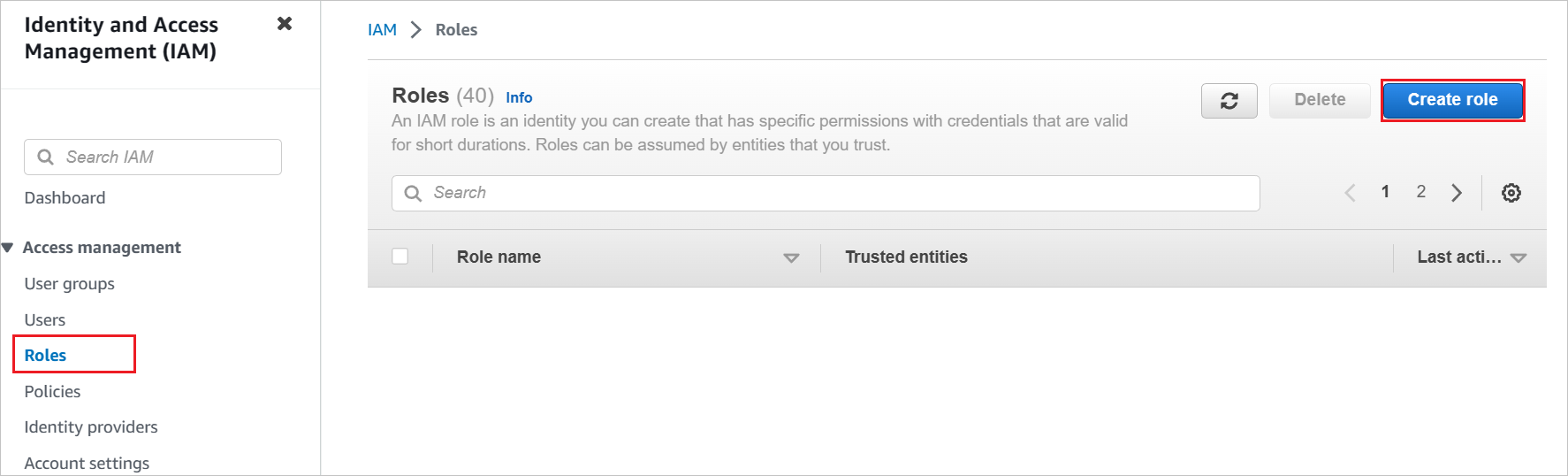

Válassza a Szerepkörök>létrehozása szerepkört.

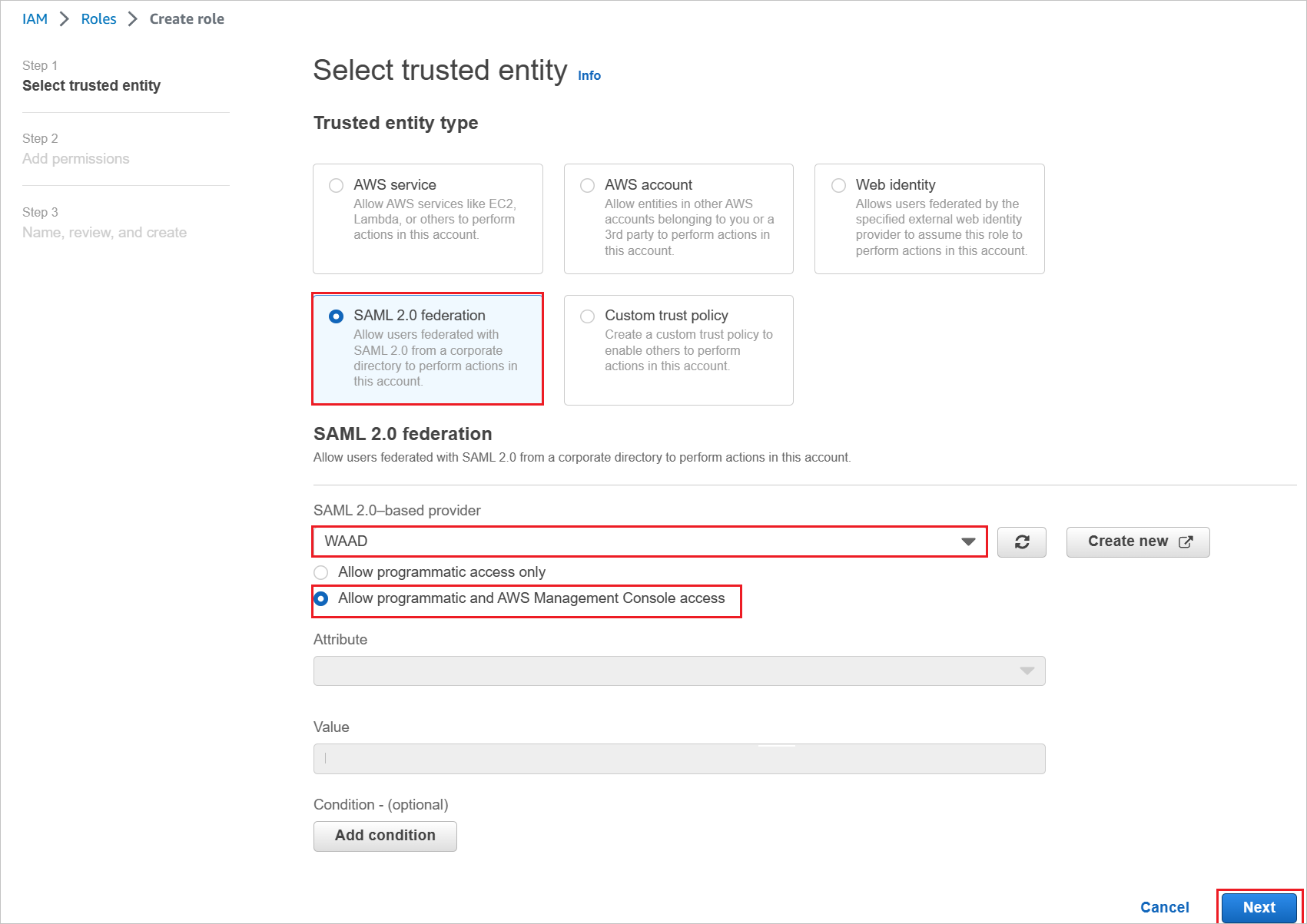

A Szerepkör létrehozása lapon hajtsa végre a következő lépéseket:

a. Válassza a Megbízható entitás típusa lehetőséget, és válassza az SAML 2.0 összevonás lehetőséget.

b. Az SAML 2.0-alapú szolgáltatónál válassza ki a korábban létrehozott SAML-szolgáltatót (például: WAAD).

c. Válassza a Programozott és az AWS felügyeleti konzol hozzáférésének engedélyezése lehetőséget.

d. Válassza a Tovább lehetőséget.

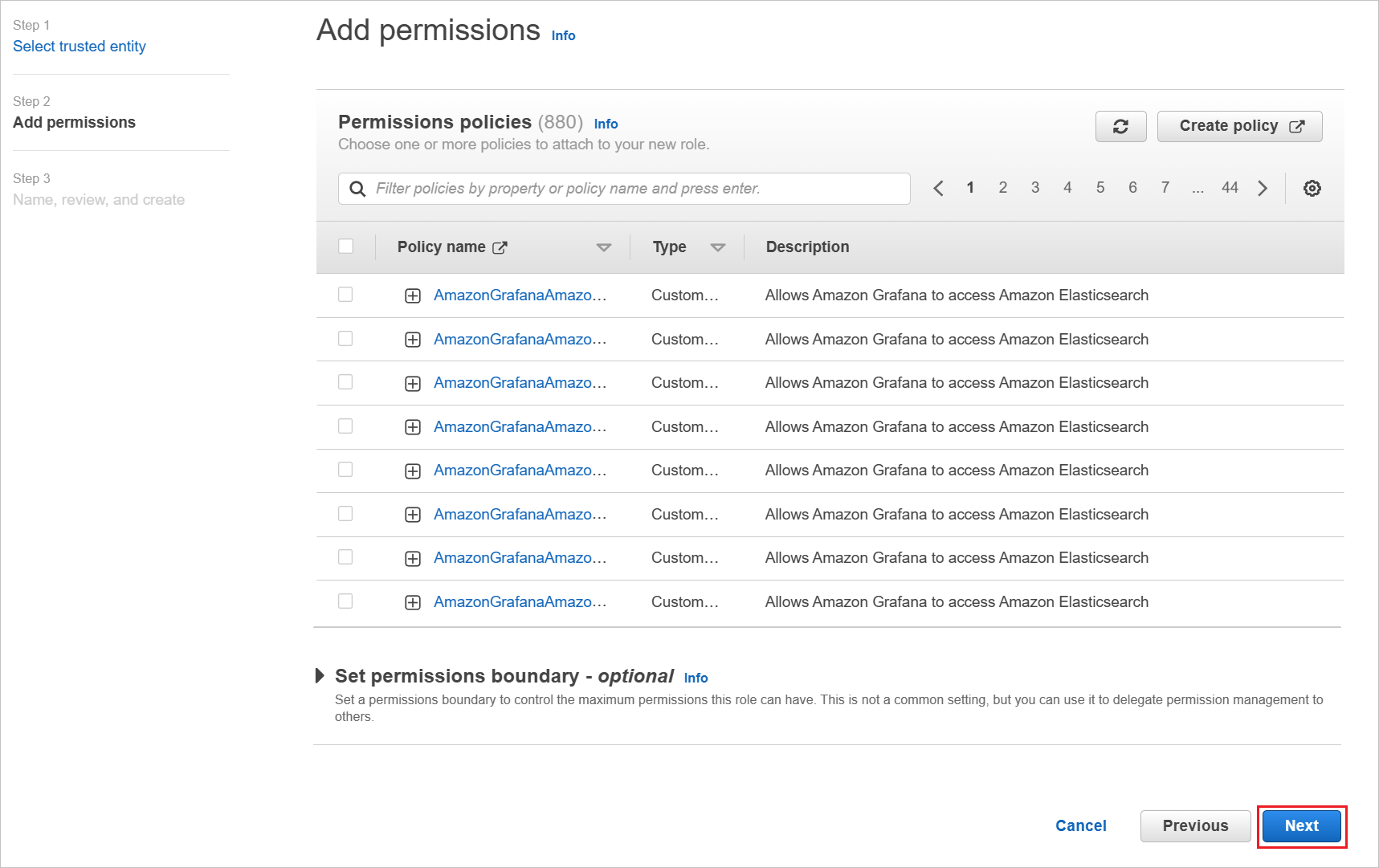

Az Engedélyek házirendek párbeszédpanelen csatolja a megfelelő szabályzatot a szervezetéhez. Ezután válassza a Tovább gombra.

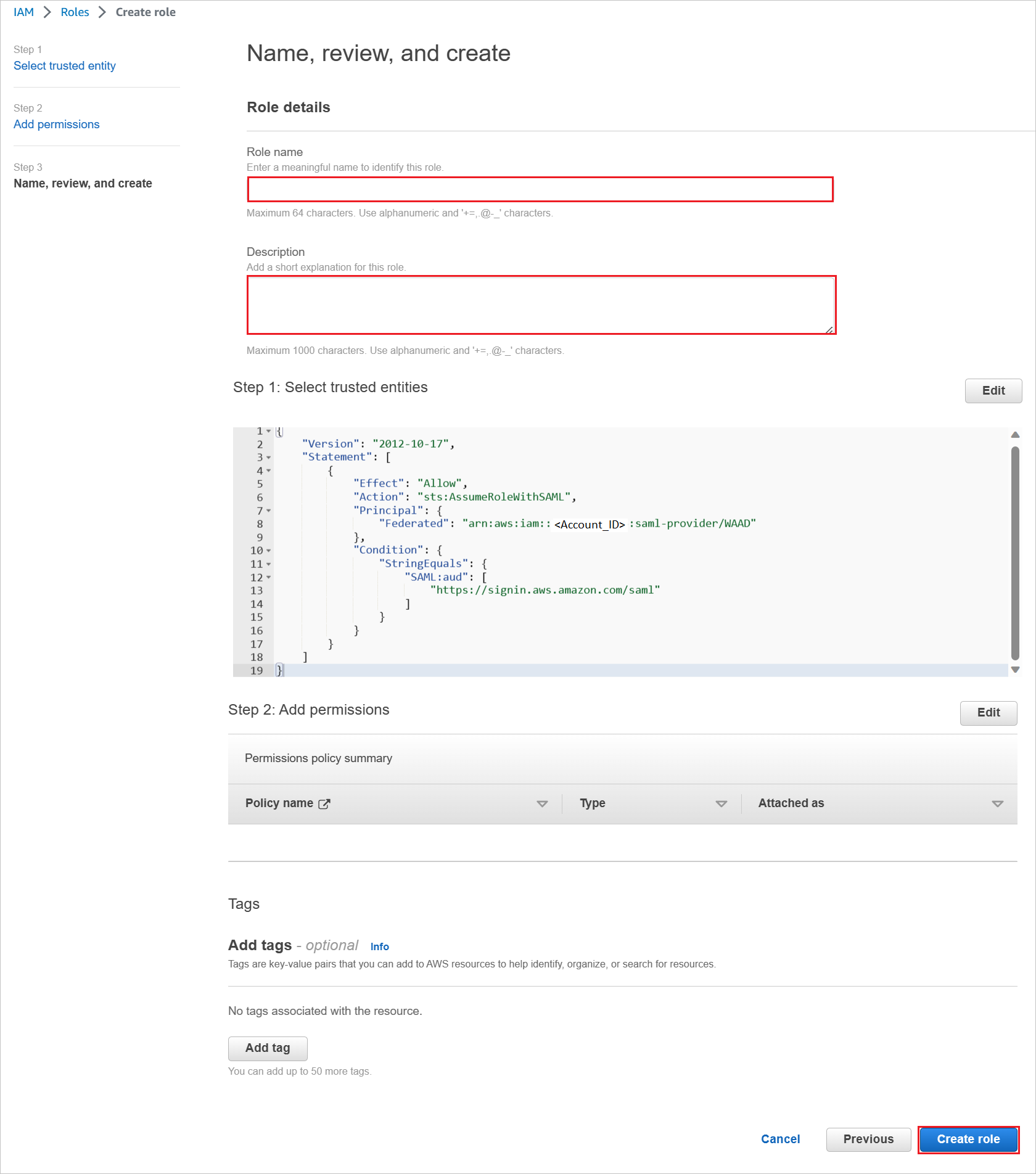

A Véleményezés párbeszédpanelen hajtsa végre a következő lépéseket:

a. A Szerepkör név mezőbe írja be a szerepkör nevét.

b. A Leírás mezőbe írja be a szerepkör leírását.

c. Válassza a Szerepkör létrehozása lehetőséget.

d. Hozzon létre annyi szerepkört, amennyi szükséges, és rendelje őket az identitásszolgáltatóhoz.

Az AWS szolgáltatásfiók hitelesítő adatainak használatával lekéri a szerepköröket az AWS-fiókból a Microsoft Entra felhasználói kiépítésében. Ehhez nyissa meg az AWS-konzol kezdőlapját.

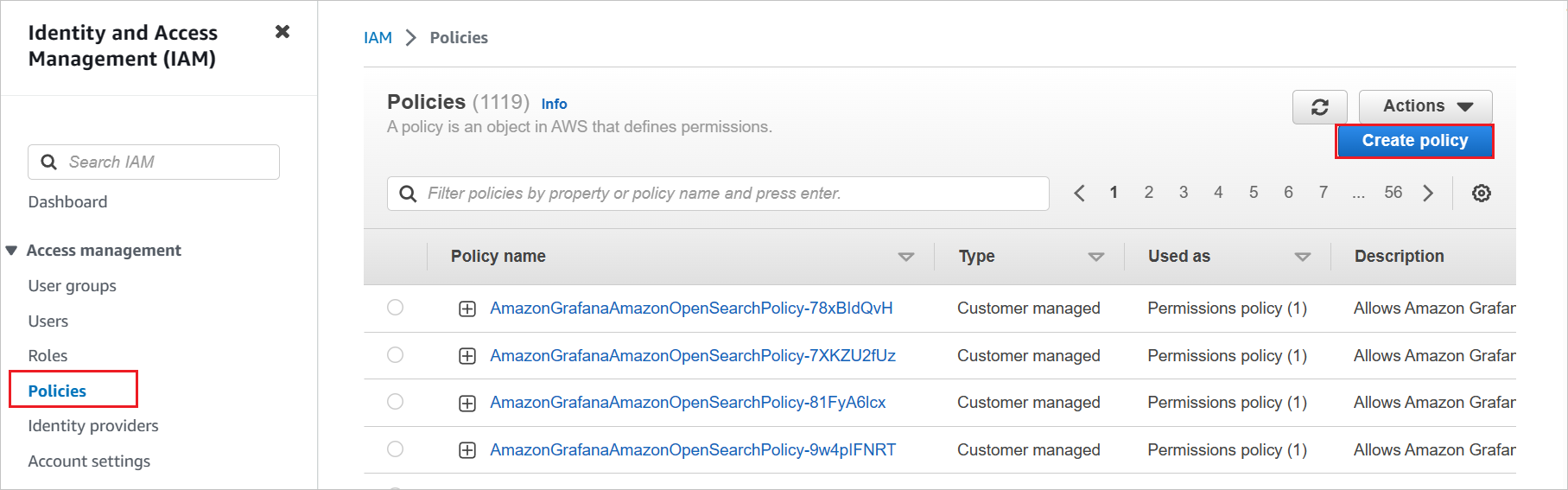

Az IAM szakaszban válassza a Szabályzatok lehetőséget, majd kattintson a Szabályzat létrehozása elemre.

Hozzon létre egy saját szabályzatot az összes szerepkör lekéréséhez az AWS-fiókokból.

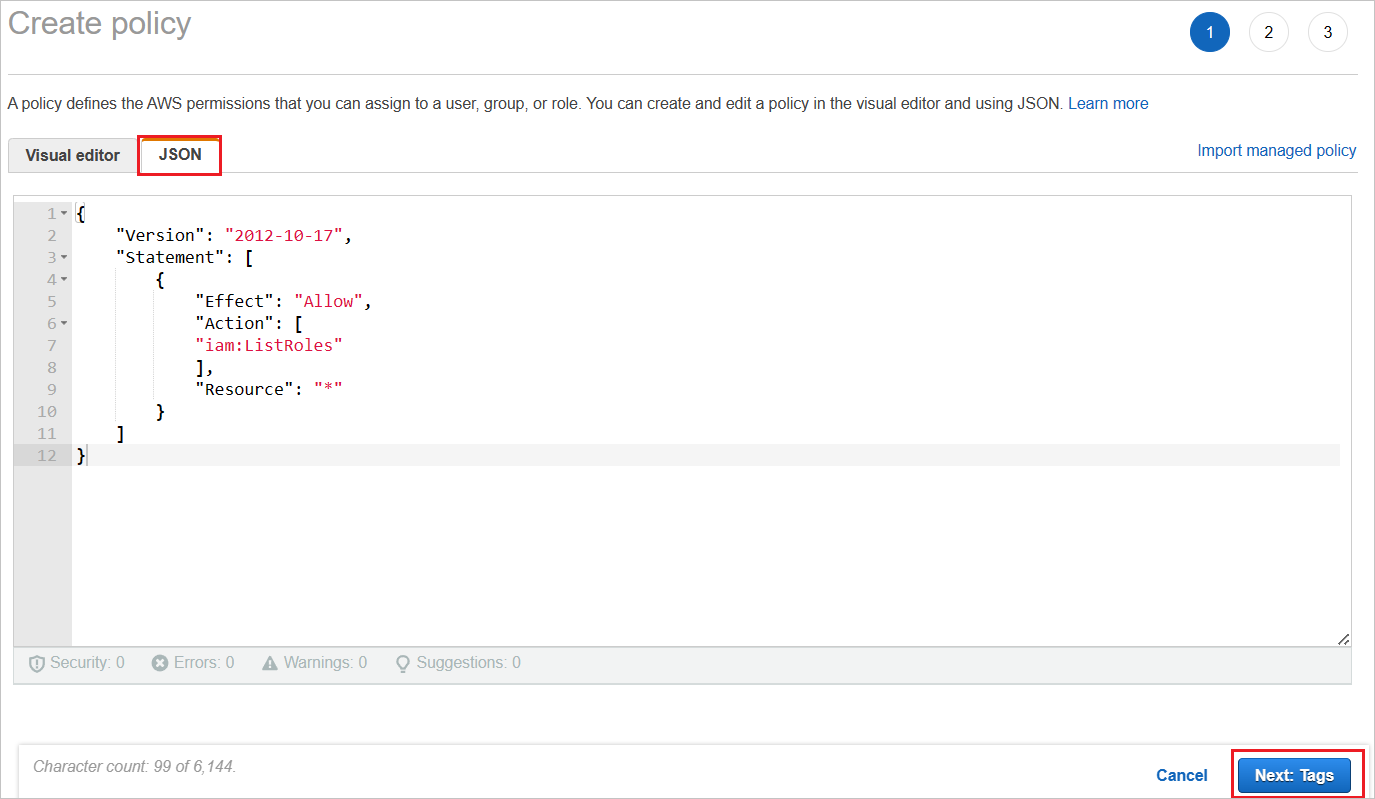

a. A Szabályzat létrehozása területen válassza a JSON lapot.

b. A szabályzatdokumentumban adja hozzá a következő JSON-t:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "iam:ListRoles" ], "Resource": "*" } ] }c. Kattintson a Tovább gombra : Címkék.

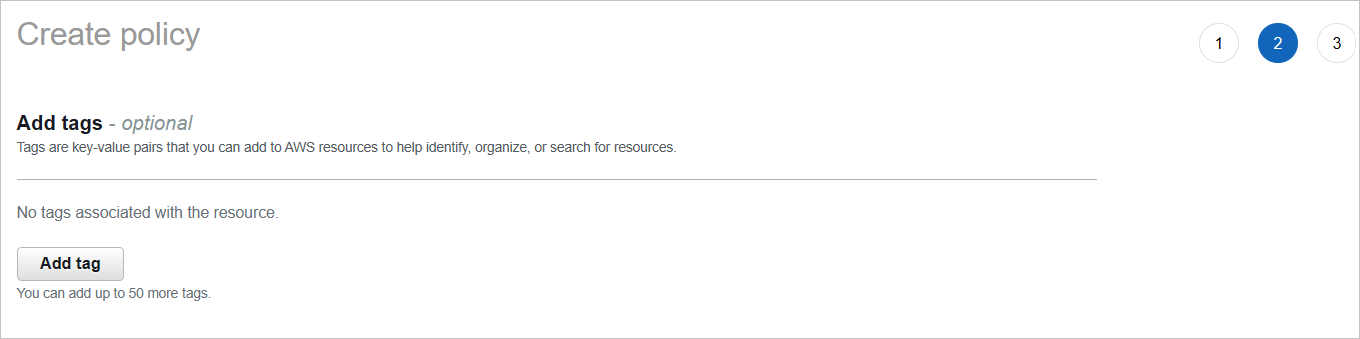

A szükséges címkéket az alábbi lapon is hozzáadhatja, és kattintson a Tovább: Véleményezés gombra.

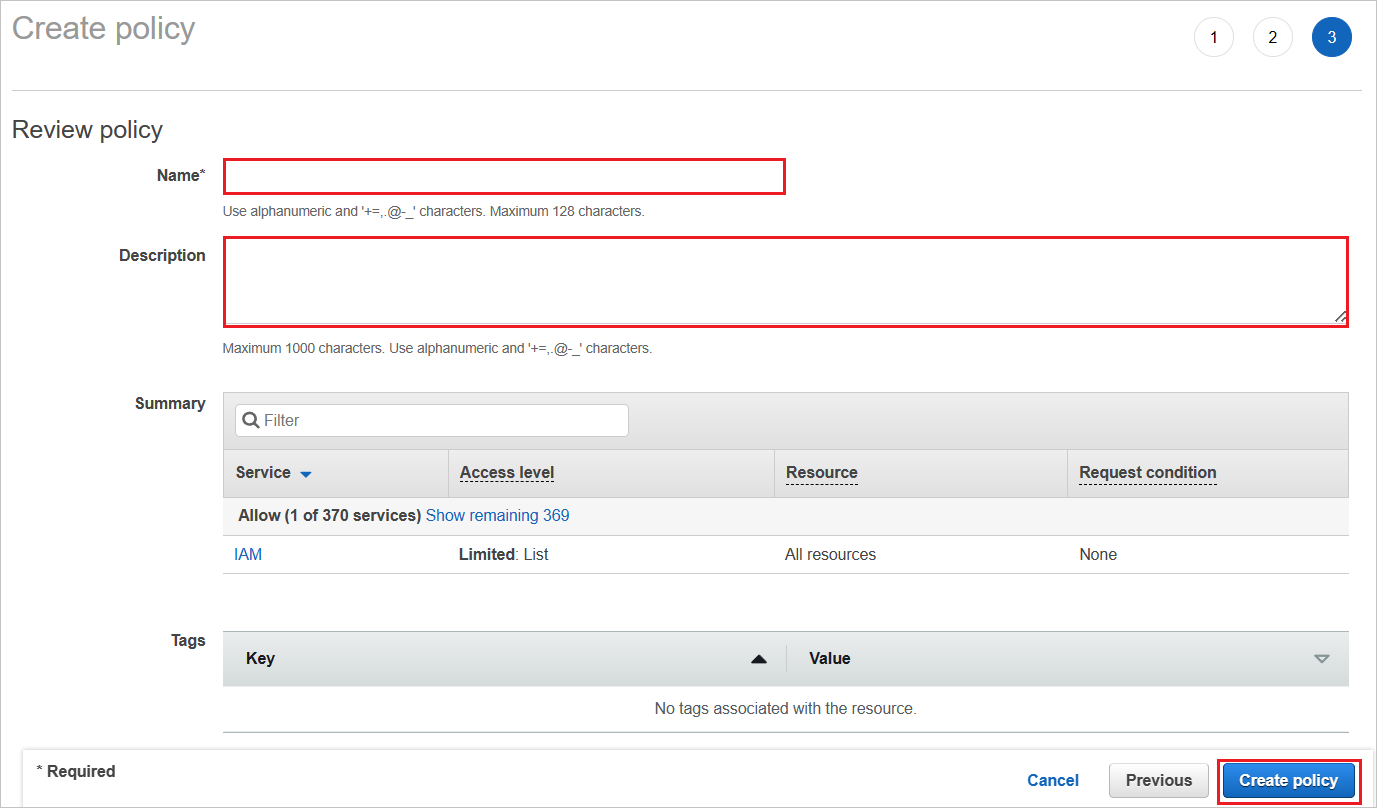

Definiálja az új szabályzatot.

a. A Név mezőbe írja be a AzureAD_SSOUserRole_Policy.

b. Leírásként írja be ezt a szabályzatot, amely lehetővé teszi a szerepkörök lekérését az AWS-fiókokból.

c. Válassza a Create policy (Szabályzat létrehozása) lehetőséget.

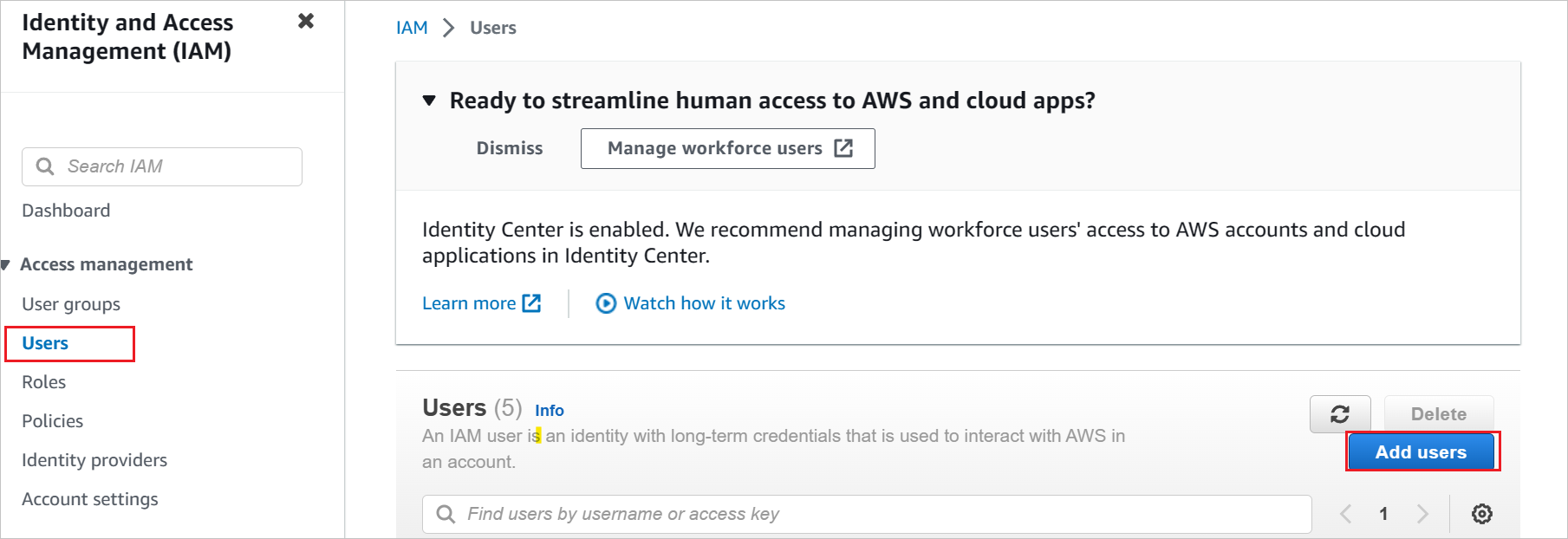

Hozzon létre egy új felhasználói fiókot az AWS IAM szolgáltatásban.

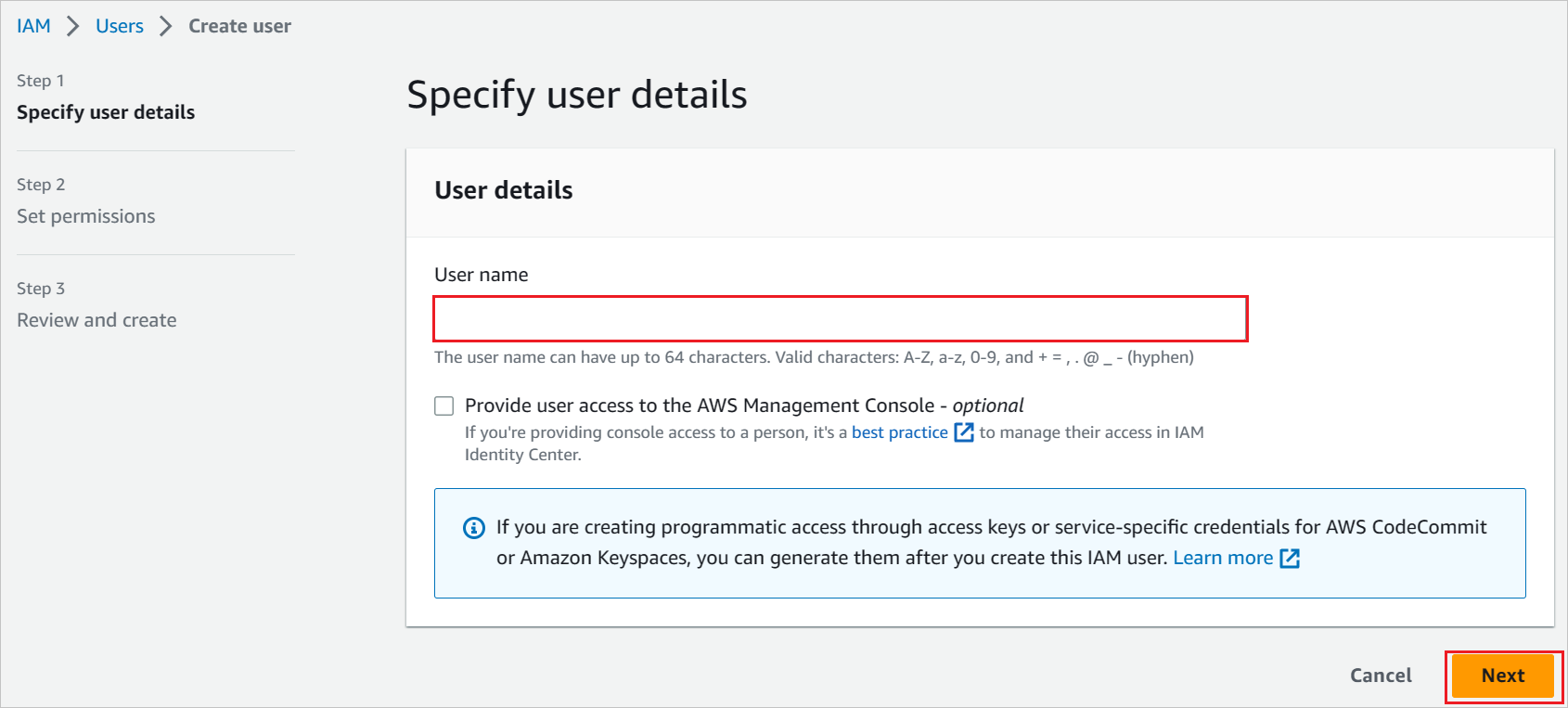

a. Az AWS IAM-konzolon válassza a Felhasználók lehetőséget, majd kattintson a Felhasználók hozzáadása elemre.

b. A Felhasználó adatainak megadása szakaszban adja meg a felhasználónevet AzureADRoleManagerként, és válassza a Tovább gombot.

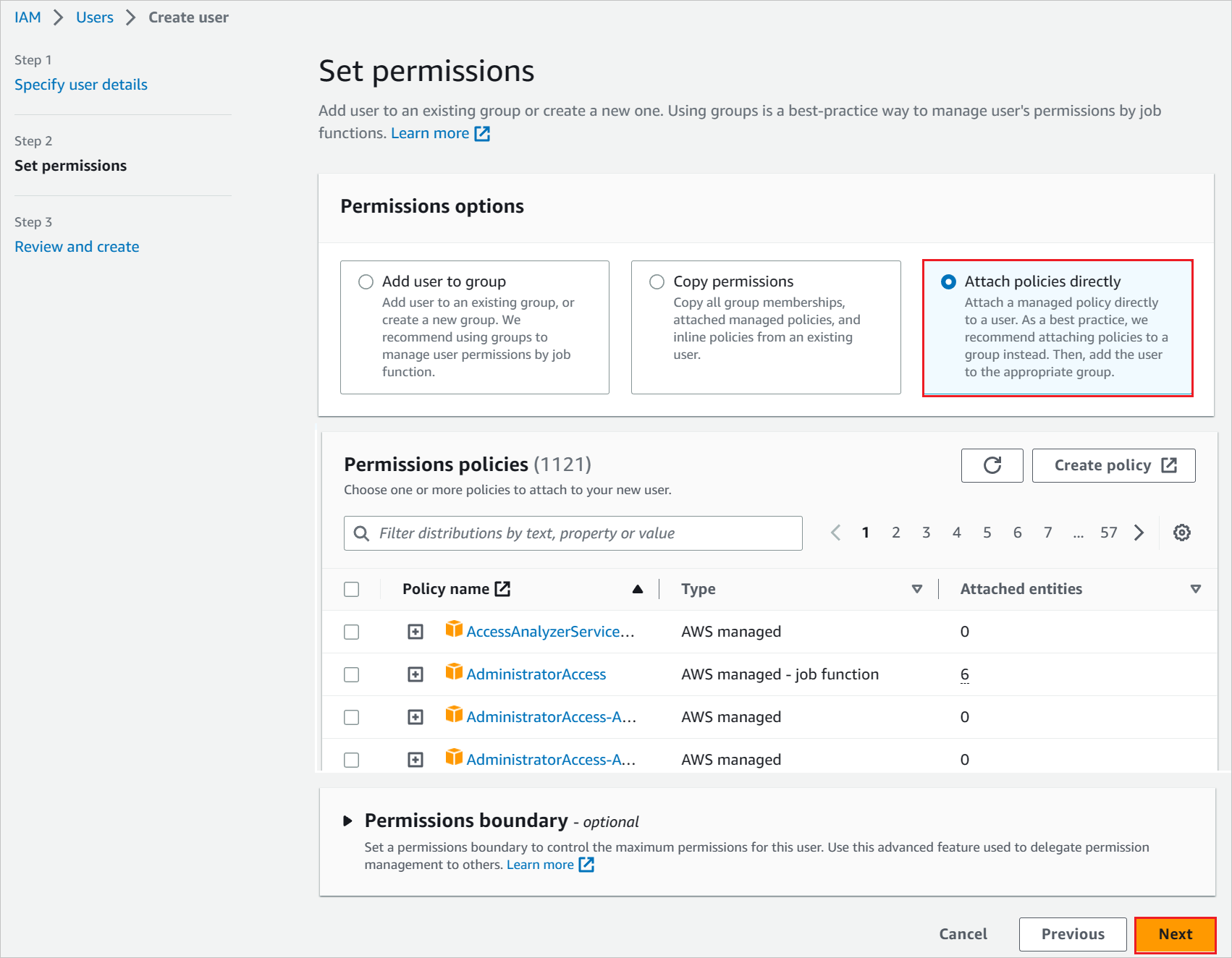

c. Hozzon létre egy új szabályzatot ehhez a felhasználóhoz.

d. Válassza a Meglévő szabályzatok közvetlen csatolása lehetőséget.

e. Keresse meg az újonnan létrehozott szabályzatot a szűrőszakaszban AzureAD_SSOUserRole_Policy.

f. Válassza ki a szabályzatot, majd kattintson a Tovább gombra.

Tekintse át a lehetőségeket, és válassza a Felhasználó létrehozása lehetőséget.

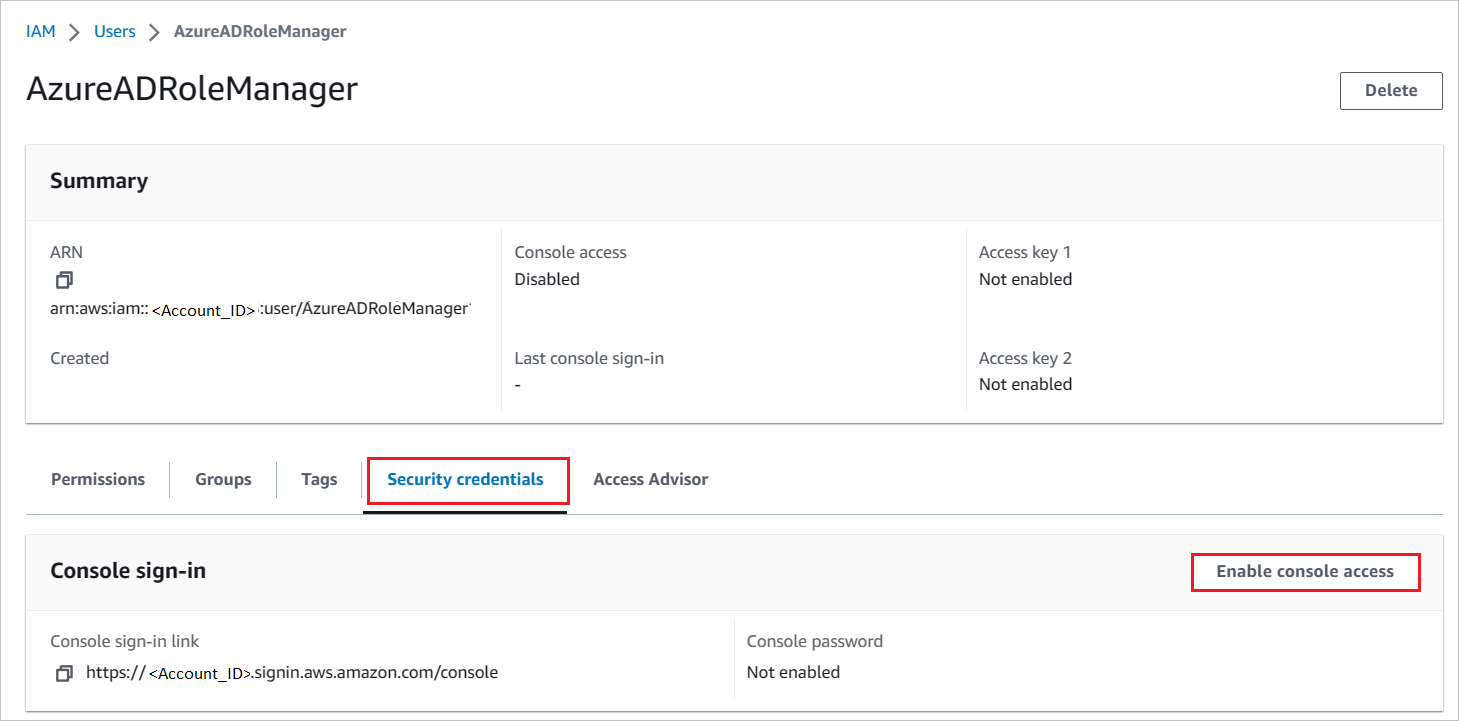

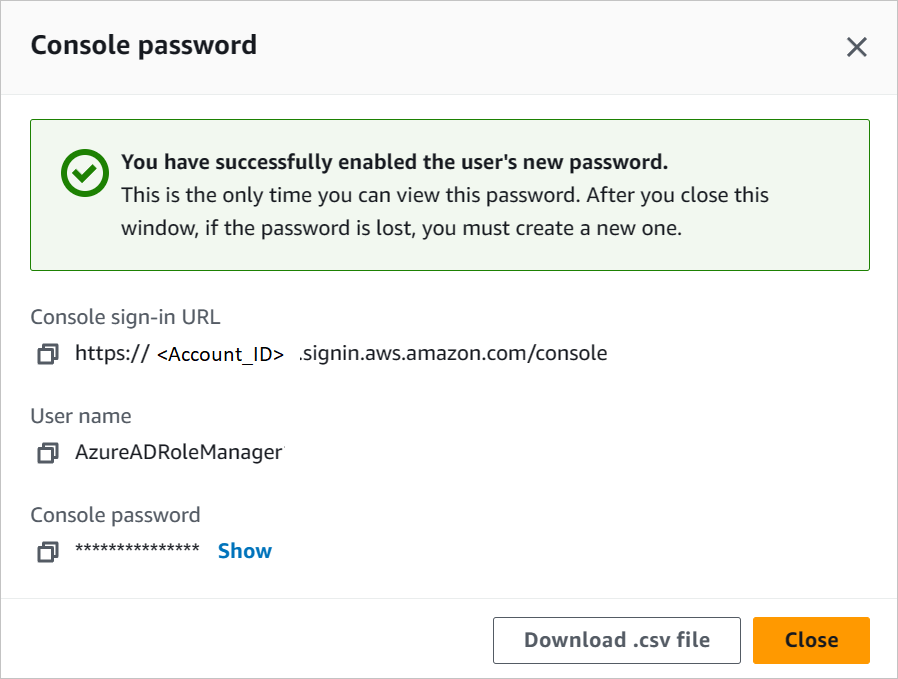

A felhasználó felhasználói hitelesítő adatainak letöltéséhez engedélyezze a konzol hozzáférését a Biztonsági hitelesítő adatok lapon.

Adja meg ezeket a hitelesítő adatokat a Microsoft Entra felhasználókiépítési szakaszába, hogy lekérje a szerepköröket az AWS-konzolról.

Feljegyzés

Az AWS az AWS egyszeri bejelentkezés konfigurálásához engedélyekkel/határokkal rendelkezik. Az AWS korlátaival kapcsolatos további információkért tekintse meg ezt az oldalt.

Szerepkör-kiépítés konfigurálása az egyfiókos AWS-hozzáférésben

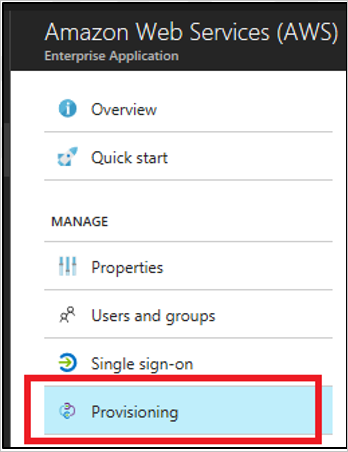

A Microsoft Entra felügyeleti portálon, az AWS alkalmazásban lépjen a Kiépítés elemre.

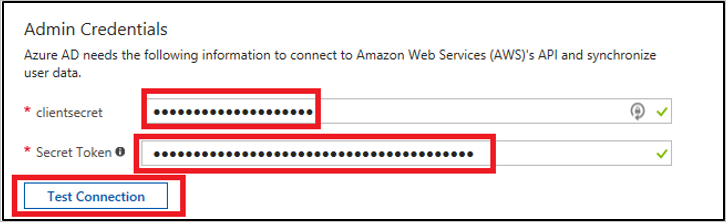

Adja meg a hozzáférési kulcsot és a titkos kulcsot az clientsecret és a Secret Token mezőkben.

a. Adja meg az AWS felhasználói hozzáférési kulcsát az clientsecret mezőben.

b. Adja meg az AWS felhasználói titkos kulcsát a Titkos jogkivonat mezőben.

c. Válassza a Kapcsolat tesztelése lehetőséget.

d. Mentse a beállítást a Mentés gombra kattintva.

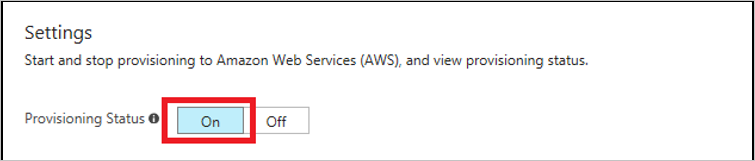

Az Gépház szakaszban a Kiépítés állapota területen válassza a Be lehetőséget. Ezután válassza a Mentés lehetőséget.

Feljegyzés

A kiépítési szolgáltatás csak az AWS-ből importál szerepköröket a Microsoft Entra-azonosítóba. A szolgáltatás nem épít ki felhasználókat és csoportokat a Microsoft Entra-azonosítóból az AWS-be.

Feljegyzés

A kiépítési hitelesítő adatok mentése után meg kell várnia a kezdeti szinkronizálási ciklus futtatását. A szinkronizálás általában körülbelül 40 percet vesz igénybe. Az állapot a Kiépítés lap alján, az Aktuális állapot csoportban látható.

AWS egyfiókos hozzáférési tesztfelhasználó létrehozása

Ennek a szakasznak a célja egy B.Simon nevű felhasználó létrehozása az AWS egyfiókos hozzáférésében. Az egyfiókos AWS-hozzáféréshez nincs szükség arra, hogy létre kell hoznia egy felhasználót a rendszerében az egyszeri bejelentkezéshez, ezért itt nem kell semmilyen műveletet végrehajtania.

Egyszeri bejelentkezés tesztelése

Ebben a szakaszban az alábbi beállításokkal tesztelheti a Microsoft Entra egyszeri bejelentkezési konfigurációját.

Sp kezdeményezve:

Kattintson az alkalmazás tesztelésére, ez átirányítja az AWS egyfiókos hozzáférési bejelentkezési URL-címére, ahol elindíthatja a bejelentkezési folyamatot.

Lépjen közvetlenül az AWS egyfiókos hozzáférés bejelentkezési URL-címére, és indítsa el onnan a bejelentkezési folyamatot.

IdP kezdeményezve:

- Kattintson az Alkalmazás tesztelése lehetőségre, és automatikusan be kell jelentkeznie az AWS egyfiókos hozzáférésbe, amelyhez beállította az egyszeri bejelentkezést.

A Microsoft Saját alkalmazások használatával is tesztelheti az alkalmazást bármilyen módban. Ha az AWS egyfiókos hozzáférés csempéjére kattint a Saját alkalmazások, ha SP módban van konfigurálva, a rendszer átirányítja az alkalmazás bejelentkezési oldalára a bejelentkezési folyamat elindításához, és ha IDP módban van konfigurálva, akkor automatikusan be kell jelentkeznie az egyszeri bejelentkezéshez használt AWS egyfiókos hozzáférésbe, amelyhez beállította az egyszeri bejelentkezést. A Saját alkalmazások további információ: Bevezetés a Saját alkalmazások.

Ismert problémák

Az AWS egyfiókos hozzáférés-létesítési integrációja nem használható az AWS kínai régióiban.

A Kiépítés szakaszban a Leképezések alszakasz a "Betöltés..." üzenetben, és soha nem jeleníti meg az attribútumleképezéseket. A jelenleg támogatott egyetlen kiépítési munkafolyamat a szerepkörök importálása az AWS-ből a Microsoft Entra-azonosítóba a felhasználók vagy csoportok hozzárendelése során történő kiválasztáshoz. Ennek attribútumleképezései előre vannak meghatározva, és nem konfigurálhatók.

A Kiépítés szakasz egyszerre csak egy AWS-bérlő hitelesítő adatainak megadását támogatja. Az összes importált szerepkör az

appRolesAWS-bérlő Microsoft Entra IDservicePrincipalobjektumának tulajdonságára lesz megírva.A katalógusból több AWS-bérlő is hozzáadható a Microsoft Entra-azonosítóhoz a

servicePrincipalskiépítéshez. Van azonban egy ismert probléma, amely miatt nem lehet automatikusan írni az összes importált szerepkört a több AWS-bőlservicePrincipals, amelyet az egyszeri bejelentkezéshez használt egyetlenservicePrincipalpéldányba kell kiépíteni.Áthidaló megoldásként a Microsoft Graph API-val kinyerheti az összes importáltat minden

appRolesolyan AWS-beservicePrincipal, ahol a kiépítés konfigurálva van. Ezt követően hozzáadhatja ezeket a szerepkör-sztringeket ahhoz az AWS-hezservicePrincipal, ahol az egyszeri bejelentkezés konfigurálva van.A szerepköröknek meg kell felelniük az alábbi követelményeknek ahhoz, hogy az AWS-ből a Microsoft Entra-azonosítóba importálhatók legyenek:

- A szerepköröknek pontosan egy saml-szolgáltatóval kell rendelkezniük az AWS-ben

- A szerepkörhöz tartozó ARN (Amazon-erőforrásnév) és a társított saml-szolgáltató ARN-jének együttes hossza 240 karakternél rövidebb lehet.

Módosítási napló

- 2020.01.12. – A szerepkör hosszának korlátja 119 karakterről 239 karakterre nőtt.

Következő lépések

Miután konfigurálta az egyfiókos AWS-hozzáférést, kényszerítheti a munkamenet-vezérlést, amely valós időben védi a szervezet bizalmas adatainak kiszivárgását és beszivárgását. A munkamenet-vezérlés a feltételes hozzáféréstől terjed ki. Megtudhatja, hogyan kényszerítheti a munkamenet-vezérlést az Felhőhöz készült Microsoft Defender Apps használatával.