A szegmentálás olyan modell, amelyben kihasználhatja a hálózati terhelést, és szoftveralapú szegélyeket hozhat létre a Microsoft Azure-ban elérhető eszközökkel. Ezután a szegélyek közötti forgalmat szabályozó szabályokat kell beállítania, hogy különböző biztonsági helyzetekkel rendelkezzen a hálózat különböző részeihez. Amikor különböző alkalmazásokat (vagy egy alkalmazás részeit) helyez el ezeken a szegélyeken, szabályozhatja a szegmentált entitások közötti kommunikációt. Ha az alkalmazásverem egy része sérült, akkor jobban el tudja majd kerülni a biztonsági incidens hatását, és megakadályozhatja, hogy oldalirányban terjedjen a hálózat többi részén. Ez a képesség a Microsoft által közzétett Teljes felügyelet modell egyik fő alapelve, amelynek célja, hogy világszínvonalú biztonsági gondolkodást hozzon létre a szervezet számára

Szegmentálási minták

Az Azure-ban végzett működés során számos szegmentálási lehetőség áll rendelkezésre a védelem érdekében.

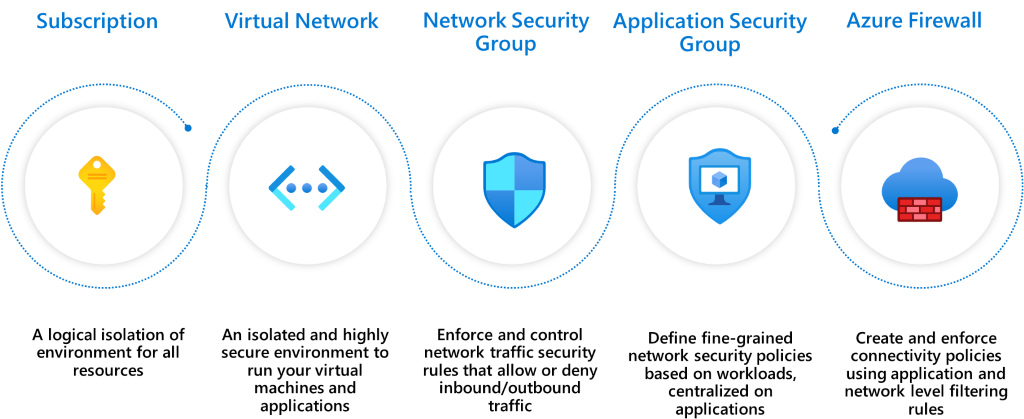

Előfizetés: Az előfizetések magas szintű szerkezetek, amelyek platformalapú elkülönítést biztosítanak az entitások között. Célja, hogy határokat faragjon a vállalaton belüli nagy szervezetek között. A különböző előfizetésekben lévő erőforrások közötti kommunikációt explicit módon kell kiépíteni.

Virtuális hálózat: A virtuális hálózatok egy előfizetésen belül jönnek létre privát címterekben. A hálózatok az erőforrások hálózati szintű elszigetelését biztosítják, és a két virtuális hálózat között alapértelmezés szerint nem engedélyezett a forgalom. Az előfizetésekhez hasonlóan a virtuális hálózatok közötti kommunikációt is explicit módon kell kiépíteni.

Hálózati biztonsági csoportok (NSG):: Az NSG-k hozzáférés-vezérlési mechanizmusok, amelyek 4. rétegbeli tűzfalként szabályozzák a virtuális hálózaton belüli erőforrások közötti forgalmat. Az NSG emellett külső hálózatokkal, például az internettel, más virtuális hálózatokkal stb. is vezérli a forgalmat. Az NSG-k részletes szintre emelhetik a szegmentálási stratégiát úgy, hogy szegélyeket hoznak létre egy alhálózathoz, virtuális gépek csoportjához vagy akár egyetlen virtuális géphez.

Azure Virtual Network Manager (AVNM): Az Azure Virtual Network Manager (AVNM) egy hálózatkezelési szolgáltatás, amely lehetővé teszi, hogy egy központi informatikai felügyeleti csapat globálisan kezelje a virtuális hálózatokat az előfizetések között nagy méretekben. Az AVNM használatával több virtuális hálózatot is csoportosíthat, és előre meghatározott biztonsági rendszergazdai szabályokat kényszeríthet ki, amelyeket a kiválasztott virtuális hálózatokra egyszerre kell alkalmazni. Az NSG-hez hasonlóan az AVNM-ben létrehozott biztonsági rendszergazdai szabályok 4. rétegbeli tűzfalként is működnek, de a biztonsági rendszergazdai szabályokat először az NSG előtt értékeli ki a rendszer.

Alkalmazásbiztonsági csoportok (ASG-k):: Az ASG-k az NSG-khez hasonló vezérlési mechanizmusokat biztosítanak, de egy alkalmazáskörnyezetben hivatkoznak gombra. Az ASG lehetővé teszi virtuális gépek egy csoportjának csoportosítását egy alkalmazáscímke alatt. Meghatározhatja az egyes mögöttes virtuális gépekre alkalmazott forgalmi szabályokat.

Azure Firewall: Az Azure Firewall egy natív felhőbeli állapotalapú tűzfal szolgáltatásként. Ez a tűzfal üzembe helyezhető a virtuális hálózatokon vagy az Azure Virtual WAN Hub központi telepítéseiben a felhőerőforrások, az internet és a helyszíni forgalom szűréséhez. Szabályokat vagy szabályzatokat hozhat létre (az Azure Firewall vagy az Azure Firewall Manager használatával), amelyek a 3. réteg és a 7. réteg vezérlőinek használatával engedélyezik/tiltják a forgalmat. Az internetre irányuló forgalmat az Azure Firewall és a harmadik felek használatával is szűrheti. Bizonyos vagy teljes forgalmat külső biztonsági szolgáltatókon keresztül irányíthat a speciális szűrés és a felhasználóvédelem érdekében.

Az alábbi minták gyakoriak, amikor a számítási feladat azure-beli rendszerezéséről van szó hálózati szempontból. Ezek a minták eltérő típusú elkülönítést és kapcsolatot biztosítanak. A szervezet igényeinek megfelelően kell eldöntenie, hogy melyik modell működik a legjobban a szervezet számára. Ezen modellek mindegyikével bemutatjuk, hogyan végezhető el a szegmentálás a fenti Azure Networking-szolgáltatások használatával.

Az is lehetséges, hogy a szervezet számára a megfelelő kialakítás nem az itt felsoroltakon kívül áll. És ez az eredmény várható, mert nincs olyan méret, amely mindenkinek megfelel. Előfordulhat, hogy ezekből a mintákból származó alapelveket használva hozza létre a szervezet számára legmegfelelőbbet. Az Azure platform biztosítja a szükséges rugalmasságot és eszközt.

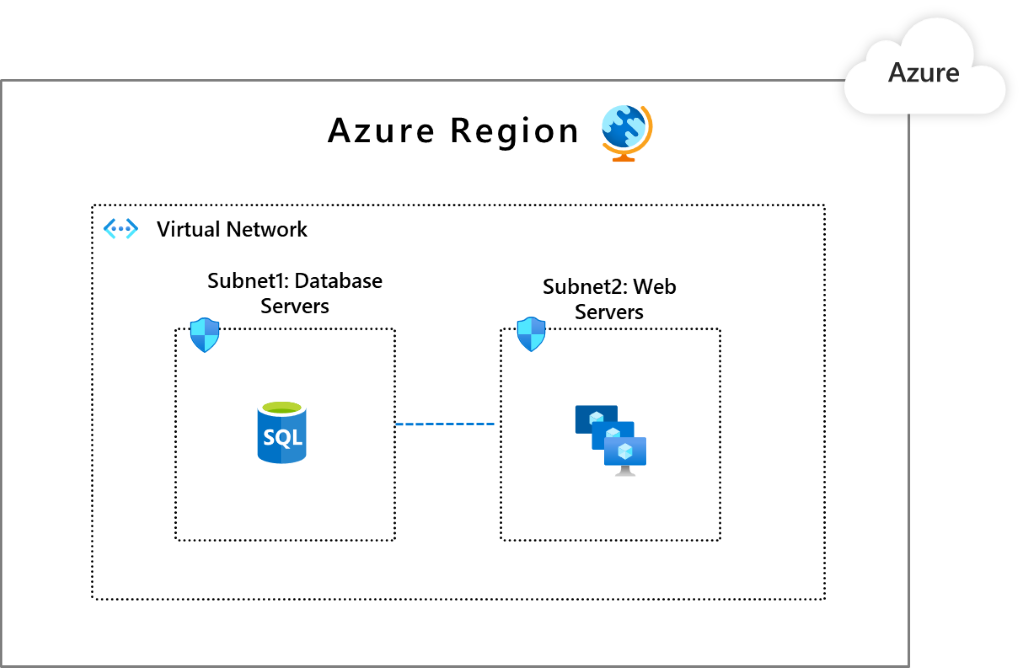

1. minta: Egy virtuális hálózat

Ebben a mintában a számítási feladat összes összetevője, vagy bizonyos esetekben a teljes informatikai erőforrásigény egyetlen virtuális hálózaton belülre kerül. Ez a minta akkor lehetséges, ha csak egyetlen régióban működik, mivel egy virtuális hálózat nem képes több régióra is kiterjedni.

A virtuális hálózaton belüli szegmensek létrehozására leginkább használt entitások NSG-k vagy ASG-k. A választható lehetőségek attól függenek, hogy hálózati alhálózatként vagy alkalmazáscsoportként szeretné-e hivatkozni a szegmenseket. Az alábbi képen egy példa látható arra, hogyan nézne ki egy ilyen szegmentált virtuális hálózat.

Ebben a beállításban az 1. alhálózattal rendelkezik, ahol elhelyezte az adatbázis számítási feladatait, és a 2. alhálózatot, ahol elhelyezte a webes számítási feladatokat. Olyan NSG-k is elhelyezhetők, amelyek szerint az Alhálózat1 csak a 2. alhálózattal tud beszélni, az alhálózat2 pedig az internethez. Ezt a koncepciót számos számítási feladat jelenlétében is tovább viheti. Olyan alhálózatok kifaragása, amelyek például nem teszik lehetővé, hogy egy számítási feladat kommunikáljon egy másik számítási feladat háttérrendszerével.

Bár az NSG-k segítségével szemléltettük az alhálózati forgalom szabályozását, ezt a szegmentálást az Azure Marketplace-ről vagy az Azure Firewallról származó hálózatvirtualizált berendezéssel is érvényesítheti.

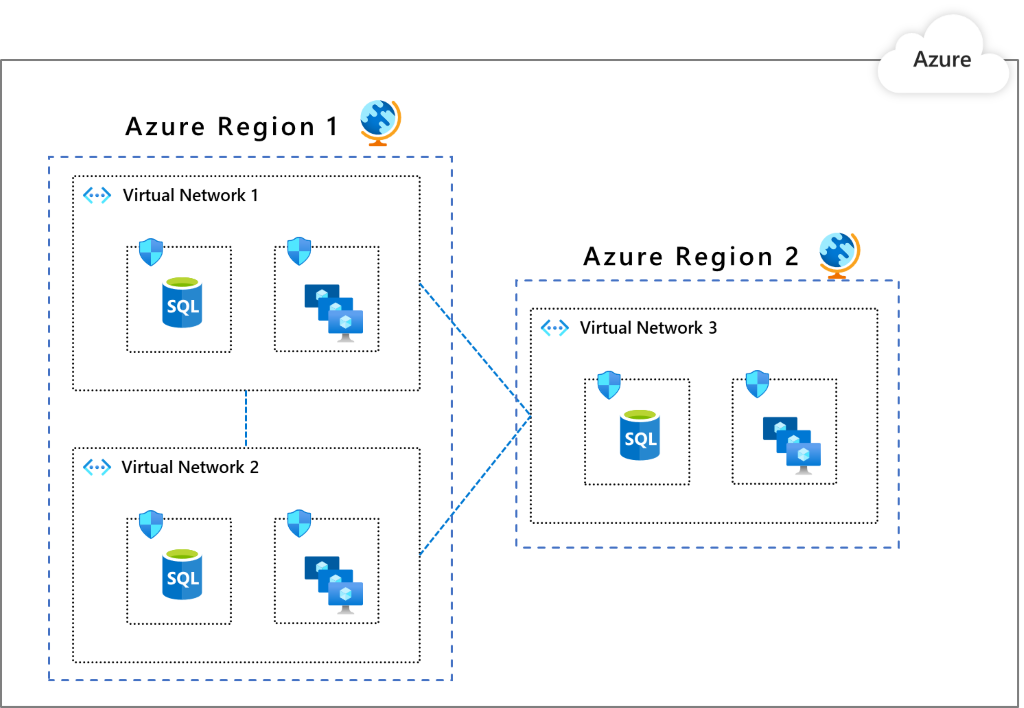

2. minta: Több virtuális hálózat közöttük létesített társviszony

Ez a minta az előző minta kiterjesztése, amelyben több virtuális hálózat is lehetséges társviszony-létesítési kapcsolatokkal rendelkezik. Előfordulhat, hogy ezt a mintát választja az alkalmazások külön virtuális hálózatokba való csoportosításához, vagy több Azure-régióban is szükség lehet jelenlétre. A virtuális hálózatokon keresztül beépített szegmentálást kaphat, mivel explicit módon társviszonyt kell létesítenie egy virtuális hálózattal egy másikkal a kommunikációhoz. (Ne feledje, hogy a virtuális hálózatok közötti társviszony-létesítés nem tranzitív.) Ha az 1. mintához hasonló módon szeretne további szegmenseket létrehozni egy virtuális hálózaton, használja az NSG-ket/ASG-ket a virtuális hálózatokban.

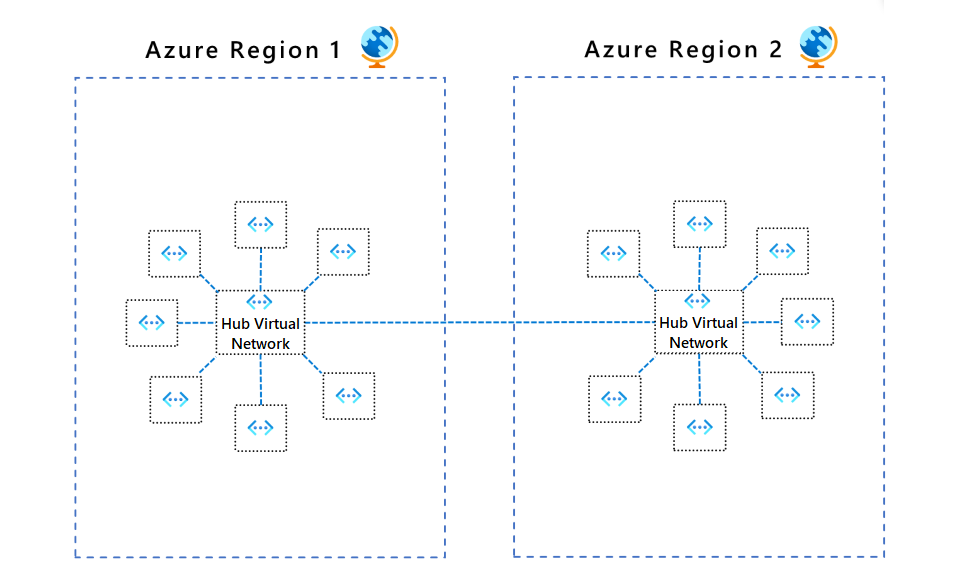

3. minta: Több virtuális hálózat egy küllős modellben

Ez a minta egy fejlettebb virtuális hálózati szervezet, ahol egy adott régióban lévő virtuális hálózatot választ a régió összes többi virtuális hálózatának központjaként. A központi virtuális hálózat és küllős virtuális hálózatai közötti kapcsolat azure-beli virtuális hálózatok közötti társviszony-létesítéssel érhető el. Minden forgalom áthalad a központi virtuális hálózaton, és átjáróként működhet a különböző régiókban található más központok számára. Beállítja a biztonsági helyzetét a központokban, így skálázható módon szegmentelhetik és szabályozhatják a virtuális hálózatok közötti forgalmat. Ennek a mintának az egyik előnye az, hogy. a hálózati topológia növekedésével a biztonsági helyzet többletterhelése nem nő (kivéve, ha új régiókra bővül). Ezt a topológiamintát az Azure Virtual WAN is lecserélheti, amely lehetővé teszi a felhasználók számára, hogy felügyelt szolgáltatásként kezeljenek egy központi virtuális hálózatot. Az Azure Virtual WAN bevezetésének előnyeiről további információt a küllős Virtual WAN architektúrában talál.

Az Azure Cloud natív szegmentálási vezérlője az Azure Firewall. Az Azure Firewall virtuális hálózatokon és előfizetéseken keresztül is működik a forgalom szabályozásához a 3. réteg és a 7. réteg vezérlőinek használatával. Megadhatja, hogyan néznek ki a kommunikációs szabályok (például az X virtuális hálózat nem tud beszélni az Y virtuális hálózattal, de a Z virtuális hálózattal, az X virtuális hálózathoz való hozzáférésen *.github.comkívül nincs internet, és így tovább), és konzisztensen alkalmazhatja. Az Azure Firewall Managerrel központilag kezelheti a szabályzatokat több Azure-tűzfalon, és engedélyezheti a DevOps-csapatok számára a helyi szabályzatok további testreszabását. Az Azure Firewall Managert akkor is használhatja, ha az Azure Virtual WAN-t választja felügyelt központi hálózatként.

Az alábbi táblázat a minta topológiáinak összehasonlítását mutatja be:

| 1. minta | 2. minta | 3. minta | |

|---|---|---|---|

| Csatlakozás ivity/Routing: hogyan kommunikálnak az egyes szegmensek egymással | A rendszer útválasztása alapértelmezett kapcsolatot biztosít bármely alhálózat számítási feladatához | Ugyanaz, mint egy minta 1 | Nincs alapértelmezett kapcsolat a küllős virtuális hálózatok között. A kapcsolat engedélyezéséhez egy 4. rétegbeli útválasztóra, például a központi virtuális hálózaton található Azure Firewallra van szükség. |

| Hálózati szintű forgalomszűrés | A forgalom alapértelmezés szerint engedélyezett. Az NSG/ASG a minta szűréséhez használható. | Ugyanaz, mint egy minta 1 | A küllős virtuális hálózatok közötti forgalom alapértelmezés szerint megtagadva. Az Azure Firewall konfigurációja engedélyezheti a kiválasztott forgalmat, például windowsupdate.com. |

| Központosított naplózás | A virtuális hálózat NSG-/ASG-naplói | NSG-/ASG-naplók összesítése az összes virtuális hálózaton | Az Azure Firewall naplózza az Azure Monitorba a központon keresztül küldött összes elfogadott/elutasított forgalmat. |

| Nem tervezett nyílt nyilvános végpontok | A DevOps véletlenül megnyithat egy nyilvános végpontot helytelen NSG-/ASG-szabályokkal. | Ugyanaz, mint egy minta 1 | A küllős virtuális hálózaton véletlenül megnyitott nyilvános végpont nem engedélyezi a hozzáférést. A visszaküldött csomag állapotalapú tűzfalon (aszimmetrikus útválasztással) lesz elvetve. |

| Alkalmazásszintű védelem | Az NSG/ASG csak a hálózati réteg támogatását biztosítja. | Ugyanaz, mint egy minta 1 | Az Azure Firewall támogatja a HTTP/S és az MSSQL teljes tartománynév-szűrését a kimenő forgalom és a virtuális hálózatok esetében. |

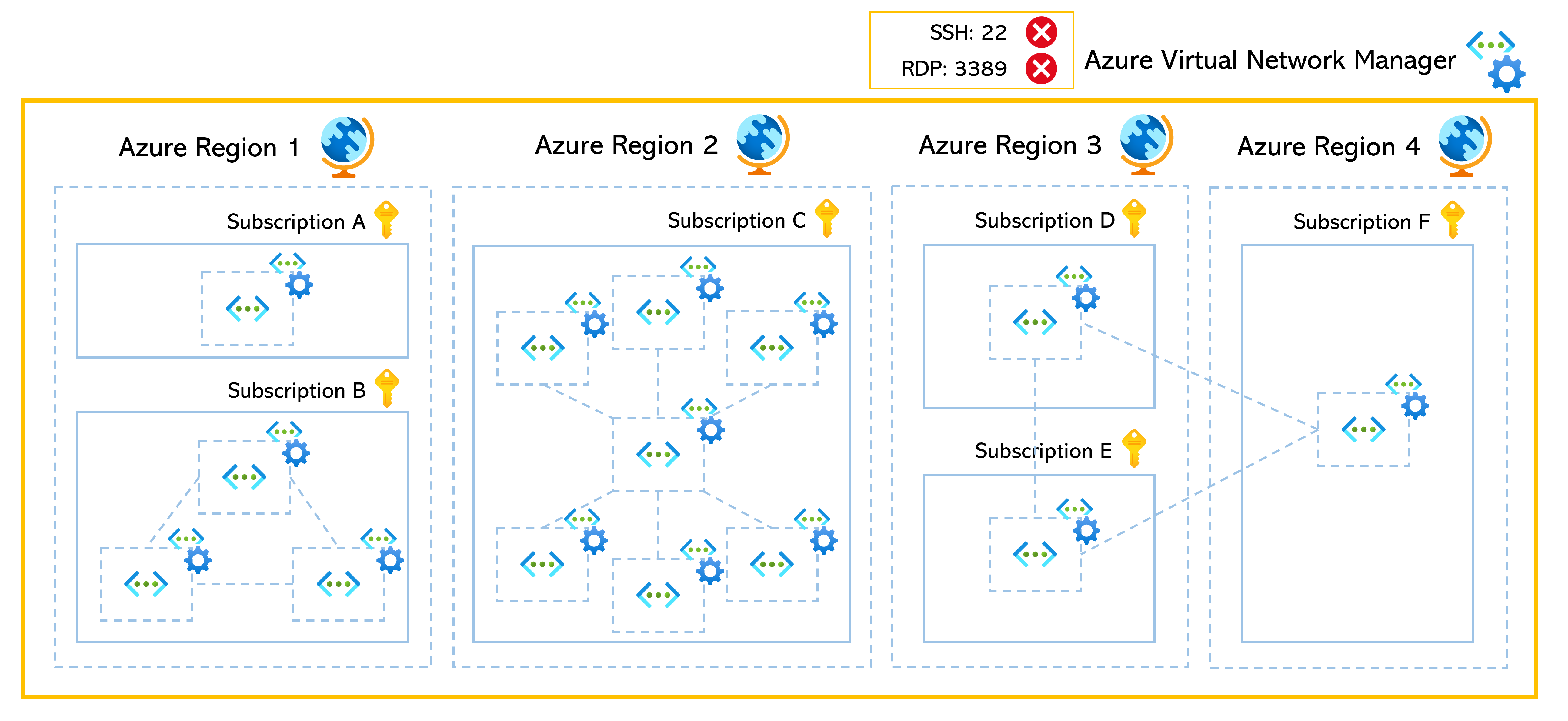

4. minta: Több virtuális hálózat több hálózati szegmensben

Ez a minta azt ismerteti, hogyan felügyelhet és védhet több virtuális hálózatot, amelyek szintén több előfizetésben vannak, központosított módszerként. Az AVNM-en létrehozott biztonsági rendszergazdai szabályok konzisztens módon kényszeríthetnek ki egy alapszintű biztonsági szabályt, függetlenül attól, hogy a virtuális hálózatok csatlakoznak-e egymáshoz, vagy különböző előfizetésekhez tartoznak. Tiltsa le például a 22-s SSH-portot, a 3389-s RDP-portot és más, magas kockázatú portokat az internetről, hogy megvédje a megoldást a szervezet összes virtuális hálózatának biztonsági incidenseitől. A biztonsági rendszergazdai szabályokról és azok működéséről az Azure Virtual Network Manager biztonsági rendszergazdai szabályai című témakörben olvashat.

Bár az AVNM nagyszerű megoldás a szervezet teljes hálózatának minimális hálózati szabályokkal való védelmére, az NSG-knek és az ASG-knek továbbra is részletes hálózati szabályokat kell alkalmazniuk az egyes virtuális hálózatokra az AVNM mellett. Ez a folyamat rendszertől függően változhat a biztonsági követelményektől függően.

Közreműködők

Ezt a cikket a Microsoft tartja karban. Eredetileg a következő közreműködők írták.

Fő szerző:

- Tre Mansdoerfer | Az Azure Networking Program Managere

A nem nyilvános LinkedIn-profilok megtekintéséhez jelentkezzen be a LinkedInbe.

Következő lépések

További információ az összetevők technológiáiról:

- Mi az Az Azure Virtual Network?

- Mi az Az Azure Virtual Network Manager (előzetes verzió)?

- Mi az Az Azure Firewall?

- Azure Monitor – áttekintés

Kapcsolódó erőforrások

Ismerkedjen meg a kapcsolódó architektúrákkal: