Azure Monitor – ügyfél által kezelt kulcs

Az Azure Monitor adatai Microsoft által felügyelt kulcsokkal titkosítva lesznek. A saját titkosítási kulcsával megvédheti a munkaterületeken tárolt adatokat és mentett lekérdezéseket. Az Azure Monitor ügyfél által felügyelt kulcsai nagyobb rugalmasságot biztosítanak a naplók hozzáférés-vezérlésének kezeléséhez. A konfigurálás után a csatolt munkaterületekre betöltött új adatok titkosítva lesznek az Azure Key Vaultban tárolt kulccsal vagy az Azure Key Vault által felügyelt "HSM"-sel.

A konfiguráció előtt tekintse át a korlátozásokat és a korlátozásokat .

Ügyfél által felügyelt kulcs áttekintése

A rest titkosítás a szervezetek általános adatvédelmi és biztonsági követelménye. Az Azure teljesen felügyelheti a titkosítást inaktív állapotban, miközben számos lehetősége van a titkosítási és titkosítási kulcsok szigorú kezelésére.

Az Azure Monitor biztosítja, hogy az összes adat és mentett lekérdezés titkosítva legyen inaktív állapotban a Microsoft által felügyelt kulcsokkal (MMK). Az Azure Key Vaultban saját kulccsal titkosíthatja az adatokat, így szabályozhatja a kulcs életciklusát, és visszavonhatja az adatokhoz való hozzáférést. Az Azure Monitor titkosítási használata megegyezik az Azure Storage-titkosítás működésével.

Az ügyfél által felügyelt kulcs dedikált fürtökön érhető el , amelyek magasabb szintű védelmet és felügyeletet biztosítanak. Az adatok kétszer titkosítva lesznek a tárolóban, egyszer a szolgáltatás szintjén a Microsoft által felügyelt kulcsok vagy az ügyfél által felügyelt kulcsok használatával, egyszer pedig az infrastruktúra szintjén, két különböző titkosítási algoritmus és két különböző kulcs használatával. A kettős titkosítás védelmet nyújt olyan forgatókönyvekkel szemben, amikor az egyik titkosítási algoritmus vagy kulcs megsérülhet. A dedikált fürt lehetővé teszi az adatok védelmét a Lockbox használatával is.

A lekérdezések hatékonysága érdekében az elmúlt 14 napban betöltött vagy a lekérdezésekben legutóbb használt adatok gyakran használt gyorsítótárban (SSD-háttérrel) lesznek tárolva. Az SSD-adatok az ügyfél által felügyelt kulcskonfigurációtól függetlenül Microsoft-kulcsokkal titkosítva lesznek, de az SSD-hozzáférés vezérlése a kulcsok visszavonásához igazodik

A Dedikált Log Analytics-fürtök tarifamodellje napi 100 GB-tól kezdődő kötelezettségvállalási szintet igényel.

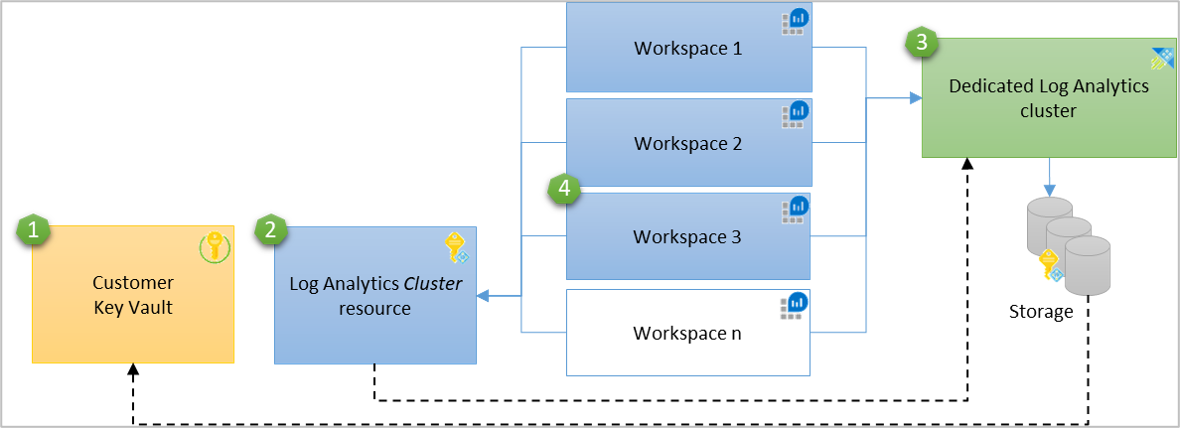

Az ügyfél által felügyelt kulcs működése az Azure Monitorban

Az Azure Monitor felügyelt identitással biztosít hozzáférést az Azure Key Vaulthoz. A Log Analytics-fürt identitása a fürt szintjén támogatott. Ha több munkaterületen szeretné engedélyezni az ügyfél által felügyelt kulcsot, egy Log Analytics-fürterőforrás köztes identitáskapcsolatként végzi a Key Vault és a Log Analytics-munkaterületek közötti kapcsolatot. A fürt tárolója a fürthöz társított felügyelt identitást használja az Azure Key Vaultban való hitelesítéshez a Microsoft Entra ID-val.

A fürtök két felügyelt identitástípust támogatnak: a rendszer által hozzárendelt és a felhasználó által hozzárendelt identitást, míg egy adott identitás a forgatókönyvtől függően definiálható egy fürtben.

- A rendszer által hozzárendelt felügyelt identitás egyszerűbb, és automatikusan létrejön a fürt létrehozásával, amikor az identitás

type"SystemAssigned" értékre van állítva. Ez az identitás később használható a Key Vaulthoz való hozzáférés biztosításához a körbefuttatási és a tördelés nélküli műveletekhez. - A felhasználó által hozzárendelt felügyelt identitás lehetővé teszi az ügyfél által felügyelt kulcs konfigurálását a fürt létrehozásakor, amikor engedélyeket ad a Key Vaultban a fürt létrehozása előtt.

Az ügyfél által felügyelt kulcskonfigurációt alkalmazhatja egy új fürtre, vagy a munkaterületekhez és az adatok betöltéséhez kapcsolódó meglévő fürtökre. A csatolt munkaterületekre betöltött új adatok titkosítva lesznek a kulccsal, a konfiguráció előtt betöltött régebbi adatok pedig Microsoft-kulccsal titkosítva maradnak. A lekérdezéseket nem érintik az ügyfél által felügyelt kulcskonfigurációk, és zökkenőmentesen hajtják végre a régi és az új adatok között. A munkaterületeket bármikor leválaszthatja a fürtről. A leválasztási kapcsolat Microsoft-kulccsal történő titkosítása után új adatok kerülnek betöltésre, és a lekérdezések zökkenőmentesen hajthatók végre a régi és az új adatok között.

Fontos

Az ügyfél által felügyelt kulcsképesség regionális. Az Azure Key Vaultnak, a fürtnek és a csatolt munkaterületeknek ugyanabban a régióban kell lenniük, de különböző előfizetésekben lehetnek.

- Key Vault

- Log Analytics-fürterőforrás, amely rendelkezik a Key Vault engedélyeivel rendelkező felügyelt identitással – Az identitás propagálása az aláfedt dedikált fürttárolóba történik

- Dedikált fürt

- Dedikált fürthöz társított munkaterületek

Titkosítási kulcsok művelete

A Storage-adattitkosítás háromféle kulcstípust érint:

- "KEK" – Kulcstitkosítási kulcs (az ügyfél által felügyelt kulcs)

- "AEK" – Fióktitkosítási kulcs

- "DEK" – Adattitkosítási kulcs

Az alábbi szabályokat kell betartani:

- A fürttároló minden tárfiókhoz egyedi titkosítási kulccsal rendelkezik, amelyet "AEK"-nek neveznek.

- Az "AEK" a "DEK-k" származtatására szolgál, amelyek a lemezre írt adatblokkok titkosításához használt kulcsok.

- Amikor konfigurál egy kulcsot a Key Vaultban, és frissítette a fürt kulcsadatait, a fürttároló "wrap" és "unwrap" "AEK" kéréseket hajt végre a titkosításhoz és a visszafejtéshez.

- A "KEK" soha nem hagyja el a Key Vaultot, és felügyelt "HSM" esetén soha nem hagyja el a hardvert.

- Az Azure Storage a fürterőforráshoz társított felügyelt identitást használja a hitelesítéshez. Az Azure Key Vaultot a Microsoft Entra-azonosítón keresztül éri el.

Ügyfél által felügyelt kulcs kiépítési lépései

- Azure Key Vault létrehozása és kulcs tárolása

- Fürt létrehozása

- Engedélyek megadása a Key Vaulthoz

- Fürt frissítése a kulcsazonosító részleteivel

- Munkaterületek összekapcsolása

Az ügyfél által felügyelt kulcskonfiguráció jelenleg nem támogatott az Azure Portalon, és a kiépítés PowerShell-, PARANCSSOR- vagy REST-kérésekkel is elvégezhető.

Titkosítási kulcs ("KEK") tárolása

Az Azure Key Management-termékek portfóliója felsorolja a használható tárolókat és felügyelt HSM-eket.

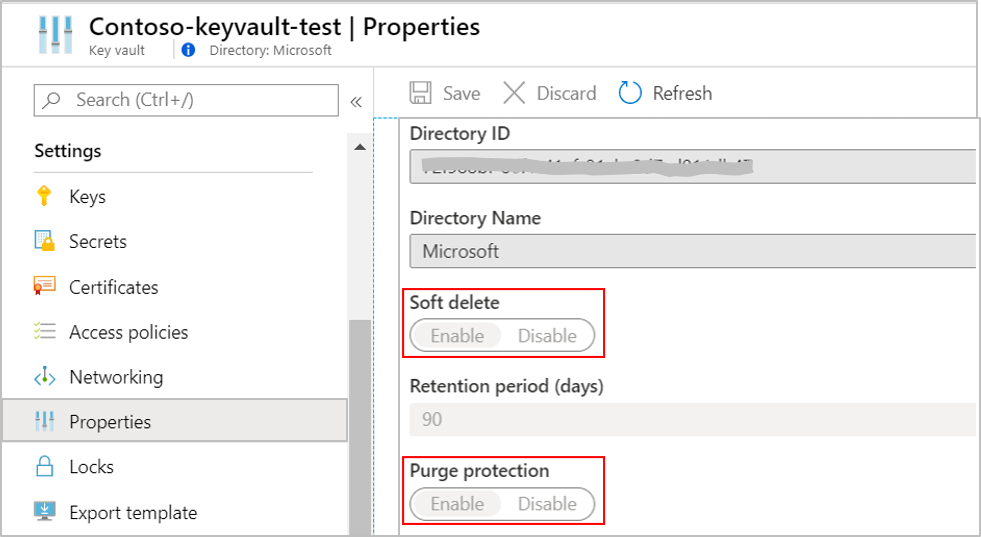

Hozzon létre vagy használjon egy meglévő Azure Key Vaultot abban a régióban, amelyben a fürt megtervezve van. A Key Vaultban hozzon létre vagy importáljon egy naplók titkosításához használandó kulcsot. Az Azure Key Vaultot helyreállíthatóként kell konfigurálni, hogy megvédje a kulcsot és az adatokhoz való hozzáférést az Azure Monitorban. Ezt a konfigurációt a Key Vault tulajdonságai között ellenőrizheti, a helyreállítható törlés és a törlés elleni védelmet is engedélyezni kell.

Ezek a beállítások cli-vel és PowerShell-lel frissíthetők a Key Vaultban:

- Helyreállítható törlés

- Védelmi őrök törlése a titkos kód kényszerítése ellen, a tároló a helyreállítható törlés után is

Fürt létrehozása

A fürtök felügyelt identitást használnak a Key Vaulttal való adattitkosításhoz. Konfigurálja az identitástulajdonságot type úgy, hogy SystemAssigned a fürt létrehozásakor engedélyezze a Key Vaulthoz való hozzáférést a "wrap" és a "unwrap" műveletekhez.

Identitásbeállítások a fürtben a rendszer által hozzárendelt felügyelt identitáshoz

{

"identity": {

"type": "SystemAssigned"

}

}

Kövesse a Dedikált fürtök cikkben bemutatott eljárást.

Key Vault-engedélyek megadása

A Key Vaultban két engedélymodell van a fürthöz és az aláfedő tárhoz való hozzáférés biztosítására– Az Azure szerepköralapú hozzáférés-vezérlése (Azure RBAC) és a tároló hozzáférési szabályzatai (örökölt).

Ön által vezérelhető Azure RBAC hozzárendelése (ajánlott)

Szerepkör-hozzárendelések hozzáadásához Microsoft.Authorization/roleAssignments/write és Microsoft.Authorization/roleAssignments/delete engedélyekkel kell rendelkeznie, például felhasználói hozzáférés Rendszergazda istrator vagy tulajdonos.

Nyissa meg a Key Vaultot az Azure Portalon, kattintson az Access-konfigurációra a Gépház, és válassza az Azure szerepköralapú hozzáférés-vezérlési lehetőséget. Ezután adja meg a hozzáférés-vezérlést (IAM), és adja hozzá a Key Vault crypto service encryption felhasználói szerepkör-hozzárendelését.

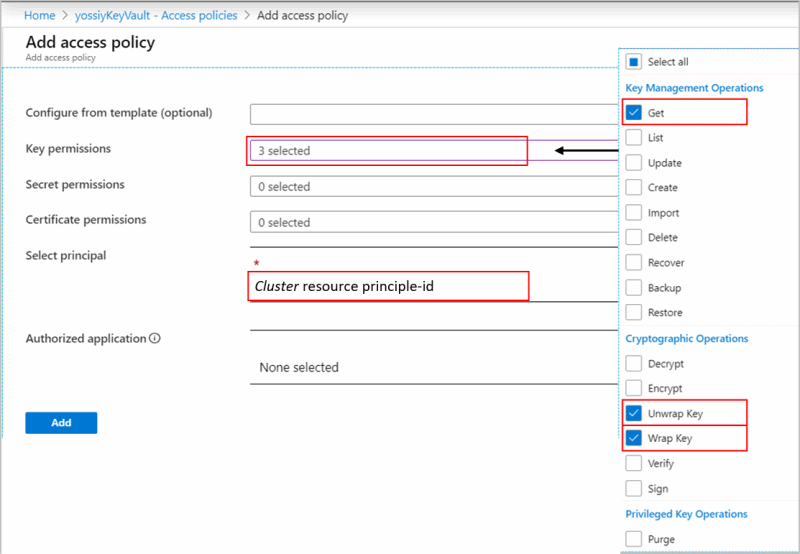

Tárolóelérési szabályzat hozzárendelése (örökölt)

Nyissa meg a Key Vaultot az Azure Portalon, és kattintson a Hozzáférési szabályzatok elemre, válassza a Tároló hozzáférési szabályzatát, majd a + Hozzáférési szabályzat hozzáadása gombra kattintva hozzon létre egy szabályzatot az alábbi beállításokkal:

- Kulcsengedélyek – válassza a Kulcs lekérése, körbefuttatása és a Kulcs kibontása lehetőséget.

- Válassza ki az egyszerűt – a fürtben használt identitástípustól függően (rendszer vagy felhasználó által hozzárendelt felügyelt identitás)

- Rendszer által hozzárendelt felügyelt identitás – adja meg a fürt nevét vagy a fürt egyszerű azonosítóját

- Felhasználó által hozzárendelt felügyelt identitás – adja meg az identitás nevét

A Get engedély szükséges annak ellenőrzéséhez, hogy a Key Vault helyreállíthatóként van-e konfigurálva a kulcs és az Azure Monitor-adatokhoz való hozzáférés védelme érdekében.

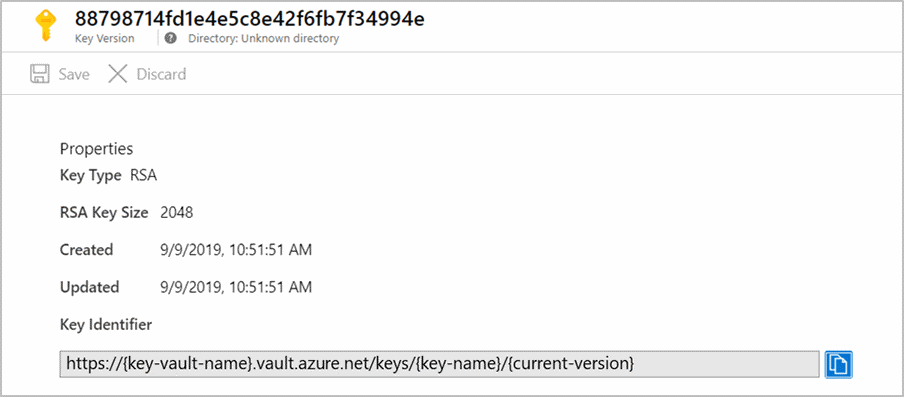

Fürt frissítése a kulcsazonosító részleteivel

A fürt minden műveletéhez szükség van a művelet engedélyére Microsoft.OperationalInsights/clusters/write . Ezt az engedélyt a műveletet tartalmazó */write tulajdonoson vagy közreműködőn keresztül, vagy a műveletet tartalmazó Microsoft.OperationalInsights/* Log Analytics-közreműködői szerepkörön keresztül lehet megadni.

Ez a lépés frissíti a dedikált fürttárolót az "AEK" körbefuttatásához és kibontásához használandó kulccsal és verzióval.

Fontos

- A kulcsforgatás lehet automatikus vagy explicit kulcsfrissítést igényel. A kulcsforgatásról a fürt kulcsazonosítóinak frissítése előtt talál megfelelő megközelítést.

- A fürtfrissítés nem tartalmazhat identitás- és kulcsazonosító-adatokat ugyanabban a műveletben. Ha mindkettőt frissítenie kell, a frissítésnek két egymást követő műveletben kell lennie.

Frissítse a KeyVaultProperties szolgáltatást a fürtben a kulcsazonosító részleteivel.

A művelet aszinkron, és eltarthat egy ideig.

Munkaterület csatolása fürthöz

Fontos

Ezt a lépést csak a fürt kiépítése után szabad végrehajtani. Ha a kiépítés előtt összekapcsolja a munkaterületeket és betölti az adatokat, a rendszer elveti a betöltött adatokat, és nem lesz helyreállítható.

A művelet végrehajtásához "írási" engedélyekkel kell rendelkeznie a munkaterületen és a fürtön. Microsoft.OperationalInsights/workspaces/write Tartalmazza és Microsoft.OperationalInsights/clusters/write.

Kövesse a Dedikált fürtök cikkben bemutatott eljárást.

Kulcs visszavonása

Fontos

- Az adatokhoz való hozzáférés visszavonásának ajánlott módja a kulcs letiltása vagy a Hozzáférési szabályzat törlése a Key Vaultban.

- Ha úgy állítja

identitytypebe a fürtöt, hogyNoneaz az adatokhoz való hozzáférést is visszavonja, ez a módszer nem ajánlott, mivel nem állíthatja vissza anélkül, hogy kapcsolatba lép a támogatási szolgálattal.

A fürttároló egy vagy több órán belül mindig tiszteletben tartja a kulcsengedélyek változásait, és a tárterület elérhetetlenné válik. A csatolt munkaterületekre betöltött új adatok el lesznek dobva, és nem állíthatók helyre. Az adatok nem érhetők el ezeken a munkaterületeken, és a lekérdezések sikertelenek. A korábban betöltött adatok mindaddig tárolóban maradnak, amíg a fürt és a munkaterületek nem törlődnek. A nem elérhető adatokat az adatmegőrzési szabályzat szabályozza, és a megőrzés elérésekor törlődnek. Az elmúlt 14 napban betöltött adatok és a lekérdezésekben legutóbb használt adatok is gyakran használt gyorsítótárban (SSD-háttérrel) maradnak a lekérdezések hatékonysága érdekében. Az SSD-n lévő adatok törlődnek a kulcsvisszahívási művelet során, és elérhetetlenné válnak. A fürttároló rendszeresen megpróbálja elérni a Key Vaultot a körbefuttatáshoz és a kicsomagoláshoz, és ha a kulcs engedélyezve van, a kiírás sikeres lesz, az SSD-adatok újratöltődnek a tárolóból, az adatbetöltés és a lekérdezés pedig 30 percen belül folytatódik.

Kulcsrotálás

A kulcsforgatásnak két módja van:

- Autorotation – frissítse a fürtöt

"keyVaultProperties", de kihagyja"keyVersion"a tulajdonságot, vagy állítsa be a következőre"": . A Storage automatikusan a legújabb kulcsverziót használja. - Explicit kulcsverzió frissítése – frissítse a fürtöt a tulajdonság kulcsverziójával

"keyVersion". A kulcsok elforgatásához explicit"keyVaultProperties"frissítés szükséges a fürtben, lásd: Fürt frissítése kulcsazonosító részleteivel. Ha új kulcsverziót hoz létre a Key Vaultban, de nem frissíti a fürtben, a fürttároló továbbra is az előző kulcsot használja. Ha a fürt új kulcsának frissítése előtt letiltja vagy törli a régi kulcsot, kulcsvisszavonási állapotba kerül.

A kulcsforgatási művelet után az összes adat elérhető marad. Az adatok mindig az "AEK" fióktitkosítási kulccsal titkosítva lesznek, amely a Key Vault új kulcstitkosítási kulcsának ("KEK") verziójával van titkosítva.

Ügyfél által felügyelt kulcs mentett lekérdezésekhez és naplókeresési riasztásokhoz

A Log Analyticsben használt lekérdezési nyelv kifejező jellegű, és bizalmas információkat tartalmazhat a megjegyzésekben vagy a lekérdezés szintaxisában. Egyes szervezetek megkövetelik, hogy az ügyfél által felügyelt kulcsházirendben védve legyenek ezek az információk, és a kulcsával titkosított lekérdezéseket kell menteni. Az Azure Monitor lehetővé teszi a mentett lekérdezések és naplókeresési riasztások tárolását a kulcsával titkosítva a saját tárfiókjában, amikor a munkaterülethez kapcsolódik.

Ügyfél által felügyelt kulcs munkafüzetekhez

A mentett lekérdezések és naplókeresési riasztások ügyfél által felügyelt kulcsával az Azure Monitor lehetővé teszi a kulccsal titkosított munkafüzet-lekérdezések tárolását a saját tárfiókjában, amikor a Tartalom mentése azure-tárfiókba lehetőséget választja a "Mentés" munkafüzetben.

Feljegyzés

A lekérdezések titkosítva maradnak a Microsoft-kulccsal ("MMK") az ügyfél által felügyelt kulcskonfigurációtól függetlenül: Azure-irányítópultok, Azure Logic App, Azure Notebooks és Automation Runbookok.

A tárfiók mentett lekérdezésekhez való csatolásakor a szolgáltatás tárolja a mentett lekérdezéseket és a naplókeresési riasztási lekérdezéseket a Tárfiókban. A tárfiók inaktív állapotú titkosítási szabályzatának szabályozásával ügyfél által felügyelt kulccsal védheti a mentett lekérdezéseket és naplókeresési riasztásokat. Ön lesz azonban a felelős az adott tárfiókhoz kapcsolódó költségekért.

Megfontolandó szempontok az ügyfél által felügyelt kulcs lekérdezésekhez való beállítása előtt

- "Írási" engedélyekkel kell rendelkeznie a munkaterületen és a tárfiókban.

- Győződjön meg arról, hogy a Tárfiókot ugyanabban a régióban hozza létre, amelyben a Log Analytics-munkaterület található, ügyfél által felügyelt kulcstitkosítással. Ez azért fontos, mert a mentett lekérdezések táblatárolóban vannak tárolva, és csak a tárfiók létrehozásakor titkosíthatók.

- A lekérdezéscsomagban mentett lekérdezések nincsenek ügyfél által felügyelt kulccsal titkosítva. Válassza a Mentés örökölt lekérdezésként lehetőséget a lekérdezések mentésekor az ügyfél által felügyelt kulccsal való védelemhez.

- A tárolóba mentett lekérdezések szolgáltatásösszetevőknek minősülnek, és formátumuk változhat.

- A tárfiók lekérdezésekhez való csatolása eltávolítja a meglévő mentési lekérdezéseket a munkaterületről. A másolás a konfiguráció előtt szükséges lekérdezéseket menti. A mentett lekérdezéseket a PowerShell használatával tekintheti meg.

- A lekérdezések "előzményei" és a "rögzítés az irányítópulton" nem támogatottak a Storage-fiók lekérdezésekhez való összekapcsolásakor.

- Egyetlen tárfiókot egy munkaterülethez csatolhat a mentett lekérdezésekhez és a naplókeresési riasztási lekérdezésekhez.

- A naplókeresési riasztások blobtárolóba vannak mentve, és az ügyfél által felügyelt kulcstitkosítás konfigurálható a tárfiók létrehozásakor vagy később.

- Az aktivált naplókeresési riasztások nem tartalmaznak keresési eredményeket vagy riasztási lekérdezést. A riasztási dimenziókkal kontextust kaphat az aktivált riasztásokban.

BYOS konfigurálása mentett lekérdezésekhez

Csatoljon egy tárfiókot a lekérdezésekhez, hogy a mentett lekérdezések megmaradjanak a tárfiókban.

A konfiguráció után a rendszer minden új mentett keresési lekérdezést a tárba ment.

BYOS konfigurálása naplókeresési riasztási lekérdezésekhez

Csatoljon egy tárfiókot a riasztásokhoz, hogy a naplókeresési riasztások lekérdezései megmaradjanak a tárfiókban.

A konfiguráció után a rendszer menti az új riasztási lekérdezéseket a tárolóba.

Ügyfélszéf

A Lockbox lehetővé teszi, hogy jóváhagyja vagy elutasítsa a Microsoft mérnökének az adatokhoz való hozzáférésre vonatkozó kérését egy támogatási kérelem során.

A lockbox az Azure Monitor dedikált fürtjében van megadva, ahol az adatok elérésére vonatkozó engedély az előfizetés szintjén van megadva.

További információ a Microsoft Azure-hoz készült Ügyfélzárolásról

Ügyfél által felügyelt kulcsműveletek

Az ügyfél által felügyelt kulcs dedikált fürtön érhető el, és ezekre a műveletekre a dedikált fürtről szóló cikkben hivatkozunk.

- Az összes fürt lekérése az erőforráscsoportban

- Az összes fürt lekérése előfizetésben

- Kapacitásfoglalás frissítése a fürtben

- BillingType frissítése a fürtben

- Munkaterület leválasztása fürtről

- A fürt törlése

Korlátozások és megkötések

Az egyes régiókban és előfizetésekben legfeljebb öt aktív fürt hozható létre.

Legfeljebb hét fenntartott fürt (aktív vagy nemrég törölt) létezhet az egyes régiókban és előfizetésekben.

Egy fürthöz legfeljebb 1000 Log Analytics-munkaterület csatolható.

Egy adott munkaterületen legfeljebb két munkaterület-kapcsolati művelet engedélyezett 30 nap alatt.

A fürtök áthelyezése egy másik erőforráscsoportba vagy előfizetésbe jelenleg nem támogatott.

A fürtfrissítés nem tartalmazhat identitás- és kulcsazonosító-adatokat ugyanabban a műveletben. Ha mindkettőt frissítenie kell, a frissítésnek két egymást követő műveletben kell lennie.

A Lockbox jelenleg nem érhető el Kínában.

A dupla titkosítás automatikusan konfigurálva van a 2020 októberétől a támogatott régiókban létrehozott fürtökhöz. Ellenőrizze, hogy a fürt kettős titkosításra van-e konfigurálva, ha get kérést küld a fürtre, és megfigyeli, hogy az

isDoubleEncryptionEnabledérték a kettős titkosítást használó fürtök esetében van-etrueengedélyezve.- Ha létrehoz egy fürtöt, és hibaüzenetet kap – "a régiónév nem támogatja a fürtök dupla titkosítását", akkor is létrehozhatja a fürtöt dupla titkosítás nélkül, ha hozzáadja

"properties": {"isDoubleEncryptionEnabled": false}a REST-kérelem törzséhez. - A kettős titkosítási beállítások nem módosíthatók a fürt létrehozása után.

- Ha létrehoz egy fürtöt, és hibaüzenetet kap – "a régiónév nem támogatja a fürtök dupla titkosítását", akkor is létrehozhatja a fürtöt dupla titkosítás nélkül, ha hozzáadja

A csatolt munkaterület törlése a fürthöz csatolva engedélyezett. Ha úgy dönt, hogy helyreállítja a munkaterületet a helyreállítható törlési időszakban, az visszaáll az előző állapotra, és a fürthöz lesz csatolva.

Az ügyfél által felügyelt kulcstitkosítás az újonnan betöltött adatokra vonatkozik a konfigurációs idő után. A konfiguráció előtt betöltött adatok a Microsoft-kulccsal titkosítva maradnak. Az ügyfél által felügyelt kulcskonfiguráció előtt és után betöltött adatokat zökkenőmentesen kérdezheti le.

Az Azure Key Vaultot helyreállíthatóként kell konfigurálni. Ezek a tulajdonságok alapértelmezés szerint nincsenek engedélyezve, és parancssori felülettel vagy PowerShell-lel kell konfigurálni:

- Helyreállítható törlés.

- A törlés elleni védelmet be kell kapcsolni, hogy védelmet nyújtsunk a titkos kulcs kényszerített törlésének ellen, még a helyreállítható törlés után is.

Az Azure Key Vaultnak, a fürtnek és a munkaterületeknek ugyanabban a régióban és ugyanabban a Microsoft Entra-bérlőben kell lenniük, de különböző előfizetésekben lehetnek.

Ha úgy állítja

identitytypebe a fürtöt, hogyNoneaz az adatokhoz való hozzáférést is visszavonja, ez a módszer nem ajánlott, mivel nem állíthatja vissza anélkül, hogy kapcsolatba lép a támogatási szolgálattal. Az adatokhoz való hozzáférés visszavonásának ajánlott módja a kulcs visszavonása.Nem használhat ügyfél által felügyelt kulcsot felhasználó által hozzárendelt felügyelt identitással, ha a Key Vault privát kapcsolaton (vNet) található. Ebben a forgatókönyvben a rendszer által hozzárendelt felügyelt identitást használhatja.

A keresési feladatok aszinkron lekérdezései jelenleg nem támogatottak az ügyfél által felügyelt kulcsforgatókönyvekben.

Hibaelhárítás

A Key Vault rendelkezésre állásának viselkedése:

Normál művelet – a tároló rövid ideig gyorsítótárazza az "AEK"-t, és visszatér a Key Vaulthoz, hogy rendszeresen kicsomagolhassa.

A Key Vault csatlakozási hibái – a tároló kezeli az átmeneti hibákat (időtúllépések, kapcsolati hibák, "DNS" problémák) azáltal, hogy lehetővé teszi a kulcsok gyorsítótárban maradását a rendelkezésre állási probléma során, és kiküszöböli a három pontot és a rendelkezésre állással kapcsolatos problémákat. A lekérdezési és betöltési képességek megszakítás nélkül folytatódnak.

Key Vault-hozzáférési sebesség – 6–60 másodperc között van az a gyakoriság, amikor az Azure a fürttároló hozzáfér a Key Vaulthoz a körbefuttatáshoz és a kicsomagoláshoz.

Ha a fürt kiépítési vagy frissítési állapotban van, a frissítés sikertelen lesz.

Ha ütközést tapasztal – hiba történt egy fürt létrehozásakor, előfordulhat, hogy az azonos nevű fürtöt törölték az elmúlt 14 napban, és fenntartották. A törölt fürt neve a törlés után 14 nappal válik elérhetővé.

A fürtre mutató munkaterület-hivatkozás meghiúsul, ha egy másik fürthöz van csatolva.

Ha létrehoz egy fürtöt, és azonnal megadja a KeyVaultProperties értéket, a művelet meghiúsulhat, amíg az identitás nincs hozzárendelve a fürthöz, és a Key Vaultban meg nem adja.

Ha a keyVaultProperties szolgáltatással frissíti a meglévő fürtöt, és a Key Vaultban hiányzik a "Get" kulcselérési szabályzat, a művelet meghiúsul.

Ha nem tudja üzembe helyezni a fürtöt, ellenőrizze, hogy az Azure Key Vault, a fürt és a csatolt munkaterületek ugyanabban a régióban találhatók-e. Az előfizetések különböző előfizetésekben lehetnek.

Ha elforgatja a kulcsot a Key Vaultban, és nem frissíti a fürt új kulcsazonosítójának részleteit, a fürt továbbra is az előző kulcsot használja, és az adatok elérhetetlenné válnak. Frissítse a fürt új kulcsazonosító-adatait az adatbetöltés és a lekérdezés folytatásához. Frissítheti a kulcsverziót a "'"-vel, hogy a tár mindig automatikusan használja a lates kulcsverziót.

Egyes műveletek hosszú ideig futnak, és eltarthat egy ideig, például a fürt létrehozása, a fürtkulcs frissítése és a fürt törlése. A művelet állapotának ellenőrzéséhez küldje el a GET kérést a fürtnek vagy a munkaterületnek, és figyelje meg a választ. A leválasztott munkaterületen például nem található meg a clusterResourceId a szolgáltatások alatt.

Hibaüzenetek

Fürtfrissítés

- 400 – A fürt törlési állapotban van. Az aszinkron művelet folyamatban van. A fürtnek a frissítési művelet végrehajtása előtt végre kell hajtania a műveletet.

- 400 – A KeyVaultProperties nem üres, de rossz formátumú. Lásd a kulcsazonosító frissítését.

- 400 – Nem sikerült érvényesíteni a kulcsokat a Key Vaultban. Lehet, hogy az engedélyek hiánya vagy a kulcs nem létezik. Ellenőrizze, hogy beállította-e a kulcs- és hozzáférési szabályzatot a Key Vaultban.

- 400 – A kulcs nem állítható helyre. A Key Vaultot helyreállítható törlésre és törlésre kell állítani. Lásd a Key Vault dokumentációját

- 400 – A művelet most nem hajtható végre. Várja meg, amíg az Async művelet befejeződik, és próbálkozzon újra.

- 400 – A fürt törlési állapotban van. Várja meg, amíg az Async művelet befejeződik, és próbálkozzon újra.

Fürt lekérése

- 404 – A fürt nem található, lehetséges, hogy törölték a fürtöt. Ha ilyen nevű fürtöt próbál létrehozni, és ütközést kap, a fürt törlési folyamatban van.