Az NSG-hozzáférés és az Azure Bastion használata

Az Azure Bastion használatakor hálózati biztonsági csoportokat (NSG-ket) használhat. További információ: Biztonsági csoportok.

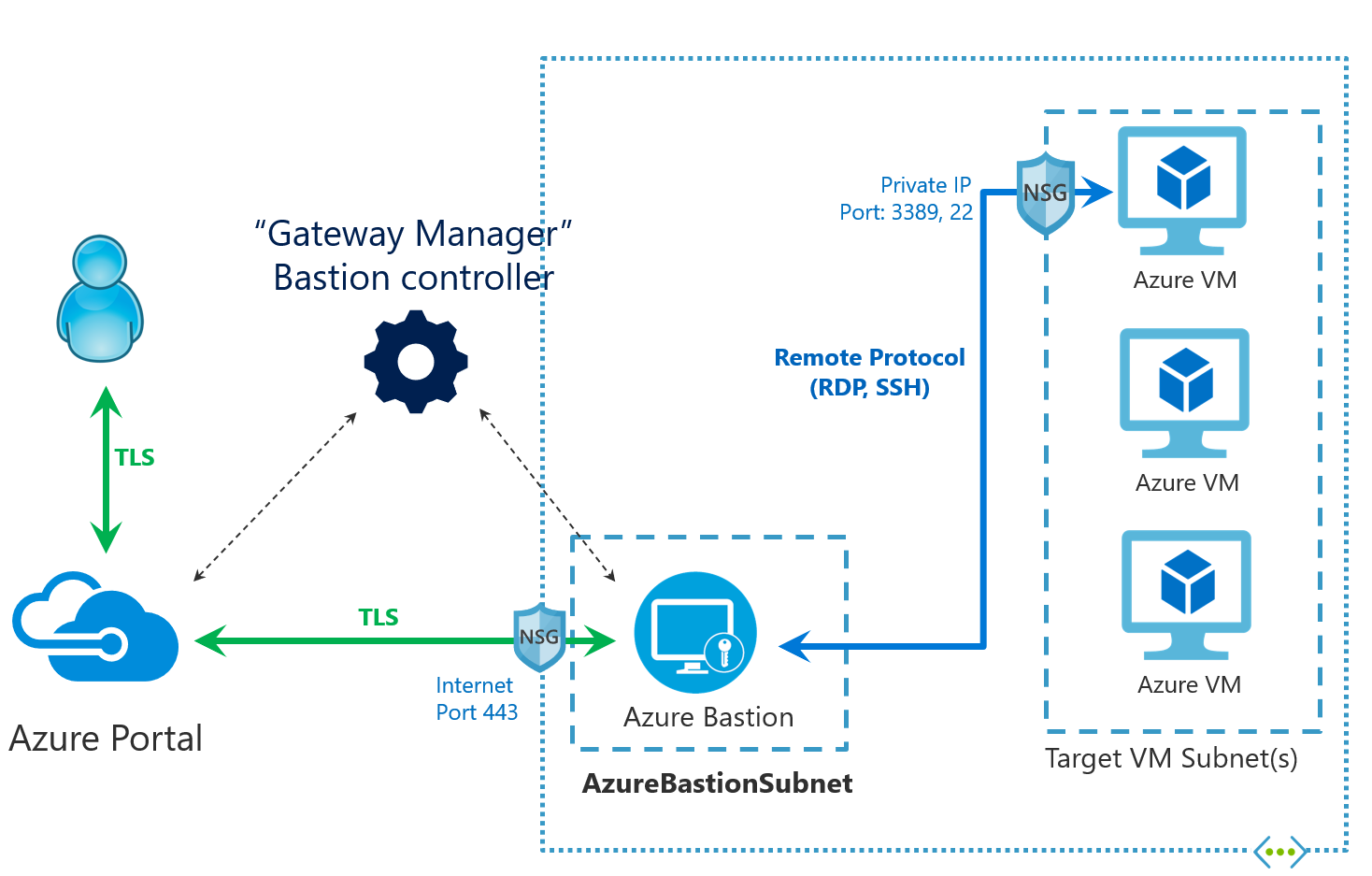

Ebben a diagramban:

- A Bastion-gazdagép a virtuális hálózaton van üzembe helyezve.

- A felhasználó bármely HTML5-böngészővel csatlakozik a Azure Portal.

- A felhasználó az Azure-beli virtuális gépre navigál az RDP/SSH felé.

- Integráció csatlakoztatása – Egy kattintással RDP/SSH-munkamenet a böngészőben

- Az Azure-beli virtuális gépen nincs szükség nyilvános IP-címre.

Network security groups (Hálózati biztonsági csoportok)

Ez a szakasz bemutatja a felhasználó és az Azure Bastion közötti hálózati forgalmat, valamint a virtuális hálózatban lévő virtuális gépek célba menő forgalmát:

Fontos

Ha úgy dönt, hogy NSG-t használ az Azure Bastion-erőforrással, létre kell hoznia az alábbi bejövő és kimenő forgalomra vonatkozó szabályokat. Ha kihagyja az alábbi szabályok bármelyikét az NSG-ben, az megakadályozza, hogy az Azure Bastion-erőforrás a jövőben megkapja a szükséges frissítéseket, és így megnyithassa az erőforrást a jövőbeli biztonsági rések előtt.

AzureBastionSubnet

Az Azure Bastion kifejezetten az AzureBastionSubneten van üzembe helyezve.

Bejövő forgalom:

- Bejövő forgalom a nyilvános internetről: Az Azure Bastion létrehoz egy nyilvános IP-címet, amely a bejövő forgalomhoz engedélyeznie kell a 443-at a nyilvános IP-címen. A 3389/22-s portot NEM kell megnyitni az AzureBastionSubneten. Vegye figyelembe, hogy a forrás lehet az internet vagy a megadott nyilvános IP-címek halmaza.

- Bejövő forgalom az Azure Bastion vezérlősíkjáról: A vezérlősík-kapcsolathoz engedélyezze a GatewayManager szolgáltatáscímkéről érkező 443-os portot. Ez lehetővé teszi a vezérlősík, azaz a Gateway Manager számára, hogy beszéljen az Azure Bastion-sal.

- Bejövő forgalom az Azure Bastion adatsíkjáról: Az Azure Bastion mögöttes összetevői közötti adatsík-kommunikációhoz engedélyezze a 8080-5701-ös portokat a VirtualNetwork szolgáltatáscímkéje és a VirtualNetwork szolgáltatáscímke között. Ez lehetővé teszi, hogy az Azure Bastion összetevői kommunikáljanak egymással.

- Bejövő forgalom Azure Load Balancer: Állapottesztek esetén engedélyezze a 443-os port bejövő forgalmát az AzureLoadBalancer szolgáltatáscímkéből. Ez lehetővé teszi, hogy Azure Load Balancer észlelje a kapcsolatot

Kimenő forgalom:

- Kimenő forgalom a cél virtuális gépekre: Az Azure Bastion privát IP-címen éri el a cél virtuális gépeket. Az NSG-knek engedélyeznie kell a kimenő forgalmat más cél virtuálisgép-alhálózatokra a 3389-ben és a 22-ben. Ha az egyéni port funkciót a Standard termékváltozat részeként használja, az NSG-knek ehelyett engedélyezniük kell a kimenő forgalmat a cél virtuális gépeken megnyitott egyéni érték(ek) más cél virtuálisgép-alhálózatai felé.

- Kimenő forgalom az Azure Bastion adatsíkjára: Az Azure Bastion mögöttes összetevői közötti adatsík-kommunikációhoz engedélyezze a 8080-5701-ös portot kimenőként a VirtualNetwork szolgáltatáscímkéje és a VirtualNetwork szolgáltatáscímke között. Ez lehetővé teszi, hogy az Azure Bastion összetevői kommunikáljanak egymással.

- Kimenő forgalom más nyilvános végpontokra az Azure-ban: Az Azure Bastionnak képesnek kell lennie csatlakozni az Azure különböző nyilvános végpontjaihoz (például diagnosztikai naplók és mérési naplók tárolásához). Ezért az Azure Bastionnak 443-ra kell kimenőnek lennie az AzureCloud szolgáltatáscímkéjére.

- Kimenő forgalom az internetre: Az Azure Bastionnak képesnek kell lennie kommunikálni az internettel a munkamenethez, a Bastion megosztható hivatkozásához és a tanúsítványérvényesítéshez. Ezért azt javasoljuk, hogy engedélyezze a 80-ás portot az internetre.

Cél virtuálisgép-alhálózat

Ez az alhálózat tartalmazza azt a cél virtuális gépet, amelyhez RDP-t/SSH-t szeretne létrehozni.

- Bejövő forgalom az Azure Bastionból: Az Azure Bastion privát IP-címen éri el a cél virtuális gépet. Az RDP-/SSH-portokat (a 3389/22-es portokat vagy az egyéni portértékeket, ha az egyéni portfunkciót a Standard termékváltozat részeként használja) meg kell nyitni a cél virtuális gép oldalán privát IP-címen keresztül. Ajánlott eljárásként hozzáadhatja az Azure Bastion alhálózat IP-címtartományát ebben a szabályban, hogy csak a Bastion tudja megnyitni ezeket a portokat a cél virtuális gép alhálózatán lévő cél virtuális gépeken.

Következő lépések

Az Azure Bastion szolgáltatással kapcsolatos további információkért lásd a gyakori kérdéseket.