Felhasználók és csoportok szinkronizálása a Microsoft Entra ID-ból

Ez a cikk bemutatja, hogyan konfigurálhatja az identitásszolgáltatót (IDP) és az Azure Databrickset arra, hogy felhasználókat és csoportokat építsen ki az Azure Databricksbe scIM vagy system for Cross-domain Identity Management használatával, amely egy nyílt szabvány, amely lehetővé teszi a felhasználók kiépítésének automatizálását.

Tudnivalók az SCIM-kiépítésről az Azure Databricksben

Az SCIM lehetővé teszi, hogy identitásszolgáltatóval (IdP) hozzon létre felhasználókat az Azure Databricksben, megfelelő hozzáférési szintet adjon nekik, és eltávolítsa a hozzáférést (megszüntetheti őket), amikor elhagyják a szervezetet, vagy már nincs szükségük az Azure Databrickshez való hozzáférésre.

Használhat scim kiépítési összekötőt az idP-ben, vagy meghívhatja az SCIM Groups API-t a kiépítés kezeléséhez. Ezen API-k segítségével közvetlenül, idp nélkül is kezelheti az identitásokat az Azure Databricksben.

Fiókszintű és munkaterületszintű SCIM-kiépítés

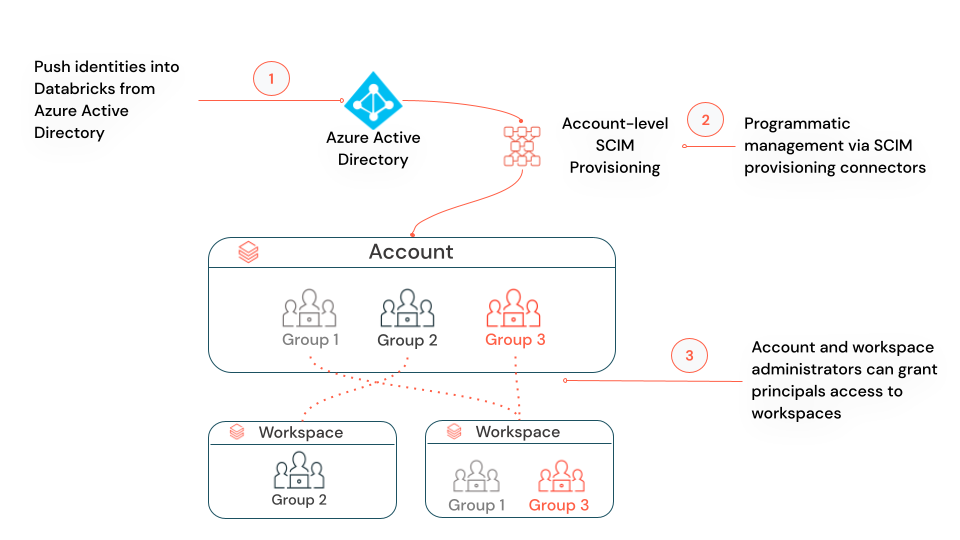

Konfigurálhat egy SCIM-kiépítési összekötőt a Microsoft Entra ID-ból az Azure Databricks-fiókba fiókszintű SCIM-kiépítéssel, vagy külön SCIM-kiépítési összekötőket konfigurálhat minden munkaterületen a munkaterületszintű SCIM-kiépítés használatával.

- Fiókszintű SCIM-kiépítés: A Databricks azt javasolja, hogy a fiókszintű SCIM-kiépítést használja az összes felhasználó létrehozásához, frissítéséhez és törléséhez a fiókból. Kezelheti a felhasználók és csoportok hozzárendelését az Azure Databricks munkaterületeihez. A munkaterületeket engedélyezni kell az identitás-összevonáshoz a felhasználók munkaterület-hozzárendeléseinek kezeléséhez.

Munkaterületszintű SCIM-kiépítés (örökölt és nyilvános előzetes verzió): Az identitás-összevonáshoz nem engedélyezett munkaterületek esetében párhuzamosan kell kezelnie a fiókszintű és munkaterületszintű SCIM-kiépítést. Nincs szükség munkaterületszintű SCIM-kiépítésre az identitás-összevonáshoz engedélyezett munkaterületekhez.

Ha már be van állítva munkaterületszintű SCIM-kiépítés egy munkaterülethez, a Databricks azt javasolja, hogy engedélyezze a munkaterületet az identitásösszevonáshoz, állítsa be a fiókszintű SCIM-kiépítést, és kapcsolja ki a munkaterületszintű SCIM-kiépítést. Lásd: Munkaterületszintű SCIM-kiépítés áttelepítése a fiókszintre.

Követelmények

Felhasználók és csoportok kiépítése az Azure Databricksbe az SCIM használatával:

- Az Azure Databricks-fióknak prémium csomaggal kell rendelkeznie.

- Ha felhasználókat szeretne kiépíteni az Azure Databricks-fiókjába az SCIM használatával (beleértve az SCIM REST API-kat is), Azure Databricks-fiókadminisztrátornak kell lennie.

- Ha felhasználókat szeretne kiépíteni egy Azure Databricks-munkaterületre SCIM használatával (beleértve az SCIM REST API-kat is), Azure Databricks-munkaterület rendszergazdájának kell lennie.

További információ a rendszergazdai jogosultságokról: Felhasználók, szolgáltatásnevek és csoportok kezelése.

Egy fiókban legfeljebb 10 000 egyesített felhasználóval és szolgáltatásnévvel és 5000 csoporttal rendelkezhet. Minden munkaterület legfeljebb 10 000 egyesített felhasználóval és szolgáltatásnévvel és 5000 csoporttal rendelkezhet.

Identitások kiépítése az Azure Databricks-fiókhoz

Az SCIM használatával felhasználókat és csoportokat építhet ki a Microsoft Entra-azonosítóból az Azure Databricks-fiókba SCIM-kiépítési összekötő használatával vagy közvetlenül az SCIM API-k használatával.

Felhasználók és csoportok hozzáadása Az Azure Databricks-fiókhoz a Microsoft Entra ID (korábbi nevén Azure Active Directory) használatával

A fiókszintű identitásokat a Microsoft Entra ID-bérlőről az Azure Databricksbe szinkronizálhatja SCIM-kiépítési összekötő használatával.

Fontos

Ha már rendelkezik olyan SCIM-összekötőkkel, amelyek közvetlenül szinkronizálják az identitásokat a munkaterületekkel, akkor le kell tiltania ezeket az SCIM-összekötőket, ha engedélyezve van a fiókszintű SCIM-összekötő. Lásd: Munkaterületszintű SCIM-kiépítés áttelepítése a fiókszintre.

A teljes útmutatásért lásd : Identitások kiépítése Az Azure Databricks-fiókhoz a Microsoft Entra ID használatával.

Feljegyzés

Amikor eltávolít egy felhasználót a fiókszintű SCIM-összekötőből, a rendszer inaktiválja a felhasználót a fiókból és az összes munkaterületről, függetlenül attól, hogy engedélyezve van-e az identitás-összevonás. Amikor eltávolít egy csoportot a fiókszintű SCIM-összekötőből, a csoport összes felhasználója inaktiválva lesz a fiókból és minden olyan munkaterületről, amelyhez hozzáférése volt (kivéve, ha tagjai egy másik csoportnak, vagy közvetlenül kaptak hozzáférést a fiókszintű SCIM-összekötőhöz).

Felhasználók, szolgáltatásnevek és csoportok hozzáadása a fiókhoz az SCIM API használatával

A fiókadminisztrátor az Account SCIM API használatával felhasználókat, szolgáltatásneveket és csoportokat vehet fel az Azure Databricks-fiókba. A fiókadminisztrátorok meghívják az API-t a accounts.azuredatabricks.net ({account_domain}/api/2.0/accounts/{account_id}/scim/v2/) rendszeren, és használhatnak SCIM-jogkivonatot vagy Microsoft Entra-azonosító jogkivonatot a hitelesítéshez.

Feljegyzés

Az SCIM-jogkivonat az Account SCIM API-ra /api/2.0/accounts/{account_id}/scim/v2/ korlátozódik, és nem használható más Databricks REST API-k hitelesítésére.

Az SCIM-jogkivonat lekéréséhez tegye a következőket:

Fiókadminisztrátorként jelentkezzen be a fiókkonzolra.

Az oldalsávon kattintson a Gépház.

Kattintson a Felhasználói kiépítés elemre.

Ha a kiépítés nincs engedélyezve, kattintson a Felhasználói kiépítés engedélyezése elemre, és másolja ki a jogkivonatot.

Ha a kiépítés már engedélyezve van, kattintson a Jogkivonat újragenerálása elemre, és másolja ki a jogkivonatot.

Ha a Hitelesítéshez Microsoft Entra ID-jogkivonatot szeretne használni, tekintse meg a Microsoft Entra ID szolgáltatásnév-hitelesítését.

A munkaterület rendszergazdái ugyanannak az API-nak a használatával adhatnak hozzá felhasználókat és szolgáltatásneveket. A munkaterület rendszergazdái meghívják az API-t a munkaterület tartományában {workspace-domain}/api/2.0/account/scim/v2/.

A fiókszintű SCIM-jogkivonat elforgatása

Ha a fiókszintű SCIM-jogkivonat biztonsága sérül, vagy ha üzleti követelményeket támaszt a hitelesítési jogkivonatok rendszeres elforgatásához, az SCIM-jogkivonatot elforgathatja.

- Azure Databricks-fiókadminisztrátorként jelentkezzen be a fiókkonzolra.

- Az oldalsávon kattintson a Gépház.

- Kattintson a Felhasználói kiépítés elemre.

- Kattintson az Újragenerálás jogkivonatra. Jegyezze fel az új jogkivonatot. Az előző jogkivonat 24 órán át fog működni.

- 24 órán belül frissítse SCIM-alkalmazását az új SCIM-jogkivonat használatára.

Munkaterületszintű SCIM-kiépítés migrálása a fiókszintre

Ha engedélyezi a fiókszintű SCIM-kiépítést, és egyes munkaterületekhez már beállította a munkaterületszintű SCIM-kiépítést, a Databricks azt javasolja, hogy kapcsolja ki a munkaterületszintű SCIM-kiépítést, és inkább szinkronizálja a felhasználókat és a csoportokat a fiókszintre.

Hozzon létre egy csoportot a Microsoft Entra-azonosítóban, amely tartalmazza az összes felhasználót és csoportot, amelyet jelenleg az Azure Databricksben épít ki a munkaterületszintű SCIM-összekötők használatával.

A Databricks azt javasolja, hogy ez a csoport a fiók összes munkaterületén tartalmazza az összes felhasználót.

Konfiguráljon egy új SCIM-kiépítési összekötőt, amely felhasználókat és csoportokat épít ki a fiókjába az Azure Databricks-fiók identitásainak kiépítésére vonatkozó utasításokat követve.

Használja az 1. lépésben létrehozott csoportot vagy csoportokat. Ha olyan felhasználót ad hozzá, aki megoszt egy felhasználónevet (e-mail-címet) egy meglévő fiókfelhasználóval, a rendszer egyesíti ezeket a felhasználókat. A fiók meglévő csoportjaira nincs hatással.

Győződjön meg arról, hogy az új SCIM kiépítési összekötő sikeresen kiépíti a felhasználókat és csoportokat a fiókjába.

Állítsa le a régi munkaterületszintű SCIM-összekötőket, amelyek felhasználókat és csoportokat hoztak létre a munkaterületeken.

Ne távolítsa el a felhasználókat és csoportokat a munkaterületszintű SCIM-összekötőkről, mielőtt leállítja őket. Az SCIM-összekötők hozzáférésének visszavonása inaktiválja a felhasználót az Azure Databricks-munkaterületen. További információ: Felhasználó inaktiválása az Azure Databricks-munkaterületen.

Munkaterület-helyi csoportok áttelepítése fiókcsoportokba.

Ha régebbi csoportokkal rendelkezik a munkaterületeken, azokat munkaterület-helyi csoportoknak nevezzük. A munkaterület helyi csoportjai fiókszintű felületek használatával nem kezelhetők. A Databricks azt javasolja, hogy alakítsa át őket fiókcsoportokká. Lásd: Munkaterület-helyi csoportok migrálása fiókcsoportokba

Identitások kiépítése egy Azure Databricks-munkaterületre (örökölt)

Fontos

Ez a funkció a nyilvános előzetes verzióban érhető el.

Ha idP-összekötőt szeretne használni a felhasználók és csoportok kiépítéséhez, és olyan munkaterülettel rendelkezik, amely nem összevont identitással rendelkezik, akkor az SCIM-kiépítést a munkaterület szintjén kell konfigurálnia.

Feljegyzés

A munkaterületszintű SCIM nem ismeri fel az identitásfedezett munkaterülethez rendelt fiókcsoportokat, és a munkaterületszintű SCIM API-hívások sikertelenek lesznek, ha fiókcsoportokat érintenek. Ha a munkaterület engedélyezve van az identitásösszevonáshoz, a Databricks azt javasolja, hogy a fiókszintű SCIM API-t használja a munkaterületszintű SCIM API helyett, és állítsa be a fiókszintű SCIM-kiépítést, és kapcsolja ki a munkaterületszintű SCIM-kiépítést. Részletes útmutatásért lásd : Munkaterületszintű SCIM-kiépítés migrálása a fiókszintre.

Felhasználók és csoportok hozzáadása a munkaterülethez idP-kiépítési összekötő használatával

Kövesse a megfelelő IdP-specifikus cikkben található utasításokat:

Felhasználók, csoportok és szolgáltatásnevek hozzáadása a munkaterülethez az SCIM API használatával

A munkaterület-rendszergazdák munkaterületszintű SCIM API-k használatával adhatnak hozzá felhasználókat, csoportokat és szolgáltatásneveket az Azure Databricks-fiókhoz. Lásd: Workspace Users API, Workspace Groups API és Workspace Service Principals API

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: