Az Azure DDoS Protection diagnosztikai naplózásának konfigurálása a portálon keresztül

Konfigurálja az Azure DDoS Protection diagnosztikai naplózását a DDoS-támadások megismeréséhez.

Eben az oktatóanyagban az alábbiakkal fog megismerkedni:

- Diagnosztikai naplók konfigurálása.

- Naplók lekérdezése a Log Analytics-munkaterületen.

Előfeltételek

- Ha nem rendelkezik Azure-előfizetéssel, mindössze néhány perc alatt létrehozhat egy ingyenes fiókot a virtuális gép létrehozásának megkezdése előtt.

- Az útmutató lépéseinek elvégzéséhez először létre kell hoznia egy Azure DDoS védelmi csomagot. A DDoS Network Protectiont engedélyezni kell egy virtuális hálózaton, vagy a DDoS IP Protectiont nyilvános IP-címen kell engedélyezni.

- A diagnosztikai naplózás használatához először létre kell hoznia egy Log Analytics-munkaterületet, amelyen engedélyezve van a diagnosztikai beállítások.

- A DDoS figyeli a virtuális hálózaton belüli erőforrásokhoz rendelt nyilvános IP-címeket. Ha nincsenek nyilvános IP-címmel rendelkező erőforrások a virtuális hálózatban, először létre kell hoznia egy nyilvános IP-című erőforrást. Az Azure-szolgáltatások virtuális hálózatában (beleértve az Azure Load Balancereket is, ahol a háttérbeli virtuális gépek a virtuális hálózatban találhatók) Resource Manager (nem klasszikus) keresztül üzembe helyezett összes erőforrás nyilvános IP-címét figyelheti, kivéve a Azure App Service-környezeteket. Az útmutató folytatásához gyorsan létrehozhat egy Windows vagy Linux rendszerű virtuális gépet.

Diagnosztikai naplók konfigurálása

Jelentkezzen be az Azure Portalra.

A portál tetején található keresőmezőbe írja be a Monitor kifejezést. A keresési eredmények között válassza a Figyelés lehetőséget.

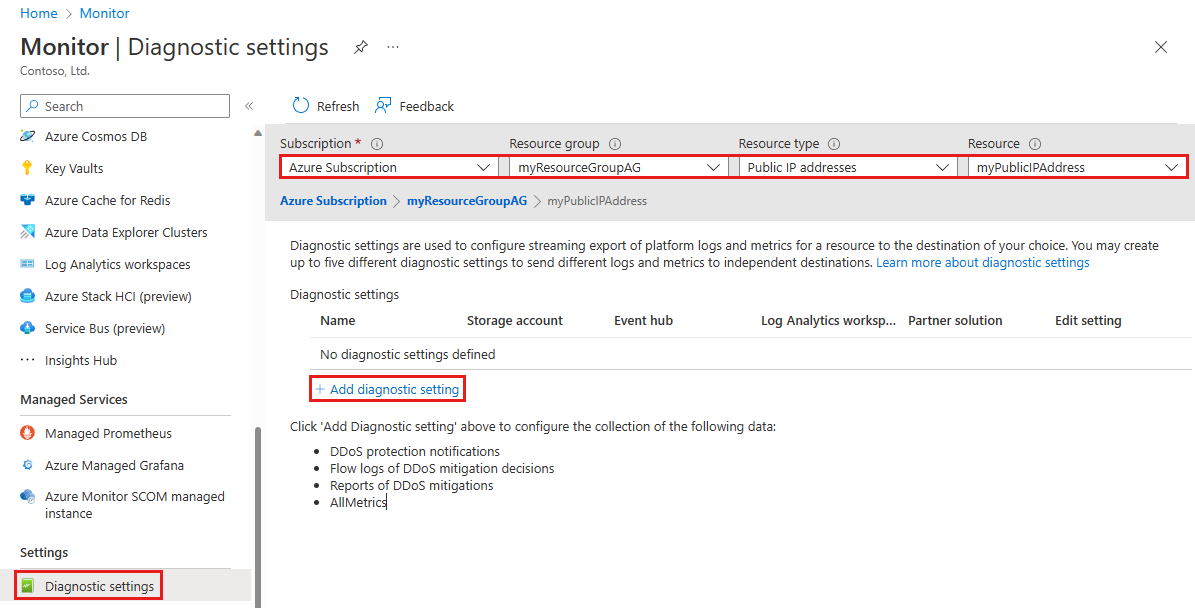

Válassza a Diagnosztikai beállítások elemet a bal oldali panel Beállítások területén, majd válassza ki a következő információkat a Diagnosztikai beállítások lapon. Ezután válassza a Diagnosztikai beállítás hozzáadása lehetőséget.

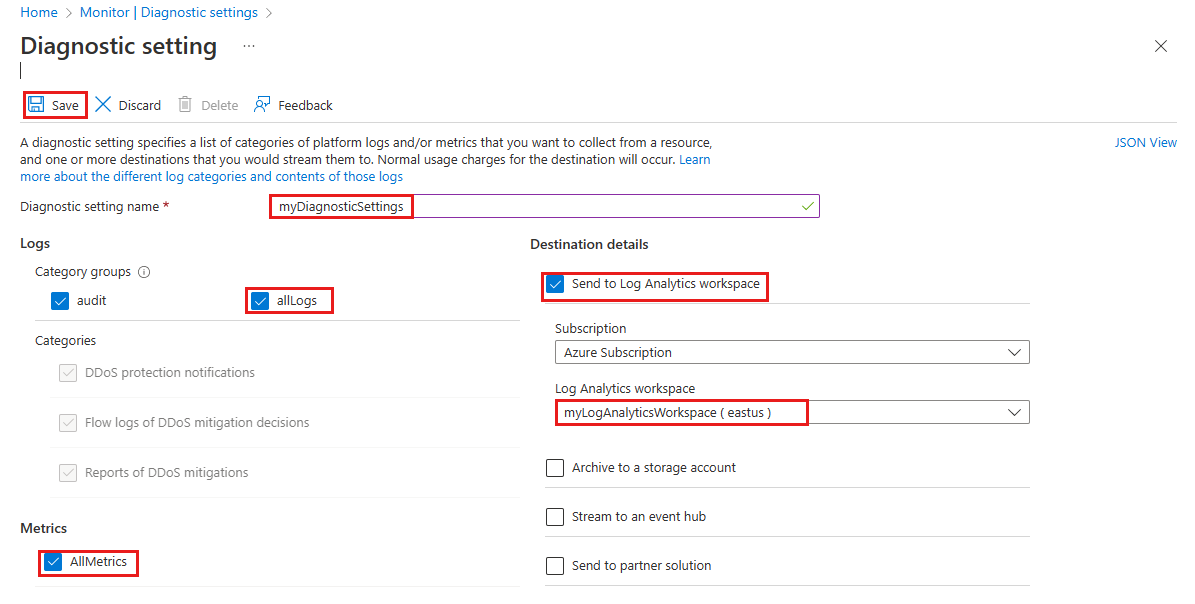

Beállítás Érték Előfizetés Válassza ki a naplózni kívánt nyilvános IP-címet tartalmazó előfizetést . Erőforráscsoport Válassza ki azt az erőforráscsoportot , amely a naplózni kívánt nyilvános IP-címet tartalmazza. Erőforrás típusa Válassza a Nyilvános IP-címek lehetőséget. Erőforrás Válassza ki azt a nyilvános IP-címet , amelyhez metrikákat szeretne naplózni. A Diagnosztikai beállítás lap Céladatok csoportjában válassza a Küldés a Log Analytics-munkaterületre lehetőséget, majd adja meg a következő adatokat, majd válassza a Mentés lehetőséget.

Beállítás Érték Diagnosztikai beállítás neve Adja meg a myDiagnosticSettings értéket. Naplók Válassza ki az összes naplót. Metrikák Válassza az AllMetrics lehetőséget. Cél részletei Válassza a Küldés Log Analytics-munkaterületre lehetőséget. Előfizetés Válassza ki Azure-előfizetését. Log Analytics-munkaterület Válassza a myLogAnalyticsWorkspace lehetőséget.

Azure DDOS Protection-naplók lekérdezése a Log Analytics-munkaterületen

A naplós sémákkal kapcsolatos további információkért lásd: Diagnosztikai naplók megtekintése.

DDoSProtectionNotifications naplók

A Log Analytics-munkaterületek panelen válassza ki a log analytics-munkaterületet.

Az Általános területen válassza a Naplók lehetőséget

A Lekérdezéskezelőbe írja be a következő Kusto-lekérdezést, és módosítsa az időtartományt Egyéni értékre, és módosítsa az időtartományt három hónapra. Ezután nyomja le a Futtatás elemet.

AzureDiagnostics | where Category == "DDoSProtectionNotifications"A DDoSMitigationFlowLogs megtekintéséhez módosítsa a lekérdezést a következőre, és tartsa meg ugyanazt az időtartományt, és nyomja le a Futtatás elemet.

AzureDiagnostics | where Category == "DDoSMitigationFlowLogs"A DDoSMitigationReports megtekintéséhez módosítsa a lekérdezést a következőre, tartsa meg ugyanazt az időtartományt, és nyomja le a Futtatás elemet.

AzureDiagnostics | where Category == "DDoSMitigationReports"

Érvényesítés

A portál tetején található keresőmezőbe írja be a Monitor kifejezést. A keresési eredmények között válassza a Figyelés lehetőséget.

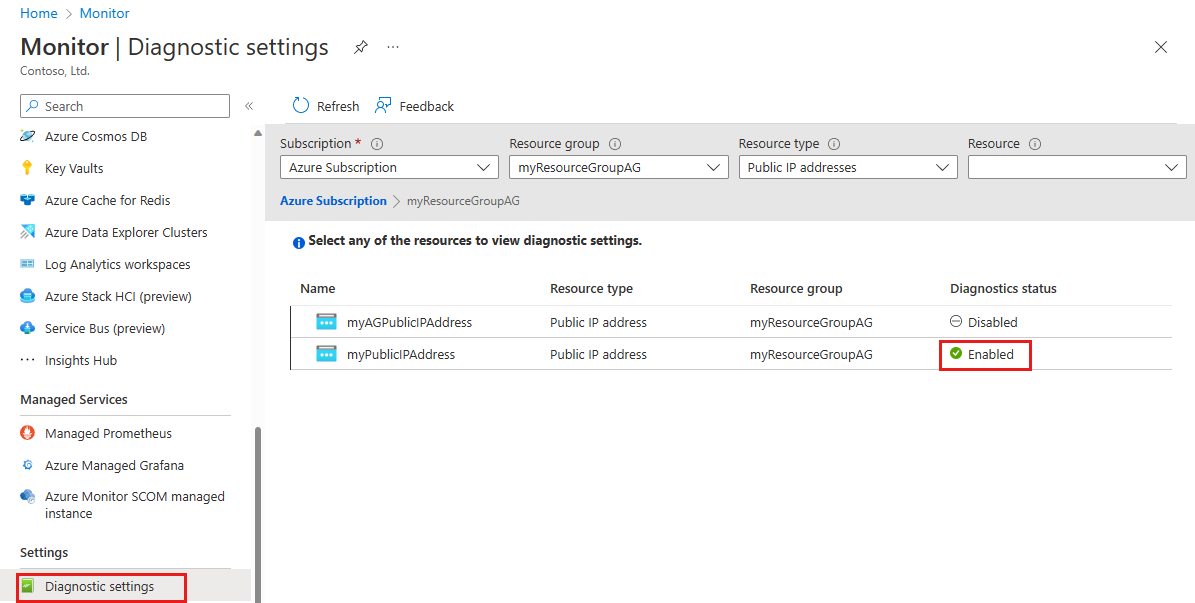

Válassza a Diagnosztikai beállítások lehetőséget a bal oldali panel Beállítások területén, majd válassza ki a következő információkat a Diagnosztikai beállítások lapon:

Beállítás Érték Előfizetés Válassza ki a nyilvános IP-címet tartalmazó előfizetést . Erőforráscsoport Válassza ki a nyilvános IP-címet tartalmazó erőforráscsoportot . Erőforrás típusa Válassza a Nyilvános IP-címek lehetőséget. Ellenőrizze, hogy a diagnosztikai állapotengedélyezve van-e.

Következő lépések

Ebben az oktatóanyagban megtanulta, hogyan konfigurálhatja a diagnosztikai naplózást a DDoS Protectionhez. A diagnosztikai naplózási riasztások konfigurálásáról a következő cikkben olvashat.