Azure Security and Compliance Blueprint: PaaS Web Application for FFIEC Financial Services

Áttekintés

Ez az Azure Security and Compliance Blueprint Automation útmutatást nyújt egy paaS-környezet üzembe helyezéséhez, amely alkalmas a Federal Financial Institution Examination Council (FFIEC) által szabályozott pénzügyi adatok gyűjtésére, tárolására és lekérésére. Ez a megoldás automatizálja az Azure-erőforrások üzembe helyezését és konfigurálását egy közös referenciaarchitektúra esetében, bemutatva, hogy az ügyfelek milyen módokon tudnak megfelelni bizonyos biztonsági és megfelelőségi követelményeknek, és az ügyfelek számára a saját megoldások Azure-beli összeállításának és konfigurálásának alapjaként szolgál. A megoldás az FFIEC-kézikönyvek követelményeinek egy részét valósítja meg. Az FFIEC követelményeiről és a megoldásról a megfelelőségi dokumentáció szakaszában talál további információt.

Ez az Azure Security and Compliance Blueprint Automation előre konfigurált biztonsági vezérlőkkel rendelkező PaaS-webalkalmazás-referenciaarchitektúrát helyez üzembe, amely segít az ügyfeleknek elérni az FFIEC-követelményeknek való megfelelést. A megoldás Azure Resource Manager-sablonokból és PowerShell-szkriptekből áll, amelyek útmutatást adnak az erőforrások üzembe helyezéséhez és konfigurálásához.

Ez az architektúra arra szolgál, hogy alapként szolgáljon az ügyfelek számára, hogy igazodjanak a saját igényeikhez, és nem használhatók éles környezetben. Ha módosítás nélkül helyez üzembe egy alkalmazást ebben a környezetben, az nem elegendő az FFIEC-célkitűzések követelményeinek teljes kielégítéséhez. Vegye figyelembe a következőket:

- Ez az architektúra alapkonfigurációt biztosít az ügyfelek számára az Azure FFIEC-kompatibilis módon való használatához.

- Az ügyfelek felelősek az ezen architektúrával létrehozott megoldások megfelelő biztonsági és megfelelőségi értékeléséért, mivel a követelmények az egyes ügyfelek implementációjának sajátosságaitól függően változhatnak.

Az FFIEC-megfelelőség eléréséhez a minősített auditoroknak hitelesítenie kell egy éles ügyfélmegoldást. Az ellenőrzések felügyeletét az FFIEC tagügynökségei, köztük a Federal Reserve System (FRB), a Federal Deposit Insurance Corporation (FDIC), a National Credit Union Administration (NCUA), a Currency Comptroller (OCC) hivatala és a Consumer Financial Protection Bureau (CFPB) vizsgálói végzik. Ezek a vizsgáztatók igazolják, hogy az ellenőrzéseket olyan értékelők végzik el, akik függetlenek az ellenőrzött intézménytől. Az ügyfelek felelősek az ezen architektúrával létrehozott megoldások megfelelő biztonsági és megfelelőségi értékeléséért, mivel a követelmények az egyes ügyfelek implementációjának sajátosságaitól függően változhatnak.

Kattintson ide az üzembe helyezési utasításokért.

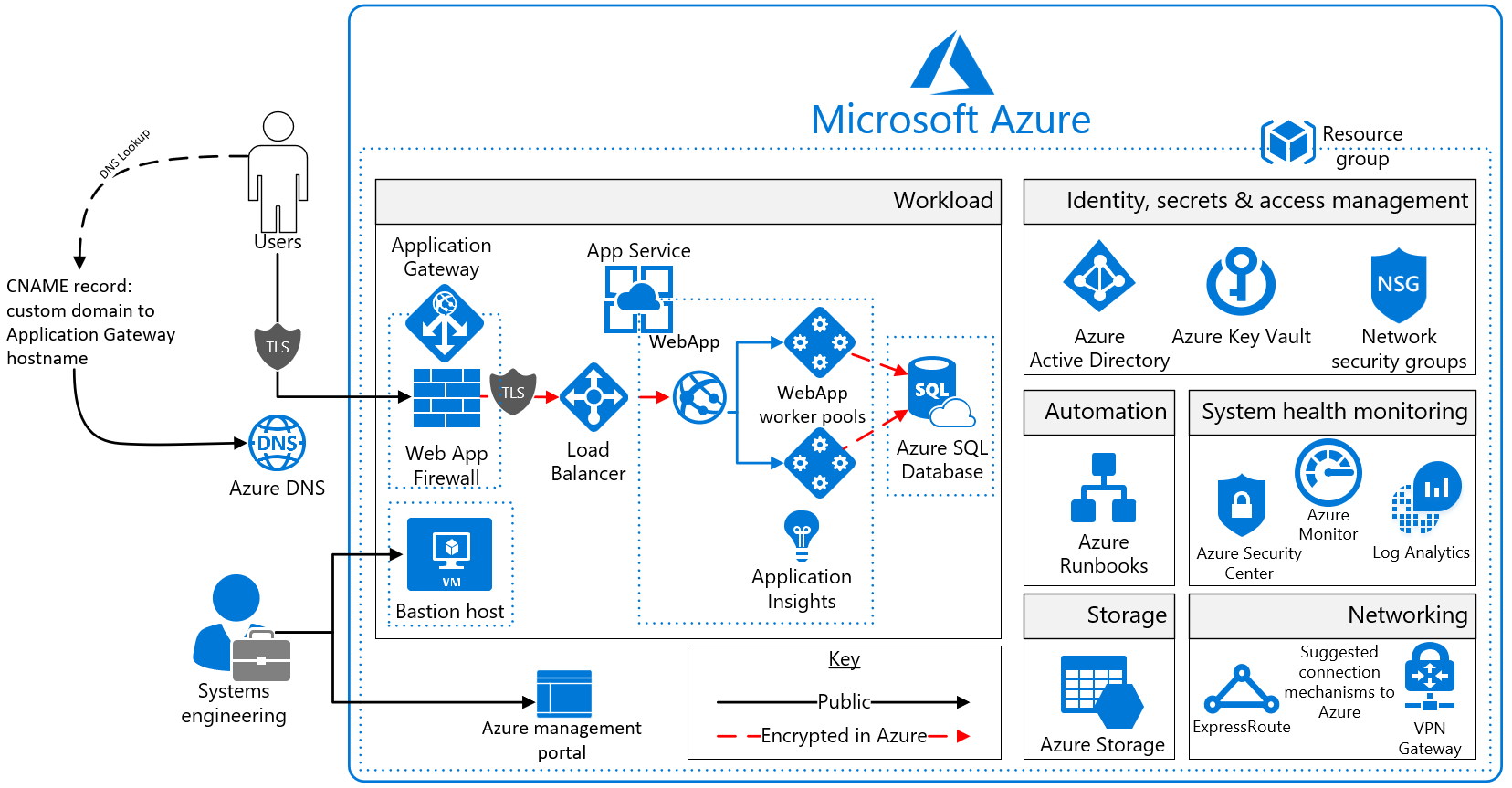

Architektúradiagram és összetevők

Ez az Azure Security and Compliance Blueprint Automation egy referenciaarchitektúrát helyez üzembe egy PaaS-webalkalmazáshoz egy Azure SQL Database háttérrendszerrel. A webalkalmazás egy elkülönített Azure App Service-környezetben üzemel, amely egy privát, dedikált környezet egy Azure-adatközpontban. A környezet terheléselosztja a webalkalmazás forgalmát az Azure által felügyelt virtuális gépek között. Ez az architektúra hálózati biztonsági csoportokat, Application Gateway, Azure DNS-t és Load Balancer is tartalmaz.

A továbbfejlesztett elemzéshez és jelentéskészítéshez Azure SQL adatbázisok oszlopcentrikus indexekkel konfigurálhatók. Azure SQL adatbázisok fel- vagy leskálázhatók vagy teljesen kikapcsolhatók az ügyfélhasználatra reagálva. Minden SQL-forgalom SSL-titkosítással van titkosítva az önaláírt tanúsítványok belefoglalásával. Ajánlott eljárásként az Azure egy megbízható hitelesítésszolgáltató használatát javasolja a fokozott biztonság érdekében.

A megoldás Azure Storage-fiókokat használ, amelyeket az ügyfelek konfigurálhatnak a Storage Service Encryption használatára az inaktív adatok bizalmasságának fenntartásához. Az Azure három adatpéldányt tárol az ügyfél kiválasztott adatközpontjában a rugalmasság érdekében. A földrajzilag redundáns tárolás biztosítja, hogy az adatok replikálva legyenek egy másodlagos adatközpontba több száz kilométerre, majd az adatközponton belül három példányban legyenek tárolva, megakadályozva, hogy az ügyfél elsődleges adatközpontjában bekövetkező kedvezőtlen események adatvesztést okozzanak.

A nagyobb biztonság érdekében a megoldás összes erőforrását erőforráscsoportként kezeli az Azure Resource Manager. Az Azure Active Directory szerepköralapú hozzáférés-vezérlése az üzembe helyezett erőforrásokhoz való hozzáférés szabályozására szolgál, beleértve a kulcsaikat is az Azure Key Vault. A rendszerállapot monitorozása az Azure Monitoron keresztül történik. Az ügyfelek mindkét monitorozási szolgáltatást úgy konfigurálják, hogy naplókat rögzítsenek, és egyetlen, könnyen navigálható irányítópulton jelenítsék meg a rendszer állapotát.

Azure SQL Database-adatbázist általában SQL Server Management Studio kezelik, amely a Azure SQL Database biztonságos VPN- vagy ExpressRoute-kapcsolaton keresztüli elérésére konfigurált helyi gépről fut.

Emellett az Application Insights valós idejű alkalmazásteljesítmény-kezelést és -elemzéseket is biztosít az Azure Monitor-naplókon keresztül. A Microsoft azt javasolja, hogy konfiguráljon VPN- vagy ExpressRoute-kapcsolatot a referenciaarchitektúra alhálózatába történő felügyelethez és adatok importálásához.

Ez a megoldás a következő Azure-szolgáltatásokat használja. Az üzembehelyezési architektúra részletei az üzembe helyezési architektúra szakaszában találhatók.

- Application Gateway

- Webalkalmazási tűzfal

- Tűzfal mód: megelőzés

- Szabálykészlet: OWASP

- Figyelőport: 443

- Webalkalmazási tűzfal

- Application Insights

- Azure Active Directory

- Azure-alkalmazás Service Environment v2

- Azure Automation

- Azure DNS

- Azure Key Vault

- Azure Load Balancer

- Azure Monitor (naplók)

- Azure Resource Manager

- Azure Security Center

- Azure SQL Database

- Azure Storage

- Azure Virtual Network

- (1) /16 Hálózat

- (4) /24 Hálózatok

- Network security groups (Hálózati biztonsági csoportok)

- Azure App Service

Üzembehelyezési architektúra

A következő szakasz részletesen ismerteti az üzembe helyezés és az implementáció elemeit.

Azure Resource Manager: Az Azure Resource Manager lehetővé teszi az ügyfelek számára, hogy csoportként dolgozzanak a megoldás erőforrásaival. Az ügyfelek egyetlen, összehangolt művelettel helyezhetik üzembe, frissíthetik vagy törölhetik a megoldás összes erőforrását. Az ügyfelek sablont használnak az üzembe helyezéshez, és ez a sablon különböző környezetekben, például tesztelésben, előkészítésben és éles környezetben is használható. Resource Manager biztonsági, naplózási és címkézési funkciókat biztosít, amelyekkel az ügyfelek az üzembe helyezés után kezelhetik az erőforrásaikat.

Megerősített gazdagép: A megerősített gazdagép az egyetlen belépési pont, amely lehetővé teszi a felhasználók számára az ebben a környezetben üzembe helyezett erőforrások elérését. A megerősített gazdagép biztonságos kapcsolatot biztosít az üzembe helyezett erőforrásokhoz, mivel csak a nyilvános IP-címekről érkező távoli forgalmat engedélyezi biztonságos listán. A távoli asztali (RDP-) forgalom engedélyezéséhez a forgalom forrását a hálózati biztonsági csoportban kell meghatározni.

Ez a megoldás egy virtuális gépet hoz létre tartományhoz csatlakoztatott megerősített gazdagépként a következő konfigurációkkal:

- Kártevőirtó bővítmény

- Azure Diagnostics bővítmény

- Azure Disk Encryption az Azure Key Vault használatával

- Automatikus leállítási szabályzat a virtuálisgép-erőforrások használaton kívüli használatának csökkentésére

- Windows Defender Credential Guard engedélyezve van, hogy a hitelesítő adatok és más titkos kódok a futó operációs rendszertől elkülönített védett környezetben fussanak

App Service Environment v2: A Azure App Service Environment egy App Service funkció, amely teljesen elkülönített és dedikált környezetet biztosít a App Service alkalmazások nagy léptékű biztonságos futtatásához. Ez az elkülönítési funkció az FFIEC megfelelőségi követelményeinek való megfeleléshez szükséges.

App Service környezetek úgy vannak elkülönítve, hogy csak egyetlen ügyfélalkalmazást futtassanak, és mindig egy virtuális hálózaton legyenek üzembe helyezve. Ez az elkülönítési funkció lehetővé teszi, hogy a referenciaarchitektúra teljes bérlőelkülönítéssel rendelkezzen, ezzel eltávolítva azt az Azure több-bérlős környezetéből, ami megakadályozza a több-bérlős felhasználókat az üzembe helyezett App Service Environment-erőforrások számbavételében. Az ügyfelek részletesen szabályozhatják mind a bejövő, mind a kimenő alkalmazás hálózati forgalmát, és az alkalmazások nagy sebességű biztonságos kapcsolatokat létesíthetnek virtuális hálózatokon a helyszíni vállalati erőforrások felé. Az ügyfelek "automatikusan skálázhatnak" App Service Environment a terhelési metrikák, a rendelkezésre álló költségvetés vagy egy meghatározott ütemezés alapján.

A App Service Environment használata ehhez az architektúrához a következő konfigurációkat teszi lehetővé:

- Gazdagép biztonságos Azure-beli virtuális hálózaton és hálózati biztonsági szabályokon belül

- Önaláírt belső terheléselosztó-tanúsítvány HTTPS-kommunikációhoz. Ajánlott eljárásként a Microsoft egy megbízható hitelesítésszolgáltató használatát javasolja a fokozott biztonság érdekében.

- Belső terheléselosztási mód

- A TLS 1.0 letiltása

- TLS-titkosítás módosítása

- Bejövő forgalom N/W portjainak szabályozása

- Webalkalmazási tűzfal – adatok korlátozása

- Azure SQL adatbázis forgalmának engedélyezése

Azure App Service: Azure App Service lehetővé teszi az ügyfelek számára, hogy az infrastruktúra kezelése nélkül, a választott programozási nyelven készítsenek és üzemeltethessenek webalkalmazásokat. Automatikus méretezést és magas rendelkezésre állást kínál, támogatja a Windows és a Linux rendszert is, valamint lehetővé teszi az automatikus üzembe helyezéseket a GitHub, az Azure DevOps vagy bármely egyéb Git-adattár használatával.

Virtual Network

Az architektúra egy 10.200.0.0/16 címtérrel rendelkező magánhálózatot határoz meg.

Hálózati biztonsági csoportok: A hálózati biztonsági csoportok olyan hozzáférés-vezérlési listákat tartalmaznak, amelyek engedélyezik vagy letiltják a virtuális hálózaton belüli forgalmat. A hálózati biztonsági csoportok az alhálózatok vagy az egyes virtuális gépek szintjén a forgalom védelmére használhatók. A következő hálózati biztonsági csoportok léteznek:

- 1 hálózati biztonsági csoport Application Gateway

- 1 hálózati biztonsági csoport App Service Environment

- 1 hálózati biztonsági csoport az Azure SQL Database-hez

- 1 hálózati biztonsági csoport a megerősített gazdagéphez

Minden hálózati biztonsági csoport meghatározott portokkal és protokollokkal rendelkezik, így a megoldás biztonságosan és megfelelően működhet. Emellett az alábbi konfigurációk is engedélyezve vannak az egyes hálózati biztonsági csoportokhoz:

- A diagnosztikai naplók és események egy tárfiókban vannak engedélyezve és tárolva

- Az Azure Monitor-naplók a hálózati biztonsági csoport diagnosztikai naplóihoz csatlakoznak

Alhálózatok: Minden alhálózat a megfelelő hálózati biztonsági csoporthoz van társítva.

Azure DNS: A tartománynévrendszer vagy DNS felelős egy webhely vagy szolgáltatás nevének AZ IP-címére történő fordításáért (vagy feloldásáért). Az Azure DNS a DNS-tartományok üzemeltetési szolgáltatása, amely az Azure-infrastruktúrával biztosít névfeloldást. Ha tartományokat üzemeltet az Azure-ban, a felhasználók ugyanazokkal a hitelesítő adatokkal, API-kkal, eszközökkel és számlázással kezelhetik a DNS-rekordokat, mint más Azure-szolgáltatások. Az Azure DNS a privát DNS-tartományokat is támogatja.

Azure Load Balancer: Azure Load Balancer lehetővé teszi az ügyfelek számára, hogy skálázzák az alkalmazásaikat, és magas rendelkezésre állást biztosítsanak a szolgáltatások számára. Load Balancer támogatja a bejövő és a kimenő forgatókönyveket, és alacsony késést, nagy átviteli sebességet biztosít, és akár több millió folyamatot is skáláz az összes TCP- és UDP-alkalmazáshoz.

Átvitt adatok

Az Azure alapértelmezés szerint titkosítja az Azure-adatközpontok felé és az onnan érkező összes kommunikációt. Az Azure Storage-ba a Azure Portal keresztüli összes tranzakció HTTPS-en keresztül történik.

Inaktív adatok

Az architektúra titkosítással, adatbázis-naplózással és más mértékekkel védi az inaktív adatokat.

Azure Storage: A titkosított adatok inaktív állapotban való kielégítéséhez minden Azure Storagea Storage Service Encryptiont használja. Ez segít az adatok védelmében és védelmében az FFIEC által meghatározott szervezeti biztonsági kötelezettségvállalások és megfelelőségi követelmények támogatására.

Azure Disk Encryption: Az Azure Disk Encryption a Windows BitLocker funkcióját használja az adatlemezek kötettitkosításához. A megoldás integrálható az Azure Key Vault segítségével a lemeztitkosítási kulcsok vezérléséhez és kezeléséhez.

Azure SQL Database: A Azure SQL Database-példány az alábbi adatbázisbiztonsági intézkedéseket használja:

- Az Active Directory-hitelesítés és -engedélyezés lehetővé teszi az adatbázis-felhasználók és más Microsoft-szolgáltatások identitáskezelését egy központi helyen.

- Az SQL Database naplózása nyomon követi az adatbázis-eseményeket, és egy Azure-tárfiók naplójába írja őket.

- Azure SQL Database transzparens adattitkosítás használatára van konfigurálva, amely valós idejű titkosítást és visszafejtést végez az adatbázison, a kapcsolódó biztonsági másolatokon és tranzakciós naplófájlokon az inaktív adatok védelme érdekében. A transzparens adattitkosítás biztosítja, hogy a tárolt adatokhoz nem tartoznak jogosulatlan hozzáférések.

- A tűzfalszabályok a megfelelő engedélyek megadásáig megakadályozzák az adatbázis-kiszolgálókhoz való hozzáférést. A tűzfal biztosítja az adatbázisokhoz való hozzáférést az egyes kérések kiindulási IP-címe alapján.

- Az SQL-fenyegetésészlelés a gyanús adatbázis-tevékenységekre, a lehetséges biztonsági résekre, az SQL-injektálási támadásokra és a rendellenes adatbázis-hozzáférési mintákra vonatkozó biztonsági riasztások biztosításával teszi lehetővé a lehetséges fenyegetések észlelését és elhárítását.

- A titkosított oszlopok biztosítják, hogy a bizalmas adatok soha ne jelenjenek meg egyszerű szövegként az adatbázisrendszeren belül. Az adattitkosítás engedélyezése után csak a kulcsokhoz hozzáféréssel rendelkező ügyfélalkalmazások vagy alkalmazáskiszolgálók férhetnek hozzá az egyszerű szöveges adatokhoz.

- SQL Database dinamikus adatmaszkolás korlátozza a bizalmas adatok kitettségét azáltal, hogy maszkolja az adatokat a nem kiemelt jogosultságú felhasználók vagy alkalmazások számára. A dinamikus adatmaszkolás automatikusan felderítheti a potenciálisan bizalmas adatokat, és javaslatot tehet a megfelelő maszkok alkalmazására. Ez segít azonosítani és csökkenteni az adatokhoz való hozzáférést, hogy jogosulatlan hozzáféréssel ne lépjen ki az adatbázisból. Az ügyfelek feladata a dinamikus adatmaszkolás beállításainak módosítása az adatbázissémához való igazodáshoz.

Identitáskezelés

A következő technológiák biztosítják az Azure-környezetben az adatokhoz való hozzáférés kezelésére szolgáló képességeket:

- Az Azure Active Directory a Microsoft több-bérlős felhőalapú címtár- és identitáskezelési szolgáltatása. A megoldáshoz tartozó összes felhasználó az Azure Active Directoryban jön létre, beleértve a Azure SQL Database-hez hozzáférő felhasználókat is.

- Az alkalmazás hitelesítése az Azure Active Directory használatával történik. További információ: Alkalmazások integrálása az Azure Active Directoryval. Emellett az adatbázis oszloptitkosítása az Azure Active Directory használatával hitelesíti az alkalmazást Azure SQL Database-ben. További információ: bizalmas adatok védelme Azure SQL Database-ben.

- Az Azure-beli szerepköralapú hozzáférés-vezérlés lehetővé teszi a rendszergazdák számára, hogy részletes hozzáférési engedélyeket határozzanak meg, hogy csak annyi hozzáférést biztosítsanak, amennyi a felhasználóknak a feladataik elvégzéséhez szükséges. Ahelyett, hogy minden felhasználónak korlátlan engedélyt adnál az Azure-erőforrásokhoz, a rendszergazdák csak bizonyos műveleteket engedélyezhetnek az adatok eléréséhez. Az előfizetéshez való hozzáférés az előfizetés rendszergazdája számára van korlátozva.

- Azure Active Directory Privileged Identity Management lehetővé teszi az ügyfelek számára, hogy minimálisra csökkentsék az adott információkhoz hozzáférő felhasználók számát. A rendszergazdák a Azure Active Directory Privileged Identity Management segítségével deríthetik fel, korlátozhatják és figyelhetik a kiemelt identitásokat és az erőforrásokhoz való hozzáférésüket. Ez a funkció igény szerinti, igény szerinti rendszergazdai hozzáférés kényszerítésére is használható, ha szükséges.

- Az Azure Active Directory Identity Protection észleli a szervezet identitásait érintő lehetséges biztonsági réseket, automatikus válaszokat konfigurál a szervezet identitásaival kapcsolatos gyanús műveletek észlelésére, és kivizsgálja a gyanús incidenseket, hogy megfelelő lépéseket tegyen a megoldásukhoz.

Biztonság

Titkos kódok kezelése: A megoldás az Azure Key Vault-t használja a kulcsok és titkos kódok kezeléséhez. Az Azure Key Vault segít a felhőalapú alkalmazások és szolgáltatások által használt titkosítási kulcsok és titkos kulcsok védelmében. Az alábbi Azure Key Vault képességek segítenek az ügyfeleknek az ilyen adatok védelmében és elérésében:

- A speciális hozzáférési szabályzatok konfigurálása igény szerint történik.

- Key Vault hozzáférési szabályzatok a kulcsokhoz és titkos kulcsokhoz minimálisan szükséges engedélyekkel vannak meghatározva.

- A Key Vault összes kulcsa és titkos kódja lejárati dátumokkal rendelkezik.

- A Key Vault összes kulcsát speciális hardveres biztonsági modulok védik. A kulcs típusa HSM által védett 2048 bites RSA-kulcs.

- A szerepköralapú hozzáférés-vezérléssel minden felhasználó és identitás megkapja a minimálisan szükséges engedélyeket.

- A Key Vault diagnosztikai naplói legalább 365 napos megőrzési időtartammal engedélyezve vannak.

- A kulcsok engedélyezett titkosítási műveletei a szükséges műveletekre korlátozódnak.

Azure Security Center: A Azure Security Center segítségével az ügyfelek központilag alkalmazhatják és kezelhetik a számítási feladatok biztonsági szabályzatait, korlátozhatják a fenyegetéseknek való kitettséget, valamint észlelhetik és reagálhatnak a támadásokra. Emellett Azure Security Center hozzáfér az Azure-szolgáltatások meglévő konfigurációihoz, hogy konfigurációs és szolgáltatási javaslatokat nyújtson a biztonsági helyzet javításához és az adatok védelméhez.

Azure Security Center különböző észlelési képességeket használ az ügyfelek riasztására a környezetüket célzó lehetséges támadásokról. Ezek a riasztások értékes információkat tartalmaznak arról, hogy mi váltotta ki a riasztást, valamint a támadás forrásáról és az általa célba vett erőforrásokról. Azure Security Center előre meghatározott biztonsági riasztásokkal rendelkezik, amelyek fenyegetés vagy gyanús tevékenység esetén aktiválódnak. A Azure Security Center egyéni riasztási szabályai lehetővé teszik az ügyfelek számára, hogy új biztonsági riasztásokat határozzanak meg a környezetükből már összegyűjtött adatok alapján.

Azure Security Center rangsorolja a biztonsági riasztásokat és incidenseket, így egyszerűbbé teszi az ügyfelek számára a potenciális biztonsági problémák felderítését és megoldását. Minden észlelt fenyegetéshez létrejön egy fenyegetésfelderítési jelentés , amely segít az incidensmegoldási csapatoknak a fenyegetések kivizsgálásában és elhárításában.

Azure Application Gateway: Az architektúra csökkenti a biztonsági rések kockázatát egy konfigurált webalkalmazási tűzfallal rendelkező Azure Application Gateway és az OWASP-szabálykészlet engedélyezésével. További képességek:

- Végpontok közötti SSL

- SSL-kiszervezés engedélyezése

- A TLS 1.0-s és 1.1-s verzió letiltása

- Webalkalmazási tűzfal (megelőzési mód)

- Megelőzési mód az OWASP 3.0 szabálykészlettel

- Diagnosztikai naplózás engedélyezése

- Egyéni állapotminták

- Azure Security Center és az Azure Advisor további védelmet és értesítéseket biztosít. Azure Security Center egy hírnévrendszert is biztosít.

Naplózás

Az Azure-szolgáltatások részletesen naplózják a rendszer- és felhasználói tevékenységeket, valamint a rendszer állapotát:

- Tevékenységnaplók: A tevékenységnaplók betekintést nyújtanak az előfizetés erőforrásain végrehajtott műveletekbe. A tevékenységnaplók segíthetnek meghatározni a művelet kezdeményezőjét, az előfordulás időpontját és állapotát.

- Diagnosztikai naplók: A diagnosztikai naplók tartalmazzák az összes erőforrás által kiadott összes naplót. Ezek közé tartoznak a Windows eseményrendszernaplói, az Azure Storage-naplók, Key Vault az auditnaplók, valamint a Application Gateway hozzáférési és tűzfalnaplók. Minden diagnosztikai napló egy központosított és titkosított Azure Storage-fiókba ír archiválásra. A megőrzés felhasználó által konfigurálható, akár 730 napig is, hogy megfeleljen a szervezetspecifikus adatmegőrzési követelményeknek.

Azure Monitor-naplók: Ezek a naplók az Azure Monitor-naplókban vannak összesítve feldolgozásra, tárolásra és irányítópult-jelentéskészítésre. Az adatgyűjtést követően az adatok külön táblákba lesznek rendezve a Log Analytics-munkaterületek minden adattípusához, így az összes adat együtt elemezhető az eredeti forrástól függetlenül. Emellett Azure Security Center integrálható az Azure Monitor-naplókkal, így az ügyfelek Kusto-lekérdezésekkel férhetnek hozzá a biztonsági eseményadatokhoz, és kombinálhatják azokat más szolgáltatások adataival.

Az architektúra a következő Azure monitorozási megoldásokat tartalmazza:

- Active Directory-értékelés: Az Active Directory állapot-ellenőrzési megoldása rendszeres időközönként értékeli a kiszolgálói környezetek kockázatát és állapotát, és rangsorolja az üzembe helyezett kiszolgálói infrastruktúrára vonatkozó javaslatokat.

- SQL-értékelés: Az SQL Health Check megoldás rendszeres időközönként értékeli a kiszolgálói környezetek kockázatát és állapotát, és az üzembe helyezett kiszolgálói infrastruktúrára vonatkozó javaslatok rangsorolását biztosítja az ügyfelek számára.

- Ügynök állapota: Az Ügynökállapot megoldás jelenti, hogy hány ügynök van üzembe helyezve és földrajzi eloszlása, valamint hány nem válaszoló ügynök, és hány ügynök küld működési adatokat.

- Tevékenységnapló-elemzés: A Tevékenységnapló-elemzési megoldás segít az Azure-tevékenységnaplók elemzésében az ügyfél összes Azure-előfizetésében.

Azure Automation: Azure Automation runbookokat tárol, futtat és kezel. Ebben a megoldásban a runbookok segítenek naplókat gyűjteni Azure SQL Database-ből. Az Automation Change Tracking megoldás lehetővé teszi az ügyfelek számára a környezet változásainak egyszerű azonosítását.

Azure Monitor: Az Azure Monitor segít a felhasználóknak a teljesítmény nyomon követésében, a biztonság fenntartásában és a trendek azonosításában azáltal, hogy lehetővé teszi a szervezetek számára a naplózást, a riasztások létrehozását és az adatok archiválását, beleértve az API-hívások nyomon követését az Azure-erőforrásaikban.

Application Insights: Az Application Insights egy bővíthető alkalmazásteljesítmény-kezelési szolgáltatás webfejlesztők számára több platformon. Az Application Insights észleli a teljesítményanomáliákat, és az ügyfelek használhatják az élő webalkalmazás figyelésére. Hatékony elemzési eszközöket tartalmaz, amelyekkel az ügyfelek diagnosztizálhatják a problémákat, és megérthetik, hogy a felhasználók valójában mit csinálnak az alkalmazásukkal. Célja, hogy segítse az ügyfeleket a teljesítmény és a használhatóság folyamatos javításában.

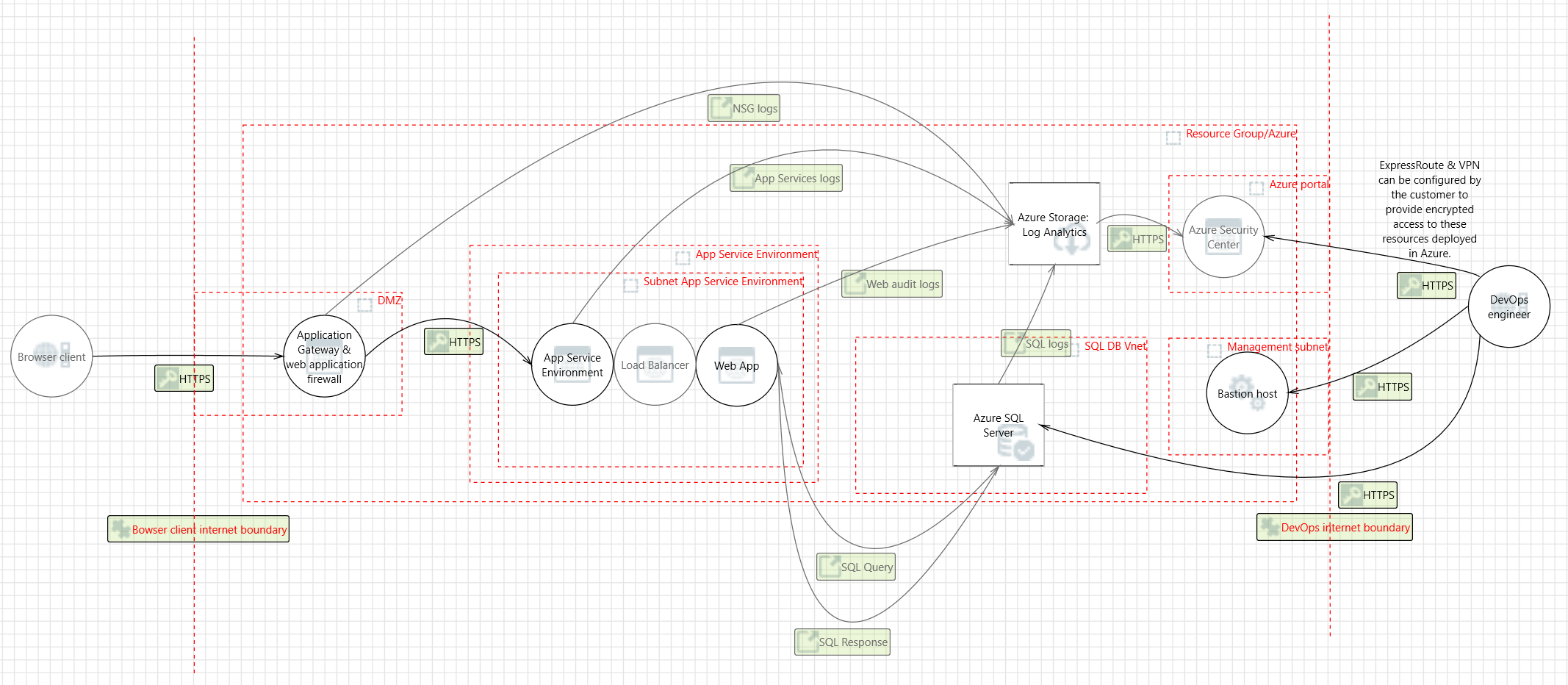

Fenyegetésmodell

A referenciaarchitektúra adatfolyam-diagramja letölthető , vagy az alábbiakban található. Ez a modell segíthet az ügyfeleknek megérteni a rendszerinfrastruktúra lehetséges kockázatainak pontjait a módosítások végrehajtásakor.

Megfelelőségi dokumentáció

Az Azure Security and Compliance Blueprint – FFIEC Customer Responsibility Matrix (Az FFIEC ügyfél-felelősségi mátrixa ) felsorolja az FFIEC által megkövetelt összes biztonsági célt. Ez a mátrix azt részletezi, hogy az egyes célok megvalósítása a Microsoft, az ügyfél felelőssége-e, vagy meg van-e osztva a kettő között.

Az Azure Security and Compliance Blueprint – FFIEC PaaS webalkalmazás-implementációs mátrix információt nyújt arról, hogy a PaaS-webalkalmazás architektúrája milyen FFIEC-követelményekkel foglalkozik, beleértve az implementációnak az egyes lefedett célkitűzések követelményeinek való megfelelésének részletes leírását.

A megoldás üzembe helyezése

Ez az Azure Security and Compliance Blueprint Automation JSON-konfigurációs fájlokból és PowerShell-szkriptekből áll, amelyeket az Azure Resource Manager API-szolgáltatása kezel az erőforrások Azure-ban történő üzembe helyezéséhez. A részletes üzembehelyezési utasítások itt érhetők el.

Gyorsútmutató

Klónozza vagy töltse le ezt a GitHub-adattárat a helyi munkaállomásra.

Tekintse át 0-Setup-AdministrativeAccountAndPermission.md, és futtassa a megadott parancsokat.

Helyezzen üzembe egy tesztmegoldást a Contoso mintaadataival, vagy tesztelje a kezdeti éles környezetet.

- 1A-ContosoWebStoreDemoAzureResources.ps1

- Ez a szkript Üzembe helyezi az Azure-erőforrásokat egy webáruház contoso-mintaadatokkal történő bemutatásához.

- 1-DeployAndConfigureAzureResources.ps1

- Ez a szkript üzembe helyezi azokat az Azure-erőforrásokat, amelyek egy ügyfél tulajdonában lévő webalkalmazás éles környezetének támogatásához szükségesek. Ezt a környezetet az ügyfélnek tovább kell szabnia a szervezeti követelmények alapján.

- 1A-ContosoWebStoreDemoAzureResources.ps1

Útmutatás és javaslatok

VPN és ExpressRoute

Biztonságos VPN-alagutat vagy ExpressRoute-et kell konfigurálni, hogy biztonságosan létesítsen kapcsolatot a PaaS-webalkalmazás referenciaarchitektúrájának részeként üzembe helyezett erőforrásokhoz. Vpn vagy ExpressRoute megfelelő beállításával az ügyfelek védelmi réteget adhatnak az átvitt adatokhoz.

Ha biztonságos VPN-alagutat valósít meg az Azure-ral, létrejön egy virtuális privát kapcsolat egy helyszíni hálózat és egy Azure Virtual Network között. Ez a kapcsolat az interneten keresztül történik, és lehetővé teszi az ügyfelek számára, hogy biztonságosan "bújtatják" az információkat egy titkosított kapcsolaton belül az ügyfél hálózata és az Azure között. A helyek közötti VPN egy biztonságos, kiforrott technológia, amelyet évtizedek óta minden méretű vállalat üzembe helyez. Ebben a beállításban az IPsec-alagút üzemmódot használjuk titkosítási mechanizmusként.

Mivel a VPN-alagúton belüli forgalom helyek közötti VPN-kapcsolattal járja be az internetet, a Microsoft egy másik, még biztonságosabb kapcsolati lehetőséget is kínál. Az Azure ExpressRoute egy dedikált WAN-kapcsolat az Azure és egy helyszíni hely vagy egy Exchange-szolgáltató között. Mivel az ExpressRoute-kapcsolatok nem az interneten keresztül haladnak át, ezek a kapcsolatok nagyobb megbízhatóságot, gyorsabb sebességet, alacsonyabb késést és nagyobb biztonságot kínálnak, mint az interneten keresztüli tipikus kapcsolatok. Továbbá, mivel ez az ügyfél távközlési szolgáltatójának közvetlen kapcsolata, az adatok nem haladnak át az interneten, ezért nem érhetők el.

A helyszíni hálózatot az Azure-ra kiterjesztő biztonságos hibrid hálózat implementálásának ajánlott eljárásai elérhetők.

Disclaimer

- This document is for informational purposes only. A MICROSOFT NEM VÁLLAL KIFEJEZETT, VÉLELMEZETT VAGY TÖRVÉNYES GARANCIÁT A JELEN DOKUMENTUMBAN SZEREPLŐ INFORMÁCIÓKRA VONATKOZÓAN. Ez a dokumentum "adott módon" van megadva. Az ebben a dokumentumban kifejezett információk és nézetek, beleértve az URL-címet és az internetes webhelyek egyéb hivatkozásait, értesítés nélkül változhatnak. A dokumentumot olvasó ügyfelek viselik a használat kockázatát.

- Ez a dokumentum nem biztosít semmilyen jogi jogot az ügyfeleknek semmilyen Microsoft-termékben vagy -megoldásban található szellemi tulajdonhoz.

- Az ügyfelek ezt a dokumentumot belső hivatkozási célokra másolhatják és használhatják.

- A dokumentumban szereplő egyes javaslatok megnövekedett adat-, hálózat- vagy számításierőforrás-használatot eredményezhetnek az Azure-ban, és növelhetik az ügyfél Azure-licenc- vagy előfizetési költségeit.

- Ez az architektúra arra szolgál, hogy alapként szolgáljon az ügyfelek számára, hogy igazodjanak a saját igényeikhez, és nem használhatók éles környezetben.

- Ez a dokumentum referenciaként készült, és nem használható minden olyan eszköz meghatározására, amellyel az ügyfél megfelelhet bizonyos megfelelőségi követelményeknek és előírásoknak. Az ügyfeleknek jogi támogatást kell kérniük a szervezetüktől a jóváhagyott ügyfél-implementációkhoz.