Munkaterület létrehozása engedélyezett adatkiszivárgás elleni védelemmel

Ez a cikk bemutatja, hogyan hozhat létre olyan munkaterületet, amelyen engedélyezve van az adatkiszivárgás elleni védelem, és hogyan kezelheti a munkaterület jóváhagyott Microsoft Entra-bérlőit.

Megjegyzés:

A munkaterület létrehozása után nem módosíthatja a felügyelt virtuális hálózat és az adatkiszivárgás elleni védelem munkaterület-konfigurációját.

Előfeltételek

- Munkaterület-erőforrás azure-beli létrehozásához szükséges engedélyek.

- A Synapse-munkaterület engedélyei felügyelt privát végpontok létrehozásához.

- A hálózati erőforrás-szolgáltatóhoz regisztrált előfizetések. További információ.

Kövesse a rövid útmutató lépéseit : Synapse-munkaterület létrehozása a munkaterület létrehozásának első lépéseihez. A munkaterület létrehozása előtt használja az alábbi információkat az adatkiszivárgás elleni védelem hozzáadásához a munkaterülethez.

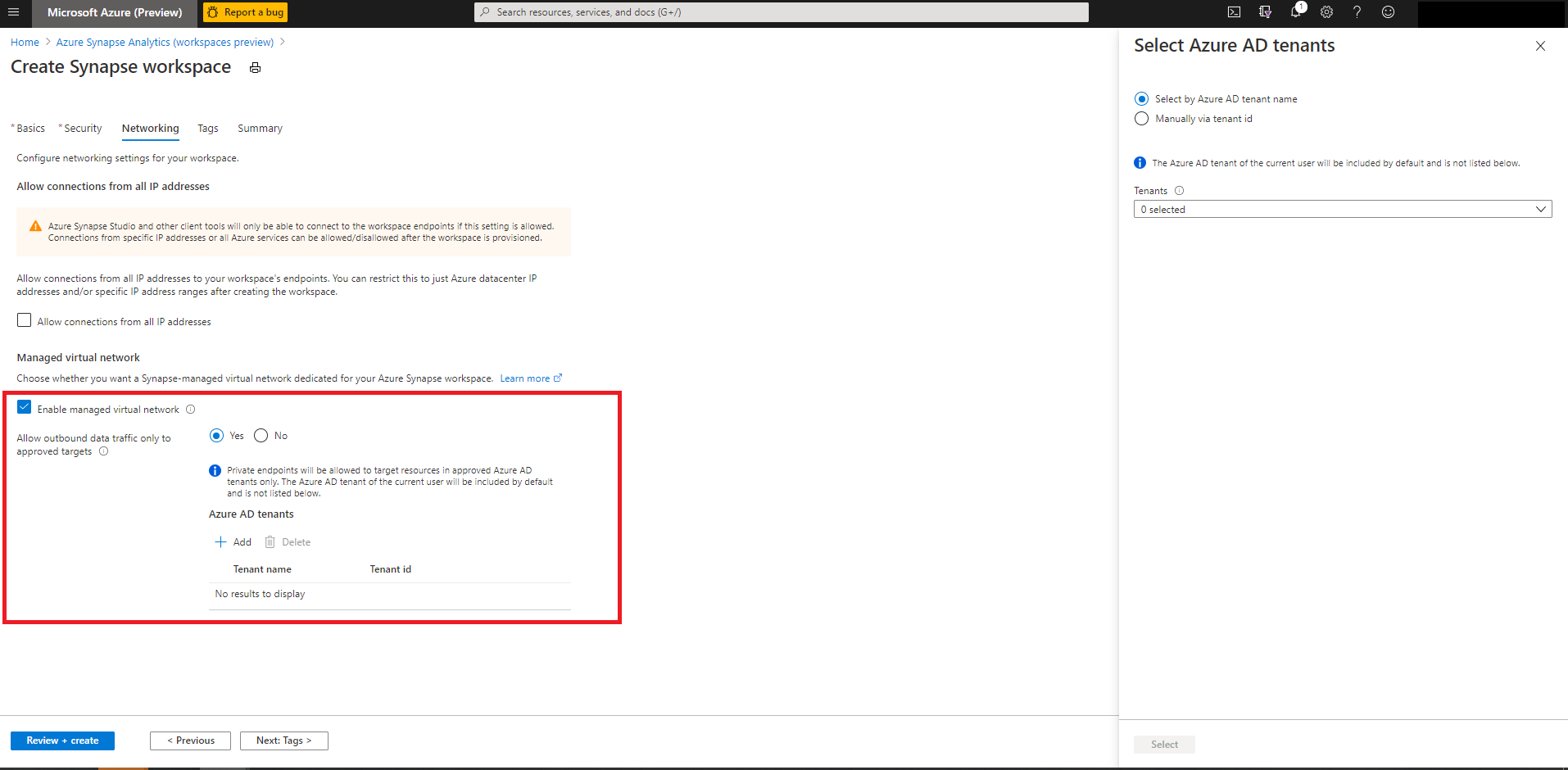

Adatkiszivárgás elleni védelem hozzáadása a munkaterület létrehozásakor

- A Hálózatkezelés lapon jelölje be a "Felügyelt virtuális hálózat engedélyezése" jelölőnégyzetet.

- Válassza az "Igen" lehetőséget a "Kimenő adatforgalom engedélyezése csak jóváhagyott célok számára" beállításnál.

- Válassza ki a munkaterület jóváhagyott Microsoft Entra-bérlőit.

- Tekintse át a konfigurációt, és hozza létre a munkaterületet.

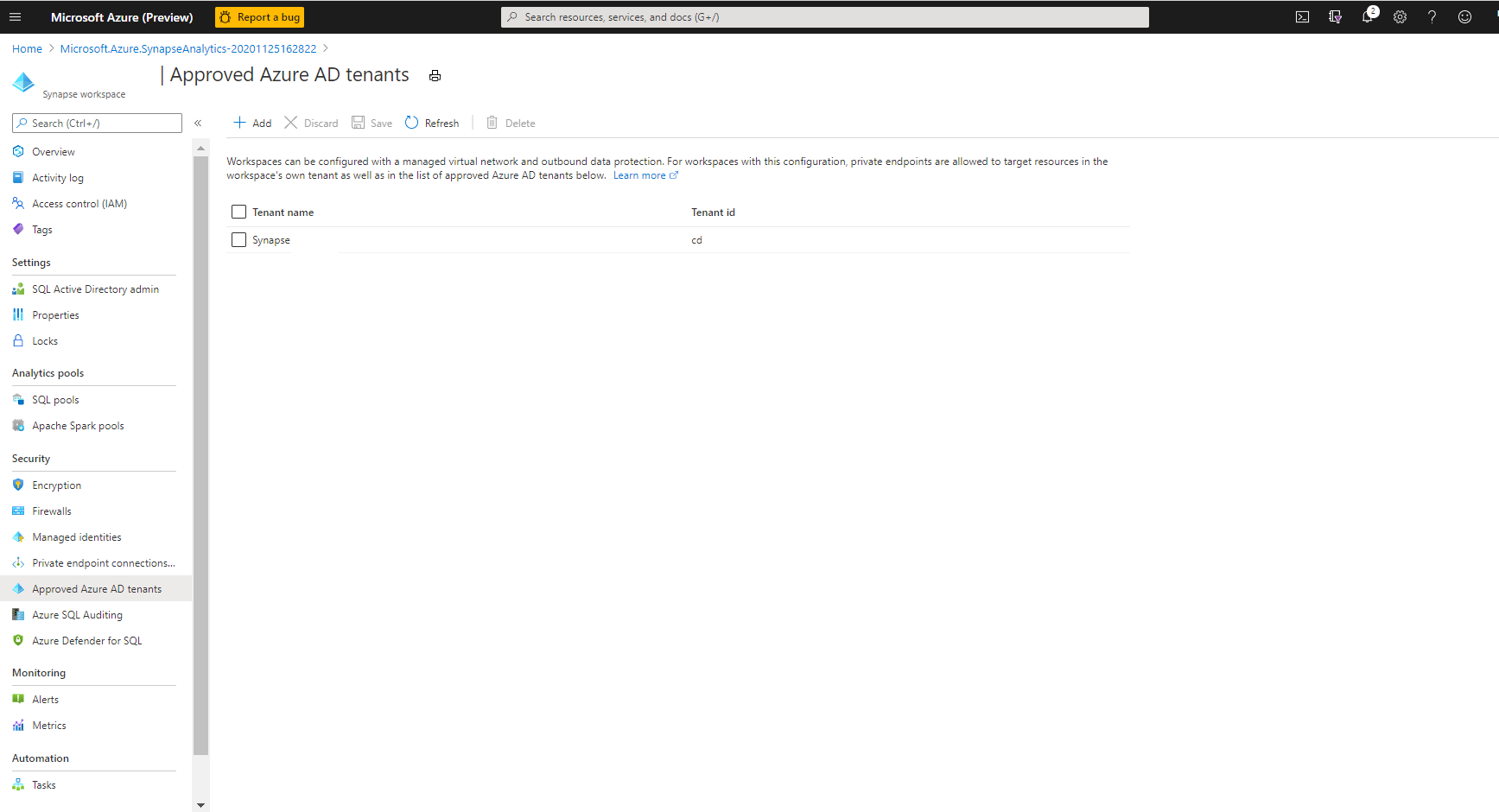

A munkaterület jóváhagyott Microsoft Entra-bérlőinek kezelése

- A munkaterület Azure Portalján lépjen a "Jóváhagyott Microsoft Entra-bérlők" elemre. A munkaterülethez tartozó jóváhagyott Microsoft Entra-bérlők listája itt jelenik meg. A munkaterület bérlője alapértelmezés szerint szerepel a listán, és nem szerepel a listán.

- A "+Hozzáadás" használatával új bérlőket vehet fel a jóváhagyott listára.

- Ha el szeretne távolítani egy Microsoft Entra-bérlőt a jóváhagyott listából, válassza ki a bérlőt, majd válassza a "Törlés" és a "Mentés" lehetőséget.

Csatlakozás Azure-erőforrásokhoz jóváhagyott Microsoft Entra-bérlőkben

Felügyelt privát végpontokat hozhat létre a Microsoft Entra-bérlőkben található Azure-erőforrásokhoz való csatlakozáshoz, amelyek egy munkaterülethez vannak jóváhagyva. Kövesse az útmutatóban felsorolt lépéseket a felügyelt privát végpontok létrehozásához.

Fontos

A munkaterület bérlőjén kívüli bérlőkben lévő erőforrások nem tilthatják le a tűzfalszabályokat ahhoz, hogy az SQL-készletek csatlakozzanak hozzájuk. A munkaterület felügyelt virtuális hálózatán belüli erőforrások, például a Spark-fürtök képesek felügyelt privát kapcsolatokon keresztül kapcsolódni a tűzfallal védett erőforrásokhoz.

Known limitations

A felhasználók megadhatnak egy környezeti konfigurációs fájlt a Python-csomagok nyilvános adattárakból, például a PyPI-ból való telepítéséhez. Az adatkiszivárgással védett munkaterületeken a kimenő tárházakhoz való kapcsolatok le lesznek tiltva. Ennek eredményeképpen a nyilvános adattárakból, például a PyPI-ból telepített Python-kódtárak nem támogatottak.

Alternatív megoldásként a felhasználók feltölthetnek munkaterület-csomagokat, vagy létrehozhatnak egy privát csatornát az elsődleges Azure Data Lake Storage-fiókjukban. További információ: Csomagkezelés az Azure Synapse Analyticsben

Ha a Synapse-munkaterület felügyelt virtuális hálózatot használ, és engedélyezve van az adatkiszivárgás elleni védelem, nem fog működni az adatok Eseményközpontból az Adatkezelő-készletekbe való betöltése.

Következő lépések

- További információ az adatkiszivárgás elleni védelemről a Synapse-munkaterületeken

- További információ a felügyelt munkaterület virtuális hálózatáról

- További információ a felügyelt privát végpontokról

- Felügyelt privát végpontok létrehozása az adatforrásokhoz