Globális átviteli hálózati architektúra és Virtual WAN

A modern vállalatok mindenütt mindenütt kapcsolatot igényelnek a felhőalapú és a helyszíni hyper-distributed alkalmazások, adatok és felhasználók között. A vállalatok globális tranzithálózati architektúrát alkalmaznak a felhőközpontú modern, globális vállalati informatikai lábnyom konszolidálása, összekapcsolása és szabályozása érdekében.

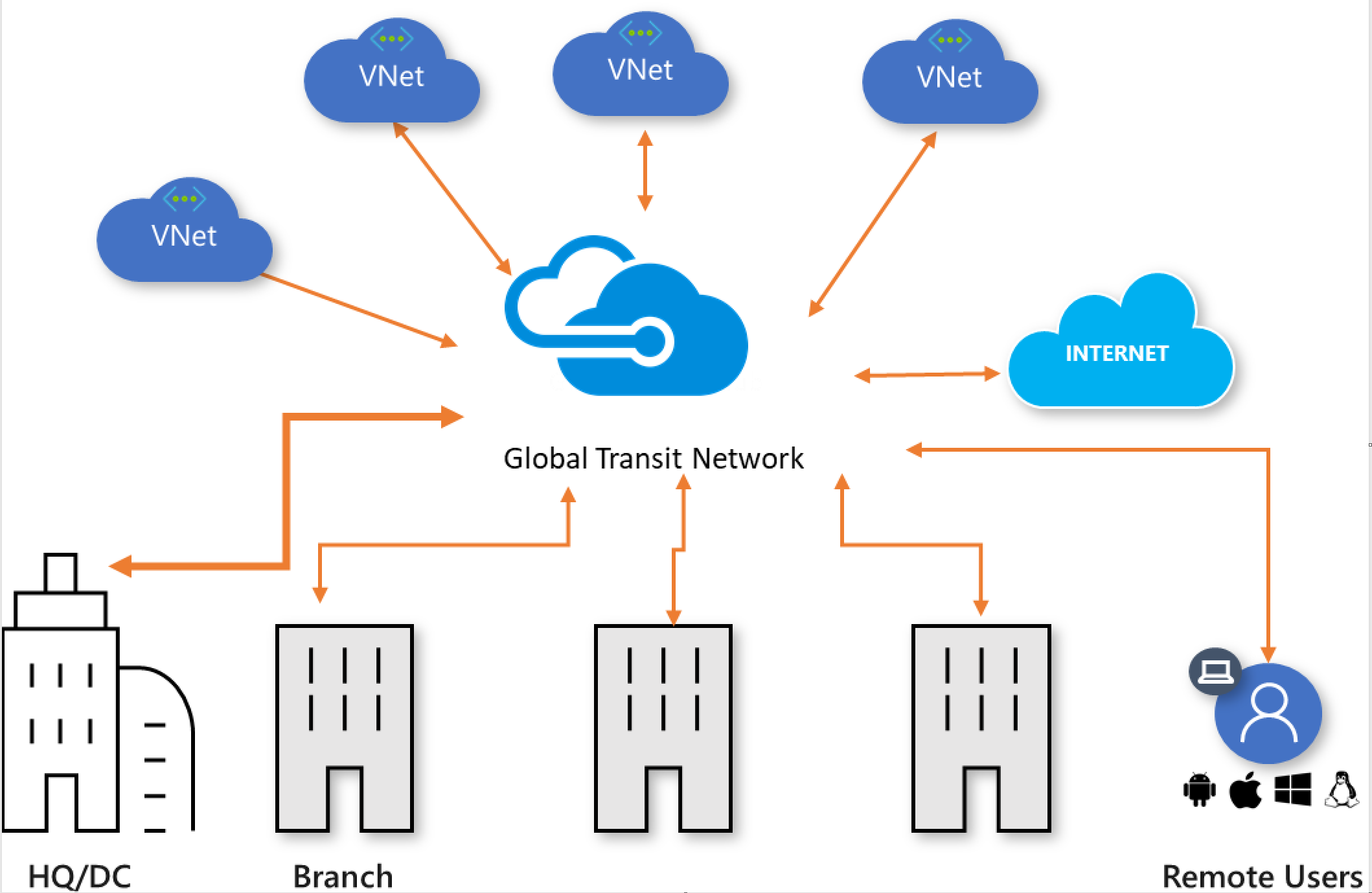

A globális átviteli hálózati architektúra egy klasszikus küllős kapcsolati modellen alapul, ahol a felhőben üzemeltetett hálózat "hubja" lehetővé teszi a végpontok közötti tranzitív kapcsolatot, amely a küllők különböző típusai között terjeszthető.

Ebben a modellben a küllő a következő lehet:

- Virtuális hálózat (virtuális hálózatok)

- Fizikai ág helye

- Távoli felhasználó

- Internet

1. ábra: Küllős globális tranzithálózat

Az 1. ábra a globális tranzithálózat logikai nézetét mutatja be, ahol a földrajzilag elosztott felhasználók, fizikai helyek és virtuális hálózatok a felhőben üzemeltetett hálózati központon keresztül kapcsolódnak egymáshoz. Ez az architektúra logikai egy ugrásos átvitelt tesz lehetővé a hálózati végpontok között.

Globális tranzithálózat a Virtual WAN használatával

Az Azure Virtual WAN egy Microsoft által felügyelt felhőalapú hálózatkezelési szolgáltatás. A szolgáltatás összes hálózati összetevőjét a Microsoft üzemelteti és felügyeli. A Virtual WAN-ról további információt a Virtual WAN áttekintési cikkében talál.

Az Azure Virtual WAN globális átviteli hálózati architektúrát tesz lehetővé, mivel lehetővé teszi a virtuális hálózatokban, fiókwebhelyeken, SaaS- és PaaS-alkalmazásokban, valamint a felhasználókban lévő, globálisan elosztott felhőbeli számítási feladatok közötti mindenhol elérhető, mindenről bármilyen kapcsolatra kiterjedő kapcsolatot.

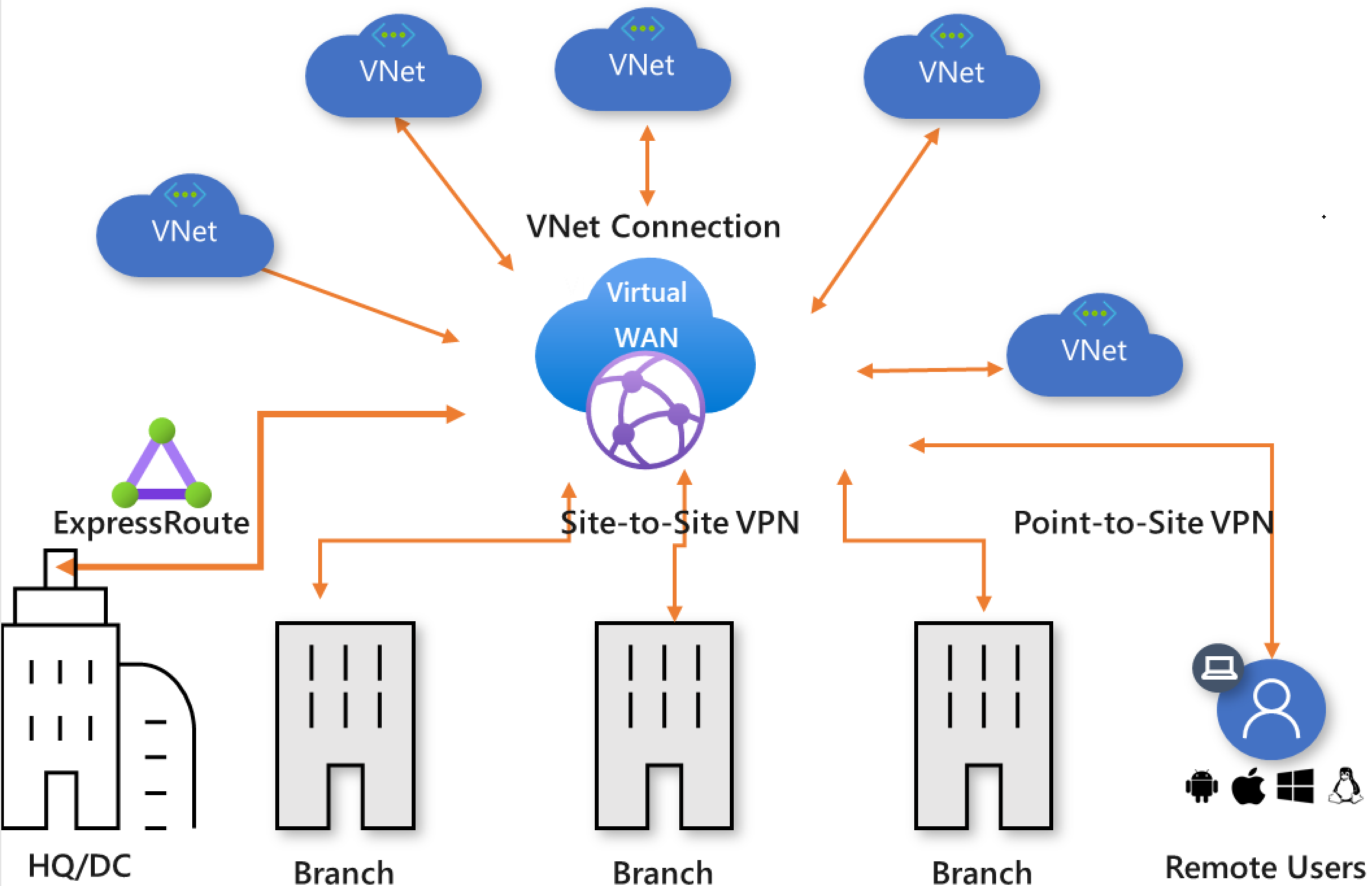

2. ábra: Globális tranzithálózat és Virtual WAN

Az Azure Virtual WAN architektúrában a virtuális WAN-központok az Azure-régiókban vannak kiépítve, amelyekhez csatlakoztathatja az ágakat, a virtuális hálózatokat és a távoli felhasználókat. A fizikai ághelyeket Prémium vagy Standard ExpressRoute vagy helyek közötti VPN-ek csatlakoztatják a központhoz, a virtuális hálózatokat virtuális hálózati kapcsolatok kötik össze a központtal, a távoli felhasználók pedig közvetlenül csatlakozhatnak a központhoz felhasználói VPN-sel (pont–hely VPN-ekkel). A Virtual WAN támogatja a régiók közötti virtuális hálózati kapcsolatot is, ahol az egyik régióban lévő virtuális hálózat egy másik régióban lévő virtuális WAN-központhoz csatlakoztatható.

A virtuális WAN-t úgy hozhatja létre, hogy egyetlen virtuális WAN-központot hoz létre abban a régióban, amelyben a legtöbb küllő (ágak, virtuális hálózatok, felhasználók) találhatók, majd csatlakoztatja a más régiókban lévő küllőket a központhoz. Ez akkor jó megoldás, ha egy nagyvállalati lábnyom többnyire egy régióban van néhány távoli küllővel.

Hub-központ közötti kapcsolat

A vállalati felhőlábnyom több felhőrégiót is lefedhet, és optimális (késési szempontból) optimális a felhő elérése a fizikai helyükhöz és felhasználóikhoz legközelebbi régióból. A globális tranzithálózati architektúra egyik fő alapelve, hogy lehetővé tegye a régiók közötti kapcsolatot az összes felhőbeli és helyszíni hálózati végpont között. Ez azt jelenti, hogy az egyik régióban a felhőhöz csatlakoztatott ágból érkező forgalom elérheti a másik ágat vagy egy másik régióban lévő virtuális hálózatot az Azure Global Network által engedélyezett központ-központ kapcsolat használatával.

3. ábra: Virtuális WAN régióközi kapcsolat

Ha egyetlen virtuális WAN-ban több központ is engedélyezve van, a központokat a rendszer automatikusan összekapcsolja a központ–központ kapcsolatokon keresztül, így lehetővé teszi a több régióban elosztott ágak és virtuális hálózatok közötti globális kapcsolatot.

Emellett az ugyanahhoz a virtuális WAN-hoz tartozó központok különböző regionális hozzáférési és biztonsági szabályzatokkal is társíthatók. További információ: Biztonság és szabályzatvezérlés a cikk későbbi részében.

Bármilyen kapcsolat

A globális átviteli hálózati architektúra bármilyen kapcsolatot lehetővé tesz a virtuális WAN-központokon keresztül. Ez az architektúra kiküszöböli vagy csökkenti a küllők közötti teljes vagy részleges hálókapcsolat szükségességét, amelyek felépítése és karbantartása összetettebb. Emellett a küllős és a hálós hálózatok útválasztás-vezérlése egyszerűbben konfigurálható és karbantartható.

A bármilyen kapcsolat (globális architektúra kontextusában) lehetővé teszi, hogy a globálisan elosztott felhasználókkal, ágakkal, adatközpontokkal, virtuális hálózatokkal és alkalmazásokkal rendelkező vállalatok a "tranzit" központ(ok)on keresztül csatlakozzanak egymáshoz. Az Azure Virtual WAN globális tranzitrendszerként működik.

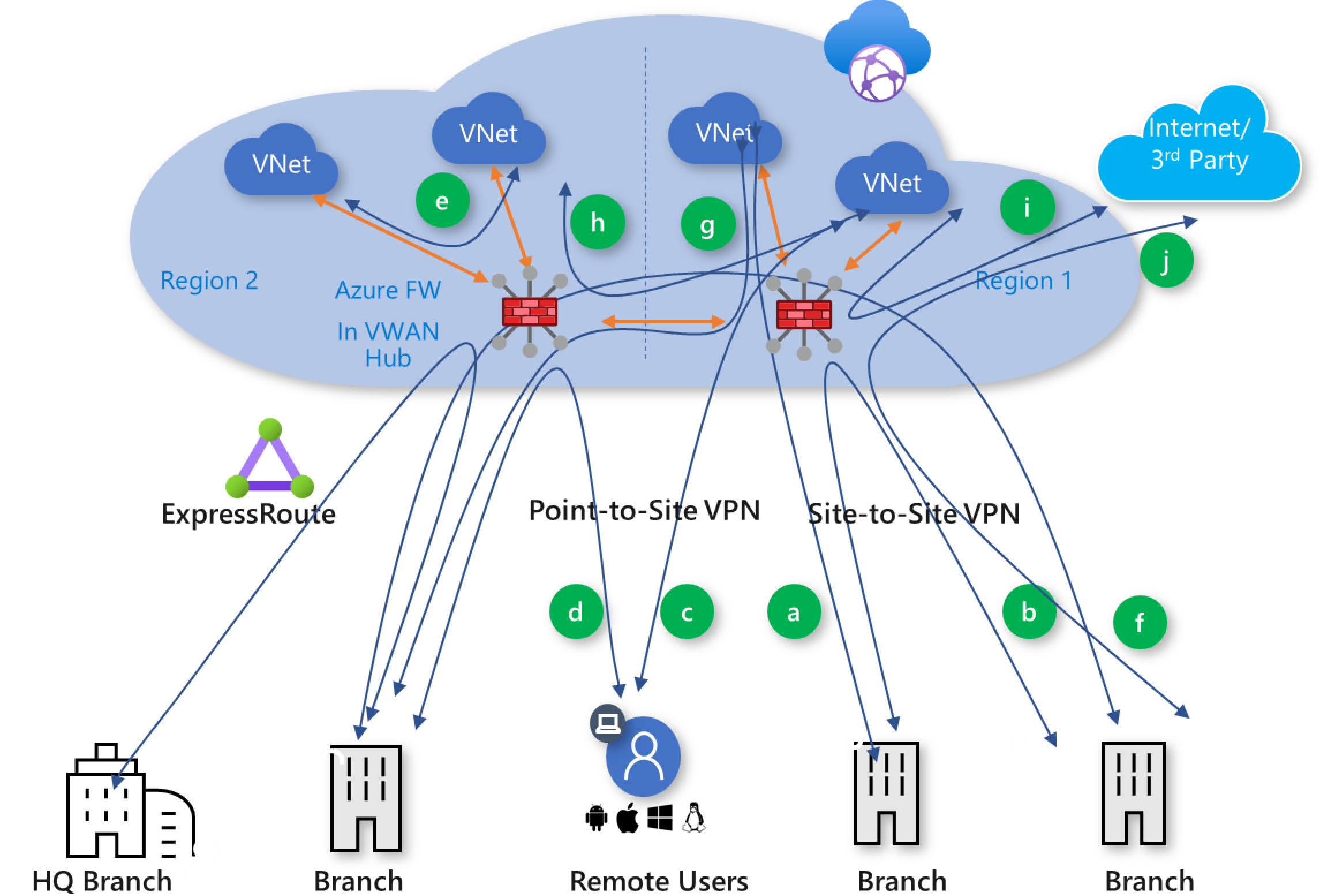

4. ábra: A Virtual WAN forgalmi útvonalai

Az Azure Virtual WAN a következő globális átviteli kapcsolati útvonalakat támogatja. A zárójelben lévő betűk a 4. ábrára lesznek leképezve.

- Ág–VNet (a)

- Ágról ágra (b)

- ExpressRoute Global Reach és Virtual WAN

- Távoli felhasználó–virtuális hálózat (c)

- Távoli felhasználó–ág (d)

- Virtuális hálózatok közötti hálózat (e)

- Ág-a-hub-hub-to-Branch (f)

- Branch-to-hub-hub-to-VNet (g)

- VNet-to-hub-to-VNet (h)

Ág–VNet (a) és ág–VNet keresztrégió (g)

Az Azure Virtual WAN által támogatott elsődleges elérési út a branch-to-VNet. Ez az elérési út lehetővé teszi az azure-beli virtuális hálózatokban üzembe helyezett azure IAAS vállalati számítási feladatokhoz való kapcsolódást. Az ágak expressroute-on vagy helyek közötti VPN-en keresztül csatlakoztathatók a virtuális WAN-hoz. A virtuális WAN-központokhoz VNet-Csatlakozás on keresztül csatlakozó virtuális hálózatokra menő forgalom. A Virtual WAN-hoz nincs szükség explicit átjárótovábbításra , mert a Virtual WAN automatikusan engedélyezi az átjárótovábbítást az ághelyre. Tekintse meg a Virtual WAN-partnerek cikkét az SD-WAN CPE és a Virtual WAN összekapcsolásáról.

ExpressRoute Global Reach és Virtual WAN

Az ExpressRoute egy privát és rugalmas módszer a helyszíni hálózatok Microsoft Cloudhoz való csatlakoztatására. A Virtual WAN támogatja az Express Route kapcsolatcsoport-kapcsolatokat. A következő ExpressRoute-kapcsolatcsoport termékváltozatai csatlakoztathatók a Virtual WAN-hoz: Local, Standard és Premium.

Az ExpressRoute és az ExpressRoute közötti átvitel kapcsolatának engedélyezésére két lehetőség áll rendelkezésre az Azure Virtual WAN használatakor:

Az ExpressRoute-nak az ExpressRoute-ról expressRoute-ra való átvitelét úgy engedélyezheti, hogy engedélyezi az ExpressRoute Global Reach-et az ExpressRoute-kapcsolatcsoportokon. A Global Reach egy ExpressRoute-bővítmény funkció, amely lehetővé teszi az ExpressRoute-kapcsolatcsoportok összekapcsolását különböző társviszony-létesítési helyeken, hogy privát hálózatot hozzon létre. Az ExpressRoute-ról ExpressRoute-ra való átmenő kapcsolat a Global Reach bővítményrel rendelkező kapcsolatcsoportok között nem halad át a Virtual WAN-központon, mert a Global Reach optimálisabb útvonalat tesz lehetővé a globális gerinchálózaton.

Az Útválasztási szándék funkció magánforgalmi útválasztási szabályzatokkal lehetővé teszi az ExpressRoute-átvitelt a Virtual WAN Hubon üzembe helyezett biztonsági berendezésen keresztül. Ehhez a beállításhoz nincs szükség Global Reachre. További információ: ExpressRoute szakasz az útválasztási szándék dokumentációjában.

Ágról ágra (b) és ágról ágra keresztrégió (f)

Az ágak ExpressRoute-kapcsolatcsoportokkal és/vagy helyek közötti VPN-kapcsolatokkal csatlakoztathatók egy Azure-beli virtuális WAN-központhoz. Az ágakat az ághoz legközelebbi régióban található virtuális WAN-központhoz csatlakoztathatja.

Ez a lehetőség lehetővé teszi, hogy a vállalatok az Azure gerincét használva csatlakozzanak az ágakhoz. Annak ellenére azonban, hogy ez a képesség elérhető, mérlegelnie kell az ágak Azure Virtual WAN-on keresztüli csatlakoztatásának előnyeit, illetve a magánhálózati WAN használatát.

Feljegyzés

Elágazási Csatlakozás tivitás letiltása a Virtual WAN-ban – A Virtual WAN konfigurálható az ág–ág kapcsolat letiltására. Ez a konfiguráció blokkolja az útvonalak propagálását a VPN (S2S és P2S) és az Express Route-hez csatlakoztatott helyek között. Ez a konfiguráció nem befolyásolja az ágak közötti és a virtuális hálózatok közötti útvonalak propagálását és kapcsolatát. Ha ezt a beállítást az Azure Portalon szeretné konfigurálni: A Virtual WAN Konfiguráció menüjében válassza a Beállítás: Ág–ág – Letiltva lehetőséget.

Távoli felhasználó–virtuális hálózat (c)

Engedélyezheti a közvetlen és biztonságos távoli hozzáférést az Azure-hoz pont–hely kapcsolat használatával egy távoli felhasználói ügyfélről egy virtuális WAN-ra. A nagyvállalati távoli felhasználóknak már nem kell vállalati VPN-t használniuk a felhőbe.

Távoli felhasználó–ág (d)

A távoli felhasználók közötti elérési út lehetővé teszi a pont–hely kapcsolatot használó távoli felhasználók számára a helyszíni számítási feladatokhoz és alkalmazásokhoz való hozzáférést a felhőn keresztül. Ez az elérési út rugalmasságot biztosít a távoli felhasználóknak az Azure-ban és a helyszínen üzembe helyezett számítási feladatok eléréséhez. A nagyvállalatok engedélyezhetik a központi felhőalapú biztonságos távelérési szolgáltatást az Azure Virtual WAN-ban.

Virtuális hálózatok közötti átvitel (e) és VNet–VNet közötti régióközi (h)

A virtuális hálózatok közötti átvitel lehetővé teszi, hogy a virtuális hálózatok egymáshoz csatlakozzanak a többszintű alkalmazások összekapcsolása érdekében, amelyek több virtuális hálózaton vannak implementálva. A virtuális hálózatokat virtuális hálózatok közötti társviszony-létesítéssel is csatlakoztathatja egymáshoz, és ez alkalmas lehet olyan helyzetekre, amikor nincs szükség a VWAN-központon keresztüli átvitelre.

Kényszerített bújtatás és alapértelmezett útvonal

A kényszerített bújtatás engedélyezéséhez konfigurálja az alapértelmezett engedélyezési útvonalat VPN-, ExpressRoute- vagy virtuális hálózati kapcsolaton a Virtual WAN-ban.

A virtuális központ propagálja a tanult alapértelmezett útvonalat egy virtuális hálózatra/helyek közötti VPN-/ExpressRoute-kapcsolatra, ha az alapértelmezett jelző engedélyezve van a kapcsolaton.

Ez a jelző akkor jelenik meg, ha a felhasználó módosít egy virtuális hálózati kapcsolatot, egy VPN-kapcsolatot vagy egy ExpressRoute-kapcsolatot. Ez a jelző alapértelmezés szerint le van tiltva, ha egy hely vagy egy ExpressRoute-kapcsolatcsoport csatlakozik egy központhoz. Alapértelmezés szerint engedélyezve van, ha virtuális hálózati kapcsolatot adnak hozzá egy virtuális hálózat virtuális központhoz való csatlakoztatásához. Az alapértelmezett útvonal nem a Virtual WAN-központból származik; Az alapértelmezett útvonal propagálása akkor történik, ha a Virtual WAN hub már megtanulta azt egy tűzfal központi telepítése miatt, vagy ha egy másik csatlakoztatott hely kényszerített bújtatást engedélyezett.

Biztonság és házirend-vezérlés

Az Azure Virtual WAN hubok összekapcsolják a hibrid hálózat összes hálózati végpontjait, és potenciálisan az összes átviteli hálózati forgalmat látják. A virtuális WAN hubok biztonságos virtuális központtá alakíthatók egy vezetéken belüli biztonsági megoldás központi telepítésével. Az Azure Firewall üzembe helyezéséhez válassza a következő generációs tűzfal hálózati virtuális berendezéseit vagy a szolgáltatásként nyújtott biztonsági szoftvereket (SaaS) a Virtual WAN-központokban a felhőalapú biztonság, hozzáférés és szabályzatvezérlés engedélyezéséhez. A Virtual WAN konfigurálható úgy, hogy a forgalmat a központ biztonsági megoldásaihoz irányíthassa a Virtual Hub Routing Intent használatával.

Az Azure Firewall virtuális WAN-központokban való vezénylését az Azure Firewall Manager végezheti el. Az Azure Firewall Manager lehetővé teszi a globális tranzithálózatok biztonságának kezelését és skálázását. Az Azure Firewall Manager képes központilag kezelni az útválasztást, a globális szabályzatkezelést és a fejlett internetes biztonsági szolgáltatásokat külső féltől, valamint az Azure Firewalltól.

További információ a következő generációs tűzfalhálózati virtuális berendezések virtualizálásáról és üzembe helyezéséről a Virtual WAN hubon: Integrált hálózati virtuális berendezések a Virtuális központban. A Virtual WAN hubon üzembe helyezhető SaaS biztonsági megoldásokkal kapcsolatos további információkért tekintse meg a szolgáltatott szoftvereket.

5. ábra: Biztonságos virtuális központ az Azure Firewall használatával

A Virtual WAN a következő globálisan biztonságos tranzitkapcsolati útvonalakat támogatja. Bár az ebben a szakaszban szereplő diagram és forgalmi minták az Azure Firewall használati eseteit ismertetik, ugyanezeket a forgalmi mintákat támogatja a hálózati virtuális berendezések és a központban üzembe helyezett SaaS biztonsági megoldások. A zárójelben lévő betűk az 5. ábrára lesznek leképezve.

- Ág–VNet biztonságos átvitel (c)

- Ág–VNet biztonságos átvitel a virtuális központok között (g), útválasztási szándékkal támogatott

- Virtuális hálózatok közötti biztonságos átvitel (e)

- Virtuális hálózatok közötti biztonságos átvitel virtuális központokon (h) keresztül, útválasztási szándékkal támogatott

- Ág–ág biztonságos átvitel (b), útválasztási szándékkal támogatott

- Ág–ág biztonságos átvitel virtuális központokon (f) keresztül, útválasztási szándékkal támogatott

- VNet-to-Internet vagy külső biztonsági szolgáltatás (i)

- Ág-internet vagy külső biztonsági szolgáltatás (j)

Virtuális hálózatok közötti biztonságos átvitel (e), virtuális hálózatok közötti biztonságos átvitel régióközi (h)

A virtuális hálózatok közötti biztonságos átvitel lehetővé teszi, hogy a virtuális hálózatok a Virtual WAN-központban üzembe helyezett biztonsági berendezéseken (Azure Firewall, NVA és SaaS kiválasztása) keresztül csatlakozzanak egymáshoz.

VNet-to-Internet vagy külső biztonsági szolgáltatás (i)

A virtuális hálózatok az internethez való csatlakozást teszik lehetővé a virtuális WAN-központban található biztonsági berendezéseken (Azure Firewall, NVA és SaaS kiválasztása) keresztül. A támogatott külső biztonsági szolgáltatásokon keresztüli internetes forgalom nem halad át egy biztonsági berendezésen, és közvetlenül a külső biztonsági szolgáltatáshoz irányítja. A virtuális hálózatok közötti elérési utat az Azure Firewall Managerrel, támogatott külső biztonsági szolgáltatással konfigurálhatja.

Ág-internet vagy külső biztonsági szolgáltatás (j)

Az ág-internet kapcsolat lehetővé teszi, hogy az ágak az Azure Firewallon keresztül csatlakozzanak az internethez a virtuális WAN-központban. A támogatott külső biztonsági szolgáltatásokon keresztüli internetes forgalom nem halad át egy biztonsági berendezésen, és közvetlenül a külső biztonsági szolgáltatáshoz irányítja. Az Azure Firewall Managerrel a támogatott külső biztonsági szolgáltatáson keresztül konfigurálhatja a branch-to-internet elérési utat.

Ágról ágra történő biztonságos átvitel, ágról ágra biztonságos tranzit régióközi (b), f)

Az ágak expressRoute-kapcsolatcsoportokkal és/vagy helyek közötti VPN-kapcsolatokkal csatlakoztathatók biztonságos virtuális központhoz az Azure Firewall használatával. Az ágakat az ághoz legközelebbi régióban található virtuális WAN-központhoz csatlakoztathatja. Az útválasztási szándék virtuális WAN-központokon való konfigurálásával lehetővé válik a virtuális WAN-központban üzembe helyezett biztonsági berendezések (Azure Firewall, NVA és SaaS kiválasztása) által végzett elágazás-elágaztatási vagy ág-elágaztatási csomópontok közötti/régiók közötti ellenőrzés.

Ez a lehetőség lehetővé teszi, hogy a vállalatok az Azure gerincét használva csatlakozzanak az ágakhoz. Annak ellenére azonban, hogy ez a képesség elérhető, mérlegelnie kell az ágak Azure Virtual WAN-on keresztüli csatlakoztatásának előnyeit, illetve a magánhálózati WAN használatát.

Ág–VNet biztonságos átvitel (c), ág–VNet biztonságos átvitel régióközi (g)

A branch-to-VNet biztonságos átvitel lehetővé teszi az ágak számára, hogy kommunikáljanak a virtuális WAN-központtal ugyanabban a régióban lévő virtuális hálózatokkal, valamint egy másik, egy másik régióban egy másik virtuális WAN-központhoz csatlakoztatott virtuális hálózattal (a központközi forgalomvizsgálat csak útválasztási szándékkal támogatott).

Hogyan alapértelmezett útvonal engedélyezése (0.0.0.0/0) biztonságos virtuális központban

A Virtual WAN-központban (Secure Virtual Hub) üzembe helyezett Azure Firewall beállítható alapértelmezett útválasztóként az internethez vagy a megbízható biztonsági szolgáltatóhoz minden ághoz (VPN-hez vagy Express Route-hoz csatlakoztatva), küllős virtuális hálózatokhoz és felhasználókhoz (P2S VPN-en keresztül csatlakoztatva). Ezt a konfigurációt az Azure Firewall Managerrel kell elvégezni. Lásd: Forgalom átirányítása a központba az ágakból (beleértve a felhasználókat is) és a virtuális hálózatokból az internetre az Azure Firewallon keresztüli összes forgalom konfigurálásához.

Ez egy kétlépéses konfiguráció:

Az internetes forgalom útválasztásának konfigurálása a Biztonságos virtuális központ útvonalbeállítás menüjével. Konfigurálja azokat a virtuális hálózatokat és ágakat, amelyek a tűzfalon keresztül tudnak forgalmat küldeni az internetre.

Konfigurálja, hogy mely Csatlakozás ionok (virtuális hálózat és ág) irányíthatják a forgalmat az internetre (0.0.0.0/0) az Azure FW-n keresztül a központban vagy a megbízható biztonsági szolgáltatón keresztül. Ez a lépés biztosítja, hogy az alapértelmezett útvonal propagálása a Virtual WAN-központhoz a Csatlakozás on keresztül csatlakoztatott kijelölt ágakra és virtuális hálózatokra legyen propagálva.

Forgalom bújtatásának kényszerítése a helyszíni tűzfalra egy biztonságos virtuális központban

Ha a Virtual Hub már betanított egy alapértelmezett útvonalat (BGP-n keresztül) az egyik ágból (VPN- vagy ER-webhelyről), ezt az alapértelmezett útvonalat felülírja az Azure Firewall Manager-beállításból tanult alapértelmezett útvonal. Ebben az esetben az internetre irányuló virtuális hálózatokról és ágakról a központba érkező összes forgalom az Azure Firewallra vagy a megbízható biztonsági szolgáltatóra lesz irányítva.

Feljegyzés

Jelenleg nincs lehetőség a helyszíni tűzfal vagy az Azure Firewall (és a megbízható biztonsági szolgáltató) kiválasztására a virtuális hálózatokból, ágakból vagy felhasználókból származó, internethez kötött forgalomhoz. Az Azure Firewall Manager-beállításból tanult alapértelmezett útvonal mindig az egyik ágból tanult alapértelmezett útvonalon van előnyben.

Következő lépések

Hozzon létre egy kapcsolatot a Virtual WAN használatával, és helyezze üzembe az Azure Firewallt a VWAN hub(ok)ban.