A P2S VPN Gateway-kapcsolatok kiszolgálóbeállításainak konfigurálása – tanúsítványhitelesítés – Azure Portal

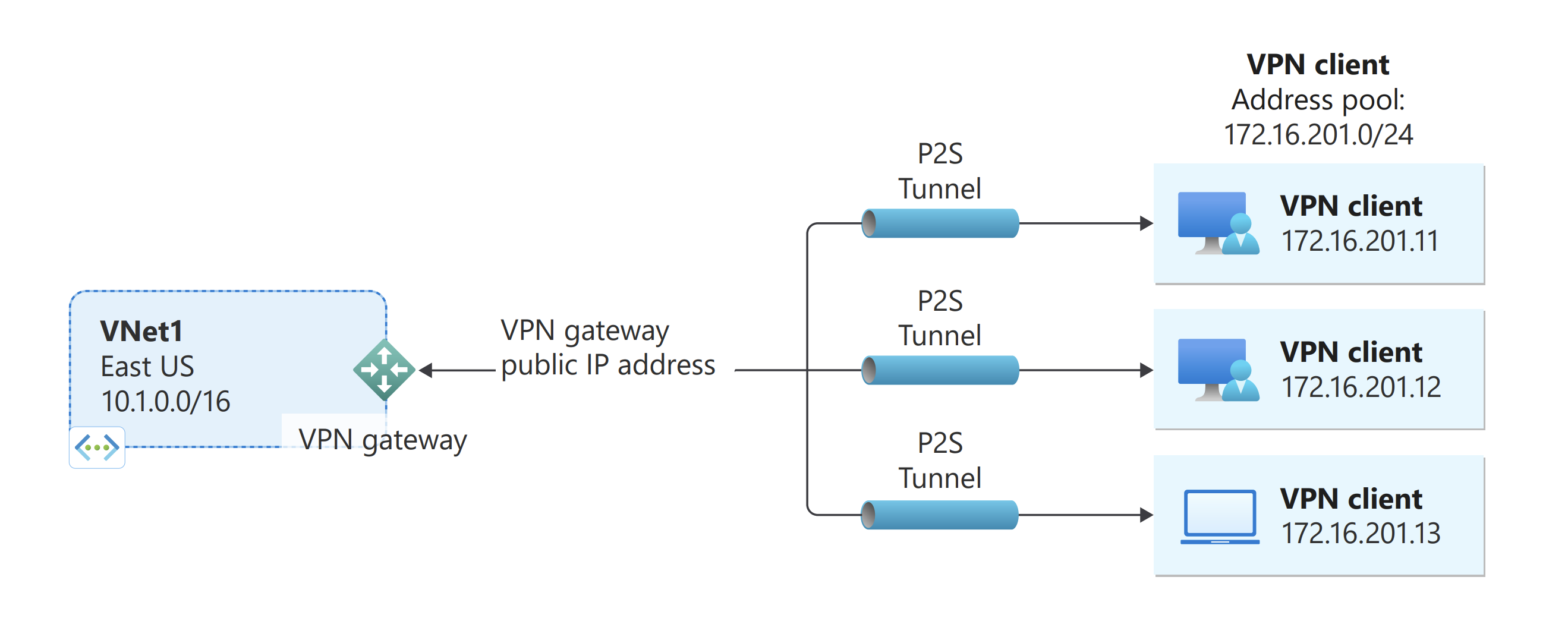

Ez a cikk segítséget nyújt a VPN Gateway pont–hely (P2S) kiszolgálói beállításainak konfigurálásához, hogy biztonságosan csatlakoztathassa a Windowst, Linuxot vagy macOS-t futtató egyes ügyfeleket egy Azure-beli virtuális hálózathoz. A P2S VPN-kapcsolatok akkor hasznosak, ha távoli helyről szeretne csatlakozni a virtuális hálózathoz, például ha otthonról vagy konferenciáról távmunkát folytat. A helyek közötti (S2S) VPN helyett p2S-t is használhat, ha csak néhány olyan ügyfele van, akiknek virtuális hálózathoz (VNethez) kell csatlakozniuk. A P2S-kapcsolatokhoz nincs szükség VPN-eszközre vagy nyilvános IP-címre.

A P2S-hez különböző konfigurációs lehetőségek érhetők el. A pont–hely VPN-ről további információt a pont–hely VPN ismertetése című témakörben talál. Ez a cikk segít létrehozni egy olyan P2S-konfigurációt, amely tanúsítvány-hitelesítést és az Azure Portalt használ. Ha ezt a konfigurációt az Azure PowerShell használatával szeretné létrehozni, tekintse meg a P2S – Tanúsítvány – PowerShell konfigurálását ismertető cikket. A RADIUS-hitelesítésről lásd a P2S RADIUS-cikket . A Microsoft Entra-hitelesítésről a P2S Microsoft Entra ID cikkében olvashat.

A P2S Azure-tanúsítványhitelesítési kapcsolatok a következő elemeket használják, amelyeket ebben a gyakorlatban konfigurál:

- Útvonalalapú VPN-átjáró.

- A nyilvános kulcs (.cer fájl) egy főtanúsítványhoz, amely az Azure-ba van feltöltve. A tanúsítvány feltöltése után megbízható tanúsítványnak számít, és hitelesítésre használják.

- A főtanúsítványból létrejött ügyféltanúsítvány, amely a virtuális hálózathoz csatlakozó egyes ügyfélszámítógépekre telepített ügyféltanúsítvány. A rendszer ezt a tanúsítványt használja ügyfélhitelesítéshez.

- VPN-ügyfél konfigurációs fájljai. A VPN-ügyfél a VPN-ügyfél konfigurációs fájljaival van konfigurálva. Ezek a fájlok tartalmazzák az ügyfélnek a virtuális hálózathoz való csatlakozáshoz szükséges információkat. Minden csatlakozó ügyfelet a konfigurációs fájlokban szereplő beállításokkal kell konfigurálni.

Előfeltételek

Győződjön meg arról, hogy rendelkezik Azure-előfizetéssel. Ha még nincs Azure-előfizetése, aktiválhatja MSDN-előfizetői előnyeit, vagy regisztrálhat egy ingyenes fiókot.

Példaértékek

Az alábbi értékek használatával létrehozhat egy tesztkörnyezetet, vagy segítségükkel értelmezheti a cikkben szereplő példákat:

Virtuális hálózat

- Virtuális hálózat neve: VNet1

- Címtér: 10.1.0.0/16

Ebben a példában csak egy címteret használunk. Azonban a virtuális hálózatához több címteret is használhat. - Alhálózat neve: FrontEnd

- Alhálózati címtartomány: 10.1.0.0/24

- Előfizetés: Ha több előfizetéssel rendelkezik, ellenőrizze, hogy a megfelelőt használja-e.

- Erőforráscsoport: TestRG1

- - Autorisez les plages d’adresses IP de toutes les régions Gov US (Virginie, Texas, Arizona et Iowa) afin de garantir la prise en charge des URL requises pour Azure Active Directory, la sauvegarde, la réplication et le stockage.

Virtuális hálózati átjáró

- Virtuális hálózati átjáró neve: VNet1GW

- Átjáró típusa: VPN

- VPN típusa: Útvonalalapú

- Termékváltozat: VpnGw2

- Generáció: 2. generáció

- Átjáró alhálózati címtartománya: 10.1.255.0/27

- Nyilvános IP-cím neve: VNet1GWpip

Csatlakozás ion típus és ügyfélcímkészlet

- Kapcsolat típusa: pont–hely

- Ügyfélcímkészlet: 172.16.201.0/24

Azok a VPN-ügyfelek, amelyek ezzel a pont–hely kapcsolattal csatlakoznak a virtuális hálózathoz, ip-címet kapnak az ügyfélcímkészletből.

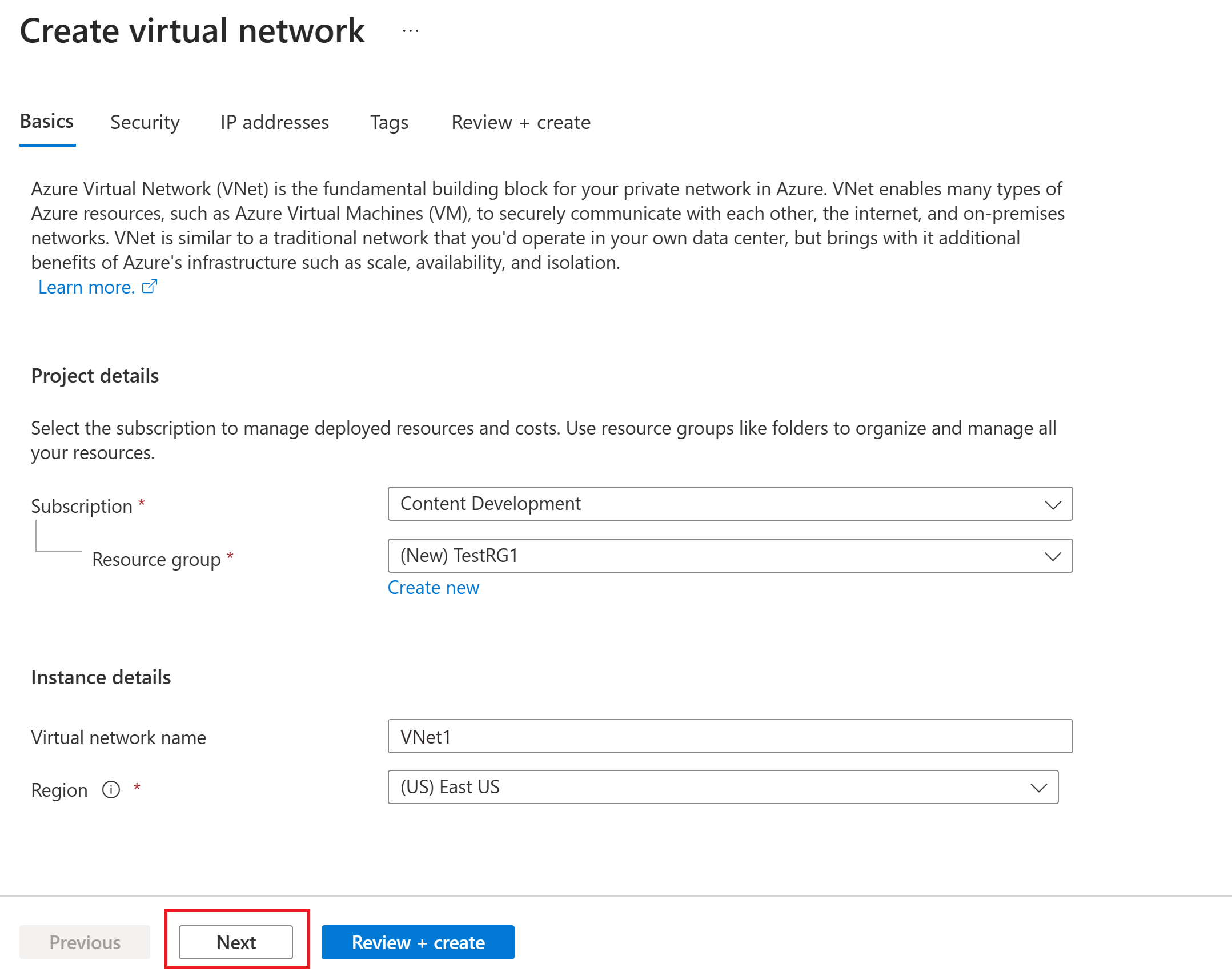

Virtuális hálózat létrehozása

Ebben a szakaszban létrehoz egy virtuális hálózatot. Tekintse meg a konfigurációhoz használandó javasolt értékek Példaértékek szakaszát.

Feljegyzés

Ha egy virtuális hálózatot használ egy helyszíni architektúra részeként, mindenképpen koordinálja a helyszíni hálózati rendszergazdával, hogy kifaragjon egy IP-címtartományt, amelyet kifejezetten ehhez a virtuális hálózathoz használhat. Ha a VPN-kapcsolat mindkét oldalán duplikált címtartomány található, a forgalom váratlan módon fog haladni. Továbbá, ha ezt a virtuális hálózatot egy másik virtuális hálózathoz szeretné csatlakoztatni, a címtér nem fedheti át a másik virtuális hálózatot. Ennek megfelelően tervezze meg a hálózati konfigurációt.

Jelentkezzen be az Azure Portalra.

Az Erőforrások, szolgáltatások és dokumentumok keresése (G+/) portállap tetején adja meg a virtuális hálózatot. A Virtuális hálózat lap megnyitásához válassza a Virtuális hálózat lehetőséget a Marketplace keresési eredményei közül.

A Virtuális hálózat lapon válassza a Létrehozás lehetőségeta Virtuális hálózat létrehozása lap megnyitásához.

Az Alapszintű beállítások lapon konfigurálja a virtuális hálózati beállításokat a Project részleteihez és a Példány részleteihez. A beírt értékek érvényesítésekor zöld pipa jelenik meg. A példában látható értékeket a szükséges beállításoknak megfelelően módosíthatja.

- Előfizetés: ellenőrizze, hogy a megfelelő előfizetés jelenik-e meg a listában. Az előfizetéseket a legördülő listával módosíthatja.

- Erőforráscsoport: Válasszon ki egy meglévő erőforráscsoportot, vagy válassza az Új létrehozása lehetőséget egy új létrehozásához. További információ az erőforráscsoportokkal kapcsolatban: Az Azure Resource Manager áttekintése.

- Név: adja meg a virtuális hálózat nevét.

- Régió: Válassza ki a virtuális hálózat helyét. A hely határozza meg, hogy a virtuális hálózaton üzembe helyezendő erőforrások hol fognak élni.

Válassza a Tovább vagy a Biztonság lehetőséget a Biztonság lapra való ugráshoz. Ebben a gyakorlatban hagyja meg az összes szolgáltatás alapértelmezett értékeit ezen a lapon.

Válassza ki az IP-címeket az IP-címek lapra való ugráshoz. Az IP-címek lapon konfigurálja a beállításokat.

IPv4-címtér: Alapértelmezés szerint a rendszer automatikusan létrehoz egy címteret. Kiválaszthatja a címteret, és módosíthatja a saját értékeinek megfelelően. Hozzáadhat egy másik címteret is, és eltávolíthatja az automatikusan létrehozott alapértelmezett helyet. Megadhatja például a kezdőcímet 10.1.0.0-ként, és megadhatja a címtér méretét /16 értékként. Ezután válassza a Hozzáadás lehetőséget a címtér hozzáadásához.

+ Alhálózat hozzáadása: Ha az alapértelmezett címteret használja, a rendszer automatikusan létrehoz egy alapértelmezett alhálózatot. Ha módosítja a címteret, adjon hozzá egy új alhálózatot a címtéren belül. Az Alhálózat hozzáadása ablak megnyitásához válassza az + Alhálózat hozzáadása lehetőséget. Konfigurálja a következő beállításokat, majd az értékek hozzáadásához válassza a lap alján található Hozzáadás lehetőséget.

- Alhálózat neve: Példa: FrontEnd.

- Alhálózati címtartomány: Az alhálózat címtartománya. Ilyen például a 10.1.0.0 és a /24.

Tekintse át az IP-címek lapot, és távolítsa el azokat a címtereket vagy alhálózatokat, amelyekre nincs szüksége.

A virtuális hálózati beállítások érvényesítéséhez válassza a Véleményezés + létrehozás lehetőséget .

A beállítások érvényesítése után válassza a Létrehozás lehetőséget a virtuális hálózat létrehozásához.

A VPN-átjáró létrehozása

Ebben a lépésben a virtuális hálózat virtuális hálózati átjáróját fogja létrehozni. Az átjáró létrehozása akár 45 percet vagy hosszabb időt is igénybe vehet a választott átjáró-termékváltozattól függően.

Feljegyzés

Az alapszintű átjáró termékváltozata nem támogatja az IKEv2- vagy RADIUS-hitelesítést. Ha azt tervezi, hogy Mac-ügyfelek csatlakoznak a virtuális hálózathoz, ne használja az alapszintű termékváltozatot.

A virtuális hálózati átjáróhoz egy GatewaySubnet nevű alhálózat szükséges. Az átjáró alhálózata a virtuális hálózat IP-címtartományának része, és tartalmazza a virtuális hálózati átjáró erőforrásai és szolgáltatásai által használt IP-címeket.

Az átjáróalhálózat létrehozásakor meg kell adnia, hogy hány IP-címet tartalmaz az alhálózat. A szükséges IP-címek száma a létrehozni kívánt VPN-átjárókonfigurációtól függ. Egyes konfigurációknak a többinél nagyobb számú IP-címre van szükségük. A legjobb, ha /27 vagy nagyobb (/26, /25 stb.) értéket ad meg az átjáró alhálózatához.

Ha hibaüzenet jelenik meg, amely azt jelzi, hogy a címtér átfedésben van egy alhálózattal, vagy hogy az alhálózat nem található a virtuális hálózat címterében, ellenőrizze a virtuális hálózat címtartományát. Előfordulhat, hogy nem rendelkezik elegendő IP-címmel a virtuális hálózathoz létrehozott címtartományban. Ha például az alapértelmezett alhálózat a teljes címtartományt magában foglalja, nem marad IP-cím további alhálózatok létrehozásához. Módosíthatja az alhálózatokat a meglévő címtérben, hogy felszabadítsa az IP-címeket, vagy adjon meg egy másik címtartományt, és ott hozza létre az átjáró alhálózatát.

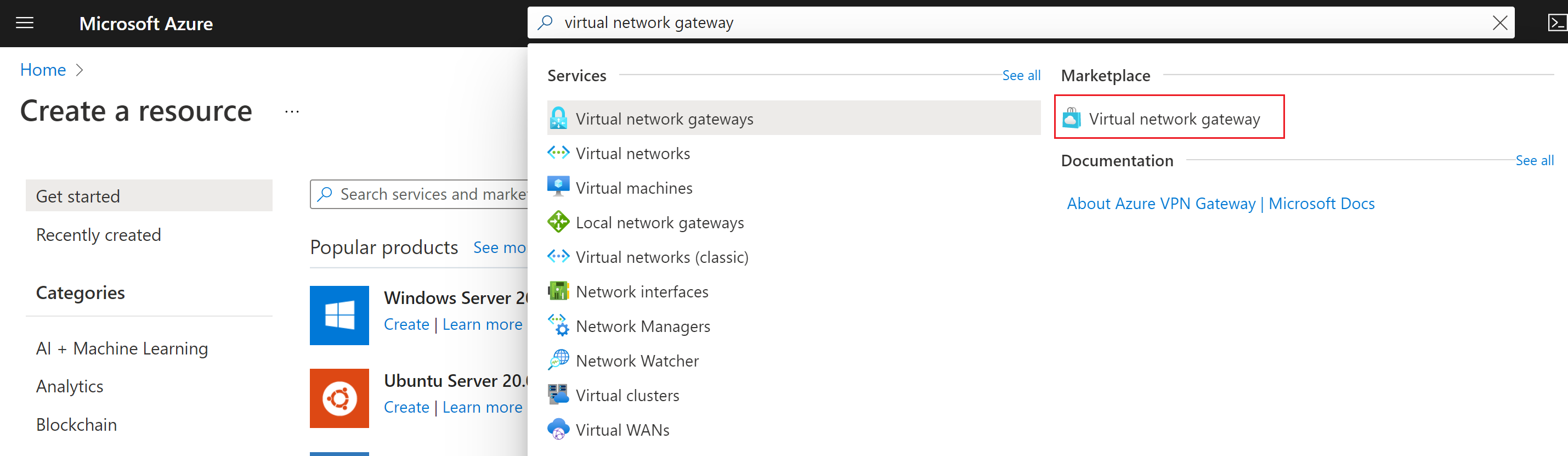

Az Erőforrások, szolgáltatások és dokumentumok keresése (G+/) mezőbe írja be a virtuális hálózati átjárót. Keresse meg a Virtuális hálózati átjárót a Marketplace keresési eredményei között, és válassza ki a virtuális hálózati átjáró létrehozása lap megnyitásához.

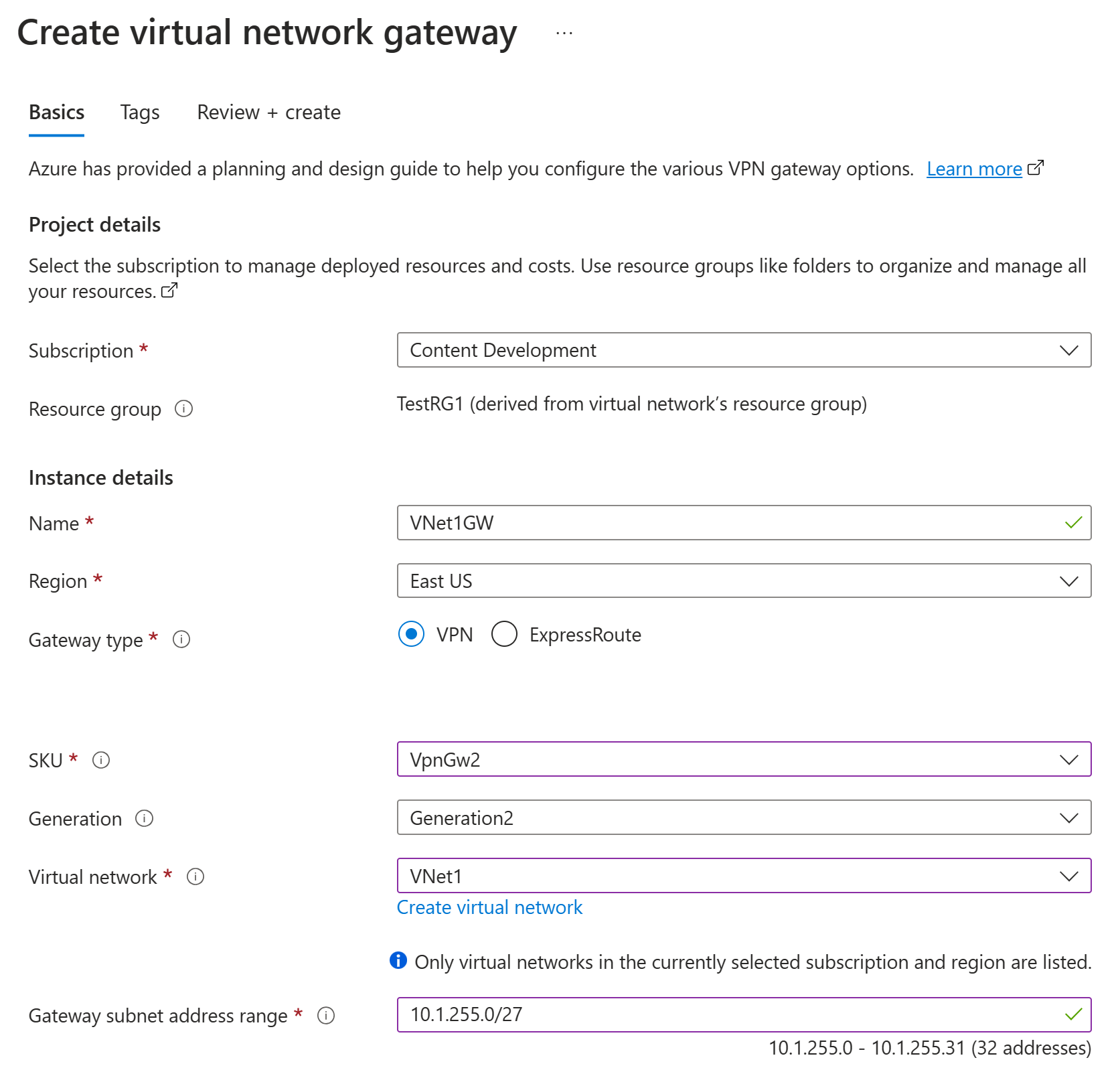

Az Alapszintű beállítások lapon adja meg a Projekt részleteinek és a Példány részleteinek értékeit.

Előfizetés: Válassza ki a használni kívánt előfizetést a legördülő listából.

Erőforráscsoport: Ezt a beállítást a rendszer automatikusan kitölti, amikor kiválasztja a virtuális hálózatot ezen a lapon.

Név: adjon nevet az átjárónak. Az átjáró elnevezése nem ugyanaz, mint egy átjáróalhálózat elnevezése. Ez a létrehozott átjáróobjektum neve.

Régió: Válassza ki azt a régiót, amelyben létre szeretné hozni ezt az erőforrást. Az átjáró régiójának meg kell egyeznie a virtuális hálózatával.

Átjáró típusa: válassza ki a VPN elemet. A VPN-átjárók a VPN virtuális hálózati átjárótípust használják.

Termékváltozat: A legördülő listában válassza ki azt az átjáró termékváltozatot, amely támogatja a használni kívánt funkciókat. Lásd: Átjáró termékváltozatai. A portálon a legördülő listában elérhető termékváltozatok a

VPN typekiválasztott termékváltozattól függenek. Az alapszintű termékváltozat csak az Azure CLI vagy a PowerShell használatával konfigurálható. Az Alapszintű termékváltozat nem konfigurálható az Azure Portalon.Generáció: Válassza ki a használni kívánt generációt. Javasoljuk, hogy használjon 2. generációs termékváltozatot. További információkért lásd: Az átjárók termékváltozatai.

Virtuális hálózat: A legördülő listában válassza ki azt a virtuális hálózatot, amelyhez hozzá szeretné adni ezt az átjárót. Ha nem látja azt a virtuális hálózatot, amelyhez átjárót szeretne létrehozni, győződjön meg arról, hogy a megfelelő előfizetést és régiót választotta ki az előző beállítások között.

Átjáró alhálózati címtartománya vagy alhálózata: A VPN-átjáró létrehozásához az átjáró alhálózata szükséges.

Ez a mező jelenleg több különböző viselkedéssel rendelkezik a virtuális hálózati címtértől és attól függően, hogy létrehozott-e már átjáróhálózat nevű alhálózatot a virtuális hálózathoz.

Ha nem rendelkezik átjáróalhálózattal , és nem látja a lehetőséget, hogy ezen a lapon hozzon létre egyet, térjen vissza a virtuális hálózathoz, és hozza létre az átjáró alhálózatát. Ezután térjen vissza erre a lapra, és konfigurálja a VPN-átjárót.

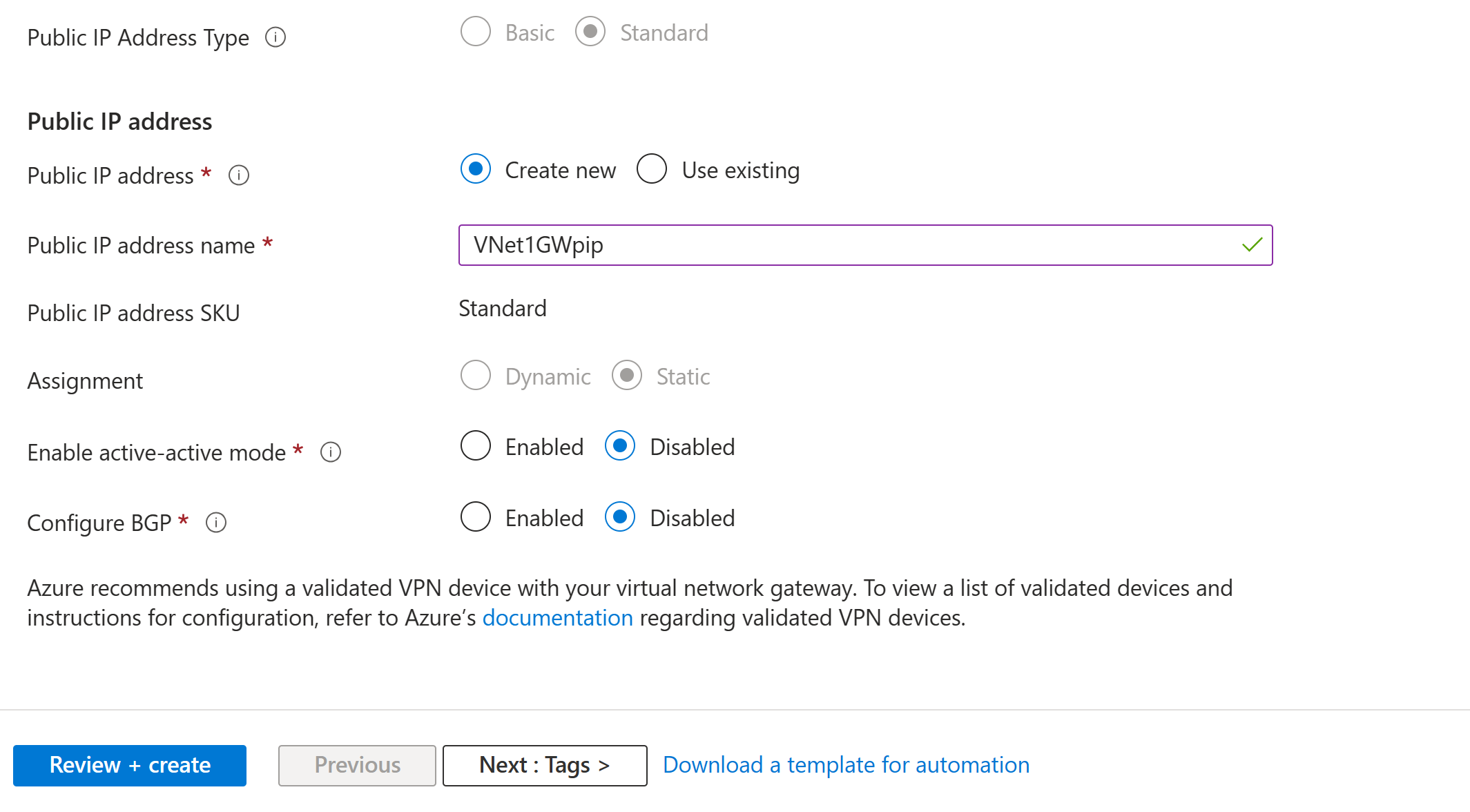

Adja meg a nyilvános IP-cím értékeit. Ezek a beállítások határozzák meg a VPN-átjáróhoz társított nyilvános IP-cím objektumot. A NYILVÁNOS IP-cím ehhez az objektumhoz lesz rendelve a VPN-átjáró létrehozásakor. Az elsődleges nyilvános IP-cím csak akkor változik, ha az átjárót törlik és újra létrehozták. Nem módosul átméretezés, alaphelyzetbe állítás, illetve a VPN Gateway belső karbantartása/frissítése során.

- Nyilvános IP-cím típusa: Ebben a gyakorlatban, ha lehetősége van a címtípus kiválasztására, válassza a Standard lehetőséget.

- Nyilvános IP-cím: Hagyja kijelölve az Új létrehozása lehetőséget.

- Nyilvános IP-cím neve: A szövegmezőbe írja be a nyilvános IP-címpéldány nevét.

- Nyilvános IP-cím termékváltozata: A beállítás automatikusan ki van jelölve.

- Hozzárendelés: A hozzárendelés általában automatikusan ki van jelölve, és lehet dinamikus vagy statikus.

- Aktív-aktív mód engedélyezése: Válassza a Letiltva lehetőséget. Ezt a beállítást csak akkor engedélyezze, ha aktív-aktív átjárókonfigurációt hoz létre.

- BGP konfigurálása: Válassza a Letiltva lehetőséget, kivéve, ha a konfigurációhoz kifejezetten erre a beállításra van szükség. Ha ehhez a beállításhoz van szükség, az alapértelmezett ASN 65515, bár ez az érték módosítható.

Az ellenőrzés futtatásához válassza a Véleményezés + létrehozás lehetőséget .

Az ellenőrzés sikeres befejezése után válassza a Létrehozás lehetőséget a VPN-átjáró üzembe helyezéséhez.

Az üzembe helyezés állapotát az átjáró Áttekintés lapján tekintheti meg. Az átjáró létrehozása után megtekintheti a hozzá rendelt IP-címet a portál virtuális hálózatának megtekintésével. Az átjáró csatlakoztatott eszközként fog megjelenni.

Fontos

Ha átjáróalhálózatokkal dolgozik, kerülje a hálózati biztonsági csoport (NSG) társítását az átjáró alhálózatához. Ha hálózati biztonsági csoportot társít ehhez az alhálózathoz, a virtuális hálózati átjáró (VPN- és ExpressRoute-átjárók) működése a várt módon leállhat. A hálózati biztonsági csoportokkal kapcsolatos további információkért lásd: Mi az a hálózati biztonsági csoport?

Tanúsítványok előállítása

Az Azure tanúsítványokkal hitelesíti a virtuális hálózathoz pont–hely VPN-kapcsolaton keresztül csatlakozó ügyfeleket. Amint beszerzett egy főtanúsítványt, a nyilvánoskulcs-adatait feltölti az Azure-ba. A főtanúsítványt ezután az Azure "megbízhatónak" tekinti a P2S és a virtuális hálózat közötti kapcsolat érdekében.

Létrehoz ügyféltanúsítványokat is a megbízható főtanúsítványból, majd telepíti őket az összes ügyfélszámítógépeken. Az ügyféltanúsítványt a rendszer az ügyfél hitelesítésére használja, amikor az a VNethez próbál csatlakozni.

A főtanúsítványt a pont–hely konfiguráció létrehozása előtt a következő szakaszokban kell létrehozni és kinyerni.

Főtanúsítvány létrehozása

Szerezze be a főtanúsítványhoz tartozó .cer fájlt. Használhat egy vállalati megoldással létrehozott főtanúsítványt (ajánlott), vagy létrehozhat egy önaláírt tanúsítványt. A főtanúsítvány létrehozása után exportálja a nyilvános tanúsítvány adatait (nem a titkos kulcsot) Base64 kódolású X.509-.cer fájlként. Ezt a fájlt később feltöltheti az Azure-ba.

Vállalati tanúsítvány: Ha vállalati megoldást használ, használhatja a meglévő tanúsítványláncot. Szerezze be a használni kívánt főtanúsítványhoz tartozó .cer fájlt.

Önaláírt főtanúsítvány: Ha nem vállalati tanúsítványmegoldást használ, hozzon létre egy önaláírt főtanúsítványt. Ellenkező esetben a létrehozott tanúsítványok nem lesznek kompatibilisek a P2S-kapcsolatokkal, és az ügyfelek csatlakozási hibát kapnak, amikor megpróbálnak csatlakozni. Használhatja az Azure PowerShellt, a MakeCertet vagy az OpenSSL-t. A következő cikkekben szereplő lépések bemutatják, hogyan hozhat létre kompatibilis önaláírt főtanúsítványt:

- PowerShell-utasítások a Windows 10-hez vagy újabb verziókhoz: Ezekhez az utasításokhoz a PowerShellre van szükség Windows 10 vagy újabb rendszert futtató számítógépen. A főtanúsítványból létrehozott ügyféltanúsítványok bármely támogatott P2S-ügyfélen telepíthetőek.

- MakeCert-utasítások: Ha nem fér hozzá Windows 10-et vagy újabb rendszert futtató számítógéphez, a MakeCert használatával hozhat létre tanúsítványokat. Bár a MakeCert elavult, továbbra is használhatja tanúsítványok létrehozásához. A főtanúsítványból létrehozott ügyféltanúsítványok bármely támogatott P2S-ügyfélre telepíthetők.

- Linux – OpenSSL-utasítások

- Linux – strongSwan utasítások

Ügyféltanúsítványok létrehozása

A pont–hely kapcsolattal rendelkező virtuális hálózathoz csatlakozó összes ügyfélszámítógépen telepítve kell lennie egy ügyféltanúsítványnak. A főtanúsítványból hozza létre, és minden ügyfélszámítógépen telepíti. Ha nem telepít érvényes ügyféltanúsítványt, a hitelesítés sikertelen lesz, amikor az ügyfél megpróbál csatlakozni a virtuális hálózathoz.

Létrehozhat egy egyedi tanúsítványt minden ügyfél számára, vagy használhatja ugyanazt a tanúsítványt több ügyfélhez is. Az egyedi ügyféltanúsítványok előállításának előnye az, hogy visszavonhat egyetlen tanúsítványt is. Ellenkező esetben, ha több ügyfél ugyanazt az ügyféltanúsítványt használja a hitelesítéshez, és ön visszavonja azt, új tanúsítványokat kell létrehoznia és telepítenie minden olyan ügyfélhez, amely ezt a tanúsítványt használja.

Ügyféltanúsítványokat az alábbi módszerekkel hozhat létre:

Vállalati tanúsítvány:

Ha vállalati tanúsítványmegoldást használ, hozzon létre egy általános névérték formátumú ügyféltanúsítványt name@yourdomain.com. Ezt a formátumot használja a tartománynév\felhasználónév formátum helyett.

Győződjön meg arról, hogy az ügyféltanúsítvány olyan felhasználói tanúsítványsablonon alapul, amelynek ügyfél-hitelesítése a felhasználói lista első elemeként szerepel. Ellenőrizze a tanúsítványt, ha duplán kattint rá, és megtekinti a Bővített kulcshasználatot a Részletek lapon.

Önaláírt főtanúsítvány: Kövesse az alábbi P2S-tanúsítványcikkek egyikének lépéseit, hogy a létrehozott ügyféltanúsítványok kompatibilisek legyenek a P2S-kapcsolatokkal.

Ha önaláírt főtanúsítványból hoz létre ügyféltanúsítványt, az automatikusan telepítve lesz a létrehozáshoz használt számítógépen. Ha egy ügyféltanúsítványt egy másik ügyfélszámítógépre szeretne telepíteni, exportálja .pfx fájlként, a teljes tanúsítványlánccal együtt. Ezzel létrehoz egy .pfx fájlt, amely tartalmazza az ügyfél hitelesítéséhez szükséges főtanúsítvány-adatokat.

Az ezekben a cikkekben ismertetett lépések létrehoznak egy kompatibilis ügyféltanúsítványt, amelyet aztán exportálhat és terjeszthet.

Windows 10 vagy újabb PowerShell-utasítások: Ezekhez az utasításokhoz Windows 10 vagy újabb, a PowerShell pedig tanúsítványok létrehozásához szükséges. A létrehozott tanúsítványok bármely támogatott P2S-ügyfélre telepíthetők.

MakeCert-utasítások: A MakeCert használata, ha nincs hozzáférése Windows 10 vagy újabb rendszerű számítógépekhez tanúsítványok létrehozásához. Bár a MakeCert elavult, továbbra is használhatja tanúsítványok létrehozásához. A létrehozott tanúsítványokat bármely támogatott P2S-ügyfélre telepítheti.

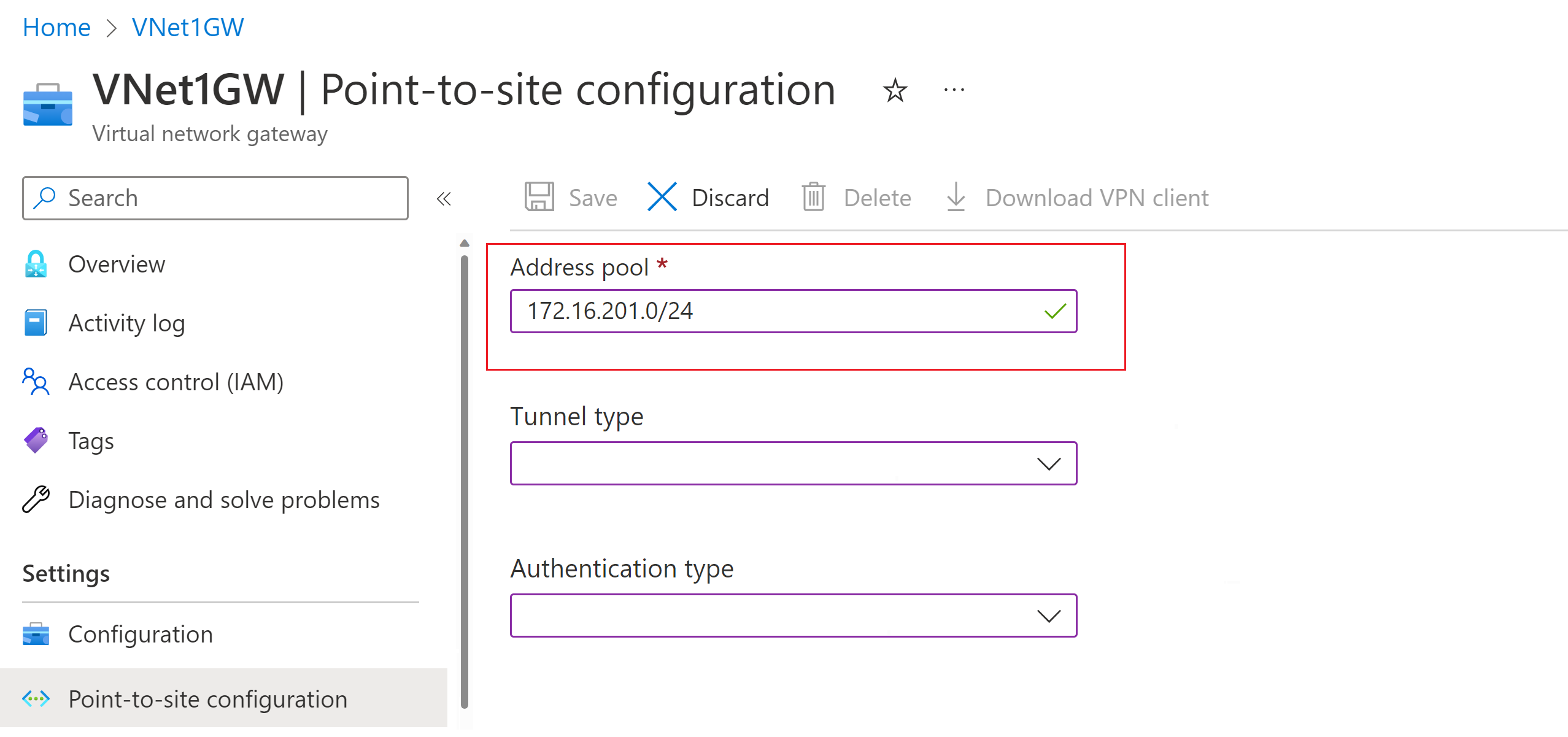

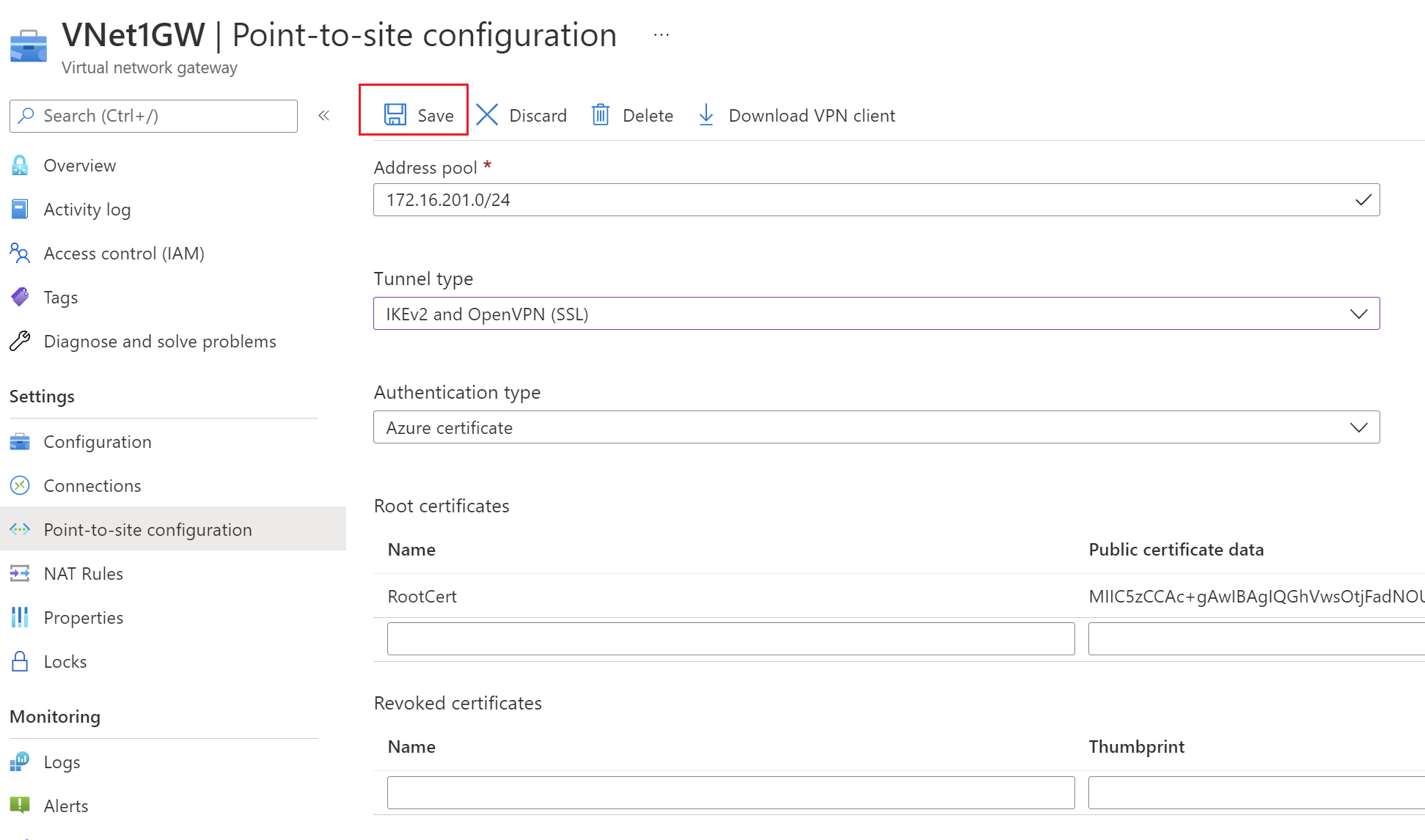

A címkészlet hozzáadása

A pont–hely konfigurációs oldal tartalmazza a P2S VPN-hez szükséges konfigurációs információkat. Miután az összes P2S-beállítás konfigurálva lett, és az átjáró frissült, a pont–hely konfigurációs lap a P2S VPN-beállításainak megtekintésére vagy módosítására szolgál.

- Nyissa meg az előző szakaszban létrehozott átjárót.

- A bal oldali panelen válassza a Pont–hely konfigurációt.

- Kattintson a Konfigurálás most elemre a konfigurációs lap megnyitásához.

Az ügyfélcímkészlet megadott magánhálózati IP-címek tartománya. A pont–hely VPN-en keresztül csatlakozó ügyfelek dinamikusan kapnak IP-címet ebből a tartományból. Olyan magánhálózati IP-címtartományt használjon, amely nem fedi át a helyszíni helyet, ahonnan csatlakozik, vagy a virtuális hálózatot, amelyhez csatlakozni szeretne. Ha több protokollt konfigurál, és az SSTP az egyik protokoll, akkor a konfigurált címkészlet egyenlően oszlik el a konfigurált protokollok között.

A Pont–hely konfigurációs lapján írja be a Címkészlet mezőbe a magánhálózati IP-címtartományt, amelyet használni szeretne. A VPN-ügyfelek dinamikusan kapnak egy IP-címet a megadott tartományból. A minimális alhálózati maszk az aktív/passzív és 28 bites aktív/aktív konfiguráció esetén 29 bites.

Ezután konfigurálja az alagút és a hitelesítés típusát.

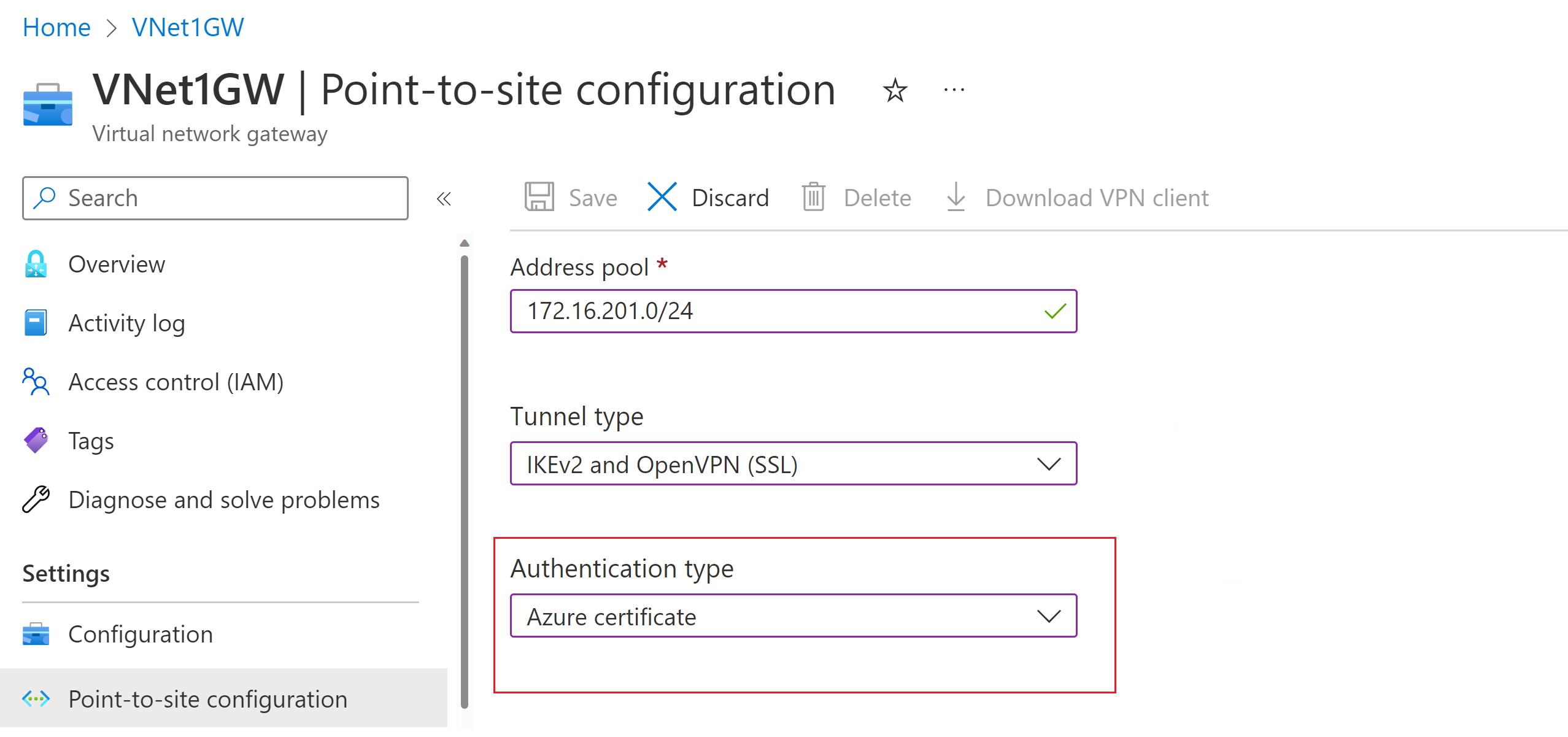

Alagút- és hitelesítési típus megadása

Feljegyzés

Ha nem látja az alagút típusát vagy hitelesítési típusát a pont–hely konfigurációs lapon, az átjáró az alapszintű termékváltozatot használja. Az alapszintű termékváltozat nem támogatja az IKEv2- vagy RADIUS-hitelesítést. Ha ezeket a beállításokat szeretné használni, törölnie kell és újra létre kell hoznia az átjárót egy másik átjáró termékváltozatával.

Ebben a szakaszban meg kell adnia az alagút típusát és a hitelesítési típust. Ezek a beállítások összetettsé válhatnak a szükséges alagúttípustól és a felhasználó operációs rendszeréből a kapcsolat létrehozásához használt VPN-ügyfélszoftvertől függően. A cikk lépései végigvezetik az alapvető konfigurációs beállításokon és lehetőségeken.

A legördülő listából választhat több alagúttípust is – például IKEv2 és OpenVPN(SSL) vagy IKEv2 és SSTP (SSL), azonban csak az alagúttípusok és a hitelesítési típusok bizonyos kombinációi támogatottak. A Microsoft Entra-hitelesítés például csak akkor használható, ha az alagúttípus legördülő listájában az OpenVPN (SSL) lehetőséget választja, az IKEv2 és az OpenVPN(SSL) nem.

Emellett az alagút típusa és a választott hitelesítési típus hatással van az Azure-hoz való csatlakozáshoz használható VPN-ügyfélszoftverre. Egyes VPN-ügyfélszoftverek csak az IKEv2-n keresztül tudnak csatlakozni, mások csak OpenVPN-n keresztül tudnak csatlakozni. Egyes ügyfélszoftverek, bár támogatnak egy bizonyos alagúttípust, előfordulhat, hogy nem támogatják a választott hitelesítési típust.

Mint látható, az alagút típusának és hitelesítési típusának megtervezése akkor fontos, ha különböző VPN-ügyfelek csatlakoznak különböző operációs rendszerekből. Vegye figyelembe az alábbi feltételeket, ha az alagúttípust az Azure-tanúsítványhitelesítéssel kombinálva választja ki. Más hitelesítési típusok különböző szempontokat használnak.

Windows:

- Az operációs rendszerben már telepített natív VPN-ügyfélen keresztül csatlakozó Windows-számítógépek először az IKEv2-t próbálják ki, és ha ez nem csatlakozik, vissza fognak esni az SSTP-be (ha az IKEv2-t és az SSTP-t is kiválasztotta az alagúttípus legördülő listájából).

- Ha az OpenVPN-alagúttípust választja, openVPN-ügyféllel vagy az Azure VPN-ügyféllel csatlakozhat.

- Az Azure VPN-ügyfél további opcionális konfigurációs beállításokat is támogathat, például egyéni útvonalakat és kényszerített bújtatást.

macOS és iOS:

- Az iOS- és macOS-natív VPN-ügyfél csak az IKEv2 alagúttípust használhatja az Azure-hoz való csatlakozáshoz.

- Az Azure VPN-ügyfél jelenleg nem támogatott a tanúsítványhitelesítéshez, még akkor sem, ha az OpenVPN-alagúttípust választja.

- Ha az OpenVPN-alagúttípust tanúsítványhitelesítéssel szeretné használni, használhat OpenVPN-ügyfelet.

- MacOS esetén az Azure VPN-ügyfél OpenVPN-alagúttípussal és Microsoft Entra-hitelesítéssel (nem tanúsítványhitelesítéssel) használható.

Android és Linux:

- Az Androidon és Linuxon futó strongSwan-ügyfél csak az IKEv2 alagúttípust használhatja a csatlakozáshoz. Ha az OpenVPN-alagúttípust szeretné használni, használjon másik VPN-ügyfelet.

Alagúttípus

A Pont–hely konfiguráció lapon válassza ki az Alagút típusát. Ebben a gyakorlatban a legördülő menüben válassza az IKEv2 és az OpenVPN(SSL) lehetőséget.

Hitelesítés típusa

Ebben a gyakorlatban válassza az Azure-tanúsítványt a hitelesítési típushoz. Ha más hitelesítési típusok érdeklik, tekintse meg a Microsoft Entra ID és RADIUS azonosítóval kapcsolatos cikkeket.

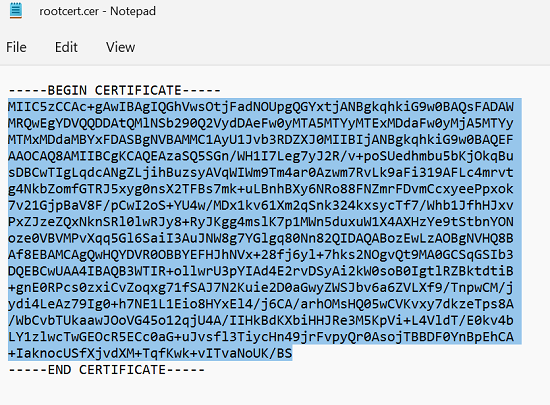

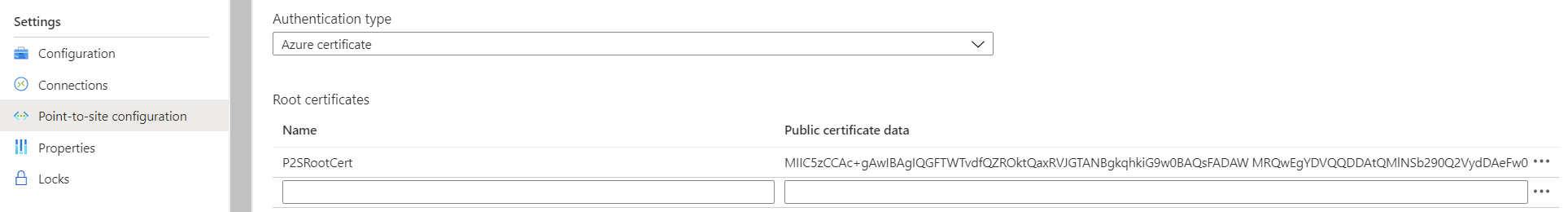

Főtanúsítvány nyilvános kulcsának adatainak feltöltése

Ebben a szakaszban nyilvános főtanúsítvány-adatokat tölt fel az Azure-ba. Miután feltöltötte a nyilvános tanúsítványadatokat, az Azure felhasználhatja azon ügyfelek hitelesítéséhez, amelyeken telepítve lett egy, a megbízható főtanúsítványból létrehozott ügyféltanúsítvány.

Győződjön meg arról, hogy a főtanúsítványt Base-64 kódolású X.509 -ként exportálta (. CER) fájl az előző lépésekben. Ebben a formátumban kell exportálnia a tanúsítványt, hogy szövegszerkesztővel meg tudja azt nyitni. Nem kell exportálnia a titkos kulcsot.

Nyissa megy a tanúsítványt egy szövegszerkesztővel, például a Jegyzettömbbel. A tanúsítványadatok másolásakor a szöveget egy folyamatos sorként másolja kocsivissza vagy új sor nélkül. A kocsivisszák és az új sorok megjelenítéséhez lehet, hogy módosítania kell a nézetet a szövegszerkesztőben a „Szimbólum megjelenítése/Minden karakter megjelenítése” beállításra. Csak a következő szakaszt másolja egy folyamatos sorként:

Lépjen a Virtuális hálózati átjáró –> Pont–hely konfiguráció lapra a Főtanúsítvány szakaszban. Ez a szakasz csak akkor látható, ha az Azure-tanúsítványt választotta a hitelesítési típushoz.

A Főtanúsítvány szakaszban legfeljebb 20 megbízható főtanúsítványt adhat hozzá.

- Illessze be a tanúsítványadatokat a Nyilvános tanúsítvány adatmezőbe .

- Nevezze el a tanúsítványt.

Ehhez a gyakorlathoz nincs szükség további útvonalakra. Az egyéni útválasztási funkcióval kapcsolatos további információkért lásd az egyéni útvonalak meghirdetése című témakört.

Válassza a Lap tetején található Mentés lehetőséget az összes konfigurációs beállítás mentéséhez.

Exportált ügyféltanúsítvány telepítése

Minden csatlakozni kívánt VPN-ügyfélnek rendelkeznie kell ügyféltanúsítvánnyal. Ügyféltanúsítvány létrehozásakor a használt számítógép általában automatikusan telepíti Az ügyféltanúsítványt. Ha egy másik számítógépről szeretne P2S-kapcsolatot létrehozni, telepítenie kell egy ügyféltanúsítványt a csatlakozni kívánt számítógépre. Az ügyféltanúsítvány telepítésekor szükség lesz az ügyféltanúsítvány exportálásakor létrehozott jelszóra.

Győződjön meg arról, hogy az ügyféltanúsítványt .pfx fájlként exportálta a teljes tanúsítványlánccal együtt (ez az alapértelmezett beállítás). Egyéb esetben a főtanúsítvány adatai nem lesznek jelen az ügyfélszámítógépen, és az ügyfél nem fogja tudni megfelelően elvégezni a hitelesítést.

A telepítés lépései az ügyféltanúsítvány telepítésével foglalkozó részben találhatók.

VPN-ügyfelek konfigurálása és csatlakozás az Azure-hoz

Minden VPN-ügyfél a létrehozott és letöltött VPN-ügyfélprofil-konfigurációs csomag fájljaival van konfigurálva. A konfigurációs csomag a létrehozott VPN-átjáróra vonatkozó beállításokat tartalmaz. Ha módosítja az átjárót, például módosít egy alagúttípust, tanúsítványt vagy hitelesítési típust, létre kell hoznia egy másik VPN-ügyfélprofil-konfigurációs csomagot, és telepítenie kell az egyes ügyfelekre. Ellenkező esetben előfordulhat, hogy a VPN-ügyfelek nem tudnak csatlakozni.

A VPN-ügyfélprofil konfigurációs csomagjának létrehozására, a VPN-ügyfelek konfigurálására és az Azure-hoz való csatlakozásra vonatkozó lépésekért tekintse meg az alábbi cikkeket:

A kapcsolat ellenőrzése

Ezek az utasítások Windows-ügyfelekre érvényesek.

Annak ellenőrzéséhez, hogy a VPN-kapcsolat aktív-e, nyisson meg egy rendszergazda jogú parancssort, és futtassa az ipconfig/all parancsot.

Tekintse meg az eredményeket. Figyelje meg, hogy a kapott IP-cím a konfigurációban megadott pont–hely VPN-ügyfélcímkészlet egyik címe. Az eredmények az alábbi példához hasonlóak:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Csatlakozás virtuális géphez

Ezek az utasítások Windows-ügyfelekre érvényesek.

A virtuális hálózaton üzembe helyezett virtuális gépekhez távoli asztali Csatlakozás létrehozásával csatlakozhat a virtuális géphez. A legjobb mód arra, hogy először ellenőrizze, hogy tud-e csatlakozni a virtuális géphez, ha egy magánhálózati IP-címet használ a számítógép neve helyett. Így teszteli, hogy tud-e csatlakozni, nem pedig azt, hogy a névfeloldás megfelelően van-e konfigurálva.

Keresse meg a magánhálózati IP-címet. A virtuális gép magánhálózati IP-címét az Azure Portalon vagy a PowerShell használatával tekintheti meg.

Azure Portal: Keresse meg a virtuális gépet az Azure Portalon. Tekintse meg a virtuális gép tulajdonságait. A magánhálózati IP-cím a listában szerepel.

PowerShell: A példában megtekintheti az erőforráscsoportok virtuális gépeinek és magánhálózati IP-címeinek listáját. Ezt a példát nem kell használat előtt módosítania.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Ellenőrizze, hogy csatlakozik-e a virtuális hálózathoz.

Nyissa meg a Távoli asztal Csatlakozás ion parancsot az RDP vagy a Távoli asztal Csatlakozás ion megadásával a tálcán lévő keresőmezőbe. Ezután válassza a Távoli asztal Csatlakozás ion lehetőséget. A Távoli asztal Csatlakozás a

mstscPowerShellben található paranccsal is megnyithatja.A Távoli asztal Csatlakozás ionban adja meg a virtuális gép magánhálózati IP-címét. A Megjelenítési beállítások lehetőséget választva módosíthatja a többi beállítást, majd csatlakozhat.

Ha nem tud csatlakozni egy virtuális géphez a VPN-kapcsolaton keresztül, ellenőrizze az alábbi pontokat:

- Ellenőrizze, hogy a VPN-kapcsolat sikeresen létrejött-e.

- Ellenőrizze, hogy csatlakozik-e a virtuális gép magánhálózati IP-címéhez.

- Ha a magánhálózati IP-címmel tud csatlakozni a virtuális géphez, de nem a számítógép nevével, ellenőrizze, hogy megfelelően konfigurálta-e a DNS-t. A virtuális gépek névfeloldásáról további információt a virtuális gépek névfeloldása című témakörben talál.

Az RDP-kapcsolatokkal kapcsolatos további információkért lásd a virtuális gép távoli asztali kapcsolatainak hibaelhárításával foglalkozó cikket.

Ellenőrizze, hogy létrejött-e a VPN-ügyfél konfigurációs csomagja azután, hogy a DNS-kiszolgáló IP-címei meg lettek adva a virtuális hálózathoz. Ha frissítette a DNS-kiszolgáló IP-címeit, hozzon létre és telepítsen egy új VPN-ügyfélkonfigurációs csomagot.

Az "ipconfig" használatával ellenőrizze az Ethernet-adapterhez rendelt IPv4-címet azon a számítógépen, amelyhez csatlakozik. Ha az IP-cím a VPNClientAddressPool virtuális hálózat címtartományán belül vagy a VPNClientAddressPool címtartományában található, akkor ezt átfedésben lévő címtérnek nevezzük. Ilyen átfedés esetén a hálózati forgalom nem éri el az Azure-t, és a helyi hálózaton marad.

Megbízható főtanúsítványok hozzáadása vagy eltávolítása

A megbízható főtanúsítványokat felveheti vagy el is távolíthatja az Azure-ban. Főtanúsítvány eltávolításakor az adott gyökérből létrehozott tanúsítvánnyal rendelkező ügyfelek nem fognak tudni hitelesíteni, ezért nem fognak tudni csatlakozni. Ha azt szeretné, hogy az ügyfelek hitelesítést végezhessenek és csatlakozni tudjanak, telepítenie kell egy olyan új ügyféltanúsítványt, amelyet az Azure által megbízhatónak tartott (feltöltött) főtanúsítványból hoztak létre.

Az Azure-ra legfeljebb 20 megbízható főtanúsítványt tölthet fel .cer fájl formájában. Útmutatásért tekintse meg a Megbízható főtanúsítvány feltöltése című szakaszt.

Megbízható főtanúsítvány eltávolítása:

- Lépjen a virtuális hálózati átjáró pont–hely konfigurációs lapjára.

- Keresse meg az eltávolítani kívánt tanúsítványt a lap Főtanúsítvány szakaszában.

- Jelölje ki a tanúsítvány melletti három pontot, majd válassza az Eltávolítás lehetőséget.

Ügyféltanúsítvány visszavonása

Az ügyféltanúsítványokat vissza lehet vonni. A tanúsítvány-visszavonási lista lehetővé teszi a P2S-kapcsolatok szelektív letiltására az egyes ügyféltanúsítványok alapján. Ez a folyamat eltér a megbízható főtanúsítvány eltávolításától. Ha töröl egy .cer formátumú megbízható főtanúsítványt az Azure-ból, azzal megvonja a hozzáférést minden olyan ügyféltanúsítványtól, amelyet a visszavont főtanúsítvánnyal hoztak létre/írtak alá. A főtanúsítvány helyett az ügyféltanúsítvány visszavonása esetén a főtanúsítványból létrehozott többi tanúsítvány továbbra is használható hitelesítésre.

A szokásos gyakorlat az, hogy a főtanúsítvánnyal kezelik a hozzáférést a munkacsoport vagy a szervezet szintjén, az egyes felhasználókra vonatkozó részletesebb szabályozást pedig visszavont ügyféltanúsítványokkal oldják meg.

Az ügyféltanúsítványok visszavonásához vegye fel az ujjlenyomatot a visszavont tanúsítványok listájára.

- Kérje le az ügyféltanúsítvány ujjlenyomatát. További információkat a tanúsítványok ujjlenyomatának lekérését ismertető útmutatóban találhat.

- Másolja az adatokat egy szövegszerkesztőbe, és távolítsa el az összes szóközt, hogy folyamatos sztring legyen.

- Lépjen a virtuális hálózati átjáró Pont–hely konfiguráció lapjára. Ez ugyanaz a lap, amelyet a megbízható főtanúsítvány feltöltéséhez használt.

- A Visszavont tanúsítványok szakaszban adjon egy rövid nevet a tanúsítványnak (ennek nem kell megegyeznie a tanúsítvány köznapi nevével).

- Másolja ki és illessze be az ujjlenyomat sztringjét az Ujjlenyomat mezőbe.

- A rendszer ellenőrzi az ujjlenyomatot, és automatikusan hozzáadja a visszavont tanúsítványok listájához. A képernyőn megjelenik egy üzenet, amely szerint a lista frissítése folyamatban van.

- A frissítés befejezését követően a tanúsítvány már nem használható csatlakozáshoz. Azok az ügyfelek, akik ezzel a tanúsítvánnyal próbálnak csatlakozni, egy üzenetet kapnak majd arról, hogy a tanúsítvány már nem érvényes.

Pont–hely kapcsolatok – gyakori kérdések

A gyakori kérdésekért tekintse meg a gyakori kérdéseket.

Következő lépések

A kapcsolat befejezése után virtuális gépeket adhat hozzá a virtuális hálózatokhoz. További információkért lásd: Virtuális gépek. A hálózatok és virtuális gépek ismertetését lásd az Azure- és Linux-alapú virtuálisgép-hálózatok áttekintésében.

A pont–hely hibaelhárítási információiért tekintse át az Azure pont–hely kapcsolatok hibaelhárításával foglalkozó cikket.