Azure Web Application Firewall az Azure Front Dooron

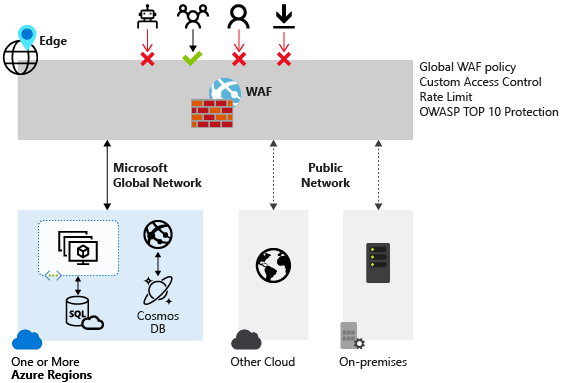

Az Azure Web Application Firewall az Azure Front Dooron központi védelmet biztosít a webalkalmazások számára. A webalkalmazási tűzfal (WAF) védi a webszolgáltatásokat a gyakori biztonsági résekkel és biztonsági résekkel szemben. A szolgáltatás magas rendelkezésre állású marad a felhasználók számára, és segít megfelelni a megfelelőségi követelményeknek.

Az Azure Web Application Firewall az Azure Front Dooron globális és központosított megoldás. Az azure-beli hálózati peremhálózati helyeken van üzembe helyezve világszerte. A WAF-kompatibilis webalkalmazások minden bejövő kérést megvizsgálnak, amelyet az Azure Front Door kézbesít a hálózat peremhálózatán.

A WAF megelőzi a támadási forrásokhoz közeli rosszindulatú támadásokat, mielőtt belépnének a virtuális hálózatba. Globális védelmet kaphat a teljesítmény feláldozása nélkül. A WAF-szabályzatok egyszerűen hivatkoznak az előfizetésében lévő Bármely Azure Front Door-profilra. Az új szabályok perceken belül üzembe helyezhetők, így gyorsan reagálhat a változó fenyegetésmintákra.

Megjegyzés:

Webes számítási feladatok esetén javasoljuk az Azure DDoS-védelem és a webalkalmazási tűzfal használatát a felmerülő DDoS-támadások elleni védelem érdekében. Egy másik lehetőség az Azure Front Door használata webalkalmazási tűzfallal együtt. Az Azure Front Door platformszintű védelmet nyújt a hálózati szintű DDoS-támadások ellen. További információ: Az Azure-szolgáltatások biztonsági alapkonfigurációja.

Az Azure Front Door két szinttel rendelkezik:

- Standard

- Prémium

Az Azure Web Application Firewall natív módon integrálva van az Azure Front Door Premium szolgáltatással, teljes körű funkciókkal. Az Azure Front Door Standard esetében csak az egyéni szabályok támogatottak.

Védelem

Az Azure Web Application Firewall az alábbiakat védi:

- Webes biztonsági résekből és támadásokból származó webalkalmazások a háttérkód módosítása nélkül.

- Rosszindulatú robotokból származó webalkalmazások az IP-hírnév szabálykészletével.

- DDoS-támadások elleni alkalmazások. További információ: Application DDoS protection.

WAF-szabályzat és szabályok

Konfigurálhat egy WAF-szabályzatot, és társíthatja ezt a szabályzatot egy vagy több Azure Front Door-tartományhoz a védelem érdekében. A WAF-szabályzatok kétféle biztonsági szabályból állnak:

- Az ügyfél által létrehozott egyéni szabályok.

- Felügyelt szabálykészletek, amelyek az Azure által felügyelt előre konfigurált szabálykészletek gyűjteményei.

Ha mindkettő jelen van, az egyéni szabályok feldolgozása a szabályok felügyelt szabálykészletben való feldolgozása előtt történik. A szabály egyezés feltételből, prioritásból és műveletből áll. A támogatott művelettípusok a ALLOW, a BLOCK, a LOG és a REDIRECT. Felügyelt és egyéni szabályok kombinálásával teljesen testre szabott szabályzatot hozhat létre, amely megfelel az adott alkalmazásvédelmi követelményeknek.

A szabályzaton belüli szabályok feldolgozása prioritási sorrendben történik. A prioritás egy egyedi egész szám, amely meghatározza a feldolgozandó szabályok sorrendjét. A kisebb egész szám nagyobb prioritást jelöl, és ezeket a szabályokat a rendszer a magasabb egész számmal rendelkező szabályok előtt értékeli ki. A szabály egyeztetése után a rendszer a szabályban definiált megfelelő műveletet alkalmazza a kérelemre. Az ilyen egyezés feldolgozása után az alacsonyabb prioritású szabályok feldolgozása nem történik meg tovább.

Az Azure Front Door által szállított webalkalmazásokhoz egyszerre csak egy WAF-szabályzat társítható. Az Azure Front Door-konfiguráció azonban waf-szabályzatok nélkül is használható. Ha waf-szabályzat van jelen, a rendszer replikálja az összes peremhálózati helyre, hogy egységes biztonsági szabályzatokat biztosítson világszerte.

WAF-módok

A WAF-szabályzatok két módban futtathatók:

- Észlelés: Ha egy WAF észlelési módban fut, csak figyeli és naplózza a kérést és annak egyező WAF-szabályát a WAF-naplókban. Más műveleteket nem hajt végre. Bekapcsolhatja az Azure Front Door naplózási diagnosztikáit. A portál használatakor lépjen a Diagnosztika szakaszra.

- Megelőzés: Megelőzési módban a WAF végrehajtja a megadott műveletet, ha egy kérés megfelel egy szabálynak. Ha talál egyezést, a rendszer nem értékeli ki az alacsonyabb prioritású további szabályokat. Az egyeztetett kérések a WAF-naplókba is bekerülnek.

WAF-műveletek

A WAF-ügyfelek dönthetnek úgy, hogy az egyik műveletből futnak, ha egy kérés megfelel egy szabály feltételeinek:

- Engedélyezés: A kérelem áthalad a WAF-on, és a forrásnak továbbítja. A kérést további alacsonyabb prioritású szabályok nem blokkolhatják.

- Blokk: A kérés le van tiltva, és a WAF választ küld az ügyfélnek anélkül, hogy továbbítanák a kérést a forrásnak.

- Napló: A kérés a WAF-naplókban van naplózva, és a WAF továbbra is kiértékeli az alacsonyabb prioritású szabályokat.

- Átirányítás: A WAF átirányítja a kérést a megadott URI-ba. A megadott URI egy szabályzatszintű beállítás. A konfigurálás után a rendszer az átirányítási műveletnek megfelelő összes kérést elküldi az adott URI-nak.

- Anomáliadetektáció pontszáma: Az anomália teljes pontszáma növekményesen növekszik, ha egy ilyen műveletet tartalmazó szabály megfelel. Ez az alapértelmezett művelet a 2.0-s vagy újabb alapértelmezett szabálykészlethez tartozik. Nem alkalmazható a Bot Manager-szabálykészletre.

WAF-szabályok

A WAF-szabályzatok kétféle biztonsági szabályból állhatnak:

- Egyéni szabályok, amelyeket az ügyfél és a felügyelt szabálykészletek szerkesztettek

- Az Azure által felügyelt előre konfigurált szabálykészletek

Egyénileg létrehozott szabályok

A WAF egyéni szabályainak konfigurálásához használja az alábbi vezérlőket:

- IP-engedélyezési lista és blokklista: Az ügyfél IP-címeinek vagy IP-címtartományainak listája alapján szabályozhatja a webalkalmazások hozzáférését. Az IPv4 és az IPv6 címtípus is támogatott. Ez a lista úgy konfigurálható, hogy letiltsa vagy engedélyezze azokat a kéréseket, amelyekben a forrás IP-címe megegyezik a listában szereplő IP-címmel.

- Földrajzi alapú hozzáférés-vezérlés: A webalkalmazásokhoz való hozzáférést az ügyfél IP-címéhez társított országkód alapján szabályozhatja.

- HTTP-paramétereken alapuló hozzáférés-vezérlés: A http-/HTTPS-kérési paraméterekben sztringek egyezésére vonatkozó szabályokat alapozza. Ilyenek például a lekérdezési sztringek, a POST args, a Kérelem URI, a Kérelemfejléc és a Kérelem törzse.

- Kérelemmetódus-alapú hozzáférés-vezérlés: A szabályokat a kérelem HTTP-kérési metódusára alapozza. Ilyenek például a GET, a PUT vagy a HEAD.

- Méretkorlátozás: A szabályokat a kérelem adott részeinek hosszára, például lekérdezési sztringre, URI-ra vagy kérelemtörzsre alapozhatja.

- Sebességkorlátozó szabályok: A sebességkorlátozó szabály korlátozza a rendellenesen magas forgalmat bármely ügyfél IP-címéről. Beállíthat egy küszöbértéket az ügyfél IP-címéről engedélyezett webkérelmek számára egyperces időtartam alatt. Ez a szabály különbözik az IP-listaalapú engedélyezési/blokkolási egyéni szabálytól, amely az összes kérést engedélyezi vagy letiltja egy ügyfél IP-címéről. A sebességkorlátok kombinálhatók más egyezési feltételekkel, például HTTP(S) paraméteregyezésekkel a részletes sebességszabályozáshoz.

Azure által felügyelt szabálykészletek

Az Azure által felügyelt szabálykészletek egyszerű módot nyújtanak a gyakori biztonsági fenyegetések elleni védelem üzembe helyezésére. Mivel az Azure kezeli ezeket a szabálykészleteket, a szabályok szükség szerint frissülnek az új támadási aláírások elleni védelem érdekében. Az Azure által felügyelt alapértelmezett szabálykészlet a következő fenyegetéskategóriákra vonatkozó szabályokat tartalmaz:

- Webhelyek közötti, szkriptalapú támadás

- Java-támadások

- Helyi fájlbefoglalás

- PHP-injektálási támadások

- Távoli parancsvégrehajtás

- Távolifájl-beszúrás

- Munkamenet-javítás

- SQL-injektálás elleni védelem

- Protokoll támadói

Az alapértelmezett szabálykészlet szabályainak kiértékelése előtt mindig egyéni szabályok lesznek alkalmazva. Ha egy kérelem egyezik egy egyéni szabálysal, a rendszer alkalmazza a megfelelő szabályműveletet. A kérés le van tiltva, vagy a háttérbe kerül. Nincs más egyéni szabály vagy az alapértelmezett szabálykészlet szabályainak feldolgozása. Az alapértelmezett szabálykészletet a WAF-szabályzatokból is eltávolíthatja.

További információ: Webalkalmazási tűzfal alapértelmezett szabálykészlet szabálycsoportjai és szabályai.

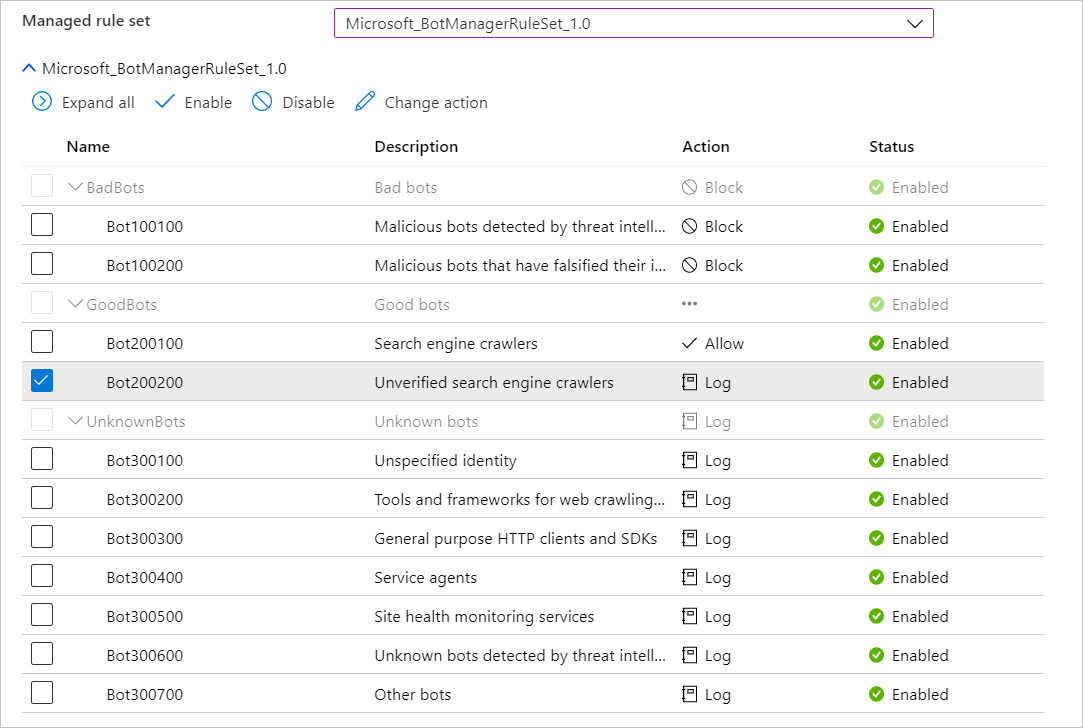

Robotvédelmi szabálykészlet

Engedélyezheti, hogy egy felügyelt robotvédelmi szabálykészlet egyéni műveleteket hajtson végre az ismert robotkategóriákból érkező kéréseken.

Három robotkategória támogatott:

- Helytelen: A hibás robotok közé tartoznak a rosszindulatú IP-címekről származó robotok és az identitásukat meghamisított robotok. A rosszindulatú IP-címek a Microsoft Threat Intelligence adatfolyamából származnak, és óránként frissülnek. Az Intelligent Security Graph a Microsoft Threat Intelligencet használja, és több szolgáltatás, köztük a Felhőhöz készült Microsoft Defender is használja.

- Jó: Jó robotok is érvényesített keresőmotorok.

- Ismeretlen: Az ismeretlen robotok más robotcsoportokat is tartalmaznak, amelyek robotként azonosították magukat. Ilyenek például a piacelemzők, a hírcsatorna-leolvasók és az adatgyűjtési ügynökök. Az ismeretlen robotok besorolása közzétett felhasználói ügynökökön keresztül történik, más ellenőrzés nélkül.

A WAF-platform kezeli és dinamikusan frissíti a robotok aláírását. Egyéni műveleteket állíthat be a különböző típusú botok blokkolására, engedélyezésére, naplózására vagy átirányítására.

Ha a robotvédelem engedélyezve van, a rendszer naplózza a robotszabályoknak megfelelő bejövő kérelmeket. A WAF-naplókat tárfiókból, eseményközpontból vagy Log Analyticsből érheti el. A WAF-naplók kéréseinek módjáról az Azure Web Application Firewall monitorozása és naplózása című témakörben talál további információt.

Konfiguráció

Az összes WAF-szabályzatot konfigurálhatja és üzembe helyezheti az Azure Portal, a REST API-k, az Azure Resource Manager-sablonok és az Azure PowerShell használatával. Az Azure WAF-szabályzatokat nagy méretekben is konfigurálhatja és kezelheti a Firewall Manager-integrációval. További információ: Az Azure Firewall Manager használata az Azure Web Application Firewall-szabályzatok kezeléséhez.

Figyelés

Az Azure Front Dooron futó WAF monitorozása integrálva van az Azure Monitorral a riasztások nyomon követése és a forgalmi trendek egyszerű monitorozása érdekében. További információ: Azure Web Application Firewall monitorozás és naplózás.

Következő lépések

- További információ az Azure Web Application Firewallról Azure-alkalmazás Gatewayen.

- További információ az Azure hálózati biztonságáról.