A Lookout Mobile Endpoint Security és a Intune integrációjának beállítása

Az előfeltételeknek megfelelő környezettel integrálhatja a Lookout Mobile Endpoint Securityt Intune. A cikkben található információk segítséget nyújtnak az integráció beállításában és a Lookout fontos beállításainak konfigurálásában a Intune való használathoz.

Fontos

A Microsoft Entra-bérlőhöz még nem társított meglévő Lookout Mobile Endpoint Security-bérlő nem használható a Microsoft Entra ID és a Intune való integrációhoz. Lépjen kapcsolatba a Lookout ügyfélszolgálatával egy új Lookout Mobile Endpoint Security-bérlő létrehozásához. Az új bérlő használatával regisztrálja a Microsoft Entra-felhasználókat.

Microsoft Entra adatok gyűjtése

A Lookout Intune való integrációjához társítsa a Lookout Mobility Endpoint Security-bérlőt a Microsoft Entra-előfizetéséhez.

A Lookout Mobile Endpoint Security-előfizetés és a Intune integrációjának engedélyezéséhez adja meg a következő információkat a Lookout ügyfélszolgálatának (enterprisesupport@lookout.com):

Microsoft Entra bérlőazonosító

Microsoft Entra csoport objektumazonosítóját a csoporthoz a Lookout Mobile Endpoint Security (MES) konzol teljes hozzáférésével.

Ezt a felhasználói csoportot Microsoft Entra ID hozza létre, hogy tartalmazza azokat a felhasználókat, akiknek teljes hozzáférésük van a Lookout konzolra való bejelentkezéshez. A Lookout-konzolra való bejelentkezéshez a felhasználóknak a csoport vagy az opcionális korlátozott hozzáférésű csoport tagjainak kell lenniük.

Microsoft Entra korlátozott Lookout MES-konzol-hozzáféréssel rendelkező csoport objektumazonosítóját(nem kötelező csoport)..

Ezt az opcionális felhasználói csoportot a Microsoft Entra ID hozza létre, hogy olyan felhasználókat tartalmazzon, akiknek nem kellene hozzáférniük a Lookout-konzol számos konfigurációs és regisztrációval kapcsolatos moduljaihoz. Ehelyett ezek a felhasználók csak olvasási hozzáféréssel rendelkeznek a Lookout konzol Biztonsági szabályzat modulhoz. A lookout konzolra való bejelentkezéshez a felhasználóknak ennek az opcionális csoportnak vagy a szükséges teljes hozzáférési csoportnak kell lenniük.

Adatok gyűjtése Microsoft Entra ID

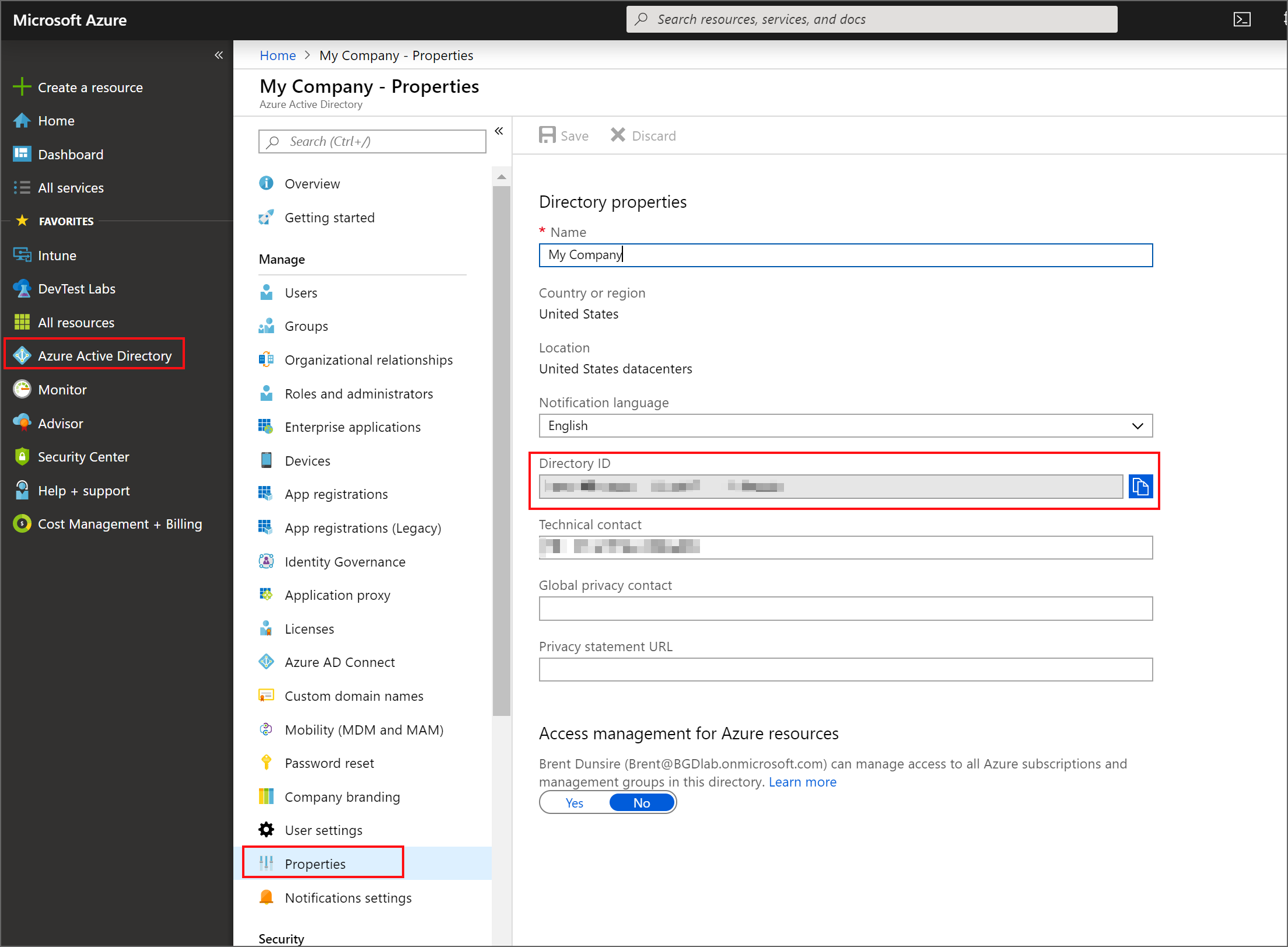

Jelentkezzen be a Azure Portal egy globális rendszergazdai fiókkal.

Nyissa meg a Microsoft Entra ID>Tulajdonságok elemet, és keresse meg a bérlőazonosítót. A Másolás gombbal másolja a címtár-azonosítót, majd mentse egy szövegfájlba.

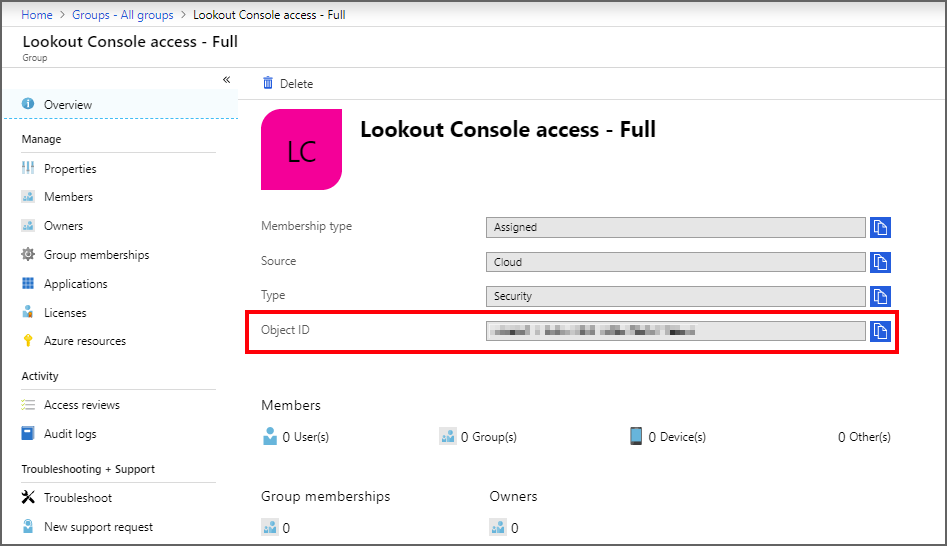

Ezután keresse meg azon fiókok Microsoft Entra csoportazonosítóját, a Microsoft Entra felhasználók számára hozzáférést biztosít a Lookout-konzolhoz. Az egyik csoport a teljes hozzáféréshez, a második csoport pedig a korlátozott hozzáféréshez választható. Az objektumazonosító lekéréséhez minden fiókhoz:

Lépjen a Microsoft Entra ID>Csoportok lapra a Csoportok – Minden csoport panel megnyitásához.

Válassza ki a teljes hozzáféréshez létrehozott csoportot az Áttekintés panel megnyitásához.

A Másolás gombbal másolja az objektumazonosítót, majd mentse egy szövegfájlba.

Ha ezt a csoportot használja, ismételje meg a folyamatot a korlátozott hozzáférésű csoport esetében.

Miután összegyűjtötte ezeket az információkat, lépjen kapcsolatba a Lookout ügyfélszolgálatával (e-mail: enterprisesupport@lookout.com). A Lookout ügyfélszolgálata együttműködik az elsődleges kapcsolattartóval az előfizetés előkészítésében és a Lookout Enterprise-fiók létrehozásában a megadott információk alapján.

A Lookout-előfizetés konfigurálása

A következő lépéseket a Lookout Enterprise felügyeleti konzolján kell elvégezni, és engedélyezni kell a kapcsolatot a Lookout szolgáltatásával Intune regisztrált eszközökhöz (eszközmegfelelőségen keresztül) és a nem regisztrált eszközökhöz (alkalmazásvédelmi szabályzatokkal).

Miután a Lookout ügyfélszolgálata létrehozta a Vállalati Lookout-fiókot, a Lookout ügyfélszolgálata e-mailt küld a vállalat elsődleges kapcsolattartójának a bejelentkezési URL-címre mutató hivatkozással: https://aad.lookout.com/les?action=consent.

Kezdeti bejelentkezés

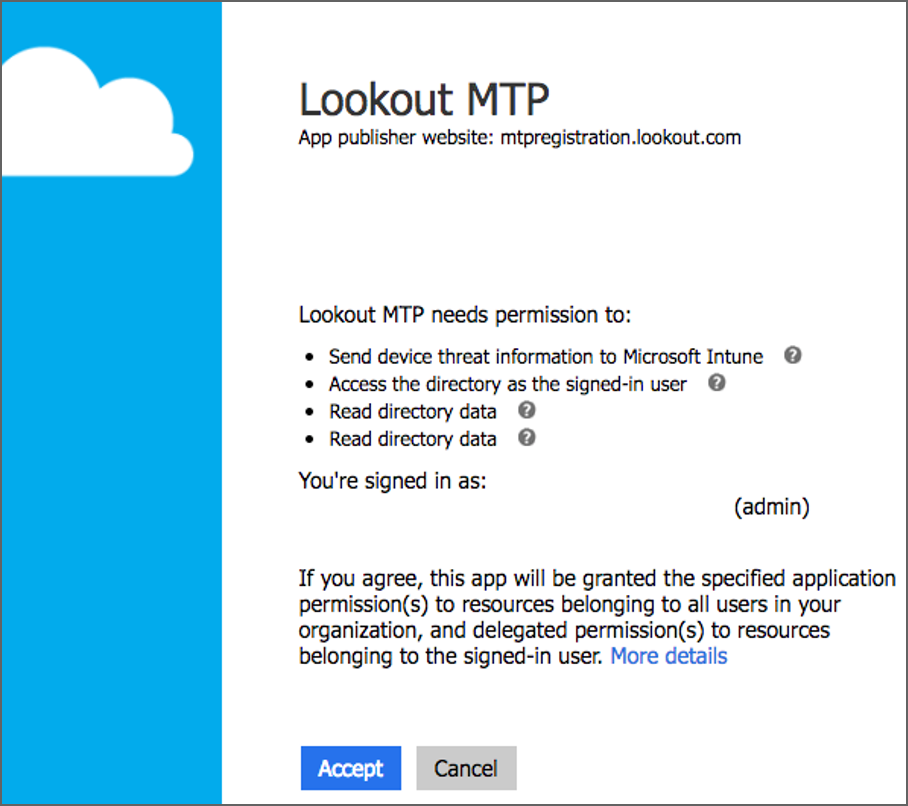

A Lookout MES-konzolra való első bejelentkezés egy hozzájárulási oldalthttps://aad.lookout.com/les?action=consent () jelenít meg. Microsoft Entra globális rendszergazdaként jelentkezzen be és fogadja el. Az ezt követő bejelentkezéshez a felhasználónak nem kell ilyen szintű Microsoft Entra ID jogosultsággal rendelkeznie.

Megjelenik egy hozzájárulási oldal. A regisztráció befejezéséhez válassza az Elfogadás lehetőséget.

Amikor elfogadja és jóváhagyja, a rendszer átirányítja a Lookout-konzolra.

A kezdeti bejelentkezés és hozzájárulás befejezése után a rendszer átirányítja a MES-konzolra azokat a felhasználókat, amelyekből https://aad.lookout.com bejelentkeznek. Ha még nem adták meg a hozzájárulást, minden bejelentkezési kísérlet hibás bejelentkezési hibát eredményez.

A Intune-összekötő konfigurálása

Az alábbi eljárás feltételezi, hogy korábban létrehozott egy felhasználói csoportot Microsoft Entra ID a Lookout üzembe helyezésének teszteléséhez. Az ajánlott eljárás a felhasználók egy kis csoportjával kezdeni, hogy a Lookout és a Intune rendszergazdái megismerjék a termékintegrációkat. Ha már ismerik őket, további felhasználói csoportokra is kiterjesztheti a regisztrációt.

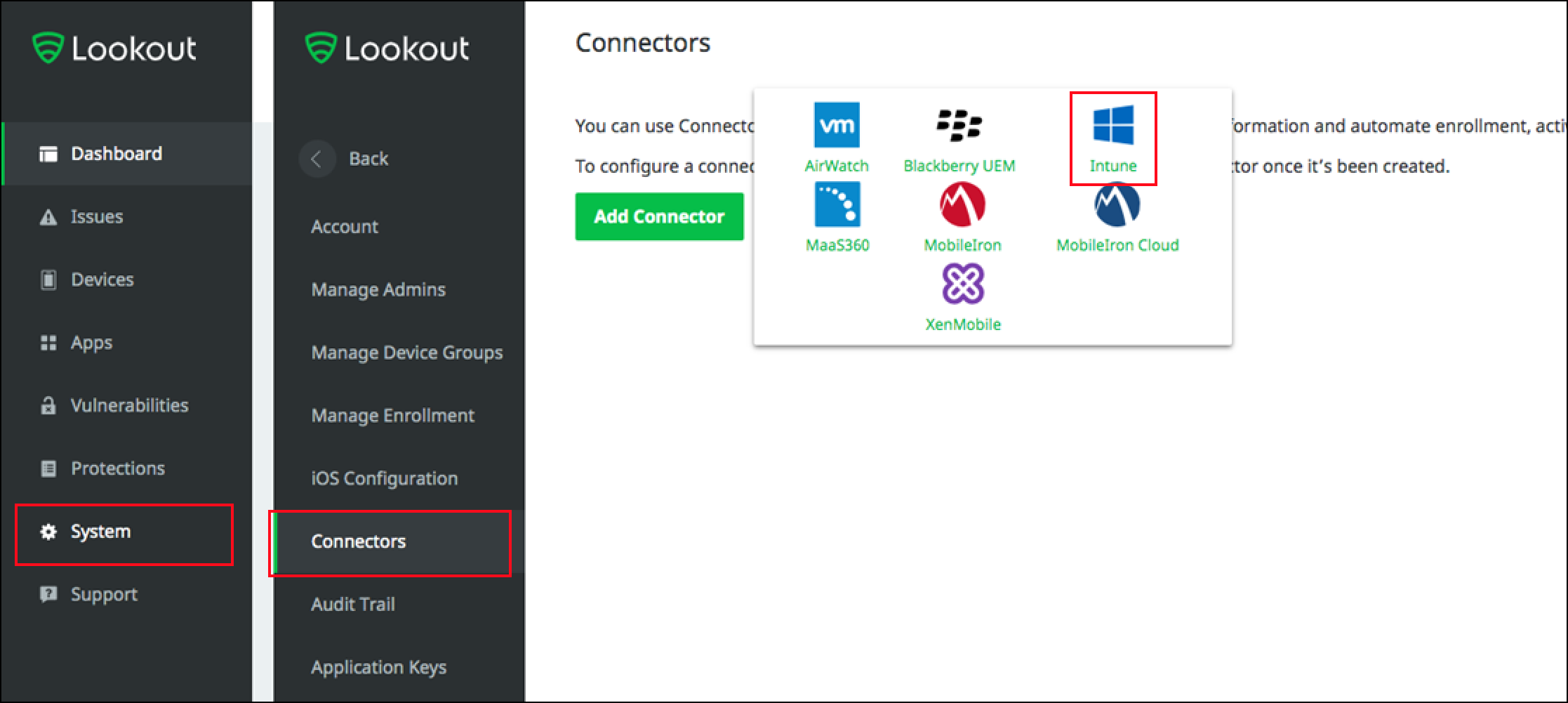

Jelentkezzen be a Lookout MES-konzolra, lépjen aRendszerösszekötők> elemre, majd válassza az Összekötő hozzáadása lehetőséget. Válassza a Intune lehetőséget.

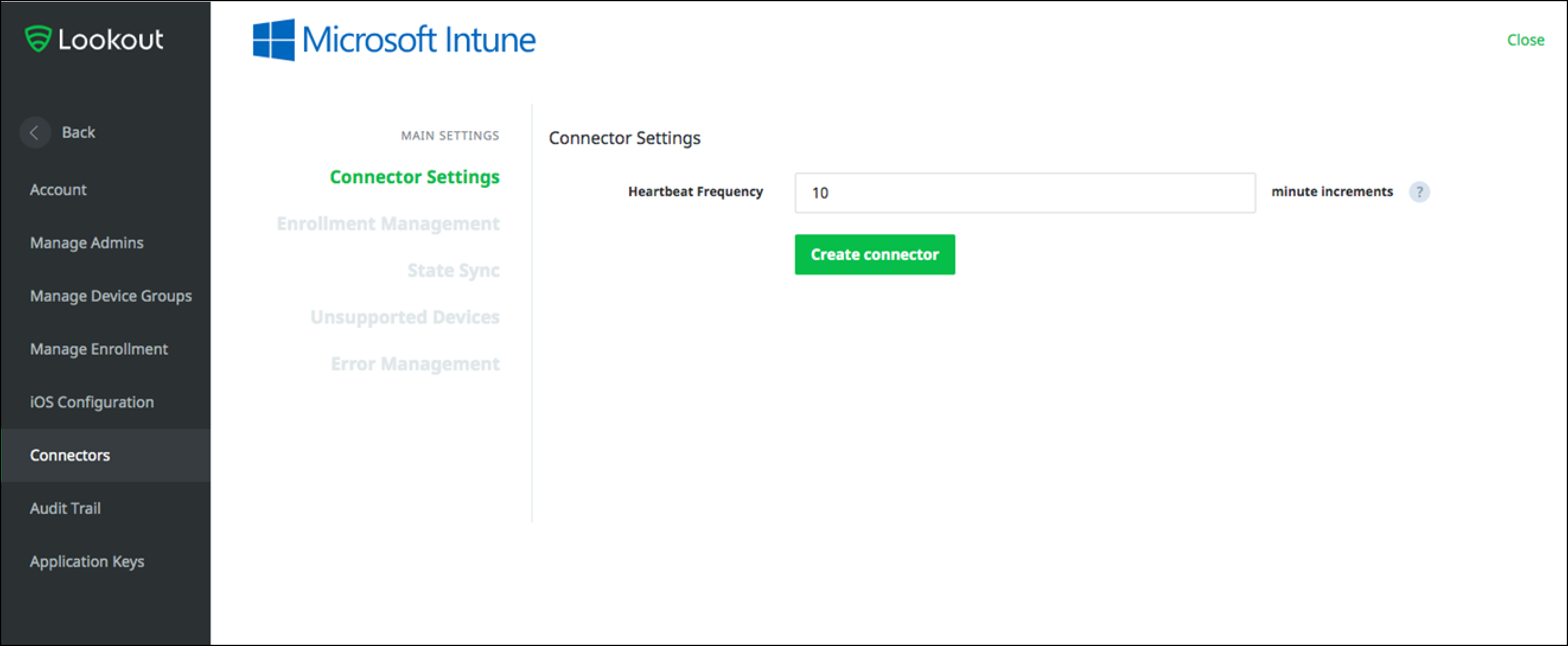

A Microsoft Intune panelen válassza a Kapcsolatbeállítások lehetőséget, és adja meg a szívverés gyakoriságát percekben.

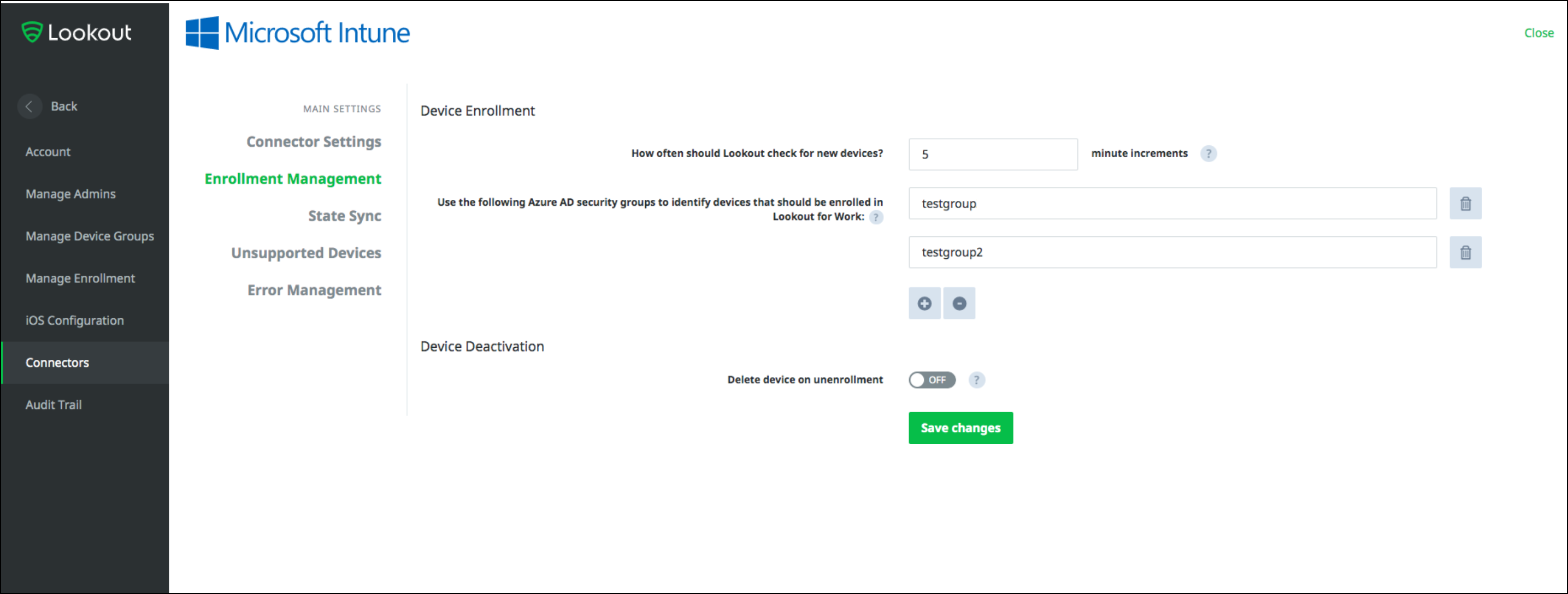

Válassza a Regisztrációkezelés lehetőséget, majd a Következő Microsoft Entra biztonsági csoportok használata a Lookout for Workben regisztrálandó eszközök azonosításához beállításnál adja meg a Lookouttal használni kívánt Microsoft Entra csoport nevét, majd válassza a Módosítások mentése lehetőséget.

A használt csoportok ismertetése:

- Ajánlott eljárásként kezdje egy Microsoft Entra biztonsági csoporttal, amely csak néhány felhasználót tartalmaz a Lookout integrációjának teszteléséhez.

- A csoport neve megkülönbözteti a kis- és nagybetűk különbségét, ahogy az a Azure Portal biztonsági csoportjának tulajdonságai között látható.

- A Regisztrációkezeléshez megadott csoportok határozzák meg azokat a felhasználókat, akiknek az eszközei regisztrálva lesznek a Lookoutban. Ha egy felhasználó egy regisztrációs csoportban van, a Microsoft Entra ID-ben lévő eszközei regisztrálva lesznek, és jogosultak az aktiválásra a Lookout MES-ben. Amikor egy felhasználó először nyitja meg a Lookout for Work alkalmazást egy támogatott eszközön, a rendszer kérni fogja, hogy aktiválja azt.

Válassza az Állapotszinkronizálás lehetőséget, és győződjön meg arról, hogy az eszköz állapota és a fenyegetés állapotabe van kapcsolva. Mindkettő szükséges ahhoz, hogy a Lookout Intune integrációja megfelelően működjön.

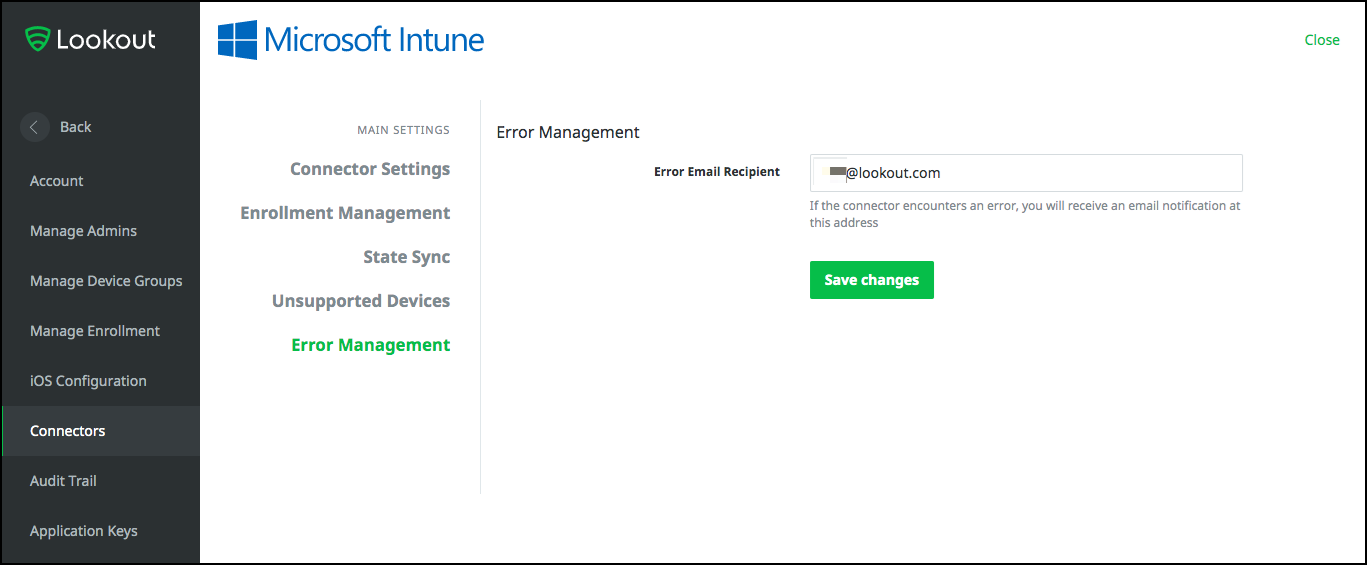

Válassza a Hibakezelés lehetőséget, adja meg a hibajelentéseket fogadó e-mail-címet, majd válassza a Módosítások mentése lehetőséget.

Válassza az Összekötő létrehozása lehetőséget az összekötő konfigurálásának befejezéséhez. Később, ha elégedett az eredményekkel, további felhasználói csoportokra is kiterjesztheti a regisztrációt.

A Intune konfigurálása a Lookout mobilfenyegetés-védelmi szolgáltatóként való használatára

A Lookout MES konfigurálása után be kell állítania egy kapcsolatot a Lookouttal Intune.

További beállítások a Lookout MES-konzolon

Az alábbiakban a Lookout MES-konzolon konfigurálható további beállításokat talál.

Regisztrációs beállítások konfigurálása

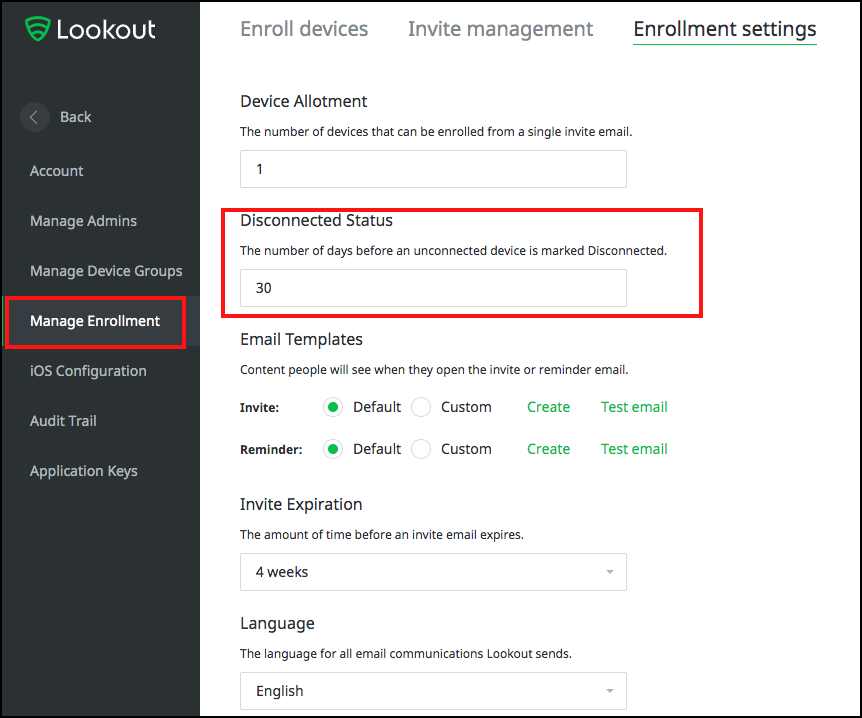

A Lookout MES-konzolon válassza aRegisztrációregisztráció-beállítások rendszerkezelése>>lehetőséget.

A Leválasztott állapot beállításnál adja meg, hogy egy leválasztott eszköz hány napig legyen leválasztottként megjelölve.

A leválasztott eszközök nem megfelelőnek minősülnek, és a Intune feltételes hozzáférési szabályzatok alapján blokkolva vannak a vállalati alkalmazásokhoz való hozzáférésük. 1 és 90 nap közötti értékeket adhat meg.

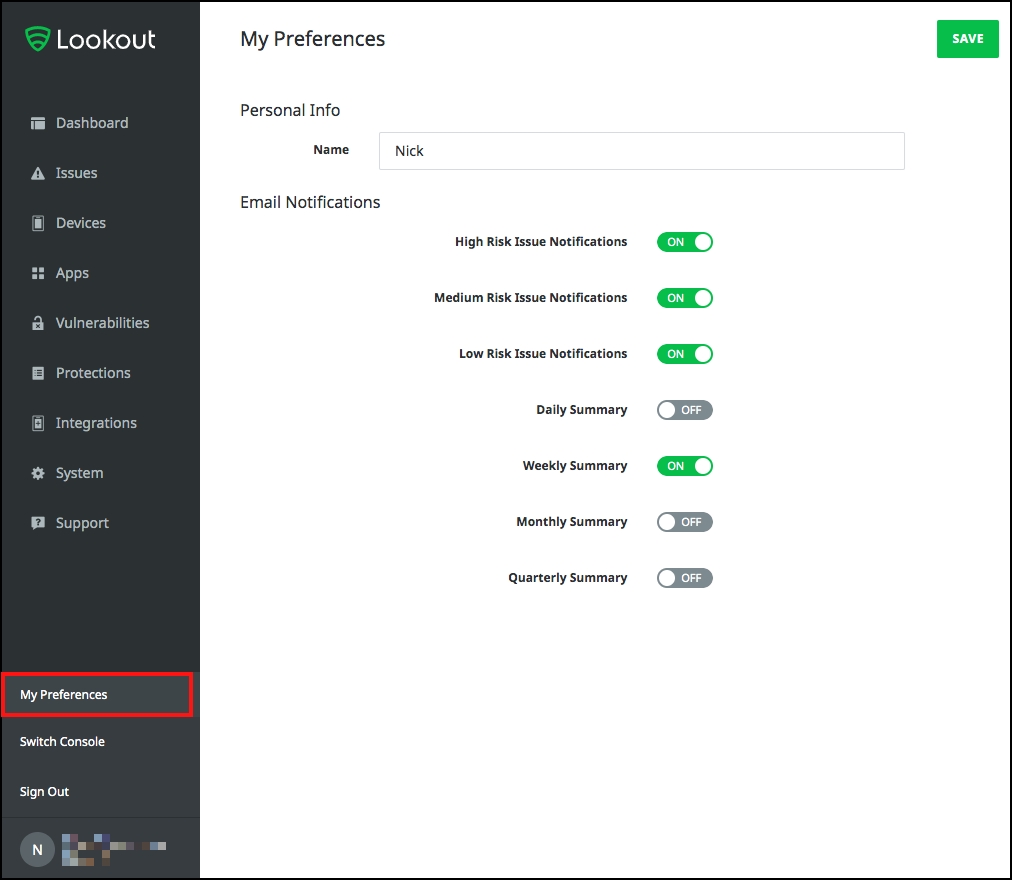

Email-értesítések konfigurálása

Ha e-mailes riasztásokat szeretne kapni a fenyegetésekről, jelentkezzen be a Lookout MES-konzolra azzal a felhasználói fiókkal, amelynek értesítéseket kell kapnia.

Lépjen a Beállítások lapra , állítsa be az értesítéseket , amelyeket BE értékre szeretne kapni, majd mentse a módosításokat.

Ha már nem szeretne e-mailes értesítéseket kapni, állítsa az értesítéseket KI értékre, és mentse a módosításokat.

Fenyegetésbesorolások konfigurálása

A Lookout Mobile Endpoint Security különböző típusú mobil fenyegetéseket sorol be. A Lookout fenyegetésbesorolásaihoz alapértelmezett kockázati szintek vannak társítva. A kockázati szintek bármikor módosíthatók a vállalati követelményeknek megfelelően.

A fenyegetésszint-besorolásokról és a hozzájuk tartozó kockázati szintek kezeléséről a Lookout threat reference (A Lookout fenyegetéseinek referenciája) című témakörben talál további információt.

Fontos

A kockázati szintek a mobilvégpont-biztonság fontos aspektusai, mivel a Intune integráció futásidőben ezeknek a kockázati szinteknek megfelelően számítja ki az eszközmegfelelést.

A Intune rendszergazda egy szabályt állít be a szabályzatban, amely nem megfelelőként azonosítja az eszközt, ha az eszköz aktív fenyegetést észlel a magas, közepes vagy alacsony minimális szinttel. A Lookout Mobile Endpoint Security fenyegetésbesorolási szabályzata közvetlenül a Intune eszközmegfelelési számítását vezérli.

Regisztráció monitorozása

A telepítés befejezése után a Lookout Mobile Endpoint Security megkezdi a megadott regisztrációs csoportoknak megfelelő eszközök Microsoft Entra ID lekérdezését. A regisztrált eszközökkel kapcsolatos információk a Lookout MES-konzol Eszközök területén találhatók.

- Az eszközök kezdeti állapota függőben van.

- Az eszköz állapota a Lookout for Work alkalmazás telepítése, megnyitása és aktiválása után frissül az eszközön.

A Lookout for Work alkalmazás eszközre való telepítésének részleteiért lásd: Lookout for Work-alkalmazások hozzáadása Intune.

Következő lépések

Visszajelzés

Hamarosan elérhető: 2024-ben fokozatosan kivezetjük a GitHub-problémákat a tartalom visszajelzési mechanizmusaként, és lecseréljük egy új visszajelzési rendszerre. További információ: https://aka.ms/ContentUserFeedback.

Visszajelzés küldése és megtekintése a következőhöz: