Hitelesítés szolgáltatásnévvel a Microsoft Entra-azonosítóban

A vállalata alkalmazottai több helyszíni alkalmazással rendelkeznek, melyeket a napi üzleti tevékenység során használnak. A cég az utóbbi időben végzett vállalati szintű biztonsági ellenőrzést. Az ellenőrzés több alkalmazásban is tervezési hibákra derített fényt. Az audit az alkalmazás forráskódjában vagy a társított konfigurációs fájlokban tárolt felhasználóneveket és jelszavakat találta.

A jelentés a következő biztonsági problémákat jelezte a felhasználónevek és jelszavak kódban vagy konfigurációs fájlokban való tárolásával kapcsolatban:

- Az egyszerű szövegben tárolt jelszavak bárki számára elérhetők.

- A feltört felhasználói hitelesítő adatok veszélyeztetik a vállalat hálózati biztonságát.

- A feltört felhasználói hitelesítő adatok lehetővé teszik a bizalmas erőforrásokhoz, például az értékesítési és marketingadatokhoz való hozzáférést.

- A jelenlegi hitelesítőadat-tárolási megközelítés szükségtelen többletterhelést okoz. Az alkalmazásokat frissíteni kell, és újra kell üzembe helyezni a hitelesítő adatok lejáratakor.

- Az aktuális hitelesítőadat-tárolási megoldás a helyszínire korlátozza az alkalmazást. Az alkalmazás nem méretezhető a felhőbeli használatra jelentős változások nélkül.

Fejlesztőként a rendszer felkérte, hogy javítsa ki ezeket a problémákat. Az ellenőrzési jelentés az Azure-beli szolgáltatásnevek használatát javasolta az alkalmazás biztonságának javítása érdekében.

Ebben az egységben részletesebben megismerheti az Azure-beli szolgáltatásneveket. Megismerheti a mögöttes koncepciót, és megtudhatja, hogyan implementálhatja őket az Azure-erőforrások eléréséhez.

Mik az Azure-beli szolgáltatásnevek?

Az Azure-szolgáltatásnév olyan proxyfióknak vagy identitásnak tekinthető, amely az alkalmazást vagy szolgáltatást jelöli. Ezt a fiókot a Microsoft Entra ID kezeli. A szolgáltatásnévnek a szükséges Azure-erőforrásokhoz adhat hozzáférést. Használjon szolgáltatásneveket ahelyett, hogy beágyazná a hitelesítő adatokat vagy helyőrző fiókot hozna létre az alkalmazáshoz.

A szolgáltatásnevek az Azure bérlői szintjén léteznek. Ezekkel adhat hozzáférést a bérlő bizonyos erőforrásainak.

Az Azure Portalon létrehozhat egy Microsoft Entra-alkalmazást, amely az alkalmazást képviseli. Ezután társíthatja ezt az alkalmazásobjektumot egy szolgáltatásnévvel.

Ha az összes erőforrás ugyanabban a bérlőben található, egyetlen szolgáltatásnevet kell hozzárendelnie. Ha az alkalmazásnak egy másik bérlőben található Azure-erőforrásokhoz is hozzá kell férnie, akkor mindegyik bérlőhöz szüksége lesz egy szolgáltatásnévre.

A szolgáltatásnevet az alábbi lehetőségek bármelyikével hozhatja létre:

- A portálon

- By using PowerShell

- CLI-parancsokkal

- API-hívásokkal

Microsoft Identitásplatform használata az alkalmazásokban

A Microsoft Identitásplatform leegyszerűsíti az alkalmazás Microsoft Entra-azonosítóval való hitelesítését. Egységes módszert biztosít az alkalmazások hitelesítésére. Ha egy alkalmazás sikeresen hitelesít a Microsoft Entra-azonosítóval, egy egyedi jogkivonatot kap. Az alkalmazás ezt a jogkivonatot használja minden alkalommal, amikor egy API-t vagy egy szolgáltatás elérésére irányuló hívást kezdeményez. Az alkalmazások létrehozásakor a Microsoft Authentication Library (MSAL) használatával biztosíthatja az egyszeri bejelentkezés támogatását.

Az alkalmazást többféleképpen is kiépítheti a Microsoft-identitásplatformhoz. Itt a portál használatával regisztrálunk egy alkalmazást az Azure-ban.

Jelentkezzen be az Azure Portalra, és válassza a Microsoft Entra-azonosítót.

Select App registrations.

A bal felső sarokban válassza az Új regisztráció lehetőséget.

Adjon meg egy megjelenítendő nevet az alkalmazásnak.

Adja meg a támogatott fióktípusokat. A következők közül lehet választani:

- A vállalat Microsoft Entra-bérlőjén belüli fiókok.

- Bármely vállalat Microsoft Entra-bérlőjének fiókjai.

- Bármilyen szervezeti fiókok és személyes fiókok, mint például a Microsoft vagy az Xbox.

(Nem kötelező) Válasszon átirányítási URI-paramétert. Ezek két elérhető típusa a Web és a Nyilvános ügyfél. Az átirányítási URI egy webes linkként (HTTPS) jelenik meg. A linknek nem kell érvényesnek lennie, hacsak nem egy nyilvános ügyfelet választ.

A lépések elvégzése után az alkalmazás regisztrálva lesz a Microsoft Entra-azonosítóval. Emellett egy szolgáltatásnév is tartozni fog hozzá.

Alkalmazásszerepkörök hozzárendelése

A Microsoft Entra-alkalmazásokat szerepkörökkel kell hozzárendelni más szolgáltatásokkal való együttműködéshez. Az Azure a szerepköralapú hozzáférés-vezérlés (RBAC) használatával szigorúan kezeli az Azure-erőforrásokhoz való hozzáférést és az erőforrások használatát. Az alkalmazás hatóköre határozza meg annak engedélyeit és hatókörét.

Az RBAC-engedélyek a beállított hatókör szintjéről öröklődnek. Ha például hozzárendeli az olvasói szerepkört egy erőforráscsoporthoz, az olvasási engedélyek az adott csoportban lévő összes erőforráshoz hozzá lesznek rendelve.

A következőképpen rendelheti hozzá az alkalmazáshoz a kulcstartó eléréséhez szükséges szerepköröket az Azure Portalon:

- Válassza ki a kulcstartót a Portalon.

- Válassza a Hozzáférés-vezérlés (IAM) elemet a bal oldalon.

- Válassza a Szerepkör-hozzárendelés hozzáadása lehetőséget.

- Válassza ki a szükséges szerepkört.

- A Tagok lapon fogadja el az alapértelmezett Hozzáférés hozzárendelése lehetőséget: Felhasználó, csoport vagy szolgáltatásnév.

- Select+ Select tagok.

- Keresse meg és válassza ki az alkalmazást.

- Válassza az Áttekintés + hozzárendelés lehetőséget.

Kulcsok és engedélyek kezelése

Ha Azure-erőforrásokhoz szeretne hozzáférni szolgáltatásnevekkel, két paraméterre lesz szüksége:

- Címtár (bérlő) azonosítója: A Microsoft Entra-bérlőt azonosító egyedi azonosító.

- Alkalmazás (ügyfél) azonosítója: Egyedi azonosító, amely azonosítja a Microsoft Entra-alkalmazást.

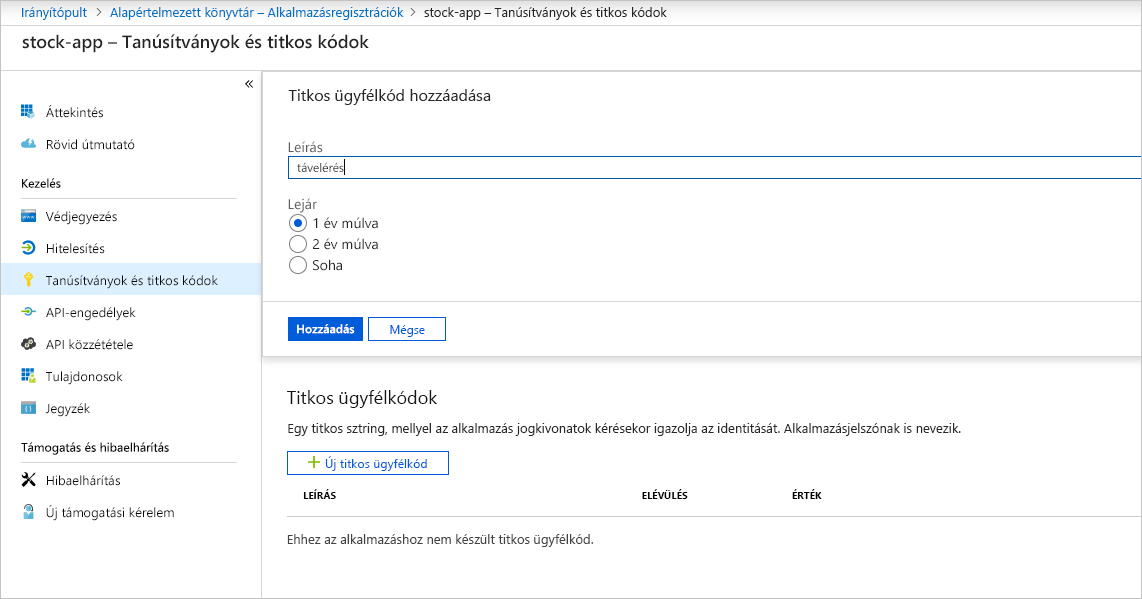

A kérelmek hitelesítéséhez az alkalmazásnak szüksége van a hitelesítő adatokra. A hitelesítő adatok teszik lehetővé, hogy az alkalmazás azonosítsa magát. A hitelesítő adatok két formája közül választhat:

- Tanúsítvány: Helyi tanúsítványt hoz létre, majd feltölti a .cer, .pem vagy .crt fájlt. A tanúsítványt általában nyilvános kulcsnak nevezzük.

- Ügyfélkód: Ez az összetett titkos sztring az Azure-ban jön létre. A titkos ügyfélkód más néven alkalmazásjelszó.

Akár titkos ügyfélkód, akár tanúsítvány használata mellett dönt, meg kell határoznia a lejárati dátumát. A lejárati dátum a szervezettől függően változhat, de érdemes egy vagy két évet választania.

Megjegyzés:

Mivel a tanúsítványok lejárhatnak, állítsa be az ügyfél titkos kódjának lejáratát a legjobb biztonság érdekében. Ezen hitelesítő adatok kezelése az egyik hátránya annak, ha az alkalmazások szolgáltatásnév használatával férnek hozzá Azure-erőforrásokhoz.

Mikor kell szolgáltatásneveket használni?

Megismertük a Microsoft Entra-alkalmazások létrehozásához, a szolgáltatásnevek társításához és az erőforrásokhoz való hozzáférés biztosításához szükséges manuális folyamatokat. Ezeket a manuális folyamatokat csak két forgatókönyvben alkalmazhatja:

- Ha az alkalmazás vagy a szolgáltatás a helyszínen fut.

- Ha az erőforrások vagy alkalmazások, amelyekhez hozzá kell férnie, nem támogatják a felügyelt identitásokat.

A hitelesítés Azure-ban való kezelésére a felügyelt identitások használata a legbiztonságosabb és legkényelmesebb módszer.