Membuat aplikasi Microsoft Entra dan perwakilan layanan yang dapat mengakses sumber daya

Dalam artikel ini, Anda akan mempelajari cara membuat aplikasi Microsoft Entra dan perwakilan layanan yang dapat digunakan dengan kontrol akses berbasis peran. Saat Anda mendaftarkan aplikasi baru di ID Microsoft Entra, perwakilan layanan secara otomatis dibuat untuk pendaftaran aplikasi. Perwakilan layanan adalah identitas aplikasi di penyewa Microsoft Entra. Akses ke sumber daya dibatasi oleh peran yang ditetapkan untuk perwakilan layanan, yang memberi Anda kontrol atas sumber daya mana yang dapat diakses dan pada tingkat mana. Untuk alasan keamanan, selalu disarankan untuk menggunakan perwakilan layanan dengan alat otomatis daripada memungkinkan mereka untuk masuk dengan identitas pengguna.

Dalam artikel ini, Anda akan membuat satu aplikasi penyewa di portal Azure. Contoh ini berlaku untuk aplikasi lini bisnis yang digunakan dalam satu organisasi. Anda juga dapat menggunakan Azure PowerShell atau Azure CLI untuk membuat perwakilan layanan.

Penting

Alih-alih membuat perwakilan layanan, pertimbangkan untuk menggunakan identitas terkelola untuk sumber daya Azure untuk identitas aplikasi Anda. Jika kode Anda berjalan pada layanan yang mendukung identitas terkelola dan mengakses sumber daya yang mendukung autentikasi Microsoft Entra, identitas terkelola adalah opsi yang lebih baik untuk Anda. Untuk mempelajari selengkapnya tentang identitas terkelola untuk sumber daya Azure, termasuk layanan mana yang saat ini mendukungnya, lihat Apa itu identitas terkelola untuk sumber daya Azure?.

Untuk informasi selengkapnya tentang hubungan antara pendaftaran aplikasi, objek aplikasi, dan perwakilan layanan, baca Objek aplikasi dan perwakilan layanan di ID Microsoft Entra.

Prasyarat

Untuk mendaftarkan aplikasi di penyewa Microsoft Entra, Anda memerlukan:

- Akun pengguna Microsoft Entra. Jika Anda belum memilikinya, Anda dapat membuat akun secara gratis.

Izin yang diperlukan untuk mendaftarkan aplikasi

Anda harus memiliki izin yang memadai untuk mendaftarkan aplikasi dengan penyewa Microsoft Entra Anda, dan menetapkan ke aplikasi peran dalam langganan Azure Anda. Untuk menyelesaikan tugas-tugas ini, Anda memerlukan Application.ReadWrite.Allizin.

Mendaftarkan aplikasi dengan ID Microsoft Entra dan membuat perwakilan layanan

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

Telusuri ke Aplikasi> Identitas>Pendaftaran aplikasi lalu pilih Pendaftaran baru.

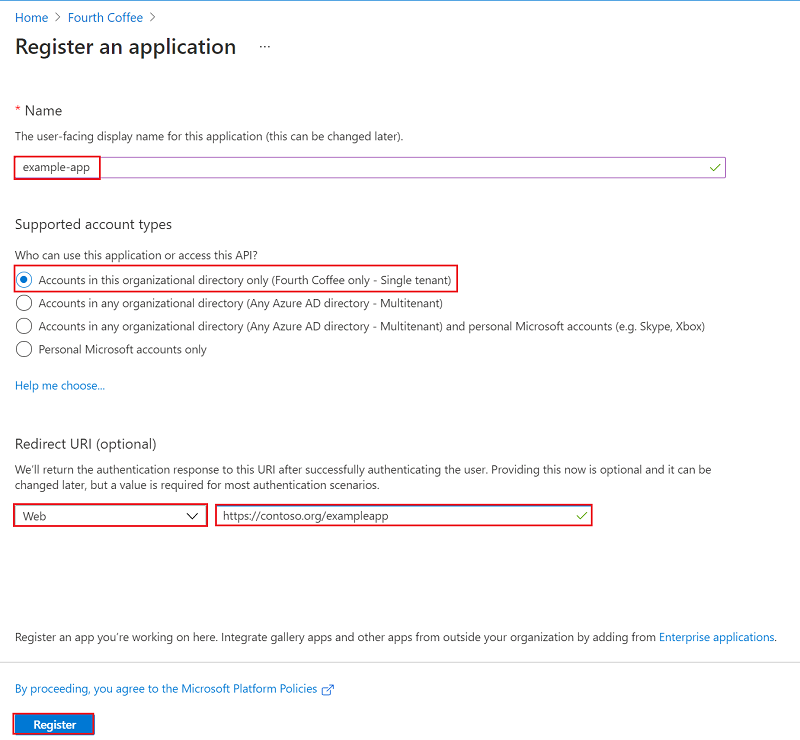

Beri nama aplikasi, misalnya "example-app".

Pilih jenis akun yang didukung, yang menentukan siapa yang bisa menggunakan aplikasi.

Di bagian Alihkan URI, pilih Web untuk jenis aplikasi yang ingin Anda buat. Masukkan URI tempat token akses dikirim.

Pilih Daftarkan.

Anda telah membuat aplikasi Microsoft Entra dan perwakilan layanan Anda.

Menetapkan peran ke aplikasi

Untuk mengakses sumber daya di langganan Anda, peran ke aplikasi harus ditetapkan. Tentukan peran mana yang menawarkan izin yang tepat untuk aplikasi. Untuk mempelajari tentang peran yang tersedia, lihat Peran bawaan Azure.

Anda dapat menetapkan cakupan di tingkat langganan, grup sumber daya, atau sumber daya. Izin diturunkan ke tingkat cakupan yang lebih rendah.

Masuk ke portal Azure.

Pilih tingkat cakupan yang ingin Anda tetapkan aplikasinya. Misalnya, untuk menetapkan peran di cakupan langganan, cari dan pilih Langganan. Jika Anda tidak melihat langganan yang Anda cari, pilih filter langganan global. Pastikan langganan yang Anda inginkan dipilih untuk penyewa.

Pilih Kontrol Akses (IAM) .

Pilih Tambahkan, lalu pilih Tambahkan penetapan peran.

Di tab Peran, pilih peran yang ingin Anda tetapkan ke aplikasi dalam daftar. Misalnya, untuk memungkinkan aplikasi menjalankan tindakan seperti boot ulang, memulai dan menghentikan instans, pilih peran Kontributor .

Pilih Berikutnya.

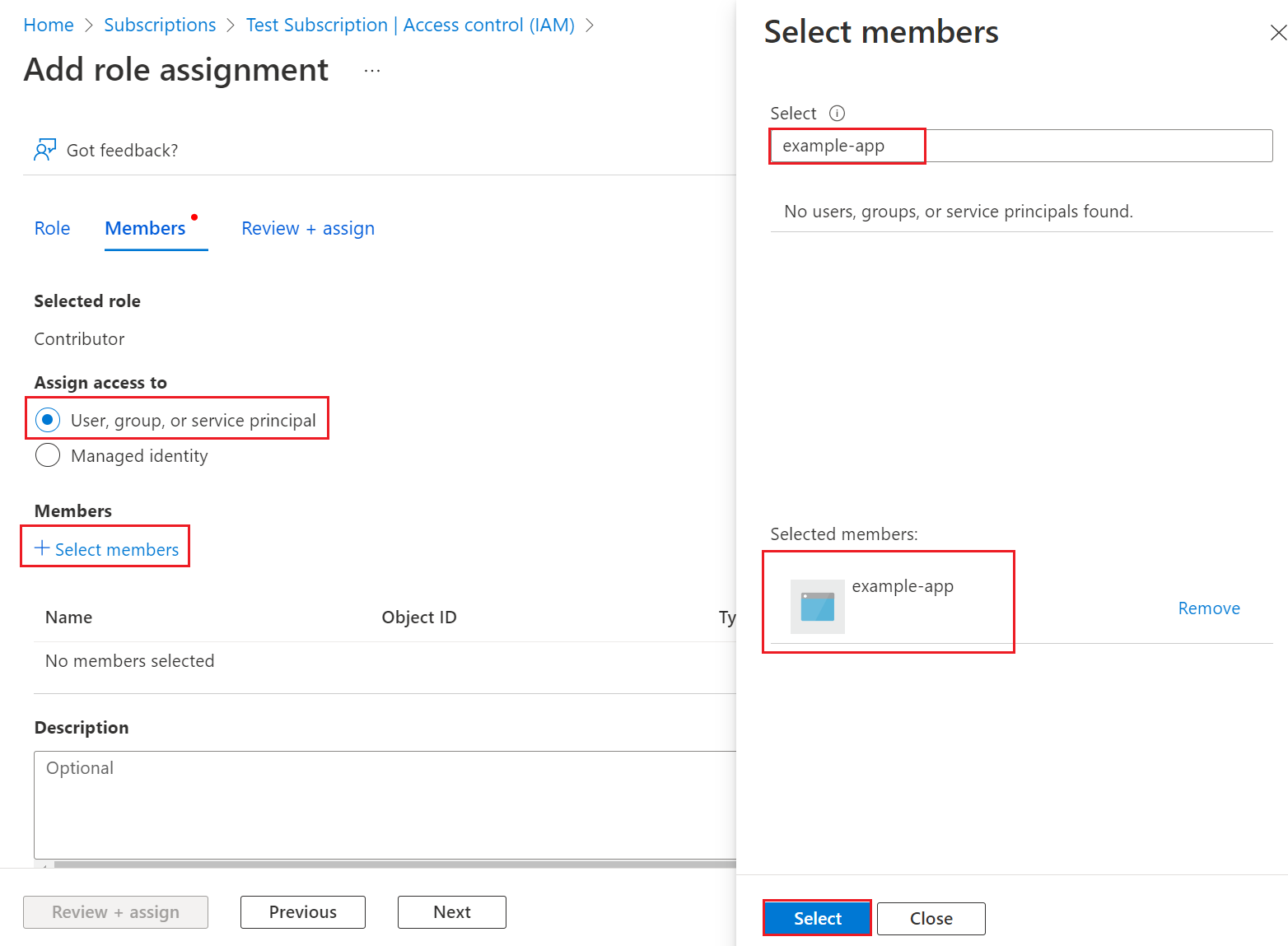

Pada tab Anggota . Pilih Tetapkan akses ke, lalu pilih Pengguna, grup, atau perwakilan layanan

Pilih Pilih anggota. Secara default, aplikasi Microsoft Entra tidak ditampilkan dalam opsi yang tersedia. Untuk menemukan aplikasi Anda, Cari dengan namanya.

Pilih tombol Pilih , lalu pilih Tinjau + tetapkan.

Perwakilan layanan Anda sudah disiapkan. Anda dapat mulai menggunakannya untuk menjalankan skrip atau aplikasi Anda. Untuk mengelola perwakilan layanan Anda (izin, izin yang disetujui pengguna, melihat pengguna mana yang telah menyetujui, meninjau izin, melihat informasi masuk, dan lainnya), buka Aplikasi perusahaan.

Bagian berikutnya memperlihatkan cara mendapatkan nilai yang diperlukan saat masuk secara terprogram.

Masuk ke aplikasi

Saat masuk secara terprogram, berikan ID penyewa dan ID aplikasi dalam permintaan autentikasi Anda. Anda juga memerlukan sertifikat atau kunci autentikasi. Untuk mendapatkan ID direktori (penyewa) dan ID aplikasi:

- Telusuri Aplikasi >Identitas>Pendaftaran aplikasi, lalu pilih aplikasi Anda.

- Pada halaman gambaran umum aplikasi, salin nilai ID Direktori (penyewa) dan simpan di kode aplikasi Anda.

- Salin nilai ID Aplikasi (klien) dan simpan dalam kode aplikasi Anda.

Mengonfigurasikan autentikasi

Ada dua jenis autentikasi yang tersedia untuk perwakilan layanan: autentikasi berbasis kata sandi (rahasia aplikasi) dan autentikasi berbasis sertifikat. Sebaiknya gunakan sertifikat tepercaya yang dikeluarkan oleh otoritas sertifikat, tetapi Anda juga dapat membuat rahasia aplikasi atau membuat sertifikat yang ditandatangani sendiri untuk pengujian.

Opsi 1 (disarankan): Unggah sertifikat tepercaya yang dikeluarkan oleh otoritas sertifikat

Untuk mengunggah file sertifikat:

- Telusuri Aplikasi >Identitas>Pendaftaran aplikasi, lalu pilih aplikasi Anda.

- Pilih Sertifikat & rahasia.

- Pilih Sertifikat, lalu pilih Unggah sertifikat lalu pilih file sertifikat yang akan diunggah.

- Pilih Tambahkan. Setelah sertifikat diunggah, thumbprint, tanggal mulai, dan nilai kadaluwarsa ditampilkan.

Setelah mendaftarkan sertifikat dengan aplikasi Anda di portal pendaftaran aplikasi, aktifkan kode aplikasi klien rahasia untuk menggunakan sertifikat.

Opsi 2: Hanya pengujian- buat dan unggah sertifikat yang ditandatangani sendiri

Secara opsional, Anda dapat membuat sertifikat yang ditandatangani sendiri untuk tujuan pengujian saja. Untuk membuat sertifikat yang ditandatangani sendiri, buka Windows PowerShell dan jalankan New-SelfSignedCertificate dengan parameter berikut untuk membuat sertifikat di penyimpanan sertifikat pengguna di komputer Anda:

$cert=New-SelfSignedCertificate -Subject "CN=DaemonConsoleCert" -CertStoreLocation "Cert:\CurrentUser\My" -KeyExportPolicy Exportable -KeySpec Signature

Ekspor sertifikat ini ke file yang menggunakan MMC snap-in Kelola Sertifikat Pengguna yang bisa diakses dari Panel Kontrol Windows.

- Pilih Jalankan dari menu Mulai, lalu masukkan certmgr.msc. Alat Manajer Sertifikat untuk pengguna saat ini muncul.

- Untuk melihat sertifikat Anda, di bagian Sertifikat - Pengguna Saat Ini di panel kiri, perluas direktori Pribadi.

- Klik kanan pada sertifikat yang Anda buat, pilih Semua tugas-Ekspor>.

- Ikuti wizard Ekspor Sertifikat.

Untuk mengunggah sertifikat:

- Telusuri Aplikasi >Identitas>Pendaftaran aplikasi, lalu pilih aplikasi Anda.

- Pilih Sertifikat & rahasia.

- Pilih Sertifikat, lalu pilih Unggah sertifikat lalu pilih sertifikat (sertifikat yang sudah ada atau sertifikat yang ditandatangani sendiri yang Anda ekspor).

- Pilih Tambahkan.

Setelah mendaftarkan sertifikat dengan aplikasi Anda di portal pendaftaran aplikasi, aktifkan kode aplikasi klien rahasia untuk menggunakan sertifikat.

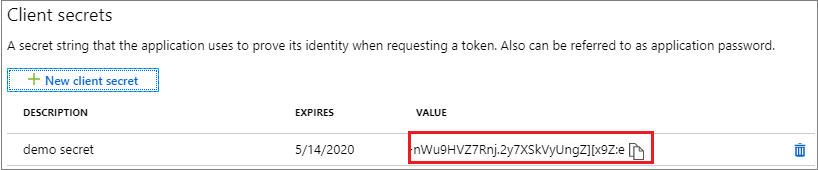

Opsi 3: Buat rahasia klien baru

Jika Anda memilih untuk tidak menggunakan sertifikat, Anda dapat membuat rahasia klien baru.

- Telusuri Aplikasi >Identitas>Pendaftaran aplikasi, lalu pilih aplikasi Anda.

- Pilih Sertifikat & rahasia.

- Pilih Rahasia klien, lalu Pilih Rahasia klien baru.

- Berikan deskripsi rahasia, dan durasi.

- Pilih Tambahkan.

Setelah Anda menyimpan rahasia klien, nilai rahasia klien ditampilkan. Ini hanya ditampilkan sekali, jadi salin nilai ini dan simpan di mana aplikasi Anda dapat mengambilnya, biasanya di mana aplikasi Anda menyimpan nilai seperti clientId, atau authoruty dalam kode sumber. Anda akan memberikan nilai rahasia bersama dengan ID klien aplikasi untuk masuk sebagai aplikasi.

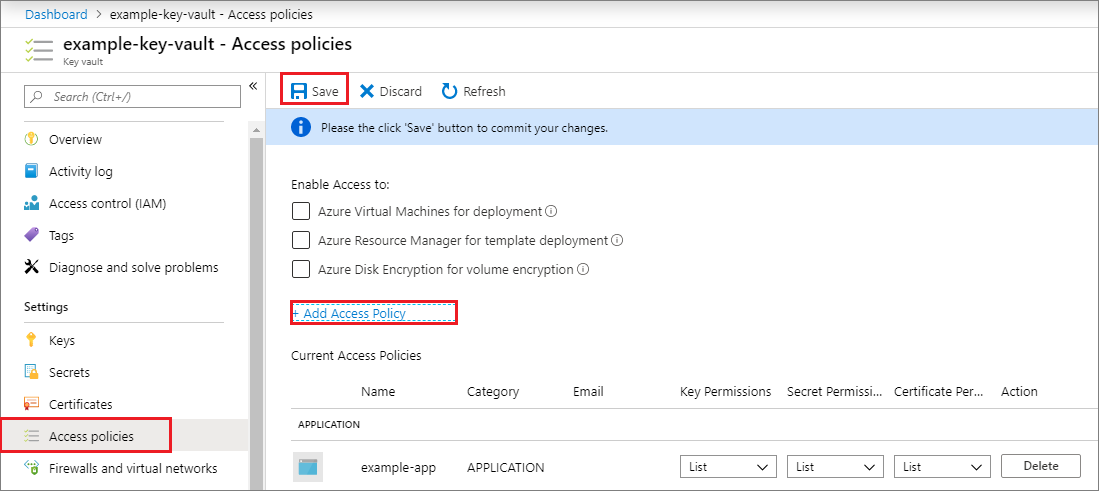

Mengonfigurasi kebijakan akses pada sumber daya

Anda mungkin perlu mengonfigurasi izin tambahan pada sumber daya yang perlu diakses aplikasi Anda. Misalnya, Anda juga harus memperbarui kebijakan akses key vault untuk memberi aplikasi Anda akses ke kunci, rahasia, atau sertifikat.

Untuk mengonfigurasi kebijakan akses:

Masuk ke portal Azure.

Pilih brankas kunci Anda dan pilih Kebijakan akses.

Pilih Tambahkan kebijakan akses, lalu pilih izin kunci, rahasia, dan sertifikat yang ingin Anda berikan ke aplikasi Anda. Pilih perwakilan layanan yang Anda buat sebelumnya.

Pilih Tambahkan untuk menambahkan kebijakan akses.

Simpan.

Langkah berikutnya

- Pelajari cara menggunakan Azure PowerShell atau Azure CLI untuk membuat perwakilan layanan.

- Untuk mempelajari tentang menentukan kebijakan keamanan, lihat Kontrol akses berbasis peran Azure (Azure RBAC).

- Untuk daftar tindakan yang tersedia yang dapat diberikan atau ditolak oleh pengguna, lihat Operasi Penyedia Sumber Daya Azure Resource Manager.

- Untuk informasi tentang bekerja dengan pendaftaran aplikasi menggunakan Microsoft Graph, lihat referensi API Aplikasi.