Penyedia Identitas untuk ID Eksternal

Tip

Artikel ini berlaku untuk idP kolaborasi B2B. Jika penyewa Anda dikonfigurasi untuk identitas pelanggan dan manajemen akses, lihat Metode autentikasi dan penyedia identitas untuk pelanggan.

Penyedia identitas membuat, mempertahankan, dan mengelola informasi identitas sekaligus menyediakan layanan autentikasi untuk aplikasi. Saat Anda berbagi aplikasi dan sumber daya dengan pengguna eksternal, ID Microsoft Entra adalah penyedia identitas default untuk dibagikan. Jika Anda mengundang pengguna eksternal yang sudah memiliki akun Microsoft Entra atau akun Microsoft, mereka dapat masuk secara otomatis tanpa konfigurasi lebih lanjut di pihak Anda.

ID eksternal menawarkan berbagai penyedia identitas.

Akun Microsoft Entra: Pengguna tamu dapat menggunakan akun kerja atau sekolah Microsoft Entra mereka untuk menukarkan undangan kolaborasi B2B Anda atau menyelesaikan alur pengguna pendaftaran Anda. ID Microsoft Entra adalah salah satu penyedia identitas yang diizinkan secara default. Tidak diperlukan konfigurasi lain untuk membuat penyedia identitas ini tersedia untuk alur pengguna.

Akun Microsoft: Pengguna tamu dapat menggunakan akun Microsoft (MSA) pribadi untuk menukarkan undangan kolaborasi B2B Anda. Saat menyiapkan alur pengguna pendaftaran layanan mandiri, Anda dapat menambahkan Akun Microsoft sebagai salah satu penyedia identitas yang diizinkan. Tidak diperlukan konfigurasi lain untuk membuat penyedia identitas ini tersedia untuk alur pengguna.

Kode akses satu kali email: Saat tamu menukarkan undangan atau mengakses sumber daya bersama, mereka dapat meminta kode sementara. Kode ini dikirim ke alamat email mereka. Kemudian mereka memasukkan kode ini untuk terus masuk. Fitur kode akses satu kali email mengautentikasi pengguna tamu B2B saat mereka tidak dapat diautentikasi melalui cara lain. Saat menyiapkan alur pengguna pendaftaran mandiri, Anda dapat menambahkan Kode Akses Satu Kali Email sebagai salah satu penyedia identitas yang diizinkan. Beberapa penyiapan diperlukan; lihat Autentikasi kode akses satu kali email.

Google: Federasi Google memungkinkan pengguna eksternal menukarkan undangan dari Anda dengan masuk ke aplikasi Anda dengan akun Gmail mereka sendiri. Federasi Google juga dapat digunakan dalam alur pengguna pendaftaran mandiri Anda. Lihat cara menambahkan Google sebagai penyedia identitas.

Penting

- Mulai 12 Juli 2021, jika pelanggan Microsoft Entra B2B menyiapkan integrasi Google baru untuk digunakan dengan pendaftaran layanan mandiri untuk aplikasi kustom atau lini bisnis mereka, autentikasi dengan identitas Google tidak akan berfungsi hingga autentikasi dipindahkan ke tampilan web sistem. Pelajari selengkapnya.

- Mulai 30 September 2021, Google menghentikan dukungan masuk dengan tampilan web tersemat. Jika aplikasi Anda mengautentikasi pengguna dengan tampilan web yang disematkan dan Anda menggunakan federasi Google dengan Azure AD B2C atau Microsoft Entra B2B untuk undangan pengguna eksternal atau pendaftaran layanan mandiri, pengguna Google Gmail tidak akan dapat mengautentikasi. Pelajari selengkapnya.

Facebook: Saat membuat aplikasi, Anda dapat mengonfigurasi pendaftaran mandiri dan mengaktifkan federasi Facebook sehingga pengguna dapat mendaftar ke aplikasi Anda menggunakan akun Facebook mereka sendiri. Facebook hanya dapat digunakan untuk alur pengguna pendaftaran mandiri dan tidak tersedia sebagai opsi masuk saat pengguna menukarkan undangan dari Anda. Lihat cara menambahkan Facebook sebagai penyedia identitas.

Federasi penyedia identitas SAML/WS-Fed: Anda juga mengatur federasi dengan IdP eksternal mana pun yang mendukung protokol SAML atau WS-Fed. Federasi IdP SAML/WS-Fed memungkinkan pengguna eksternal menukarkan undangan dari Anda dengan masuk ke aplikasi Anda dengan akun sosial atau perusahaan yang ada. Lihat cara mengatur federasi IdP SAML/WS-Fed.

Catatan

IdP SAML/WS-Fed yang difederasi tidak dapat digunakan dalam alur pengguna pendaftaran layanan mandiri Anda.

Untuk mengonfigurasi federasi dengan Google, Facebook, atau idP SAML/Ws-Fed, Anda harus menjadi Administrator Penyedia Identitas Eksternal atau Administrator Global di penyewa Microsoft Entra Anda.

Menambahkan penyedia identitas sosial

ID Microsoft Entra diaktifkan secara default untuk pendaftaran layanan mandiri, sehingga pengguna selalu memiliki opsi untuk mendaftar menggunakan akun Microsoft Entra. Namun, Anda dapat mengaktifkan penyedia identitas lain, termasuk penyedia identitas sosial seperti Google atau Facebook. Untuk menyiapkan penyedia identitas sosial di penyewa Microsoft Entra, Anda membuat aplikasi di IdP dan mengonfigurasi kredensial. Anda mendapatkan ID klien atau aplikasi dan rahasia klien atau aplikasi, yang kemudian dapat Anda tambahkan ke penyewa Microsoft Entra Anda.

Setelah Anda menambahkan IdP ke penyewa Microsoft Entra Anda:

Saat Anda mengundang pengguna eksternal ke aplikasi atau sumber daya di organisasi Anda, pengguna eksternal dapat masuk menggunakan akun mereka sendiri dengan penyedia identitas tersebut.

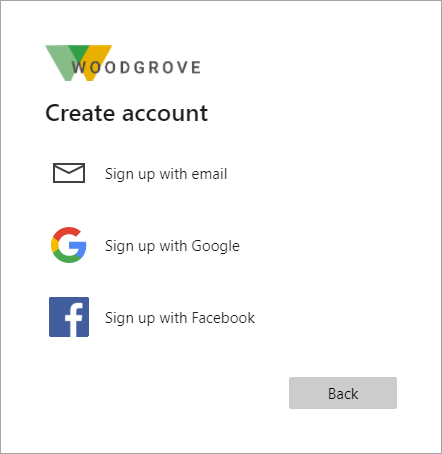

Saat Anda mengaktifkan pendaftaran layanan mandiri untuk aplikasi Anda, pengguna eksternal dapat mendaftar ke aplikasi Anda menggunakan akun mereka sendiri dengan penyedia identitas yang Anda tambahkan. Mereka dapat memilih dari opsi penyedia identitas sosial yang Anda sediakan di halaman pendaftaran:

Untuk pengalaman masuk yang optimal, federasi dengan penyedia identitas jika memungkinkan sehingga Anda dapat memberi tamu undangan Anda pengalaman masuk yang mulus saat mereka mengakses aplikasi Anda.

Langkah berikutnya

Untuk mempelajari cara menambahkan penyedia identitas untuk masuk ke aplikasi Anda, lihat artikel berikut ini:

- Menambahkan autentikasi kode akses satu kali email

- Menambahkan Google sebagai penyedia identitas sosial yang diizinkan

- Menambahkan Facebook sebagai penyedia identitas sosial yang diizinkan

- Menyiapkan federasi IdP SAML/WS-Fed dengan organisasi mana pun yang penyedia identitasnya mendukung protokol SAML 2.0 atau WS-Fed. Federasi IDP SAML/WS-Fed bukanlah opsi untuk alur pengguna pendaftaran layanan mandiri.