Mengelola akses ke atribut keamanan kustom di ID Microsoft Entra

Agar orang-orang di organisasi Anda dapat bekerja secara efektif dengan atribut keamanan khusus,Anda harus memberikan akses yang sesuai. Bergantung pada informasi yang Anda rencanakan untuk disertakan dalam atribut keamanan khusus, Anda mungkin ingin membatasi atribut keamanan khusus atau Anda mungkin ingin membuatnya dapat diakses secara luas di organisasi Anda. Artikel ini menjelaskan cara mengelola akses ke atribut keamanan kustom.

Prasyarat

Untuk mengelola akses ke atribut keamanan khusus, Anda harus memiliki:

- Administrator Tugas Atribut

- Modul Microsoft.Graph saat menggunakan Microsoft Graph PowerShell

Penting

Secara default, Administrator Global dan peran administrator lainnya tidak memiliki izin untuk membaca, menentukan, atau menetapkan atribut keamanan kustom.

Langkah 1: Tentukan cara mengatur atribut Anda

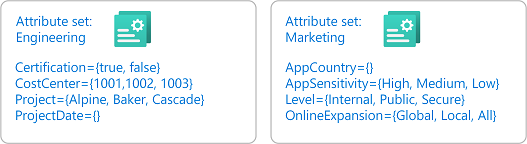

Setiap definisi atribut keamanan kustom harus menjadi bagian dari set atribut. Tambahkan set atribut ke grup dan kelola atribut keamanan kustom terkait. Anda harus menentukan bagaimana Anda ingin menambahkan set atribut untuk organisasi Anda. Misalnya, Anda mungkin ingin menambahkan set atribut berdasarkan departemen, tim, atau proyek. Kemampuan Anda untuk memberikan akses ke atribut keamanan kustom tergantung pada cara Anda mengatur set atribut Anda.

Langkah 2: Mengidentifikasi cakupan yang dibutuhkan

Cakupan: Cakupan adalah sekumpulan sumber daya tempat akses tersebut berlaku. Untuk atribut keamanan kustom, Anda dapat menetapkan peran di lingkup penyewa atau pada lingkup set atribut. Jika Anda ingin menetapkan akses yang luas, Anda dapat menetapkan peran di lingkup penyewa. Namun, jika Anda ingin membatasi akses ke set atribut tertentu, Anda dapat menetapkan peran pada lingkup set atribut.

Penetapan peran Microsoft Entra adalah model aditif, sehingga izin efektif Anda adalah jumlah penetapan peran Anda. Misalnya, jika Anda menetapkan peran pengguna di lingkup penyewa dan menetapkan pengguna yang sama peran yang sama pada lingkup set atribut, pengguna masih akan memiliki izin pada lingkup penyewa.

Langkah 3: Tinjau peran yang tersedia

Anda perlu menentukan siapa yang membutuhkan akses untuk bekerja dengan atribut keamanan khusus di organisasi Anda. Untuk membantu Anda mengelola akses ke atribut keamanan kustom, ada empat peran bawaan Microsoft Entra. Secara default, Administrator Global dan peran administrator lainnya tidak memiliki izin untuk membaca, menentukan, atau menetapkan atribut keamanan kustom. Jika perlu, Administrator Global dapat menetapkan peran ini bagi diri mereka sendiri.

- Administrator Definisi Atribut

- Administrator Tugas Atribut

- Pembaca Definisi Atribut

- Pembaca Tugas Atribut

Tabel berikut memberikan perbandingan tingkat tinggi dari peran atribut keamanan kustom.

| Izin | Administrator Global | Administrator Definisi Atribut | Administrator Tugas Atribut | Pembaca Definisi Atribut | Pembaca Tugas Atribut |

|---|---|---|---|---|---|

| Tambahkan set atribut | ✅ | ✅ | ✅ | ✅ | |

| Baca definisi atribut | ✅ | ✅ | ✅ | ✅ | |

| Baca tugas atribut untuk pengguna dan aplikasi (prinsip layanan) | ✅ | ✅ | |||

| Menambahkan atau mengedit kumpulan atribut | ✅ | ||||

| Menambahkan, mengedit, atau menonaktifkan definisi atribut | ✅ | ||||

| Menetapkan atribut untuk pengguna dan aplikasi (prinsip layanan) | ✅ |

Langkah 4: Tentukan strategi delegasi Anda

Langkah ini menjelaskan dua cara Anda dapat mengelola akses ke atribut keamanan khusus. Cara pertama adalah mengelolanya secara terpusat dan cara kedua adalah mendelegasikan manajemen kepada orang lain.

Mengelola atribut secara terpusat

Administrator yang telah diberi peran Administrator Definisi Atribut dan Administrator Penugasan Atribut di lingkup penyewa dapat mengelola semua aspek atribut keamanan khusus. Diagram berikut menunjukkan bagaimana atribut keamanan kustom didefinisikan dan ditetapkan oleh administrator tunggal.

- Administrator (Xia) memiliki peran Administrator Definisi Atribut dan Administrator Penugasan Atribut yang ditugaskan di lingkup penyewa. Administrator menambahkan set atribut dan mendefinisikan atribut.

- Administrator menetapkan atribut ke objek Microsoft Entra.

Mengelola atribut secara terpusat memiliki keuntungan bahwa hal itu dapat dikelola oleh satu atau dua administrator. Kerugiannya adalah administrator mungkin mendapatkan beberapa permintaan untuk menentukan atau menetapkan atribut keamanan khusus. Dalam hal ini, Anda mungkin ingin mendelegasikan manajemen.

Mengelola atribut dengan delegasi

Administrator mungkin tidak tahu semua situasi bagaimana atribut keamanan kustom harus ditentukan dan ditetapkan. Biasanya pengguna dalam departemen, tim, atau proyek masing-masing yang paling tahu tentang daerah mereka. Alih-alih menugaskan satu atau dua administrator untuk mengelola semua atribut keamanan khusus, Anda malah dapat mendelegasikan manajemen pada lingkup yang ditetapkan atribut. Ini juga mengikuti praktik terbaik yang paling tidak istimewa untuk memberikan hanya izin yang dibutuhkan administrator lain untuk melakukan pekerjaan mereka dan menghindari akses yang tidak perlu. Diagram berikut menunjukkan bagaimana pengelolaan atribut keamanan kustom dapat didelegasikan ke beberapa administrator.

- Administrator (Xia) dengan peran Administrator Definisi Atribut yang ditugaskan di lingkup penyewa menambahkan set atribut. Administrator juga memiliki izin untuk menetapkan peran kepada orang lain (Administrator Peran Istimewa) dan delegasi yang dapat membaca, mendefinisikan, atau menetapkan atribut keamanan khusus untuk setiap set atribut.

- Administrator Definisi Atribut yang didelegasikan (Alice dan Bob) mendefinisikan atribut dalam set atribut yang telah diberikan akses kepada mereka.

- Administrator Penugasan Atribut yang didelegasikan (Chandra dan Bob) menetapkan atribut dari set atribut mereka ke objek Microsoft Entra.

Langkah 5: Memilih peran yang sesuai

Setelah Anda memiliki pemahaman yang lebih baik tentang bagaimana atribut Anda akan diatur dan siapa yang membutuhkan akses, Anda dapat memilih peran dan ruang lingkup atribut keamanan khusus yang sesuai. Tabel berikut dapat membantu Anda dengan pilihan.

| Saya ingin memberikan akses ini | Tetapkan peran ini | Cakupan |

|---|---|---|

|

Administrator Definisi Atribut | Penyewa |

|

Administrator Definisi Atribut | Set atribut |

|

Administrator Tugas Atribut | Penyewa |

|

Administrator Tugas Atribut | Set atribut |

|

Pembaca Definisi Atribut | Penyewa |

|

Pembaca Definisi Atribut | Set atribut |

|

Pembaca Tugas Atribut | Penyewa |

|

Pembaca Tugas Atribut | Set atribut |

Langkah 6: Tetapkan peran

Untuk memberikan akses ke orang yang sesuai, ikuti langkah-langkah ini untuk menetapkan salah satu peran atribut keamanan khusus.

Menetapkan peran pada lingkup kumpulan atribut

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

Contoh berikut menunjukkan cara menetapkan peran atribut keamanan kustom ke prinsipal pada cakupan set atribut bernama Engineering.

Masuk ke pusat admin Microsoft Entra sebagai Administrator Penugasan Atribut.

Telusuri ke Proteksi>Atribut keamanan kustom.

Pilih set atribut yang ingin Anda beri akses.

Pilih Peran dan administrator.

Mendapatkan penetapan atribut keamanan kustom untuk pengguna.

Catatan

Jika Anda menggunakan Microsoft Entra Privileged Identity Management (PIM), penetapan peran yang memenuhi syarat pada cakupan set atribut saat ini tidak didukung. Penetapan peran permanen pada cakupan set atribut didukung.

Menetapkan peran di lingkup penyewa

Contoh berikut menunjukkan cara menetapkan peran atribut keamanan kustom ke prinsipal di cakupan penyewa.

Masuk ke pusat admin Microsoft Entra sebagai Administrator Penugasan Atribut.

Telusuri Peran Identitas>& Peran admin>& admin.

Mendapatkan penetapan atribut keamanan kustom untuk pengguna.

Log audit atribut keamanan kustom

Terkadang Anda memerlukan informasi tentang perubahan atribut keamanan kustom untuk tujuan audit atau pemecahan masalah. Setiap kali seseorang membuat perubahan pada definisi atau penugasan, aktivitas akan dicatat.

Log audit atribut keamanan kustom memberi Anda riwayat aktivitas yang terkait dengan atribut keamanan kustom, seperti menambahkan definisi baru atau menetapkan nilai atribut kepada pengguna. Berikut adalah aktivitas terkait atribut keamanan khusus yang dicatat:

- Tambahkan set atribut

- Menambahkan definisi atribut keamanan kustom dalam set atribut

- Perbarui set atribut

- Memperbarui nilai atribut yang ditetapkan ke servicePrincipal

- Memperbarui nilai atribut yang ditetapkan untuk pengguna

- Memperbarui definisi atribut keamanan kustom dalam set atribut

Menampilkan log audit untuk perubahan atribut

Untuk melihat log audit atribut keamanan kustom, masuk ke pusat admin Microsoft Entra, telusuri ke Log Audit, dan pilih Keamanan Kustom. Untuk melihat log audit atribut keamanan kustom, Anda harus diberi salah satu peran berikut. Secara default, Administrator Global tidak memiliki akses ke log audit ini.

Untuk informasi tentang cara mendapatkan log audit atribut keamanan kustom menggunakan Microsoft Graph API, lihat customSecurityAttributeAudit jenis sumber daya. Untuk informasi selengkapnya, lihat Log audit Microsoft Entra.

Pengaturan diagnostik

Untuk mengekspor log audit atribut keamanan kustom ke tujuan yang berbeda untuk pemrosesan tambahan, Anda menggunakan pengaturan diagnostik. Untuk membuat dan mengonfigurasi pengaturan diagnostik untuk atribut keamanan kustom, Anda harus diberi peran Administrator Log Atribut.

Tip

Microsoft menyarankan agar Anda memisahkan log audit atribut keamanan kustom dari log audit direktori Anda sehingga penetapan atribut tidak terungkap secara tidak sengaja.

Cuplikan layar berikut menunjukkan pengaturan diagnostik untuk atribut keamanan kustom. Untuk informasi selengkapnya, lihat Cara mengonfigurasi pengaturan diagnostik.

Perubahan pada perilaku log audit

Perubahan telah dilakukan pada log audit atribut keamanan kustom untuk ketersediaan umum yang mungkin memengaruhi operasi harian Anda. Jika Anda telah menggunakan log audit atribut keamanan kustom selama pratinjau, berikut adalah tindakan yang harus Anda lakukan untuk memastikan operasi log audit Anda tidak terganggu.

- Menggunakan lokasi log audit baru

- Menetapkan peran Log Atribut untuk melihat log audit

- Membuat pengaturan diagnostik baru untuk mengekspor log audit

Menggunakan lokasi log audit baru

Selama pratinjau, log audit atribut keamanan kustom ditulis ke titik akhir log audit direktori. Pada Oktober 2023, titik akhir baru ditambahkan secara eksklusif untuk log audit atribut keamanan kustom. Cuplikan layar berikut menunjukkan log audit direktori dan lokasi log audit atribut keamanan kustom baru. Untuk mendapatkan log audit atribut keamanan kustom menggunakan Microsoft Graph API, lihat customSecurityAttributeAudit jenis sumber daya.

Ada periode transisi di mana log audit keamanan kustom ditulis ke direktori dan titik akhir log audit atribut keamanan kustom. Ke depannya, Anda harus menggunakan titik akhir log audit atribut keamanan kustom untuk menemukan log audit atribut keamanan kustom.

Tabel berikut mencantumkan titik akhir tempat Anda dapat menemukan log audit atribut keamanan kustom selama periode transisi.

| Tanggal acara | Titik akhir direktori | Titik akhir atribut keamanan kustom |

|---|---|---|

| Okt 2023 | ✅ | ✅ |

| Feb 2024 | ✅ |

Menetapkan peran Log Atribut untuk melihat log audit

Selama pratinjau, log audit atribut keamanan kustom dapat dilihat menggunakan peran Administrator Global atau Administrator Keamanan dalam log audit direktori. Anda tidak lagi dapat menggunakan peran ini untuk melihat log audit atribut keamanan kustom menggunakan titik akhir baru. Untuk melihat log audit atribut keamanan kustom, Anda harus diberi peran Pembaca Log Atribut atau Administrator Log Atribut.

Membuat pengaturan diagnostik baru untuk mengekspor log audit

Selama pratinjau, jika Anda mengonfigurasi untuk mengekspor log audit, log audit atribut audit keamanan kustom dikirim ke pengaturan diagnostik Anda saat ini. Untuk terus menerima log audit atribut audit keamanan kustom, Anda harus membuat pengaturan diagnostik baru seperti yang dijelaskan di bagian Pengaturan diagnostik sebelumnya.