Artikel ini menjelaskan bagaimana solusi manajemen peristiwa dan informasi keamanan berbasis cloud (SIEM) seperti Microsoft Azure Sentinel dapat menggunakan indikator ancaman untuk mendeteksi, memberikan konteks, dan menginformasikan respons terhadap ancaman cyber yang ada atau potensial.

Arsitektur

Unduh file Visio arsitektur ini.

Alur kerja

Anda dapat menggunakan Microsoft Sentinel untuk:

- Impor indikator ancaman dari Ekspresi Informasi Ancaman Terstruktur (STIX) dan server Trusted Automated Exchange of Intelligence Information (TAXII), atau solusi platform inteligensi ancaman (TIP).

- Menampilkan dan mengkueri data indikator ancaman.

- Buat aturan analitik untuk menghasilkan pemberitahuan keamanan, insiden, dan respons otomatis dari data inteligensi ancaman cyber (CTI).

- Visualisasikan informasi CTI utama dalam buku kerja.

Konektor data indikator ancaman

Microsoft Azure Sentinel mengimpor indikator ancaman, seperti semua data peristiwa lainnya, dengan menggunakan konektor data. Dua konektor data Microsoft Azure Sentinel untuk indikator ancaman adalah:

- Inteligensi Ancaman – TAXII

- Platform Inteligensi Ancaman

Bergantung pada di mana organisasi Anda mendapatkan data indikator ancamannya, Anda dapat menggunakan salah satu atau kedua konektor data. Aktifkan konektor data di setiap ruang kerja tempat Anda ingin menerima data.

Inteligensi Ancaman - Konektor data TAXII

Standar industri yang paling banyak diadopsi untuk transmisi CTI adalah format data STIX dan protokol TAXII. Organisasi yang mendapatkan indikator ancaman dari solusi STIX/TAXII versi 2.x saat ini dapat mengimpor indikator ancaman mereka ke Microsoft Azure Sentinel dengan menggunakan konektor data Inteligensi Ancaman – TAXII. Klien Microsoft Sentinel TAXII bawaan mengimpor intelijen ancaman dari server TAXII 2.x.

Untuk informasi selengkapnya tentang cara mengimpor data indikator ancaman STIX/TAXII ke Microsoft Sentinel, lihat Mengimpor indikator ancaman dengan konektor data TAXII.

Konektor data Platform Inteligensi Ancaman

Banyak organisasi menggunakan solusi TIP seperti MISP, Anomali ThreatStream, Threat Koneksi, atau Palo Alto Networks MineMeld untuk menggabungkan umpan indikator ancaman dari berbagai sumber. Organisasi menggunakan TIP untuk mengumpulkan data. Kemudian mereka memilih indikator ancaman mana yang akan diterapkan ke solusi keamanan seperti perangkat jaringan, solusi perlindungan ancaman tingkat lanjut, atau SIEM seperti Microsoft Sentinel. Konektor data Threat Intelligence Platforms memungkinkan organisasi menggunakan solusi TIP terintegrasi mereka dengan Microsoft Sentinel.

Konektor data Threat Intelligence Platforms menggunakan API tiIndicators Microsoft Graph Security. Setiap organisasi yang memiliki TIP kustom dapat menggunakan konektor data ini untuk menggunakan tiIndicators API dan mengirim indikator ke Microsoft Sentinel dan solusi keamanan Microsoft lainnya seperti Defender ATP.

Untuk informasi selengkapnya tentang cara mengimpor data TIP ke Microsoft Azure Sentinel, lihat Mengimpor indikator ancaman dengan konektor data Platform.

Log indikator ancaman

Setelah mengimpor indikator ancaman ke Microsoft Azure Sentinel dengan menggunakan konektor data Inteligensi Ancaman – TAXII atau Platform Inteligensi Ancaman, Anda dapat melihat data yang diimpor dalam tabel ThreatIntelligenceIndicator di Log, tempat semua data peristiwa Microsoft Azure Sentinel disimpan. Fitur Microsoft Sentinel seperti Analitik dan Buku kerja juga menggunakan tabel ini.

Untuk informasi selengkapnya tentang cara bekerja dengan log indikator ancaman, lihat Bekerja dengan indikator ancaman di Microsoft Azure Sentinel.

Analitik Microsoft Sentinel

Penggunaan paling penting untuk indikator ancaman dalam solusi SIEM adalah untuk mendukung analitik yang cocok dengan peristiwa dengan indikator ancaman untuk menghasilkan pemberitahuan keamanan, insiden, dan respons otomatis. Microsoft Sentinel Analytics membuat aturan analitik yang dipicu sesuai jadwal untuk menghasilkan peringatan. Anda mengekspresikan parameter aturan sebagai kueri. Kemudian Anda mengonfigurasi seberapa sering aturan berjalan, hasil kueri apa yang menghasilkan pemberitahuan dan insiden keamanan, dan respons otomatis apa pun terhadap pemberitahuan.

Anda dapat membuat aturan analitik baru dari awal atau sekumpulan templat aturan Microsoft Azure Sentinel bawaan yang dapat Anda gunakan atau ubah untuk memenuhi kebutuhan Anda. Templat aturan analitik yang cocok dengan indikator ancaman dengan data peristiwa semuanya berjudul dimulai dengan peta TI. Mereka semua bekerja sama.

Perbedaan templat adalah jenis indikator ancaman mana yang akan digunakan, seperti domain, email, hash file, alamat IP, atau URL, dan jenis peristiwa mana yang cocok. Setiap templat mencantumkan sumber data yang diperlukan agar aturan berfungsi, sehingga Anda dapat melihat apakah Anda memiliki peristiwa yang diperlukan yang sudah diimpor di Microsoft Azure Sentinel.

Untuk informasi selengkapnya tentang cara membuat aturan analitik dari templat, lihat Membuat aturan analitik dari templat.

Di Microsoft Sentinel, aturan analitik yang diaktifkan ada di tab Aturan aktif di bagian Analytics. Anda dapat mengedit, mengaktifkan, menonaktifkan, menggandakan, atau menghapus aturan aktif.

Peringatan keamanan yang dihasilkan ada di tabel SecurityAlert di bagian Log Microsoft Sentinel. Pemberitahuan keamanan juga menghasilkan insiden keamanan di bagian Insiden . Tim operasi keamanan dapat triase dan menyelidiki insiden untuk menentukan tanggapan yang tepat. Untuk informasi selengkapnya, lihat Tutorial: Menyelidiki insiden dengan Microsoft Azure Sentinel.

Anda juga dapat menetapkan otomatisasi untuk dipicu saat aturan menghasilkan peringatan keamanan. Automation di Microsoft Azure Sentinel menggunakan playbook yang didukung oleh Azure Logic Apps. Untuk informasi lebih jauh, lihatTutorial: Menyiapkan respons ancaman otomatis di Microsoft Azure Sentinel.

Buku Kerja Intelijen Ancaman Microsoft Sentinel

Buku kerja menyediakan dasbor interaktif canggih yang memberi Anda wawasan tentang semua aspek Microsoft Azure Sentinel. Anda dapat menggunakan buku kerja Microsoft Sentinel untuk memvisualisasikan informasi kunci CTI. Templat menyediakan titik awal, dan Anda dapat dengan mudah menyesuaikannya untuk kebutuhan bisnis Anda. Anda dapat membuat dasbor baru yang menggabungkan banyak sumber data yang berbeda dan memvisualisasikan data Anda dengan cara yang unik. Buku kerja Microsoft Sentinel berdasarkan padabuku kerja Azure Monitor, sehingga dokumentasi dan template ekstensif tersedia.

Untuk informasi selengkapnya tentang cara menampilkan dan mengedit Buku Kerja Inteligensi Ancaman Microsoft Sentinel, lihat Menampilkan dan mengedit Buku Kerja Inteligensi Ancaman.

Alternatif

- Indikator ancaman memberikan konteks yang berguna dalam pengalaman Microsoft Azure Sentinel lainnya seperti berburu dan notebook. Untuk informasi selengkapnya tentang menggunakan CTI di buku catatan, lihat Buku catatan Jupyter di Sentinel.

- Setiap organisasi yang memiliki TIP khusus dapat menggunakan API Indicators Microsoft Graph Security untuk mengirim indikator ancaman ke solusi keamanan Microsoft lainnya seperti Defender ATP.

- Microsoft Sentinel menyediakan banyak konektor data bawaan lainnya untuk solusi seperti Perlindungan Ancaman Microsoft, sumber Microsoft 365, dan aplikasi Microsoft Defender untuk Cloud. Selain itu, ada konektor bawaan ke ekosistem keamanan yang lebih luas bagi solusi non-Microsoft. Anda juga dapat menggunakan format peristiwa umum, Syslog, atau REST-API untuk menghubungkan sumber data Anda dengan Microsoft Sentinel juga. Untuk informasi selengkapnya, lihat Menyambungkan sumber data.

Detail skenario

Inteligensi ancaman cyber dapat berasal dari banyak sumber, seperti umpan data sumber terbuka, komunitas berbagi inteligensi ancaman, umpan inteligensi berbayar, dan investigasi keamanan dalam organisasi.

CTI dapat berkisar dari laporan tertulis tentang motivasi, infrastruktur, dan teknik pelaku ancaman hingga pengamatan alamat IP, domain, dan hash file tertentu. CTI menyediakan konteks penting untuk aktivitas yang tidak biasa, sehingga personel keamanan dapat bertindak cepat untuk melindungi orang dan aset.

CTI yang paling banyak digunakan dalam solusi SIEM seperti Microsoft Sentinel adalah data indikator ancaman, terkadang disebut Indicators of Compromise (IoC). Indikator ancaman mengaitkan URL, hash file, alamat IP, dan data lain dengan aktivitas ancaman yang diketahui seperti phishing, botnet, atau perangkat lunak jahat.

Bentuk inteligensi ancaman ini sering disebut inteligensi ancaman taktis karena produk keamanan dan otomatisasi dapat menggunakannya dalam skala besar untuk melindungi dan mendeteksi potensi ancaman. Microsoft Sentinel dapat membantu mendeteksi, merespons, dan menyediakan konteks CTI untuk aktivitas siber berbahaya.

Kemungkinan kasus penggunaan

- Hubungkan ke data indikator ancaman sumber terbuka dari server publik untuk mengidentifikasi, menganalisis, dan merespons aktivitas ancaman.

- Gunakan platform inteligensi ancaman atau solusi kustom yang ada dengan Microsoft Graph

tiIndicatorsAPI untuk menyambungkan dan mengontrol akses ke data indikator ancaman. - Menyediakan konteks dan pelaporan CTI untuk penyelidik keamanan dan pemangku kepentingan.

Pertimbangan

- Konektor data Microsoft Sentinel Threat Intelligence saat ini dalam pratinjau publik. Fitur tertentu mungkin tidak didukung atau mungkin memiliki kemampuan terbatas.

- Microsoft Sentinel menggunakan kontrol akses berbasis peran Azure (Azure RBAC) untuk menetapkan peran bawaan Kontributor, Pembaca, dan Penanggap pengguna, grup, dan layanan Azure. Peran ini dapat berinteraksi dengan peran Azure (Peran Pemilik, Kontributor, Pembaca) dan Analitik Log (pembaca Analitik Log, kontributor Analitik Log). Anda dapat membuat peran kustom dan menggunakan Azure RBAC tingkat lanjut pada data yang Anda simpan di Microsoft Azure Sentinel. Untuk informasi selengkapnya, lihat Izin di Microsoft Azure Sentinel.

- Microsoft Sentinel gratis selama 31 hari pertama di ruang kerja Azure Monitor Log Analytics mana pun. Setelah itu, Anda dapat menggunakan model prabayar atau Reservasi Kapasitas untuk data yang Anda serap dan simpan. Untuk informasi selengkapnya, lihat Harga Microsoft Azure Sentinel.

Menyebarkan skenario ini

Bagian berikut ini menyediakan langkah-langkah tentang cara:

- Aktifkan konektor data Threat Intelligence – TAXII dan Threat Intelligence Platforms.

- Buat contoh aturan Microsoft Sentinel Analytics untuk menghasilkan peringatan keamanan dan insiden dari data CTI.

- Lihat dan edit Buku Kerja Intelijen Ancaman Sentinel Microsoft.

Impor indikator ancaman dengan konektor data TAXII

Peringatan

Instruksi berikut menggunakan Limo, umpan STIX/TAXII gratis Anomali. Umpan ini telah mencapai akhir masa pakai dan tidak lagi diperbarui. Instruksi berikut tidak dapat diselesaikan seperti yang ditulis. Anda dapat mengganti umpan ini dengan umpan lain yang kompatibel dengan API yang dapat Anda akses.

Server TAXII 2.x mengiklankan akar API, yang merupakan URL yang menghosting koleksi inteligensi ancaman. Jika Anda sudah mengetahui root API server TAXII dan ID Koleksi yang ingin Anda kerjakan, Anda dapat melewati dan mengaktifkan konektor TAXII di Microsoft Azure Sentinel.

Jika Anda tidak memiliki akar API, Anda biasanya bisa mendapatkannya dari halaman dokumentasi penyedia inteligensi ancaman, tetapi terkadang satu-satunya informasi yang tersedia adalah URL titik akhir penemuan. Anda dapat menemukan akar API dengan menggunakan titik akhir penemuan. Contoh berikut, kita akan menggunakan titik akhir penemuan server Anomali Limo ThreatStream TAXII 2.0.

Dari browser, buka titik akhir penemuan server ThreatStream TAXII 2.0,

https://limo.anomali.com/taxii. Masuk dengan menggunakan tamu nama pengguna dan tamu kata sandi. Setelah login, Anda akan melihat informasi berikut:{ "api_roots": [ "https://limo.anomali.com/api/v1/taxii2/feeds/", "https://limo.anomali.com/api/v1/taxii2/trusted_circles/", "https://limo.anomali.com/api/v1/taxii2/search_filters/" ], "contact": "info@anomali.com", "default": "https://limo.anomali.com/api/v1/taxii2/feeds/", "description": "TAXII 2.0 Server (guest)", "title": "ThreatStream Taxii 2.0 Server" }Untuk menelusuri koleksi, masukkan akar API yang Anda dapatkan dari langkah sebelumnya ke browser Anda:

https://limo.anomali.com/api/v1/taxii2/feeds/collections/. Anda melihat informasi seperti:{ "collections": [ { "can_read": true, "can_write": false, "description": "", "id": "107", "title": "Phish Tank" }, ... { "can_read": true, "can_write": false, "description": "", "id": "41", "title": "CyberCrime" } ] }

Anda sekarang memiliki semua informasi yang Anda butuhkan untuk menghubungkan Microsoft Sentinel ke satu atau beberapa koleksi server TAXII yang disediakan oleh Anomali Limo. Misalnya:

| Akar API | ID Koleksi |

|---|---|

| Tangki Phish | 107 |

| CyberCrime | 41 |

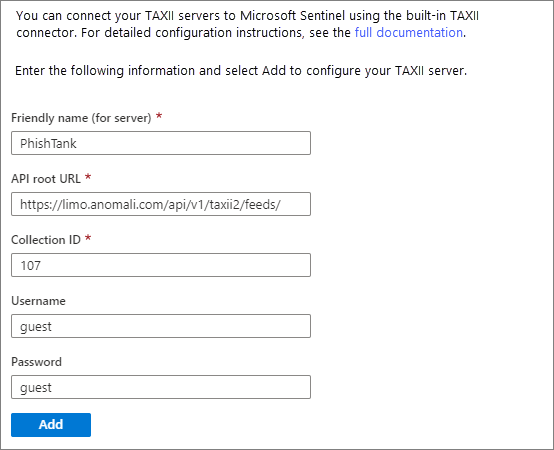

Untuk mengaktifkan Inteligensi Ancaman - konektor data TAXII di Microsoft Sentinel:

Di portal Microsoft Azure, cari dan pilih Microsoft Azure Sentinel.

Pilih ruang kerja tempat Anda ingin mengimpor indikator ancaman dari layanan TAXII.

Pilih Konektor data dari panel paling kiri. Cari dan pilih Inteligensi Ancaman – TAXII (Pratinjau) dan pilih Buka halaman konektor.

Pada halaman Konfigurasi , masukkan nilai Nama yang mudah diingat (untuk server) seperti judul koleksi. Masukkan URL akar API dan ID Koleksi yang ingin Anda impor. Masukkan nama pengguna dan kata sandi jika diperlukan, dan pilih Tambahkan.

Anda melihat koneksi Anda di bawah daftar server TAXII 2.0 yang dikonfigurasi. Ulangi konfigurasi untuk masing-masing koleksi yang ingin Anda sambungkan dari server TAXII yang sama atau berbeda.

Mengimpor indikator ancaman dengan konektor data Platform

tiIndicators API memerlukan ID Aplikasi (klien), ID Direktori (penyewa), dan rahasia klien dari TIP atau solusi kustom Anda untuk menyambungkan dan mengirim indikator ancaman ke Microsoft Azure Sentinel. Untuk mendapatkan informasi ini, daftarkan TIP atau aplikasi solusi di ID Microsoft Entra dan berikan izin yang diperlukan.

Untuk mengetahui informasi selengkapnya, lihat Menghubungkan platform inteligensi ancaman Anda ke Microsoft Sentinel.

Buat aturan Analytics dari template

Contoh ini menggunakan template aturan yang disebut entitas IP peta TI ke Azure Activity , yang membandingkan semua indikator ancaman jenis alamat IP dengan semua peristiwa alamat IP Aktivitas Azure Anda. Setiap kecocokan menghasilkan peringatan keamanan dan insiden terkait untuk diselidiki oleh tim operasi keamanan Anda.

Contoh mengasumsikan Anda telah menggunakan satu atau kedua konektor data inteligensi ancaman untuk mengimpor indikator ancaman dan konektor data Aktivitas Azure untuk mengimpor peristiwa tingkat langganan Azure Anda. Anda memerlukan kedua tipe data untuk berhasil menggunakan aturan analitik ini.

Di portal Microsoft Azure, cari dan pilih Microsoft Azure Sentinel.

Pilih ruang kerja tempat Anda mengimpor indikator ancaman dengan konektor data inteligensi ancaman.

Di panel paling kiri, pilih Analitik.

Pada tab Templat aturan , cari dan pilih entitas IP peta TI aturan (Pratinjau) ke AzureActivity. Pilih Buat aturan.

Pada wizard aturan Analitik pertama - Buat aturan baru dari halaman templat, pastikan Status aturan diatur ke Diaktifkan. Ubah nama aturan atau deskripsi jika Anda mau. Pilih Berikutnya: Setel logika aturan >.

Halaman logika aturan berisi kueri untuk aturan, entitas yang akan dipetakan, penjadwalan aturan, dan jumlah hasil kueri yang menghasilkan peringatan keamanan. Pengaturan templat berjalan satu jam sekali. Mereka mengidentifikasi IoC alamat IP apa pun yang cocok dengan alamat IP apa pun dari peristiwa Azure. Mereka juga menghasilkan pemberitahuan keamanan untuk semua kecocokan. Anda dapat menyimpan pengaturan ini atau mengubah salah satunya untuk memenuhi kebutuhan Anda. Setelah selesai, pilih Berikutnya: Pengaturan insiden (Pratinjau).

Di bawah Pengaturan insiden (Pratinjau), pastikan bahwa Buat insiden dari pemberitahuan yang dipicu oleh aturan analitik ini diatur ke Diaktifkan. Pilih Berikutnya: Respons otomatis.

Langkah ini memungkinkan Anda mengonfigurasi secara otomatisasi untuk memicu saat aturan mendapatkan peringatan keamanan. Automation di Microsoft Azure Sentinel menggunakan playbook yang didukung oleh Azure Logic Apps. Untuk informasi lebih jauh, lihatTutorial: Menyiapkan respons ancaman otomatis di Microsoft Azure Sentinel. Untuk contoh ini, pilih Berikutnya: Tinjau. Setelah Anda meninjau pengaturan, pilih Buat.

Aturan Anda segera diaktifkan saat dibuat lalu dipicu pada jadwal reguler.

Tampilkan dan edit Buku Kerja Intelegensi Ancaman

Di portal Microsoft Azure, cari dan pilih Microsoft Azure Sentinel.

Pilih ruang kerja tempat Anda mengimpor indikator ancaman dengan salah satu konektor data intelijen ancaman.

Di panel paling kiri, pilih Buku Kerja.

Cari dan pilih workbook berjudul Threat Intelligence.

Pastikan Anda memiliki data dan koneksi yang diperlukan seperti yang ditunjukkan. Pilih Simpan.

Di jendela pop-up, pilih lokasi lalu pilih OK. Langkah ini menyimpan buku kerja sehingga Anda bisa mengubahnya dan menyimpan perubahan Anda.

Pilih Lihat workbook yang disimpan untuk membuka workbook dan melihat bagan bawaan yang disediakan templat.

Untuk mengedit buku kerja, pilih Edit. Anda dapat memilih Edit di sebelah bagan mana pun untuk mengedit kueri dan pengaturan bagan itu.

Untuk menambahkan bagan baru yang menunjukkan indikator ancaman menurut jenis ancaman:

Pilih Edit. Gulir ke bagian bawah halaman dan pilih Tambahkan>kueri.

Di bawah Kueri Log ruang kerja Analisis Log , masukkan kueri berikutnya:

ThreatIntelligenceIndicator | summarize count() by ThreatTypePilih Bagan batangdi menu drop-down Visualisasi dan pilih Selesai mengedit.

Di bagian atas halaman, pilih Selesai mengedit. Pilih ikon Simpan untuk menyimpan bagan dan buku kerja baru Anda.

Langkah berikutnya

Buka repositori Microsoft Azure Sentinel di GitHub untuk melihat kontribusi oleh komunitas secara luas dan oleh Microsoft. Di sini Anda menemukan ide, templat, dan percakapan baru tentang semua area fitur Microsoft Sentinel.

Buku kerja Microsoft Sentinel berdasarkan pada buku kerja Azure Monitor, sehingga dokumentasi dan template ekstensif tersedia. Tempat yang bagus untuk memulai adalah a Membuat laporan interaktif dengan buku kerja Azure Monitor. Ada kumpulan Templat Buku Kerja Azure Monitor yang digerakkan komunitas di GitHub untuk diunduh.

Untuk mempelajari selengkapnya tentang teknologi unggulan, lihat:

- Apa itu Microsoft Sentinel?

- Mulai cepat: Microsoft Azure Sentinel on-board

- API Indikator Microsoft Graph Security

- Tutorial: Menyelidiki insiden dengan Microsoft Azure Sentinel

- Tutorial: Menyiapkan respons ancaman otomatis di Microsoft Azure Sentinel

Sumber daya terkait

- Mengotomatiskan integrasi Microsoft Sentinel dengan Azure DevOps

- Memantau keamanan hibrid dengan menggunakan Microsoft Defender untuk Cloud dan Microsoft Azure Sentinel

- Solusi keamanan Azure untuk AWS

- Memantau keamanan hibrid dengan menggunakan Microsoft Defender untuk Cloud dan Microsoft Azure Sentinel