Mengenkripsi data cadangan dengan menggunakan kunci yang dikelola pelanggan

Anda dapat menggunakan Azure Backup untuk mengenkripsi data cadangan Anda melalui kunci yang dikelola pelanggan (CMK) alih-alih kunci yang dikelola platform (PMK), yang diaktifkan secara default. Kunci Anda untuk mengenkripsi data cadangan harus disimpan di Azure Key Vault.

Kunci enkripsi yang Anda gunakan untuk mengenkripsi cadangan mungkin berbeda dari yang Anda gunakan untuk sumbernya. Kunci enkripsi data (DEK) berbasis AES 256 membantu melindungi data. Kunci enkripsi kunci (KEK) Anda, pada gilirannya, membantu melindungi DEK. Anda memiliki kontrol penuh atas data dan kunci.

Untuk mengizinkan enkripsi, Anda harus memberikan izin kepada vault Backup untuk mengakses kunci enkripsi di brankas kunci. Anda dapat mengubah kunci jika diperlukan.

Dalam artikel ini, Anda akan mempelajari cara:

- Buat vault Layanan Pemulihan.

- Konfigurasikan vault Layanan Pemulihan untuk mengenkripsi data cadangan dengan menggunakan CMK.

- Cadangkan data ke vault yang dienkripsi melalui CMK.

- Memulihkan data dari cadangan.

Pertimbangan

Anda dapat menggunakan fitur ini (menggunakan Azure Backup untuk mengenkripsi data cadangan melalui CMK) untuk mengenkripsi vault Layanan Pemulihan baru saja. Brankas apa pun yang berisi item yang ada yang terdaftar atau dicoba untuk didaftarkan ke dalamnya tidak didukung.

Setelah mengaktifkan enkripsi dengan menggunakan CMK untuk vault Layanan Pemulihan, Anda tidak dapat kembali menggunakan PMK (default). Anda dapat mengubah kunci enkripsi untuk memenuhi persyaratan.

Fitur ini saat ini tidak mendukung pencadangan melalui agen Microsoft Azure Recovery Services (MARS), dan Anda mungkin tidak dapat menggunakan vault terenkripsi CMK untuk pencadangan melalui agen MARS. Agen MARS menggunakan enkripsi berbasis frase sandi. Fitur ini juga tidak mendukung pencadangan komputer virtual (VM) yang Anda buat dalam model penyebaran klasik.

Fitur ini tidak terkait dengan Azure Disk Encryption, yang menggunakan enkripsi berbasis tamu dari disk VM dengan menggunakan BitLocker untuk Windows dan DM-Crypt untuk Linux.

Anda dapat mengenkripsi vault Layanan Pemulihan hanya dengan menggunakan kunci yang disimpan di Azure Key Vault dan terletak di wilayah yang sama. Selain itu, kunci harus didukung kunci RSA dan harus dalam keadaan diaktifkan.

Memindahkan vault Layanan Pemulihan terenkripsi CMK di seluruh grup sumber daya dan langganan saat ini tidak didukung.

Saat Anda memindahkan vault Layanan Pemulihan yang sudah dienkripsi melalui CMK ke penyewa baru, Anda perlu memperbarui vault Layanan Pemulihan untuk membuat ulang dan mengonfigurasi ulang identitas terkelola vault dan CMK (yang seharusnya berada di penyewa baru). Jika Anda tidak memperbarui vault, operasi pencadangan dan pemulihan akan gagal. Anda juga perlu mengonfigurasi ulang izin kontrol akses berbasis peran Azure (RBAC) apa pun yang Anda siapkan dalam langganan.

Anda dapat mengonfigurasi fitur ini melalui portal Azure dan PowerShell. Gunakan modul Az 5.3.0 atau yang lebih baru untuk menggunakan CMK untuk pencadangan di vault Layanan Pemulihan.

Peringatan

Jika Anda menggunakan PowerShell untuk mengelola kunci enkripsi untuk Backup, kami tidak menyarankan untuk memperbarui kunci dari portal. Jika Memperbarui kunci dari portal, Anda tidak dapat menggunakan PowerShell untuk memperbarui kunci lebih lanjut hingga pembaruan PowerShell untuk mendukung model baru tersedia. Namun, Anda dapat terus memperbarui kunci dari portal Azure.

Jika Anda belum membuat dan mengonfigurasi vault Layanan Pemulihan, lihat artikel ini.

Mengonfigurasi vault untuk dienkripsi dengan menggunakan kunci yang dikelola pelanggan

Untuk mengonfigurasi vault, lakukan tindakan berikut secara berurutan:

Aktifkan identitas terkelola untuk vault Layanan Pemulihan Anda.

Tetapkan izin ke vault Layanan Pemulihan untuk mengakses kunci enkripsi di Azure Key Vault.

Aktifkan perlindungan penghapusan sementara dan penghapusan menyeluruh di Azure Key Vault.

Tetapkan kunci enkripsi ke vault Layanan Pemulihan.

Bagian berikut membahas masing-masing tindakan ini secara rinci.

Mengaktifkan identitas terkelola untuk vault Layanan Pemulihan Anda

Azure Backup menggunakan identitas terkelola yang ditetapkan sistem dan identitas terkelola yang ditetapkan pengguna guna mengautentikasi vault Layanan Pemulihan untuk mengakses kunci enkripsi yang disimpan di Azure Key Vault. Anda dapat memilih identitas terkelola mana yang akan digunakan.

Catatan

Setelah mengaktifkan identitas terkelola, Anda tidak boleh menonaktifkannya (bahkan untuk sementara). Menonaktifkan identitas terkelola dapat menyebabkan perilaku yang tidak konsisten.

Mengaktifkan identitas terkelola yang ditetapkan sistem untuk vault

Pilih klien:

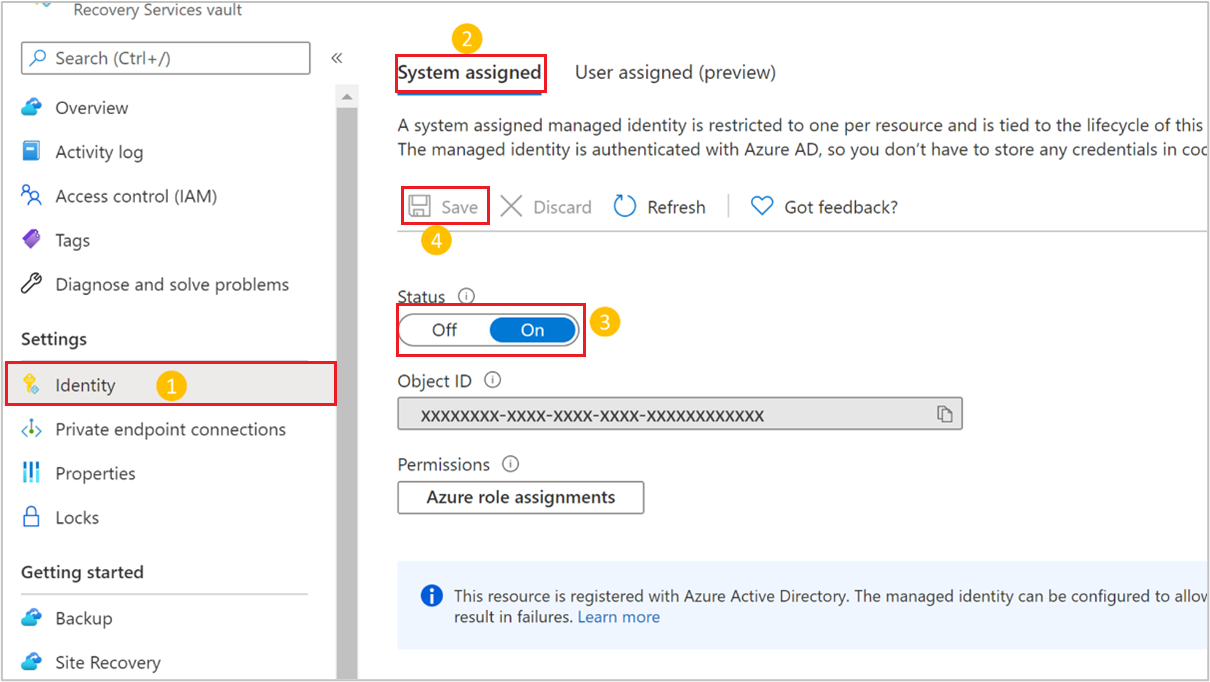

Buka Identitas vault>Layanan Pemulihan Anda.

Pilih ke tab Sistem yang ditetapkan.

Ubah Status menjadi Aktif.

Pilih Simpan untuk mengaktifkan identitas untuk vault.

Langkah-langkah sebelumnya menghasilkan ID objek, yang merupakan identitas terkelola yang ditetapkan sistem dari vault.

Menetapkan identitas terkelola yang ditetapkan pengguna ke vault (dalam pratinjau)

Catatan

Vault yang menggunakan identitas terkelola yang ditetapkan pengguna untuk enkripsi CMK tidak mendukung penggunaan titik akhir privat untuk Backup.

Brankas kunci yang membatasi akses ke jaringan tertentu belum didukung untuk digunakan dengan identitas terkelola yang ditetapkan pengguna untuk enkripsi CMK.

Guna menetapkan identitas terkelola yang ditetapkan pengguna untuk vault Layanan Pemulihan Anda, pilih klien:

Buka Identitas vault>Layanan Pemulihan Anda.

Pilih tab Pengguna yang ditetapkan (pratinjau).

Pilih +Tambahkan untuk menambahkan identitas terkelola yang ditetapkan pengguna.

Pada panel Tambahkan identitas terkelola yang ditetapkan pengguna, pilih langganan untuk identitas Anda.

Pilih identitas dari daftar. Anda juga dapat memfilter berdasarkan nama identitas atau grup sumber daya.

Pilih Tambahkan untuk menyelesaikan penetapan identitas.

Menetapkan izin ke vault Layanan Pemulihan untuk mengakses kunci enkripsi di Azure Key Vault

Anda sekarang perlu mengizinkan identitas terkelola brankas Layanan Pemulihan untuk mengakses brankas kunci yang berisi kunci enkripsi.

Jika Anda menggunakan identitas yang ditetapkan pengguna, Anda harus menetapkan izin yang sama untuk identitas tersebut.

Pilih klien:

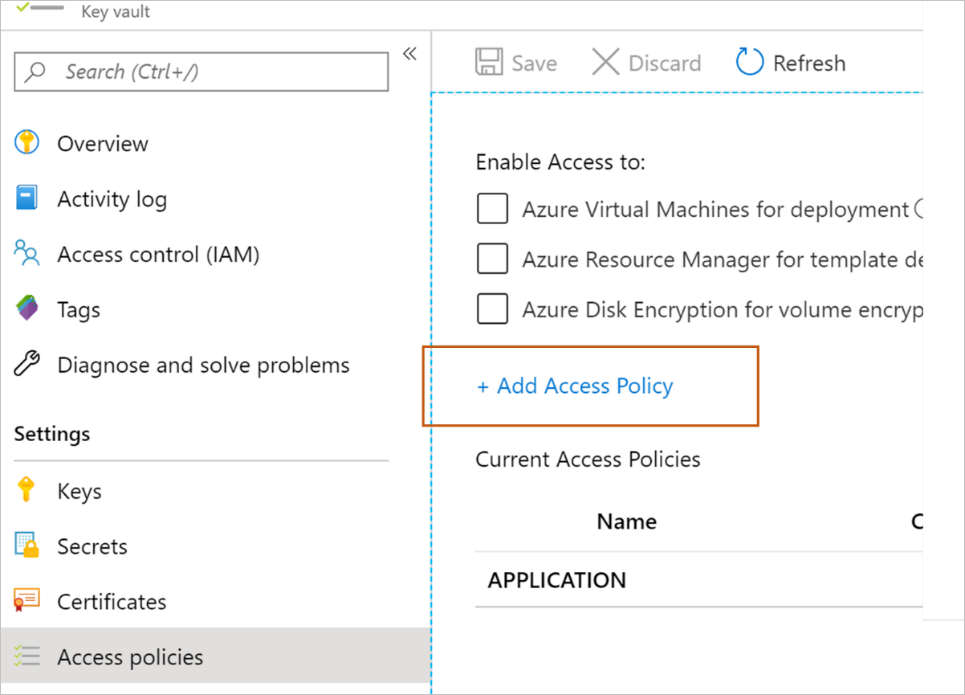

Buka kebijakan Akses brankas>kunci Anda. Pilih +Tambahkan Kebijakan Akses.

Tentukan tindakan yang akan diizinkan pada kunci. Untuk Izin kunci, pilih operasi Dapatkan, Daftar, Buka Bungkus Kunci, dan Bungkus Kunci .

Buka Pilih prinsipal dan cari vault Anda di kotak pencarian dengan menggunakan namanya atau identitas terkelola. Saat vault muncul, pilih vault lalu pilih Pilih di bagian bawah panel.

Pilih Tambahkan untuk menambahkan kebijakan akses baru.

Pilih Simpan untuk menyimpan perubahan yang Anda buat ke kebijakan akses brankas kunci.

Anda juga dapat menetapkan peran RBAC ke vault Layanan Pemulihan yang berisi izin yang disebutkan sebelumnya, seperti peran Petugas Kripto Key Vault. Peran ini mungkin berisi izin tambahan.

Mengaktifkan penghapusan sementara dan perlindungan penghapusan menyeluruh di Azure Key Vault

Anda perlu mengaktifkan penghapusan sementara dan perlindungan penghapusan menyeluruh pada brankas kunci yang menyimpan kunci enkripsi Anda.

Pilih klien:

Anda dapat mengaktifkan penghapusan sementara dan perlindungan penghapusan menyeluruh dari antarmuka Azure Key Vault, seperti yang ditunjukkan pada cuplikan layar berikut. Atau, Anda dapat mengatur properti ini saat membuat brankas kunci. Pelajari selengkapnya tentang properti Key Vault ini.

Menetapkan kunci enkripsi ke vault Layanan Pemulihan

Sebelum Anda memilih kunci enkripsi untuk vault Anda, pastikan Anda berhasil:

- Mengaktifkan identitas terkelola brankas Layanan Pemulihan dan menetapkan izin yang diperlukan untuknya.

- Mengaktifkan perlindungan penghapusan sementara dan penghapusan menyeluruh untuk brankas kunci.

- Tidak memiliki item apa pun yang dilindungi atau didaftarkan ke vault Layanan Pemulihan yang ingin Anda aktifkan enkripsi CMKnya.

Untuk menetapkan kunci dan mengikuti langkah-langkahnya, pilih klien:

Buka Properti vault>Layanan Pemulihan Anda.

Di bawah Enkripsi Pengaturan, pilih Perbarui.

Pada panel Enkripsi Pengaturan, pilih Gunakan kunci Anda sendiri lalu tentukan kunci dengan menggunakan salah satu opsi berikut. Pastikan untuk menggunakan kunci RSA yang dalam status diaktifkan.

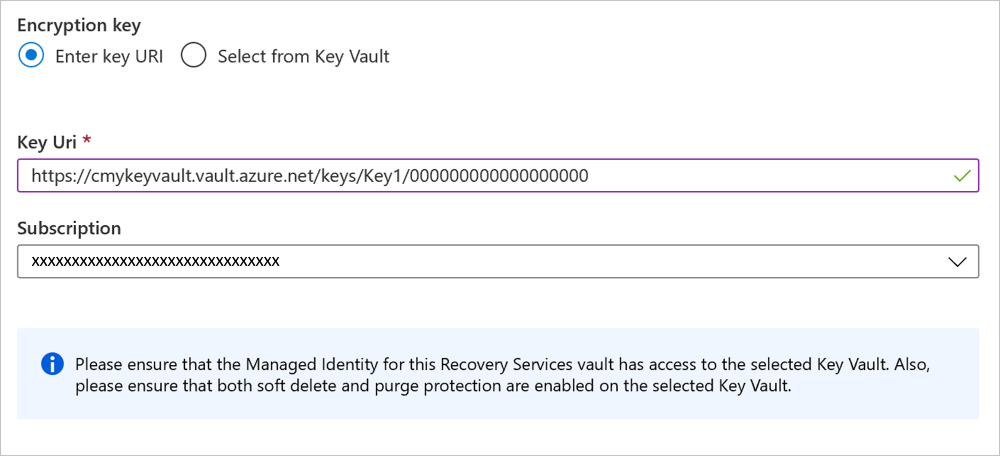

Pilih Masukkan URI kunci. Dalam kotak Uri Kunci, masukkan URI untuk kunci yang ingin Anda gunakan untuk mengenkripsi data dalam vault Layanan Pemulihan ini. Anda juga bisa mendapatkan URI kunci ini dari kunci yang sesuai di brankas kunci Anda. Dalam kotak Langganan , tentukan langganan untuk brankas kunci yang berisi kunci ini.

Pastikan untuk menyalin URI kunci dengan benar. Kami menyarankan agar Anda menggunakan tombol Salin ke clipboard yang disediakan dengan pengidentifikasi kunci.

Saat Anda menentukan kunci enkripsi dengan menggunakan URI kunci lengkap dengan komponen versi, kunci tidak akan dirotasi otomatis. Anda perlu memperbarui kunci secara manual dengan menentukan kunci atau versi baru jika diperlukan. Atau, hapus komponen versi URI kunci untuk mendapatkan rotasi otomatis.

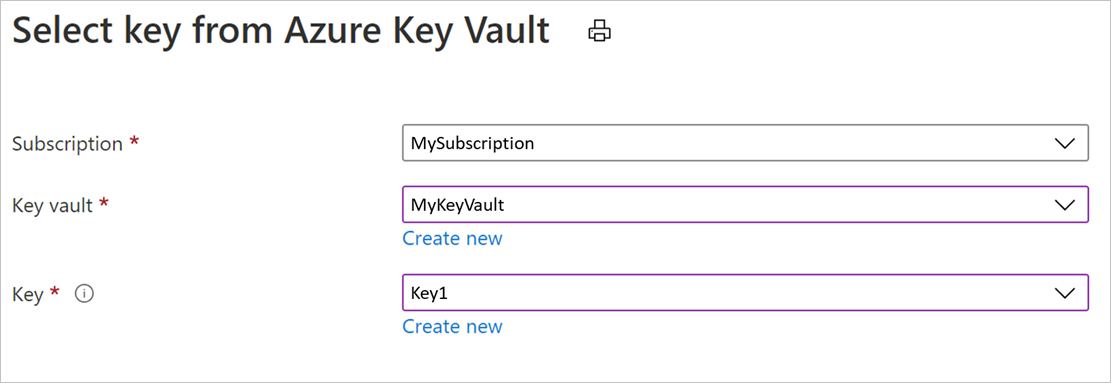

Pilih Pilih dari Key Vault. Pada panel Pemilih kunci, telusuri dan pilih kunci dari brankas kunci.

Saat Anda menentukan kunci enkripsi dengan menggunakan panel Pemilih kunci, kunci akan dirotasi otomatis setiap kali versi baru untuk kunci diaktifkan. Pelajari selengkapnya tentang mengaktifkan autorotasi kunci enkripsi.

Pilih Simpan.

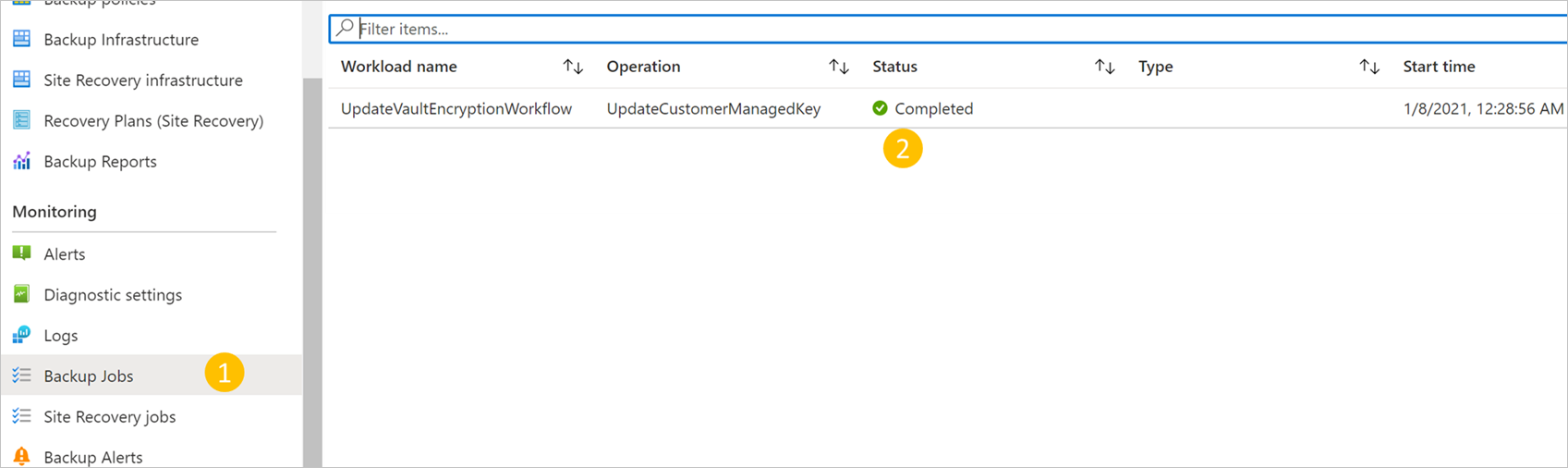

Lacak kemajuan dan status penetapan kunci enkripsi dengan menggunakan tampilan Pekerjaan Pencadangan di menu sebelah kiri. Status akan segera berubah menjadi Selesai. Vault Anda sekarang akan mengenkripsi semua data dengan kunci yang ditentukan sebagai KEK.

Pembaruan kunci enkripsi juga dicatat di log aktivitas vault.

Mencadangkan data ke vault yang dienkripsi melalui kunci yang dikelola pelanggan

Sebelum mengonfigurasi perlindungan cadangan, konfirmasikan bahwa Anda berhasil:

- Membuat vault Layanan Pemulihan Anda.

- Mengaktifkan identitas terkelola yang ditetapkan sistem brankas Layanan Pemulihan atau menetapkan identitas terkelola yang ditetapkan pengguna ke brankas.

- Izin yang ditetapkan ke vault Layanan Pemulihan Anda (atau identitas terkelola yang ditetapkan pengguna) untuk mengakses kunci enkripsi dari brankas kunci Anda.

- Mengaktifkan perlindungan penghapusan sementara dan penghapusan menyeluruh untuk brankas kunci Anda.

- Menetapkan kunci enkripsi yang valid untuk vault Layanan Pemulihan Anda.

Daftar periksa ini penting karena setelah Anda mengonfigurasi (atau mencoba mengonfigurasi) item untuk mencadangkan ke vault terenkripsi non-CMK, Anda tidak dapat mengaktifkan enkripsi CMK di atasnya. Ini terus menggunakan PMK.

Proses untuk mengonfigurasi dan melakukan pencadangan ke vault Layanan Pemulihan yang dienkripsi melalui CMK sama dengan proses untuk mengonfigurasi dan melakukan pencadangan ke vault yang menggunakan PMK. Tidak ada perubahan pada pengalaman. Pernyataan ini berlaku untuk pencadangan Azure VM dan pencadangan beban kerja yang berjalan di dalam VM (misalnya, database SAP Hana atau SQL Server ).

Memulihkan data dari cadangan

Memulihkan data dari cadangan VM

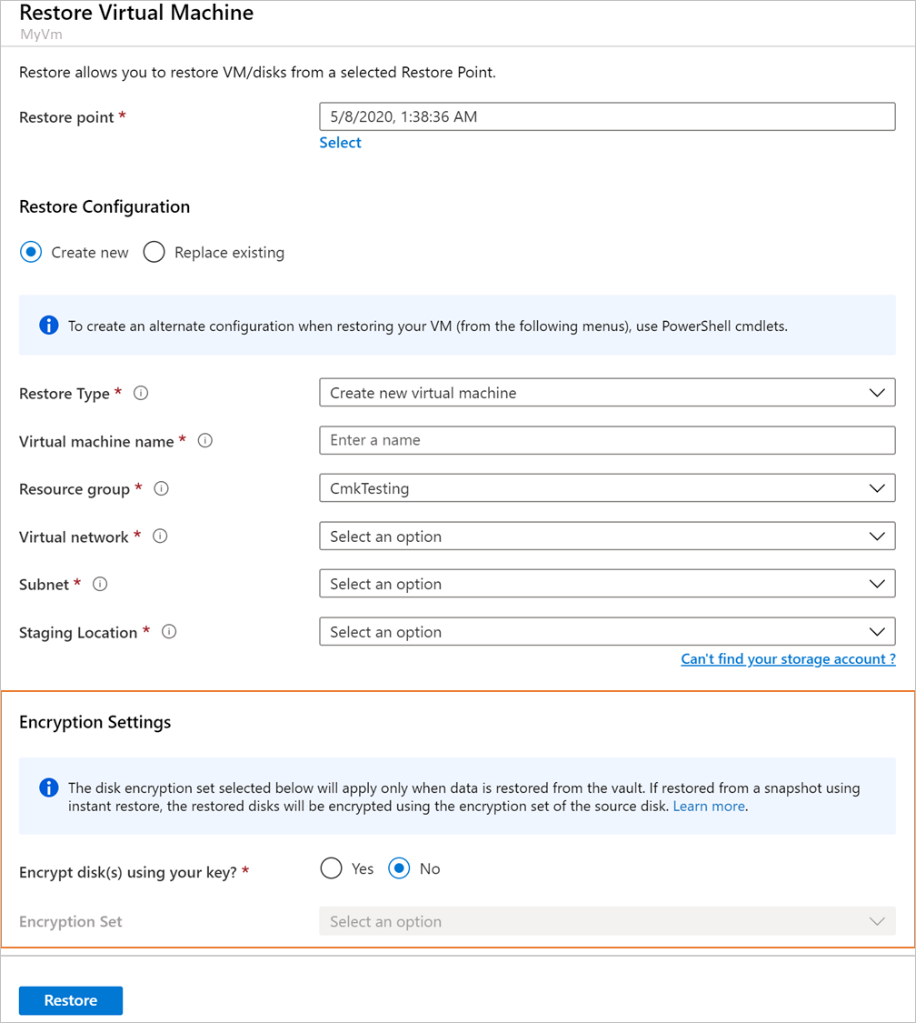

Anda dapat memulihkan data yang disimpan di vault Layanan Pemulihan sesuai dengan langkah-langkah yang dijelaskan dalam artikel ini. Saat memulihkan dari vault Layanan Pemulihan yang dienkripsi melalui CMK, Anda dapat memilih untuk mengenkripsi data yang dipulihkan dengan menggunakan set enkripsi disk (DES).

Pengalaman yang dijelaskan bagian ini hanya berlaku saat Anda memulihkan data dari vault yang dienkripsi CMK. Saat Anda memulihkan data dari vault yang tidak menggunakan enkripsi CMK, data yang dipulihkan dienkripsi melalui PMK. Jika Anda memulihkan dari rekam jepret pemulihan instan, data yang dipulihkan dienkripsi melalui mekanisme yang Anda gunakan untuk mengenkripsi disk sumber.

Memulihkan disk atau VM

Saat Anda memulihkan disk atau VM dari titik pemulihan Snapshot , data yang dipulihkan dienkripsi dengan DES yang Anda gunakan untuk mengenkripsi disk VM sumber.

Saat memulihkan disk atau VM dari titik pemulihan dengan Jenis Pemulihan sebagai Vault, Anda dapat memilih untuk mengenkripsi data yang dipulihkan dengan menggunakan DES yang Anda tentukan. Atau, Anda dapat terus memulihkan data tanpa menentukan DES. Dalam hal ini, pengaturan enkripsi pada VM diterapkan.

Selama pemulihan lintas wilayah, Azure VM dengan dukungan CMK (yang tidak dicadangkan dalam vault Layanan Pemulihan dengan dukungan CMK) dipulihkan sebagai VM yang tidak mendukung CMK di wilayah sekunder.

Anda dapat mengenkripsi disk atau VM yang dipulihkan setelah pemulihan selesai, terlepas dari pilihan yang Anda buat saat memulai pemulihan.

Pilih set enkripsi disk saat memulihkan dari titik pemulihan vault

Pilih klien:

Untuk menentukan DES di bawah Enkripsi Pengaturan di panel pemulihan, ikuti langkah-langkah berikut:

Untuk Mengenkripsi disk menggunakan kunci Anda?, pilih Ya.

Di daftar dropdown Set Enkripsi, pilih DES yang ingin Anda gunakan untuk disk yang dipulihkan. Pastikan Anda memiliki akses ke DES.

Catatan

Kemampuan untuk memilih DES saat memulihkan didukung jika Anda melakukan pemulihan lintas wilayah. Namun, saat ini tidak didukung jika Anda memulihkan VM yang menggunakan Azure Disk Encryption.

Memulihkan file

Saat Anda melakukan pemulihan file, data yang dipulihkan dienkripsi dengan kunci yang Anda gunakan untuk mengenkripsi lokasi target.

Memulihkan database SAP HANA/SQL di Mesin Virtual Azure

Saat Anda memulihkan dari database SAP Hana atau SQL Server yang dicadangkan yang berjalan di Azure VM, data yang dipulihkan dienkripsi melalui kunci enkripsi yang Anda gunakan di lokasi penyimpanan target. Ini bisa berupa CMK atau PMK yang digunakan untuk mengenkripsi disk VM.

Topik tambahan

Aktifkan enkripsi dengan menggunakan kunci yang dikelola pelanggan pada pembuatan vault (dalam pratinjau)

Mengaktifkan enkripsi pada pembuatan vault dengan menggunakan CMK berada dalam pratinjau publik terbatas dan memerlukan daftar langganan yang diizinkan. Untuk mendaftar pratinjau, isi formulir dan tulis kepada kami di AskAzureBackupTeam@microsoft.com.

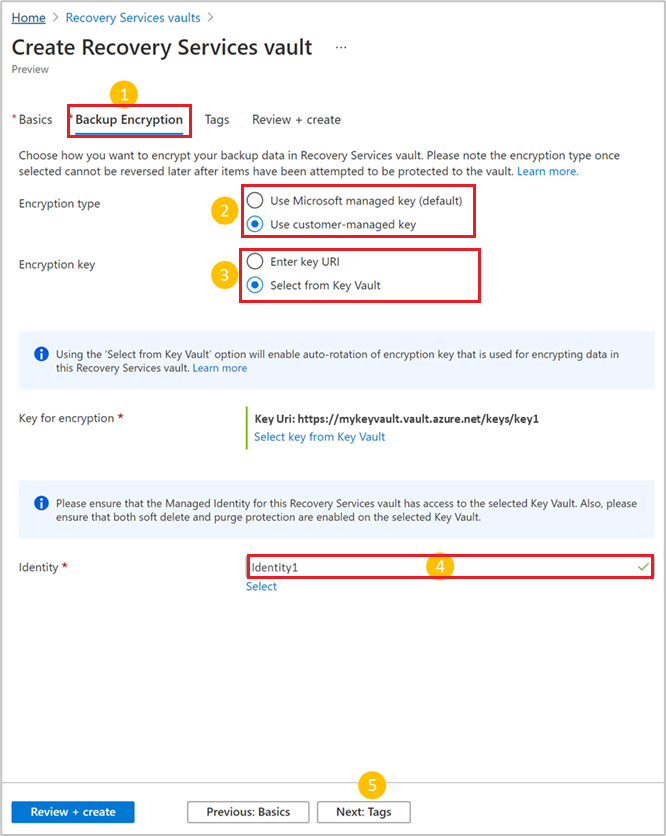

Saat langganan Anda diizinkan, tab Enkripsi Cadangan muncul. Anda menggunakan tab ini untuk mengaktifkan enkripsi pada cadangan dengan menggunakan CMK selama pembuatan vault Layanan Pemulihan baru.

Untuk mengaktifkan enkripsi, ikuti langkah-langkah berikut:

Pada tab Enkripsi Cadangan, tentukan kunci enkripsi dan identitas yang akan digunakan untuk enkripsi. Pengaturan hanya berlaku untuk Pencadangan dan bersifat opsional.

Untuk Jenis enkripsi, pilih Gunakan kunci yang dikelola pelanggan.

Untuk menentukan kunci yang akan digunakan untuk enkripsi, pilih opsi yang sesuai untuk Kunci enkripsi. Anda dapat menyediakan URI untuk kunci enkripsi, atau menelusuri dan memilih kunci.

Jika Anda menentukan kunci dengan menggunakan opsi Pilih dari Key Vault , autorotasi kunci enkripsi diaktifkan secara otomatis. Pelajari selengkapnya tentang autorotasi.

Untuk Identitas, tentukan identitas terkelola yang ditetapkan pengguna untuk mengelola enkripsi dengan menggunakan CMK. Pilih Pilih untuk menelusuri dan memilih identitas yang diperlukan.

Tambahkan tag (opsional) dan lanjutkan pembuatan vault.

Aktifkan autorotasi kunci enkripsi

Untuk menentukan CMK untuk mengenkripsi cadangan, gunakan salah satu opsi berikut:

- Masukkan URI kunci

- Pilih dari Key Vault

Menggunakan opsi Pilih dari Key Vault memungkinkan autorotasi untuk kunci yang dipilih. Opsi ini menghilangkan upaya manual untuk memperbarui ke versi berikutnya. Namun, saat Anda menggunakan opsi ini:

- Pembaruan ke versi kunci dapat memakan waktu hingga satu jam untuk diterapkan.

- Setelah pembaruan kunci berlaku, versi lama juga harus tersedia (dalam keadaan diaktifkan) untuk setidaknya satu pekerjaan pencadangan berikutnya.

Saat Anda menentukan kunci enkripsi dengan menggunakan URI kunci lengkap, kunci tidak akan diputar secara otomatis. Anda perlu melakukan pembaruan kunci secara manual dengan menentukan kunci baru jika diperlukan. Untuk mengaktifkan rotasi otomatis, hapus komponen versi URI kunci.

Menggunakan Azure Policy untuk mengaudit dan menerapkan enkripsi melalui kunci yang dikelola pelanggan (dalam pratinjau)

Dengan Azure Backup, Anda dapat menggunakan Azure Policy untuk mengaudit dan menerapkan enkripsi data di vault Layanan Pemulihan dengan menggunakan CMK. Anda dapat menggunakan kebijakan audit untuk mengaudit vault terenkripsi dengan menggunakan CMK yang diaktifkan setelah 1 April 2021.

Untuk vault yang mengaktifkan enkripsi CMK sebelum 1 April 2021, kebijakan mungkin tidak diterapkan atau mungkin menunjukkan hasil negatif palsu. Artinya, vault ini mungkin dilaporkan sebagai tidak patuh meskipun enkripsi CMK diaktifkan.

Untuk menggunakan kebijakan audit untuk mengaudit brankas dengan enkripsi CMK yang diaktifkan sebelum 1 April 2021, gunakan portal Azure untuk memperbarui kunci enkripsi. Pendekatan ini membantu Anda meningkatkan ke model baru. Jika Anda tidak ingin mengubah kunci enkripsi, berikan kunci yang sama lagi melalui URI kunci atau opsi pemilihan kunci.

Peringatan

Jika Anda menggunakan PowerShell untuk mengelola kunci enkripsi untuk Backup, kami tidak menyarankan Agar Anda memperbarui kunci enkripsi dari portal. Jika Anda memperbarui kunci dari portal, Anda tidak dapat menggunakan PowerShell untuk memperbarui kunci enkripsi hingga pembaruan PowerShell untuk mendukung model baru tersedia. Namun, Anda dapat terus memperbarui kunci dari portal.

Pertanyaan yang Sering Ditanyakan

Dapatkah saya mengenkripsi brankas Cadangan yang ada dengan menggunakan kunci yang dikelola pelanggan?

Tidak. Anda hanya dapat mengaktifkan enkripsi CMK untuk vault baru. Brankas tidak boleh memiliki item apa pun yang terlindungi untuk itu. Bahkan, Anda tidak boleh mencoba melindungi item apa pun ke vault sebelum mengaktifkan enkripsi dengan menggunakan CMK.

Saya mencoba melindungi item ke brankas saya, tapi gagal, dan brankas masih tidak berisi item apa pun yang dilindungi. Bisakah saya mengaktifkan enkripsi CMK untuk brankas ini?

Tidak. Vault tidak boleh memiliki upaya untuk melindungi item apa pun di masa lalu.

Saya memiliki brankas yang menggunakan enkripsi CMK. Dapatkah saya nanti kembali ke enkripsi PMK meskipun saya memiliki item cadangan yang dilindungi ke vault?

Tidak. Setelah mengaktifkan enkripsi CMK, Anda tidak dapat kembali menggunakan PMK. Anda dapat mengubah kunci sesuai dengan kebutuhan Anda.

Apakah enkripsi CMK untuk Azure Backup juga berlaku untuk Azure Site Recovery?

Tidak. Artikel ini membahas enkripsi data Cadangan saja. Untuk Azure Site Recovery, Anda perlu mengatur properti secara terpisah sebagaimana tersedia dari layanan.

Saya melewatkan salah satu langkah dalam artikel ini dan melanjutkan untuk melindungi sumber data saya. Masih bisakah saya menggunakan enkripsi CMK?

Jika Anda tidak mengikuti langkah-langkah dalam artikel dan melanjutkan untuk melindungi item, vault mungkin tidak dapat menggunakan enkripsi CMK. Kami menyarankan agar Anda menggunakan daftar periksa ini sebelum melindungi item.

Apakah menggunakan enkripsi CMK menambah biaya pencadangan saya?

Menggunakan enkripsi CMK untuk Pencadangan tidak dikenakan biaya tambahan. Tetapi Anda mungkin terus dikenakan biaya untuk menggunakan brankas kunci tempat kunci Anda disimpan.