Membuat koneksi SSH ke Linux VM menggunakan Azure Bastion

Artikel ini menunjukkan kepada Anda cara membuat koneksi SSH dengan aman dan mulus ke Linux VM yang terletak di jaringan virtual Azure langsung melalui portal Microsoft Azure. Saat menggunakan Azure Bastion, Komputer Virtual Anda tidak memerlukan klien, agen, atau perangkat lunak tambahan.

Azure Bastion menyediakan konektivitas yang aman ke semua VM di jaringan virtual tempatnya diprovisikan. Menggunakan Azure Bastion melindungi komputer virtual Anda dari mengekspos port RDP/SSH ke dunia luar, sambil tetap menyediakan akses aman menggunakan RDP/SSH. Untuk informasi selengkapnya, lihat artikel Apa itu Azure Bastion?

Saat tersambung ke mesin virtual Linux menggunakan SSH, Anda dapat menggunakan nama pengguna/kata sandi dan kunci SSH untuk autentikasi. Kunci privat SSH harus dalam format yang dimulai dengan "-----BEGIN RSA PRIVATE KEY-----" diakhiri dengan "-----END RSA PRIVATE KEY-----".

Prasyarat

Pastikan Anda telah menyiapkan host Azure Bastion untuk jaringan virtual tempat Komputer Virtual berada. Untuk informasi selengkapnya, lihat Membuat host Azure Bastion. Setelah layanan Bastion tersedia dan tersebar di jaringan virtual Anda, Anda dapat menggunakannya untuk menyambung ke Komputer Virtual (VM) apa pun di dalam jaringan virtual ini.

Pengaturan koneksi dan fitur yang tersedia bergantung pada SKU Bastion yang Anda gunakan. Pastikan penyebaran Bastion Anda menggunakan SKU yang diperlukan.

- Untuk melihat fitur dan pengaturan yang tersedia per tingkat SKU, lihat bagian SKU dan fitur di artikel Gambaran umum Bastion.

- Untuk memeriksa tingkat SKU penyebaran dan peningkatan Bastion Anda jika perlu, lihat Meningkatkan SKU Bastion.

Peran yang Diperlukan

Untuk membuat koneksi, peran-peran berikut diperlukan:

- Peran pembaca pada komputer virtual.

- Peran pembaca pada NIC dengan IP privat komputer virtual.

- Peran pembaca pada sumber daya Azure Bastion.

- Peran pembaca pada jaringan virtual komputer virtual target (jika penyebaran Bastion berada dalam jaringan virtual yang di-peering).

Port

Untuk tersambung ke Komputer Virtual Linux via SSH, Anda harus membuka port berikut pada Komputer Virtual Anda:

- Port masuk: SSH (22) atau

- Port masuk: Nilai kustom (Anda kemudian perlu menentukan port kustom ini saat Anda tersambung ke VM melalui Azure Bastion). Pengaturan ini tidak tersedia untuk SKU Dasar atau Pengembang.

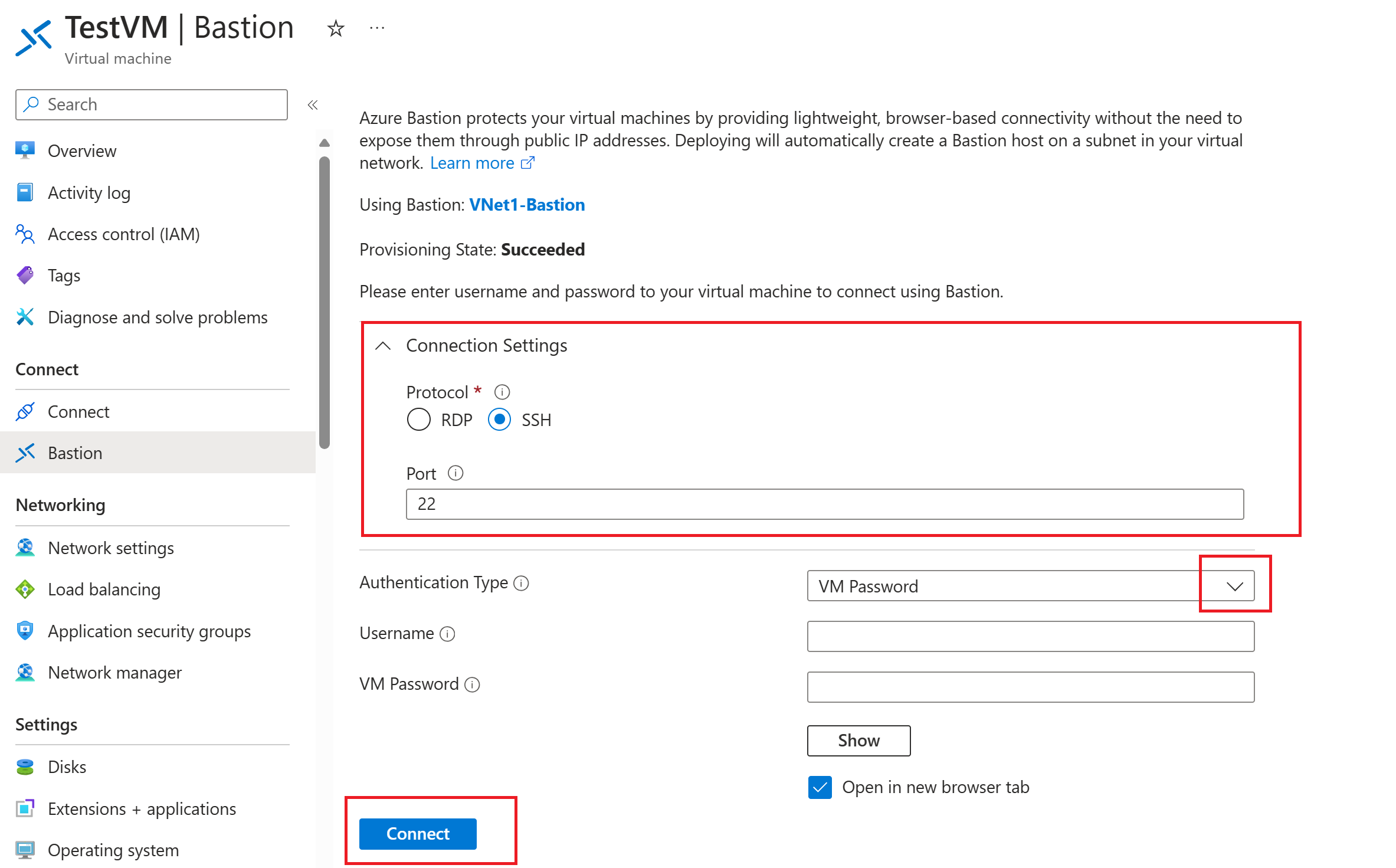

Halaman koneksi Bastion

Di portal Azure, buka mesin virtual yang ingin Anda sambungkan. Di bagian atas halaman Gambaran Umum komputer virtual, pilih Koneksi, lalu pilih Koneksi melalui Bastion dari menu dropdown. Ini membuka halaman Bastion . Anda bisa masuk ke halaman Bastion langsung di panel kiri.

Pada halaman Bastion, pengaturan yang dapat Anda konfigurasi tergantung pada tingkat SKU Bastion yang telah dikonfigurasi host bastion Anda untuk digunakan.

Jika Anda menggunakan SKU yang lebih tinggi dari SKU Dasar, nilai Koneksi ion Pengaturan (port dan protokol) terlihat dan dapat dikonfigurasi.

Jika Anda menggunakan SKU Dasar atau SKU Pengembang, Anda tidak dapat mengonfigurasi nilai Pengaturan Koneksi ion. Sebagai gantinya, koneksi Anda menggunakan pengaturan default berikut: SSH dan port 22.

Untuk melihat dan memilih Jenis Autentikasi yang tersedia, gunakan menu dropdown.

Gunakan bagian berikut dalam artikel ini untuk mengonfigurasi pengaturan autentikasi dan menyambungkan ke VM Anda.

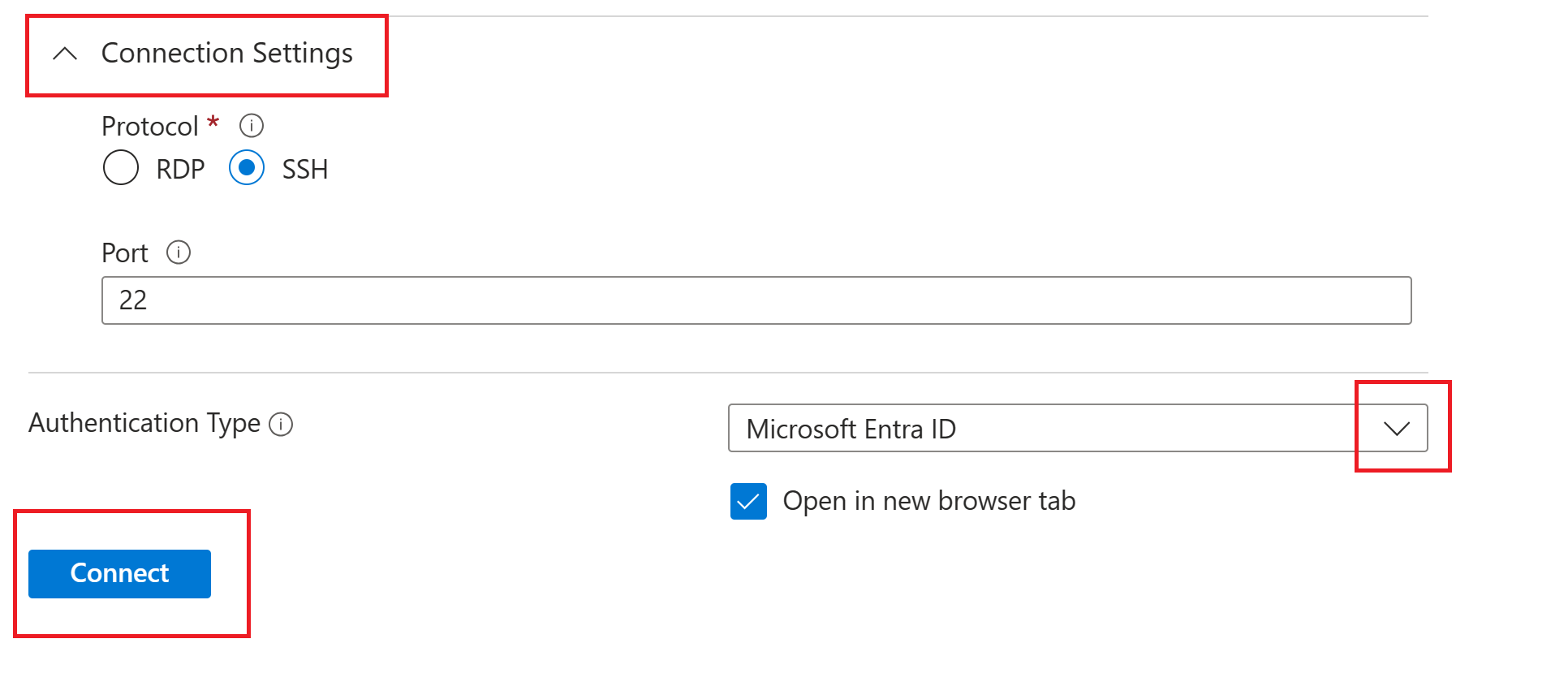

Autentikasi ID Microsoft Entra (Pratinjau)

Catatan

Dukungan Autentikasi ID Microsoft Entra untuk koneksi SSH dalam portal dalam Pratinjau dan saat ini sedang diluncurkan.

Jika prasyarat berikut terpenuhi, ID Microsoft Entra menjadi opsi default untuk menyambungkan ke VM Anda. Jika tidak, ID Microsoft Entra tidak akan muncul sebagai opsi.

Prasyarat:

Microsoft Entra ID Login harus diaktifkan pada VM. Microsoft Entra ID Login dapat diaktifkan selama pembuatan VM atau dengan menambahkan ekstensi Microsoft Entra ID Login ke VM yang sudah ada sebelumnya.

Salah satu peran yang diperlukan berikut harus dikonfigurasi pada VM untuk pengguna:

- Login Administrator Komputer Virtual: Peran ini diperlukan jika Anda ingin masuk dengan hak istimewa administrator.

- Login Pengguna Komputer Virtual: Peran ini diperlukan jika Anda ingin masuk dengan hak istimewa pengguna reguler.

Gunakan langkah-langkah berikut untuk mengautentikasi menggunakan ID Microsoft Entra.

Untuk mengautentikasi menggunakan ID Microsoft Entra, konfigurasikan pengaturan berikut.

Koneksi Pengaturan: Hanya tersedia untuk SKU yang lebih tinggi dari SKU Dasar.

- Protokol: Pilih SSH.

- Port: Tentukan nomor port.

Jenis autentikasi: Pilih ID Microsoft Entra dari menu dropdown.

Untuk bekerja dengan VM di tab browser baru, pilih Buka di tab browser baru.

Klik Sambungkan untuk tersambung ke VM.

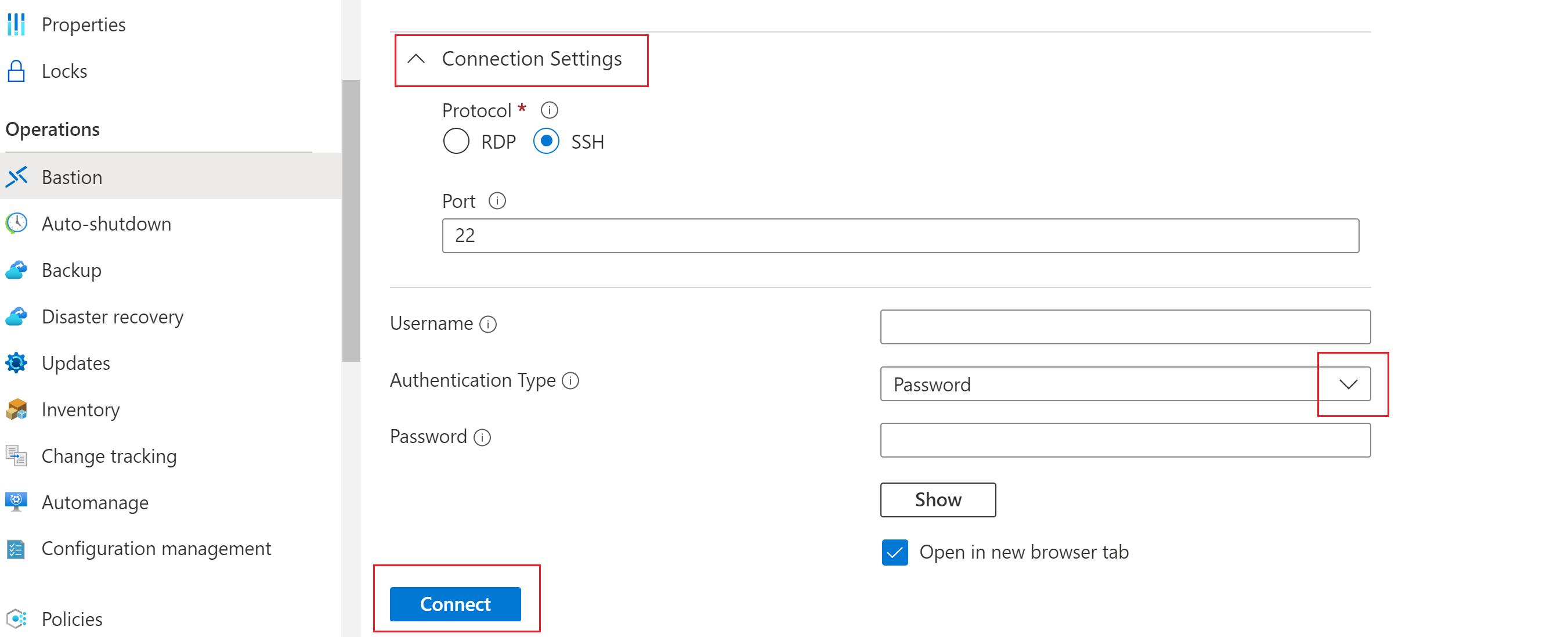

Autentikasi kata sandi

Gunakan langkah-langkah berikut untuk mengautentikasi menggunakan nama pengguna dan kata sandi.

Untuk mengautentikasi menggunakan nama pengguna dan kata sandi, konfigurasikan pengaturan berikut.

Koneksi Pengaturan: Hanya tersedia untuk SKU yang lebih tinggi dari SKU Dasar.

- Protokol: Pilih SSH.

- Port: Tentukan nomor port.

Jenis autentikasi: Pilih Kata Sandi dari menu dropdown.

Nama Pengguna: Masukkan nama pengguna.

Kata Sandi: Masukkan Kata Sandi.

Untuk bekerja dengan VM di tab browser baru, pilih Buka di tab browser baru.

Klik Sambungkan untuk tersambung ke VM.

Autentikasi kata sandi - Azure Key Vault

Gunakan langkah-langkah berikut untuk mengautentikasi menggunakan kata sandi dari Azure Key Vault.

Untuk mengautentikasi menggunakan kata sandi dari Azure Key Vault, konfigurasikan pengaturan berikut.

Koneksi Pengaturan: Hanya tersedia untuk SKU yang lebih tinggi dari SKU Dasar.

- Protokol: Pilih SSH.

- Port: Tentukan nomor port.

Jenis autentikasi: Pilih Kata Sandi dari Azure Key Vault dari menu dropdown.

Nama Pengguna: Masukkan nama pengguna.

Langganan: Pilih langganan.

Azure Key Vault: Pilih Key Vault.

Rahasia Azure Key Vault: Pilih rahasia Key Vault yang berisi nilai kunci privat SSH Anda.

Jika Anda tidak menyiapkan sumber daya Azure Key Vault, lihat Membuat brankas kunci dan simpan kunci privat SSH Anda sebagai nilai rahasia Key Vault baru.

Pastikan Anda memiliki Daftar dan Dapatkan akses ke rahasia yang disimpan di sumber daya Key Vault. Untuk menetapkan dan mengubah kebijakan akses bagi sumber daya Key Vault Anda, lihat Menetapkan kebijakan akses Key Vault.

Simpan kunci privat SSH Anda sebagai rahasia di Azure Key Vault menggunakan pengalaman PowerShell atau Azure CLI . Menyimpan kunci privat Anda melalui pengalaman portal Azure Key Vault mengganggu pemformatan dan mengakibatkan proses masuk yang gagal. Jika Anda memang menyimpan kunci privat sebagai rahasia menggunakan pengalaman portal dan tidak lagi memiliki akses ke file kunci privat asli, lihat Memperbarui kunci SSH untuk memperbarui akses ke VM target Anda dengan pasangan kunci SSH baru.

Untuk bekerja dengan VM di tab browser baru, pilih Buka di tab browser baru.

Klik Sambungkan untuk tersambung ke VM.

Autentikasi kunci privat SSH - file lokal

Gunakan langkah-langkah berikut untuk mengautentikasi menggunakan kunci privat SSH dari file lokal.

Untuk mengautentikasi menggunakan kunci privat dari file lokal, konfigurasikan pengaturan berikut.

Koneksi Pengaturan: Hanya tersedia untuk SKU yang lebih tinggi dari SKU Dasar.

- Protokol: Pilih SSH.

- Port: Tentukan nomor port.

Jenis autentikasi: Pilih Kunci Privat SSH dari File Lokal dari menu dropdown.

Nama Pengguna: Masukkan nama pengguna.

File Lokal: Pilih file lokal.

Frasa Sandi SSH: Masukkan frasa sandi SSH jika perlu.

Untuk bekerja dengan VM di tab browser baru, pilih Buka di tab browser baru.

Klik Sambungkan untuk tersambung ke VM.

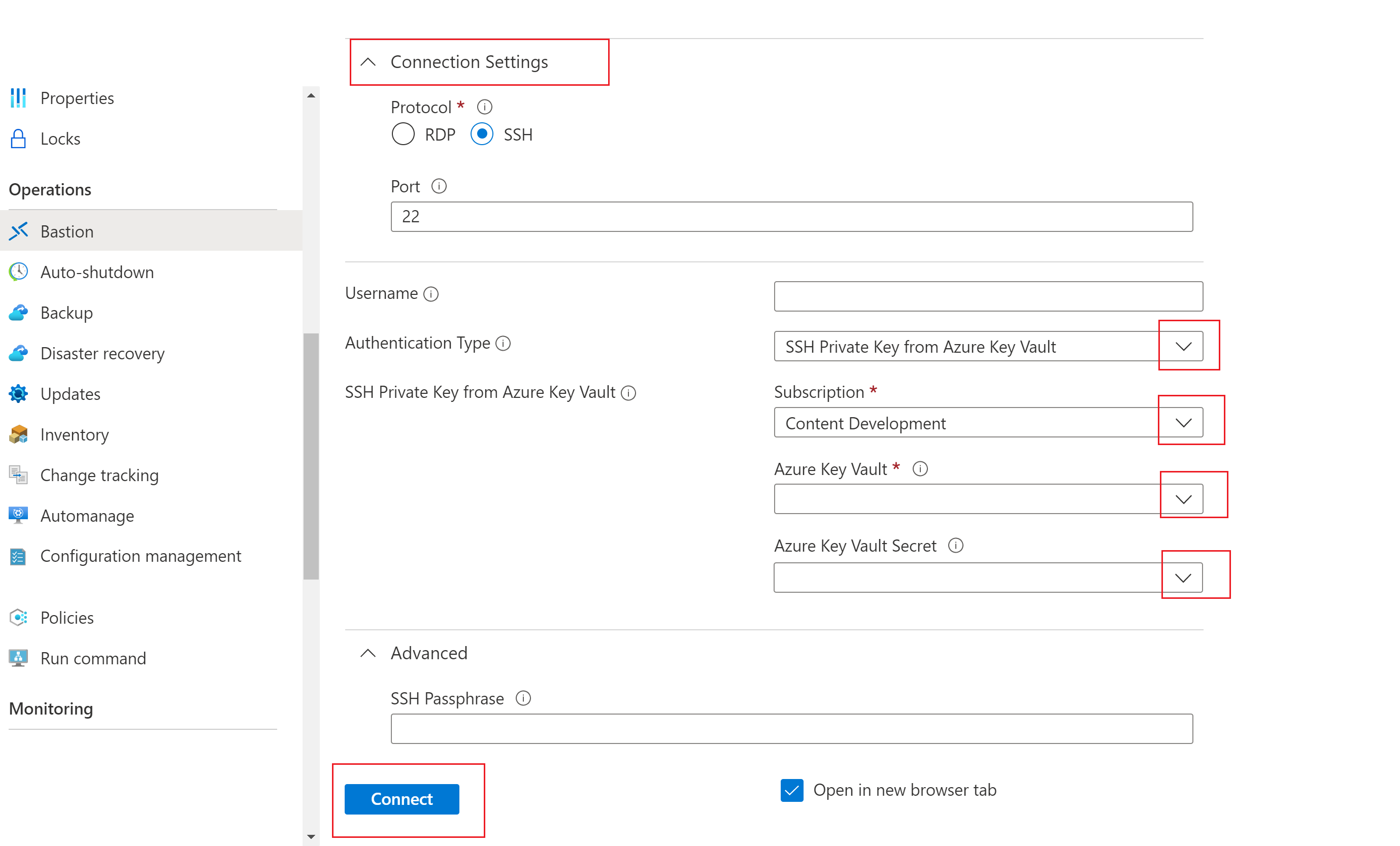

Autentikasi kunci privat SSH - Azure Key Vault

Gunakan langkah-langkah berikut untuk mengautentikasi menggunakan kunci privat yang disimpan di Azure Key Vault.

Untuk mengautentikasi menggunakan kunci privat yang disimpan di Azure Key Vault, konfigurasikan pengaturan berikut. Untuk SKU Dasar, pengaturan koneksi tidak dapat dikonfigurasi dan sebaliknya akan menggunakan pengaturan koneksi default: SSH dan port 22.

Koneksi Pengaturan: Hanya tersedia untuk SKU yang lebih tinggi dari SKU Dasar.

- Protokol: Pilih SSH.

- Port: Tentukan nomor port.

Jenis autentikasi: Pilih Kunci Privat SSH dari Azure Key Vault dari menu dropdown.

Nama Pengguna: Masukkan nama pengguna.

Langganan: Pilih langganan.

Azure Key Vault: Pilih Key Vault.

Jika Anda tidak menyiapkan sumber daya Azure Key Vault, lihat Membuat brankas kunci dan simpan kunci privat SSH Anda sebagai nilai rahasia Key Vault baru.

Pastikan Anda memiliki Daftar dan Dapatkan akses ke rahasia yang disimpan di sumber daya Key Vault. Untuk menetapkan dan mengubah kebijakan akses bagi sumber daya Key Vault Anda, lihat Menetapkan kebijakan akses Key Vault.

Simpan kunci privat SSH Anda sebagai rahasia di Azure Key Vault menggunakan pengalaman PowerShell atau Azure CLI . Menyimpan kunci privat Anda melalui pengalaman portal Azure Key Vault mengganggu pemformatan dan mengakibatkan proses masuk yang gagal. Jika Anda memang menyimpan kunci privat sebagai rahasia menggunakan pengalaman portal dan tidak lagi memiliki akses ke file kunci privat asli, lihat Memperbarui kunci SSH untuk memperbarui akses ke VM target Anda dengan pasangan kunci SSH baru.

Rahasia Azure Key Vault: Pilih rahasia Key Vault yang berisi nilai kunci privat SSH Anda.

Untuk bekerja dengan VM di tab browser baru, pilih Buka di tab browser baru.

Klik Sambungkan untuk tersambung ke VM.

Langkah berikutnya

Untuk informasi selengkapnya tentang Azure Bastion, lihat Tanya Jawab Umum (FAQ) Bastion.