Integrasi keamanan

Dalam organisasi Anda, keamanan harus menjadi bagian dari pekerjaan semua orang, seperti persyaratan bisnis, performa, dan keandalan. Keamanan, di semua tingkatan, harus terbiasa dengan prioritas bisnis secara keseluruhan, inisiatif TI, dan selera risiko untuk organisasi Anda. Bayangkan keamanan sebagai benang yang menenun melintasi setiap aspek bisnis Anda. Keamanan harus terasa seperti bagian alami dari bisnis. Bisnis harus terasa seperti bagian alami dari keamanan.

Organisasi Anda harus mempertahankan jaminan keamanan sambil meminimalkan gesekan dengan proses bisnis.

Gesekan internal dan konflik antar tim tingkat rendah mungkin terjadi dalam organisasi. Konflik seperti itu tidak berkelanjutan. Sangat penting bagi semua tim untuk bekerja sama di era cloud, bisnis digital, dan keamanan nol kepercayaan. Tim yang beroperasi dengan tujuan, budaya, dan bahasa yang berbeda membuat organisasi tidak efisien dan tidak efektif.

Pastikan tim keamanan tidak bekerja secara individual. Tim harus bekerja sama secara erat untuk memastikan kelancaran operasi proses dan berbagi pengetahuan.

Tonton video berikut untuk mempelajari selengkapnya tentang mengintegrasikan keamanan di semua bidang bisnis Anda.

Panduan ini menjelaskan cara Anda dapat meningkatkan integrasi keamanan bersama tim bisnis dan TI serta integrasi antara tim keamanan.

Menormalkan hubungan

Mengatasi pendekatan individual yang lazim di banyak organisasi bisa menjadi tantangan, namun hal itu dapat dilakukan. Elemen utama harus jelas tentang kondisi akhir, memberikan kejelasan tentang proses, dan memberikan dukungan kepemimpinan yang berkelanjutan untuk tujuan nyata dan untuk perubahan budaya serta perilaku. Elemen-elemen berikut sangat penting untuk proses:

- Mengidentifikasi tujuan dan hasil bersama.

- Mengidentifikasi tingkat keamanan yang tepat.

Mengidentifikasi tujuan dan hasil bersama

Pastikan ada pemahaman bersama tentang tujuan Anda yang melibatkan semua tim. Tim keamanan terkadang mendefinisikan diri mereka sebagai kontrol kualitas atas fungsi bisnis dan TI. Pendekatan ini menciptakan dinamika permusuhan dan menghasilkan gesekan. Produktivitas bisnis, tujuan TI, dan tujuan keamanan dapat terdampak dari dinamika ini.

Pastikan bahwa tim keamanan terintegrasi erat dengan rekan-rekan TI dan bisnis mereka. Tim keamanan bersama-sama bertanggung jawab atas hasil bisnis, TI, dan keamanan dari inisiatif apa pun. Bagikan tantangan dari merancang sistem guna memenuhi tujuan bisnis dan TI. Bagikan perspektif keamanan dan keahlian pada waktu yang tepat.

Karena sistem sedang dirancang, diimplementasikan, dioperasikan, dan terus ditingkatkan, sangat penting untuk mengatur pagar pembatas sehingga tidak ada suara yang mendominasi semua keputusan yang terkait dengan bisnis, TI, atau keamanan.

Mengidentifikasi tingkat keamanan yang tepat

Beberapa kontrol keamanan seperti masuk biometrik menggunakan Windows Hello for Business memiliki manfaat ganda untuk membuat pengalaman pengguna lebih baik dan keamanan lebih kuat. Banyak langkah keamanan menambah gesekan pada proses bisnis dan dapat memperlambatnya. Kami berusaha untuk pertama-tama menemukan langkah keamanan yang mudah dan tidak terlihat oleh pengguna dan pengembang. Kita harus menerima bahwa terkadang tradeoff harus dilakukan.

Tim gabungan ini harus selalu berusaha untuk tingkat gesekan yang sehat dalam proses yang menciptakan nilai dengan mendorong pemikiran kritis pada waktu yang tepat. Misalnya, Anda dapat mempertimbangkan apa yang mungkin dilakukan penyerang terkait fitur baru atau berapa banyak dampak bisnis yang akan terjadi dari mengubah beberapa data.

Tim harus berjuang demi keseimbangan terbaik antara dua kebenaran absolut:

- Keamanan tidak bisa dilewati. Melewatkan keamanan sering menyebabkan insiden yang lebih mahal pada akhirnya (produktivitas, pendapatan, dampak bisnis secara keseluruhan) daripada mengintegrasikan keamanan.

- Kontrol keamanan dapat mencapai tingkat gesekan yang tidak sehat di mana gesekan keamanan menghambat nilai lebih dari yang dilindunginya.

Sangat penting untuk menemukan keseimbangan karena keamanan diintegrasikan ke dalam proses. Semua pemangku kepentingan harus bekerja sama untuk memastikan masalah bisnis, keandalan TI dan masalah performa, serta masalah keamanan dipertimbangkan dan seimbang. Organisasi juga perlu bekerja untuk memecahkan 80 persen dan merencanakan 20 persen lainnya. Dengan menunda kontrol, fitur, dan kemampuan untuk keamanan sampai terdapat solusi yang 100 persen, organisasi akan menempatkan semua yang mereka lakukan pada risiko paparan. Pendekatan berulang bekerja dengan baik, seperti halnya dasar-dasar pembaruan dan pendidikan.

Untuk informasi lebih lanjut tentang gesekan keamanan yang sehat, lihat tingkat gesekan keamanan yang tepat dalam panduan strategi keamanan.

Bagian selanjutnya menggambarkan cara mengintegrasikan pemangku kepentingan keamanan bersama TI, pengguna akhir, dan pemilik beban kerja. Bagian itu juga menyertakan contoh dalam tim keamanan.

Mengintegrasikan bersama IT dan operasi bisnis

Sementara sebagian besar fungsi keamanan beroperasi secara tidak terlihat, beberapa pertimbangan keamanan terlihat dalam alur kerja bisnis dan TI sehari-hari. Pemikiran keamanan harus diintegrasikan ke dalam pengalaman normal perencanaan dan pengoperasian bisnis.

Proses penambalan keamanan

Penambalan keamanan adalah salah satu titik paling umum dan terlihat tempat proses bisnis dan proses keamanan berinteraksi. Ini adalah sumber gesekan yang umum karena melibatkan keseimbangan yang sulit dari dua kekuatan yang berbeda, peta itu untuk memisahkan pemangku kepentingan dalam organisasi:

- Dampak bisnis langsung: Penambal keamanan sering memerlukan pengujian dan reboot sistem, yang menghabiskan waktu dan sumber daya bagi pemilik aplikasi dan tim TI, serta berpotensi mengakibatkan dampak bisnis akibat waktu henti.

- Potensi dampak bisnis di masa depan sebagai risiko keamanan: Jika pembaruan tidak diterapkan sepenuhnya, penyerang dapat mengeksploitasi kerentanan dan menyebabkan dampak bisnis.

Jika tim beroperasi tanpa tujuan dan tanggung jawab bersama (misalnya, TI dan bisnis berfokus 100 persen pada dampak bisnis langsung, keamanan bertanggung jawab atas 100 persen dari risiko keamanan), maka mereka akan berada dalam konflik konstan atas pembaruan keamanan. Konflik ini mengalihkan perhatian tim dengan argumen tanpa akhir daripada mereka bekerja sama untuk memecahkan masalah, yang memungkinkan mereka beralih ke permasalahan berikutnya, risiko, dan peluang penciptaan nilai bisnis. Komunikasi berkelanjutan di seluruh organisasi dan menciptakan budaya di mana pembaruan dianut akan sangat membantu dalam membatasi penolakan kebijakan dari pengguna akhir. Jika pengguna tahu bahwa mereka akan lebih terlindungi, dapat menjadi lebih produktif, dan dapat membangun bisnis karena keamanan berdampingan dengan mereka, mereka akan lebih cenderung merangkul pembaruan dan pendidikan berkelanjutan.

Menempatkan akuntabilitas dengan benar untuk semua manfaat dan risiko pada pemilik aset membuatnya lebih mudah bagi mereka untuk mempertimbangkan potensi dan dampak langsung di masa depan. Membuat mengidentifikasi solusi menjadi tanggung jawab bersama dari semua ahli materi subjek dalam keamanan, TI, dan bisnis meningkatkan kualitas solusi dengan mempertimbangkan perspektif yang lebih banyak dan beragam. Jadikan semua orang pemangku kepentingan dalam hal keamanan di seluruh perusahaan. Meskipun setiap orang mungkin tidak berperan sebagai keamanan di keseharian mereka, mereka memiliki persyaratan keamanan untuk melakukan peran mereka.

Contoh proses ini menggambarkan cara organisasi mulai memecahkan masalah ini menggunakan tanggung jawab dan fleksibilitas bersama dalam jangka waktu terbatas:

Proses ini diikuti dengan jadwal yang teratur:

- Tim TI dan keamanan perusahaan memulai proses dengan mengidentifikasi penambal keamanan, atau patch mana, yang diperlukan dan dampak tertingginya. Mereka membuat pembaruan ini tersedia untuk pengguna akhir atau pemilik beban kerja melalui saluran distribusi di seluruh perusahaan.

- Pengguna akhir memiliki periode tertentu untuk menguji pembaruan, menerapkannya, dan menghidupkan ulang perangkat mereka. Setelah periode tersebut berakhir, tim TI dan keamanan perusahaan menerapkan pembaruan atau memblokir akses ke sumber daya perusahaan. Mereka mungkin menggunakan mekanisme seperti Microsoft Entra Conditional Access atau solusi kontrol akses jaringan pihak ketiga.

- Pemilik beban kerja diberi jangka waktu tetap untuk menguji pembaruan, menerapkannya ke sistem produksi, dan memulai ulang sesuai kebutuhan. Setelah periode layanan mandiri tersebut, dan masa tenggang apa pun berakhir, tim TI dan keamanan perusahaan akan memaksa pembaruan untuk diterapkan atau mengisolasi mereka dari sumber daya perusahaan lainnya. Beberapa organisasi dengan persyaratan ketat mungkin menonaktifkan aset dengan menghapusnya dari langganan Azure atau akun AWS.

- Tim TI dan keamanan perusahaan memantau status pembaruan dan melakukan remediasi paksa yang teridentifikasi.

Proses ini tidak statis dan tidak disiapkan dalam satu hari. Proses ini dibangun secara berulang dan terus ditingkatkan dari waktu ke waktu. Mulailah di mana pun Anda berada dan terus tingkatkan proses untuk membuat kemajuan bertambah bertahap menuju kondisi akhir ini. Gunakan dimensi berikut untuk perencanaan perbaikan berkelanjutan:

- Cakupan: Mulailah dengan beberapa tim aplikasi yang memiliki peluang sukses tinggi atau memiliki dampak bisnis yang besar jika disusupi. Tambahkan lebih banyak tim aplikasi hingga mencakup semua beban kerja di lingkungan Anda.

- Waktu: Mulailah dengan tenggat waktu yang Anda tahu dapat Anda capai dan tetapkan peta jalan yang jelas untuk terus mempersingkatnya sampai Anda hampir sepenuhnya diperbarui dalam seminggu atau kurang.

- Ruang lingkup teknologi. Terus tingkatkan patch dan teknologi apa yang Anda cakup, termasuk aplikasi, middleware, dan komponen sumber terbuka yang digunakan dalam kode aplikasi. Anda harus mendorong penggunaan komponen yang diperbarui bagi Anda untuk menurunkan beban pemeliharaan. Misalnya, gunakan Azure SQL Database alih-alih meng-instal dan memperbarui SQL Server Anda sendiri.

- Proses: Terus tingkatkan saluran komunikasi antar tim, panduan prioritas, proses pengecualian, dan semua aspek lain dari proses ini.

Mengintegrasikan tim keamanan

Tim keamanan harus bekerja sama dan berkolaborasi untuk menghindari peningkatan risiko bisnis yang dihasilkan dari beroperasi secara individual. Ketika pembelajaran dan wawasan utama tidak dibagikan di seluruh tim keamanan, organisasi mungkin mengalami kerusakan dan dampak yang lebih besar dari insiden di masa depan yang seharusnya dapat dihindari.

Keamanan adalah disiplin dinamis yang harus selalu menanggapi ancaman aktif dan selalu belajar dan terus meningkatkan proses, alat, dan teknologi. Keamanan harus terus beradaptasi dengan pergeseran teknik penyerang, platform teknologi, dan model bisnis organisasi mereka. Tim keamanan harus bekerja sama untuk merespons ancaman dengan cepat dan terus mengintegrasikan wawasan serta pembelajaran ke dalam proses yang meningkatkan postur keamanan organisasi, dan kemampuan untuk merespons serangan dengan cepat.

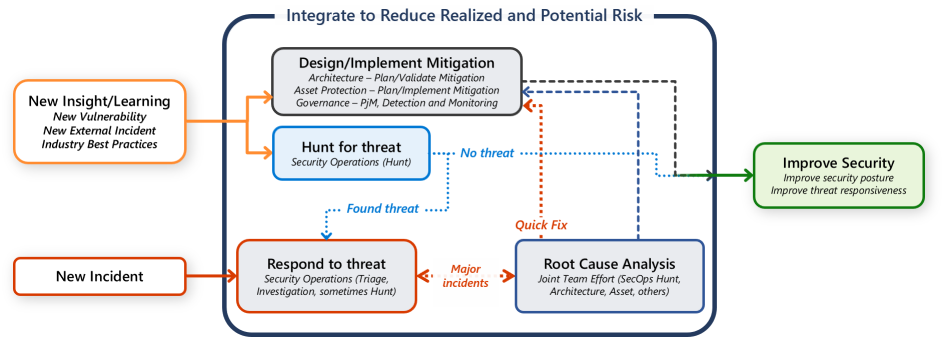

Diagram alur kerja berikut menggambarkan cara disiplin keamanan harus berkolaborasi untuk sepenuhnya mengintegrasikan pembelajaran dan wawasan guna meningkatkan keamanan secara keseluruhan.

Misi utama keamanan adalah untuk dengan cepat menanggapi situasi berikut:

Insiden baru: Penyerang aktif dengan akses ke sumber daya organisasi menimbulkan risiko langsung bagi organisasi yang harus segera diperbaiki sebagai prioritas utama. Setelah remediasi, serangan ini merupakan kesempatan terbaik untuk mempelajari seperti apa serangan di masa depan. Baik mereka berhasil atau gagal, penyerang cenderung mengulangi mengejar target, teknik, atau model monetisasi yang sama lagi.

Wawasan dan pembelajaran baru: Wawasan dan pembelajaran baru dapat berasal dari sumber-sumber berikut:

Insiden eksternal. Insiden di organisasi lain dapat menawarkan wawasan tentang penyerang. Mereka mungkin mencoba hal yang sama di organisasi Anda. Pengetahuan ini menginformasikan rencana perbaikan atau memvalidasi bahwa investasi Anda berada di jalur yang benar. Temukan insiden eksternal melalui pusat berbagi dan analisis informasi (ISAC), hubungan langsung dengan organisasi sebaya, atau pelaporan dan analisis publik lainnya terkait insiden.

Kemampuan teknis baru. Penyedia cloud dan vendor perangkat lunak terus berinovasi. Mereka menambahkan kemampuan pada produk mereka:

- Kemampuan bisnis yang membutuhkan pertahanan keamanan.

- Kemampuan keamanan yang meningkatkan kemampuan keamanan untuk mempertahankan aset. Kemampuan ini mungkin kemampuan keamanan asli yang terintegrasi ke dalam platform cloud atau teknologi platform lainnya. Kemampuan tersebut mungkin kemampuan keamanan tradisional yang berdiri sendiri.

- Visibilitas dan telemetri yang tersedia dari keamanan berbasis cloud jauh melebihi apa yang bisa didapat organisasi dari lingkungan lokal tunggal mereka. Semua data ini dikumpulkan dengan menggunakan metadata dari keseluruhan. Data dimasukkan melalui proses analisis yang ketat, termasuk analisis perilaku, ruang detonasi, pembelajaran mesin, dan AI.

Praktik terbaik industri: Praktik terbaik industri dari vendor dan organisasi seperti National Institute of Standards and Technology (NIST), Center for Internet Security (CIS), dan The Open Group. Organisasi-organisasi ini memiliki piagam untuk mengumpulkan dan berbagi pembelajaran dan praktik terbaik yang dapat dipelajari oleh tim keamanan.

Kerentanan meliputi apa pun yang dapat dieksploitasi penyerang untuk mengendalikan aset, seperti kerentanan perangkat lunak. Terdapat juga pilihan konfigurasi keamanan, kelemahan dalam algoritma kriptografi, praktik tidak aman, dan proses untuk menggunakan atau mengelola sistem. Saat Anda menemukan kerentanan, evaluasi kerentanan terkait caranya mempengaruhi postur keamanan Anda dan kemampuan untuk mendeteksi, menanggapi, dan pulih dari serangan.

Menanggapi ancaman: Tim operasi keamanan menyelidiki deteksi. Mereka menanggapi ancaman dengan cara mengusir musuh dari titik kontrol mereka dalam organisasi. Tergantung pada ukuran organisasi dan kompleksitas insiden, tanggapan ini mungkin melibatkan beberapa tim keamanan.

Analisis akar penyebab: Mengidentifikasi faktor-faktor kunci yang berkontribusi yang membuat insiden besar kemungkinan menjadi lebih tinggi atau dampak yang lebih tinggi menghasilkan pembelajaran wawasan yang dapat meningkatkan postur keamanan organisasi dan kemampuan untuk merespons. Pembelajaran ini dapat terjadi di banyak dimensi termasuk alat dan infrastruktur serangan, teknik serangan, target, motivasi, dan model monetisasi. Analisis akar penyebab dapat menginformasikan kontrol pencegahan, kontrol detektif, proses operasi keamanan, atau elemen lain dari program atau arsitektur keamanan.

Berburu ancaman: Berburu ancaman secara proaktif merupakan aktivitas berkelanjutan. Berburu harus selalu mempertimbangkan wawasan atau pembelajaran baru dalam perencanaan pemburuan dan pengembangan hipotesis. Tim pemburuan mungkin ingin fokus pada aspek-aspek kunci:

- Kerentanan yang baru-baru ini tersebar luas atau berdampak tinggi.

- Sebuah kelompok penyerang baru.

- Teknik serangan baru yang ditunjukkan pada sebuah konferensi.

Merancang dan menerapkan mitigasi: Pelajaran yang dipelajari harus diintegrasikan ke dalam lingkungan teknis dan proses keamanan serta bisnis. Tim harus bekerja sama untuk mengintegrasikan pelajaran ke dalam arsitektur, kebijakan, dan standar. Misalnya, pencurian info masuk administratif dalam insiden internal atau publik baru-baru ini dapat memacu organisasi untuk mengadopsi kontrol dalam akses hak istimewa Microsoft. Untuk informasi selengkapnya, lihat Rencana modernisasi cepat keamanan.

Langkah berikutnya

Saat Anda merencanakan adopsi cloud Anda, fokuslah untuk mengintegrasikan fungsi keamanan bersama-sama. Integrasikan keamanan dengan organisasi Anda yang lebih besar. Perhatikan baik-baik gesekan yang dihasilkan keamanan. Pastikan gesekannya sehat. Gesekan yang sehat mengurangi risiko bagi organisasi tanpa menciptakan perlambatan yang mengikis nilai lebih dari yang mereka lindungi.

Tinjau fungsi keamanan cloud

Tinjau ketahanan bisnis, yang merupakan area fokus keamanan berikutnya.

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk