Apa yang dimaksud dengan penyedia mitra keamanan?

Penyedia mitra keamanan di Azure Firewall Manager memungkinkan Anda menggunakan penawaran keamanan sebagai layanan (SECaaS) pihak ketiga yang serig digunakan dan terbaik untuk melindungi akses Internet bagi pengguna Anda.

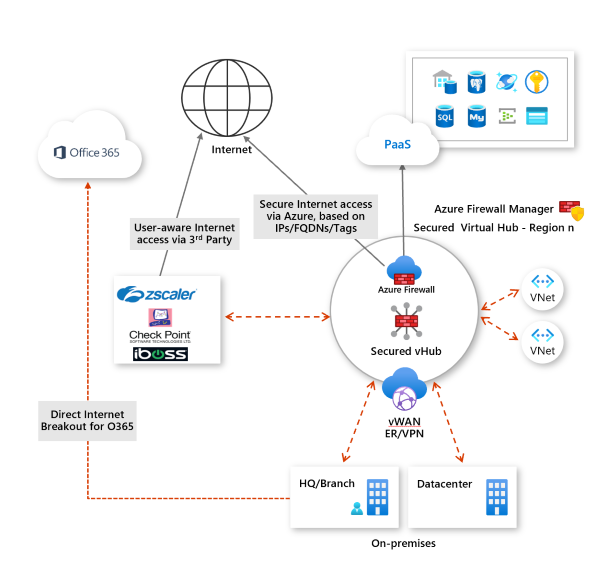

Dengan konfigurasi cepat, Anda dapat mengamankan hub dengan mitra keamanan yang didukung, serta merutekan dan memfilter lalu lintas Internet dari Virtual Network (VNet) atau lokasi cabang di dalam wilayah. Anda dapat melakukan ini dengan manajemen rute otomatis, tanpa menyiapkan dan mengelola Rute Yang Ditentukan Pengguna (UDR).

Anda dapat menyebarkan hub aman yang dikonfigurasi dengan mitra keamanan pilihan Anda di beberapa wilayah Azure untuk mendapatkan konektivitas dan keamanan bagi pengguna Anda di mana saja di seluruh dunia di wilayah tersebut. Dengan kemampuan untuk menggunakan penawaran mitra keamanan untuk lalu lintas aplikasi Internet/SaaS, dan Azure Firewall untuk lalu lintas privat di hub aman, Anda sekarang dapat mulai membangun tepi keamanan Anda di Azure yang dekat dengan pengguna dan aplikasi Anda yang didistribusikan secara global.

Mitra keamanan yang didukung adalah Zscaler, Check Point, daniboss.

Lihat video berikut oleh Jack Tracey untuk gambaran umum Zscaler:

Skenario utama

Anda bisa menggunakan mitra keamanan untuk memfilter lalu lintas Internet dalam skenario berikut:

Virtual Network (VNet)-to-Internet

Gunakan perlindungan Internet canggih yang diketahui pengguna untuk beban kerja cloud Anda yang berjalan di Azure.

Branch-to-Internet

Gunakan konektivitas Azure dan distribusi global Anda untuk menambahkan pemfilteran NSaaS pihak ketiga dengan mudah untuk skenario cabang ke Internet. Anda dapat membangun jaringan transit global dan tepi keamanan menggunakan Azure Virtual WAN.

Skenario berikut didukung:

Dua penyedia keamanan di hub

VNet/Branch-to-Internet melalui penyedia mitra keamanan dan lalu lintas lainnya (spoke-to-spoke, spoke-to-branch, branch-to-spoke) melalui Azure Firewall.

Penyedia tunggal di hub

- Semua lalu lintas (spoke-to-spoke, spoke-to-branch, branch-to-spoke, VNet/Branch-to-Internet) diamankan oleh Azure Firewall

atau - VNet/Branch-to-Internet melalui penyedia mitra keamanan

- Semua lalu lintas (spoke-to-spoke, spoke-to-branch, branch-to-spoke, VNet/Branch-to-Internet) diamankan oleh Azure Firewall

Praktik terbaik untuk pemfilteran lalu lintas Internet di hub virtual yang aman

Lalu lintas Internet biasanya mencakup lalu lintas web. Tetapi juga mencakup lalu lintas yang ditakdirkan untuk aplikasi SaaS seperti Microsoft 365 dan layanan PaaS publik Azure seperti Azure Storage, Azure Sql, dan sebagainya. Berikut ini adalah rekomendasi praktik terbaik untuk menangani lalu lintas ke layanan ini:

Menangani lalu lintas Azure PaaS

Gunakan Azure Firewall untuk perlindungan jika lalu lintas Sebagian besar terdiri dari Azure PaaS, dan akses sumber daya untuk aplikasi Anda dapat difilter menggunakan alamat IP, FQDN, tag Layanan, atau tag FQDN.

Gunakan solusi mitra pihak ketiga di hub Anda jika lalu lintas Anda terdiri dari akses aplikasi SaaS, atau Anda memerlukan pemfilteran yang diketahui pengguna (misalnya, untuk beban kerja infrastruktur desktop virtual (VDI)) atau Anda memerlukan kemampuan pemfilteran Internet tingkat lanjut.

Menangani lalu lintas Microsoft 365

Dalam skenario lokasi cabang yang didistribusikan secara global, Anda harus mengalihkan lalu lintas Microsoft 365 langsung di cabang sebelum mengirim lalu lintas Internet yang tersisa hub aman Azure Anda.

Untuk Microsoft 365, latensi dan performa jaringan sangat penting untuk pengalaman pengguna yang sukses. Untuk mencapai tujuan ini seputar performa optimal dan pengalaman pengguna, pelanggan harus menerapkan Microsoft 365 pelarian langsung dan lokal sebelum mempertimbangkan untuk merutekan sisa lalu lintas Internet melalui Azure.

Prinsip konektivitas jaringan Microsoft 365 meminta agar koneksi jaringan Microsoft 365 utama dirutekan secara lokal dari cabang pengguna atau perangkat seluler dan langsung melalui Internet ke titik kehadiran jaringan Microsoft terdekat.

Selain itu, koneksi Microsoft 365 dienkripsi untuk privasi dan menggunakan protokol eksklusif yang efisien karena alasan performa. Ini membuatnya tidak praktis dan berdampak pada subjek koneksi tersebut ke solusi keamanan tingkat jaringan tradisional. Untuk alasan ini, kami sangat menyarankan agar pelanggan mengirim lalu lintas Microsoft 365 langsung dari cabang, sebelum mengirim lalu lintas lainnya melalui Azure. Microsoft telah bermitra dengan beberapa penyedia solusi SD-WAN, yang berintegrasi dengan Azure dan Microsoft 365 dan memudahkan pelanggan untuk mengaktifkan Microsoft 365 langsung dan breakout Internet lokal. Untuk mengetahui detailnya, lihat Apa yang dimaksud dengan Azure Virtual WAN?

Langkah berikutnya

Sebarkan penawaran mitra keamanan di hub aman, menggunakan Azure Firewall Manager.