Mendeteksi ancaman secara siap pakai

Setelah menyiapkan Microsoft Azure Sentinel untuk mengumpulkan data dari seluruh organisasi, Anda harus menggali semua data tersebut untuk mendeteksi ancaman keamanan ke lingkungan Anda. Namun, jangan khawatir—Microsoft Sentinel menyediakan templat untuk membantu Anda membuat aturan deteksi ancaman untuk melakukan semua pekerjaan tersebut untuk Anda. Aturan ini dikenal sebagai aturan analitik.

Tim pakar dan analis keamanan Microsoft merancang templat aturan analitik ini berdasarkan ancaman yang diketahui, vektor serangan umum, dan rantai eskalasi aktivitas yang mencurigakan. Aturan yang dibuat dari templat ini secara otomatis mencari di seluruh lingkungan Anda untuk setiap aktivitas yang terlihat mencurigakan. Banyak templat dapat disesuaikan untuk mencari aktivitas, atau memfilternya, sesuai dengan kebutuhan Anda. Pemberitahuan yang dihasilkan oleh aturan ini membuat insiden yang dapat Anda tetapkan dan selidiki di lingkungan Anda.

Artikel ini membantu Anda memahami cara mendeteksi ancaman dengan Microsoft Azure Sentinel.

Melihat deteksi

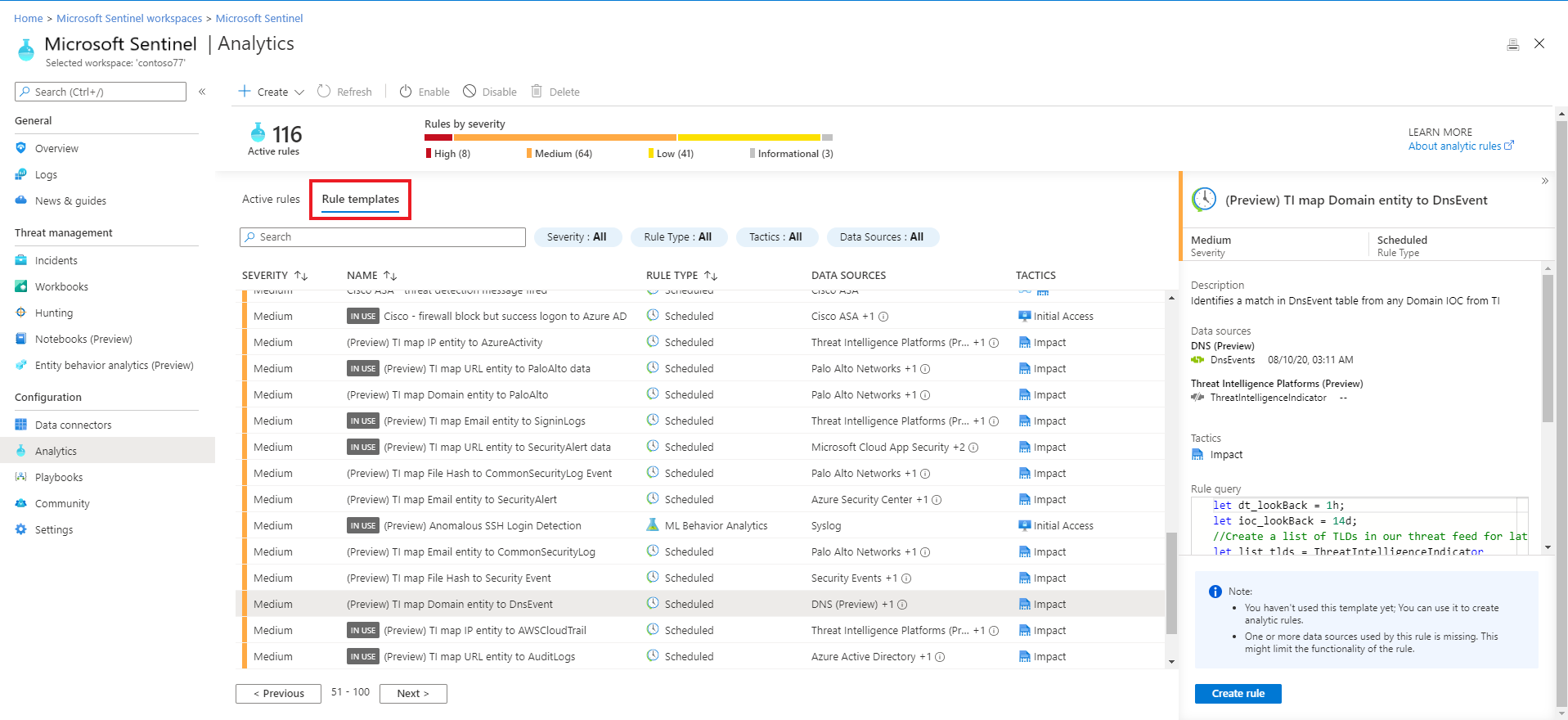

Untuk melihat aturan dan deteksi analitik yang diinstal di Microsoft Azure Sentinel, buka templat Aturan Analitik>. Tab ini berisi semua templat aturan yang diinstal, sesuai dengan jenis yang ditampilkan dalam tabel berikut. Untuk menemukan lebih banyak templat aturan, buka Hub konten di Microsoft Azure Sentinel untuk menginstal solusi produk terkait atau konten mandiri.

Deteksi meliputi:

| Jenis aturan | Deskripsi |

|---|---|

| Keamanan Microsoft | Templat keamanan Microsoft secara otomatis membuat insiden Microsoft Azure Sentinel dari pemberitahuan yang dihasilkan dalam solusi keamanan Microsoft lainnya, secara real time. Anda bisa menggunakan aturan keamanan Microsoft sebagai templat untuk membuat aturan baru dengan logika serupa. Untuk informasi selengkapnya tentang aturan keamanan, lihat Membuat insiden secara otomatis dari pemberitahuan keamanan Microsoft. |

| Fusion (beberapa deteksi di Pratinjau) |

Microsoft Azure Sentinel menggunakan mesin korelasi Fusion, dengan algoritma pembelajaran mesin yang dapat diskalakan, untuk mendeteksi serangan multistage tingkat lanjut dengan menghubungkan banyak peringatan dan peristiwa dengan low-fidelity di beberapa produk menjadi high-fidelity dan insiden yang dapat ditindaklanjuti. Fusion diaktifkan secara default. Karena logika disembunyikan dan karena itu tidak dapat disesuaikan, Anda hanya dapat membuat satu aturan dengan templat ini. Mesin Fusion juga dapat menghubungkan pemberitahuan yang dihasilkan oleh aturan analitik terjadwal dengan pemberitahuan dari sistem lain, yang menghasilkan insiden keakuratan tinggi sebagai hasilnya. |

| Analitik perilaku pembelajaran mesin (ML) | Templat analitik perilaku ML didasarkan pada algoritma pembelajaran mesin Microsoft eksklusif, sehingga Anda tidak dapat melihat logika internal tentang cara kerjanya dan kapan mereka berjalan. Karena logika disembunyikan dan karena itu tidak dapat disesuaikan, Anda hanya dapat membuat satu aturan dengan tiap templat jenis ini. |

| Inteligensi Ancaman | Manfaatkan inteligensi ancaman yang dihasilkan oleh Microsoft untuk menghasilkan pemberitahuan dan insiden keakuratan tinggi dengan aturan Microsoft Threat Intelligence Analytics . Aturan unik ini tidak dapat disesuaikan, tetapi saat diaktifkan, secara otomatis cocok dengan log Common Event Format (CEF), data Syslog, atau peristiwa DNS Windows dengan indikator ancaman domain, IP, dan URL dari Microsoft Threat Intelligence. Indikator tertentu berisi lebih banyak informasi konteks melalui MDTI (Inteligensi Ancaman Microsoft Defender). Untuk informasi selengkapnya tentang cara mengaktifkan aturan ini, lihat Menggunakan analitik yang cocok untuk mendeteksi ancaman. Untuk informasi selengkapnya tentang MDTI, lihat Apa itu Inteligensi Ancaman Microsoft Defender |

| Anomali | Templat aturan anomali menggunakan pembelajaran mesin untuk mendeteksi jenis perilaku anomali tertentu. Setiap aturan memiliki parameter dan ambang uniknya sendiri, sesuai dengan perilaku yang dianalisis. Meskipun konfigurasi aturan di luar kotak tidak dapat diubah atau disempurnakan, Anda dapat menduplikasi aturan, lalu mengubah dan menyempurnakan duplikat. Dalam kasus seperti itu, jalankan duplikasi dalam mode Flighting dan secara bersamaan dalam mode Produksi. Lalu bandingkan hasil, dan alihkan duplikat ke Produksi jika dan ketika penyetelannya sesuai dengan keinginan Anda. Untuk informasi selengkapnya, lihat Gunakan anomali kustom untuk mendeteksi ancaman di Microsoft Azure Sentinel dan Bekerja dengan aturan analitik deteksi anomali di Azure Sentinel. |

| Dijadwalkan | Aturan analitik terjadwal didasarkan pada kueri yang ditulis oleh pakar keamanan Microsoft. Anda bisa melihat logika kueri dan membuat perubahan padanya. Anda bisa menggunakan templat aturan terjadwal dan menyesuaikan logika kueri dan pengaturan penjadwalan untuk membuat aturan baru. Beberapa templat aturan analitik terjadwal baru menghasilkan pemberitahuan yang dikorelasikan oleh mesin Fusion dengan pemberitahuan dari sistem lain untuk menghasilkan insiden fidelitas tinggi. Untuk informasi selengkapnya, lihat Deteksi serangan beberapa tahap tingkat lanjut. Kiat: Opsi penjadwalan aturan termasuk mengonfigurasi aturan agar berjalan setiap jumlah menit, jam, atau hari yang ditentukan, dengan waktu yang dimulai saat Anda mengaktifkan aturan. Sebaiknya perhatikan kapan Anda mengaktifkan aturan analitik baru atau yang diedit untuk memastikan bahwa aturan mendapatkan tumpukan insiden baru tepat waktu. Misalnya, Anda mungkin ingin menjalankan aturan yang sinkron dengan saat analis SOC Anda memulai hari kerja mereka, dan mengaktifkan aturan. |

| Mendekati real-time (NRT) | Aturan NRT adalah seperangkat aturan terjadwal terbatas, yang dirancang untuk berjalan sekali setiap menit, untuk memberi Anda informasi se-mutakhir mungkin. Mereka berfungsi sebagian besar seperti aturan terjadwal dan dikonfigurasi sama, dengan beberapa keterbatasan. Untuk informasi lebih lanjut, lihat Mendeteksi ancaman dengan cepat dengan aturan analitik mendekati real-time (NRT) di Microsoft Azure Sentinel. |

Penting

Beberapa templat deteksi Fusion saat ini dalam PRATINJAU (lihat Deteksi serangan multistage tingkat lanjut di Microsoft Azure Sentinel untuk melihat yang mana). Lihat Ketentuan Penggunaan Tambahan untuk Pratinjau Microsoft Azure untuk ketentuan hukum tambahan yang berlaku untuk fitur Azure dalam versi beta, pratinjau, atau belum dirilis ke ketersediaan umum.

Menggunakan templat aturan analitik

Prosedur ini menjelaskan cara menggunakan templat aturan analitik.

Untuk menggunakan templat aturan analitik:

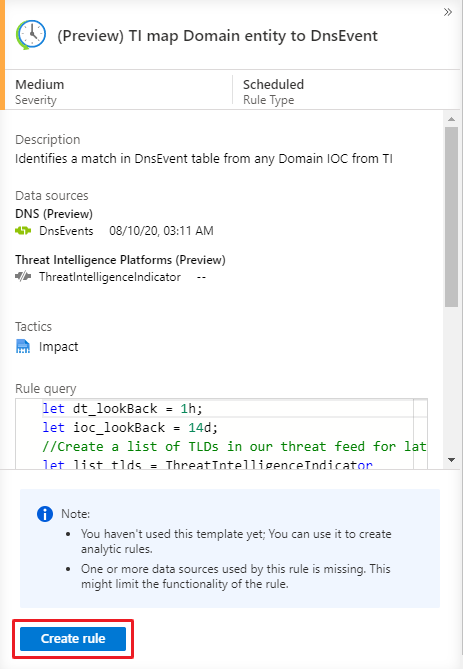

Di halaman >Analytics>Templat aturan Microsoft Azure Sentinel, pilih nama templat, lalu pilih tombol Buat aturan pada panel detail untuk membuat aturan aktif baru berdasarkan templat tersebut.

Setiap templat memiliki daftar sumber data yang diperlukan. Saat Anda membuka templat, sumber data secara otomatis diperiksa ketersediaannya. Jika ada masalah ketersediaan, tombol Buat aturan mungkin dinonaktifkan, atau Anda mungkin melihat peringatan untuk efek tersebut.

Memilih tombol Create rule (Buat aturan) membuka wizard pembuatan aturan berdasarkan templat yang dipilih. Semua detail diisi otomatis, dan dengan templat Terjadwal atau Keamanan Microsoft, Anda dapat menyesuaikan logika dan pengaturan aturan lainnya agar lebih sesuai dengan kebutuhan spesifik Anda. Anda dapat mengulangi proses ini untuk membuat lebih banyak aturan berdasarkan templat. Setelah mengikuti langkah-langkah dalam wizard pembuatan aturan hingga akhir, Anda selesai membuat aturan berdasarkan templat. Aturan baru muncul di tab Aturan aktif.

Untuk detail selengkapnya tentang cara mengkustomisasi aturan Anda di wizard pembuatan aturan, lihat Membuat aturan analitik kustom untuk mendeteksi ancaman.

Tip

Pastikan Anda mengaktifkan semua aturan yang terkait dengan sumber data yang tersambung untuk memastikan cakupan keamanan penuh bagi lingkungan Anda. Cara paling efisien untuk mengaktifkan aturan analitik adalah langsung dari halaman konektor data, yang mencantumkan aturan terkait apa pun. Untuk informasi selengkapnya, lihat Menyambungkan sumber data.

Anda juga dapat menerapkan aturan ke Microsoft Azure Sentinel melalui API dan PowerShell, meskipun tindakan ini memerlukan upaya lain.

Saat menggunakan API atau PowerShell, Anda harus terlebih dahulu mengekspor aturan ke JSON sebelum mengaktifkan aturan. API atau PowerShell dapat berguna saat mengaktifkan aturan di beberapa instans Microsoft Azure Sentinel dengan pengaturan yang identik di setiap instans.

Izin akses untuk aturan analitik

Saat Anda membuat aturan analitik, token izin akses diterapkan ke aturan dan disimpan bersama dengannya. Token ini memastikan bahwa aturan dapat mengakses ruang kerja yang berisi data yang dikueri oleh aturan, dan bahwa akses ini akan dipertahankan meskipun pembuat aturan kehilangan akses ke ruang kerja tersebut.

Namun, ada satu pengecualian untuk ini: ketika aturan dibuat untuk mengakses ruang kerja di langganan atau penyewa lain, seperti apa yang terjadi dalam kasus MSSP, Microsoft Sentinel mengambil langkah-langkah keamanan ekstra untuk mencegah akses tidak sah ke data pelanggan. Untuk jenis aturan ini, kredensial pengguna yang membuat aturan diterapkan ke aturan alih-alih token akses independen, sehingga ketika pengguna tidak lagi memiliki akses ke langganan atau penyewa lain, aturan berhenti berfungsi.

Jika Anda mengoperasikan Microsoft Sentinel dalam skenario lintas langganan atau lintas penyewa, saat salah satu analis atau insinyur Anda kehilangan akses ke ruang kerja tertentu, aturan apa pun yang dibuat oleh pengguna tersebut berhenti berfungsi. Anda akan mendapatkan pesan pemantauan kesehatan mengenai "akses ke sumber daya yang tidak memadai", dan aturan akan dinonaktifkan secara otomatis setelah gagal beberapa kali.

Mengekspor aturan ke templat ARM

Anda dapat dengan mudah mengekspor aturan Anda ke templat Azure Resource Manager (ARM) jika Anda ingin mengelola dan menyebar aturan Anda sebagai kode. Anda juga bisa mengimpor aturan dari file templat untuk menampilkan dan mengeditnya di antarmuka pengguna.

Langkah berikutnya

Untuk membuat aturan kustom, gunakan aturan yang ada sebagai templat atau referensi. Menggunakan aturan yang ada sebagai garis besar dapat membantu dengan membangun sebagian besar logika sebelum Anda membuat perubahan yang diperlukan. Untuk informasi selengkapnya, lihat Membuat aturan analitik kustom untuk mendeteksi ancaman.

Untuk mempelajari cara mengotomatiskan tanggapan Anda terhadap ancaman, lihat Menyiapkan respons ancaman otomatis di Microsoft Azure Sentinel.

Untuk mempelajari cara menemukan lebih banyak templat aturan, lihat Menemukan dan mengelola konten di luar kotak Microsoft Azure Sentinel.