Integrasi Jaringan

Artikel ini berisi tentang integrasi jaringan Azure Stack untuk Azure Modular Datacenter.

Konektivitas batas (uplink)

Perencanaan integrasi jaringan merupakan prasyarat penting untuk keberhasilan penyebaran, operasi, dan manajemen sistem terintegrasi Azure Stack. Perencanaan konektivitas batas dimulai dengan memilih salah satu antara perutean dinamis dengan Protokol Gateway Batas (BGP) dan perutean statis. Perutean dinamis mengharuskan Anda untuk menetapkan nomor sistem otonom BGP 16-bit (publik atau privat). Perutean statis menggunakan rute default statis yang ditetapkan ke perangkat batas.

Pengalih edge memerlukan uplink Layer 3 dengan IP point-to-point (jaringan /30) yang dikonfigurasikan pada antarmuka fisik. Uplink Layer 2 dengan pengalih edge yang mendukung operasi Azure Stack tidak didukung.

Perutean BGP

Penggunaan protokol perutean dinamis seperti BGP menjamin sistem Anda untuk selalu menyadari perubahan jaringan dan memfasilitasi administrasi. Untuk mendapatkan keamanan yang ditingkatkan, Anda dapat mengatur kata sandi pada peering BGP antara edge dan batas.

Seperti yang ditampilkan pada diagram berikut, iklan ruang IP privat pada pengalih top-of-rack (TOR) diblokir dengan menggunakan daftar prefiks. Daftar prefiks menolak iklan jaringan privat, dan diterapkan sebagai peta rute pada koneksi antara TOR dan edge.

Penyeimbang beban perangkat lunak (SLB) yang berjalan di dalam solusi Azure Stack melakukan peering ke perangkat TOR sehingga dapat secara dinamis mengiklankan alamat VIP.

Untuk memastikan bahwa lalu lintas pengguna dapat segera dan secara transparan pulih dari kegagalan, cloud privat virtual atau agregasi tautan multi-chassis (MLAG) yang dikonfigurasi antar perangkat TOR memungkinkan penggunaan MLAG ke host dan HSRP atau VRRP yang menyediakan redundansi jaringan untuk jaringan IP.

Perutean statis

Perutean statis memerlukan konfigurasi tambahan ke perangkat batas. Perutean ini membutuhkan lebih banyak intervensi dan manajemen manual serta analisis menyeluruh sebelum melakukan perubahan apa pun. Masalah yang disebabkan oleh kesalahan konfigurasi mungkin memerlukan lebih banyak waktu untuk digulung balik, tergantung pada perubahan yang dibuat. Meskipun didukung, kami tidak merekomendasikan metode perutean ini.

Untuk mengintegrasikan Azure Stack ke lingkungan jaringan Anda dengan menggunakan perutean statis, keempat tautan fisik antara perangkat batas dan edge harus terhubung. Ketersediaan tinggi tidak dapat dijamin karena kerumitan cara kerja perutean statis.

Perangkat batas harus dikonfigurasi dengan rute statis yang mengarah ke masing-masing dari empat IP point-to-point yang ditetapkan antara edge dan batas untuk lalu lintas yang ditujukan ke jaringan mana pun di dalam Azure Stack. Namun, hanya jaringan VIP eksternal atau publik yang diperlukan untuk operasi. Rute statis ke BMC dan jaringan eksternal diperlukan untuk penyebaran awal. Operator dapat memilih untuk mengabaikan rute statis di batas untuk mengakses sumber daya manajemen yang berada di BMC dan jaringan infrastruktur. Penambahan rute statis ke jaringan infrastruktur pengalih dan jaringan manajemen pengalih bersifat opsional.

Perangkat TOR dikonfigurasikan dengan rute default statis yang mengirimkan semua lalu lintas ke perangkat batas. Satu pengecualian lalu lintas untuk aturan default adalah ruang pribadi yang diblokir dengan menggunakan daftar kontrol akses yang diterapkan pada koneksi TOR-ke-batas.

Perutean statis hanya berlaku untuk uplink antara pengalih edge dan batas. Perutean dinamis BGP digunakan di dalam rak karena merupakan alat penting untuk SLB dan komponen lainnya dan tidak dapat dinonaktifkan atau dihapus.

* Jaringan BMC bersifat opsional setelah penyebaran.

** Jaringan infrastruktur pengalih bersifat opsional karena seluruh jaringan dapat termasuk dalam jaringan manajemen pengalih.

*** Jaringan manajemen pengalih diperlukan dan dapat ditambahkan secara terpisah dari jaringan infrastruktur pengalih.

Proksi transparan

Jika pusat data Anda mengharuskan semua lalu lintas untuk menggunakan proksi, Anda harus mengkonfigurasi proksi transparan untuk memproses semua lalu lintas dari rak dan menanganinya sesuai dengan kebijakan. Anda harus memisahkan lalu lintas antar zona di jaringan Anda.

Solusi Azure Stack tidak mendukung proksi web normal.

Proksi transparan (juga dikenal sebagai intercepting, inline, atau forced proxy) mencegat komunikasi normal pada lapisan jaringan tanpa memerlukan konfigurasi klien khusus apa pun. Klien tidak perlu menyadari keberadaan proksi.

Intersepsi lalu lintas SSL tidak didukung dan dapat menyebabkan kegagalan layanan saat mengakses titik akhir. Batas waktu maksimum yang didukung untuk berkomunikasi dengan titik akhir yang diperlukan untuk identitas adalah 60 detik dan tiga upaya coba ulang.

DNS

Bagian ini mencakup konfigurasi Sistem Nama Domain (DNS).

Mengonfigurasi penerusan DNS bersyarat

Panduan ini hanya berlaku untuk penyebaran Active Directory Federation Services (AD FS).

Untuk mengaktifkan resolusi nama dengan infrastruktur DNS yang ada, konfigurasikan penerusan bersyarat.

Untuk menambahkan penerusan bersyarat, Anda harus menggunakan titik akhir istimewa.

Untuk menjalankan prosedur ini, gunakan komputer di jaringan pusat data Anda yang dapat berkomunikasi dengan titik akhir istimewa di Azure Stack.

Buka sesi Windows PowerShell yang ditinggikan (jalankan sebagai administrator). Sambungkan ke alamat IP titik akhir istimewa. Gunakan info masuk untuk autentikasi CloudAdmin.

\$cred=Get-Credential Enter-PSSession -ComputerName \<IP Address of ERCS\> -ConfigurationName PrivilegedEndpoint -Credential \$credSetelah Anda tersambung ke titik akhir istimewa, jalankan perintah PowerShell berikut. Ganti nilai sampel yang disediakan dengan nama domain dan alamat IP server DNS yang ingin Anda gunakan.

Register-CustomDnsServer -CustomDomainName "contoso.com" -CustomDnsIPAddresses "192.168.1.1","192.168.1.2"

Menyelesaikan nama DNS Azure Stack dari luar Azure Stack

Server otoritatif adalah server yang menyimpan informasi zona DNS eksternal, dan zona yang dibuat pengguna. Integrasikan server ini untuk mengaktifkan delegasi zona atau penerusan bersyarat untuk menyelesaikan nama DNS Azure Stack dari luar Azure Stack.

Mendapatkan informasi titik akhir eksternal Server DNS

Untuk mengintegrasikan penyebaran Azure Stack dengan infrastruktur DNS, Anda memerlukan informasi berikut:

- Nama domain yang sepenuhnya memenuhi syarat server DNS (FQDNs)

- Alamat IP server DNS

FQDN untuk server DNS Azure Stack memiliki format berikut:

- <PENAMAANPREFIX>-ns01.<WILAYAH>.<NAMADOMAINEKSTERNAL>

- <PENAMAANPREFIX>-ns02.<WILAYAH>.<NAMADOMAINEKSTERNAL>

Menggunakan nilai sampel, FQDN untuk server DNS adalah:

- azs-ns01.east.cloud.fabrikam.com

- azs-ns02.east.cloud.fabrikam.com

Informasi ini tersedia di portal administrator, tetapi juga dibuat pada akhir semua penyebaran Azure Stack dalam file bernama AzureStackStampInformation.json. File ini terletak di folder C:\CloudDeployment\logs di mesin virtual penyebaran. Jika Anda tidak yakin nilai apa yang digunakan untuk penyebaran Azure Stack, Anda dapat mendapatkannya di sini.

Jika mesin virtual penyebaran tidak tersedia lagi atau tidak dapat diakses, Anda dapat memperoleh nilai tersebut dengan menyambungkan ke titik akhir istimewa dan menjalankan cmdlet PowerShell Get-AzureStackStampInformation. Untuk informasi selengkapnya, lihat titik akhir istimewa.

Menyiapkan penerusan bersyarat ke Azure Stack Hub

Cara paling sederhana dan paling aman untuk mengintegrasikan Azure Stack dengan infrastruktur DNS adalah dengan melakukan penerusan bersyarat pada zona dari server yang menghosting zona induk. Kami merekomendasikan pendekatan ini jika Anda memiliki kontrol langsung atas server DNS yang menghosting zona induk untuk kumpulan nama DNS eksternal Azure Stack Anda.

Jika Anda tidak terbiasa melakukan penerusan bersyarat dengan DNS, lihat artikel TechNet "Menetapkan Penerus Bersyarat untuk Nama Domain" atau dokumentasi khusus untuk solusi DNS Anda.

Jika Anda mengkhususkan zona DNS Azure Stack eksternal agar terlihat seperti domain turunan dari nama domain perusahaan, penerusan bersyarat tidak dapat digunakan. Delegasi DNS harus dikonfigurasikan.

Contoh:

- Nama domain DNS perusahaan: contoso.com

- Nama domain DNS eksternal Azure Stack: azurestack.contoso.com

Mengedit IP penerus DNS

IP penerus DNS diatur selama penyebaran Azure Stack. Jika IP penerus perlu diperbarui karena alasan apa pun, Anda dapat mengedit nilai dengan menghubungkan ke titik akhir istimewa dan menjalankan cmdlet PowerShellGet-AzSDnsForwarder dan Set-AzSDnsForwarder [[-IPAddress] <IPAddress[]>]. Untuk informasi selengkapnya, lihat titik akhir istimewa.

Mendelegasikan zona DNS eksternal ke Azure Stack

Agar nama DNS dapat diselesaikan dari luar penyebaran Azure Stack, Anda harus menyiapkan delegasi DNS.

Setiap registrar memiliki alat pengelolaan DNS masing-masing untuk mengubah data server nama untuk domain. Di halaman pengelolaan DNS pendaftar, edit catatan NS dan ganti catatan NS pada zona itu dengan catatan yang ada di Azure Stack.

Sebagian besar pendaftar DNS mengharuskan Anda untuk menyediakan minimal dua server DNS untuk menyelesaikan delegasi.

Firewall

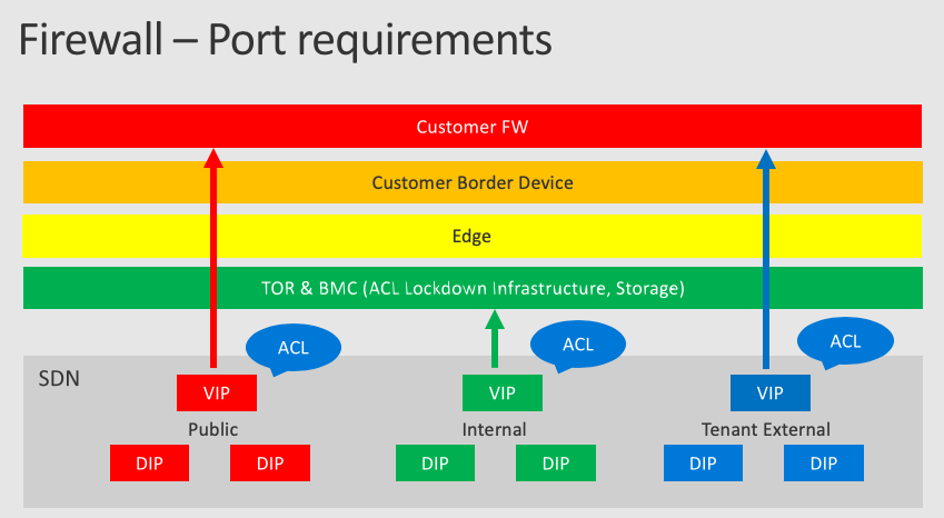

Azure Stack menyiapkan alamat IP virtual (VIP) untuk peran infrastrukturnya. VIP ini dialokasikan dari kumpulan alamat IP publik. Setiap VIP diamankan dengan daftar kontrol akses (ACL) di lapisan jaringan yang ditentukan perangkat lunak. ACL juga digunakan di seluruh sakelar fisik (TOR dan BMC) untuk lebih memperkuat solusi. Entri DNS dibuat untuk setiap titik akhir di zona DNS eksternal yang ditentukan pada saat penyebaran. Misalnya, portal pengguna diberi entri host DNS dari portal. <wilayah>.<fqdn>.

Diagram arsitektur berikut menunjukkan berbagai lapisan jaringan dan ACL.

Port dan URL

Untuk menjadikan layanan Azure Stack, seperti portal, Azure Resource Manager, dan DNS tersedia untuk jaringan eksternal, Anda harus mengizinkan lalu lintas masuk ke titik akhir ini untuk URL, port, dan protokol tertentu.

Pada penyebaran, ketika uplink proksi transparan ke server proksi tradisional atau firewall sedang melindungi solusi, Anda harus mengizinkan port dan URL tertentu untuk melakukan komunikasi masuk dan keluar. Contohnya meliputi port dan URL untuk identitas, Azure Stack Hub Marketplace, penerapan patch dan pembaruan, pendaftaran, dan data penggunaan.

Komunikasi keluar

Azure Stack hanya mendukung server proksi transparan. Pada penyebaran dengan uplink proksi transparan ke server proksi tradisional, Anda harus mengizinkan port dan URL dalam tabel berikut untuk melakukan komunikasi keluar saat Anda menyebarkan dalam mode terhubung.

Intersepsi lalu lintas SSL tidak didukung dan dapat menyebabkan kegagalan layanan saat mengakses titik akhir. Batas waktu maksimum yang didukung untuk berkomunikasi dengan titik akhir yang diperlukan untuk identitas adalah 60 detik.

Catatan

Azure Stack tidak mendukung penggunaan Azure ExpressRoute untuk melakukan layanan Azure yang tercantum dalam tabel berikut karena ExpressRoute tidak dapat merutekan lalu lintas ke semua titik akhir.

| Tujuan | URL tujuan | Protokol | Port | Jaringan sumber |

|---|---|---|---|---|

| Identitas | Azure login.windows.net http://login.microsoftonline.com/ graph.windows.net https://secure.aadcdn.microsoftonline-p.com www.office.com ManagementServiceUri = https://management.core.windows.net ARMUri = https://management.azure.com https://*.msftauth.net https://*.msauth.net https://*.msocdn.com Azure Government https://login.microsoftonline.us/ https://graph.windows.net/ Azure China 21Vianet https://login.chinacloudapi.cn/ https://graph.chinacloudapi.cn/ Azure Germany https://login.microsoftonline.de/ https://graph.cloudapi.de/ |

HTTP HTTPS |

80 443 |

VIP Publik - /27 Jaringan infrastruktur publik |

| Sindikasi Marketplace Azure Stack Hub | Azure https://management.azure.com https://*.blob.core.windows.net https://*.azureedge.net Azure Government https://management.usgovcloudapi.net/ https://*.blob.core.usgovcloudapi.net/ Azure China 21Vianet https://management.chinacloudapi.cn/ http://*.blob.core.chinacloudapi.cn |

HTTPS | 443 | VIP Publik - /27 |

| Patch dan pembaruan | https://*.azureedge.net https://aka.ms/azurestackautomaticupdate |

HTTPS | 443 | VIP Publik - /27 |

| Pendaftaran | Azure https://management.azure.com Azure Government https://management.usgovcloudapi.net/ Azure China 21Vianet https://management.chinacloudapi.cn |

HTTPS | 443 | VIP Publik - /27 |

| Penggunaan | Azure https://*.trafficmanager.net Azure Government https://*.usgovtrafficmanager.net Azure China 21Vianet https://*.trafficmanager.cn |

HTTPS | 443 | VIP Publik - /27 |

| Pertahanan Windows | *.wdcp.microsoft.com *.wdcpalt.microsoft.com *.wd.microsoft.com *.update.microsoft.com *.download.microsoft.com https://www.microsoft.com/pkiops/crl https://www.microsoft.com/pkiops/certs https://crl.microsoft.com/pki/crl/products https://www.microsoft.com/pki/certs https://secure.aadcdn.microsoftonline-p.com |

HTTPS | 80 443 |

VIP Publik - /27 Jaringan infrastruktur publik |

| NTP | IP server NTP yang disediakan untuk penyebaran | UDP | 123 | VIP Publik - /27 |

| DNS | IP server DNS yang disediakan untuk penyebaran | TCP UDP |

53 | VIP Publik - /27 |

| CRL | URL di bawah Titik Distribusi CRL pada sertifikat Anda | HTTP | 80 | VIP Publik - /27 |

| LDAP | Siratan Active Directory yang disediakan untuk integrasi Azure Graph | TCP UDP |

389 | VIP Publik - /27 |

| LDAP SSL | Siratan Active Directory yang disediakan untuk Azure Graph | TCP | 636 | VIP Publik - /27 |

| LDAP GC | Siratan Active Directory yang disediakan untuk Azure Graph | TCP | 3268 | VIP Publik - /27 |

| LDAP GC SSL | Siratan Active Directory yang disediakan untuk integrasi Graph | TCP | 3269 | VIP Publik - /27 |

| Layanan Federasi Direktori Aktif | Titik akhir metadata AD FS yang disediakan untuk integrasi AD FS | TCP | 443 | VIP Publik - /27 |

| Layanan pengumpulan log diagnostik | URL tanda tangan akses bersama yang disediakan Azure Blob Storage | HTTPS | 443 | VIP Publik - /27 |

Komunikasi masuk

Serangkaian VIP infrastruktur diperlukan untuk menerbitkan titik akhir Azure Stack ke jaringan eksternal. Tabel Titik Akhir (VIP) menampilkan masing-masing titik akhir, port yang diperlukan, dan protokol. Untuk titik akhir yang memerlukan penyedia sumber daya tambahan, seperti penyedia sumber daya SQL, lihat dokumentasi penyebaran penyedia sumber daya khusus.

VIP infrastruktur internal tidak terdaftar karena tidak diperlukan untuk menerbitkan Azure Stack. VIP pengguna bersifat dinamis dan ditentukan oleh pengguna itu sendiri, tanpa kontrol operator Azure Stack.

Catatan

VPN IKEv2 adalah solusi VPN IPsec berbasis standar yang menggunakan port UDP 500 dan 4500 serta port TCP 50. Firewall tidak selalu membuka port ini, sehingga VPN IKEv2 mungkin tidak dapat melintasi proksi dan firewall.

| Titik akhir (VIP) | Rekaman DNS host A | Protokol | Port |

|---|---|---|---|

| Layanan Federasi Direktori Aktif | Adfs.<region>.<fqdn> | HTTPS | 443 |

| Portal Azure (administrator) | Adminportal.<region>.<fqdn> | HTTPS | 443 |

| Adminhosting | *.adminhosting.<region>.<fqdn> | HTTPS | 443 |

| Azure Resource Manager (administrator) | Adminmanagement.<region>.<fqdn> | HTTPS | 443 |

| Portal Azure (pengguna) | Portal.<region>.<fqdn> | HTTPS | 443 |

| Azure Resource Manager (pengguna) | Management.<region>.<fqdn> | HTTPS | 443 |

| Azure Graph | Graph.<region>.<fqdn> | HTTPS | 443 |

| Daftar pencabutan sertifikat | Crl.<region>.<fqdn> | HTTP | 80 |

| DNS | *.<region>.<fqdn> | TCP & UDP | 53 |

| Hosting | *.hosting.<region>.<fqdn> | HTTPS | 443 |

| Azure Key Vault (pengguna) | *.vault.<region>.<fqdn> | HTTPS | 443 |

| Azure Key Vault (administrator) | *.adminvault.<region>.<fqdn> | HTTPS | 443 |

| Azure Queue Storage | *.queue.<region>.<fqdn> | HTTP HTTPS |

80 443 |

| Azure Table Storage | *.queue.<region>.<fqdn> | HTTP HTTPS |

80 443 |

| Azure Blob Storage | *.blob.<region>.<fqdn> | HTTP HTTPS |

80 443 |

| Penyedia Sumber SQL | sqladapter.dbadapter.<region>.<fqdn> | HTTPS | 44300-44304 |

| Penyedia Sumber MySQL | mysqladapter.dbadapter.<region>.<fqdn> | HTTPS | 44300-44304 |

| Aplikasi Layanan Azure | *.appservice.region>.<fqdn> | TCP | 80 (HTTP) 443 (HTTPS) 8172 (MSDeploy) |

| *.scm.appservice.region>.<fqdn> | TCP | 443 (HTTPS) | |

| api.appservice.region>.<fqdn> | TCP | 443 (HTTPS) 44300 (Azure Resource Manager) |

|

| ftp.appservice.region>.<fqdn> | TCP, UDP | 21, 1021, 10001-10100 (FTP) 990 (FTPS) |

|

| VPN Gateway Azure | Lihat Tanya Jawab Umum tentang VPN Gateway | ||

Saran dan Komentar

Segera hadir: Sepanjang tahun 2024 kami akan menghentikan penggunaan GitHub Issues sebagai mekanisme umpan balik untuk konten dan menggantinya dengan sistem umpan balik baru. Untuk mengetahui informasi selengkapnya, lihat: https://aka.ms/ContentUserFeedback.

Kirim dan lihat umpan balik untuk