Menyiapkan alur reset kata sandi paksa di Azure Active Directory B2C

Sebelum memulai, gunakan pemilih Pilih jenis kebijakan untuk memilih jenis kebijakan yang Anda siapkan. Azure Active Directory B2C menawarkan dua metode untuk menentukan cara pengguna berinteraksi dengan aplikasi Anda: melalui alur pengguna yang telah ditentukan sebelumnya atau melalui kebijakan kustom yang sepenuhnya dapat dikonfigurasi. Langkah yang diperlukan dalam artikel ini berbeda untuk setiap metode.

Gambaran Umum

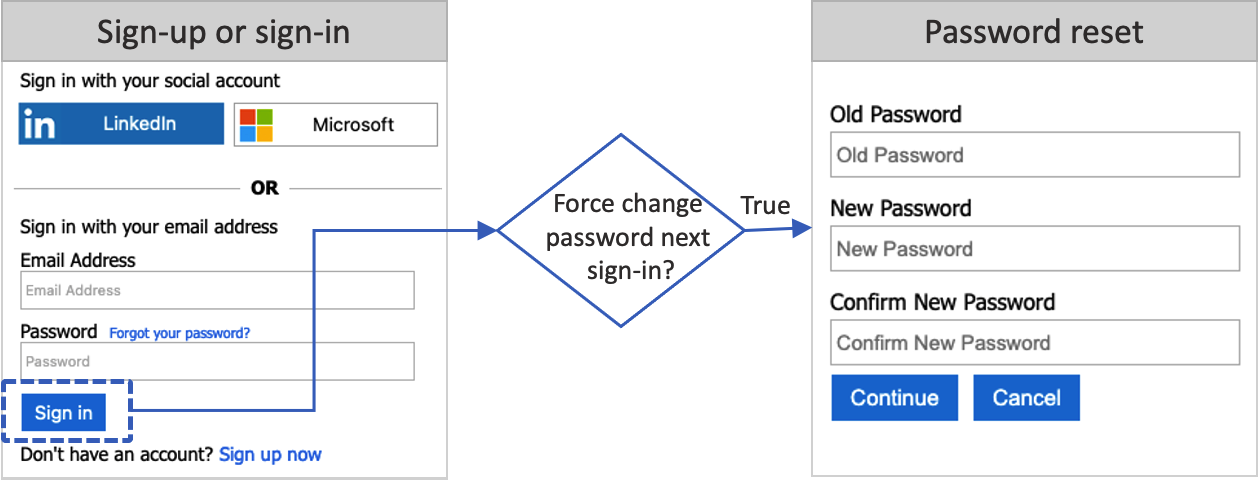

Sebagai administrator, Anda dapat mengatur ulang kata sandi pengguna jika pengguna lupa kata sandi mereka. Atau Anda dapat memaksa mereka untuk mengatur ulang kata sandi. Dalam artikel ini, Anda akan mempelajari cara memaksa reset kata sandi dalam kedua skenario tersebut.

Saat administrator mereset kata sandi pengguna melalui portal Microsoft Azure, nilai atribut forceChangePasswordNextSignIn diatur ke true. Perjalanan masuk dan pendaftaran memeriksa nilai atribut ini. Setelah pengguna masuk, jika atribut diatur ke true, pengguna harus mengatur ulang kata sandi mereka. Kemudian nilai atribut diatur kembali ke false.

Alur reset kata sandi berlaku untuk akun lokal di Azure AD B2C yang menggunakan alamat email atau nama pengguna dengan kata sandi untuk masuk.

Prasyarat

- Buat alur pengguna agar pengguna dapat mendaftar dan masuk ke aplikasi Anda.

- Daftarkan aplikasi web.

- Selesaikan langkah-langkah dalam Memulai dengan kebijakan kustom di Active Directory B2C

- Daftarkan aplikasi web.

Mengonfigurasi alur pengguna

Untuk mengaktifkan pengaturan reset kata sandi paksa dalam alur pengguna pendaftaran atau masuk:

- Masuk ke portal Azure.

- Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan.

- Di portal Microsoft Azure, cari dan pilih AAD B2C.

- Pilih Alur pengguna.

- Pilih pendaftaran dan masuk, atau alur pengguna masuk(tipe Direkomendasikan) yang ingin Anda kustomisasi.

- Di menu sebelah kiri di bagian Pengaturan, pilih Properti.

- Di bagian Konfigurasi kata sandi, pilih Reset kata sandi paksa.

- Pilih Simpan.

Menguji alur pengguna

- Masuk ke portal Microsoft Azure sebagai administrator pengguna atau administrator kata sandi. Untuk informasi selengkapnya tentang peran yang tersedia, lihat Menetapkan peran administrator di ID Microsoft Entra.

- Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan.

- Di portal Microsoft Azure, cari dan pilih AAD B2C.

- Pilih Pengguna. Cari dan pilih pengguna yang akan Anda gunakan untuk menguji reset kata sandi, lalu pilih Reset Kata Sandi.

- Di portal Microsoft Azure, cari dan pilih AAD B2C.

- Pilih Alur pengguna.

- Pilih alur pengguna pendaftaran atau masuk (berdasarkan tipe Direkomendasikan) yang ingin Anda uji.

- Pilih Jalankan alur pengguna.

- Untuk Aplikasi, pilih aplikasi web bernama webapp1 yang sebelumnya Anda daftarkan. URL Balasan harus menunjukkan

https://jwt.ms. - Pilih Jalankan alur pengguna.

- Masuk dengan akun yang Anda reset kata sandinya.

- Anda sekarang harus mengubah kata sandi untuk pengguna. Ubah kata sandi dan pilih Lanjutkan. Token dikembalikan ke

https://jwt.msdan ditampilkan kepada Anda.

Mengonfigurasi kebijakan kustom Anda

Dapatkan contoh kebijakan pengaturan ulang kata sandi paksa di GitHub. Di setiap file, ganti string yourtenant dengan nama penyewa Azure AD B2C Anda. Misalnya, jika nama penyewa B2C Anda contosob2c, semua instans yourtenant.onmicrosoft.com menjadi contosob2c.onmicrosoft.com.

Mengunggah dan menguji kebijakan

- Masuk ke portal Azure.

- Jika Anda memiliki akses ke beberapa penyewa, pilih ikon Pengaturan di menu atas untuk beralih ke penyewa Azure AD B2C Anda dari menu Direktori + langganan.

- Pilih Semua layanan di pojok kiri atas portal Microsoft Azure, lalu cari dan pilih AAD B2C.

- Pilih IEF.

- Dalam Kebijakan Kustom,pilih Kebijakan Pengunggahan.

- Pilih file TrustFrameworkExtensionsCustomForcePasswordReset.xml.

- Pilih Unggah.

- Ulangi langkah 6 hingga 8 untuk file pihak yang mengandalkan TrustFrameworkExtensionsCustomForcePasswordReset.xml.

Menjalankan kebijakan

- Buka kebijakan yang Anda unggah B2C_1A_TrustFrameworkExtensions_custom_ForcePasswordReset.

- Untuk Aplikasi, pilih aplikasi yang Anda daftarkan sebelumnya. Untuk melihat token tersebut, URL Balasan akan menampilkan

https://jwt.ms. - Pilih Jalankan sekarang.

- Masuk dengan akun yang Anda reset kata sandinya.

- Anda sekarang harus mengubah kata sandi untuk pengguna. Ubah kata sandi dan pilih Lanjutkan. Token dikembalikan ke

https://jwt.msdan ditampilkan kepada Anda.

Memaksa reset kata sandi pada upaya masuk berikutnya

Untuk memaksa reset kata sandi pada upaya masuk berikutnya, perbarui profil kata sandi akun menggunakan operasi Perbarui pengguna MS Graph. Untuk melakukannya, Anda harus menetapkan aplikasi Microsoft Graph Anda sebagai Administrator pengguna peran. Ikuti langkah-langkah di Berikan peran administrator pengguna untuk menetapkan peran Administrator pengguna kepada aplikasi Microsoft Graph Anda.

Contoh berikut memperbarui atribut forceChangePasswordNextSignIn profil kata sandi menjadi true, yang memaksa pengguna untuk mereset kata sandi saat masuk berikutnya.

PATCH https://graph.microsoft.com/v1.0/users/<user-object-ID>

Content-type: application/json

{

"passwordProfile": {

"forceChangePasswordNextSignIn": true

}

}

Setelah profil kata sandi akun diatur, Anda juga harus mengonfigurasi alur reset kata sandi paksa, seperti yang dijelaskan dalam artikel ini.

Memaksa reset kata sandi setelah 90 hari

Sebagai administrator, Anda dapat mengatur kedaluwarsa kata sandi pengguna menjadi 90 hari menggunakan MS Graph. Setelah 90 hari, nilai atribut forceChangePasswordNextSignIn secara otomatis diatur ke true. Untuk memaksa reset kata sandi setelah 90 hari, hapus nilai DisablePasswordExpiration dari atribut Kebijakan kata sandi profil pengguna.

Contoh berikut memperbarui kebijakan kata sandi ke None, yang memaksa reset kata sandi setelah 90 hari:

PATCH https://graph.microsoft.com/v1.0/users/<user-object-ID>

Content-type: application/json

{

"passwordPolicies": "None"

}

Jika Anda menonaktifkan tingkat kesulitan kata sandi yang kuat, perbarui kebijakan kata sandi ke DisableStrongPassword:

Catatan

Setelah pengguna mengatur ulang kata sandi mereka, passwordPolicies akan diubah kembali ke DisablePasswordExpiration

PATCH https://graph.microsoft.com/v1.0/users/<user-object-ID>

Content-type: application/json

{

"passwordPolicies": "DisableStrongPassword"

}

Setelah kebijakan kedaluwarsa kata sandi ditetapkan, Anda juga harus mengonfigurasi alur reset kata sandi paksa, seperti yang dijelaskan dalam artikel ini.

Durasi kedaluwarsa kata sandi

Secara default, kata sandi diatur untuk tidak kedaluwarsa. Namun, nilai dapat dikonfigurasi dengan menggunakan cmdlet Update-MgDomain dari modul Microsoft Graph PowerShell. Perintah ini memperbarui penyewa sehingga semua kata sandi pengguna kedaluwarsa setelah beberapa hari yang Anda konfigurasi. Contoh:

Import-Module Microsoft.Graph.Identity.DirectoryManagement

Connect-MgGraph -Scopes 'Domain.ReadWrite.All'

$domainId = "contoso.com"

$params = @{

passwordValidityPeriodInDays = 90

passwordNotificationWindowInDays = 15

}

Update-MgDomain -DomainId $domainId -BodyParameter $params

Catatan

passwordValidityPeriodInDays menunjukkan lamanya waktu dalam hari kata sandi tetap valid sebelum harus diubah. passwordNotificationWindowInDays menunjukkan lamanya waktu dalam hari sebelum tanggal kedaluwarsa kata sandi ketika pengguna menerima pemberitahuan pertama mereka untuk menunjukkan bahwa kata sandi mereka akan kedaluwarsa.

Langkah berikutnya

Menyiapkan pengaturan ulang kata sandi mandiri.