Pertimbangan desain jaringan virtual dan opsi konfigurasi untuk Microsoft Entra Domain Services

Microsoft Entra Domain Services menyediakan layanan autentikasi dan manajemen ke aplikasi dan beban kerja lainnya. Konektivitas jaringan adalah komponen kunci. Tanpa sumber daya jaringan virtual yang dikonfigurasi dengan benar, aplikasi dan beban kerja tidak dapat berkomunikasi dengan dan menggunakan fitur yang disediakan oleh Layanan Domain. Rencanakan persyaratan jaringan virtual Anda untuk memastikan bahwa Layanan Domain dapat melayani aplikasi dan beban kerja Anda sesuai kebutuhan.

Artikel ini menguraikan pertimbangan dan persyaratan desain untuk jaringan virtual Azure untuk mendukung Layanan Domain.

Desain jaringan virtual Azure

Untuk menyediakan konektivitas jaringan dan memungkinkan aplikasi dan layanan untuk mengautentikasi terhadap domain terkelola Domain Services, Anda menggunakan jaringan virtual azure dan subnet. Idealnya, domain yang dikelola harus disebarkan ke dalam jaringan virtualnya sendiri.

Anda dapat menyertakan subnet aplikasi terpisah dalam jaringan virtual yang sama untuk meng-host komputer virtual manajemen atau beban kerja aplikasi ringan Anda. Jaringan virtual terpisah untuk beban kerja aplikasi yang lebih besar atau kompleks, di-peering ke jaringan virtual Layanan Domain, biasanya merupakan desain yang paling tepat.

Pilihan desain lainnya valid, asalkan Anda memenuhi persyaratan yang dikerangkakan di bagian berikut untuk jaringan virtual dan subnet.

Saat Anda merancang jaringan virtual untuk Layanan Domain, pertimbangan berikut berlaku:

- Layanan Domain harus disebarkan ke wilayah Azure yang sama dengan jaringan virtual Anda.

- Saat ini, Anda hanya dapat menyebarkan satu domain terkelola per penyewa Microsoft Entra. Domain terkelola disebarkan ke satu wilayah. Pastikan Anda membuat atau memilih jaringan virtual di wilayah yang mendukung Layanan Domain.

- Pertimbangkan kedekatan wilayah Azure lainnya dan jaringan virtual yang menghosting beban kerja aplikasi Anda.

- Untuk mengecilkan latensi, pertahankan aplikasi inti Anda di dekat, atau di wilayah yang sama dengan, subnet jaringan virtual untuk domain terkelola Anda. Anda dapat menggunakan koneksi perekanan jaringan virtual atau Jaringan Privat Maya (VPN) antara jaringan virtual Azure. Opsi koneksi ini dibahas di bagian berikut.

- Jaringan virtual tidak dapat mengandalkan layanan DNS selain layanan yang disediakan oleh domain terkelola.

- Layanan Domain menyediakan layanan DNS-nya sendiri. Jaringan virtual harus dikonfigurasi untuk menggunakan alamat layanan DNS ini. Resolusi nama untuk namespace layanan tambahan dapat dicapai menggunakan penerus kondisional.

- Anda tidak dapat menggunakan pengaturan server DNS kustom untuk mengarahkan kueri dari server DNS lain, termasuk di komputer virtual. Sumber daya dalam jaringan virtual harus menggunakan layanan DNS yang disediakan oleh domain terkelola.

Penting

Anda tidak dapat memindahkan Layanan Domain ke jaringan virtual lain setelah mengaktifkan layanan.

Domain terkelola tersambung ke subnet di jaringan virtual Azure. Desain subnet ini untuk Layanan Domain dengan pertimbangan berikut:

Domain terkelola harus disebarkan dalam subnetnya sendiri. Menggunakan pengaturan subnet, subnet gateway, atau gateway jarak jauh yang ada di peering jaringan virtual tidak didukung.

Kelompok keamanan jaringan dibuat selama penyebaran domain terkelola. Kelompok keamanan jaringan ini berisi aturan yang diperlukan untuk komunikasi layanan yang benar.

- Jangan buat atau gunakan kelompok keamanan jaringan yang sudah ada dengan aturan kustom Anda sendiri.

Domain terkelola memerlukan 3-5 alamat IP. Pastikan bahwa rentang alamat IP subnet Anda dapat menyediakan jumlah alamat ini.

- Membatasi alamat IP yang tersedia dapat mencegah domain terkelola mempertahankan dua pengendali domain.

Catatan

Anda tidak boleh menggunakan alamat IP publik untuk jaringan virtual dan subnetnya karena masalah berikut:

Kelangkaan alamat IP: Alamat IP publik IPv4 terbatas, dan permintaannya sering melebihi pasokan yang tersedia. Selain itu, ada IP yang berpotensi tumpang tindih dengan titik akhir publik.

Risiko keamanan: Menggunakan IP publik untuk jaringan virtual mengekspos perangkat Anda langsung ke internet, meningkatkan risiko akses yang tidak sah dan potensi serangan. Tanpa langkah-langkah keamanan yang tepat, perangkat Anda mungkin rentan terhadap berbagai ancaman.

Kompleksitas: Mengelola jaringan virtual dengan IP publik bisa lebih kompleks daripada menggunakan IP privat, karena perlu berurusan dengan rentang IP eksternal dan memastikan segmentasi dan keamanan jaringan yang tepat.

Sangat disarankan untuk menggunakan alamat IP privat. Jika Anda menggunakan IP publik, pastikan Anda adalah pemilik/pengguna khusus dari IP yang dipilih di rentang publik yang Anda pilih.

Contoh diagram berikut mengerangkakan desain yang valid yang domain terkelolanya memiliki subnet sendiri, ada subnet gateway untuk konektivitas eksternal, dan beban kerja aplikasi berada dalam subnet yang tersambung dalam jaringan virtual:

Koneksi ke jaringan virtual Layanan Domain

Seperti yang disebutkan di bagian sebelumnya, Anda hanya dapat membuat domain terkelola dalam satu jaringan virtual di Azure, dan hanya satu domain terkelola yang dapat dibuat per penyewa Microsoft Entra. Berdasarkan arsitektur ini, Anda mungkin perlu menyambungkan satu atau beberapa jaringan virtual yang menghosting beban kerja aplikasi Anda ke jaringan virtual domain terkelola Anda.

Anda dapat menyambungkan beban kerja aplikasi yang dihosting di jaringan virtual Azure lainnya menggunakan salah satu metode berikut:

- Peering jaringan virtual

- Jaringan Privat Maya (VPN)

Peering jaringan virtual

Perekanan jaringan virtual adalah mekanisme yang menyambungkan dua jaringan virtual di wilayah yang sama melalui jaringan backbone Azure. Perekanan jaringan virtual global dapat menyambungkan jaringan virtual di seluruh wilayah Azure. Setelah direkankan, kedua jaringan virtual tersebut membiarkan sumber daya, seperti komputer virtual, berkomunikasi satu sama lain secara langsung menggunakan alamat IP privat. Menggunakan perekanan jaringan virtual memungkinkan Anda menyebarkan domain terkelola dengan beban kerja aplikasi yang disebarkan di jaringan virtual lainnya.

Untuk informasi selengkapnya, lihat Perekanan jaringan virtual.

Jaringan Privat Maya (VPN)

Anda dapat menyambungkan jaringan virtual ke jaringan virtual lain (VNet-to-VNet) dengan cara yang sama seperti Anda dapat mengonfigurasi jaringan virtual ke lokasi situs lokal. Kedua koneksi menggunakan gateway VPN untuk membuat terowongan yang aman menggunakan IPsec/IKE. Model koneksi ini memungkinkan Anda menyebarkan domain terkelola ke jaringan virtual Azure lalu menyambungkan lokasi lokal atau cloud lainnya.

Untuk informasi selengkapnya tentang menggunakan jaringan privat virtual, baca Mengonfigurasi koneksi gateway VPN VNet-ke-VNet dengan menggunakan pusat admin Microsoft Entra.

Resolusi nama ketika menyambungkan jaringan virtual

Jaringan virtual yang tersambung ke jaringan virtual domain terkelola biasanya memiliki pengaturan DNS sendiri. Ketika Anda menyambungkan jaringan virtual, jaringan tersebut tidak secara otomatis mengonfigurasi resolusi nama untuk jaringan virtual penghubung untuk menangani layanan yang disediakan oleh domain terkelola. Resolusi nama pada jaringan virtual penghubung harus dikonfigurasi untuk mengaktifkan beban kerja aplikasi untuk menemukan domain terkelola.

Anda dapat mengaktifkan resolusi nama menggunakan penerus DNS kondisional di server DNS yang mendukung jaringan virtual penghubung, atau dengan menggunakan alamat IP DNS yang sama dari jaringan virtual domain terkelola.

Sumber daya jaringan yang digunakan oleh Domain Services

Domain terkelola membuat beberapa sumber daya jaringan selama penyebaran. Sumber daya ini diperlukan untuk keberhasilan operasi dan manajemen domain terkelola, dan tidak boleh dikonfigurasi secara manual.

Jangan mengunci sumber daya jaringan yang digunakan oleh Domain Services. Jika terkunci, sumber daya jaringan tidak dapat dihapus. Jika dalam hal ini pengendali domain perlu dibangun kembali, sumber daya jaringan baru dengan alamat IP yang berbeda perlu dibuat.

| Sumber daya Azure | Deskripsi |

|---|---|

| Kartu antarmuka jaringan | Domain Services menghosting domain terkelola pada dua pengendali domain (DC) yang berjalan di Windows Server sebagai Azure VM. Setiap komputer virtual memiliki antarmuka jaringan virtual yang tersambung ke subnet jaringan virtual Anda. |

| Alamat IP publik standar dinamis | Layanan Domain berkomunikasi dengan layanan sinkronisasi dan manajemen menggunakan alamat IP publik SKU Standar. Untuk informasi selengkapnya tentang alamat IP publik, lihat Jenis alamat IP dan metode alokasi di Azure. |

| Load balancer standar Azure | Layanan Domain menggunakan load balancer SKU Standar untuk penerjemahan alamat jaringan (NAT) dan penyeimbangan beban (saat digunakan dengan LDAP aman). Untuk informasi selengkapnya tentang load balancer Azure, lihat Apa yang dimaksud dengan Azure Load Balancer? |

| Aturan terjemahan alamat jaringan (NAT) | Layanan Domain membuat dan menggunakan dua aturan NAT Masuk pada load balancer untuk jarak jauh PowerShell yang aman. Jika load balancer SKU Standar digunakan, maka akan memiliki Aturan NAT Keluar juga. Untuk load balancer SKU Dasar, tidak diperlukan aturan NAT Outbound. |

| Aturan load balancer | Ketika domain terkelola dikonfigurasi untuk LDAP yang aman pada TCP port 636, tiga aturan dibuat dan digunakan pada load balancer untuk mendistribusikan lalu lintas. |

Peringatan

Jangan menghapus atau memodifikasi sumber daya jaringan apa pun yang dibuat oleh Domain Services, seperti mengonfigurasi load balancer atau aturan secara manual. Jika Anda menghapus atau mengubah salah satu sumber daya jaringan, pemadaman layanan Domain Services dapat terjadi.

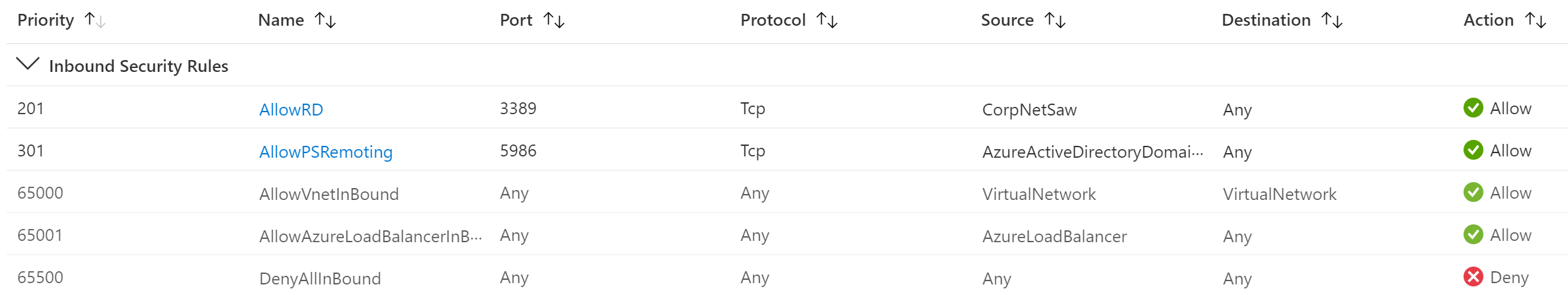

Kelompok keamanan jaringan dan port yang diperlukan

Kelompok keamanan jaringan (NSG) berisi daftar aturan yang mengizinkan atau menolak lalu lintas di jaringan virtual Azure. Saat Anda menyebarkan domain terkelola, grup keamanan jaringan dibuat dengan serangkaian aturan yang memungkinkan layanan menyediakan fungsi autentikasi dan manajemen. Kelompok keamanan jaringan default ini dikaitkan dengan subnet jaringan virtual tempat domain terkelola Anda disebarkan.

Bagian berikut mencakup grup keamanan jaringan dan persyaratan port Masuk dan Keluar.

Konektivitas masuk

Aturan Masuk grup keamanan jaringan berikut diperlukan untuk domain terkelola untuk menyediakan layanan autentikasi dan manajemen. Jangan mengedit atau menghapus aturan grup keamanan jaringan ini untuk subnet jaringan virtual untuk domain terkelola Anda.

| Sumber | Tag layanan sumber | Source port ranges | Tujuan | Layanan | Rentang port tujuan | Protokol | Perbuatan | Wajib | Tujuan |

|---|---|---|---|---|---|---|---|---|---|

| Tag layanan | AzureActiveDirectoryDomainServices | * | Mana pun | WinRM | 5986 | TCP | Izinkan | Ya | Manajemen domain Anda. |

| Tag layanan | CorpNetSaw | * | Mana pun | RDP | 3389 | TCP | Izinkan | Opsional | Penelusuran kesalahan untuk dukungan |

Perhatikan bahwa tag layanan CorpNetSaw tidak tersedia dengan menggunakan pusat admin Microsoft Entra, dan aturan grup keamanan jaringan untuk CorpNetSaw harus ditambahkan dengan menggunakan PowerShell.

Layanan Domain juga bergantung pada aturan Keamanan Default AllowVnetInBound dan AllowAzureLoadBalancerInBound.

Aturan AllowVnetInBound memungkinkan semua lalu lintas dalam VNet yang memungkinkan DC berkomunikasi dan mereplikasi dengan benar serta mengizinkan gabungan domain dan layanan domain lainnya ke anggota domain. Untuk informasi selengkapnya tentang port yang diperlukan untuk Windows, lihat Gambaran umum layanan dan persyaratan port jaringan untuk Windows.

Aturan AllowAzureLoadBalancerInBound juga diperlukan sehingga layanan dapat berkomunikasi dengan benar melalui loadbalancer untuk mengelola DC. Grup keamanan jaringan ini mengamankan Layanan Domain dan diperlukan agar domain terkelola berfungsi dengan benar. Jangan hapus kelompok keamanan jaringan ini. load balancer tidak akan bekerja dengan benar tanpanya.

Jika diperlukan, Anda dapat membuat aturan dan kelompok keamanan jaringan yang diperlukan menggunakan Azure PowerShell.

Peringatan

Saat Anda mengaitkan kelompok keamanan jaringan yang salah dikonfigurasi atau tabel rute yang ditentukan pengguna dengan subnet tempat domain terkelola disebarkan, Anda dapat mengganggu kemampuan Microsoft untuk melayani dan mengelola domain. Sinkronisasi antara penyewa Microsoft Entra dan domain terkelola Anda juga terganggu. Ikuti semua persyaratan yang tercantum untuk menghindari konfigurasi yang tidak didukung yang dapat merusak sinkronisasi, patching, atau manajemen.

Jika Anda menggunakan LDAP yang aman, Anda dapat menambahkan aturan TCP port 636 yang diperlukan untuk memungkinkan lalu lintas eksternal jika diperlukan. Menambahkan aturan ini tidak menempatkan aturan kelompok keamanan jaringan Anda dalam status tidak didukung. Untuk informasi selengkapnya, lihat Mengunci akses LDAP yang aman melalui internet

Azure SLA tidak berlaku untuk penyebaran yang diblokir dari pembaruan atau manajemen oleh kelompok keamanan jaringan yang dikonfigurasi dengan tidak benar atau tabel rute yang ditentukan pengguna. Konfigurasi jaringan yang rusak juga dapat mencegah patch keamanan diterapkan.

Konektivitas keluar

Untuk konektivitas Keluar, Anda dapat mempertahankan AllowVnetOutbound dan AllowInternetOutBound atau membatasi lalu lintas Keluar dengan menggunakan ServiceTags yang tercantum dalam tabel berikut. ServiceTag untuk AzureUpdateDelivery harus ditambahkan melalui PowerShell. Jika Anda menggunakan Analitik Log, tambahkan EventHub ke tujuan keluar.

Pastikan tidak ada NSG lain dengan prioritas yang lebih tinggi yang menolak konektivitas Keluar. Jika Konektivitas keluar ditolak, replikasi tidak akan berfungsi di antara set replika.

| Nomor port keluar | Protokol | Sumber | Tujuan | Tindakan | Wajib | Tujuan |

|---|---|---|---|---|---|---|

| 443 | TCP | Mana pun | AzureActiveDirectoryDomainServices | Izinkan | Ya | Komunikasi dengan layanan manajemen Microsoft Entra Domain Services. |

| 443 | TCP | Mana pun | AzureMonitor | Bolehkan | Ya | Pemantauan mesin virtual. |

| 443 | TCP | Mana pun | Penyimpanan | Bolehkan | Ya | Komunikasi dengan Azure Storage. |

| 443 | TCP | Mana pun | Microsoft Entra ID | Izinkan | Ya | Komunikasi dengan ID Microsoft Entra. |

| 443 | TCP | Mana pun | AzureUpdateDelivery | Izinkan | Ya | Komunikasi dengan Windows Update. |

| 80 | TCP | Mana pun | AzureFrontDoor.FirstParty | Izinkan | Ya | Unduh patch dari Windows Update. |

| 443 | TCP | Mana pun | GuestAndHybridManagement | Izinkan | Ya | Manajemen otomatis penambal keamanan. |

Port 5986 - manajemen menggunakan remoting PowerShell

- Digunakan untuk melakukan tugas manajemen menggunakan remoting PowerShell di domain terkelola Anda.

- Tanpa akses ke port ini, domain terkelola Anda tidak dapat diperbarui, dikonfigurasi, dicadangkan, atau dipantau.

- Anda dapat membatasi akses masuk ke port ini ke tag layanan AzureActiveDirectoryDomainServices .

Port 3389 - manajemen menggunakan desktop jarak jauh

- Digunakan untuk sambungan desktop jarak jauh ke pengendali domain di domain terkelola Anda.

- Aturan kelompok keamanan jaringan default menggunakan tag layanan CorpNetSaw untuk membatasi lalu lintas lebih lanjut.

- Tag layanan ini hanya mengizinkan stasiun kerja akses yang aman di jaringan perusahaan Microsoft untuk menggunakan desktop jarak jauh ke domain terkelola.

- Akses hanya diperbolehkan dengan pertimbangan bisnis, seperti untuk manajemen atau skenario pemecahan masalah.

- Aturan ini dapat diatur ke Tolak, dan hanya diatur ke Izinkan bila diperlukan. Sebagian besar tugas manajemen dan pemantauan dilakukan menggunakan remoting PowerShell. RDP hanya digunakan dalam peristiwa langka yang perlu disambungkan Microsoft dari jarak jauh ke domain terkelola Anda untuk pemecahan masalah tingkat lanjut.

Anda tidak dapat memilih tag layanan CorpNetSaw secara manual dari portal jika Anda mencoba mengedit aturan kelompok keamanan jaringan ini. Anda harus menggunakan Azure PowerShell atau Azure CLI untuk mengonfigurasi secara manual aturan yang menggunakan tag layanan CorpNetSaw.

Misalnya, Anda dapat menggunakan skrip berikut untuk membuat aturan yang memungkinkan RDP:

Get-AzNetworkSecurityGroup -Name "nsg-name" -ResourceGroupName "resource-group-name" | Add-AzNetworkSecurityRuleConfig -Name "new-rule-name" -Access "Allow" -Protocol "TCP" -Direction "Inbound" -Priority "priority-number" -SourceAddressPrefix "CorpNetSaw" -SourcePortRange "*" -DestinationPortRange "3389" -DestinationAddressPrefix "*" | Set-AzNetworkSecurityGroup

Rute yang ditentukan pengguna

Rute yang ditentukan pengguna tidak dibuat secara default, dan tidak diperlukan agar Layanan Domain berfungsi dengan benar. Jika Anda diharuskan menggunakan tabel rute, hindari membuat perubahan apa pun pada rute 0.0.0.0. Perubahan pada rute ini mengganggu Layanan Domain dan menempatkan domain terkelola dalam status tidak didukung.

Anda juga harus merutekan lalu lintas masuk dari alamat IP yang disertakan dalam masing-masing tag layanan Azure ke subnet domain terkelola. Untuk informasi selengkapnya tentang tag layanan dan alamat IP terkaitnya, lihat Rentang IP Azure dan Tag Layanan - Awan Publik.

Perhatian

Rentang IP pusat data Azure ini dapat berubah tanpa pemberitahuan. Pastikan Anda memiliki proses untuk memvalidasi bahwa Anda memiliki alamat IP terbaru.

Langkah berikutnya

Untuk informasi selengkapnya tentang beberapa sumber daya jaringan dan opsi koneksi yang digunakan oleh Layanan Domain, lihat artikel berikut ini: