Kebijakan penguncian kata sandi dan akun pada domain terkelola Microsoft Entra Domain Services

Untuk mengelola keamanan pengguna di Microsoft Entra Domain Services, Anda dapat menentukan kebijakan kata sandi terperinci yang mengontrol pengaturan penguncian akun atau panjang dan kompleksitas kata sandi minimum. Kebijakan kata sandi terperinci default dibuat dan diterapkan ke semua pengguna di domain terkelola Domain Services. Untuk memberikan kontrol terperinci dan memenuhi kebutuhan bisnis atau kepatuhan tertentu, kebijakan tambahan dapat dibuat dan diterapkan ke pengguna atau grup tertentu.

Artikel ini memperlihatkan kepada Anda cara membuat dan mengonfigurasi kebijakan kata sandi terperinci di Layanan Domain menggunakan Pusat Administratif Direktori Aktif.

Catatan

Kebijakan kata sandi hanya tersedia untuk domain terkelola yang dibuat menggunakan model penyebaran Resource Manager.

Sebelum Anda mulai

Untuk menyelesaikan tutorial ini, Anda memerlukan sumber daya dan hak istimewa berikut:

- Langganan Azure aktif.

- Jika Anda tidak memiliki langganan Azure, buat akun.

- Penyewa Microsoft Entra yang terkait dengan langganan Anda, baik disinkronkan dengan direktori lokal atau direktori khusus cloud.

- Jika diperlukan, buat penyewa Microsoft Entra atau kaitkan langganan Azure dengan akun Anda.

- Domain terkelola Microsoft Entra Domain Services diaktifkan dan dikonfigurasi di penyewa Microsoft Entra Anda.

- Jika diperlukan, selesaikan tutorial untuk membuat dan mengonfigurasi domain terkelola Microsoft Entra Domain Services.

- Domain terkelola harus dibuat menggunakan model penyebaran Resource Manager.

- Komputer virtual manajemen Windows Server yang digabung ke domain terkelola.

- Jika diperlukan, selesaikan tutorial membuat komputer virtual manajemen.

- Akun pengguna yang merupakan anggota grup administrator Microsoft Entra DC di penyewa Microsoft Entra Anda.

Setelan kebijakan kata sandi default

Kebijakan kata sandi terperinci (FGPP) memungkinkan Anda menerapkan pembatasan khusus untuk kebijakan penguncian kata sandi dan akun untuk pengguna yang berbeda di domain. Misalnya, untuk mengamankan akun istimewa, Anda dapat menerapkan pengaturan penguncian akun yang lebih ketat daripada akun tanpa hak istimewa reguler. Anda dapat membuat beberapa FGPP dalam domain terkelola dan menentukan urutan prioritas untuk menerapkannya kepada pengguna.

Untuk informasi selengkapnya tentang kebijakan kata sandi dan menggunakan Pusat Administrasi Direktori Aktif, lihat artikel berikut ini:

- Pelajari tentang kebijakan kata sandi terperinci

- Mengonfigurasi kebijakan kata sandi terperinci menggunakan Pusat Administrasi AD

Kebijakan didistribusikan melalui asosiasi grup di domain terkelola, dan setiap perubahan yang Anda buat diterapkan pada percobaan masuk pengguna berikutnya. Mengubah kebijakan tidak membuka kunci akun pengguna yang sudah dikunci.

Kebijakan kata sandi berperilaku sedikit berbeda tergantung pada bagaimana akun pengguna tempat kebijakan diterapkan dibuat. Ada dua cara akun pengguna dapat dibuat di Domain Services:

- Akun pengguna dapat disinkronkan dari ID Microsoft Entra. Ini termasuk akun pengguna khusus cloud yang dibuat langsung di Azure, dan akun pengguna hibrid yang disinkronkan dari lingkungan AD DS lokal menggunakan Microsoft Entra Koneksi.

- Sebagian besar akun pengguna di Domain Services dibuat melalui proses sinkronisasi dari ID Microsoft Entra.

- Akun pengguna dapat dibuat secara manual di domain terkelola, dan tidak ada di ID Microsoft Entra.

Semua pengguna, terlepas dari bagaimana mereka dibuat, memiliki kebijakan penguncian akun berikut yang diterapkan oleh kebijakan kata sandi default di Domain Services:

- Durasi penguncian akun: 30

- Jumlah upaya masuk gagal yang diizinkan: 5

- Reset upaya masuk gagal dihitung setelah: 2 menit

- Usia kata sandi maksimum (seumur hidup): 90 hari

Dengan pengaturan default ini, akun pengguna dikunci selama 30 menit jika lima kata sandi tidak valid digunakan dalam 2 menit. Akun secara otomatis dibuka setelah 30 menit.

Penguncian akun hanya terjadi dalam domain terkelola. Akun pengguna hanya dikunci di Domain Services, dan hanya karena upaya masuk yang gagal terhadap domain terkelola. Akun pengguna yang disinkronkan dari ID Microsoft Entra atau lokal tidak dikunci di direktori sumber mereka, hanya di Layanan Domain.

Jika Anda memiliki kebijakan kata sandi Microsoft Entra yang menentukan usia kata sandi maksimum lebih dari 90 hari, usia kata sandi tersebut diterapkan ke kebijakan default di Layanan Domain. Anda dapat mengonfigurasi kebijakan kata sandi kustom untuk menentukan usia kata sandi maksimum yang berbeda di Domain Services. Berhati-hatilah jika Anda memiliki usia kata sandi maksimum yang lebih pendek yang dikonfigurasi dalam kebijakan kata sandi Layanan Domain daripada di ID Microsoft Entra atau lingkungan AD DS lokal. Dalam skenario tersebut, kata sandi pengguna mungkin kedaluwarsa di Layanan Domain sebelum diminta untuk mengubah ID Microsoft Entra atau lingkungan AD DS lokal.

Untuk akun pengguna yang dibuat secara manual di domain terkelola, pengaturan kata sandi tambahan berikut ini juga diterapkan dari kebijakan default. Pengaturan ini tidak berlaku untuk akun pengguna yang disinkronkan dari ID Microsoft Entra, karena pengguna tidak dapat memperbarui kata sandi mereka langsung di Domain Services.

- Panjang kata sandi minimum (karakter): 7

- Kata sandi harus memenuhi persyaratan kompleksitas

Anda tidak dapat mengubah penguncian akun atau pengaturan kata sandi dalam kebijakan kata sandi default. Sebagai gantinya, anggota grup Administrator AAD DC dapat membuat kebijakan kata sandi kustom dan mengonfigurasinya untuk menimpa (lebih diutamakan) kebijakan bawaan default, seperti yang ditunjukkan di bagian berikutnya.

Buat kebijakan kata sandi kustom

Saat Anda membuat dan menjalankan aplikasi di Azure, Anda mungkin ingin mengonfigurasi kebijakan kata sandi kustom. Misalnya, Anda dapat membuat kebijakan untuk mengatur pengaturan kebijakan penguncian akun yang berbeda.

Kebijakan kata sandi kustom diterapkan ke grup di domain terkelola. Konfigurasi ini secara efektif mengambil alih kebijakan default.

Untuk membuat kebijakan kata sandi kustom, Anda menggunakan Alat Administratif Direktori Aktif dari komputer virtual yang bergabung dengan domain. Pusat Administratif Direktori Aktif memungkinkan Anda untuk melihat, mengedit, dan membuat sumber daya di domain terkelola, termasuk OU.

Catatan

Untuk mengelola kebijakan kata sandi kustom di domain terkelola, Anda harus masuk ke akun pengguna yang merupakan anggota grup Administrator AAD DC.

Dari layar Mulai, pilih Alat Administratif. Daftar alat manajemen yang tersedia ditunjukkan yang dipasang dalam tutorial untuk membuat komputer virtual manajemen.

Untuk membuat dan mengelola unit organisasi, pilih Pusat Administratif Direktori Aktif dari daftar alat administratif.

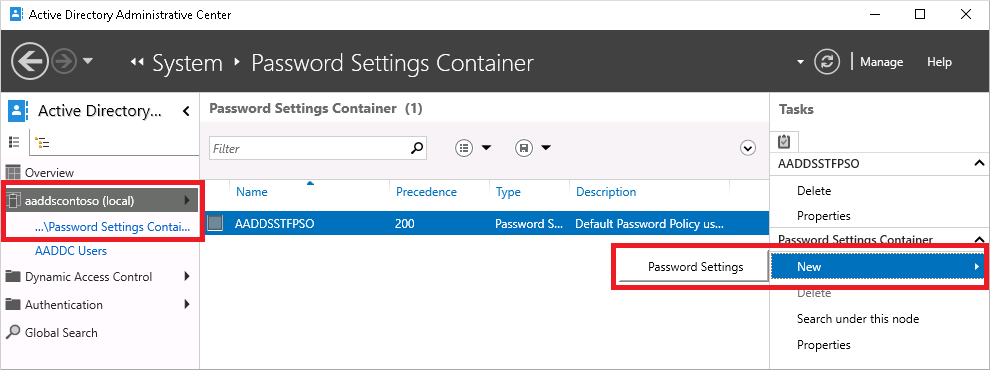

Di panel kiri, pilih domain terkelola Anda, seperti aaddscontoso.com.

Buka kontainer Sistem, lalu Kontainer Pengaturan Kata Sandi.

Kebijakan kata sandi bawaan untuk domain terkelola diperlihatkan. Anda tidak dapat mengubah kebijakan bawaan ini. Sebagai gantinya, buat kebijakan kata sandi kustom untuk mengambil alih kebijakan default.

Di panel Tugas di sebelah kanan, pilih Baru >Pengaturan Kata Sandi.

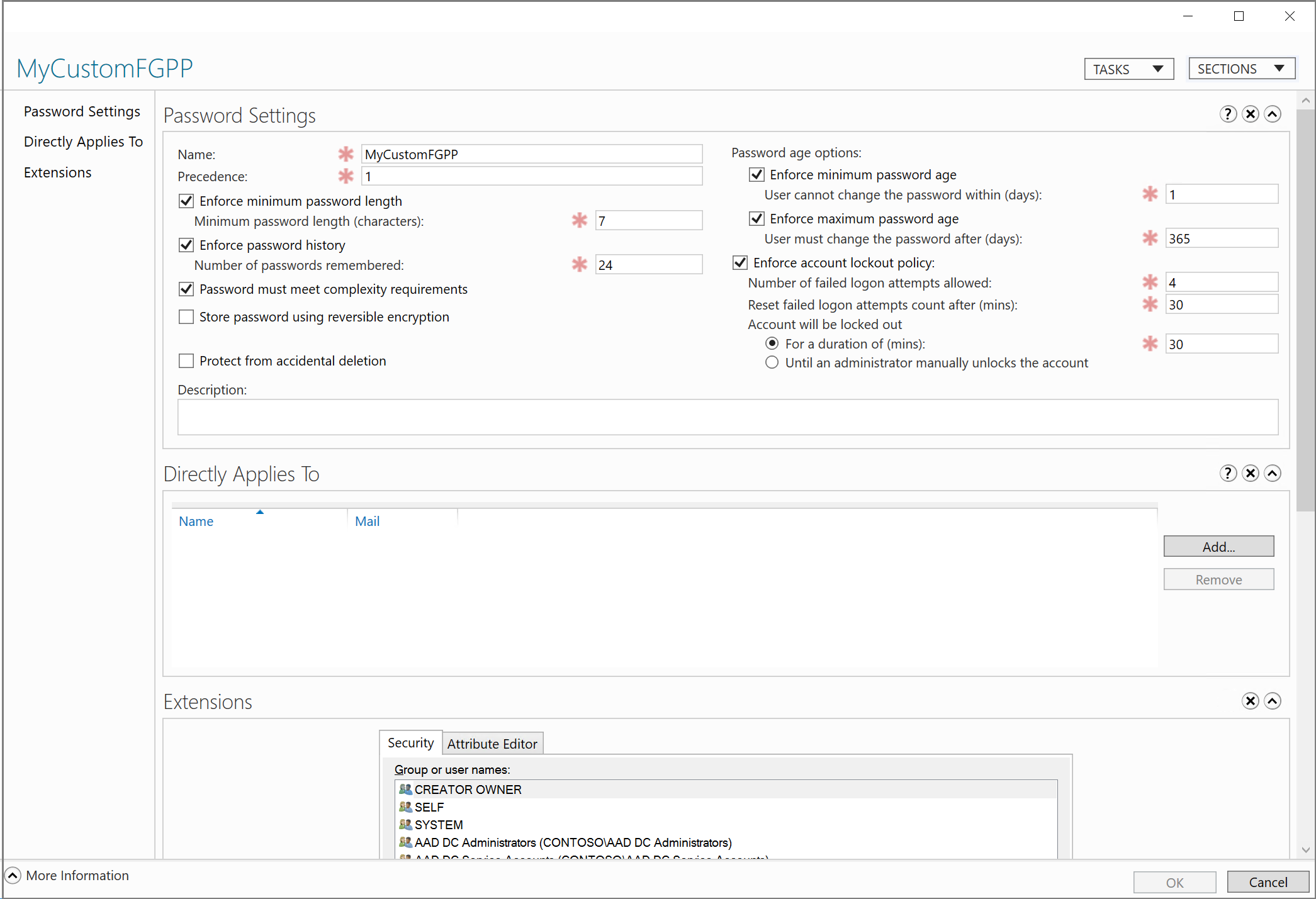

Dalam dialog Buat Pengaturan Kata Sandi, masukkan nama untuk kebijakan tersebut, seperti MyCustomFGPP.

Ketika ada beberapa kebijakan kata sandi, kebijakan dengan prioritas tertinggi, atau prioritas, diterapkan untuk pengguna. Semakin rendah angkanya, semakin tinggi prioritasnya. Kebijakan kata sandi default memiliki prioritas 200.

Tetapkan prioritas kebijakan kata sandi kustom Anda untuk mengambil alih default, seperti 1.

Edit pengaturan kebijakan kata sandi lainnya sesuai keinginan. Pengaturan penguncian akun berlaku untuk semua pengguna, tetapi hanya berlaku dalam domain terkelola dan bukan di Microsoft Entra itu sendiri.

Hapus centang pada Lindungi dari penghapusan yang tidak disengaja. Jika opsi ini dipilih, Anda tidak dapat menyimpan FGPP.

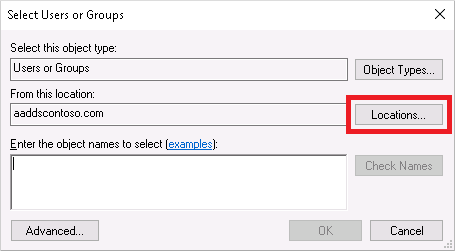

Di bagian Berlaku Langsung Ke, pilih tombol Tambahkan. Dalam dialog Pilih Pengguna atau Grup, pilih tombol Lokasi.

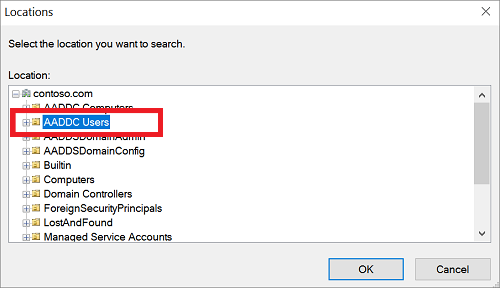

Dalam dialog Lokasi, perluas nama domain, seperti aaddscontoso.com, lalu pilih unit organisasi, seperti Pengguna AADDC. Jika Anda memiliki unit organisasi kustom yang berisi sekelompok pengguna yang ingin Anda terapkan, pilih unit organisasi tersebut.

Ketik nama pengguna atau grup yang ingin Anda terapkan kebijakannya. Pilih Periksa Nama untuk memvalidasi akun.

Klik OK untuk menyimpan kebijakan kata sandi kustom Anda.

Langkah berikutnya

Untuk informasi selengkapnya tentang kebijakan kata sandi dan menggunakan Pusat Administrasi Direktori Aktif, lihat artikel berikut ini: