Kasus dan skenario penggunaan umum untuk Microsoft Entra Domain Services

Microsoft Entra Domain Services menyediakan layanan domain terkelola seperti gabungan domain, kebijakan grup, protokol akses direktori ringan (LDAP), dan autentikasi Kerberos / NTLM. Microsoft Entra Domain Services terintegrasi dengan penyewa Microsoft Entra Anda yang sudah ada, yang memungkinkan pengguna untuk masuk menggunakan kredensial yang ada. Anda menggunakan layanan domain ini tanpa perlu menyebarkan, mengelola, dan menambal pengendali domain di cloud, yang menyediakan lift-and-shift sumber daya lokal yang lebih lancar ke Azure.

Artikel ini menguraikan beberapa skenario bisnis umum di mana Microsoft Entra Domain Services memberikan nilai dan memenuhi kebutuhan tersebut.

Cara umum untuk memberikan solusi identitas di cloud

Saat Anda memigrasikan beban kerja yang ada ke cloud, aplikasi sadar direktori dapat menggunakan LDAP untuk membaca atau menulis akses ke direktori AD DS lokal. Aplikasi yang berjalan di Windows Server biasanya disebarkan pada komputer virtual yang bergabung dengan domain sehingga dapat dikelola dengan aman menggunakan Kebijakan Grup. Untuk mengautentikasi pengguna akhir, aplikasi juga dapat mengandalkan autentikasi terintegrasi Windows, seperti autentikasi NTLM atau Kerberos.

Admin TI sering menggunakan salah satu solusi berikut untuk menyediakan layanan identitas untuk aplikasi yang berjalan di Azure:

- Konfigurasikan koneksi VPN situs ke situs antara beban kerja yang berjalan di Azure dan lingkungan AD DS lokal.

- Pengendali domain lokal kemudian menyediakan autentikasi melalui koneksi VPN.

- Buat pengendali domain replika menggunakan komputer virtual Azure untuk memperluas domain/hutan AD DS dari lokal.

- Pengendali domain yang berjalan di komputer virtual Azure menyediakan autentikasi, dan mereplikasi informasi direktori antara lingkungan AD DS lokal.

- Sebarkan lingkungan AD DS mandiri di Azure menggunakan pengendali domain yang berjalan di komputer virtual Azure.

- Pengendali domain yang berjalan di komputer virtual Azure menyediakan autentikasi, tetapi tidak ada informasi direktori yang direplikasi dari lingkungan AD DS lokal.

Dengan pendekatan ini, koneksi VPN ke direktori lokal membuat aplikasi rentan terhadap gangguan atau penonaktifan jaringan sementara. Jika Anda menyebarkan pengendali domain menggunakan komputer virtual di Azure, tim TI harus mengelola komputer virtual, lalu mengamankan, menambal, memantau, mencadangkan, dan memecahkan masalahnya.

Microsoft Entra Domain Services menawarkan alternatif untuk kebutuhan untuk membuat koneksi VPN kembali ke lingkungan AD DS lokal atau menjalankan dan mengelola VM di Azure untuk menyediakan layanan identitas. Sebagai layanan terkelola, Microsoft Entra Domain Services mengurangi kompleksitas untuk membuat solusi identitas terintegrasi untuk lingkungan hibrid dan khusus cloud.

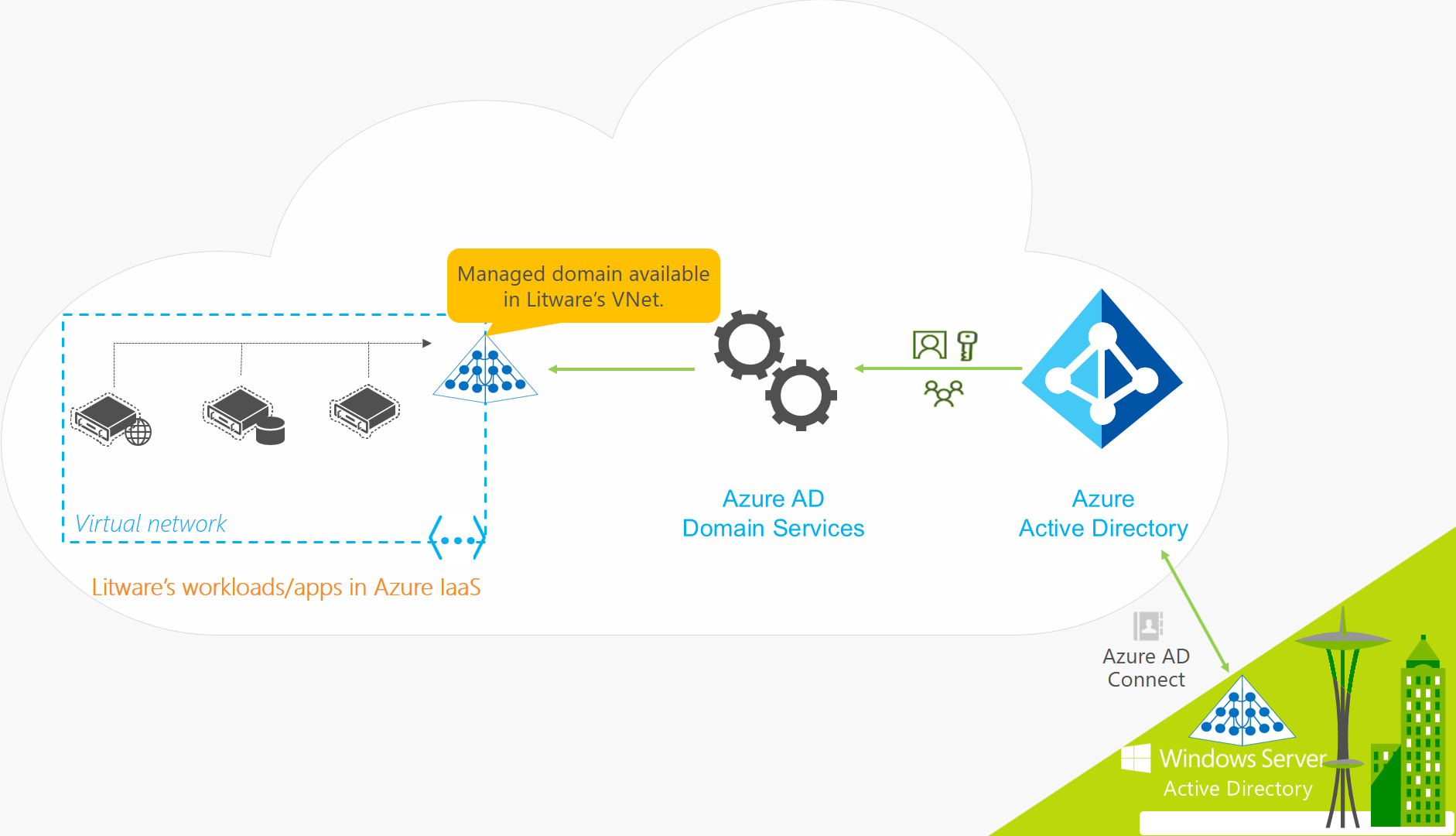

Microsoft Entra Domain Services untuk organisasi hibrid

Banyak organisasi menjalankan infrastruktur hibrid yang mencakup beban kerja aplikasi cloud dan lokal. Aplikasi warisan yang dimigrasikan ke Azure sebagai bagian dari strategi angkat dan geser dapat menggunakan koneksi LDAP tradisional untuk memberikan informasi identitas. Untuk mendukung infrastruktur hibrid ini, informasi identitas dari lingkungan AD DS lokal dapat disinkronkan ke penyewa Microsoft Entra. Microsoft Entra Domain Services kemudian menyediakan aplikasi warisan ini di Azure dengan sumber identitas, tanpa perlu mengonfigurasi dan mengelola konektivitas aplikasi kembali ke layanan direktori lokal.

Mari kita lihat contoh untuk Litware Corporation, organisasi hibrid yang menjalankan sumber daya lokal dan Azure:

- Aplikasi dan beban kerja server yang memerlukan layanan domain disebarkan dalam jaringan virtual di Azure.

- Ini mungkin termasuk aplikasi warisan yang dimigrasi ke Azure sebagai bagian dari strategi angkat dan geser.

- Untuk menyinkronkan informasi identitas dari direktori lokal mereka ke penyewa Microsoft Entra mereka, Litware Corporation menyebarkan Microsoft Entra Koneksi.

- Informasi identitas yang disinkronkan mencakup akun pengguna dan keanggotaan grup.

- Tim TI Litware memungkinkan Microsoft Entra Domain Services untuk penyewa Microsoft Entra mereka dalam hal ini, atau jaringan virtual yang di-peering.

- Aplikasi dan VM yang disebarkan di jaringan virtual Azure kemudian dapat menggunakan fitur Microsoft Entra Domain Services seperti gabungan domain, baca LDAP, ikatan LDAP, autentikasi NTLM dan Kerberos, dan Kebijakan Grup.

Penting

Microsoft Entra Koneksi hanya boleh diinstal dan dikonfigurasi untuk sinkronisasi dengan lingkungan AD DS lokal. Tidak didukung untuk menginstal Microsoft Entra Koneksi di domain terkelola untuk menyinkronkan objek kembali ke ID Microsoft Entra.

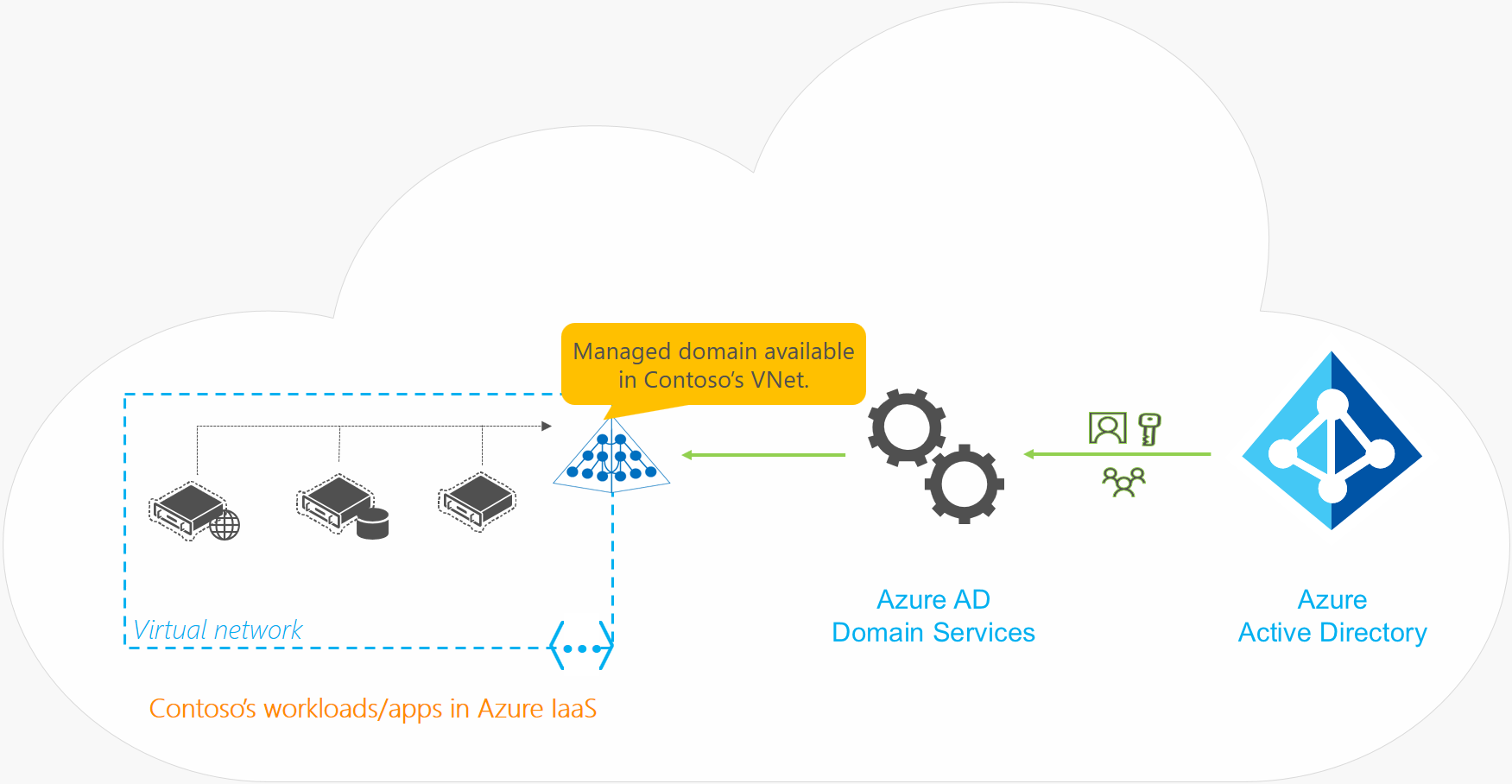

Microsoft Entra Domain Services untuk organisasi khusus cloud

Penyewa Microsoft Entra khusus cloud tidak memiliki sumber identitas lokal. Akun pengguna dan keanggotaan grup, misalnya, dibuat dan dikelola langsung di ID Microsoft Entra.

Sekarang mari kita lihat contoh untuk Contoso, organisasi khusus cloud yang menggunakan ID Microsoft Entra untuk identitas. Semua identitas pengguna, kredensial mereka, dan keanggotaan grup dibuat dan dikelola di ID Microsoft Entra. Tidak ada konfigurasi tambahan Microsoft Entra Koneksi untuk menyinkronkan informasi identitas apa pun dari direktori lokal.

- Aplikasi dan beban kerja server yang memerlukan layanan domain disebarkan dalam jaringan virtual di Azure.

- Tim TI Contoso memungkinkan Microsoft Entra Domain Services untuk penyewa Microsoft Entra mereka dalam hal ini, atau jaringan virtual yang di-peering.

- Aplikasi dan VM yang disebarkan di jaringan virtual Azure kemudian dapat menggunakan fitur Microsoft Entra Domain Services seperti gabungan domain, baca LDAP, ikatan LDAP, autentikasi NTLM dan Kerberos, dan Kebijakan Grup.

Administrasi komputer virtual Azure yang aman

Untuk memungkinkan Anda menggunakan satu set kredensial AD, komputer virtual (VM) Azure dapat digabungkan ke domain terkelola Microsoft Entra Domain Services. Pendekatan ini mengurangi masalah manajemen kredensial seperti menyimpan akun administrator lokal pada setiap VM atau akun dan kata sandi terpisah antar lingkungan.

Komputer virtual yang tergabung ke domain terkelola juga dapat dikelola dan diamankan menggunakan kebijakan grup. Garis besar keamanan yang diperlukan dapat diterapkan pada komputer virtual untuk menguncinya sesuai dengan pedoman keamanan perusahaan. Misalnya, Anda dapat menggunakan kemampuan manajemen kebijakan grup untuk membatasi jenis aplikasi yang dapat diluncurkan pada komputer virtual.

Mari kita lihat contoh skenario umum. Saat server dan infrastruktur lain mencapai akhir masa aktif, Contoso ingin memindahkan aplikasi yang saat ini dihosting di tempat ke cloud. Standar TI Contoso saat ini membuat mandat bahwa server yang menghosting aplikasi perusahaan harus digabung dan dikelola secara domain menggunakan kebijakan grup.

Admin TI Contoso lebih suka bergabung dengan komputer virtual domain yang disebarkan di Azure untuk mempermudah administrasi karena pengguna kemudian dapat masuk menggunakan informasi perusahaan mereka. Saat bergabung dengan domain, komputer virtual juga dapat dikonfigurasi untuk mematuhi garis besar keamanan yang diperlukan menggunakan objek kebijakan grup (GPO). Contoso lebih memilih untuk tidak menyebarkan, memantau, dan mengelola pengendali domainnya sendiri di Azure.

Microsoft Entra Domain Services sangat cocok untuk kasus penggunaan ini. Domain terkelola memungkinkan Anda bergabung dengan komputer virtual dengan domain, menggunakan satu set informasi masuk, dan menerapkan kebijakan grup. Dan karena ini adalah domain terkelola, Anda tidak perlu mengonfigurasi dan mempertahankan pengendali domain sendiri.

Catatan penyebaran

Pertimbangan penyebaran berikut berlaku untuk contoh kasus penggunaan ini:

- Domain terkelola menggunakan struktur Unit Organisasi tunggal secara default. Semua VM yang bergabung dengan domain berada dalam satu OU. Jika diinginkan, Anda dapat membuat unit organisasi kustom.

- Microsoft Entra Domain Services menggunakan GPO bawaan masing-masing untuk pengguna dan kontainer komputer. Untuk kontrol tambahan, Anda dapat membuat GPO kustom dan menargetkannya ke unit organisasi kustom.

- Microsoft Entra Domain Services mendukung skema objek komputer AD dasar. Anda tidak dapat memperluas skema objek komputer.

Aplikasi lift-and-shift lokal yang menggunakan autentikasi ikatan LDAP

Sebagai skenario sampel, Contoso memiliki aplikasi lokal yang dibeli dari ISV bertahun-tahun yang lalu. Aplikasi saat ini dalam mode pemeliharaan oleh ISV dan meminta perubahan pada aplikasi sangatlah mahal. Aplikasi ini memiliki unjung depan berbasis web yang mengumpulkan informasi masuk pengguna menggunakan formulir web dan kemudian mengautentikasi pengguna dengan melakukan ikatan LDAP ke lingkungan AD DS lokal.

Contoso ingin memigrasikan aplikasi ini ke Azure. Aplikasi harus terus berfungsi apa adanya, tanpa perubahan yang diperlukan. Selain itu, pengguna harus dapat mengautentikasi menggunakan informasi masuk perusahaan yang ada dan tanpa pelatihan tambahan. Ini harus transparan kepada pengguna akhir di mana aplikasi berjalan.

Untuk skenario ini, Microsoft Entra Domain Services memungkinkan aplikasi melakukan pengikatan LDAP sebagai bagian dari proses autentikasi. Aplikasi warisan lokal dapat lift-and-shift ke Azure dan terus mengautentikasi pengguna tanpa perubahan konfigurasi atau pengalaman pengguna dengan lancar.

Catatan penyebaran

Pertimbangan penyebaran berikut berlaku untuk contoh kasus penggunaan ini:

- Pastikan bahwa aplikasi tidak perlu mengubah/menulis ke direktori. Akses tulis LDAP ke domain terkelola tidak didukung.

- Anda tidak dapat mengubah kata sandi secara langsung terhadap domain terkelola. Pengguna akhir dapat mengubah kata sandi mereka baik menggunakan mekanisme perubahan kata sandi mandiri Microsoft Entra atau terhadap direktori lokal. Perubahan ini kemudian disinkronkan secara otomatis dan tersedia di domain terkelola.

Aplikasi lift-and-shift lokal yang menggunakan pembacaan LDAP untuk mengakses direktori

Seperti contoh skenario sebelumnya, anggaplah Contoso memiliki aplikasi lini bisnis (LOB) lokal yang dikembangkan hampir satu dekade yang lalu. Aplikasi ini sadar direktori dan didesain untuk menggunakan LDAP untuk membaca informasi/atribut tentang pengguna dari AD DS. Aplikasi tidak mengubah atribut atau menulis ke direktori.

Contoso ingin memigrasikan aplikasi ini ke Azure dan menghentikan perangkat keras lokal yang menua yang saat ini menghosting aplikasi ini. Aplikasi tidak dapat ditulis ulang untuk menggunakan API direktori modern seperti Microsoft Graph API berbasis REST. Opsi lift-and-shift diinginkan yang aplikasinya dapat dimigrasikan untuk dijalankan di cloud, tanpa mengubah kode atau menulis ulang aplikasi.

Untuk membantu skenario ini, Microsoft Entra Domain Services memungkinkan aplikasi melakukan pembacaan LDAP terhadap domain terkelola untuk mendapatkan informasi atribut yang dibutuhkan. Aplikasi tidak perlu ditulis ulang, jadi lift-and-shift ke Azure memungkinkan pengguna terus menggunakan aplikasi tanpa menyadari ada perubahan tempatnya berjalan.

Catatan penyebaran

Pertimbangan penyebaran berikut berlaku untuk contoh kasus penggunaan ini:

- Pastikan bahwa aplikasi tidak perlu mengubah/menulis ke direktori. Akses tulis LDAP ke domain terkelola tidak didukung.

- Pastikan bahwa aplikasi tidak memerlukan skema Direktori Aktif kustom/yang diperpanjang. Ekstensi skema tidak didukung di Microsoft Entra Domain Services.

Melakukan migrasi layanan lokal atau aplikasi daemon ke Azure

Beberapa aplikasi mencakup beberapa tingkatan, dengan salah satu tingkatan perlu melakukan panggilan terautentikasi ke tingkatan backend, seperti database. Akun layanan AD umumnya digunakan dalam skenario ini. Saat Anda mengangkat dan menggeser aplikasi ke Azure, Microsoft Entra Domain Services memungkinkan Anda terus menggunakan akun layanan dengan cara yang sama. Anda dapat memilih untuk menggunakan akun layanan yang sama yang disinkronkan dari direktori lokal Anda ke ID Microsoft Entra atau membuat unit organisasi kustom lalu membuat akun layanan terpisah di unit organisasi tersebut. Dengan pendekatan yang mana saja, aplikasi terus berfungsi dengan cara yang sama untuk melakukan panggilan terautentikasi ke tingkatan dan layanan lain.

Dalam contoh skenario ini, Contoso memiliki aplikasi brankas perangkat lunak yang dibuat khusus yang mencakup ujung depan web, server SQL, dan server FTP ujung belakang. Autentikasi terintegrasi Windows menggunakan akun layanan mengautentikasi ujung depan web ke server FTP. Ujung depan web disiapkan untuk dijalankan sebagai akun layanan. Server ujung belakang dikonfigurasi memberi otorisasi akses dari akun layanan untuk ujung depan web. Contoso tidak ingin menyebarkan dan mengelola komputer virtual pengendali domain mereka sendiri di cloud untuk memindahkan aplikasi ini ke Azure.

Untuk skenario ini, server yang menghosting ujung depan web, server SQL, dan server FTP dapat dimigrasikan ke komputer virtual Azure dan bergabung ke domain terkelola. VM kemudian dapat menggunakan akun layanan yang sama di direktori lokal mereka untuk tujuan autentikasi aplikasi, yang disinkronkan melalui ID Microsoft Entra menggunakan Microsoft Entra Koneksi.

Catatan penyebaran

Pertimbangan penyebaran berikut berlaku untuk contoh kasus penggunaan ini:

- Pastikan bahwa aplikasi menggunakan nama pengguna dan kata sandi untuk autentikasi. Autentikasi berbasis sertifikat atau kartu pintar tidak didukung oleh Microsoft Entra Domain Services.

- Anda tidak dapat mengubah kata sandi secara langsung terhadap domain terkelola. Pengguna akhir dapat mengubah kata sandi mereka baik menggunakan mekanisme perubahan kata sandi mandiri Microsoft Entra atau terhadap direktori lokal. Perubahan ini kemudian disinkronkan secara otomatis dan tersedia di domain terkelola.

Penyebaran layanan desktop jarak jauh Windows Server di Azure

Anda dapat menggunakan Microsoft Entra Domain Services untuk menyediakan layanan domain terkelola ke server desktop jarak jauh yang disebarkan di Azure.

Untuk informasi selengkapnya tentang skenario penyebaran ini, lihat cara mengintegrasikan Microsoft Entra Domain Services dengan penyebaran RDS Anda.

Kluster HDInsight yang bergabung dengan domain

Anda dapat menyiapkan kluster Azure HDInsight yang tergabung ke domain terkelola dengan Apache Ranger diaktifkan. Anda dapat membuat dan menerapkan kebijakan Apache Hive melalui Apache Ranger, dan memungkinkan pengguna, seperti ilmuwan data, untuk terhubung ke Apache Hive menggunakan alat berbasis ODBC seperti Excel atau Tableau. Kami terus bekerja untuk menambahkan beban kerja lainnya, seperti HBase, Spark, dan Storm ke HDInsight yang bergabung dengan domain.

Untuk informasi selengkapnya tentang skenario penyebaran ini, lihat cara mengonfigurasi kluster HDInsight yang bergabung dengan domain

Langkah berikutnya

Untuk memulai, Buat dan konfigurasikan domain terkelola Microsoft Entra Domain Services.