Menyinkronkan atribut ekstensi untuk Provisi Aplikasi Microsoft Entra

ID Microsoft Entra harus berisi semua data (atribut) yang diperlukan untuk membuat profil pengguna saat menyediakan akun pengguna dari ID Microsoft Entra ke aplikasi SaaS atau aplikasi lokal. Saat menyesuaikan pemetaan atribut untuk provisi pengguna, Anda mungkin menemukan bahwa atribut yang ingin Anda petakan tidak muncul di daftar Atribut sumber di ID Microsoft Entra. Artikel ini menunjukkan kepada Anda cara menambahkan atribut yang tidak ada.

Tentukan di mana ekstensi perlu ditambahkan

Menambahkan atribut yang hilang yang diperlukan untuk aplikasi akan dimulai di Active Directory lokal atau di ID Microsoft Entra, tergantung di mana akun pengguna berada dan bagaimana mereka dibawa ke ID Microsoft Entra.

Pertama, identifikasi pengguna mana di penyewa Microsoft Entra Anda yang memerlukan akses ke aplikasi dan oleh karena itu akan berada dalam cakupan yang disediakan ke dalam aplikasi.

Selanjutnya, tentukan apa sumber atribut dan topologi tentang bagaimana pengguna tersebut dibawa ke ID Microsoft Entra.

| Sumber atribut | Topologi | Langkah-langkah yang diperlukan |

|---|---|---|

| Sistem SDM | Pekerja dari sistem SDM disediakan sebagai pengguna ke dalam ID Microsoft Entra. | Buat atribut ekstensi di ID Microsoft Entra. Perbarui pemetaan masuk SDM untuk mengisi atribut ekstensi pada pengguna ID Microsoft Entra dari sistem SDM. |

| Sistem SDM | Pekerja dari sistem SDM disediakan sebagai pengguna ke Windows Server AD. Sinkronisasi cloud Microsoft Entra Koneksi menyinkronkannya ke id Microsoft Entra. |

Perluas skema AD, jika perlu. Buat atribut ekstensi di ID Microsoft Entra menggunakan sinkronisasi cloud. Perbarui pemetaan masuk SDM untuk mengisi atribut ekstensi pada pengguna AD dari sistem SDM. |

| Sistem SDM | Pekerja dari sistem SDM disediakan sebagai pengguna ke Windows Server AD. Microsoft Entra Koneksi menyinkronkannya ke dalam ID Microsoft Entra. |

Perluas skema AD, jika perlu. Buat atribut ekstensi di MICROSOFT Entra ID menggunakan Microsoft Entra Koneksi. Perbarui pemetaan masuk SDM untuk mengisi atribut ekstensi pada pengguna AD dari sistem SDM. |

Jika pengguna organisasi Anda sudah berada di Active Directory lokal, atau Anda membuatnya di Direktori Aktif, Anda harus menyinkronkan pengguna dari Direktori Aktif ke ID Microsoft Entra. Anda dapat menyinkronkan pengguna dan atribut menggunakan Microsoft Entra Koneksi atau sinkronisasi cloud Microsoft Entra Koneksi.

- Tanyakan kepada admin domain Active Directory lokal apakah atribut yang diperlukan adalah bagian dari kelas objek skema

UserAD DS, dan jika tidak, perluas skema Active Directory Domain Services di domain tempat pengguna tersebut memiliki akun. - Konfigurasikan sinkronisasi cloud Microsoft Entra Koneksi atau Microsoft Entra Koneksi untuk menyinkronkan pengguna dengan atribut ekstensi mereka dari Direktori Aktif ke ID Microsoft Entra. Kedua solusi ini secara otomatis menyinkronkan atribut tertentu ke ID Microsoft Entra, tetapi tidak semua atribut. Selain itu, beberapa atribut (seperti

sAMAccountName) yang disinkronkan secara default mungkin tidak diekspos menggunakan Graph API. Dalam kasus ini, Anda dapat menggunakan fitur ekstensi direktori Microsoft Entra Koneksi untuk menyinkronkan atribut ke ID Microsoft Entra atau menggunakan sinkronisasi cloud Microsoft Entra Koneksi. Dengan begitu, atribut terlihat oleh Graph API dan layanan provisi Microsoft Entra. - Jika pengguna di Active Directory lokal belum memiliki atribut yang diperlukan, Anda harus memperbarui pengguna di Direktori Aktif. Pembaruan ini dapat dilakukan baik dengan membaca properti dari Workday, dari SAP SuccessFactors, atau jika Anda menggunakan sistem SDM yang berbeda, menggunakan HR API masuk.

- Tunggu sinkronisasi cloud Microsoft Entra Koneksi atau Microsoft Entra Koneksi untuk menyinkronkan pembaruan yang Anda buat dalam skema Direktori Aktif dan pengguna Direktori Aktif ke id Microsoft Entra.

Atau, jika tidak ada pengguna yang memerlukan akses ke aplikasi yang berasal dari Active Directory lokal, maka Anda harus membuat ekstensi skema menggunakan PowerShell atau Microsoft Graph di ID Microsoft Entra, sebelum mengonfigurasi provisi ke aplikasi Anda.

Bagian berikut menguraikan cara membuat atribut ekstensi untuk penyewa dengan pengguna khusus cloud, dan untuk penyewa dengan pengguna Direktori Aktif.

Membuat atribut ekstensi di penyewa dengan hanya pengguna cloud

Anda dapat menggunakan Microsoft Graph dan PowerShell untuk memperluas skema pengguna untuk pengguna di ID Microsoft Entra. Ini diperlukan jika Anda memiliki pengguna yang membutuhkan atribut tersebut, dan tidak satu pun dari mereka berasal atau disinkronkan dari Active Directory lokal. (Jika Anda memiliki Direktori Aktif, lanjutkan membaca di bawah ini di bagian tentang cara menggunakan fitur ekstensi direktori Microsoft Entra Koneksi untuk menyinkronkan atribut ke ID Microsoft Entra.)

Setelah ekstensi skema dibuat, atribut ekstensi ini secara otomatis ditemukan ketika Anda berikutnya mengunjungi halaman provisi di pusat admin Microsoft Entra, dalam banyak kasus.

Ketika Anda memiliki lebih dari 1.000 perwakilan layanan, Anda mungkin menemukan ekstensi yang hilang dalam daftar atribut sumber. Jika atribut yang Anda buat tidak muncul secara otomatis, verifikasi atribut dibuat dan tambahkan secara manual ke skema Anda. Untuk memverifikasi atribut dibuat, gunakan Microsoft Graph dan Graph Explorer. Untuk menambahkannya secara manual ke skema Anda, lihat Mengedit daftar atribut yang didukung.

Membuat atribut ekstensi untuk pengguna hanya cloud menggunakan Microsoft Graph

Anda dapat memperluas skema pengguna Microsoft Entra menggunakan Microsoft Graph.

Pertama, daftarkan aplikasi di penyewa Anda untuk mendapatkan ID aplikasi yang sedang dikerjakan. Untuk mempelajari lebih lanjut, lihat Mendaftarkan extensionProperties.

GET https://graph.microsoft.com/v1.0/applications

Selanjutnya, buat atribut ekstensi. Ganti properti ID di bawah dengan ID yang diambil di langkah sebelumnya. Anda perlu menggunakan atribut "ID" dan bukan "appId". Untuk mempelajari selengkapnya, lihat [Buat extensionProperty]/graph/api/application-post-extensionproperty).

POST https://graph.microsoft.com/v1.0/applications/{id}/extensionProperties

Content-type: application/json

{

"name": "extensionName",

"dataType": "string",

"targetObjects": [

"User"

]

}

Permintaan sebelumnya membuat atribut ekstensi dengan format extension_appID_extensionName. Anda sekarang dapat memperbarui pengguna dengan atribut ekstensi ini. Untuk mempelajari lebih lanjut, lihat Memperbarui pengguna.

PATCH https://graph.microsoft.com/v1.0/users/{id}

Content-type: application/json

{

"extension_inputAppId_extensionName": "extensionValue"

}

Terakhir, verifikasi atribut untuk pengguna. Untuk mempelajari lebih lanjut, lihat Mendapatkan pengguna. Graph v1.0 tidak secara default mengembalikan salah satu atribut ekstensi direktori pengguna, kecuali atribut ditentukan dalam permintaan sebagai salah satu properti yang akan dikembalikan.

GET https://graph.microsoft.com/v1.0/users/{id}?$select=displayName,extension_inputAppId_extensionName

Membuat atribut ekstensi untuk pengguna hanya cloud menggunakan PowerShell

Anda dapat membuat ekstensi kustom menggunakan PowerShell.

Catatan

Modul Azure ACTIVE Directory dan MSOnline PowerShell tidak digunakan lagi per 30 Maret 2024. Untuk mempelajari lebih lanjut, baca pembaruan penghentian. Setelah tanggal ini, dukungan untuk modul ini terbatas pada bantuan migrasi ke Microsoft Graph PowerShell SDK dan perbaikan keamanan. Modul yang tidak digunakan lagi akan terus berfungsi hingga Maret, 30 2025.

Sebaiknya migrasi ke Microsoft Graph PowerShell untuk berinteraksi dengan ID Microsoft Entra (sebelumnya Microsoft Azure AD). Untuk pertanyaan umum tentang migrasi, lihat Tanya Jawab Umum Migrasi. Catatan: MSOnline versi 1.0.x mungkin mengalami gangguan setelah 30 Juni 2024.

#Connect to your Azure AD tenant

Connect-AzureAD

#Create an application (you can instead use an existing application if you would like)

$App = New-AzureADApplication -DisplayName “test app name” -IdentifierUris https://testapp

#Create a service principal

New-AzureADServicePrincipal -AppId $App.AppId

#Create an extension property

New-AzureADApplicationExtensionProperty -ObjectId $App.ObjectId -Name “TestAttributeName” -DataType “String” -TargetObjects “User”

Secara opsional, Anda dapat menguji bahwa Anda dapat mengatur properti ekstensi pada pengguna khusus cloud.

#List users in your tenant to determine the objectid for your user

Get-AzureADUser

#Set a value for the extension property on the user. Replace the objectid with the ID of the user and the extension name with the value from the previous step

Set-AzureADUserExtension -objectid 0ccf8df6-62f1-4175-9e55-73da9e742690 -ExtensionName “extension_6552753978624005a48638a778921fan3_TestAttributeName”

#Verify that the attribute was added correctly.

Get-AzureADUser -ObjectId 0ccf8df6-62f1-4175-9e55-73da9e742690 | Select -ExpandProperty ExtensionProperty

Membuat atribut ekstensi menggunakan sinkronisasi cloud

Jika Anda memiliki pengguna di Direktori Aktif dan menggunakan sinkronisasi cloud Microsoft Entra Koneksi, sinkronisasi cloud secara otomatis menemukan ekstensi Anda di Active Directory lokal saat Anda membuka untuk menambahkan pemetaan baru. Jika Anda menggunakan sinkronisasi Microsoft Entra Koneksi, lanjutkan membaca di bagian berikutnya buat atribut ekstensi menggunakan Microsoft Entra Koneksi.

Gunakan langkah-langkah di bawah ini untuk mengotomatiskan atribut ini dan menyiapkan pemetaan yang sesuai ke ID Microsoft Entra.

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Identitas Hibrid.

- Telusuri ke Manajemen>Hibrid Identitas>Sinkronisasi Microsoft Entra Koneksi> Cloud.

- Pilih konfigurasi yang ingin Anda tambahkan atribut ekstensi dan pemetaan.

- Di bawah Kelola atribut pilih klik untuk mengedit pemetaan.

- Pilih Tambahkan pemetaan atribut. Atribut secara otomatis ditemukan.

- Atribut baru tersedia di menu drop-down di bawah atribut sumber.

- Isi jenis pemetaan yang Anda inginkan dan pilih Terapkan.

Untuk informasi selengkapnya, lihat Pemetaan atribut kustom di Microsoft Entra Koneksi sinkronisasi cloud.

Membuat atribut ekstensi menggunakan Microsoft Entra Koneksi

Jika pengguna yang mengakses aplikasi berasal dari Active Directory lokal, maka Anda harus menyinkronkan atribut dengan pengguna dari Direktori Aktif ke ID Microsoft Entra. Jika Anda menggunakan Microsoft Entra Koneksi, Anda harus melakukan tugas berikut sebelum mengonfigurasi provisi ke aplikasi Anda.

Tanyakan kepada admin domain Active Directory lokal apakah atribut yang diperlukan adalah bagian dari kelas objek skema

UserAD DS, dan jika tidak, perluas skema Active Directory Domain Services di domain tempat pengguna tersebut memiliki akun.Buka wizard Microsoft Entra Koneksi, pilih Tugas, lalu pilih Sesuaikan opsi sinkronisasi.

Masuk sebagai Administrator Global.

Di halaman Fitur Opsional, pilih Sinkronisasi atribut ekstensi direktori.

Pilih atribut yang ingin Anda perluas ke ID Microsoft Entra.

Catatan

Pencarian pada Atribut yang Tersedia peka huruf besar kecil.

Selesaikan wizard Microsoft Entra Koneksi dan izinkan siklus sinkronisasi penuh dijalankan. Setelah siklus selesai, skema diperluas dan nilai baru disinkronkan antara AD lokal Anda dan ID Microsoft Entra.

Catatan

Kemampuan untuk memprovisikan atribut referensi dari AD lokal, seperti managedby atau DN/DistinguishedName, tidak didukung hari ini. Anda dapat meminta fitur ini di Suara Pengguna.

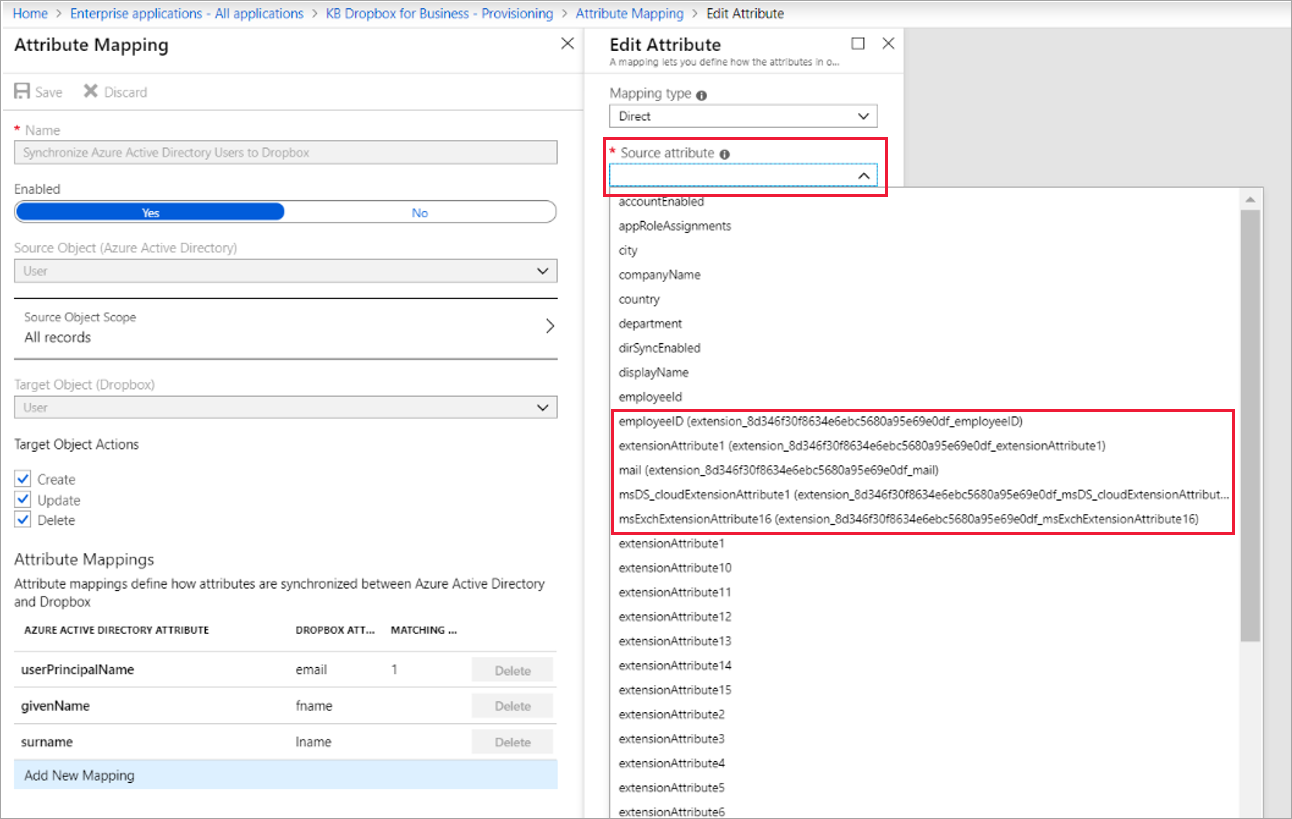

Mengisi dan menggunakan atribut baru

Di pusat admin Microsoft Entra, saat Anda mengedit pemetaan atribut pengguna untuk akses menyeluruh atau provisi dari ID Microsoft Entra ke aplikasi, daftar Atribut sumber sekarang akan berisi atribut tambahan dalam format <attributename> (extension_<appID>_<attributename>), di mana appID adalah pengidentifikasi aplikasi tempat penampung di penyewa Anda. Pilih atribut dan petakan ke aplikasi target untuk provisi.

Kemudian, Anda harus mengisi pengguna yang ditetapkan ke aplikasi dengan atribut yang diperlukan, sebelum mengaktifkan provisi ke aplikasi. Jika atribut tidak berasal dari Direktori Aktif, maka ada lima cara untuk mengisi pengguna secara massal:

- Jika properti berasal dari sistem SDM, dan Anda menyediakan pekerja dari sistem SDM tersebut sebagai pengguna di Direktori Aktif, maka konfigurasikan pemetaan dari Workday, SAP SuccessFactors, atau jika Anda menggunakan sistem SDM yang berbeda, menggunakan API SDM masuk ke atribut Direktori Aktif. Kemudian, tunggu sinkronisasi cloud Microsoft Entra Koneksi atau Microsoft Entra Koneksi untuk menyinkronkan pembaruan yang Anda buat dalam skema Direktori Aktif dan pengguna Direktori Aktif ke dalam ID Microsoft Entra.

- Jika properti berasal dari sistem SDM, dan Anda tidak menggunakan Direktori Aktif, Anda dapat mengonfigurasi pemetaan dari Workday, SAP SuccessFactors, atau lainnya melalui API masuk ke atribut pengguna Microsoft Entra.

- Jika properti berasal dari sistem lokal lain, Anda dapat mengonfigurasi Koneksi MIM untuk Microsoft Graph untuk membuat atau memperbarui pengguna Microsoft Entra.

- Jika properti berasal dari pengguna itu sendiri, maka Anda dapat meminta pengguna untuk menyediakan nilai atribut saat mereka meminta akses ke aplikasi, dengan menyertakan persyaratan atribut dalam katalog pengelolaan pemberian hak.

- Untuk semua situasi lainnya, aplikasi kustom dapat memperbarui pengguna melalui Microsoft Graph API.