Mengaktifkan masuk kunci keamanan tanpa kata sandi ke sumber daya lokal dengan menggunakan ID Microsoft Entra

Topik ini menunjukkan cara mengaktifkan autentikasi tanpa kata sandi ke sumber daya lokal untuk lingkungan dengan perangkat yang menjalankan Windows 10 versi 2004 atau yang lebih baru. Perangkat dapat bergabung dengan Microsoft Entra atau gabungan hibrid Microsoft Entra. Fungsionalitas autentikasi tanpa kata sandi ini menyediakan akses menyeluruh (SSO) yang mulus ke sumber daya lokal saat Anda menggunakan kunci keamanan yang kompatibel dengan Microsoft, atau dengan kepercayaan Windows Hello untuk Bisnis Cloud.

Gunakan SSO untuk masuk ke sumber daya lokal dengan menggunakan kunci FIDO2

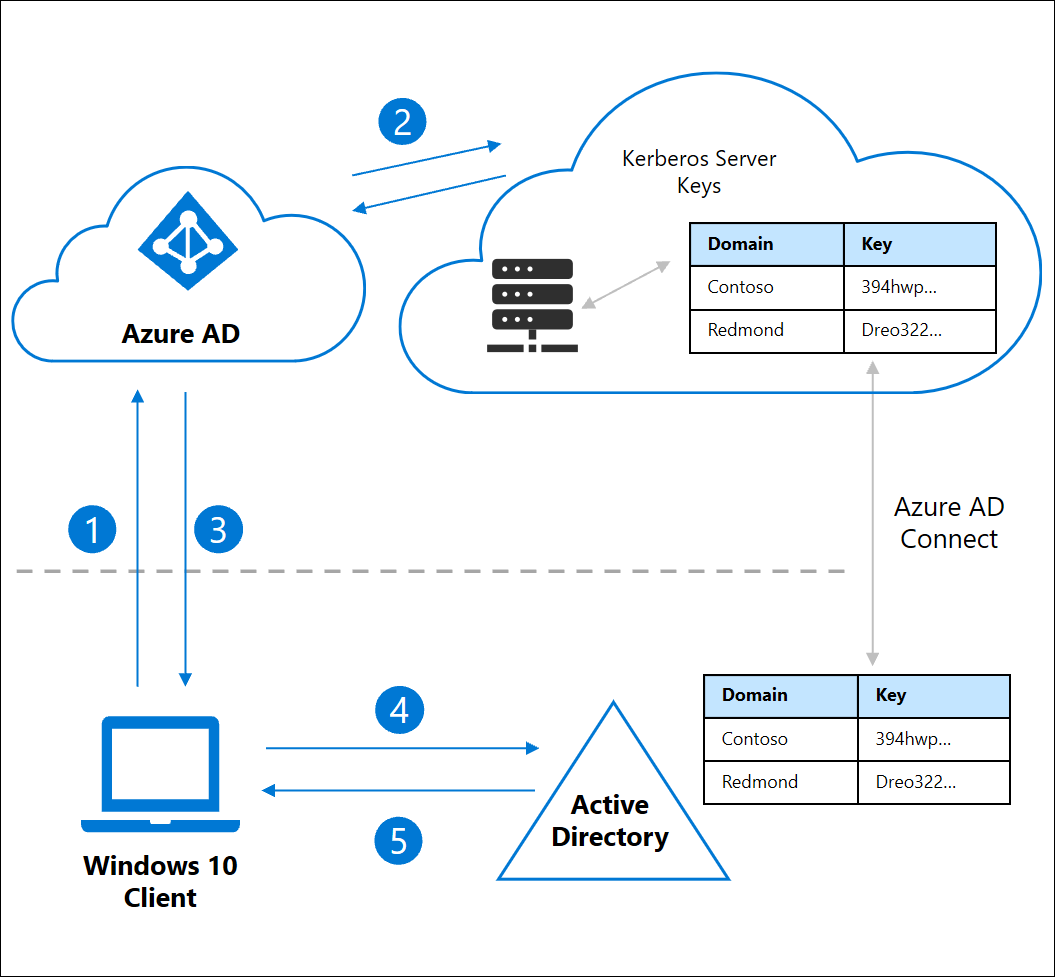

MICROSOFT Entra ID dapat menerbitkan tiket pemberian tiket (TGT) Kerberos untuk satu atau beberapa domain Direktori Aktif Anda. Fungsi ini memungkinkan pengguna masuk ke Windows dengan kredensial modern, seperti kunci keamanan FIDO2, lalu mengakses sumber daya berbasis Active Directory Domain Services tradisional. Otorisasi dan Tiket Layanan Kerberos terus dikontrol oleh pengendali domain Active Directory lokal Anda.

Objek server Microsoft Entra Kerberos dibuat di instans Active Directory lokal Anda lalu diterbitkan dengan aman ke ID Microsoft Entra. Objek tersebut tidak dikaitkan dengan server fisik apa pun. Ini hanyalah sumber daya yang dapat digunakan oleh MICROSOFT Entra ID untuk menghasilkan TGT Kerberos untuk domain Direktori Aktif Anda.

Pengguna masuk ke perangkat Windows 10 dengan kunci keamanan FIDO2 dan mengautentikasi ke ID Microsoft Entra.

MICROSOFT Entra ID memeriksa direktori untuk kunci Kerberos Server yang cocok dengan domain Active Directory lokal pengguna.

MICROSOFT Entra ID menghasilkan Kerberos TGT untuk domain Active Directory lokal pengguna. TGT hanya mencakup SID pengguna, tanpa data otorisasi.

TGT dikembalikan ke klien bersama dengan Microsoft Entra Primary Refresh Token (PRT) pengguna.

Mesin klien menghubungi Pengendali Domain Activr Directory lokal dan memperdagangkan TGT sebagian untuk TGT yang terbentuk sepenuhnya.

Komputer klien sekarang memiliki Microsoft Entra PRT dan Active Directory TGT lengkap dan dapat mengakses sumber daya cloud dan lokal.

Prasyarat

Sebelum Anda memulai prosedur dalam artikel ini, organisasi Anda harus menyelesaikan petunjuk untuk Memungkinkan kunci keamanan tanpa sandi masuk ke perangkat Windows 10.

Anda juga harus memenuhi persyaratan sistem berikut:

Perangkat harus menjalankan Windows 10 versi 2004 atau yang lebih baru.

Pengendali domain Windows Server Anda harus menjalankan Windows Server 2016 atau yang lebih baru dan memiliki patch yang terinstal untuk server berikut:

AES256_HMAC_SHA1 harus diaktifkan saat Keamanan jaringan: Mengonfigurasi jenis enkripsi yang diizinkan untuk kebijakan Kerberosdikonfigurasi pada pengendali domain.

Miliki kredensial yang diperlukan untuk menyelesaikan langkah-langkah dalam skenario:

- Pengguna Active Directory yang merupakan anggota grup Admin Domain untuk domain dan anggota grup Admin Perusahaan untuk forest. Direferensikan sebagai $domainCred.

- Pengguna Microsoft Entra yang merupakan anggota peran Administrator Global. Direferensikan sebagai $cloudCred.

Pengguna harus memiliki atribut ID Microsoft Entra berikut yang diisi melalui Microsoft Entra Koneksi:

- onPremisesSamAccountName (accountName di Entra Koneksi)

- onPremisesDomainName (domainFQDN di Entra Koneksi)

- onPremisesSecurityIdentifier (objectSID di Entra Koneksi)

Entra Koneksi menyinkronkan atribut ini secara default. Jika Anda mengubah atribut mana yang akan disinkronkan, buat Anda memilih accountName, domainFQDN, dan objectSID untuk sinkronisasi.

Skenario yang didukung

Skenario dalam artikel ini mendukung SSO dalam kedua instans berikut:

- Sumber daya cloud seperti Microsoft 365 dan aplikasi dengan dukungan Security Assertion Markup Language (SAML) lainnya.

- Sumber daya lokal, dan autentikasi terintegrasi Windows ke situs web. Sumber daya dapat menyertakan situs web dan situs SharePoint yang memerlukan autentikasi IIS dan/atau sumber daya yang menggunakan autentikasi NTLM.

Skenario yang tidak didukung

Skenario berikut tidak didukung:

- Penyebaran gabungan (khusus perangkat lokal) Windows Server Active Directory Domain Services (AD DS).

- Protokol Desktop Jauh (RDP), infrastruktur desktop virtual (VDI), dan skenario Citrix dengan menggunakan kunci keamanan.

- S/MIME menggunakan kunci keamanan.

- Run as menggunakan kunci keamanan.

- Masuk ke server menggunakan kunci keamanan.

AzureADHybridAuthenticationManagement Menginstal modul

Modul ini AzureADHybridAuthenticationManagement menyediakan fitur manajemen FIDO2 untuk administrator.

Buka perintah PowerShell menggunakan opsi Run as administrator.

AzureADHybridAuthenticationManagementInstal modul:# First, ensure TLS 1.2 for PowerShell gallery access. [Net.ServicePointManager]::SecurityProtocol = [Net.ServicePointManager]::SecurityProtocol -bor [Net.SecurityProtocolType]::Tls12 # Install the AzureADHybridAuthenticationManagement PowerShell module. Install-Module -Name AzureADHybridAuthenticationManagement -AllowClobber

Catatan

- Modul ini

AzureADHybridAuthenticationManagementmenggunakan modul AzureADPreview PowerShell untuk menyediakan fitur manajemen Microsoft Entra tingkat lanjut. Jika modul Azure Active Directory PowerShell sudah diinstal di komputer lokal Anda, penginstalan yang dijelaskan di sini mungkin gagal karena konflik. Untuk mencegah terjadinya masalah selama penginstalan, pastikan untuk menyertakan bendera opsi "-AllowClobber". - Anda dapat menginstal

AzureADHybridAuthenticationManagementmodul di komputer mana pun tempat Anda dapat mengakses Active Directory lokal Pengendali Domain, tanpa dependensi pada solusi Microsoft Entra Koneksi. - Modul

AzureADHybridAuthenticationManagementdidistribusikan melalui Galeri PowerShell. PowerShell Gallery adalah repositori pusat untuk konten PowerShell. Di dalamnya, Anda dapat menemukan modul PowerShell yang berguna yang berisi perintah PowerShell dan sumber daya Desired State Configuration (DSC).

Membuat objek Kerberos Server

Administrator menggunakan AzureADHybridAuthenticationManagement modul untuk membuat objek server Microsoft Entra Kerberos di direktori lokal mereka.

Jalankan langkah-langkah berikut di setiap domain dan forest di organisasi Anda yang berisi pengguna Microsoft Entra:

- Buka perintah PowerShell menggunakan opsi Run as administrator.

- Jalankan perintah PowerShell berikut untuk membuat objek server Microsoft Entra Kerberos baru baik di domain Active Directory lokal Anda maupun di penyewa Microsoft Entra Anda.

Pilih Azure Cloud (Defaultnya adalah Azure Commercial)

Secara default Set-AzureADKerberosSever cmdlet akan menggunakan titik akhir cloud Komersial. Jika Anda mengonfigurasi Kerberos di lingkungan cloud lain, Anda perlu mengatur cmdlet untuk menggunakan cloud yang ditentukan.

Untuk mendapatkan daftar cloud yang tersedia dan nilai numerik yang perlu diubah, jalankan hal berikut:

Get-AzureADKerberosServerEndpoint

Contoh Output:

Current Endpoint = 0(Public)

Supported Endpoints:

0 :Public

1 :China

2 :Us Government

Perhatikan nilai numerik di samping lingkungan cloud yang Anda inginkan.

Untuk kemudian mengatur lingkungan cloud yang diinginkan, jalankan hal berikut:

(Contoh: Untuk Cloud Pemerintah AS)

Set-AzureADKerberosServerEndpoint -TargetEndpoint 2

Contoh 1 permintaan untuk semua info masuk

# Specify the on-premises Active Directory domain. A new Azure AD

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter an Azure Active Directory global administrator username and password.

$cloudCred = Get-Credential -Message 'An Active Directory user who is a member of the Global Administrators group for Azure AD.'

# Enter a domain administrator username and password.

$domainCred = Get-Credential -Message 'An Active Directory user who is a member of the Domain Admins group.'

# Create the new Azure AD Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

Set-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred -DomainCredential $domainCred

Contoh 2 permintaan untuk info masuk cloud

Catatan

Jika Anda sedang mengerjakan mesin domain gabungan dengan akun yang memiliki hak administrator domain, Anda dapat melewati parameter "-DomainCredential". Jika parameter "-DomainCredential" tidak disediakan, kredensial login Windows saat ini akan digunakan untuk mengakses Pengendali Domain Active Directory lokal Anda.

# Specify the on-premises Active Directory domain. A new Azure AD

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter an Azure Active Directory global administrator username and password.

$cloudCred = Get-Credential

# Create the new Azure AD Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

# Use the current windows login credential to access the on-premises AD.

Set-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred

Contoh 3 permintaan untuk semua info masuk menggunakan autentikasi modern

Catatan

Jika organisasi Anda melindungi proses masuk berbasis kata sandi dan memberlakukan metode autentikasi modern seperti autentikasi multifaktor, FIDO2, atau teknologi kartu pintar, Anda harus menggunakan parameter -UserPrincipalName dengan Nama Prinsipal Pengguna (UPN) administrator global.

- Ganti

contoso.corp.comdalam contoh berikut dengan nama domain Active Directory lokal Anda. - Ganti

administrator@contoso.onmicrosoft.comdalam contoh berikut dengan Nama Prinsipal Pengguna administrator global.

# Specify the on-premises Active Directory domain. A new Azure AD

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter a UPN of an Azure Active Directory global administrator

$userPrincipalName = "administrator@contoso.onmicrosoft.com"

# Enter a domain administrator username and password.

$domainCred = Get-Credential

# Create the new Azure AD Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

# Open an interactive sign-in prompt with given username to access the Azure AD.

Set-AzureADKerberosServer -Domain $domain -UserPrincipalName $userPrincipalName -DomainCredential $domainCred

Contoh 4 permintaan untuk info masuk cloud menggunakan autentikasi modern

Catatan

Jika Anda bekerja pada mesin yang tergabung dengan domain menggunakan akun yang memiliki hak administrator domain dan organisasi Anda melindungi kredensial masuk berbasis kata sandi dan menerapkan metode autentikasi modern seperti autentikasi multifaktor, FIDO2, atau teknologi kartu pintar, Anda harus menggunakan parameter -UserPrincipalName dengan Nama Prinsipal Pengguna (UPN) administrator global. Dan Anda dapat melewati parameter "-DomainCredential".

> - Ganti administrator@contoso.onmicrosoft.com dalam contoh berikut dengan UPN administrator global.

# Specify the on-premises Active Directory domain. A new Azure AD

# Kerberos Server object will be created in this Active Directory domain.

$domain = $env:USERDNSDOMAIN

# Enter a UPN of an Azure Active Directory global administrator

$userPrincipalName = "administrator@contoso.onmicrosoft.com"

# Create the new Azure AD Kerberos Server object in Active Directory

# and then publish it to Azure Active Directory.

# Open an interactive sign-in prompt with given username to access the Azure AD.

Set-AzureADKerberosServer -Domain $domain -UserPrincipalName $userPrincipalName

Menampilkan dan memverifikasi server Microsoft Entra Kerberos

Anda dapat melihat dan memverifikasi server Microsoft Entra Kerberos yang baru dibuat dengan menggunakan perintah berikut:

# When prompted to provide domain credentials use the userprincipalname format for the username instead of domain\username

Get-AzureADKerberosServer -Domain $domain -UserPrincipalName $userPrincipalName -DomainCredential (get-credential)

Perintah ini menghasilkan properti server Microsoft Entra Kerberos. Anda dapat meninjau properti untuk memverifikasi bahwa semuanya dalam urutan yang baik.

Catatan

Berjalan terhadap domain lain dengan menyediakan kredensial dalam format domain\username akan terhubung melalui NTLM, dan kemudian gagal. Namun, menggunakan format userprincipalname untuk administrator domain akan memastikan RPC yang diikat ke DC dicoba menggunakan Kerberos dengan benar. Jika pengguna berada dalam grup keamanan Pengguna Terproteksi di Active Directory Domain Services, selesaikan langkah-langkah ini untuk menyelesaikan masalah: Masuk sebagai pengguna domain lain di ADConnect dan jangan sediakan "-domainCredential". Menggunakan tiket Kerberos dari pengguna yang saat ini masuk. Anda dapat mengonfirmasi dengan menjalankan whoami /groups untuk memvalidasi apakah pengguna memiliki izin yang diperlukan di Active Directory Domain Services untuk menjalankan perintah sebelumnya.

| Properti | Deskripsi |

|---|---|

| ID | ID unik objek AD DS DC. ID ini kadang-kadang disebut sebagai ID cabang atau slotnya. |

| DomainDnsName | Nama domain DNS dari domain Active Directory. |

| ComputerAccount | Objek akun komputer objek server Microsoft Entra Kerberos (DC). |

| UserAccount | Objek akun pengguna yang dinonaktifkan yang menyimpan kunci enkripsi TGT server Microsoft Entra Kerberos. Nama domain akun ini adalah CN=krbtgt_AzureAD,CN=Users,<Domain-DN>. |

| KeyVersion | Versi kunci kunci enkripsi TGT server Microsoft Entra Kerberos. Versi tersebut ditetapkan saat kunci dibuat. Versi tersebut kemudian ditambahkan setiap kali kunci diputar. Tahapannya didasarkan pada metadata replikasi dan nilainya cenderung lebih besar dari satu. Misalnya, KeyVersion awal bisa 192272. Pertama kali kunci diputar, versi bisa maju ke 212621. Hal yang penting untuk diverifikasi adalah bahwa KeyVersion untuk objek lokal dan CloudKeyVersion untuk objek cloud adalah sama. |

| KeyUpdatedOn | Tanggal dan waktu kunci enkripsi TGT server Microsoft Entra Kerberos diperbarui atau dibuat. |

| KeyUpdatedFrom | DC tempat kunci enkripsi TGT server Microsoft Entra Kerberos terakhir diperbarui. |

| CloudId | ID dari objek Microsoft Entra. Harus cocok dengan ID dari baris pertama pada tabel. |

| CloudDomainDnsName | DomainDnsName dari objek Microsoft Entra. Harus cocok dengan DomainDnsName dari baris kedua pada tabel. |

| CloudKeyVersion | KeyVersion dari objek Microsoft Entra. Harus cocok dengan KeyVersion dari baris ke lima pada tabel. |

| CloudKeyUpdatedOn | KeyUpdatedOn dari objek Microsoft Entra. Harus cocok dengan KeyUpdatedOn dari baris ke enam pada tabel. |

Memutar kunci server Microsoft Entra Kerberos

Kunci krbtgt enkripsi server Microsoft Entra Kerberos harus diputar secara teratur. Sebaiknya ikuti jadwal yang sama dengan yang Anda gunakan untuk memutar semua kunci krbtgt Pengendali Domain Active Directory lainnya.

Peringatan

Ada alat lain yang dapat memutar kunci krbtgt. Namun, Anda harus menggunakan alat yang disebutkan dalam dokumen ini untuk memutar kunci krbtgt server Microsoft Entra Kerberos Anda. Ini memastikan bahwa kunci diperbarui di Active Directory lokal dan ID Microsoft Entra.

Set-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred -DomainCredential $domainCred -RotateServerKey

Menghapus server Microsoft Entra Kerberos

Jika Anda ingin mengembalikan skenario dan menghapus server Microsoft Entra Kerberos dari Active Directory lokal dan ID Microsoft Entra, jalankan perintah berikut:

Remove-AzureADKerberosServer -Domain $domain -CloudCredential $cloudCred -DomainCredential $domainCred

Skenario multiforest dan multidomain

Objek server Microsoft Entra Kerberos diwakili dalam ID Microsoft Entra sebagai objek KerberosDomain . Setiap domain Active Directory lokal diwakili sebagai objek KerberosDomain tunggal di ID Microsoft Entra.

Misalnya, organisasi Anda memiliki forest Active Directory Domain Services dengan dua domain, contoso.com dan fabrikam.com. Jika Anda memilih untuk mengizinkan ID Microsoft Entra menerbitkan TGT Kerberos untuk seluruh forest, ada dua objek KerberosDomain di ID Microsoft Entra, satu objek KerberosDomain untuk contoso.com dan yang lainnya untuk fabrikam.com. Jika Anda memiliki beberapa forest Active Directory, ada satu objek KerberosDomain untuk setiap domain di setiap forest.

Ikuti instruksi dalam Membuat objek Kerberos Server di setiap domain dan forest di organisasi Anda yang berisi pengguna Microsoft Entra.

Perilaku yang diketahui

Masuk dengan FIDO diblokir jika kata sandi Anda telah kedaluwarsa. Pengguna diharapkan mereset kata sandi mereka terlebih dahulu sebelum masuk menggunakan FIDO. Perilaku ini juga berlaku untuk rincian masuk pengguna yang disinkronkan lokal hibrid dengan kepercayaan kerberos cloud Windows Hello untuk Bisnis.

Pemecahan masalah dan tanggapan

Jika Anda mengalami masalah atau ingin membagikan tanggapan tentang fitur masuk dengan kunci keamanan tanpa kata sandi ini, sampaikan melalui aplikasi Hub Tanggapan Windows dengan melakukan hal berikut:

- Buka Hub Tanggapan lalu pastikan Anda sudah masuk.

- Kirim umpan balik dengan memilih kategori berikut:

- Kategori: Keamanan dan Privasi

- Subkategori: FIDO

- Untuk mengambil log, gunakan opsi untuk Reka ulang Masalah saya.

FAQ terkait proses masuk dengan kunci keamanan tanpa kata sandi

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

Berikut adalah beberapa jawaban atas pertanyaan umum tentang proses masuk tanpa kata sandi:

Apakah fitur ini berfungsi di lingkungan lokal saya?

Fitur ini tidak bekerja di lingkungan AD DS lokal secara khusus.

Organisasi saya memerlukan autentikasi dua faktor untuk mengakses sumber daya. Apa yang dapat saya lakukan untuk mendukung persyaratan ini?

Kunci keamanan hadir dalam berbagai faktor bentuk. Hubungi produsen perangkat yang berkepentingan untuk membahas cara mengaktifkan perangkat dengan PIN atau biometrik sebagai faktor kedua.

Bisakah administrator menyiapkan kunci keamanan?

Kami sedang mengupayakan kemampuan ini untuk merilis fitur ini dengan ketersediaan umum (GA).

Di mana saya dapat menemukan kunci keamanan yang memenuhi syarat?

Untuk mengetahui informasi tentang kunci keamanan yang memenuhi syarat, lihat Kunci keamanan FIDO2.

Apa yang harus saya lakukan jika kehilangan kunci keamanan saya?

Untuk menghapus kunci keamanan terdaftar, masuk ke myaccount.microsoft.com, lalu buka halaman Info keamanan.

Apa yang dapat saya lakukan jika saya tidak dapat menggunakan kunci keamanan FIDO segera setelah saya membuat mesin gabungan hibrid Microsoft Entra?

Jika Anda menginstal mesin gabungan hibrid Microsoft Entra secara bersih, setelah proses bergabung dan memulai ulang domain, Anda harus masuk dengan kata sandi dan menunggu kebijakan disinkronkan sebelum Anda dapat menggunakan kunci keamanan FIDO untuk masuk.

- Periksa status Anda saat ini dengan menjalankan

dsregcmd /statusdi jendela Wantian Perintah, lalu periksa untuk memastikan bahwa status AzureAdJoined dan DomainJoined ditampilkan sebagai YA. - Penundaan sinkronisasi ini adalah batasan yang diketahui untuk perangkat dengan domain gabungan dan sifatnya tidak khusus untuk FIDO.

Bagaimana jika saya tidak bisa mendapatkan akses menyeluruh ke sumber daya jaringan NTLM setelah saya masuk menggunakan FIDO dan mendapatkan permintaan kredensial?

Pastikan bahwa cukup DC yang dipatch untuk merespons tepat waktu untuk melayani permintaan sumber daya Anda. Untuk melihat apakah DC menjalankan fitur, jalankan nltest /dsgetdc:contoso /keylist /kdc, lalu tinjau outputnya.

Catatan

Tombol /keylist pada perintah nltest tersedia pada klien Windows 10 v2004 dan yang lebih baru.

Apakah kunci keamanan FIDO2 berfungsi pada proses masuk Windows dengan adanya RODC di lingkungan hibrida?

Proses masuk Windows FIDO2 akan mencari DC baca-tulis untuk bertukar TGT pengguna. Selama Anda memiliki setidaknya satu DC baca-tulis per situs, proses masuk akan berfungsi dengan semestinya.