Mengintegrasikan infrastruktur Gateway Desktop Jauh Anda menggunakan ekstensi Server Kebijakan Jaringan (NPS) dan ID Microsoft Entra

Artikel ini menyediakan detail untuk mengintegrasikan infrastruktur Gateway Desktop Jauh Anda dengan autentikasi multifaktor Microsoft Entra menggunakan ekstensi Server Kebijakan Jaringan (NPS) untuk Microsoft Azure.

Ekstensi Server Kebijakan Jaringan (NPS) untuk Azure memungkinkan pelanggan untuk melindungi autentikasi klien Layanan Pengguna Dial-In Autentikasi Jarak Jauh (RADIUS) menggunakan autentikasi multifaktor berbasis cloud Azure. Solusi ini menyediakan verifikasi dua langkah untuk menambahkan lapisan keamanan kedua ke login dan transaksi pengguna.

Artikel ini menyediakan instruksi langkah demi langkah untuk mengintegrasikan infrastruktur NPS dengan autentikasi multifaktor Microsoft Entra menggunakan ekstensi NPS untuk Azure. Ini memungkinkan verifikasi aman bagi pengguna yang mencoba masuk ke Gateway Desktop Jarak Jauh.

Catatan

Artikel ini tidak boleh digunakan dengan penyebaran MFA Server dan hanya boleh digunakan dengan penyebaran autentikasi multifaktor Microsoft Entra (berbasis Cloud).

Kebijakan Jaringan dan Layanan Akses (NPS) memberi organisasi kemampuan untuk melakukan hal berikut:

- Tentukan lokasi pusat untuk manajemen dan kontrol permintaan jaringan dengan menentukan siapa yang dapat terhubung, berapa kali dalam sehari koneksi diizinkan, durasi koneksi, dan tingkat keamanan yang harus digunakan klien untuk terhubung, dan sebagainya. Daripada menentukan kebijakan ini pada setiap VPN atau server Gateway Desktop Jarak Jauh (RD), kebijakan ini dapat ditentukan sekali di lokasi pusat. Protokol RADIUS menyediakan Autentikasi, Otorisasi, dan Akuntansi terpusat (AAA).

- Tetapkan dan berlakukan kebijakan kesehatan klien Network Access Protection (NAP) yang menentukan apakah perangkat diberikan akses tidak terbatas atau terbatas ke sumber daya jaringan.

- Menyediakan sarana untuk menegakkan autentikasi dan otorisasi untuk akses ke titik akses nirkabel berkemampuan 802.1x dan sakelar Ethernet.

Biasanya, organisasi menggunakan NPS (RADIUS) untuk menyederhanakan dan memusatkan pengelolaan kebijakan VPN. Namun, banyak organisasi juga menggunakan NPS untuk menyederhanakan dan memusatkan pengelolaan Kebijakan Otorisasi Koneksi Desktop (RD CAP) RD.

Organisasi juga dapat mengintegrasikan NPS dengan autentikasi multifaktor Microsoft Entra untuk meningkatkan keamanan dan memberikan tingkat kepatuhan yang tinggi. Yang membantu memastikan bahwa pengguna membuat verifikasi dua langkah untuk masuk ke Gateway Desktop Jarak Jauh. Agar pengguna diberikan akses, mereka harus memberikan kombinasi nama pengguna/kata sandi mereka bersama dengan informasi yang pengguna miliki dalam kendali mereka. Informasi ini harus dipercaya dan tidak mudah diduplikasi, seperti nomor ponsel, nomor telepon rumah, aplikasi pada perangkat seluler, dan sebagainya. RDG saat ini mendukung panggilan telepon dan Menyetujui/pemberitahuan push Tolak dari metode aplikasi pengautentikasi Microsoft untuk 2FA. Untuk informasi selengkapnya tentang metode autentikasi yang didukung, lihat bagian Menentukan metode autentikasi mana yang dapat digunakan pengguna Anda.

Jika organisasi Anda menggunakan Gateway Desktop Jauh dan pengguna terdaftar untuk kode TOTP bersama dengan pemberitahuan push Authenticator, pengguna tidak dapat memenuhi tantangan MFA dan proses masuk Gateway Desktop Jauh gagal. Dalam hal ini, Anda dapat mengatur OVERRIDE_NUMBER_MATCHING_WITH_OTP = FALSE ke fallback ke pemberitahuan push ke Setujui/Tolak dengan Authenticator.

Agar ekstensi NPS terus berfungsi untuk pengguna Gateway Desktop Jauh, kunci registri ini harus dibuat di server NPS. Di server NPS, buka editor registri. Navigasi ke:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\AzureMfa

Buat pasangan String/Nilai berikut:

Nama: OVERRIDE_NUMBER_MATCHING_WITH_OTP

Nilai = FALSE

Sebelum ketersediaan ekstensi NPS untuk Azure, pelanggan yang ingin menerapkan verifikasi dua langkah untuk NPS terintegrasi dan lingkungan autentikasi multifaktor Microsoft Entra harus mengonfigurasi dan memelihara Server MFA terpisah di lingkungan lokal seperti yang didokumentasikan di Gateway Desktop Jauh dan Server Autentikasi Multifaktor Azure menggunakan RADIUS.

Ketersediaan ekstensi NPS untuk Azure sekarang memberi organisasi pilihan untuk menerapkan solusi MFA berbasis lokal atau solusi MFA berbasis cloud untuk mengamankan autentikasi klien RADIUS.

Aliran Autentikasi

Agar pengguna diberikan akses ke sumber daya jaringan melalui Gateway Desktop Jarak Jauh, mereka harus memenuhi ketentuan yang ditentukan dalam satu RD Connection Authorization Policy (RD CAP) dan satu RD Resource Authorization Policy (RD RAP). RD CAP menentukan siapa yang berwenang untuk menyambungkan ke RD Gateways. RD RAP menentukan sumber daya jaringan, seperti desktop jarak jauh atau aplikasi jarak jauh, yang diperbolehkan disambungkan oleh pengguna melalui RD Gateway.

RD Gateway dapat dikonfigurasi untuk menggunakan penyimpanan kebijakan pusat untuk RD CAP. RD RAP tidak dapat menggunakan kebijakan pusat, karena diproses di RD Gateway. Contoh RD Gateway yang dikonfigurasi untuk menggunakan toko kebijakan pusat untuk RD CAP adalah klien RADIUS ke server NPS lain yang berfungsi sebagai penyimpanan kebijakan pusat.

Saat ekstensi NPS untuk Azure terintegrasi dengan NPS dan Gateway Desktop Jarak Jauh, alur autentikasi yang berhasil adalah sebagai berikut:

- Server Gateway Desktop Jarak Jauh menerima permintaan autentikasi dari pengguna desktop jarak jauh untuk menyambungkan ke sumber daya, seperti sesi Desktop Jarak Jauh. Bertindak sebagai klien RADIUS, server Gateway Desktop Jarak Jauh mengonversi permintaan ke pesan RADIUS Access-Request dan mengirim pesan ke server RADIUS (NPS) tempat ekstensi NPS diinstal.

- Kombinasi nama pengguna dan kata sandi diverifikasi di Direktori Aktif dan pengguna diautentikasi.

- Jika semua kondisi seperti yang ditentukan dalam Permintaan Koneksi NPS dan Kebijakan Jaringan terpenuhi (misalnya, waktu hari atau pembatasan keanggotaan grup), ekstensi NPS memicu permintaan untuk autentikasi sekunder dengan autentikasi multifaktor Microsoft Entra.

- Autentikasi multifaktor Microsoft Entra berkomunikasi dengan ID Microsoft Entra, mengambil detail pengguna, dan melakukan autentikasi sekunder menggunakan metode yang didukung.

- Setelah berhasil dari tantangan MFA, autentikasi multifaktor Microsoft Entra mengkomunikasikan hasilnya ke ekstensi NPS.

- Server NPS, tempat ekstensi diinstal, mengirim pesan RADIUS Access-Accept untuk kebijakan RD CAP ke server Gateway Desktop Jarak Jauh.

- Pengguna diberikan akses ke sumber daya jaringan yang diminta melalui RD Gateway.

Prasyarat

Bagian ini merinci prasyarat yang diperlukan sebelum mengintegrasikan autentikasi multifaktor Microsoft Entra dengan Gateway Desktop Jauh. Sebelum memulai, Anda harus memiliki prasyarat berikut.

- Infrastruktur Layanan Desktop Jarak Jauh (RDS)

- Lisensi autentikasi multifaktor Microsoft Entra

- Perangkat lunak Windows Server

- Peran Kebijakan Jaringan dan Layanan Akses (NPS)

- Microsoft Entra disinkronkan dengan Active Directory lokal

- Microsoft Entra GUID ID

Infrastruktur Layanan Desktop Jarak Jauh (RDS)

Anda harus memiliki infrastruktur Layanan Desktop Jarak Jauh (RDS) yang berfungsi. Jika tidak, maka Anda dapat dengan cepat membuat infrastruktur ini di Azure menggunakan templat mulai cepat berikut: Buat Penerapan Koleksi Sesi Desktop Jarak Jauh.

Jika Anda ingin membuat infrastruktur RDS lokal secara manual dengan cepat untuk tujuan pengujian, ikuti langkah-langkahnya untuk menerapkannya. Pelajari selengkapnya:Menerapkan RDS dengan mulai cepat Azure dan penerapan infrastruktur RDS Dasar.

Perangkat lunak Windows Server

Ekstensi NPS memerlukan Windows Server 2008 R2 SP1 atau lebih tinggi dengan layanan peran NPS diinstal. Semua langkah-langkah di bagian ini dilakukan menggunakan Windows Server 2016.

Peran Kebijakan Jaringan dan Layanan Akses (NPS)

Layanan peran NPS menyediakan fungsionalitas server dan klien RADIUS serta layanan kesehatan Kebijakan Akses Jaringan. Peran ini harus diinstal pada setidaknya dua komputer di infrastruktur Anda: Gateway Desktop Jarak Jauh dan server anggota atau pengontrol domain lainnya. Secara default, peran sudah ada di komputer yang dikonfigurasi sebagai Gateway Desktop Jarak Jauh. Anda juga harus menginstal peran NPS setidaknya di komputer lain, seperti pengontrol domain atau server anggota.

Untuk informasi tentang menginstal layanan peran NPS Windows Server 2012 atau yang lebih lama, lihat Menginstal Server Kebijakan Kesehatan NAP. Untuk deskripsi praktik terbaik untuk NPS, termasuk rekomendasi untuk menginstal NPS di pengontrol domain, lihat Praktik terbaik untuk NPS.

Microsoft Entra disinkronkan dengan Active Directory lokal

Untuk menggunakan ekstensi NPS, pengguna lokal harus disinkronkan dengan ID Microsoft Entra dan diaktifkan untuk MFA. Bagian ini mengasumsikan bahwa pengguna lokal disinkronkan dengan ID Microsoft Entra menggunakan AD Koneksi. Untuk informasi tentang Microsoft Entra Koneksi, lihat Mengintegrasikan direktori lokal Anda dengan ID Microsoft Entra.

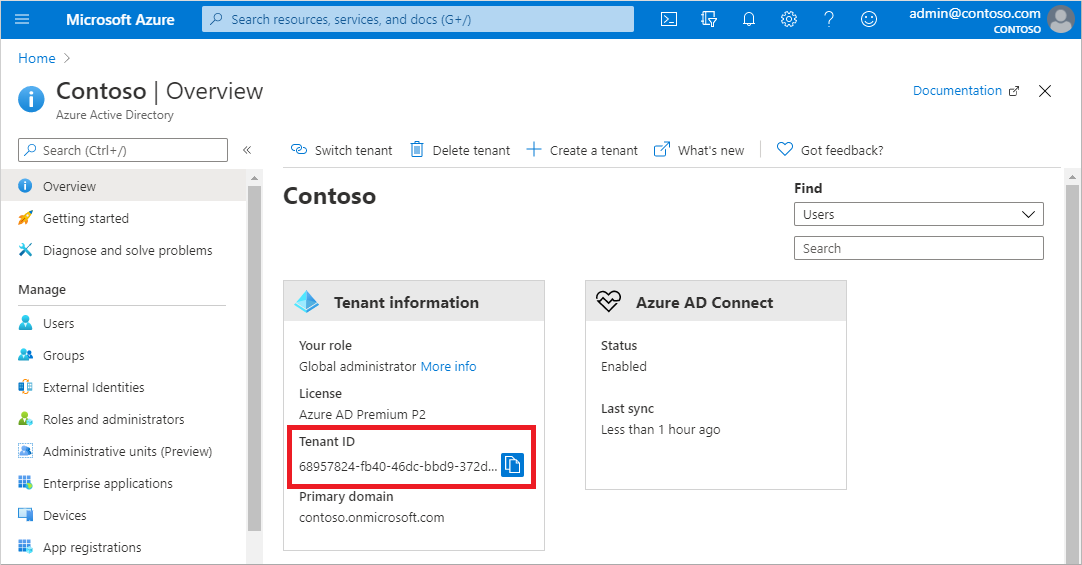

Microsoft Entra GUID ID

Untuk menginstal ekstensi NPS, Anda perlu mengetahui GUID ID Microsoft Entra. Instruksi untuk menemukan GUID ID Microsoft Entra disediakan di bawah ini.

Mengonfigurasi autentikasi multifaktor

Bagian ini menyediakan instruksi untuk mengintegrasikan autentikasi multifaktor Microsoft Entra dengan Gateway Desktop Jauh. Sebagai administrator, Anda harus mengonfigurasi layanan autentikasi multifaktor Microsoft Entra sebelum pengguna dapat mendaftarkan perangkat atau aplikasi multifaktor mereka sendiri.

Ikuti langkah-langkah dalam Memulai autentikasi multifaktor Microsoft Entra di cloud untuk mengaktifkan MFA bagi pengguna Microsoft Entra Anda.

Mengonfigurasi akun untuk verifikasi dua langkah

Setelah akun diaktifkan untuk MFA, Anda tidak dapat masuk ke sumber daya yang diatur oleh kebijakan MFA sampai Anda berhasil mengonfigurasi perangkat tepercaya untuk digunakan untuk faktor autentikasi kedua dan telah diautentikasi menggunakan verifikasi dua langkah.

Ikuti langkah-langkah dalam Apa arti autentikasi multifaktor Microsoft Entra bagi saya? untuk memahami dan mengonfigurasi perangkat Anda dengan benar untuk MFA dengan akun pengguna Anda.

Penting

Perilaku masuk untuk Gateway Desktop Jauh tidak menyediakan opsi untuk memasukkan kode verifikasi dengan autentikasi multifaktor Microsoft Entra. Akun pengguna harus dikonfigurasi untuk verifikasi telepon atau Aplikasi Microsoft Authenticator dengan /Setujui pemberitahuan push Tolak.

Jika tidak ada verifikasi telepon atau Aplikasi Microsoft Authenticator dengan pemberitahuan push Setujui/Tolak yang dikonfigurasi untuk pengguna, pengguna tidak akan dapat menyelesaikan tantangan autentikasi multifaktor Microsoft Entra dan masuk ke Gateway Desktop Jauh.

Metode teks SMS tidak berfungsi dengan Gateway Desktop Jarak Jauh karena tidak menyediakan opsi untuk memasukkan kode verifikasi.

Menginstal dan mengonfigurasi ekstensi NPS

Bagian ini menyediakan instruksi untuk mengonfigurasi infrastruktur RDS untuk menggunakan autentikasi multifaktor Microsoft Entra untuk autentikasi klien dengan Gateway Desktop Jauh.

Mendapatkan ID penyewa direktori

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

Sebagai bagian dari konfigurasi ekstensi NPS, Anda harus memberikan info masuk administrator dan ID penyewa Microsoft Entra Anda. Untuk mendapatkan ID penyewa, selesaikan langkah-langkah berikut:

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Global.

Telusuri identitas> Pengaturan.

Instal ekstensi NPS

Instal ekstensi NPS pada server yang memiliki peran Kebijakan Jaringan dan Layanan Akses (NPS) yang terinstal. Ini berfungsi sebagai server RADIUS untuk desain Anda.

Penting

Jangan instal ekstensi NPS di server Gateway Desktop Jarak Jauh (RDG). Server RDG tidak menggunakan protokol RADIUS dengan kliennya, sehingga ekstensi tidak dapat menafsirkan dan melakukan MFA.

Ketika server RDG dan server NPS dengan ekstensi NPS adalah server yang berbeda, RDG menggunakan NPS secara internal untuk berbicara dengan server NPS lainnya dan menggunakan RADIUS sebagai protokol untuk berkomunikasi dengan benar.

- Unduh ekstensi NPS.

- Salin penyetelan file yang bisa-dieksekusi (NpsExtnForAzureMfaInstaller.exe) ke server NPS.

- Pada server NPS, klik ganda NpsExtnForAzureMfaInstaller.exe. Jika diminta, klik Jalankan.

- Dalam kotak dialog Penyiapan autentikasi multifaktor Ekstensi NPS Untuk Microsoft Entra, tinjau persyaratan lisensi perangkat lunak, centang Saya menyetujui syarat dan ketentuan lisensi, dan klik Instal.

- Dalam kotak dialog Penyetelan autentikasi multifaktor Ekstensi NPS Untuk Microsoft Entra, klik Tutup.

Mengonfigurasi sertifikat untuk digunakan dengan ekstensi NPS menggunakan skrip PowerShell

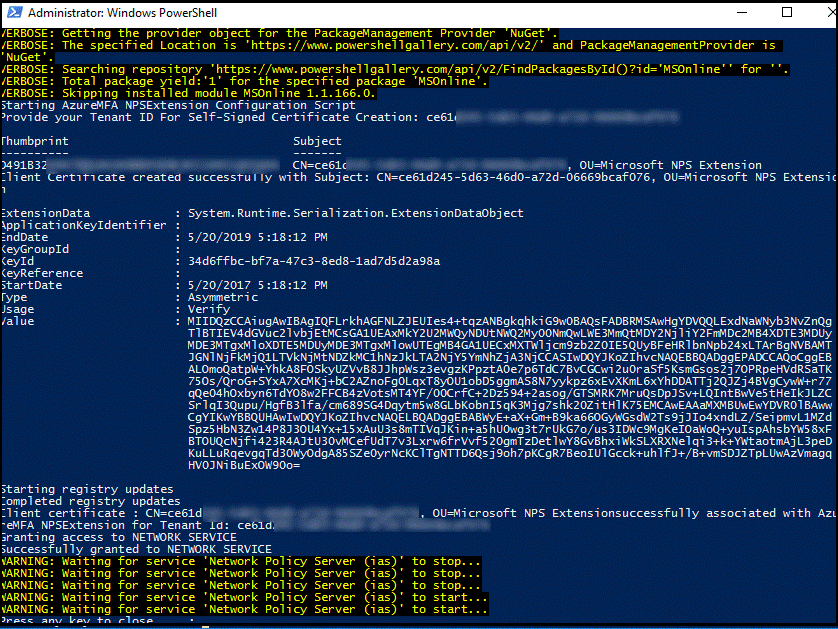

Selanjutnya, Anda perlu mengonfigurasi sertifikat untuk digunakan oleh ekstensi NPS untuk memastikan komunikasi dan jaminan yang aman. Komponen NPS menyertakan skrip PowerShell yang mengonfigurasi sertifikat yang ditandatangani sendiri untuk digunakan dengan NPS.

Skrip melakukan tindakan berikut:

- Membuat sertifikat yang ditandatangani sendiri

- Mengaitkan kunci publik sertifikat ke perwakilan layanan di ID Microsoft Entra

- Menyimpan sertifkat di toko mesin lokal

- Memberikan akses ke kunci privat sertifikat kepada pengguna jaringan

- Memulai ulang layanan Network Policy Server

Jika Anda ingin menggunakan sertifikat Anda sendiri, Anda perlu mengaitkan kunci publik sertifikat Anda ke perwakilan layanan di ID Microsoft Entra, dan sebagainya.

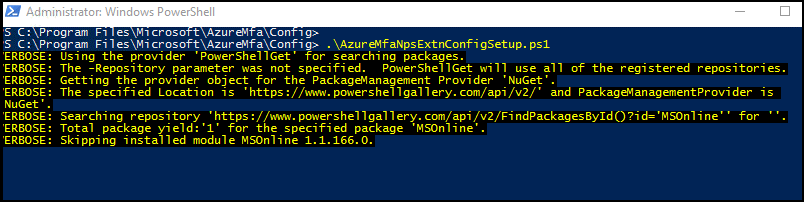

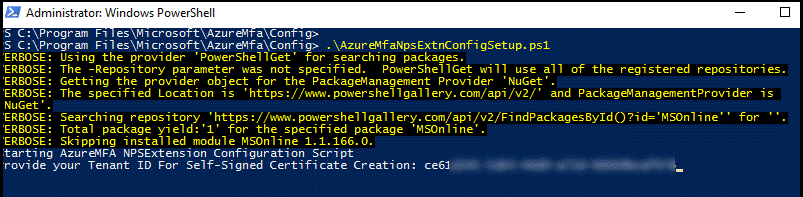

Untuk menggunakan skrip, berikan ekstensi dengan kredensial Admin Microsoft Entra Anda dan ID penyewa Microsoft Entra yang Anda salin sebelumnya. Jalankan skrip di setiap server NPS tempat Anda menginstal ekstensi NPS. Lalu, lakukan hal berikut:

Buka perintah Administratif Windows PowerShell.

Pada perintah PowerShell, ketik

cd 'c:\Program Files\Microsoft\AzureMfa\Config', dan tekan ENTER.Ketik

.\AzureMfaNpsExtnConfigSetup.ps1, dan tekan ENTER. Skrip memeriksa untuk melihat apakah modul PowerShell diinstal. Jika tidak diinstal, skrip menginstal modul untuk Anda.

Setelah skrip memverifikasi penginstalan modul PowerShell, skrip akan menampilkan kotak dialog modul PowerShell. Dalam kotak dialog, masukkan kredensial dan kata sandi admin Microsoft Entra Anda, dan klik Masuk.

Ketika diminta, tempelkan ID Penyewayang Anda salin ke clipboard sebelumnya, dan tekan ENTER.

Skrip membuat sertifikat yang ditandatangani sendiri dan melakukan perubahan konfigurasi lainnya. Output harus seperti gambar yang ditunjukkan di bawah ini.

Mengonfigurasi komponen NPS pada Gateway Desktop Jarak Jauh

Di bagian ini, Anda mengonfigurasi kebijakan otorisasi koneksi Gateway Desktop Jarak Jauh dan pengaturan RADIUS lainnya.

Alur autentikasi mengharuskan pesan RADIUS ditukar antara Remote Desktop Gatewa dan server NPS tempat ekstensi NPS diinstal. Ini berarti Anda harus mengonfigurasi pengaturan klien RADIUS pada Gateway Desktop Jarak Jauh dan server NPS tempat ekstensi NPS diinstal.

Mengonfigurasi kebijakan otorisasi koneksi Gateway Desktop Jarak Jauh untuk menggunakan penyimpanan pusat

Kebijakan otorisasi koneksi Desktop Jarak Jauh (RD CAP) menentukan persyaratan untuk menyambungkan ke server Gateway Desktop Jarak Jauh. RD CAP dapat disimpan secara lokal (default) atau dapat disimpan di toko RD CAP pusat yang menjalankan NPS. Untuk mengonfigurasi integrasi autentikasi multifaktor Microsoft Entra dengan RDS, Anda perlu menentukan penggunaan penyimpanan pusat.

Di server RD Gateway, buka Manajer Server.

Pada menu, klik Alat, arahkan ke Layanan Desktop Jarak Jauh, lalu klik Manajer Gateway Desktop Jarak Jauh.

Di RD Gateway Manager, klik kanan [Server Name] (Local), dan klik Properties.

Dalam kotak dialog Properti, pilih tab RD CAP Store.

Pada tab RD CAP Store, pilih Server pusat yang menjalankan NPS.

Di bidang Masukkan nama atau alamat IP untuk server yang menjalankan NPS, ketik alamat IP atau nama server dari server tempat Anda menginstal ekstensi NPS.

Klik Tambahkan.

Dalam kotak dialog Rahasia Bersama, masukkan rahasia bersama, lalu klik OKE. Pastikan Anda merekam rahasia bersama ini dan menyimpan catatan dengan aman.

Catatan

Rahasia bersama digunakan untuk membangun kepercayaan antara server RADIUS dan klien. Buat rahasia yang panjang dan kompleks.

Klik OK untuk menutup kotak dialog.

Mengonfigurasi nilai batas waktu RADIUS pada NPS Gateway Desktop Jarak Jauh

Untuk memastikan ada waktu untuk memvalidasi kredensial pengguna, melakukan verifikasi dua langkah, menerima respons, dan menanggapi pesan RADIUS, perlu menyesuaikan nilai batas waktu RADIUS.

Di server RD Gateway, buka Manajer Server. Pada menu, klik Alat. lalu klik Network Policy Server.

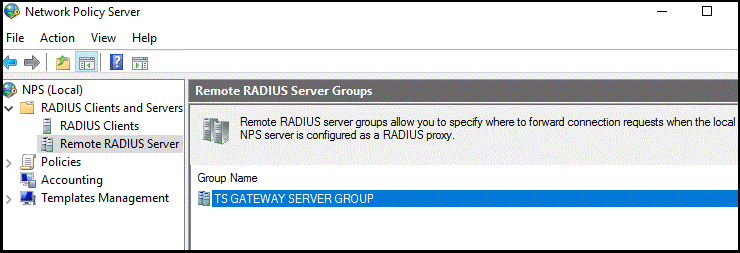

Di konsol NPS (Lokal), perluas Klien dan Server RADIUS, dan pilih Server RADIUS Jarak Jauh.

Di panel detail, klik ganda GRUP SERVER GATEWAY TS.

Catatan

Grup Server RADIUS ini dibuat ketika Anda mengonfigurasi server pusat untuk kebijakan NPS. RD Gateway meneruskan pesan RADIUS ke server atau grup server ini, jika lebih dari satu dalam grup.

Dalam kotak dialog Properti GRUP SERVER GATEWAY TS, pilih alamat IP atau nama server NPS yang Anda konfigurasi untuk menyimpan RD CAP, lalu klik Edit.

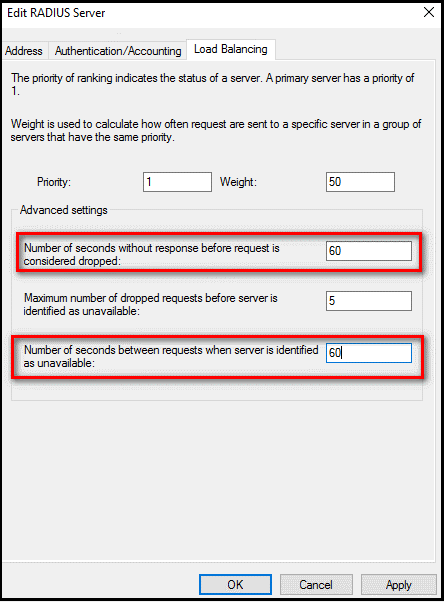

Dalam kotak dialog Edit RADIUS Server, pilih tab Load Balancing.

Di tab Load Balancing, dalam Jumlah detik tanpa respons sebelum permintaan dianggap bidang dijatuhkan, ubah nilai default dari 3 menjadi nilai antara 30 dan 60 detik.

Dalam Jumlah detik antara permintaan ketika server diidentifikasi sebagai bidang yang tidak tersedia, ubah nilai default 30 detik menjadi nilai yang sama dengan atau lebih besar dari nilai yang Anda tentukan di langkah sebelumnya.

Klik OKE dua kali untuk menutup kotak dialog.

Verifikasi Kebijakan Permintaan Sambungan

Secara default, saat Anda mengonfigurasi RD Gateway untuk menggunakan penyimpanan kebijakan pusat untuk kebijakan otorisasi koneksi, RD Gateway dikonfigurasi untuk meneruskan permintaan CAP ke server NPS. Server NPS dengan ekstensi autentikasi multifaktor Microsoft Entra terinstal, memproses permintaan akses RADIUS. Langkah-langkah berikut menunjukkan kepada Anda cara memverifikasi kebijakan permintaan koneksi default.

Di RD Gateway, di konsol NPS (Lokal), perluas Kebijakan, dan pilih Kebijakan Permintaan Koneksi.

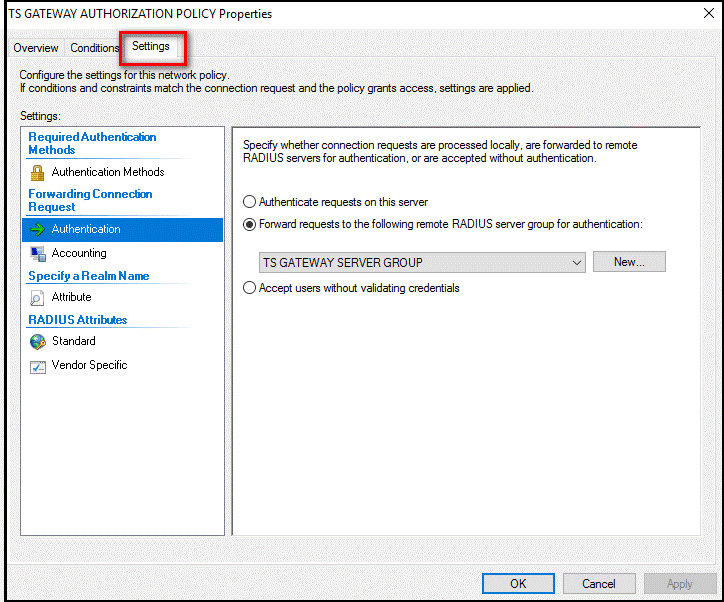

Klik ganda KEBIJAKAN OTORISASI GATEWAY TS.

Dalam kotak dialog properti KEBIJAKAN OTORISASI GATEWAY TS, klik tab Pengaturan.

Pada tab Pengaturan, di bawah Permintaan Koneksi Penerusan, klik Autentikasi. Klien RADIUS dikonfigurasi untuk meneruskan permintaan autentikasi.

Klik Batalkan.

Catatan

Untuk informasi selengkapnya tentang membuat kebijakan permintaan koneksi, lihat artikel, Mengonfigurasi dokumentasi kebijakan permintaan koneksi untuk hal yang sama.

Mengonfigurasi NPS pada server tempat ekstensi NPS diinstal

Server NPS tempat ekstensi NPS diinstal harus dapat bertukar pesan RADIUS dengan server NPS di Gateway Desktop Jarak Jauh. Untuk mengaktifkan pertukaran pesan ini, Anda perlu mengonfigurasi komponen NPS pada server tempat layanan ekstensi NPS diinstal.

Mendaftarkan Server di Direktori Aktif

Untuk berfungsi dengan baik dalam skenario ini, server NPS perlu didaftarkan di Direktori Aktif.

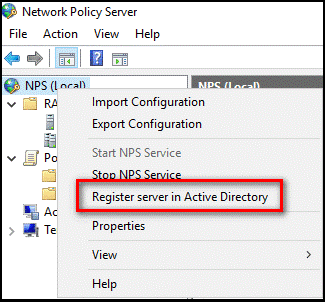

Di server NPS, buka Manajer Server.

Di Pengelola Server, klik Alat, lalu klik Network Policy Server.

Di konsol Network Policy Server, klik kanan NPS (Lokal), lalu klik Daftar server di Direktori Aktif.

Klik OKE dua kali.

Biarkan konsol terbuka untuk prosedur berikutnya.

Membuat dan mengonfigurasi klien RADIUS

Gateway Desktop Jarak Jauh perlu dikonfigurasi sebagai klien RADIUS ke server NPS.

Pada server NPS tempat ekstensi NPS diinstal, di konsol NPS (Lokal), klik kanan Klien RADIUS dan klik Baru.

Dalam kotak dialog Klien RADIUS Baru, berikan nama yang ramah, seperti Gateway, dan alamat IP atau nama DNS server Gateway Desktop Jarak Jauh.

Di Rahasia Bersama dan bidang Konfirmasi rahasia bersama, masukkan rahasia yang sama dengan yang Anda gunakan sebelumnya.

Klik OKE untuk menutup kotak dialog Klien RADIUS Baru.

Mengonfigurasi Kebijakan Jaringan

Ingat bahwa server NPS dengan ekstensi autentikasi multifaktor Microsoft Entra adalah penyimpanan kebijakan pusat yang ditunjuk untuk Kebijakan Otorisasi Koneksi ion (CAP). Oleh karena itu, Anda perlu mengimplementasikan CAP di server NPS untuk mengotorisasi permintaan koneksi yang valid.

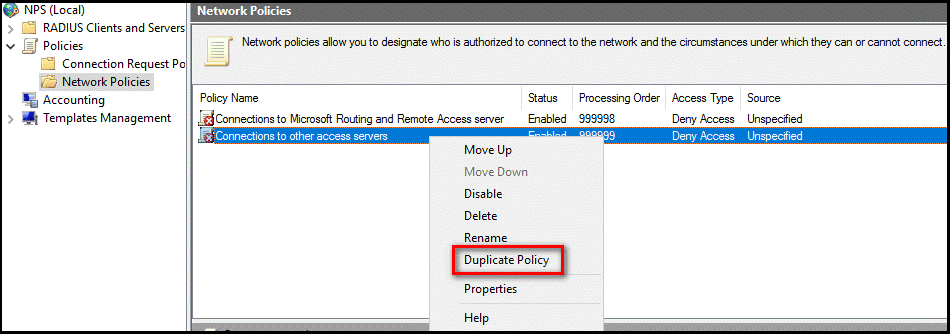

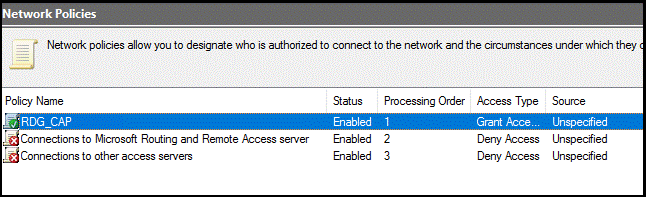

Di Server NPS, buka konsol NPS (Lokal), perluas Kebijakan, dan klik Kebijakan Jaringan.

Klik kanan Koneksi ke server akses lain, dan klikKebijakan Duplikat.

Klik kanan Salin Koneksi ke server akses lain, dan klik Properti.

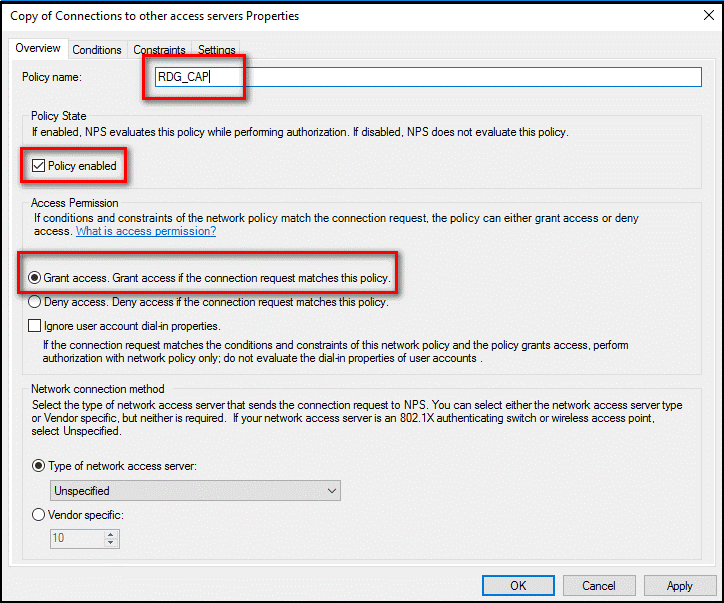

Dalam kotak dialog Salin Koneksi ke server akses lain, di Nama kebijakan, masukkan nama yang sesuai, seperti RDG_CAP. Periksa Kebijakan yang diaktifkan, dan pilih Beri akses. Secara opsional, dalam Tipe server akses jaringan, pilih Gateway Desktop Jarak Jauh, atau Anda bisa membiarkannya sebagai Tidak Ditentukan.

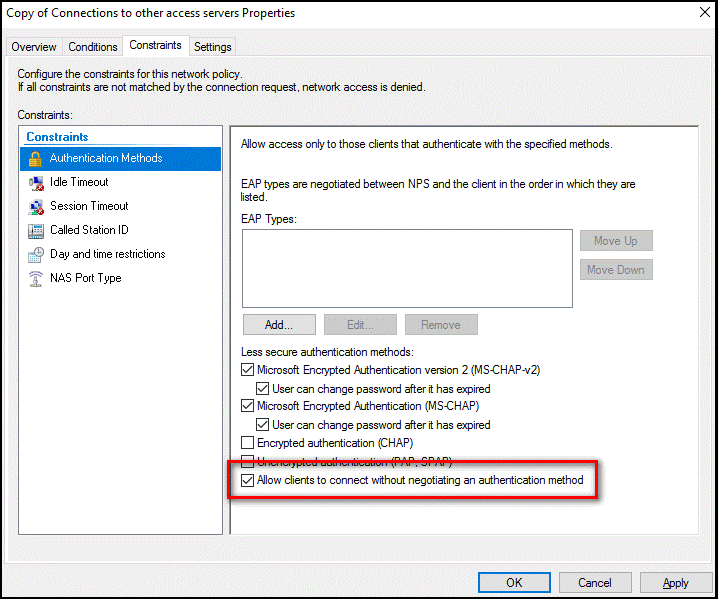

Klik tab Batasan, dan centang Perbolehkan klien untuk terhubung tanpa menegosiasikan metode autentikasi.

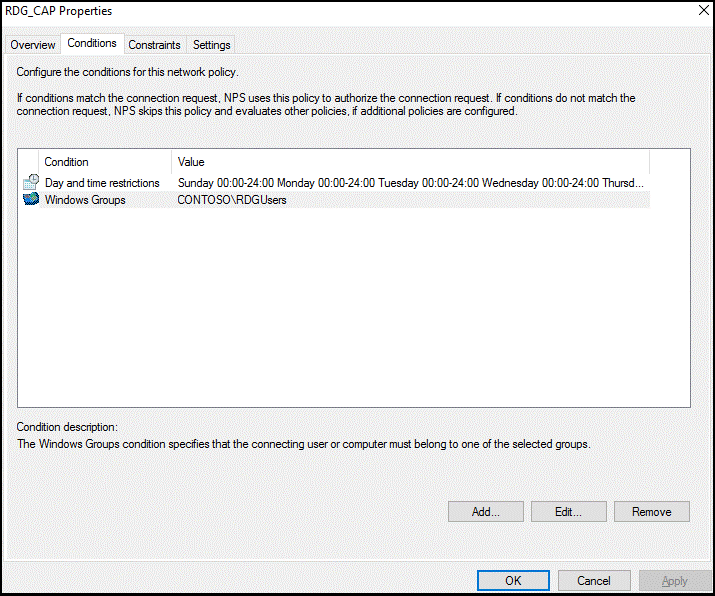

Secara opsional, klik tab Kondisi dan tambahkan kondisi yang harus dipenuhi agar koneksi diizinkan, misalnya, keanggotaan dalam grup Windows tertentu.

Klik OK. Ketika diminta untuk menampilkan topik Bantuan terkait, klik Tidak.

Pastikan bahwa kebijakan baru Anda berada di bagian atas daftar, bahwa kebijakan diaktifkan, dan bahwa kebijakan tersebut memberikan akses.

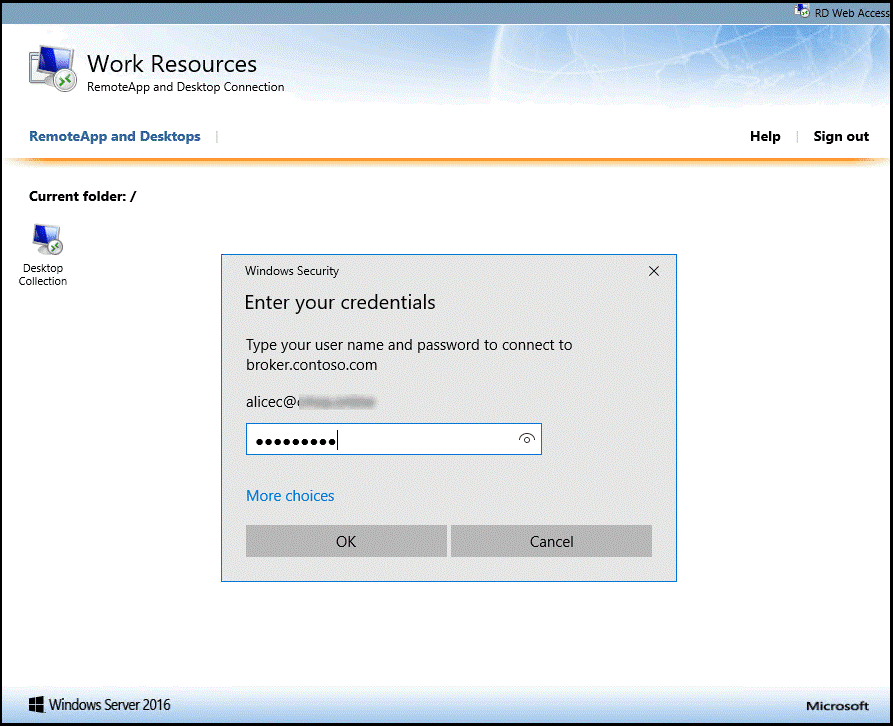

Memverifikasi konfigurasi

Untuk memverifikasi konfigurasi, Anda perlu masuk ke Gateway Desktop Jarak Jauh dengan klien RDP yang sesuai. Pastikan untuk menggunakan akun yang diizinkan oleh Kebijakan Otorisasi Koneksi ion Anda dan diaktifkan untuk autentikasi multifaktor Microsoft Entra.

Seperti yang ditunjukkan pada gambar di bawah ini, Anda bisa menggunakan halaman Akses Web Desktop Jarak Jauh.

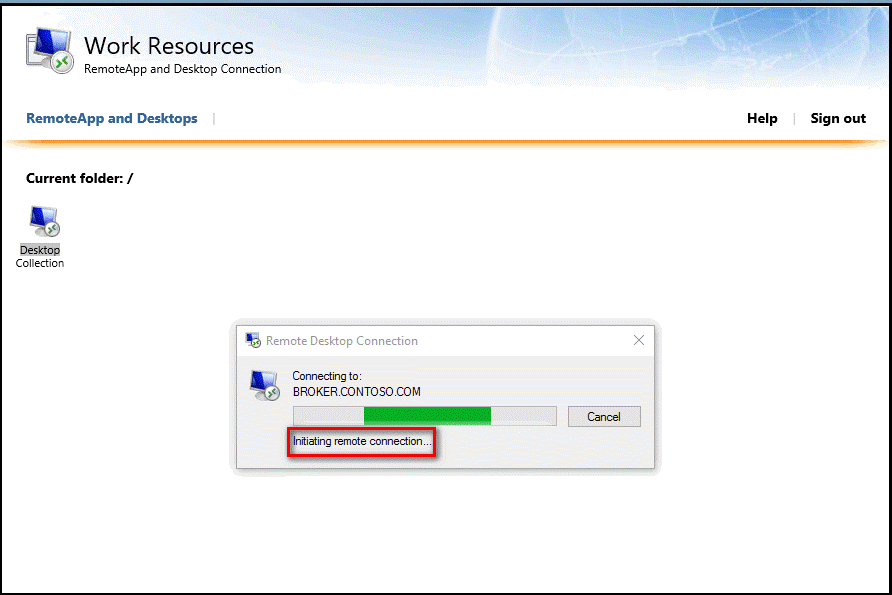

Setelah berhasil memasukkan kredensial Anda untuk autentikasi utama, kotak dialog Sambungan Desktop Jarak Jauh memperlihatkan status memulai sambungan jarak jauh, seperti yang diperlihatkan di bawah ini.

Jika Anda berhasil mengautentikasi dengan metode autentikasi sekunder yang sebelumnya Anda konfigurasi di autentikasi multifaktor Microsoft Entra, Anda tersambung ke sumber daya. Namun, jika autentikasi sekunder tidak berhasil, Anda ditolak akses ke sumber daya.

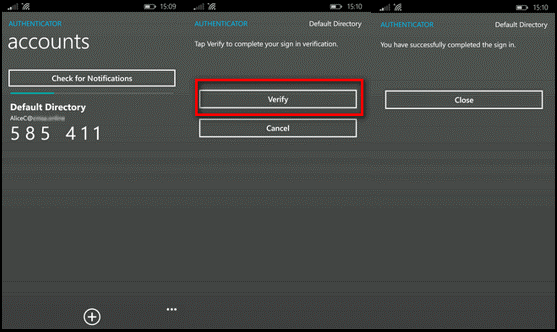

Dalam contoh di bawah ini, aplikasi Pengautentikasi di Windows Phone digunakan untuk menyediakan autentikasi sekunder.

Setelah Anda berhasil diautentikasi menggunakan metode autentikasi sekunder, Anda masuk ke Gateway Desktop Jarak Jauh seperti biasa. Namun, karena Anda diharuskan menggunakan metode autentikasi sekunder menggunakan aplikasi seluler di perangkat tepercaya, proses masuk lebih aman daripada yang lainnya.

Menampilkan log Pemantau Peristiwa untuk kejadian log masuk yang berhasil

Untuk melihat peristiwa masuk yang berhasil di log Windows Pemantau Peristiwa, Anda bisa mengeluarkan perintah PowerShell berikut untuk mengkueri Terminal Windows Services dan log Keamanan Windows.

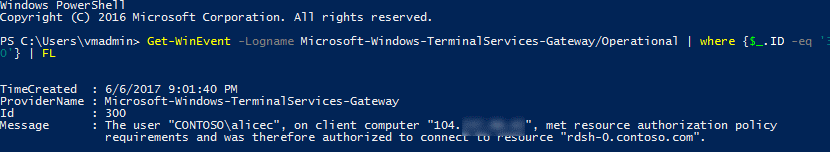

Untuk mengkueri kejadian masuk yang berhasil di log operasional Gateway (Pemantau Peristiwa\Aplikasi dan Log Layanan\Microsoft\Windows\TerminalServices-Gateway\Operational), gunakan perintah PowerShell berikut ini:

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '300'} | FL- Perintah ini menampilkan kejadian Windows yang menunjukkan pengguna memenuhi persyaratan kebijakan otorisasi sumber daya (RD RAP) dan diberi akses.

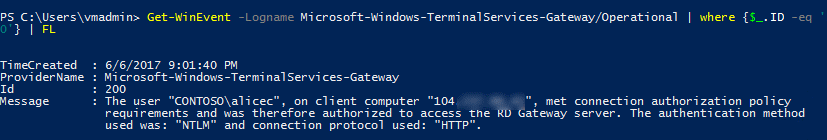

Get-WinEvent -Logname Microsoft-Windows-TerminalServices-Gateway/Operational | where {$_.ID -eq '200'} | FL- Perintah ini menampilkan peristiwa yang ditampilkan saat pengguna memenuhi persyaratan kebijakan otorisasi koneksi.

Anda juga dapat melihat log dan filter ini pada ID kejadian, 300 dan 200. Untuk mengkueri peristiwa log masuk yang berhasil di log pemantau peristiwa keamanan, gunakan perintah berikut ini:

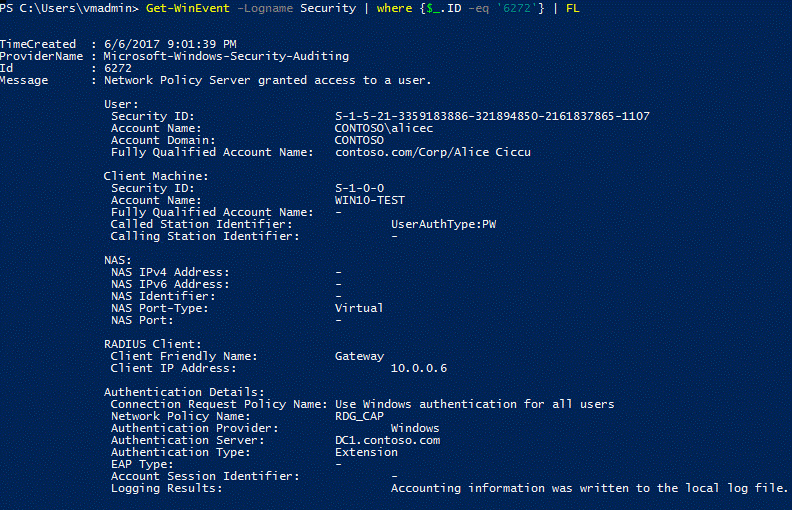

Get-WinEvent -Logname Security | where {$_.ID -eq '6272'} | FL- Perintah ini dapat dijalankan pada NPS pusat atau RD Gateway Server.

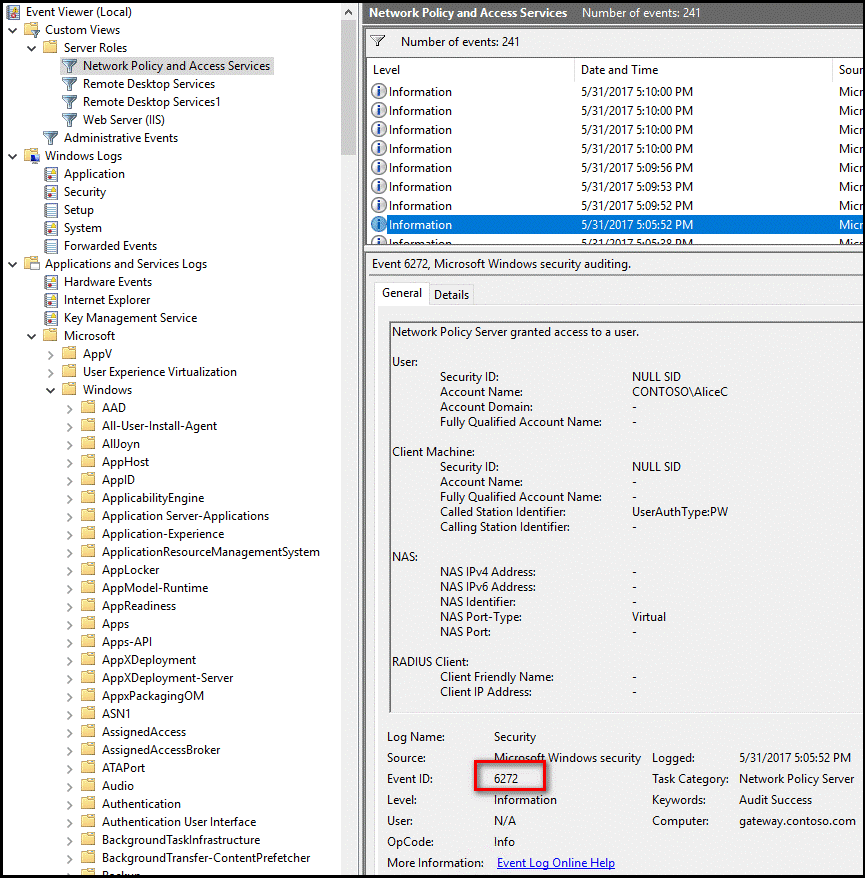

Anda juga bisa menampilkan log Keamanan atau tampilan kustom Kebijakan Jaringan dan Layanan Akses, seperti yang diperlihatkan di bawah ini:

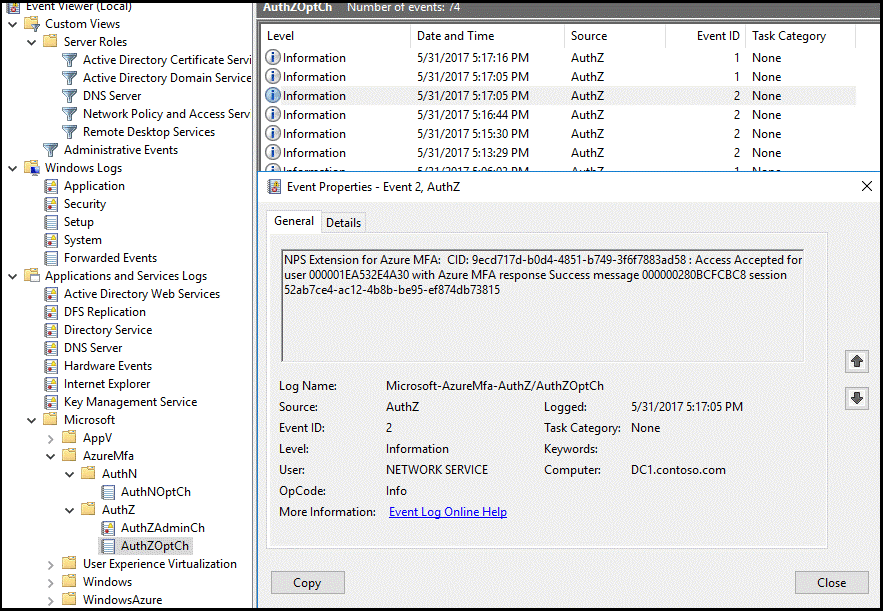

Di server tempat Anda menginstal ekstensi NPS untuk autentikasi multifaktor Microsoft Entra, Anda dapat menemukan log aplikasi Pemantau Peristiwa khusus untuk ekstensi di Log Aplikasi dan Layanan\Microsoft\AzureMfa.

Panduan Pemecahan Masalah

Jika konfigurasi tidak berfungsi seperti yang diharapkan, tempat pertama untuk mulai memecahkan masalah adalah memverifikasi bahwa pengguna dikonfigurasi untuk menggunakan autentikasi multifaktor Microsoft Entra. Minta pengguna masuk ke pusat admin Microsoft Entra. Jika pengguna diminta untuk verifikasi sekunder dan berhasil mengautentikasi, Anda dapat menghilangkan konfigurasi autentikasi multifaktor Microsoft Entra yang salah.

Jika autentikasi multifaktor Microsoft Entra berfungsi untuk pengguna, Anda harus meninjau log Peristiwa yang relevan. Ini termasuk log autentikasi multifaktor Peristiwa Keamanan, Operasional gateway, dan Microsoft Entra yang dibahas di bagian sebelumnya.

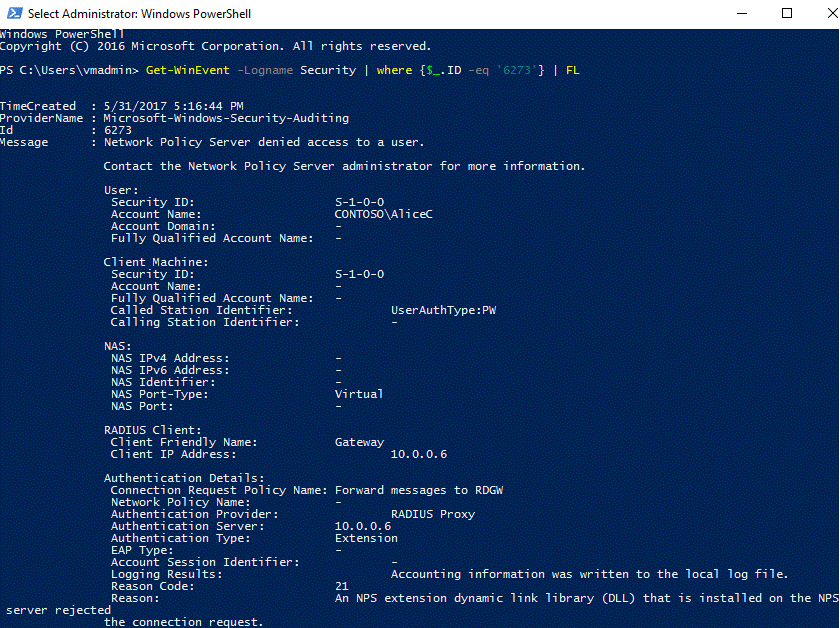

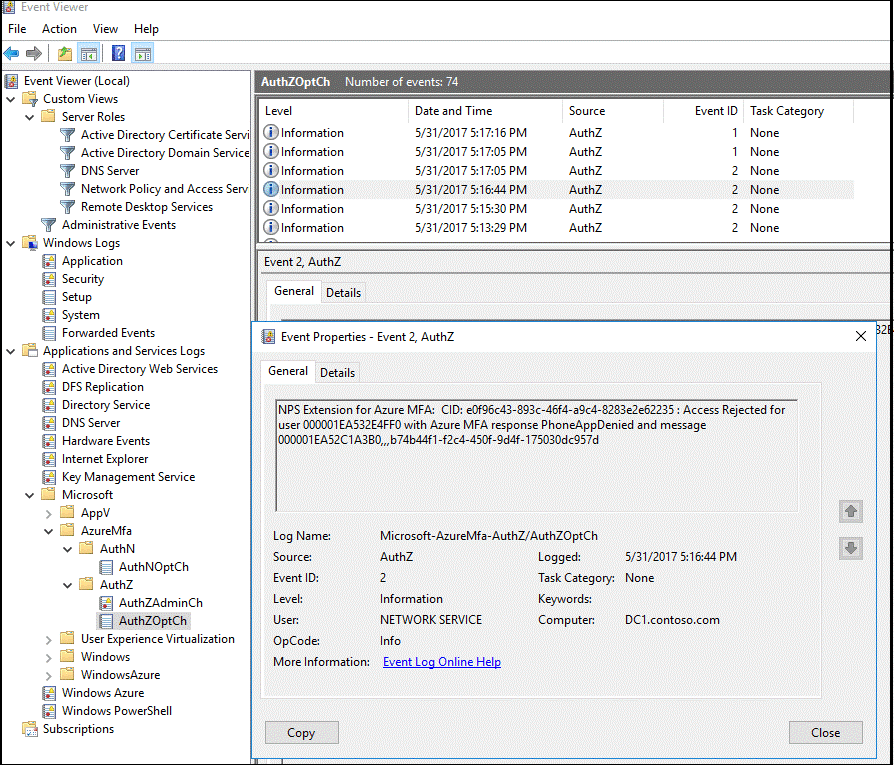

Di bawah ini adalah contoh output log Keamanan yang menunjukkan kejadian log masuk yang gagal (Peristiwa ID 6273).

Di bawah ini adalah peristiwa terkait dari log AzureMFA:

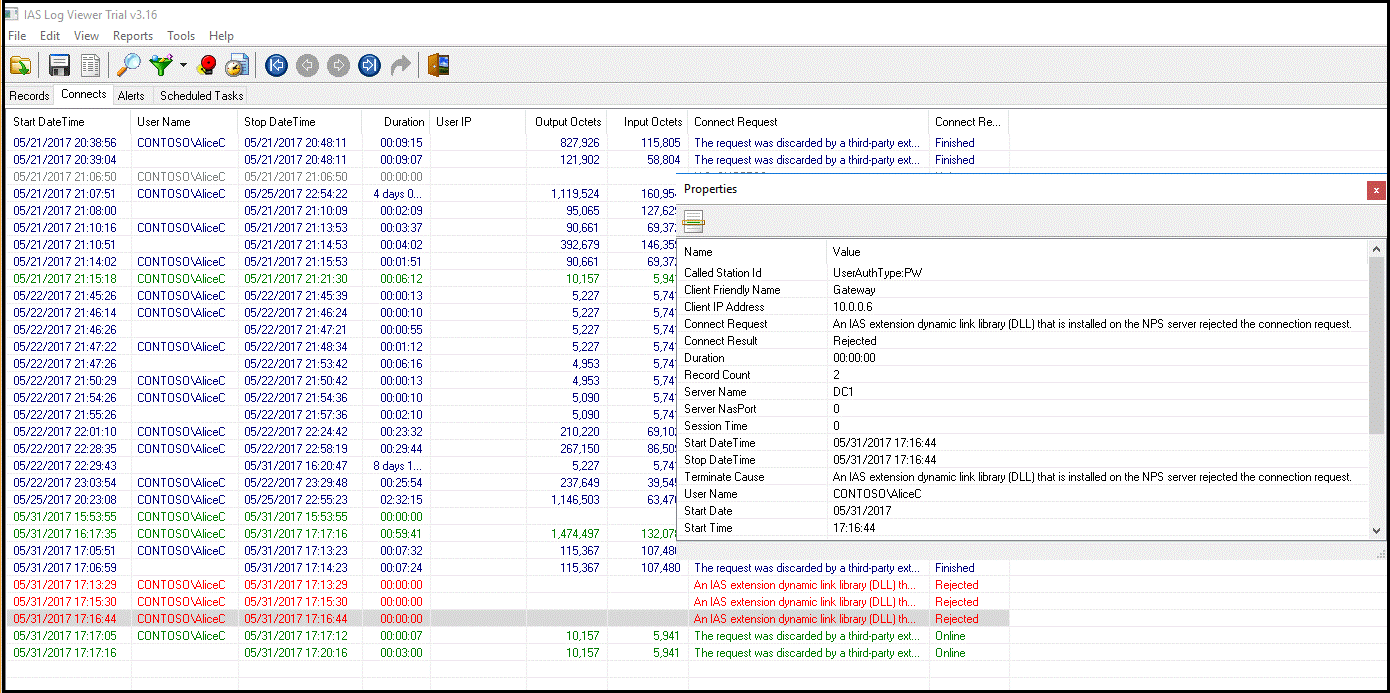

Untuk melakukan opsi pemecahan masalah tingkat lanjut, lihat file log format database NPS tempat layanan NPS diinstal. File log ini dibuat dalam fodler %SystemRoot%\System32\Logs sebagai file teks yang dibatasi koma.

Untuk deskripsi file log ini, lihat Menginterpretasikan File Log Format Database NPS. Entri dalam file log ini bisa sulit ditafsirkan tanpa mengimpornya ke dalam lembar bentang atau database. Anda dapat menemukan beberapa pengurai IAS online untuk membantu Anda dalam menginterpretasikan file log.

Gambar di bawah ini menunjukkan output dari salah satu aplikasi shareware yang dapat diunduhtersebut.

Langkah berikutnya

Cara mendapatkan autentikasi multifaktor Microsoft Entra

Gateway Desktop Jarak Jauh dan Server Autentikasi Multifaktor Azure menggunakan RADIUS

Mengintegrasikan direktori lokal Anda dengan ID Microsoft Entra