Gunakan laporan masuk untuk meninjau peristiwa autentikasi multifaktor Microsoft Entra

Untuk meninjau dan memahami peristiwa autentikasi multifaktor Microsoft Entra, Anda dapat menggunakan laporan masuk Microsoft Entra. Laporan ini memperlihatkan detail autentikasi untuk peristiwa saat pengguna diminta untuk autentikasi multifaktor, dan jika ada kebijakan Akses Bersyar yang digunakan. Untuk informasi terperinci tentang laporan rincian masuk, lihat gambaran umum laporan aktivitas masuk di ID Microsoft Entra.

Menampilkan laporan rincian masuk Microsoft Entra

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

Laporan rincian masuk memberi Anda informasi tentang penggunaan aplikasi terkelola dan aktivitas masuk pengguna, yang mencakup informasi tentang penggunaan autentikasi multifaktor. Data MFA memberi Anda insight terkait cara kerja MFA di organisasi Anda. Ini menjawab pertanyaan seperti:

- Apakah proses masuk memerlukan MFA?

- Bagaimana pengguna menyelesaikan MFA?

- Metode autentikasi mana yang digunakan selama masuk?

- Mengapa pengguna tidak dapat menyelesaikan MFA?

- Berapa banyak pengguna yang diminta melakukan MFA?

- Berapa banyak pengguna yang tidak dapat menyelesaikan permintaan MFA?

- Apa masalah umum MFA yang dijalankan pengguna akhir?

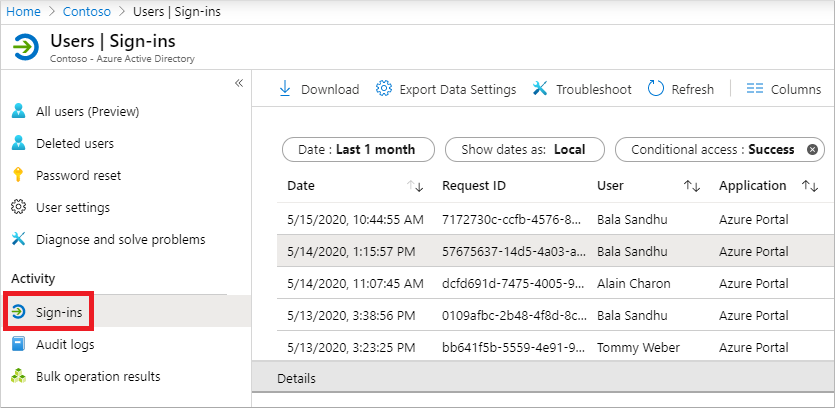

Untuk melihat laporan aktivitas masuk di pusat admin Microsoft Entra, selesaikan langkah-langkah berikut. Anda juga dapat mengkueri data menggunakan API pelaporan.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Kebijakan Autentikasi.

Telusuri ke Identitas> lalu pilih Pengguna>Semua pengguna dari menu di sisi kiri.

Dari menu di sisi kiri, pilih Log masuk.

Daftar kejadian masuk akan terlihat, termasuk status. Anda dapat memilih kejadian untuk melihat detail selengkapnya.

Tab Akses Bersuhdan dari detail peristiwa memperlihatkan kepada Anda kebijakan mana yang memicu permintaan MFA.

Jika tersedia, autentikasi ditampilkan, seperti pesan teks, pemberitahuan aplikasi Microsoft Authenticator, atau panggilan telepon.

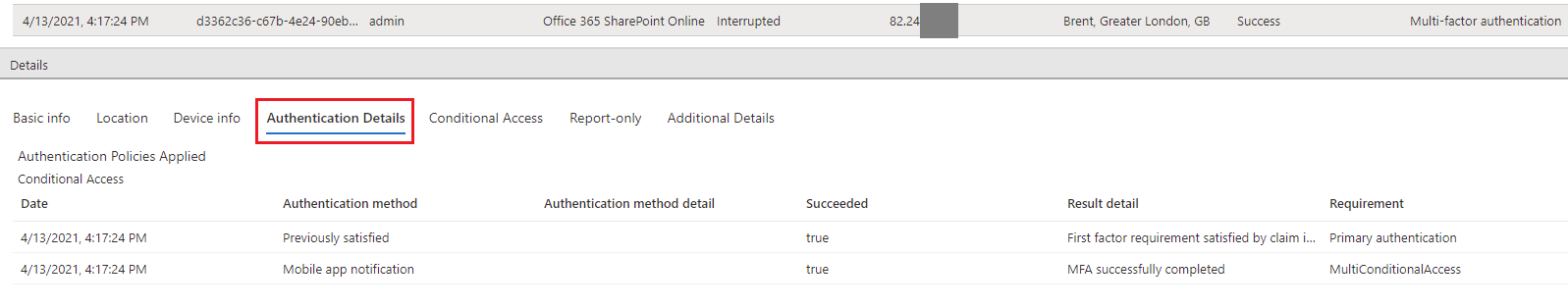

Tab Detail Autentikasi menyediakan informasi berikut, untuk setiap percobaan autentikasi:

- Daftar kebijakan autentikasi yang diterapkan (seperti Akses Bersyarat, MFA per pengguna, Default Keamanan)

- Urutan metode autentikasi yang digunakan untuk masuk

- Apakah upaya autentikasi berhasil atau tidak

- Detail mengenai mengapa upaya autentikasi berhasil atau gagal

Informasi ini memungkinkan admin memecahkan masalah setiap langkah dalam proses masuk pengguna, dan melacak:

- Volume masuk yang dilindungi oleh autentikasi multifaktor

- Tingkat penggunaan dan keberhasilan untuk setiap metode autentikasi

- Penggunaan metode autentikasi tanpa sandi (seperti Masuk Telepon Tanpa Sandi, FIDO2, dan Windows Hello untuk Bisnis)

- Seberapa sering persyaratan autentikasi dipenuhi oleh klaim token (di mana pengguna tidak diminta secara interaktif untuk memasukkan kata sandi, memasukkan SMS OTP, dan sebagainya)

Saat menampilkan laporan masuk, pilih tab Detail Autentikasi:

Catatan

Kode verifikasi OATH dicatat sebagai metode autentikasi untuk token perangkat keras dan perangkat lunak OATH (seperti aplikasi Microsoft Authenticator).

Penting

Tab Detail autentikasi awalnya dapat memperlihatkan data yang tidak lengkap atau tidak akurat, hingga informasi log sepenuhnya dikumpulkan. Beberapa contoh yang diketahui termasuk:

- Pesan dipenuhi dengan klaim dalam token salah ditampilkan ketika aktivitas masuk awalnya dicatat.

- Baris Autentikasi utama awalnya tidak dicatat.

Detail berikut ini ditampilkan pada jendela Detail Autentikasi untuk kejadian masuk yang menampilkan apakah permintaan MFA telah terpenuhi atau ditolak:

Jika MFA terpenuhi, kolom ini memberikan informasi selengkapnya tentang cara MFA terpenuhi.

- diselesaikan di cloud

- telah kedaluwarsa karena kebijakan yang dikonfigurasi pada penyewa

- pendaftaran diminta

- terpenuhi dengan klaim dalam token

- terpenuhi dengan klaim yang diberikan oleh penyedia eksternal

- terpenuhi dengan autentikasi yang kuat

- dilewati saat aliran yang dilakukan adalah aliran logon broker Windows

- dilewati karena kata sandi aplikasi

- dilewati karena lokasi

- dilewati karena perangkat terdaftar

- dilewati karena perangkat yang diingat

- berhasil diselesaikan

Jika MFA ditolak, kolom ini akan memberikan alasan penolakan.

- autentikasi sedang berlangsung

- upaya autentikasi duplikat

- memasukkan kode yang salah berkali-kali

- autentikasi tidak valid

- kode verifikasi aplikasi seluler tidak valid

- salah konfigurasi

- panggilan telepon masuk ke pesan suara

- nomor telepon memiliki format yang tidak valid

- kesalahan layanan

- tidak dapat menjangkau telepon pengguna

- tidak dapat mengirim pemberitahuan aplikasi seluler ke perangkat

- tidak dapat mengirim pemberitahuan aplikasi seluler

- pengguna menolak autentikasi

- pengguna tidak merespons pemberitahuan aplikasi seluler

- pengguna tidak memiliki metode verifikasi apa pun yang terdaftar

- pengguna memasukkan kode yang salah

- pengguna memasukkan PIN yang salah

- pengguna menutup panggilan telepon tanpa berhasil melakukan autentikasi

- pengguna diblokir

- pengguna tidak pernah memasukkan kode verifikasi

- pengguna tidak ditemukan

- kode verifikasi sudah digunakan sekali

Pelaporan PowerShell pada pengguna yang terdaftar untuk MFA

Pertama, pastikan Anda telah menginstal Microsoft Graph PowerShell SDK .

Identifikasi pengguna yang telah mendaftar MFA menggunakan PowerShell yang mengikutinya. Kumpulan perintah ini mengecualikan pengguna yang dinonaktifkan karena akun ini tidak dapat mengautentikasi terhadap ID Microsoft Entra:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods -ne $null -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Identifikasi pengguna yang tidak terdaftar untuk MFA dengan menjalankan perintah PowerShell berikut. Kumpulan perintah ini mengecualikan pengguna yang dinonaktifkan karena akun ini tidak dapat mengautentikasi terhadap ID Microsoft Entra:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods.Count -eq 0 -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Identifikasi pengguna dan metode output yang terdaftar:

Get-MgUser -All | Select-Object @{N='UserPrincipalName';E={$_.UserPrincipalName}},@{N='MFA Status';E={if ($_.StrongAuthenticationRequirements.State){$_.StrongAuthenticationRequirements.State} else {"Disabled"}}},@{N='MFA Methods';E={$_.StrongAuthenticationMethods.methodtype}} | Export-Csv -Path c:\MFA_Report.csv -NoTypeInformation

Laporan MFA tambahan

Informasi dan laporan tambahan berikut ini tersedia untuk kejadian MFA, termasuk untuk MFA Server:

| Laporan | Location | Deskripsi |

|---|---|---|

| Riwayat Pengguna yang Diblokir | Microsoft Entra ID > Security > MFA > Memblokir/membuka blokir pengguna | Lihat riwayat permintaan untuk memblokir atau membuka blokir pengguna. |

| Penggunaan untuk komponen lokal | Laporan Aktivitas MFA > Microsoft Entra ID > Security > | Menyediakan informasi tentang penggunaan keseluruhan untuk MFA Server. Ekstensi NPS dan log Layanan Federasi Direktori Aktif untuk aktivitas MFA cloud sekarang disertakan dalam log Masuk, dan tidak lagi diterbitkan pada laporan ini. |

| Riwayat Pengguna yang Dilewati | Microsoft Entra ID > Security > MFA > One-time bypass | Memberikan riwayat permintaan MFA Server untuk melewati MFA bagi pengguna. |

| Status server | Status Microsoft Entra ID > Security > MFA > Server | Menampilkan status MFA Server yang dikaitkan dengan akun Anda. |

Peristiwa masuk Cloud MFA dari adaptor AD FS lokal atau ekstensi NPS tidak akan memiliki semua bidang dalam log masuk yang diisi karena data terbatas yang dikembalikan oleh komponen lokal. Anda dapat mengidentifikasi peristiwa ini dengan resourceID adfs atau radius di properti peristiwa. Meliputi:

- resultSignature

- appID

- deviceDetail

- conditionalAccessStatus

- authenticationContext

- isInteractive

- tokenIssuerName

- riskDetail, riskLevelAggregated,riskLevelDuringSignIn, riskState,riskEventTypes, riskEventTypes_v2

- authenticationProtocol

- incomingTokenType

Organisasi yang menjalankan versi terbaru ekstensi NPS atau menggunakan Microsoft Entra Koneksi Health akan memiliki alamat IP lokasi dalam peristiwa.

Langkah berikutnya

Artikel ini memberikan gambaran umum tentang laporan aktivitas masuk. Untuk informasi selengkapnya tentang apa yang dimuat laporan ini, lihat laporan aktivitas masuk di ID Microsoft Entra.