Mengonfigurasi Server Azure Multi-Factor Authentication untuk bekerja dengan AD FS di Windows Server

Jika Anda menggunakan Active Directory Federation Services (AD FS) dan ingin mengamankan sumber daya cloud atau lokal, Anda dapat mengonfigurasi Server Azure Multi-Factor Authentication untuk bekerja dengan AD FS. Konfigurasi ini memicu verifikasi dua langkah untuk titik akhir bernilai tinggi.

Dalam artikel ini, kami membahas cara menggunakan Server Microsoft Azure Multi-Factor Authentication dengan Layanan Federasi Direktori Aktif yang dimulai dengan Windows Server 2016. Untuk informasi selengkapnya, baca tentang cara mengamankan sumber daya cloud dan lokal menggunakan Server Azure Multi-Factor Authentication dengan AD FS 2.0.

Penting

Pada bulan September 2022, Microsoft mengumumkan penghentian Azure Multi-Factor Authentication Server. Mulai 30 September 2024, penyebaran Azure Multi-Factor Authentication Server tidak akan lagi melayani permintaan autentikasi multifaktor, yang dapat menyebabkan autentikasi gagal untuk organisasi Anda. Untuk memastikan layanan autentikasi yang tidak terganggu dan tetap dalam status yang didukung, organisasi harus memigrasikan data autentikasi pengguna mereka ke layanan Azure MFA berbasis cloud dengan menggunakan Utilitas Migrasi terbaru yang disertakan dalam pembaruan Azure MFA Server terbaru. Untuk informasi selengkapnya, lihat Migrasi Server Azure MFA.

Untuk mulai menggunakan MFA berbasis cloud, lihat Tutorial: Mengamankan peristiwa masuk pengguna dengan autentikasi multifaktor Azure.

Jika Anda menggunakan MFA berbasis cloud, lihat Mengamankan sumber daya cloud dengan autentikasi multifaktor Microsoft Entra dan AD FS.

Pelanggan yang ada dan telah mengaktifkan Server MFA sebelum 1 Juli 2019 dapat mengunduh versi terbaru, pembaruan yang akan datang, dan membuat info masuk aktivasi seperti biasa.

Mengamankan Windows Server AD FS dengan Server Azure Multi-Factor Authentication

Saat menginstal Server Azure Multi-Factor Authentication, Anda memiliki opsi berikut:

- Instal Server Azure Multi-Factor Authentication secara lokal pada server yang sama dengan AD FS

- Instal adaptor autentikasi multifaktor Azure secara lokal di server AD FS, lalu instal Server Autentikasi Multifaktor di komputer lain

Sebelum memulai, ketahui informasi berikut:

- Anda tidak perlu menginstal Server Azure Multi-Factor Authentication di server AD FS Anda. Namun, Anda harus menginstal adaptor autentikasi multifaktor untuk Layanan Federasi Direktori Aktif pada Windows Server 2012 R2 atau Windows Server 2016 yang menjalankan AD FS. Anda dapat menginstal server di komputer lain jika Anda menginstal adaptor AD FS secara terpisah pada server federasi AD FS Anda. Lihat prosedur berikut untuk mempelajari cara menginstal adaptor secara terpisah.

- Jika organisasi Anda menggunakan pesan teks atau metode verifikasi aplikasi seluler, string yang ditentukan di Pengaturan Perusahaan berisi placeholder, <$application_name$>. Di MFA Server v7.1, Anda dapat memberikan nama aplikasi yang menggantikan placeholder ini. Pada v7.0 atau yang lebih lama, placeholder ini tidak diganti secara otomatis saat Anda menggunakan adaptor AD FS. Untuk versi lebih lama tersebut, hapus placeholder dari string yang sesuai saat Anda mengamankan AD FS.

- Akun yang Anda gunakan untuk masuk harus memiliki hak pengguna untuk membuat grup keamanan di layanan Active Directory Anda.

- Wizard penginstalan adaptor AD FS Autentikasi multifaktor membuat grup keamanan yang disebut admin Telepon Factor dalam instans Direktori Aktif Anda. Hal tersebut kemudian menambahkan akun layanan AD FS dari layanan federasi Anda ke grup ini. Verifikasi bahwa grup PhoneFactor Admins dibuat pada pengendali domain Anda, dan bahwa akun layanan AD FS merupakan anggota grup ini. Jika perlu, tambahkan akun layanan AD FS secara manual ke grup PhoneFactor Admins pada pengendali domain Anda.

- Untuk informasi tentang menginstal SDK Layanan Web dengan portal pengguna, lihat menyebarkan portal pengguna untuk Server Azure Multi-Factor Authentication.

Menginstal Server Azure Multi-Factor Authentication secara lokal pada server AD FS

Unduh dan instal Server Azure Multi-Factor Authentication pada server AD FS Anda. Untuk mendapatkan informasi penginstalan, baca tentang mulai menggunakan Server Azure Multi-Factor Authentication.

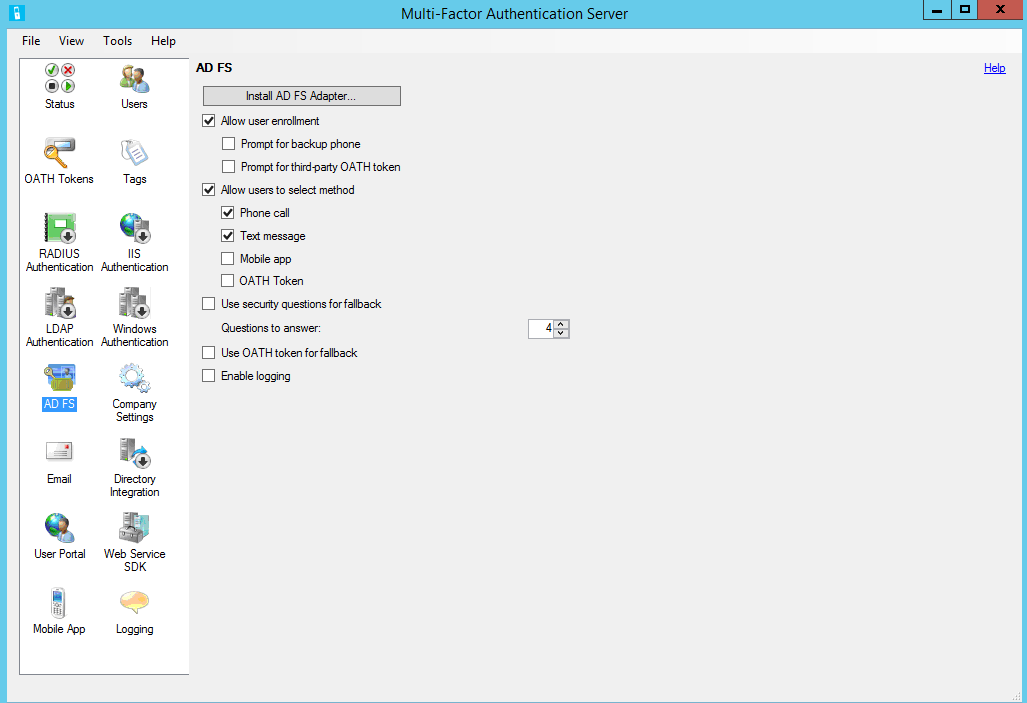

Di konsol manajemen Server Multi-Factor Authentication, klik ikon AD FS. Pilih opsi Izinkan pendaftaran pengguna dan Izinkan pengguna memilih metode.

Pilih opsi tambahan yang ingin Anda tentukan untuk organisasi Anda.

Klik Instal Adaptor AD FS.

Jika jendela Active Directory ditampilkan, itu berarti dua hal. Komputer Anda bergabung ke domain, dan konfigurasi Direktori Aktif untuk mengamankan komunikasi antara adaptor AD FS dan layanan autentikasi multifaktor tidak lengkap. Klik Berikutnya untuk menyelesaikan konfigurasi ini secara otomatis, atau pilih kotak centang Lewati konfigurasi Active Directory otomatis dan konfigurasi pengaturan secara manual. Klik Berikutnya.

Jika jendela Grup Lokal ditampilkan, hal ini berarti dua hal. Komputer Anda tidak bergabung ke domain, dan konfigurasi grup lokal untuk mengamankan komunikasi antara adaptor AD FS dan layanan autentikasi multifaktor tidak lengkap. Klik Berikutnya untuk menyelesaikan konfigurasi ini secara otomatis, atau pilih kotak centang Lewati konfigurasi Grup Lokal otomatis dan konfigurasi pengaturan secara manual. Klik Berikutnya.

Di wizard penginstalan, klik Berikutnya. Server Azure Multi-Factor Authentication membuat grup PhoneFactor Admins dan menambahkan akun layanan AD FS ke grup PhoneFactor Admins.

Pada halaman Luncurkan Alat Penginstal, klik Berikutnya.

Di penginstal adaptor AD FS autentikasi multifaktor, klik Berikutnya.

Klik Tutup saat penginstalan selesai.

Ketika adaptor telah diinstal, Anda harus mendaftarkannya dengan AD FS. Buka Windows PowerShell dan jalankan perintah berikut:

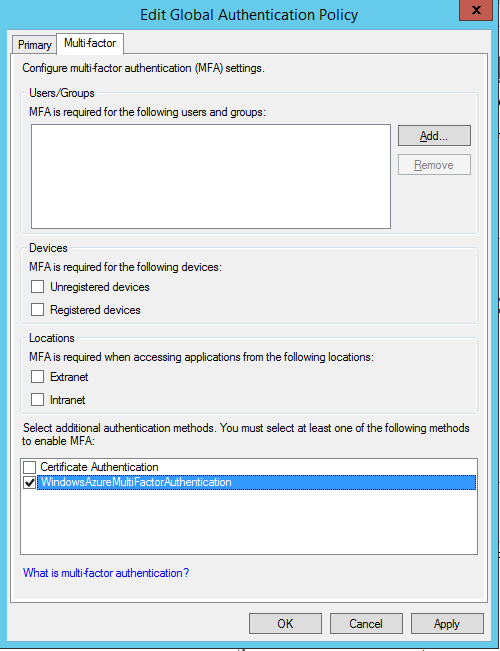

C:\Program Files\Multi-Factor Authentication Server\Register-MultiFactorAuthenticationAdfsAdapter.ps1Untuk menggunakan adaptor yang baru terdaftar, edit kebijakan autentikasi global di AD FS. Di konsol manajemen AD FS, buka node Kebijakan Autentikasi. Di bagian Autentikasi multifaktor, klik tautan Edit di samping bagian Pengaturan Global. Di jendela Edit Kebijakan Autentikasi Global, pilih Autentikasi multifaktor sebagai metode autentikasi tambahan, lalu klik OK. Adaptor terdaftar sebagai WindowsAzureMultiFactorAuthentication. Mulai ulang layanan AD FS agar pendaftaran bisa berlaku.

Pada titik ini, Server Multi-Factor Authentication disiapkan menjadi penyedia autentikasi tambahan untuk digunakan dengan AD FS.

Menginstal instans mandiri adaptor AD FS dengan menggunakan SDK Layanan Web

- Instal SDK Layanan Web pada server yang menjalankan Server Multi-Factor Authentication.

- Salin file berikut dari direktori \Program Files\Multi-Factor Authentication Server ke server tempat Anda berencana menginstal adaptor LAYANAN Federasi Direktori Aktif:

- MultiFactorAuthenticationAdfsAdapterSetup64.msi

- Register-MultiFactorAuthenticationAdfsAdapter.ps1

- Unregister-MultiFactorAuthenticationAdfsAdapter.ps1

- MultiFactorAuthenticationAdfsAdapter.config

- Jalankan file penginstalan MultiFactorAuthenticationAdfsAdapterSetup64.msi.

- Di penginstal adaptor AD FS autentikasi multifaktor, klik Berikutnya untuk memulai penginstalan.

- Klik Tutup saat penginstalan selesai.

Mengedit file MultiFactorAuthenticationAdfsAdapter.config

Ikuti langkah-langkah berikut untuk mengedit file MultiFactorAuthenticationAdfsAdapter.config:

- Tetapkan node UseWebServiceSdk ke true.

- Atur nilai untuk WebServiceSdkUrl ke URL SDK Layanan Web autentikasi multifaktor. Misalnya: https://contoso.com/<certificatename>/MultiFactorAuthWebServiceSdk/PfWsSdk.asmx, Di mana <certificatename> adalah nama sertifikat Anda.

- Edit skrip Register-MultiFactorAuthenticationAdfsAdapter.ps1 dengan menambahkan

-ConfigurationFilePath <path>ke akhir perintahRegister-AdfsAuthenticationProvider, di mana <jalur> adalah jalur lengkap ke file MultiFactorAuthenticationAdfsAdapter.config.

Mengonfigurasi SDK Layanan Web dengan nama pengguna dan kata sandi

Ada dua opsi untuk mengonfigurasi SDK Layanan Web. Pertama adalah dengan nama pengguna dan kata sandi, yang kedua adalah dengan sertifikat klien. Ikuti langkah-langkah ini untuk opsi pertama, atau lewati opsi kedua.

- Tetapkan nilai untuk WebServiceSdkUsername ke akun yang merupakan anggota grup keamanan PhoneFactor Admins. Gunakan format <domain>\<nama pengguna>.

- Tetapkan nilai untuk WebServiceSdkPassword ke kata sandi akun yang sesuai. Karakter khusus "&" tidak dapat digunakan dalam WebServiceSdkPassword.

Mengonfigurasi SDK Layanan Web dengan sertifikat klien

Jika Anda tidak ingin menggunakan nama pengguna dan kata sandi, ikuti langkah-langkah berikut untuk mengonfigurasi SDK Layanan Web dengan sertifikat klien.

- Dapatkan sertifikat klien dari otoritas sertifikat untuk server yang menjalankan SDK Layanan Web. Pelajari cara mendapatkan sertifikat klien.

- Impor sertifikat klien ke penyimpanan sertifikat pribadi komputer lokal pada server yang menjalankan SDK Layanan Web. Pastikan sertifikat publik dari otoritas sertifikat berada di penyimpanan Sertifikat Akar Tepercaya.

- Ekspor kunci publik dan privat sertifikat klien menjadi file .pfx.

- Ekspor kunci publik dalam format Base64 menjadi file .cer.

- Di Manajer Server, verifikasi bahwa fitur Autentikasi Pemetaan Sertifikat Klien Web Server (IIS)\Web Server\Security\IIS diinstal. Jika tidak diinstal, pilih Tambahkan Peran dan Fitur untuk menambahkan fitur ini.

- Di Manajer IIS, klik dua kali Editor Konfigurasi di situs web yang berisi direktori virtual SDK Layanan Web. Sangat penting bagi Anda untuk memilih situs web, bukan direktori virtual.

- Buka bagian system.webServer/security/authentication/iisClientCertificateMappingAuthentication.

- Atur diaktifkan ke true.

- Atur oneToOneCertificateMappingsEnabled ke true.

- Klik tombol ... di samping oneToOneMappings, lalu klik tautan Tambahkan.

- Buka file Base64 .cer yang Anda ekspor sebelumnya. Hapus -----BEGIN CERTIFICATE-----, -----END CERTIFICATE-----, dan hentian baris apa pun. Salin string yang dihasilkan.

- Atur sertifikat ke string yang disalin dalam langkah sebelumnya.

- Atur diaktifkan ke true.

- Atur userName ke akun yang merupakan anggota grup keamanan PhoneFactor Admins. Gunakan format <domain>\<nama pengguna>.

- Atur kata sandi ke kata sandi akun yang sesuai, lalu tutup Editor Konfigurasi.

- Klik tautan Terapkan.

- Di direktori virtual SDK Layanan Web, klik dua kali Autentikasi.

- Verifikasi bahwa Autentikasi Dasar dan Peniruan Identitas ASP.NET diatur ke Diaktifkan, dan semua item lainnya diatur ke Dinonaktifkan.

- Di direktori virtual SDK Layanan Web, klik dua kali Pengaturan SSL.

- Atur Sertifikat Klien ke Terima, lalu klik Terapkan.

- Salin file .pfx yang Anda ekspor sebelumnya ke server yang menjalankan adaptor AD FS.

- Impor file .pfx ke penyimpanan sertifikat pribadi komputer lokal.

- Klik kanan dan pilih Kelola Kunci Pribadi, lalu beri akses baca ke akun yang Anda gunakan untuk masuk ke layanan AD FS.

- Buka sertifikat klien dan salin thumbprint dari tab Detail.

- Dalam file MultiFactorAuthenticationAdfsAdapter.config, atur WebServiceSdkCertificateThumbprint ke string yang disalin pada langkah sebelumnya.

Terakhir, untuk mendaftarkan adaptor, jalankan skrip \Program Files\Multi-Factor Authentication Server\Register-MultiFactorAuthenticationAdfsAdapter.ps1 di PowerShell. Adaptor terdaftar sebagai WindowsAzureMultiFactorAuthentication. Mulai ulang layanan AD FS agar pendaftaran bisa berlaku.

Mengamankan sumber daya Microsoft Entra menggunakan LAYANAN Federasi Direktori Aktif

Untuk mengamankan sumber daya cloud Anda, siapkan aturan klaim sehingga Layanan Federasi Direktori Aktif mengeluarkan klaim multipleauthn ketika pengguna berhasil melakukan verifikasi dua langkah. Klaim ini diteruskan ke ID Microsoft Entra. Ikuti prosedur ini untuk menelusuri langkah-langkahnya:

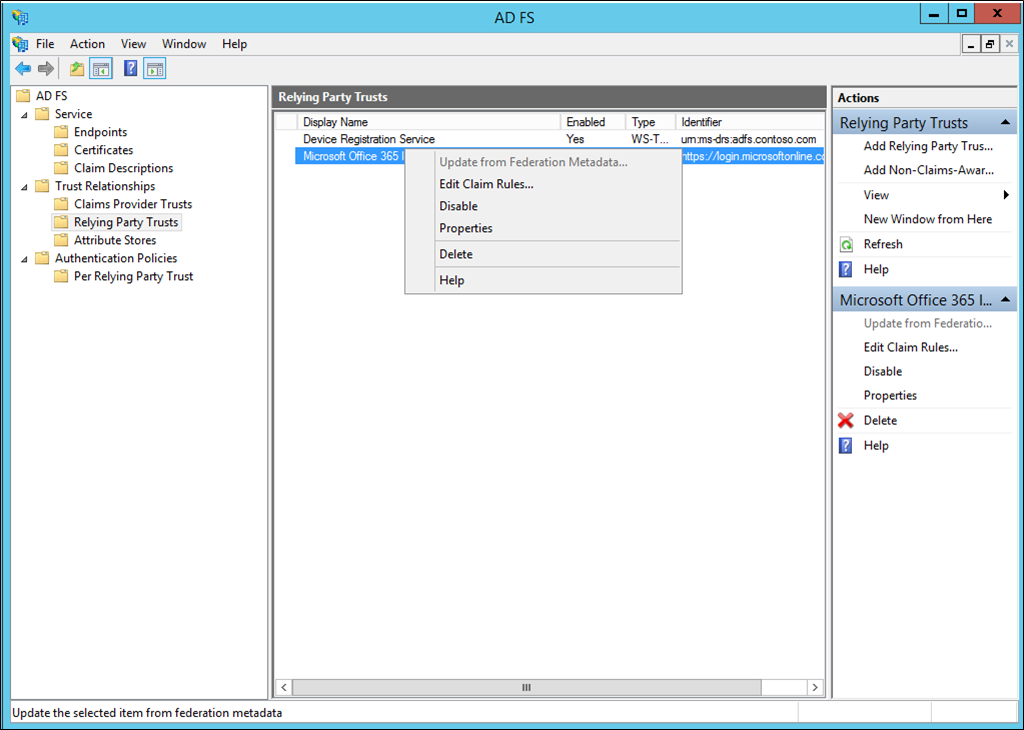

Buka Manajemen Layanan Federasi Direktori Aktif.

Di sebelah kiri, pilih Mengandalkan Kepercayaan Pihak.

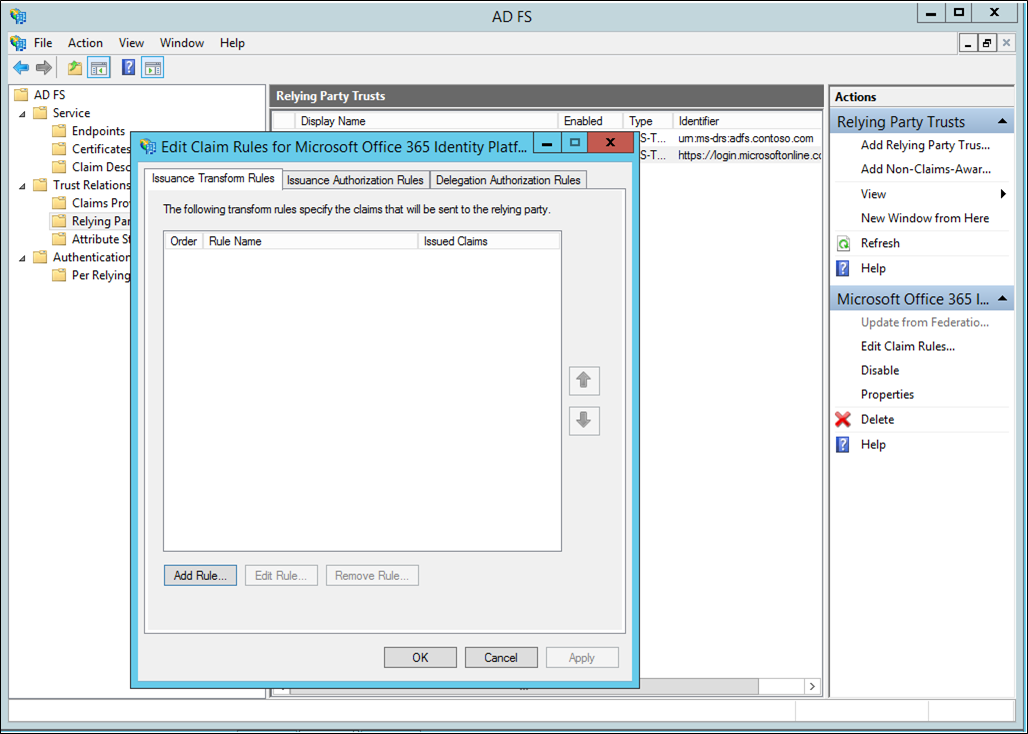

Klik kanan pada Platform Identitas Microsoft Office 365 dan pilih Edit Aturan Klaim

Pada Aturan Transformasi Penerbitan, klik Tambahkan Aturan.

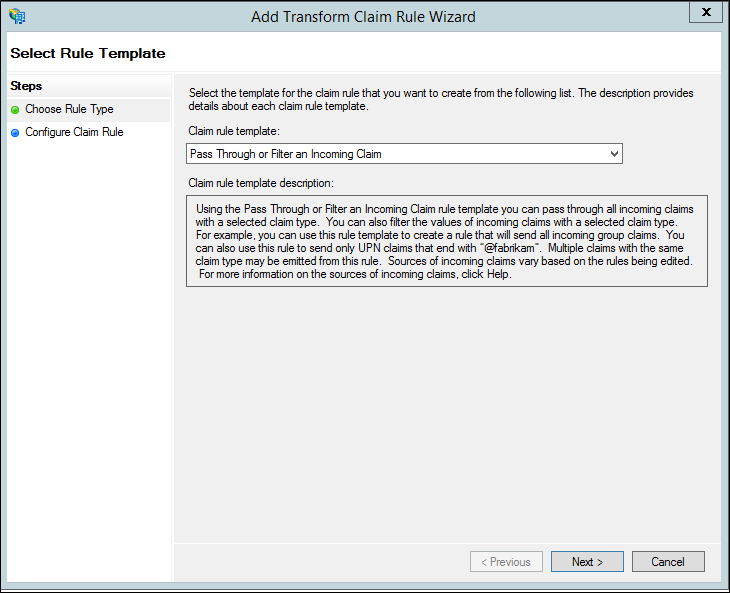

Pada Wizard Tambahkan Aturan Klaim Transformasi, pilih Lewati atau Filter Klaim Masuk dari daftar tarik turun dan klik Berikutnya.

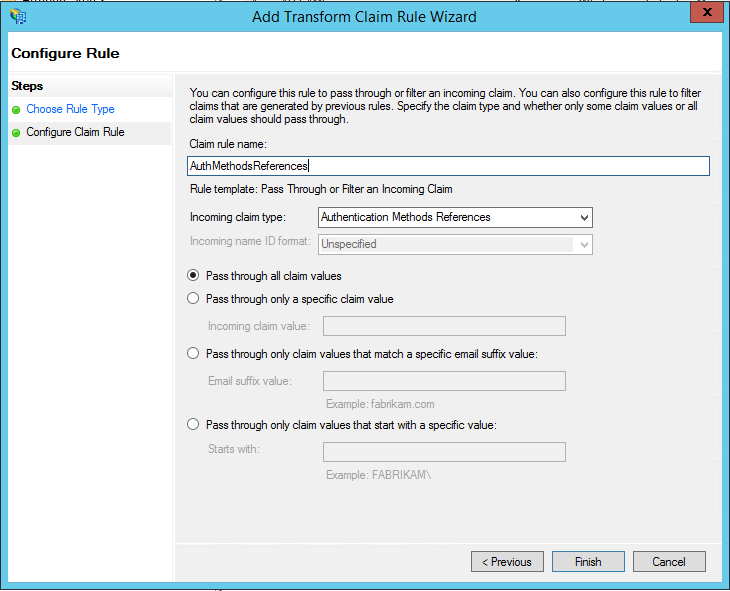

Beri nama aturan Anda.

Pilih Referensi Metode Autentikasi sebagai jenis klaim Masuk.

Pilih Lewati semua nilai klaim.

Klik Selesai. Tutup konsol Manajemen Layanan Federasi Direktori Aktif.

Log pemecahan masalah

Untuk membantu memecahkan masalah dengan Adaptor AD FS MFA Server, gunakan langkah-langkah berikut untuk mengaktifkan pembuatan logging tambahan.

- Di antarmuka MFA Server, buka bagian AD FS, dan centang kotak Aktifkan logging.

- Di setiap server AD FS, gunakan regedit.exe untuk membuat kunci registri nilai string

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Positive Networks\PhoneFactor\InstallPathdengan nilaiC:\Program Files\Multi-Factor Authentication Server\(atau direktori pilihan Anda lainnya). Harap diingat bahwa backslash trailing adalah hal yang penting. - Buat direktori

C:\Program Files\Multi-Factor Authentication Server\Logs(atau direktori lain seperti yang direferensikan dalam Langkah 2). - Berikan Akses modifikasi pada direktori Log ke akun layanan AD FS.

- Mulai ulang layanan AD FS.

- Pastikan file

MultiFactorAuthAdfsAdapter.logberkas dibuat di dalam direktori Log.

Topik terkait

Untuk bantuan pemecahan masalah, lihat FAQ autentikasi multifaktor Azure