Pemecahan masalah sinkronisasi cloud

Sinkronisasi cloud memiliki banyak dependensi dan interaksi yang berbeda, yang dapat menimbulkan berbagai masalah. Artikel ini membantu Anda memecahkan masalah-masalah ini. Hal ini memperkenalkan area khas bagi Anda untuk berfokus pada cara mengumpulkan informasi tambahan, dan berbagai teknik yang dapat Anda gunakan untuk melacak masalah.

Masalah agen

Saat memecahkan masalah agen, Anda memverifikasi bahwa agen telah diinstal dengan benar, dan bahwa agen berkomunikasi dengan ID Microsoft Entra. Secara khusus, beberapa hal pertama yang ingin Anda verifikasi dengan agen adalah:

- Apakah sudah terinstal?

- Apakah agen berjalan secara lokal?

- Apakah agen berada di dalam portal?

- Apakah agen ditandai sehat?

Anda dapat memverifikasi item ini di portal dan di server lokal yang menjalankan agen.

Verifikasi agen pusat admin Microsoft Entra

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

Untuk memverifikasi bahwa Azure mendeteksi agen, dan bahwa agen tersebut baik kondisinya, ikuti langkah-langkah berikut:

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Hibrid.

- Telusuri ke Manajemen>Hibrid Identitas>Sinkronisasi Microsoft Entra Koneksi> Cloud.

- Pilih sinkronisasi cloud.

- Anda akan melihat agen yang telah Anda instal. Verifikasi bahwa agen yang dimaksud ada. Jika semuanya baik-baik saja, Anda akan melihat status aktif (hijau) untuk agen tersebut.

Verifikasi port terbuka yang diperlukan

Verifikasi bahwa agen provisi Microsoft Entra dapat berkomunikasi dengan sukses dengan pusat data Azure. Jika ada firewall di jalur, pastikan port berikut untuk lalu lintas keluar terbuka:

| Nomor port | Cara menggunakannya |

|---|---|

| 80 | Mengunduh daftar pencabutan sertifikat (CRL) saat memvalidasi sertifikat TLS/SSL. |

| 443 | Menangani semua komunikasi keluar dengan layanan Proksi Aplikasi. |

Jika firewall Anda menerapkan lalu lintas sesuai dengan pengguna asal, buka juga port 80 dan 443 untuk lalu lintas dari layanan Windows yang berjalan sebagai layanan jaringan.

Mengizinkan akses ke URL

Izinkan akses ke URL berikut:

| URL | Port | Cara menggunakannya |

|---|---|---|

*.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Komunikasi antara konektor dan layanan cloud Proksi Aplikasi. |

crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | Konektor menggunakan URL ini untuk memverifikasi sertifikat. |

login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com www.microsoft.com/pkiops |

443/HTTPS | Konektor menggunakan URL ini selama proses pendaftaran. |

ctldl.windowsupdate.com |

80/HTTP | Konektor menggunakan URL ini selama proses pendaftaran. |

Anda dapat mengizinkan koneksi ke *.msappproxy.net, *.servicebus.windows.net, dan URL lain sebelumnya, jika firewall atau proxy memungkinkan Anda mengonfigurasi aturan akses berdasarkan akhiran domain. Jika tidak, Anda perlu mengizinkan akses ke rentang IP Azure dan tag layanan - cloud publik. Rentang IP diperbarui tiap minggu.

Penting

Hindari semua bentuk inspeksi dan penghentian sebaris pada komunikasi TLS keluar antara konektor jaringan privat Microsoft Entra dan layanan cloud proksi aplikasi Microsoft Entra.

Resolusi nama DNS untuk titik akhir proksi aplikasi Microsoft Entra

Catatan DNS publik untuk titik akhir proksi aplikasi Microsoft Entra adalah rekaman CNAME berantai, menunjuk ke catatan A. Ini memastikan toleransi dan fleksibilitas kegagalan. Dijamin bahwa konektor jaringan privat Microsoft Entra selalu mengakses nama host dengan akhiran *.msappproxy.net domain atau *.servicebus.windows.net.

Namun, selama resolusi nama, data CNAME mungkin berisi data DNS dengan nama host dan akhiran yang berbeda. Karena ini, Anda harus memastikan perangkat dapat menyelesaikan semua data dalam rantai dan memungkinkan koneksi ke alamat IP yang diselesaikan. Karena data DNS dalam rantai mungkin diubah dari waktu ke waktu, kami tidak bisa memberi Anda daftar data DNS apa pun.

Di server lokal

Untuk memverifikasi bahwa agen berjalan, ikuti langkah berikut:

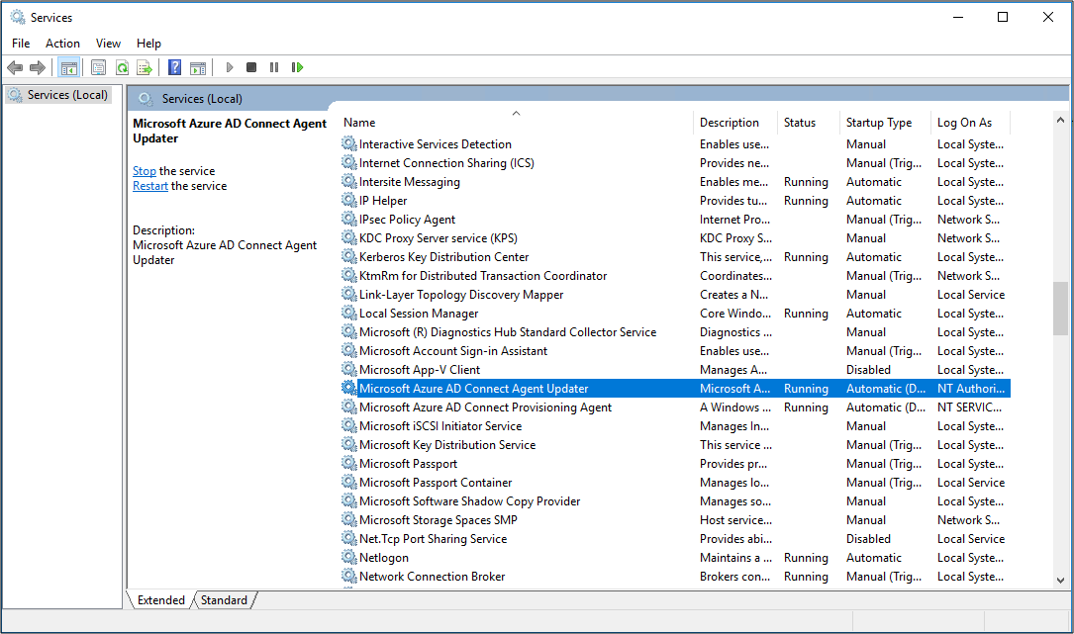

Di server dengan agen yang diinstal, buka Layanan. Lakukan ini dengan membuka Mulai>Jalankan>Services.msc.

Di bawah Layanan, pastikan Microsoft Entra Koneksi Agent Updater dan Microsoft Entra Provisioning Agent ada di sana. Selain itu, konfirmasikan bahwa status keduanya Sedang berjalan.

Masalah umum instalasi agen

Bagian berikut ini menjelaskan beberapa masalah umum penginstalan agen dan solusi biasanya untuk masalah tersebut.

Agen gagal memulai

Anda mungkin menerima pesan kesalahan yang berisi:

Layanan 'Microsoft Entra Provisioning Agent' gagal dimulai. Verifikasi bahwa Anda memiliki hak istimewa yang mencukupi untuk memulai layanan sistem.

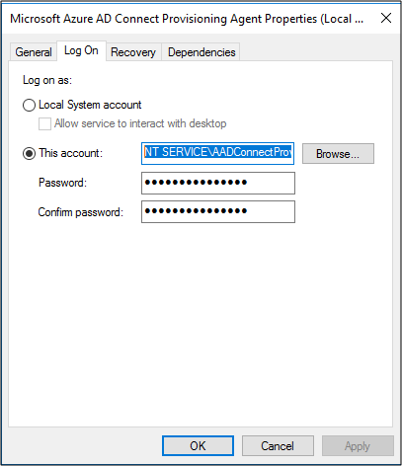

Masalah ini biasanya disebabkan oleh kebijakan kelompok. Kebijakan mencegah izin agar tidak diterapkan ke akun masuk Layanan NT lokal yang dibuat oleh alat penginstal (NT SERVICE\AADConnectProvisioningAgent). Izin ini diperlukan untuk memulai layanan.

Untuk mengatasi masalah ini, ikuti langkah-langkah berikut:

Masuk ke server menggunakan akun administrator.

Buka Layanan dengan mengakses Mulai>Jalankan>Services.msc.

Di bawah Layanan, klik dua kali Microsoft Entra Provisioning Agent.

Pada tab Masuk, ubah Akun ini menjadi admin domain. Kemudian mulai ulang layanan tersebut.

Waktu habis agen atau sertifikat tidak valid

Anda mungkin mendapatkan pesan kesalahan berikut saat mencoba mendaftarkan agen.

Masalah ini biasanya disebabkan oleh agen yang tidak dapat tersambung ke layanan identitas hibrid. Untuk menyelesaikan masalah ini, konfigurasikan proksi keluar.

Agen provisi mendukung penggunaan proksi keluar. Anda dapat mengonfigurasinya dengan mengedit file .config agen: C:\Program Files\Microsoft Azure AD Connect Provisioning Agent\AADConnectProvisioningAgent.exe.config.

Tambahkan baris berikut ke dalamnya, di bagian akhir file sebelum tag penutup </configuration>. Ganti variabel [proxy-server] dan [proxy-port] dengan nama server proksi dan nilai port Anda.

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy

usesystemdefault="true"

proxyaddress="http://[proxy-server]:[proxy-port]"

bypassonlocal="true"

/>

</defaultProxy>

</system.net>

Pendaftaran agen gagal dengan kesalahan keamanan

Anda mungkin mendapat pesan kesalahan saat menginstal agen provisi cloud. Masalah ini umumnya disebabkan oleh ketidakmampuan agen untuk menjalankan skrip pendaftaran PowerShell karena kebijakan eksekusi PowerShell lokal.

Untuk mengatasi masalah ini, ubah kebijakan eksekusi PowerShell pada server. Anda perlu mengatur kebijakan komputer dan pengguna menjadi Undefined atau RemoteSigned. Jika ditetapkan sebagai Unrestricted, Anda akan melihat kesalahan ini. Untuk informasi selengkapnya, lihat kebijakan eksekusi PowerShell.

File log

Secara default, agen mengeluarkan pesan kesalahan minimal dan informasi pelacakan tumpukan. Anda dapat menemukan log jejak ini pada folder berikut: C:\ProgramData\Microsoft\Azure AD Connect Provisioning Agent\Trace.

Untuk mengumpulkan detail tambahan untuk memecahkan masalah terkait agen, ikuti langkah berikut.

- Instal modul PowerShell AADCloudSyncTools.

- Gunakan cmdlet

Export-AADCloudSyncToolsLogsPowerShell untuk menangkap informasi. Anda dapat menggunakan opsi berikut untuk menyesuaikan pengumpulan data Anda.SkipVerboseTraceuntuk hanya mengekspor log saat ini tanpa menangkap log verbose (default = false).TracingDurationMinsuntuk menentukan durasi pengambilan yang berbeda (default = 3 menit).OutputPathuntuk menentukan jalur output yang berbeda (default = folder Dokumen pengguna).

Masalah sinkronisasi objek

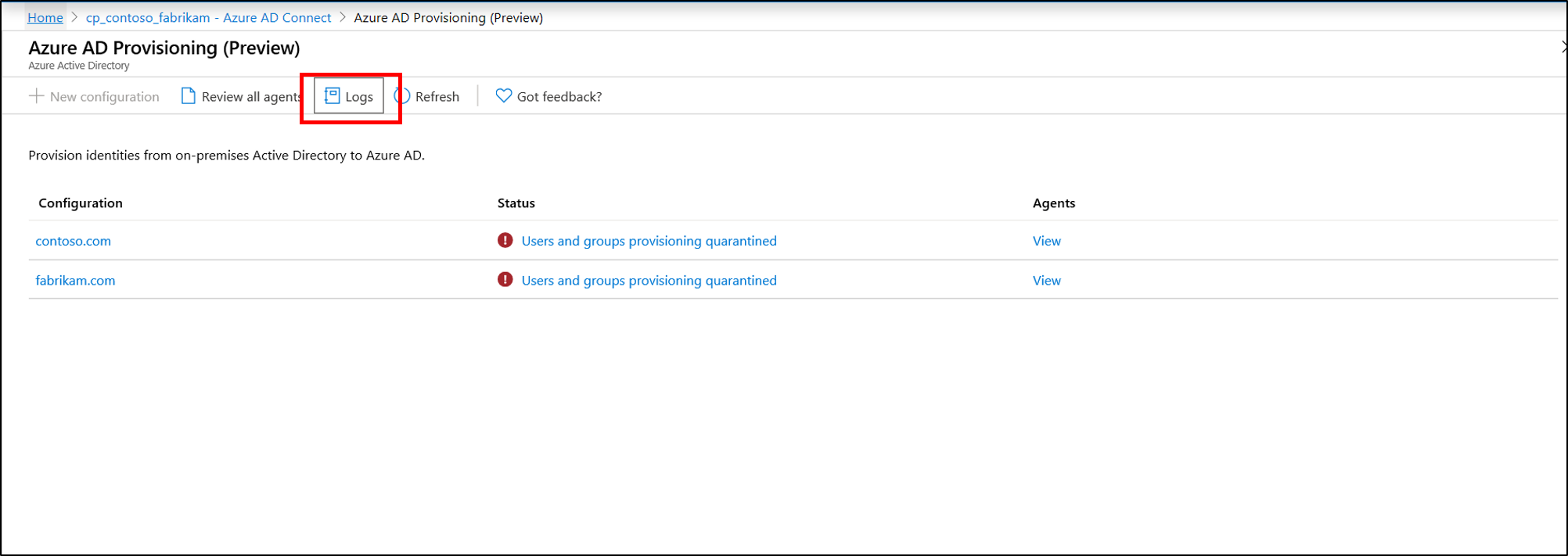

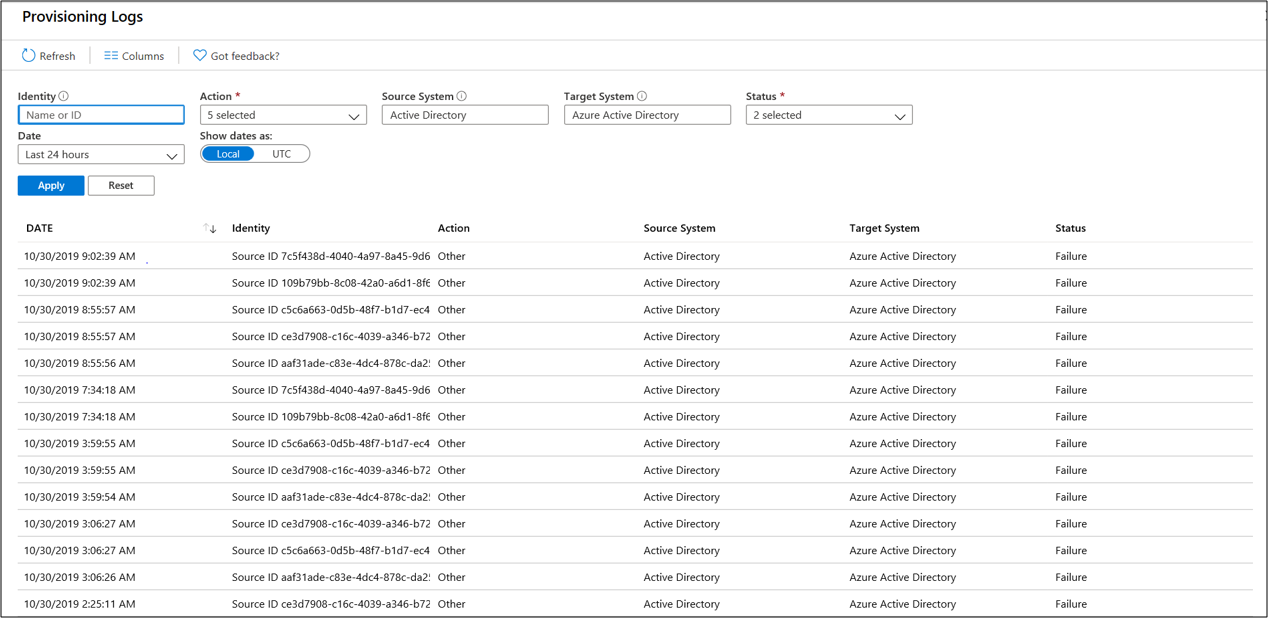

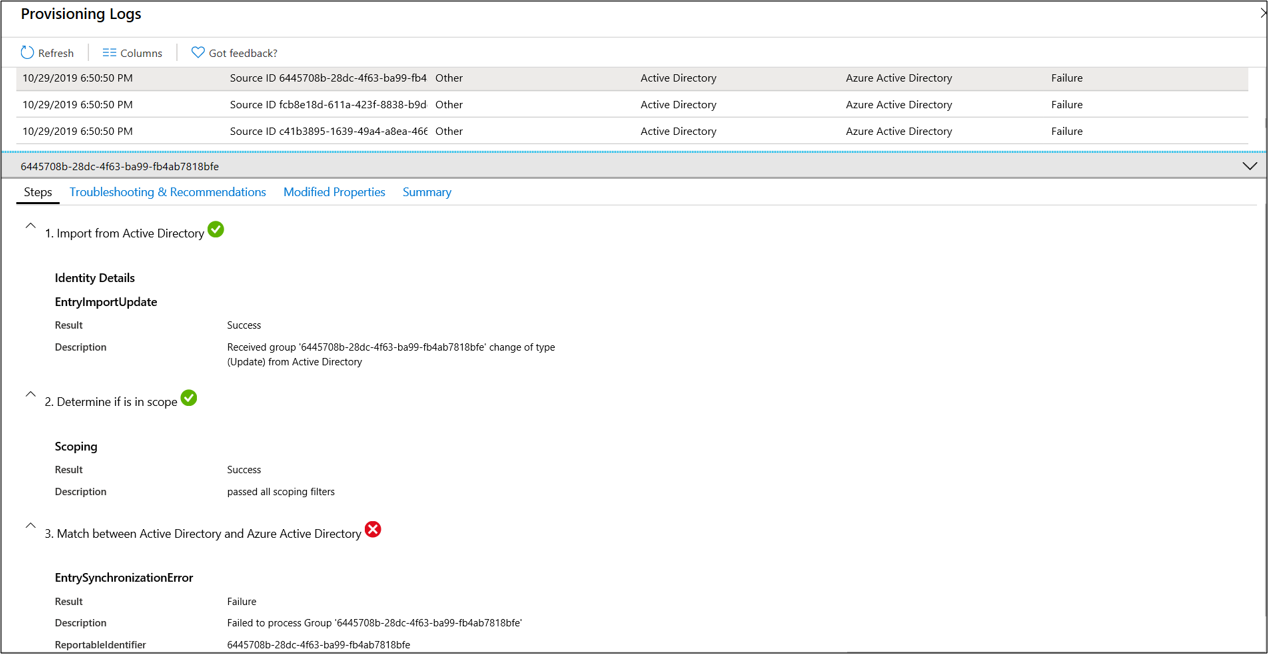

Di portal, Anda dapat menggunakan log provisi untuk membantu melacak dan memecahkan masalah sinkronisasi objek. Untuk melihat cacatan tersebut, pilih Log.

Catatan provisi memberikan informasi melimpah mengenai status objek yang sedang disinkronkan antara lingkungan Active Directory lokal Anda dan Azure.

Anda dapat memfilter tampilan agar menunjukkan masalah tertentu seperti berdasarkan tanggal. Anda juga dapat mencari log untuk aktivitas yang berkaitan dengan objek Direktori Aktif menggunakan Active Directory-nya ObjectGuid. Klik dua kali aktivitas individu untuk melihat informasi tambahan.

Informasi ini menyediakan langkah rinci serta lokasi terjadinya masalah sinkronisasi. Dengan begitu, Anda dapat menentukan lokasi masalah tersebut dengan tepat.

Objek yang dilewati

Jika Anda telah menyinkronkan pengguna dan grup dari Direktori Aktif, Anda mungkin tidak dapat menemukan satu atau beberapa grup di ID Microsoft Entra. Ini bisa disebabkan oleh sinkronisasi yang belum selesai atau belum tertangkap dengan pembuatan objek di Direktori Aktif, kesalahan sinkronisasi yang memblokir objek yang dibuat di MICROSOFT Entra ID, atau aturan cakupan aturan sinkronisasi mungkin diterapkan yang tidak termasuk objek.

Jika Anda memulai ulang sinkronisasi, lalu ketika siklus provisi selesai, cari log provisi untuk aktivitas yang berkaitan dengan objek menggunakan Direktori ObjectGuidAktif objek tersebut . Jika peristiwa dengan Identitas yang hanya berisi ID Sumber dan Status Skipped ada di log, ini dapat menunjukkan bahwa agen memfilter objek Direktori Aktif karena berada di luar cakupan.

Secara default, aturan cakupan mengecualikan objek berikut agar tidak disinkronkan ke ID Microsoft Entra:

- pengguna, grup, dan kontak dengan

IsCriticalSystemObjectdiatur ke TRUE, termasuk banyak pengguna dan grup bawaan di Direktori Aktif - objek korban replikasi

Pembatasan tambahan dapat ada dalam skema sinkronisasi.

Ambang penghapusan objek Microsoft Entra

Jika Anda memiliki topologi implementasi dengan Microsoft Entra Koneksi dan Microsoft Entra Cloud Sync, keduanya mengekspor ke penyewa Microsoft Entra yang sama, atau jika Anda sepenuhnya pindah dari menggunakan Microsoft Entra Koneksi ke Microsoft Entra Cloud Sync, Anda mungkin mendapatkan pesan kesalahan ekspor berikut saat menghapus atau memindahkan beberapa objek dari cakupan yang ditentukan:

Kesalahan ini tidak terkait dengan fitur pencegahan penghapusan yang tidak disengaja dari sinkronisasi cloud Microsoft Entra Koneksi. Ini dipicu oleh fitur pencegahan penghapusan yang tidak disengaja yang diatur dalam direktori Microsoft Entra dari Microsoft Entra Koneksi. Jika Anda tidak menginstal server Microsoft Entra Koneksi yang dapat Anda alihkan fiturnya, Anda dapat menggunakan modul PowerShell "AADCloudSyncTools" yang diinstal dengan Microsoft Entra Koneksi agen sinkronisasi cloud untuk menonaktifkan pengaturan pada penyewa dan mengizinkan penghapusan yang diblokir untuk diekspor setelah mengonfirmasi bahwa mereka diharapkan dan harus diizinkan. Gunakan perintah berikut:

Disable-AADCloudSyncToolsDirSyncAccidentalDeletionPrevention -tenantId "340ab039-c6b1-48a5-9ba7-28fe88f83980"

Selama siklus provisi berikutnya, objek yang ditandai untuk penghapusan harus berhasil dihapus dari direktori Microsoft Entra.

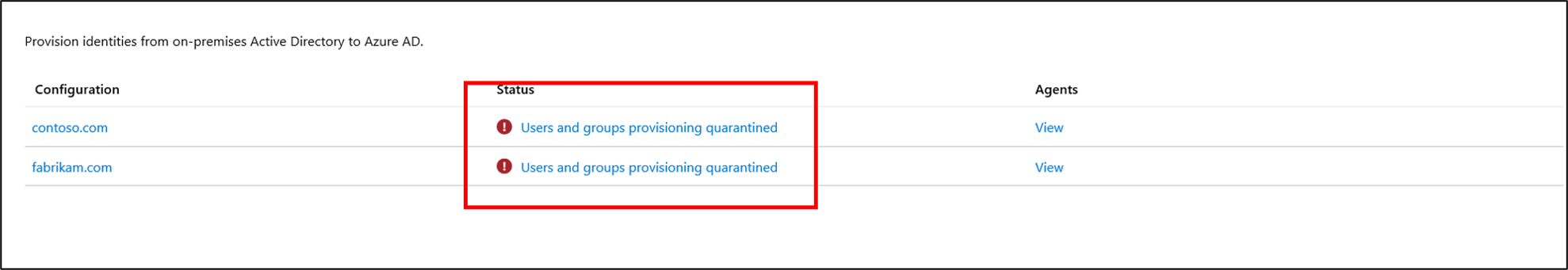

Masalah provisi yang dikarantina

Sinkronisasi cloud memantau kondisi konfigurasi Anda dan menempatkan objek berkondisi buruk ke status karantina. Jika sebagian besar atau semua panggilan yang dibuat untuk sistem target terus menerus gagal karena kesalahan (misalnya, info masuk admin tidak valid), pekerjaan sinkronisasi akan ditandai sebagai dikarantina.

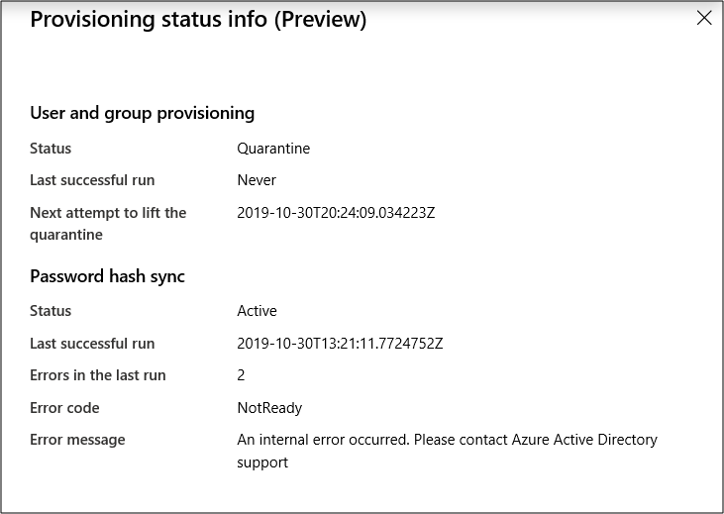

Dengan memilih status, Anda dapat melihat informasi tambahan mengenai karantina. Anda juga dapat memperoleh kode serta pesan kesalahan.

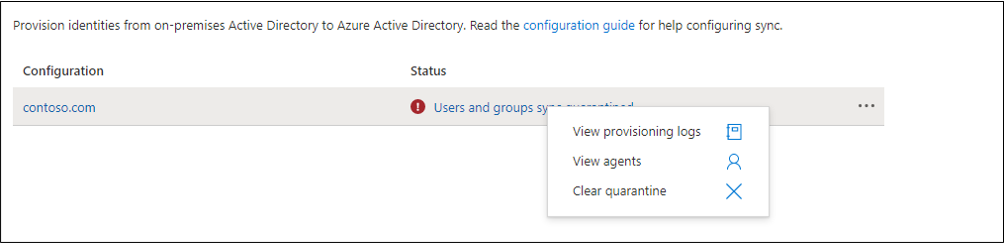

Mengklik kanan pada status akan menampilkan opsi tambahan untuk:

- Melihat log provisi.

- Melihat agennya.

- Membersihkan karantina.

Menyelesaikan karantina

Ada dua cara berbeda untuk menyelesaikan karantina. Anda dapat menghapus karantina, atau memulai kembali pekerjaan provisi.

Membersihkan karantina

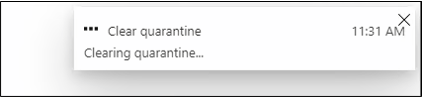

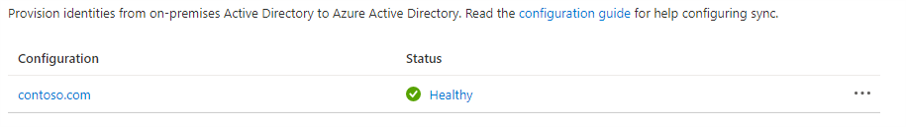

Untuk menghapus marka air dan menjalankan sinkronisasi delta pada pekerjaan provisi setelah Anda memverifikasinya, klik kanan pada status dan pilih Hapus karantina.

Anda akan melihat pemberitahuan bahwa karantina sudah selesai.

Kemudian Anda akan melihat status pada agen menjadi sehat.

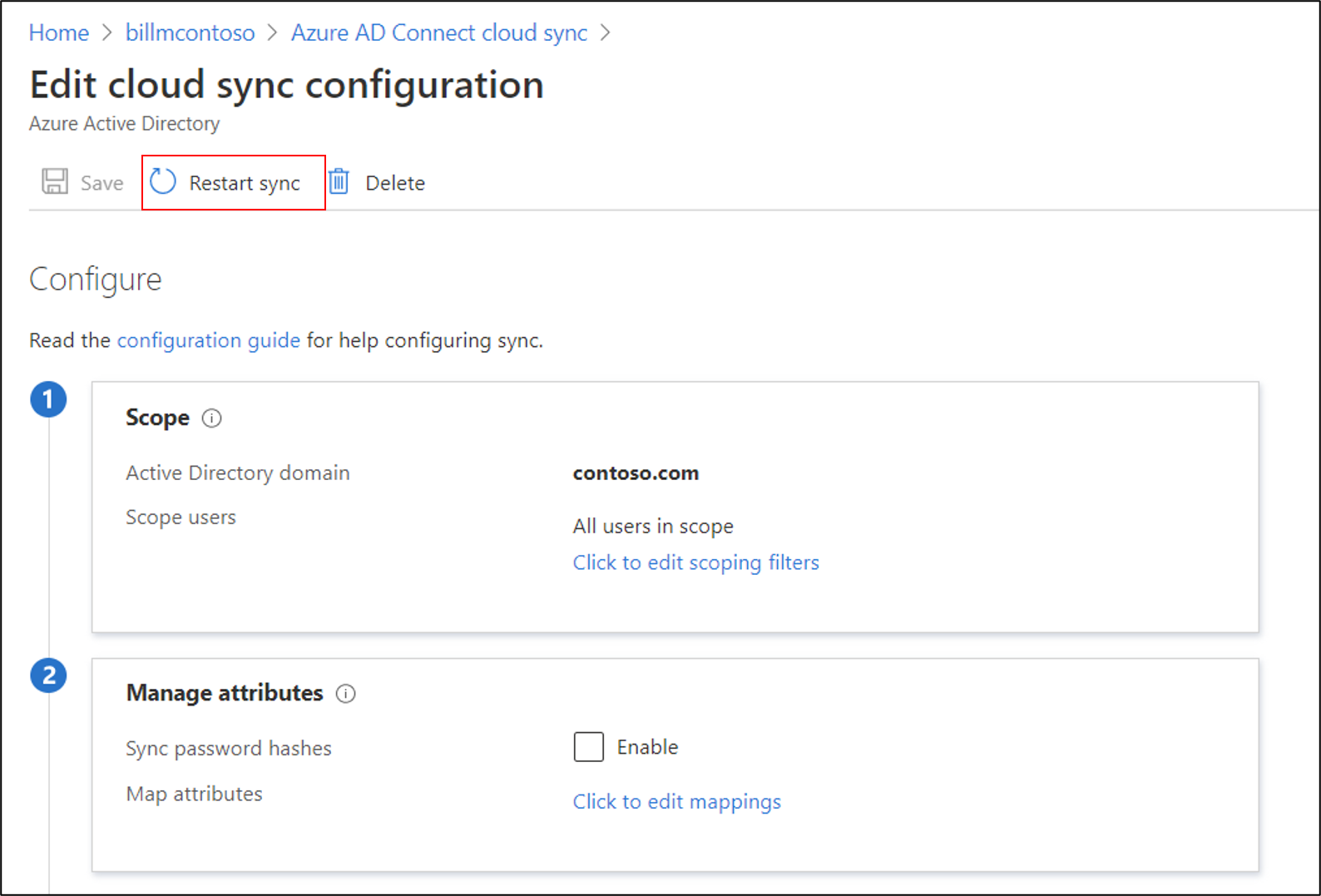

Mulai ulang pekerjaan provisi

Gunakan portal untuk memulai ulang pekerjaan provisi. Pada halaman konfigurasi agen, pilih Mulai ulang provisi.

Atau, Anda dapat menggunakan Microsoft Graph untuk memulai ulang pekerjaan provisi. Anda akan memiliki kontrol penuh atas apa yang Anda mulai ulang. Anda dapat memilih untuk menghapus:

- Escrow, untuk memulai ulang penghitung escrow yang menumpuk menunju status karantina.

- Karantina, untuk menghapus aplikasi dari karantina.

- Marka air.

Gunakan permintaan berikut:

POST /servicePrincipals/{id}/synchronization/jobs/{jobId}/restart

Memperbaiki akun layanan sinkronisasi cloud

Jika perlu memperbaiki akun layanan sinkronisasi cloud, Anda dapat menggunakan perintah Repair-AADCloudSyncToolsAccount.

Dari sesi PowerShell dengan hak istimewa administratif, ketik atau salin dan tempelkan:

Connect-AADCloudSyncToolsMasukkan kredensial Administrator Global Microsoft Entra Anda.

Ketik atau salin dan tempelkan:

Repair-AADCloudSyncToolsAccountSetelah selesai, akan muncul pemberitahuan bahwa akun berhasil diperbaiki.

Tulis balik kata sandi

Untuk mengaktifkan dan menggunakan tulis balik kata sandi dengan sinkronisasi cloud, ingatlah hal berikut:

- Jika Anda perlu memperbarui izin gMSA, mungkin diperlukan waktu hingga satu jam atau lebih agar izin ini dapat direplikasi ke semua objek di direktori Anda. Jika Anda tidak menetapkan izin ini, tulis balik mungkin terlihat seperti dikonfigurasi dengan benar, tetapi pengguna mungkin mengalami kesalahan saat mereka memperbarui kata sandi lokalnya dari cloud. Izin harus diterapkan ke Objek ini dan semua objek turunan agar Unexpire Password muncul.

- Jika kata sandi untuk beberapa akun pengguna tidak ditulis balik ke direktori lokal, pastikan bahwa pewarisan tidak dinonaktifkan untuk akun di lingkungan Active Directory Domain Services (AD DS) lokal. Izin tulis untuk kata sandi harus diterapkan pada objek turunan agar fitur tersebut agar berfungsi dengan benar.

- Kebijakan kata sandi di lingkungan AD DS lokal dapat mencegah pengaturan ulang kata sandi diproses dengan benar. Jika Anda menguji fitur ini dan ingin mengatur ulang kata sandi bagi pengguna lebih dari sekali per hari, kebijakan grup untuk usia kata sandi minimum harus diatur ke 0. Anda dapat menemukan pengaturan ini di lokasi berikut: Konfigurasi Komputer>Kebijakan>Pengaturan Windows>Pengaturan Keamanan>Kebijakan Akun, di dalam gpmc.msc.

- Jika Anda memperbarui kebijakan grup, tunggu kebijakan yang diperbarui untuk mereplikasi, atau gunakan perintah

gpupdate /force. - Agar kata sandi dapat segera diubah, usia sandi minimum harus diatur ke 0. Namun, jika pengguna mematuhi kebijakan lokal, dan usia kata sandi minimum diatur ke nilai yang lebih besar dari 0, tulis balik kata sandi tidak akan berfungsi setelah kebijakan lokal dievaluasi.

- Jika Anda memperbarui kebijakan grup, tunggu kebijakan yang diperbarui untuk mereplikasi, atau gunakan perintah