Apa itu Token Refresh Utama?

Token Refresh Utama (PRT) adalah artefak utama autentikasi Microsoft Entra pada Windows 10 atau yang lebih baru, Windows Server 2016 dan versi yang lebih baru, perangkat iOS, dan Android. Ini adalah JSON Web Token (JWT) yang secara khusus dikeluarkan untuk broker token pihak pertama Microsoft untuk mengaktifkan akses menyeluruh (SSO) di seluruh aplikasi yang digunakan pada perangkat tersebut. Dalam artikel ini, berikan detail tentang bagaimana PRT dikeluarkan, digunakan, dan dilindungi pada Perangkat Windows 10 atau yang lebih baru. Sebaiknya gunakan versi terbaru Windows 10, Windows 11, dan Windows Server 2019+ untuk mendapatkan pengalaman SSO terbaik.

Artikel ini mengasumsikan bahwa Anda sudah memahami berbagai status perangkat yang tersedia di ID Microsoft Entra dan cara kerja akses menyeluruh di Windows 10 atau yang lebih baru. Untuk informasi selengkapnya tentang perangkat di ID Microsoft Entra, lihat artikel Apa itu manajemen perangkat di ID Microsoft Entra?

Terminologi dan komponen utama

Komponen Windows berikut memainkan peran penting dalam meminta dan menggunakan PRT:

- Penyedia Autentikasi Cloud (CloudAP): CloudAP adalah penyedia autentikasi modern untuk akses masuk Windows, yang memverifikasi pengguna yang masuk ke perangkat Windows 10 atau yang lebih baru. CloudAP menyediakan kerangka kerja plugin yang dapat dibangun oleh penyedia identitas untuk mengaktifkan autentikasi ke Windows menggunakan kredensial penyedia identitas tersebut.

- Pengelola Akun Web (WAM): WAM adalah perantara token default di perangkat Windows 10 atau yang lebih baru. WAM juga menyediakan kerangka kerja plugin yang dapat dibuat oleh penyedia identitas dan mengaktifkan SSO ke aplikasi yang mengandalkan penyedia identitas tersebut.

- Plugin Microsoft Entra CloudAP: plugin khusus Microsoft Entra yang dibangun pada kerangka kerja CloudAP yang memverifikasi kredensial pengguna dengan ID Microsoft Entra selama masuk Windows.

- Plugin Microsoft Entra WAM: plugin khusus Microsoft Entra yang dibangun pada kerangka kerja WAM yang memungkinkan SSO ke aplikasi yang mengandalkan ID Microsoft Entra untuk autentikasi.

- Dsreg: komponen khusus Microsoft Entra pada Windows 10 atau yang lebih baru, yang menangani proses pendaftaran perangkat untuk semua status perangkat.

- Modul Platform Tepercaya (TPM): TPM adalah komponen perangkat keras yang dibangun ke dalam perangkat yang menyediakan fungsi keamanan berbasis perangkat keras untuk rahasia pengguna dan perangkat. Detail lebih lanjut dapat ditemukan dalam artikel Gambaran umum Teknologi Modul Platform Tepercaya.

Apa isi PRT?

PRT berisi klaim yang ditemukan di sebagian besar token refresh ID Microsoft Entra. Selain itu, ada beberapa klaim khusus perangkat yang termasuk dalam PRT. Klaimnya sebagai berikut:

- ID perangkat: PRT dikeluarkan untuk pengguna di perangkat tertentu. Klaim ID perangkat

deviceIDmenentukan perangkat yang dikeluarkan PRT kepada pengguna. Klaim ini kemudian dikeluarkan untuk token yang diperoleh melalui PRT. Klaim ID perangkat digunakan guna menentukan otorisasi untuk Akses Bersyarat berdasarkan status perangkat atau kepatuhan. - Kunci sesi: Kunci sesi adalah kunci konten terenkripsi, yang dihasilkan oleh layanan autentikasi Microsoft Entra, yang dikeluarkan sebagai bagian dari PRT. Kunci sesi bertindak sebagai bukti kepemilikan ketika PRT digunakan untuk mendapatkan token bagi aplikasi lain. Kunci sesi diluncurkan pada windows 10 atau yang lebih baru yang bergabung dengan Microsoft Entra atau perangkat gabungan hibrid Microsoft Entra jika lebih lama dari 30 hari.

Dapatkah saya melihat apa yang ada di PRT?

PRT adalah blob buram yang dikirim dari Microsoft Entra yang kontennya tidak diketahui oleh komponen klien apa pun. Anda tidak dapat melihat apa yang ada di dalam PRT.

Bagaimana PRT dikeluarkan?

Pendaftaran perangkat adalah prasyarat untuk autentikasi berbasis perangkat di ID Microsoft Entra. PRT dikeluarkan untuk pengguna hanya pada perangkat terdaftar. Untuk detail lebih mendalam tentang pendaftaran perangkat, lihat artikel Windows Hello untuk Bisnis dan Pendaftaran Pengguna. Selama pendaftaran perangkat, komponen dsreg membuat dua rangkaian pasangan kunci kriptografi:

- Kunci perangkat (dkpub/dkpriv)

- Kunci transportasi (tkpub/tkpriv)

Kunci privat terikat ke TPM perangkat jika perangkat memiliki TPM yang valid dan berfungsi, sementara kunci publik dikirim ke ID Microsoft Entra selama proses pendaftaran perangkat. Kunci ini digunakan untuk memvalidasi status perangkat selama permintaan PRT.

PRT dikeluarkan saat autentikasi pengguna pada perangkat Windows 10 atau yang lebih baru dalam dua skenario:

- Gabungan Microsoft Entra atau Gabungan hibrid Microsoft Entra: PRT dikeluarkan selama masuk Windows saat pengguna masuk dengan kredensial organisasi mereka. PRT dikeluarkan dengan semua info masuk yang didukung Windows 10 atau yang lebih baru, contohnya, kata sandi dan Windows Hello untuk Bisnis. Dalam skenario ini, plugin Microsoft Entra CloudAP adalah otoritas utama untuk PRT.

- Perangkat terdaftar Microsoft Entra: PRT dikeluarkan saat pengguna menambahkan akun kerja sekunder ke perangkat Windows 10 atau yang lebih baru. Pengguna dapat menambahkan akun ke Windows 10 atau yang lebih baru dengan dua cara berbeda -

- Menambahkan akun melalui perintah Gunakan organisasi ini untuk mengelola perangkat saya setelah masuk ke aplikasi (contohnya, Microsoft Outlook)

- Menambahkan akun dari Pengaturan>Akun>Akses Kantor atau Sekolah>Hubungkan

Dalam skenario perangkat terdaftar Microsoft Entra, plugin Microsoft Entra WAM adalah otoritas utama untuk PRT karena masuk Windows tidak terjadi dengan akun Microsoft Entra ini.

Catatan

Penyedia identitas pihak ketiga perlu mendukung protokol WS-Trust untuk mengaktifkan penerbitan PRT pada Perangkat Windows 10 atau yang lebih baru. Tanpa WS-Trust, PRT tidak dapat dikeluarkan untuk pengguna di perangkat microsoft Entra hybrid joined atau Microsoft Entra joined. Pada Layanan Federasi Direktori Aktif hanya titik akhir usernamemixed yang diperlukan. Pada Layanan Federasi Direktori Aktif jika smartcard/certificate digunakan selama titik akhir masuk certificatemixed Windows diperlukan. Baik adfs/services/trust/2005/windowstransport dan adfs/services/trust/13/windowstransport harus diaktifkan sebagai intranet yang menghadap titik akhir saja dan TIDAK boleh diekspos sebagai ekstranet yang menghadap titik akhir melalui web Proksi Aplikasi.

Catatan

Kebijakan Microsoft Entra Conditional Access tidak dievaluasi saat PRT dikeluarkan.

Catatan

Kami tidak mendukung penyedia kredensial pihak ketiga untuk penerbitan dan perpanjangan PRT Microsoft Entra.

Berapa lama masa pakai PRT?

Setelah diterbitkan, PRT berlaku selama 14 hari dan terus diperbarui selama pengguna secara aktif menggunakan perangkat.

Bagaimana cara penggunaan PRT?

PRT digunakan oleh dua komponen utama di Windows:

- Plugin Microsoft Entra CloudAP: Selama masuk Windows, plugin Microsoft Entra CloudAP meminta PRT dari ID Microsoft Entra menggunakan kredensial yang disediakan oleh pengguna. Ini juga menyimpan PRT untuk mengaktifkan masuk cache ketika pengguna tidak memiliki akses ke koneksi internet.

- Plugin Microsoft Entra WAM: Ketika pengguna mencoba mengakses aplikasi, plugin Microsoft Entra WAM menggunakan PRT untuk mengaktifkan SSO di Windows 10 atau yang lebih baru. Plugin Microsoft Entra WAM menggunakan PRT untuk meminta refresh dan mengakses token untuk aplikasi yang mengandalkan WAM untuk permintaan token. Plugin WAM Microsoft Azure AD juga mengaktifkan SSO pada browser dengan memasukkan PRT ke dalam permintaan browser. Browser SSO di Windows 10 atau yang lebih baru didukung di Microsoft Edge (asli), Chrome (melalui Akun Windows 10 atau Mozilla Firefox v91+ (pengaturan Firefox Windows SSO)

Catatan

Jika pengguna memiliki dua akun dari penyewa Microsoft Entra yang sama yang masuk ke aplikasi browser, autentikasi perangkat yang disediakan oleh PRT akun utama juga secara otomatis diterapkan ke akun kedua. Akibatnya, akun kedua juga memenuhi kebijakan Akses Bersyarat berbasis perangkat pada penyewa.

Bagaimana cara PRT diperbarui?

PRT diperbarui dalam dua metode berbeda:

- Plugin Microsoft Entra CloudAP setiap 4 jam: Plugin CloudAP memperbarui PRT setiap 4 jam selama masuk Windows. Jika pengguna tidak memiliki koneksi internet selama waktu tersebut, plugin CloudAP akan memperbarui PRT setelah perangkat terhubung ke internet.

- Plugin Microsoft Entra WAM selama permintaan token aplikasi: Plugin WAM memungkinkan SSO pada perangkat Windows 10 atau yang lebih baru dengan mengaktifkan permintaan token senyap untuk aplikasi. Plugin WAM dapat memperbarui PRT selama permintaan token ini dengan dua cara berbeda:

- Aplikasi meminta WAM untuk token akses secara diam-diam tetapi tidak ada token refresh yang tersedia untuk aplikasi tersebut. Dalam hal ini, WAM menggunakan PRT guna meminta token untuk aplikasi dan mendapatkan kembali PRT baru dalam respons.

- Aplikasi meminta WAM untuk token akses tetapi PRT tidak valid atau ID Microsoft Entra memerlukan otorisasi ekstra (misalnya, autentikasi multifaktor Microsoft Entra). Dalam skenario ini, WAM memulai log masuk interaktif yang mengharuskan pengguna untuk mengautentikasi ulang atau memberikan verifikasi tambahan dan PRT baru dikeluarkan pada autentikasi yang berhasil.

Di lingkungan Layanan Federasi Direktori Aktif, garis pandang langsung ke pengendali domain tidak diperlukan untuk memperbarui PRT. Perpanjangan PRT hanya /adfs/services/trust/2005/usernamemixed memerlukan dan /adfs/services/trust/13/usernamemixed titik akhir diaktifkan pada proksi dengan menggunakan protokol WS-Trust.

Windows memindahkan titik akhir yang diperlukan untuk autentikasi kata sandi hanya ketika kata sandi diubah, bukan untuk perpanjangan PRT.

Catatan

Kebijakan Microsoft Entra Conditional Access tidak dievaluasi saat PRT diperbarui.

Pertimbangan kunci

- Di gabungan Microsoft Entra dan perangkat gabungan hibrid Microsoft Entra, plugin CloudAP adalah otoritas utama untuk PRT. Jika PRT diperbarui selama permintaan token berbasis WAM, PRT dikirim kembali ke plugin CloudAP, yang memverifikasi validitas PRT dengan ID Microsoft Entra sebelum menerimanya.

Platform Android:

- PRT berlaku selama 90 hari dan terus diperbarui selama perangkat sedang digunakan. Namun, hanya berlaku selama 14 hari jika perangkat tidak digunakan.

- PRT hanya diterbitkan dan diperpanjang selama autentikasi aplikasi asli. PRT tidak diperbarui atau dikeluarkan selama sesi browser.

- Anda dapat memperoleh PRT tanpa perlu pendaftaran perangkat (Workplace Join) dan mengaktifkan SSO.

- PRT yang diperoleh tanpa pendaftaran perangkat tidak dapat memenuhi kriteria otorisasi untuk Akses Bersyarat yang bergantung pada status atau kepatuhan perangkat.

Bagaimana PRT dilindungi?

PRT dilindungi dengan mengikatnya ke perangkat tempat pengguna masuk. MICROSOFT Entra ID dan Windows 10 atau yang lebih baru mengaktifkan perlindungan PRT melalui metode berikut:

- Selama masuk pertama: Selama masuk pertama, PRT dikeluarkan dengan permintaan penandatanganan menggunakan kunci perangkat yang dihasilkan secara kriptografi selama pendaftaran perangkat. Pada perangkat dengan TPM yang valid dan berfungsi, kunci perangkat diamankan oleh TPM yang mencegah akses berbahaya. PRT tidak dikeluarkan jika tanda tangan kunci perangkat yang sesuai tidak dapat divalidasi.

- Selama permintaan dan perpanjangan token: Saat PRT dikeluarkan, ID Microsoft Entra juga mengeluarkan kunci sesi terenkripsi ke perangkat. Ini dienkripsi dengan kunci transportasi umum (tkpub) yang dihasilkan dan dikirim ke ID Microsoft Entra sebagai bagian dari pendaftaran perangkat. Kunci sesi ini hanya dapat didekripsi oleh kunci transportasi pribadi (tkpriv) yang diamankan oleh TPM. Kunci sesi adalah kunci Proof-of-Possession (POP) untuk setiap permintaan yang dikirim ke ID Microsoft Entra. Kunci sesi juga dilindungi oleh TPM dan komponen OS lain tidak dapat mengaksesnya. Permintaan token atau permintaan perpanjangan PRT ditandatangani dengan aman oleh kunci sesi ini melalui TPM dan karenanya, tidak dapat dirusak. Microsoft Entra membatalkan permintaan apa pun dari perangkat yang tidak ditandatangani oleh kunci sesi yang sesuai.

Dengan mengamankan kunci ini menggunakan TPM, kami meningkatkan keamanan bagi PRT dari pelaku jahat yang mencoba mencuri kunci atau memutar ulang PRT. Jadi, menggunakan TPM sangat meningkatkan keamanan microsoft Entra bergabung, microsoft Entra hybrid bergabung, dan perangkat terdaftar Microsoft Entra terhadap pencurian kredensial. Untuk performa dan keandalan, TPM 2.0 adalah versi yang direkomendasikan untuk semua skenario pendaftaran perangkat Microsoft Entra di Windows 10 atau yang lebih baru. Dimulai dengan pembaruan Windows 10, 1903, ID Microsoft Entra tidak menggunakan TPM 1.2 untuk salah satu kunci di atas karena masalah keandalan.

Bagaimana token aplikasi dan cookie browser dilindungi?

Token aplikasi: Saat aplikasi meminta token melalui WAM, ID Microsoft Entra mengeluarkan token refresh dan token akses. Namun, WAM hanya mengembalikan token akses ke aplikasi dan mengamankan token refresh di cache-nya dengan mengenkripsinya dengan kunci antarmuka pemrograman aplikasi perlindungan data (DPAPI) pengguna. WAM menggunakan token refresh dengan aman melalui tanda tangan permintaan menggunakan kunci sesi untuk menerbitkan token akses lebih lanjut. Kunci DPAPI diamankan oleh kunci konten berbasis ID Microsoft Entra di Microsoft Entra itu sendiri. Ketika perangkat perlu mendekripsi profil pengguna dengan kunci DPAPI, MICROSOFT Entra ID menyediakan kunci DPAPI yang dienkripsi oleh kunci sesi, yang diminta plugin CloudAP TPM untuk mendekripsi. Fungsi ini memastikan konsistensi dalam mengamankan token refresh dan menghindari aplikasi yang menerapkan mekanisme perlindungan mereka sendiri.

Cookie browser: Di Windows 10 atau yang lebih baru, MICROSOFT Entra ID mendukung SSO browser di Internet Explorer dan Microsoft Edge secara asli, di Google Chrome melalui ekstensi akun Windows 10 dan di Mozilla Firefox v91+ melalui pengaturan browser. Keamanan dibangun tidak hanya untuk melindungi cookie, tetapi juga titik akhir tempat cookie dikirim. Cookie browser dilindungi dengan cara yang sama seperti PRT, dengan menggunakan kunci sesi untuk menandatangani dan melindungi cookie.

Saat pengguna memulai interaksi browser, browser (atau ekstensi) memanggil host klien asli COM. Host klien asli memastikan bahwa halaman tersebut berasal dari salah satu domain yang diizinkan. Browser dapat mengirim parameter lain ke host klien asli, termasuk nonce, namun host klien asli menjamin validasi nama host. Host klien asli meminta cookie PRT dari plugin CloudAP, yang membuat dan menandatanganinya dengan kunci sesi yang dilindungi TPM. Karena cookie PRT ditandatangani oleh kunci sesi, sulit untuk dirusak. Cookie PRT ini disertakan dalam header permintaan untuk ID Microsoft Entra untuk memvalidasi perangkat asalnya. Jika menggunakan browser Chrome, hanya ekstensi yang secara eksplisit didefinisikan dalam manifes host klien asli yang dapat memanggilnya mencegah ekstensi sewenang-wenang membuat permintaan ini. Setelah MICROSOFT Entra ID memvalidasi cookie PRT, id tersebut mengeluarkan cookie sesi ke browser. Cookie sesi ini juga berisi kunci sesi sama yang dikeluarkan dengan PRT. Selama permintaan berikutnya, kunci sesi divalidasi secara efektif, mengikat cookie ke perangkat dan mencegah pemutaran ulang dari tempat lain.

Kapan PRT mendapatkan klaim MFA?

PRT bisa mendapatkan klaim autentikasi multifaktor dalam skenario tertentu. Ketika PRT berbasis MFA digunakan untuk meminta token aplikasi, klaim MFA ditransfer ke token aplikasi tersebut. Fungsi ini memberikan pengalaman yang mulus kepada pengguna dengan mencegah tantangan MFA bagi setiap aplikasi yang membutuhkannya. PRT bisa mendapatkan klaim MFA dengan cara berikut:

- Masuk dengan Windows Hello untuk Bisnis: Windows Hello untuk Bisnis mengganti kata sandi dan menggunakan kunci kriptografi untuk memberikan autentikasi dua faktor yang kuat. Windows Hello untuk Bisnis bersifat khusus untuk pengguna di perangkat, dan itu sendiri mengharuskan MFA untuk menyediakannya. Saat pengguna masuk dengan Windows Hello untuk Bisnis, PRT pengguna mendapatkan klaim MFA. Skenario ini juga berlaku untuk pengguna yang masuk dengan kartu pintar jika autentikasi kartu pintar menghasilkan klaim MFA dari Layanan Federasi Direktori Aktif.

- Karena Windows Hello untuk Bisnis dianggap sebagai autentikasi multifaktor, klaim MFA diperbarui ketika PRT itu sendiri di-refresh, sehingga durasi MFA akan terus diperpanjang saat pengguna masuk dengan Windows Hello untuk Bisnis.

- MFA selama masuk interaktif WAM: Selama permintaan token melalui WAM, jika pengguna diharuskan untuk melakukan MFA guna mengakses aplikasi, PRT yang diperbarui selama interaksi ini ditandai dengan klaim MFA.

- Dalam hal ini, klaim MFA tidak diperbarui terus menerus, sehingga durasi MFA didasarkan pada masa pakai yang ditetapkan pada direktori.

- Ketika PRT dan RT yang ada sebelumnya digunakan untuk akses ke aplikasi, PRT dan RT dianggap sebagai bukti autentikasi pertama. RT baru diperlukan dengan bukti kedua dan klaim MFA yang tercetak. Proses ini juga mengeluarkan PRT dan RT baru.

Windows 10 atau yang lebih baru mempertahankan daftar PRT yang dipartisi untuk setiap kredensial. Jadi, ada PRT untuk setiap Windows Hello untuk Bisnis, kata sandi, atau kartu pintar. Partisi ini memastikan bahwa klaim MFA diisolasi berdasarkan kredensial yang digunakan, dan tidak tercampur selama permintaan token.

Catatan

Saat menggunakan kata sandi untuk masuk ke Windows 10 atau gabungan Microsoft Entra yang lebih baru atau perangkat gabungan hibrid Microsoft Entra, MFA selama masuk interaktif WAM mungkin diperlukan setelah kunci sesi yang terkait dengan PRT digulirkan.

Bagaimana PRT menjadi tidak valid?

PRT menjadi tidak valid dalam skenario berikut:

- Pengguna tidak valid: Jika pengguna dihapus atau dinonaktifkan di ID Microsoft Entra, PRT mereka tidak valid dan tidak dapat digunakan untuk mendapatkan token untuk aplikasi. Jika pengguna yang dihapus atau dinonaktifkan sudah masuk ke perangkat sebelumnya, rincian masuk cache akan memasukkan pengguna, hingga CloudAP menyadari statusnya yang tidak valid. Setelah CloudAP menentukan bahwa pengguna tidak valid, CloudAP memblokir aktivitas masuk berikutnya. Pengguna yang tidak valid secara otomatis diblokir untuk masuk ke perangkat baru yang tidak memiliki kredensial mereka di-cache.

- Perangkat tidak valid: Jika perangkat dihapus atau dinonaktifkan di ID Microsoft Entra, PRT yang diperoleh pada perangkat tersebut tidak valid dan tidak dapat digunakan untuk mendapatkan token untuk aplikasi lain. Jika pengguna sudah masuk ke perangkat yang tidak valid, mereka dapat terus melakukannya. Tetapi semua token pada perangkat tidak valid dan pengguna tidak memiliki SSO ke sumber daya apa pun dari perangkat tersebut.

- Perubahan kata sandi: Jika pengguna mendapatkan PRT dengan kata sandi mereka, PRT tidak valid oleh ID Microsoft Entra saat pengguna mengubah kata sandi mereka. Perubahan kata sandi mengakibatkan pengguna mendapatkan PRT baru. Pembatalan ini dapat terjadi dengan dua cara berbeda:

- Jika pengguna masuk ke Windows dengan kata sandi baru mereka, CloudAP membuang PRT lama dan meminta ID Microsoft Entra untuk mengeluarkan PRT baru dengan kata sandi baru mereka. Jika pengguna tidak memiliki koneksi internet, kata sandi baru tidak dapat divalidasi, Windows mungkin mengharuskan pengguna untuk memasukkan kata sandi lama mereka.

- Jika pengguna telah masuk dengan kata sandi lama mereka atau mengubah kata sandi mereka setelah masuk ke Windows, PRT lama digunakan untuk permintaan token berbasis WAM apa pun. Dalam skenario ini, pengguna diminta untuk mengotorisasi ulang selama permintaan token WAM dan PRT baru dikeluarkan.

- Masalah TPM: Terkadang, TPM perangkat dapat goyah atau gagal, yang menyebabkan tidak dapat diaksesnya kunci yang diamankan oleh TPM. Dalam hal ini, perangkat tidak mampu mendapatkan PRT atau meminta token menggunakan PRT yang ada karena tidak dapat membuktikan kepemilikan kunci kriptografi. Akibatnya, PRT yang ada tidak valid oleh ID Microsoft Entra. Ketika Windows 10 mendeteksi kegagalan, Windows 10 memulai alur pemulihan untuk mendaftarkan ulang perangkat dengan kunci kriptografi baru. Dengan gabungan hibrid Microsoft Entra, sama seperti pendaftaran awal, pemulihan terjadi secara diam-diam tanpa input pengguna. Untuk perangkat terdaftar Microsoft Entra joined atau Microsoft Entra, pemulihan perlu dilakukan oleh pengguna yang memiliki hak istimewa administrator pada perangkat. Dalam skenario ini, alur pemulihan dimulai oleh permintaan Windows yang memandu pengguna untuk berhasil memulihkan perangkat.

Alur terperinci

Diagram berikut menggambarkan detail yang mendasari dalam menerbitkan, memperpanjang, dan menggunakan PRT guna meminta token akses untuk aplikasi. Selain itu, langkah-langkah ini juga menggambarkan bagaimana mekanisme keamanan tersebut diterapkan selama interaksi ini.

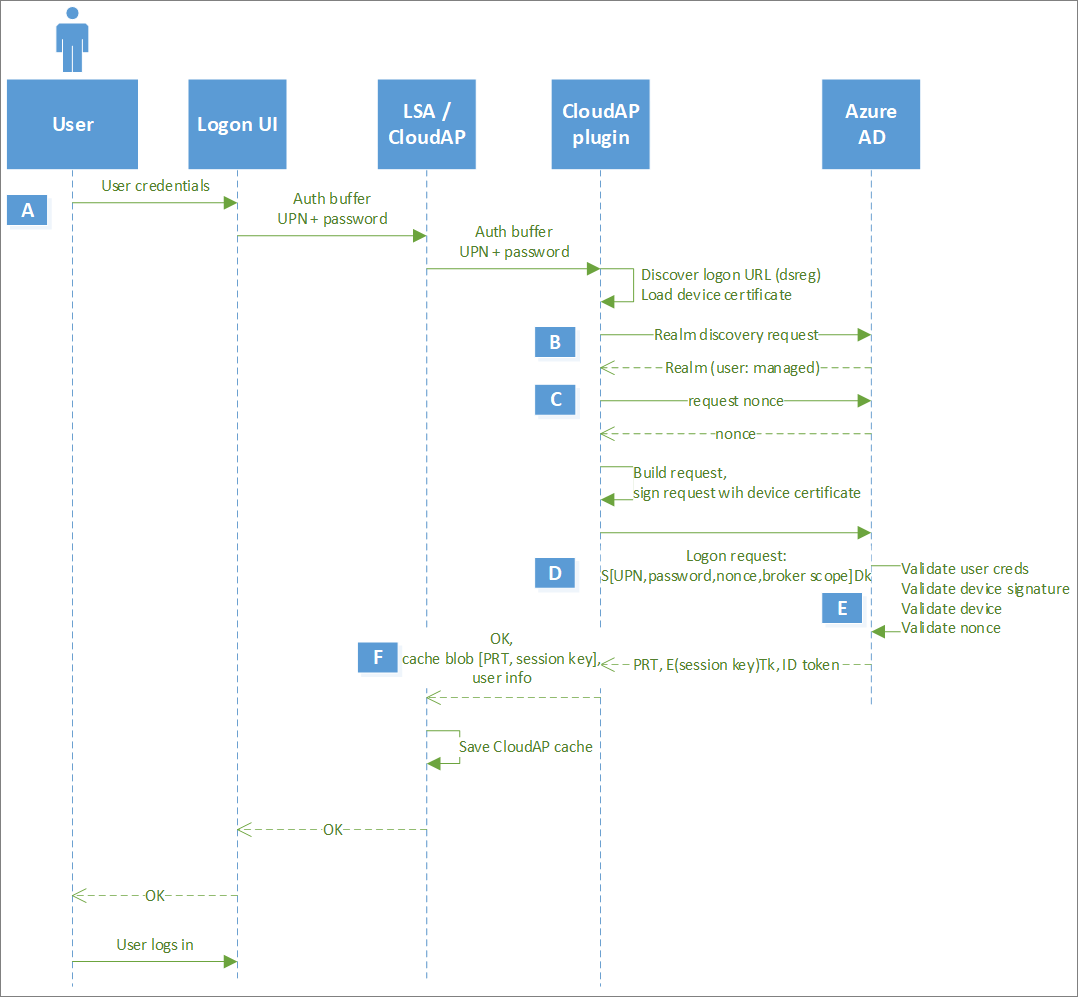

Penerbitan PRT saat pertama masuk

Catatan

Di perangkat yang bergabung dengan Microsoft Entra, penerbitan Microsoft Entra PRT (langkah A-F) terjadi secara sinkron sebelum pengguna dapat masuk ke Windows. Di perangkat gabungan hibrid Microsoft Entra, Active Directory lokal adalah otoritas utama. Jadi, pengguna dapat masuk ke Microsoft Entra hybrid joined Windows setelah mereka dapat memperoleh TGT untuk masuk, sementara penerbitan PRT terjadi secara asinkron. Skenario ini tidak berlaku untuk perangkat terdaftar Microsoft Entra karena masuk tidak menggunakan kredensial Microsoft Entra.

Catatan

Dalam lingkungan Windows gabungan hibrid Microsoft Entra, penerbitan PRT terjadi secara asinkron. Penerbitan PRT mungkin gagal karena masalah dengan penyedia federasi. Kegagalan ini dapat mengakibatkan masalah masuk saat pengguna mencoba mengakses sumber daya cloud. Penting untuk memecahkan masalah skenario ini dengan penyedia federasi.

| Langkah | Deskripsi |

|---|---|

| A | Pengguna memasukkan kata sandi di UI masuk. LogonUI meneruskan info masuk dalam buffer autentikasi ke LSA, yang kemudian meneruskannya secara internal ke CloudAP. CloudAP meneruskan permintaan ini ke plugin CloudAP. |

| B | Plugin CloudAP memulai permintaan penemuan realm guna mengidentifikasi penyedia identitas untuk pengguna. Jika penyewa pengguna memiliki penyiapan penyedia federasi, ID Microsoft Entra mengembalikan titik akhir Metadata Exchange (MEX) penyedia federasi. Jika tidak, MICROSOFT Entra ID mengembalikan bahwa pengguna dikelola menunjukkan bahwa pengguna dapat mengautentikasi dengan ID Microsoft Entra. |

| C | Jika pengguna dikelola, CloudAP mendapatkan nonce dari ID Microsoft Entra. Jika pengguna digabungkan, plugin CloudAP meminta token Security Assertion Markup Language (SAML) dari penyedia federasi dengan kredensial pengguna. Nonce diminta sebelum token SAML dikirim ke ID Microsoft Entra. |

| D | Plugin CloudAP membuat permintaan autentikasi dengan kredensial pengguna, nonce, dan cakupan broker, menandatangani permintaan dengan kunci Perangkat (dkpriv) dan mengirimkannya ke ID Microsoft Entra. Di lingkungan federasi, plugin CloudAP menggunakan token SAML yang dikembalikan oleh penyedia federasi alih-alih kredensial pengguna. |

| E | MICROSOFT Entra ID memvalidasi kredensial pengguna, nonce, dan tanda tangan perangkat, memverifikasi bahwa perangkat valid di penyewa dan mengeluarkan PRT terenkripsi. Bersama dengan PRT, ID Microsoft Entra juga mengeluarkan kunci konten, yang disebut Kunci sesi yang dienkripsi oleh ID Microsoft Entra menggunakan kunci Transportasi (tkpub). Selain itu, Kunci sesi juga disematkan dalam PRT. Kunci sesi ini bertindak sebagai kunci Proof-of-possession (PoP) untuk permintaan berikutnya dengan PRT. |

| F | Plugin CloudAP meneruskan PRT dan kunci Sesi terenkripsi ke CloudAP. CloudAP meminta TPM untuk mendekripsi kunci Sesi menggunakan kunci Transport (tkpriv) dan mendekripsi ulang menggunakan kunci TPM sendiri. CloudAP menyimpan kunci Sesi terenkripsi di cache miliknya bersama dengan PRT. |

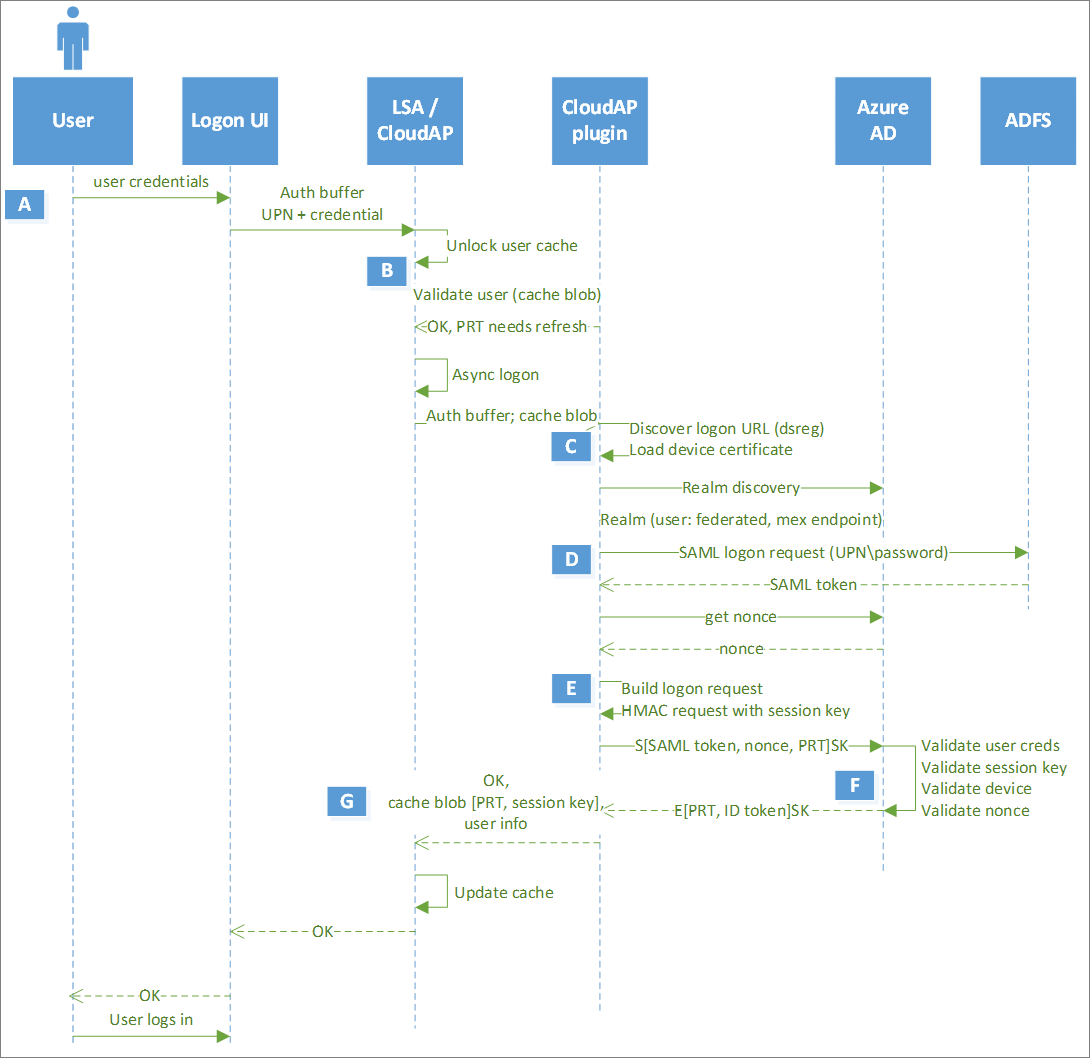

Pembaruan PRT dalam aktivitas masuk berikutnya

| Langkah | Deskripsi |

|---|---|

| A | Pengguna memasukkan kata sandi di UI masuk. LogonUI meneruskan info masuk dalam buffer autentikasi ke LSA, yang kemudian meneruskannya secara internal ke CloudAP. CloudAP meneruskan permintaan ini ke plugin CloudAP. |

| B | Jika pengguna sebelumnya telah masuk ke pengguna, Windows memulai masuk cache dan memvalidasi kredensial untuk masuk pengguna. Setiap 4 jam, plugin CloudAP memulai pembaruan PRT secara asinkron. |

| C | Plugin CloudAP memulai permintaan penemuan realm guna mengidentifikasi penyedia identitas untuk pengguna. Jika penyewa pengguna memiliki penyiapan penyedia federasi, ID Microsoft Entra mengembalikan titik akhir Metadata Exchange (MEX) penyedia federasi. Jika tidak, MICROSOFT Entra ID mengembalikan bahwa pengguna dikelola menunjukkan bahwa pengguna dapat mengautentikasi dengan ID Microsoft Entra. |

| D | Jika pengguna digabungkan, plugin CloudAP meminta token SAML dari penyedia federasi dengan kredensial pengguna. Nonce diminta sebelum token SAML dikirim ke ID Microsoft Entra. Jika pengguna dikelola, CloudAP akan langsung mendapatkan nonce dari ID Microsoft Entra. |

| E | Plugin CloudAP membuat permintaan autentikasi dengan kredensial pengguna, nonce, dan PRT yang ada, menandatangani permintaan dengan kunci Sesi dan mengirimkannya ke ID Microsoft Entra. Di lingkungan federasi, plugin CloudAP menggunakan token SAML yang dikembalikan oleh penyedia federasi alih-alih kredensial pengguna. |

| F | MICROSOFT Entra ID memvalidasi tanda tangan kunci Sesi dengan membandingkannya dengan kunci Sesi yang disematkan di PRT, memvalidasi nonce dan memverifikasi bahwa perangkat valid di penyewa dan mengeluarkan PRT baru. Seperti yang terlihat sebelumnya, PRT kembali disertai dengan kunci Sesi yang dienkripsi oleh kunci Transpor (tkpub). |

| G | Plugin CloudAP meneruskan PRT dan kunci Sesi terenkripsi ke CloudAP. CloudAP meminta TPM untuk mendekripsi kunci Sesi menggunakan kunci Transportasi (tkpriv) dan mendekripsi ulang menggunakan kunci TPM sendiri. CloudAP menyimpan kunci Sesi terenkripsi di cache miliknya bersama dengan PRT. |

Catatan

PRT dapat diperbarui secara eksternal tanpa memerlukan koneksi VPN ketika titik akhir usernamemixed diaktifkan secara eksternal.

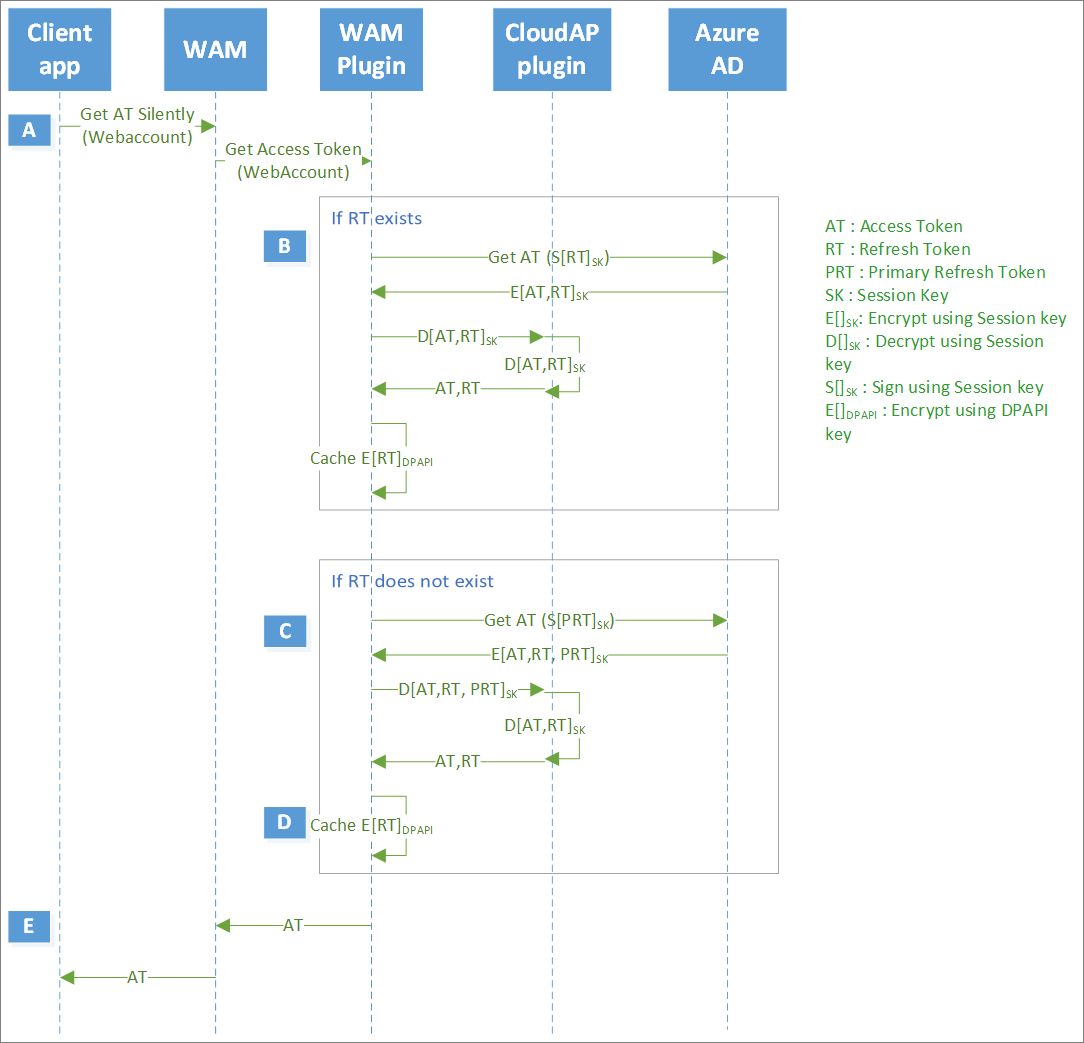

Penggunaan PRT selama permintaan token aplikasi

| Langkah | Deskripsi |

|---|---|

| A | Aplikasi (misalnya, Outlook, OneNote dan sebagainya.) memulai permintaan token ke WAM. WAM, pada gilirannya, meminta plugin Microsoft Entra WAM untuk melayani permintaan token. |

| B | Jika token Refresh untuk aplikasi sudah tersedia, plugin Microsoft Entra WAM menggunakannya untuk meminta token akses. Untuk memberikan bukti pengikatan perangkat, plugin WAM menandatangani permintaan dengan kunci Sesi. MICROSOFT Entra ID memvalidasi kunci Sesi dan mengeluarkan token akses dan token refresh baru untuk aplikasi, yang dienkripsi oleh kunci Sesi. Plugin WAM meminta plugin CloudAP untuk mendekripsi token, yang, pada gilirannya, meminta TPM untuk melakukan dekripsi menggunakan kunci Sesi, sehingga plugin WAM mendapatkan kedua token. Selanjutnya, plugin WAM hanya menyediakan token akses ke aplikasi, sementara itu mendekripsi ulang token refresh dengan DPAPI dan menyimpannya di cache sendiri |

| C | Jika token Refresh untuk aplikasi tidak tersedia, plugin Microsoft Entra WAM menggunakan PRT untuk meminta token akses. Untuk memberikan bukti kepemilikan, plugin WAM menandatangani permintaan yang berisi PRT dengan kunci Sesi. MICROSOFT Entra ID memvalidasi tanda tangan kunci Sesi dengan membandingkannya dengan kunci Sesi yang disematkan di PRT, memverifikasi bahwa perangkat valid dan mengeluarkan token akses dan token refresh untuk aplikasi. selain itu, ID Microsoft Entra dapat mengeluarkan PRT baru (berdasarkan siklus refresh), semuanya dienkripsi oleh kunci Sesi. |

| D | Plugin WAM meminta plugin CloudAP untuk mendekripsi token, yang, pada gilirannya, meminta TPM untuk melakukan dekripsi menggunakan kunci Sesi, sehingga plugin WAM mendapatkan kedua token. Selanjutnya, plugin WAM hanya menyediakan token akses ke aplikasi, sementara itu mendekripsi ulang token refresh dengan DPAPI dan menyimpannya di cache sendiri. Plugin WAM menggunakan token refresh ke depannya untuk aplikasi ini. Plugin WAM juga memberikan kembali PRT baru ke plugin CloudAP, yang memvalidasi PRT dengan ID Microsoft Entra sebelum memperbaruinya di cache sendiri. Plugin CloudAP menggunakan PRT baru ke depannya. |

| E | WAM menyediakan token akses yang baru diterbitkan ke WAM, lalu, menyediakannya kembali ke aplikasi panggilan |

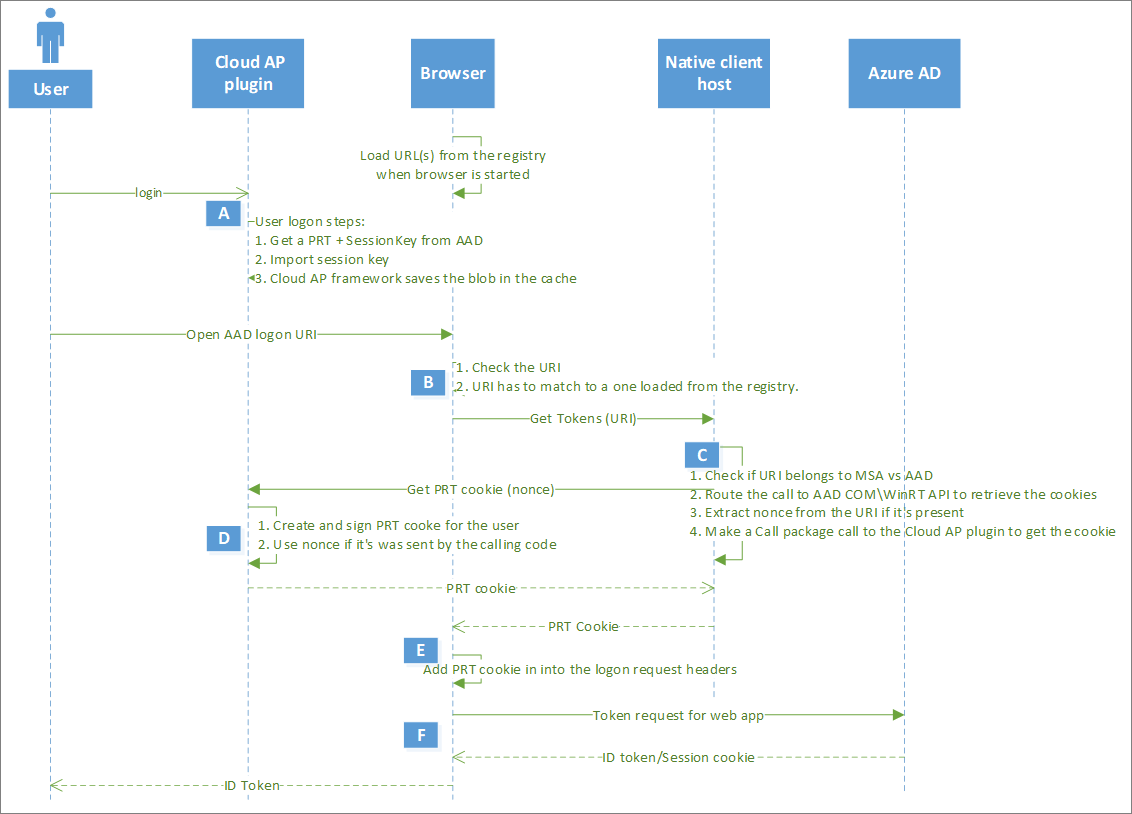

SSO browser menggunakan PRT

| Langkah | Deskripsi |

|---|---|

| A | Pengguna masuk ke Windows dengan info masuk mereka untuk mendapatkan PRT. Setelah pengguna membuka browser, browser (atau ekstensi) memuat URL dari registri. |

| B | Saat pengguna membuka URL masuk Microsoft Entra, browser atau ekstensi memvalidasi URL dengan yang diperoleh dari registri. Jika cocok, browser memanggil host klien asli untuk mendapatkan token. |

| C | Host klien asli memvalidasi bahwa URL milik penyedia identitas Microsoft (akun Microsoft atau ID Microsoft Entra), mengekstrak nonce yang dikirim dari URL dan melakukan panggilan ke plugin CloudAP untuk mendapatkan cookie PRT. |

| D | Plugin CloudAP membuat cookie PRT, masuk dengan kunci sesi terikat TPM dan mengirimkannya kembali ke host klien asli. |

| E | Host klien asli mengembalikan cookie PRT ini ke browser, yang menyertakannya sebagai bagian dari header permintaan yang disebut x-ms-RefreshTokenCredential dan meminta token dari ID Microsoft Entra. |

| F | ID Microsoft Entra memvalidasi tanda tangan kunci Sesi pada cookie PRT, memvalidasi nonce, memverifikasi bahwa perangkat valid di penyewa, dan mengeluarkan token ID untuk halaman web dan cookie sesi terenkripsi untuk browser. |

Catatan

Alur SSO Browser yang dijelaskan dalam langkah-langkah sebelumnya tidak berlaku untuk sesi dalam mode privat seperti InPrivate di Microsoft Edge, Penyamaran di Google Chrome (saat menggunakan ekstensi Akun Microsoft) atau dalam mode privat di Mozilla Firefox v91+

Langkah berikutnya

Untuk informasi selengkapnya tentang pemecahan masalah terkait PRT, lihat artikel Pemecahan masalah perangkat Windows 10 atau perangkat Windows Server 2016 yang bergabung dengan Microsoft Entra atau yang lebih baru dan Windows Server 2016.