Masuk ke komputer virtual Windows di Azure dengan menggunakan ID Microsoft Entra termasuk tanpa kata sandi

Organisasi dapat meningkatkan keamanan komputer virtual (VM) Windows di Azure dengan mengintegrasikan dengan autentikasi Microsoft Entra. Anda sekarang dapat menggunakan ID Microsoft Entra sebagai platform autentikasi inti untuk Protokol Desktop Jauh (RDP) ke edisi Pusat Data Windows Server 2019 dan yang lebih baru, atau Windows 10 1809 dan yang lebih baru. Lalu Anda dapat mengontrol dan menerapkan kebijakan kontrol akses berbasis peran (RBAC) Azure dan Akses Bersyarat secara terpusat yang mengizinkan atau menolak akses ke mesin virtual.

Artikel ini memperlihatkan kepada Anda cara membuat dan mengonfigurasi VM Windows dan masuk dengan menggunakan autentikasi berbasis ID Microsoft Entra.

Ada banyak manfaat keamanan menggunakan autentikasi berbasis ID Microsoft Entra untuk masuk ke VM Windows di Azure. Meliputi:

Gunakan autentikasi Microsoft Entra termasuk tanpa kata sandi untuk masuk ke VM Windows di Azure.

Kurangi ketergantungan pada akun administrator lokal.

Kompleksitas kata sandi dan kebijakan masa pakai kata sandi yang Anda konfigurasi untuk ID Microsoft Entra juga membantu mengamankan VM Windows.

Dengan Azure RBAC:

- Tentukan siapa yang dapat masuk ke VM sebagai pengguna biasa atau dengan hak istimewa administrator.

- Saat pengguna bergabung atau meninggalkan tim, Anda dapat memperbarui kebijakan Azure RBAC agar VM memberikan akses yang sesuai.

- Saat karyawan meninggalkan organisasi Anda dan akun pengguna mereka dinonaktifkan atau dihapus dari ID Microsoft Entra, mereka tidak lagi memiliki akses ke sumber daya Anda.

Konfigurasikan kebijakan Akses Bersyarat ke "MFA tahan pengelabuan" menggunakan kontrol pemberian kekuatan autentikasi (pratinjau) atau memerlukan autentikasi multifaktor dan sinyal lain, seperti risiko masuk pengguna, sebelum Anda dapat RDP ke VM Windows.

Gunakan Azure Policy untuk menyebarkan dan mengaudit kebijakan untuk mewajibkan masuk Microsoft Entra untuk VM Windows dan untuk menandai penggunaan akun lokal yang tidak disetujui pada VM.

Gunakan Intune untuk mengotomatiskan dan menskalakan gabungan Microsoft Entra dengan pendaftaran otomatis manajemen perangkat seluler (MDM) VM Azure Windows yang merupakan bagian dari penyebaran infrastruktur desktop virtual (VDI) Anda.

Pendaftaran otomatis MDM memerlukan lisensi Microsoft Entra ID P1. VM Windows Server tidak mendukung pendaftaran MDM.

Catatan

Setelah Anda mengaktifkan kemampuan ini, VM Windows Anda di Azure akan bergabung dengan Microsoft Entra. Anda tidak dapat menggabungkannya ke domain lain, seperti Active Directory lokal atau Microsoft Entra Domain Services. Jika Anda perlu melakukannya, putuskan sambungan VM dari ID Microsoft Entra dengan menghapus instalan ekstensi.

Persyaratan

Wilayah Azure dan distribusi Windows yang didukung

Fitur ini saat ini mendukung distribusi Windows berikut:

- Windows Server 2019 R2 Datacenter dan Standar

- Windows 10 1809 dan versi lebih baru

- Windows 11 21H2 dan yang lebih baru

Fitur ini sekarang tersedia di cloud Azure berikut:

- Azure Global

- Azure Government

- Microsoft Azure dioperasikan oleh 21Vianet

Persyaratan jaringan

Untuk mengaktifkan autentikasi Microsoft Entra untuk VM Windows Anda di Azure, Anda perlu memastikan bahwa konfigurasi jaringan VM Anda mengizinkan akses keluar ke titik akhir berikut melalui port TCP 443.

Azure Global:

https://enterpriseregistration.windows.net: Untuk pendaftaran perangkat.http://169.254.169.254: Titik akhir Instance Metadata Service.https://login.microsoftonline.com: Untuk alur autentikasi.https://pas.windows.net: Untuk alur Azure RBAC.

Azure Government:

https://enterpriseregistration.microsoftonline.us: Untuk pendaftaran perangkat.http://169.254.169.254: Titik akhir Instance Metadata Service.https://login.microsoftonline.us: Untuk alur autentikasi.https://pasff.usgovcloudapi.net: Untuk alur Azure RBAC.

Microsoft Azure dioperasikan oleh 21Vianet:

https://enterpriseregistration.partner.microsoftonline.cn: Untuk pendaftaran perangkat.http://169.254.169.254: Titik akhir Instance Metadata Service.https://login.chinacloudapi.cn: Untuk alur autentikasi.https://pas.chinacloudapi.cn: Untuk alur Azure RBAC.

Persyaratan autentikasi

Akun Microsoft Entra Guest tidak dapat tersambung ke VM Azure atau VM yang diaktifkan Azure Bastion melalui autentikasi Microsoft Entra.

Mengaktifkan login Microsoft Entra untuk VM Windows di Azure

Untuk menggunakan login Microsoft Entra untuk VM Windows di Azure, Anda harus:

- Aktifkan opsi masuk Microsoft Entra untuk VM.

- Konfigurasikan penetapan peran Azure untuk pengguna yang berwenang untuk masuk ke VM.

Ada dua cara untuk mengaktifkan login Microsoft Entra untuk VM Windows Anda:

- Portal Azure, saat Anda membuat mesin virtual Windows.

- Azure Cloud Shell, saat membuat mesin virtual Windows atau menggunakan mesin virtual Windows yang sudah ada.

Catatan

Jika objek perangkat dengan displayName yang sama dengan nama host VM tempat ekstensi diinstal ada, VM gagal menggabungkan ID Microsoft Entra dengan kesalahan duplikasi nama host. Hindari duplikasi dengan memodifikasi nama host.

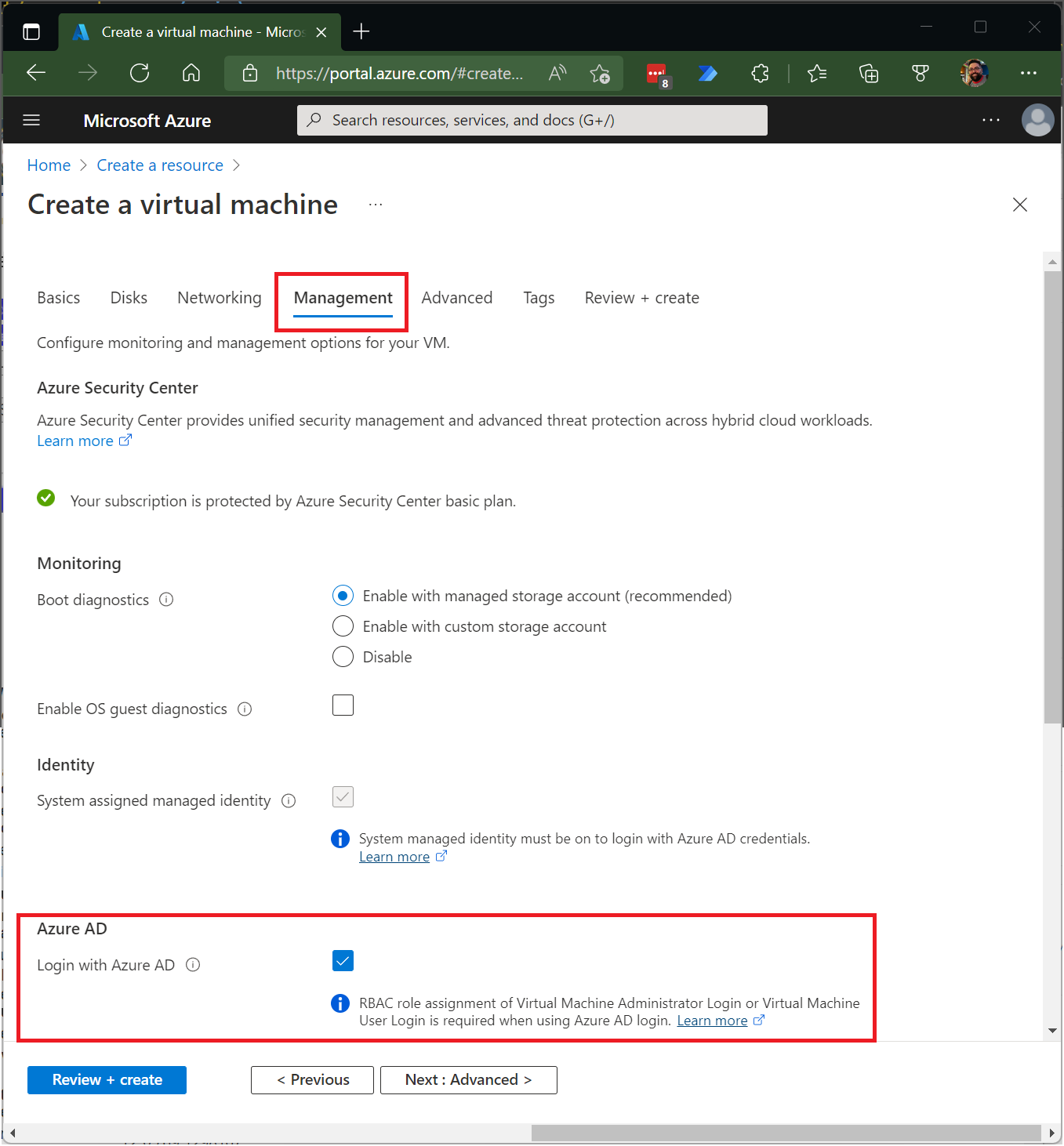

Portal Azure

Anda dapat mengaktifkan login Microsoft Entra untuk gambar VM di Pusat Data Windows Server 2019 atau Windows 10 1809 dan yang lebih baru.

Untuk membuat VM Pusat Data Windows Server 2019 di Azure dengan login Microsoft Entra:

Masuk ke portal Azure dengan menggunakan akun yang memiliki akses untuk membuat mesin virtual, dan lalu pilih + Buat sumber daya.

Di bilah pencarian Cari Marketplace, ketik Windows Server.

Pilih Windows Server, dan lalu pilih Pusat data Windows Server 2019 dari daftar dropdown Pilih paket perangkat lunak.

Pilih Buat.

Pada tab Manajemen , pilih kotak centang Masuk dengan MICROSOFT Entra ID di bagian ID Microsoft Entra.

Pastikan Sistem menetapkan identitas terkelola pada bagian Identitas dipilih. Tindakan ini akan terjadi secara otomatis setelah Anda mengaktifkan login dengan ID Microsoft Entra.

Lanjutkan sisa pengalaman membuat komputer virtual. Anda harus membuat nama pengguna dan kata sandi administrator untuk VM.

Catatan

Untuk masuk ke VM dengan menggunakan kredensial Microsoft Entra, Anda harus terlebih dahulu mengonfigurasi penetapan peran untuk VM.

Azure Cloud Shell

Azure Cloud Shell adalah shell interaktif gratis yang dapat Anda gunakan untuk menjalankan langkah-langkah dalam artikel ini. Alat Common Azure telah diinstal sebelumnya dan dikonfigurasi di Cloud Shell untuk digunakan dengan akun Anda. Cukup pilih tombol Salin untuk menyalin kode, tempelkan di Cloud Shell, lalu pilih Enter untuk menjalankannya. Ada beberapa cara untuk membuka Cloud Shell:

- Pilih Coba di sudut kanan atas blok kode.

- Buka Cloud Shell di browser Anda.

- Pilih tombol Cloud Shell pada menu di sudut kanan atas portal Microsoft Azure.

Artikel ini memerlukan Anda untuk menjalankan Azure CLI versi 2.0.31 atau yang lebih baru. Jalankan az --version untuk menemukan versinya. Jika Anda harus melakukan pemasangan atau peningkatan, lihat artikel Memasang Azure CLI.

- Buat grup sumber daya dengan menjalankan az group create.

- Buat mesin virtual dengan menjalankan az vm create. Gunakan distribusi yang didukung di wilayah yang didukung.

- Instal ekstensi VM masuk Microsoft Entra.

Contoh berikut menerapkan mesin virtual bernama myVM (yang menggunakan Win2019Datacenter) ke grup sumber daya bernama myResourceGroup, di wilayah southcentralus. Dalam contoh berikut dan yang setelahnya, Anda dapat menyediakan grup sumber daya dan nama mesin virtual Anda sendiri sesuai kebutuhan.

az group create --name myResourceGroup --location southcentralus

az vm create \

--resource-group myResourceGroup \

--name myVM \

--image Win2019Datacenter \

--assign-identity \

--admin-username azureuser \

--admin-password yourpassword

Catatan

Anda harus mengaktifkan identitas terkelola yang ditetapkan sistem pada komputer virtual Anda sebelum menginstal ekstensi VM masuk Microsoft Entra. Identitas Terkelola disimpan dalam satu penyewa Microsoft Entra dan saat ini tidak mendukung skenario lintas direktori.

Dibutuhkan beberapa menit untuk membuat komputer virtual dan sumber daya pendukung.

Terakhir, instal ekstensi VM masuk Microsoft Entra untuk mengaktifkan login Microsoft Entra untuk VM Windows. Ekstensi VM adalah aplikasi kecil yang menyediakan konfigurasi pasca-penyebaran dan tugas otomatisasi di Azure Virtual Machines. Gunakan ekstensi az vm diatur untuk memasang ekstensi AADLoginForWindows pada mesin virtual bernama myVM dalam grup sumber daya myResourceGroup.

Anda dapat menginstal ekstensi AADLoginForWindows pada Windows Server 2019 atau Windows 10 1809 dan VM yang lebih baru untuk mengaktifkannya untuk autentikasi Microsoft Entra. Contoh berikut menggunakan Azure CLI untuk memasang ekstensi:

az vm extension set \

--publisher Microsoft.Azure.ActiveDirectory \

--name AADLoginForWindows \

--resource-group myResourceGroup \

--vm-name myVM

Setelah ekstensi dipasang pada mesin virtual, provisioningState menunjukkan Succeeded.

Mengonfigurasi penetapan peran untuk VM

Setelah membuat VM, Anda perlu menetapkan salah satu peran Azure berikut untuk menentukan siapa yang dapat masuk ke VM. Untuk menetapkan peran ini, Anda harus memiliki peran Administrator Akses Data Komputer Virtual, atau peran apa pun yang menyertakan Microsoft.Authorization/roleAssignments/write tindakan seperti peran Administrator Kontrol Akses Berbasis Peran. Namun, jika Anda menggunakan peran yang berbeda dari Administrator Akses Data Komputer Virtual, kami sarankan Anda menambahkan kondisi untuk mengurangi izin untuk membuat penetapan peran.

- Login Administrator Komputer Virtual: Pengguna yang memiliki peran ini yang ditetapkan dapat masuk ke komputer virtual Azure dengan hak istimewa administrator.

- Login Pengguna Komputer Virtual: Pengguna yang memiliki peran ini yang ditetapkan dapat masuk ke komputer virtual Azure dengan hak istimewa pengguna reguler.

Untuk mengizinkan pengguna masuk ke VM melalui RDP, Anda harus menetapkan peran Masuk Administrator Komputer Virtual atau Login Pengguna Komputer Virtual ke sumber daya Komputer Virtual.

Catatan

Meningkatkan pengguna secara manual untuk menjadi administrator lokal pada VM dengan menambahkan pengguna ke anggota grup administrator lokal atau dengan menjalankan net localgroup administrators /add "AzureAD\UserUpn" perintah tidak didukung. Anda perlu menggunakan peran Azure di atas untuk mengotorisasi login VM.

Pengguna Azure yang memiliki peran Pemilik atau Kontributor yang ditetapkan untuk VM tidak secara otomatis memiliki hak istimewa untuk masuk ke VM melalui RDP. Alasan ini untuk memberikan pemisahan yang diaudit antara sekumpulan orang yang mengontrol mesin virtual dan sekumpulan orang yang dapat mengakses mesin virtual.

Ada dua cara untuk mengonfigurasi penetapan peran untuk mesin virtual:

- Pengalaman pusat admin Microsoft Entra

- Pengalaman Azure Cloud Shell

Catatan

Peran Masuk Administrator Mesin Virtual dan Masuk Pengguna Mesin Virtual menggunakan dataActions, sehingga tidak dapat ditetapkan pada lingkup grup manajemen. Saat ini Anda dapat menetapkan peran ini hanya di langganan, grup sumber daya, atau sumber daya.

Pusat admin Microsoft Entra

Untuk mengonfigurasi penetapan peran untuk VM Pusat Data Windows Server 2019 yang mendukung ID Microsoft Entra Anda:

Untuk Grup Sumber Daya, pilih grup sumber daya yang berisi mesin virtual dan jaringan virtual terkait, antarmuka jaringan, alamat IP publik, atau sumber daya load balancer.

Pilih Kontrol akses (IAM).

Pilih Tambahkan>Tambahkan penetapan peran untuk membuka halaman Tambahkan penetapan peran.

Tetapkan peran berikut. Untuk langkah yang lebih detail, lihat Menetapkan peran Azure dengan menggunakan portal Azure.

Pengaturan Nilai Peran Masuk Administrator Mesin Virtual atau Masuk Pengguna Mesin Virtual Tetapkan akses ke Pengguna, grup, kepala layanan, atau identitas terkelola

Azure Cloud Shell

Contoh berikut menggunakan buat penetapan peran AZ untuk menetapkan peran Log Masuk Administrator Komputer Virtual ke VM untuk pengguna Azure Anda saat ini. Anda mendapatkan nama pengguna akun Azure Anda saat ini dengan menggunakan az account show, dan Anda mengatur cakupannya ke mesin virtual yang dibuat pada langkah sebelumnya dengan menggunakan az vm show.

Anda juga dapat menetapkan cakupan di grup sumber daya atau tingkat langganan. Izin pewarisan Azure RBAC normal berlaku.

$username=$(az account show --query user.name --output tsv)

$rg=$(az group show --resource-group myResourceGroup --query id -o tsv)

az role assignment create \

--role "Virtual Machine Administrator Login" \

--assignee $username \

--scope $rg

Catatan

Jika domain Microsoft Entra dan domain nama pengguna masuk Anda tidak cocok, Anda harus menentukan ID objek akun pengguna Anda dengan menggunakan --assignee-object-id, bukan hanya nama pengguna untuk --assignee. Anda dapat memperoleh ID objek untuk akun pengguna Anda dengan menggunakan az ad user list.

Untuk informasi selengkapnya tentang cara menggunakan Azure RBAC untuk mengelola akses ke sumber daya langganan Azure Anda, lihat artikel berikut ini:

- Menetapkan peran Azure dengan menggunakan Azure CLI

- Menetapkan peran Azure dengan menggunakan portal Azure

- Menetapkan peran Azure dengan menggunakan Azure PowerShell

Masuk dengan menggunakan kredensial Microsoft Entra ke VM Windows

Anda dapat masuk melalui RDP menggunakan salah satu dari dua metode:

- Tanpa kata sandi menggunakan salah satu kredensial Microsoft Entra yang didukung (disarankan)

- Kata sandi/terbatas tanpa kata sandi menggunakan Windows Hello untuk Bisnis disebarkan menggunakan model kepercayaan sertifikat

Masuk menggunakan autentikasi tanpa kata sandi dengan ID Microsoft Entra

Untuk menggunakan autentikasi tanpa kata sandi untuk VM Windows Anda di Azure, Anda memerlukan komputer klien Windows dan host sesi (VM) pada sistem operasi berikut:

- Windows 11 dengan Pembaruan Kumulatif 2022-10 untuk Windows 11 (KB5018418) atau yang lebih baru diinstal.

- Windows 10, versi 20H2 atau yang lebih baru dengan Pembaruan Kumulatif 2022-10 untuk Windows 10 (KB5018410) atau yang lebih baru terinstal.

- Windows Server 2022 dengan Pembaruan Kumulatif 2022-10 untuk sistem operasi server Microsoft (KB5018421) atau yang lebih baru diinstal.

Penting

Komputer klien Windows harus terdaftar microsoft Entra, atau Microsoft Entra bergabung atau Microsoft Entra hybrid bergabung ke direktori yang sama dengan VM. Selain itu, untuk RDP dengan menggunakan kredensial Microsoft Entra, pengguna harus termasuk dalam salah satu dari dua peran Azure, Login Administrator Komputer Virtual, atau Masuk Pengguna Komputer Virtual. Persyaratan ini tidak ada untuk masuk tanpa kata sandi.

Untuk menyambungkan ke komputer jarak jauh:

- Luncurkan Koneksi desktop jarak jauh dari Windows Search, atau dengan menjalankan

mstsc.exe. - Pilih Gunakan akun web untuk masuk ke opsi komputer jarak jauh di tab Tingkat Lanjut . Opsi ini setara dengan

enablerdsaadauthproperti RDP. Untuk informasi selengkapnya, lihat Properti RDP yang didukung dengan Layanan Desktop Jarak Jauh. - Tentukan nama komputer jarak jauh dan pilih Koneksi.

Catatan

Alamat IP tidak dapat digunakan ketika Gunakan akun web untuk masuk ke opsi komputer jarak jauh digunakan. Nama harus cocok dengan nama host perangkat jarak jauh di ID Microsoft Entra dan dapat diatasi jaringan, menyelesaikan ke alamat IP perangkat jarak jauh.

- Saat dimintai kredensial, tentukan nama pengguna Anda dalam

user@domain.comformat. - Anda kemudian diminta untuk mengizinkan koneksi desktop jarak jauh saat menyambungkan ke PC baru. Microsoft Entra mengingat hingga 15 host selama 30 hari sebelum meminta lagi. Jika Anda melihat dialog ini, pilih Ya untuk menyambungkan.

Penting

Jika organisasi Anda telah mengonfigurasi dan menggunakan Microsoft Entra Conditional Access, perangkat Anda harus memenuhi persyaratan Akses Bersyar untuk mengizinkan koneksi ke komputer jarak jauh. Kebijakan Akses Bersyariah mungkin diterapkan ke aplikasi Desktop Jauh Microsoft (a4a365df-50f1-4397-bc59-1a1564b8bb9c) untuk akses terkontrol.

Catatan

Layar kunci Windows dalam sesi jarak jauh tidak mendukung token autentikasi Microsoft Entra atau metode autentikasi tanpa kata sandi seperti kunci FIDO. Kurangnya dukungan untuk metode autentikasi ini berarti bahwa pengguna tidak dapat membuka kunci layar mereka dalam sesi jarak jauh. Ketika Anda mencoba mengunci sesi jarak jauh, baik melalui tindakan pengguna atau kebijakan sistem, sesi malah terputus dan layanan mengirimkan pesan kepada pengguna yang menjelaskan bahwa mereka telah terputus. Memutuskan sambungan sesi juga memastikan bahwa ketika koneksi diluncurkan kembali setelah periode tidak aktif, ID Microsoft Entra merevalidasi kebijakan Akses Bersyarat yang berlaku.

Masuk menggunakan kata sandi/autentikasi tanpa kata sandi terbatas dengan ID Microsoft Entra

Penting

Koneksi jarak jauh ke VM yang bergabung ke MICROSOFT Entra ID hanya diizinkan dari PC Windows 10 atau yang lebih baru yang terdaftar dengan Microsoft Entra (build minimum yang diperlukan adalah 20H1) atau Microsoft Entra bergabung atau Microsoft Entra hybrid bergabung ke direktori yang sama dengan VM. Selain itu, untuk RDP dengan menggunakan kredensial Microsoft Entra, pengguna harus termasuk dalam salah satu dari dua peran Azure, Login Administrator Komputer Virtual, atau Masuk Pengguna Komputer Virtual.

Jika Anda menggunakan Windows 10 terdaftar Microsoft Entra atau PC yang lebih baru, Anda harus memasukkan kredensial dalam AzureAD\UPN format (misalnya, AzureAD\john@contoso.com). Saat ini, Anda dapat menggunakan Azure Bastion untuk masuk dengan autentikasi Microsoft Entra melalui Azure CLI dan mstsc klien RDP asli.

Untuk masuk ke komputer virtual Windows Server 2019 Anda dengan menggunakan ID Microsoft Entra:

- Buka halaman gambaran umum komputer virtual yang telah diaktifkan dengan login Microsoft Entra.

- Pilih Sambungkan untuk membuka panel Sambungkan ke mesin virtual.

- Pilih Unduh File RDP.

- Pilih Buka untuk membuka klien Sambungan Desktop Jarak Jauh.

- Pilih Sambungkan untuk membuka dialog masuk Windows.

- Masuk dengan menggunakan kredensial Microsoft Entra Anda.

Anda sekarang masuk ke mesin virtual Windows Server 2019 Azure dengan izin peran yang ditetapkan, seperti Pengguna VM atau Administrator VM.

Catatan

Anda dapat menyimpan . File RDP secara lokal di komputer Anda untuk memulai koneksi desktop jarak jauh di masa mendatang ke komputer virtual Anda, alih-alih masuk ke halaman gambaran umum komputer virtual di portal Azure dan menggunakan opsi sambungkan.

Terapkan kebijakan Akses Bersyarat

Anda dapat menerapkan kebijakan Akses Bersyarat, seperti "MFA tahan pengelabuan" menggunakan memerlukan kontrol pemberian kekuatan autentikasi (pratinjau) atau autentikasi multifaktor atau pemeriksaan risiko masuk pengguna, sebelum Anda mengotorisasi akses ke VM Windows di Azure yang diaktifkan dengan login Microsoft Entra. Untuk menerapkan kebijakan Akses Bersyarat, Anda harus memilih aplikasi Masuk Microsoft Azure Windows Virtual Machine dari aplikasi cloud atau opsi penetapan tindakan. Kemudian gunakan risiko masuk sebagai kondisi atau "MFA tahan pengelabuan" menggunakan kontrol pemberian kekuatan autentikasi (pratinjau) atau memerlukan MFA sebagai kontrol untuk memberikan akses.

Catatan

Jika Anda memerlukan MFA sebagai kontrol untuk memberikan akses ke aplikasi Masuk Microsoft Azure Windows Virtual Machine, maka Anda harus memberikan klaim MFA sebagai bagian dari klien yang memulai sesi RDP ke VM Windows target di Azure. Ini dapat dicapai menggunakan metode autentikasi tanpa kata sandi untuk RDP yang memenuhi kebijakan Akses Bersyar, namun jika Anda menggunakan metode tanpa kata sandi terbatas untuk RDP maka satu-satunya cara untuk mencapai ini pada klien Windows 10 atau yang lebih baru adalah dengan menggunakan PIN Windows Hello untuk Bisnis atau autentikasi biometrik dengan klien RDP. Dukungan untuk autentikasi biometrik ditambahkan ke klien RDP di Windows 10 versi 1809. Desktop jarak jauh menggunakan autentikasi Windows Hello untuk Business hanya tersedia untuk penyebaran yang menggunakan model kepercayaan sertifikat. Saat ini tidak tersedia untuk model kepercayaan kunci.

Gunakan Azure Policy untuk memenuhi standar dan menilai kepatuhan

Menggunakan Azure Policy untuk:

- Pastikan bahwa login Microsoft Entra diaktifkan untuk komputer virtual Windows baru dan yang sudah ada.

- Nilai kepatuhan lingkungan Anda dalam skala besar di dasbor kepatuhan.

Dengan kemampuan ini, Anda dapat menggunakan banyak tingkat penegakan. Anda dapat menandai VM Windows baru dan yang sudah ada dalam lingkungan Anda yang tidak mengaktifkan login Microsoft Entra. Anda juga dapat menggunakan Azure Policy untuk menyebarkan ekstensi Microsoft Entra pada VM Windows baru yang tidak mengaktifkan login Microsoft Entra, dan memulihkan VM Windows yang ada ke standar yang sama.

Selain kemampuan ini, Anda dapat menggunakan Azure Policy untuk mendeteksi dan menandai mesin virtual Windows yang memiliki akun lokal yang tidak disetujui yang dibuat di komputer mereka. Untuk mempelajari selengkapnya, tinjau Azure Policy.

Memecahkan masalah penyebaran

Ekstensi AADLoginForWindows harus berhasil diinstal agar VM menyelesaikan proses gabungan Microsoft Entra. Jika ekstensi mesin virtual gagal dipasang dengan benar, lakukan langkah-langkah berikut:

RDP ke mesin virtual dengan menggunakan akun administrator lokal dan periksa file CommandExecution.log di bawah C:\WindowsAzure\Logs\Plugins\Microsoft.Azure.ActiveDirectory.AADLoginForWindows\1.0.0.1.

Catatan

Jika ekstensi dimulai ulang setelah kegagalan awal, log dengan kesalahan penyebaran akan disimpan sebagai CommandExecution_YYYYMMDDHHMMSSSSS.log.

Buka jendela PowerShell pada mesin virtual. Verifikasi bahwa kueri berikut terhadap titik akhir Azure Instance Metadata Service yang berjalan pada host Azure mengembalikan output yang diharapkan:

Perintah untuk dijalankan Output yang diharapkan curl.exe -H Metadata:true "http://169.254.169.254/metadata/instance?api-version=2017-08-01"Informasi yang benar tentang Azure VM curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/info?api-version=2018-02-01"ID penyewa valid yang terkait langganan Azure curl.exe -H Metadata:true "http://169.254.169.254/metadata/identity/oauth2/token?resource=urn:ms-drs:enterpriseregistration.windows.net&api-version=2018-02-01"Token akses valid yang dikeluarkan oleh ID Microsoft Entra untuk identitas terkelola yang ditetapkan ke VM ini Catatan

Anda dapat mendekode token akses dengan menggunakan alat seperti https://jwt.ms/. Verifikasi bahwa nilai

oiddi token akses cocok dengan identitas terkelola yang ditetapkan ke mesin virtual.Pastikan bahwa titik akhir yang diperlukan dapat diakses dari mesin virtual menggunakan PowerShell:

curl.exe https://login.microsoftonline.com/ -D -curl.exe https://login.microsoftonline.com/<TenantID>/ -D -curl.exe https://enterpriseregistration.windows.net/ -D -curl.exe https://device.login.microsoftonline.com/ -D -curl.exe https://pas.windows.net/ -D -

Catatan

Ganti

<TenantID>dengan ID penyewa Microsoft Entra yang terkait dengan langganan Azure.login.microsoftonline.com/<TenantID>,enterpriseregistration.windows.net, danpas.windows.netakan mengembalikan 404 Tidak Ditemukan, yaitu perilaku yang sudah diperkirakan.Lihat status perangkat dengan menjalankan

dsregcmd /status. Tujuannya adalah agar status perangkat ditampilkan sebagaiAzureAdJoined : YES.Catatan

Aktivitas gabungan Microsoft Entra diambil dalam Pemantau Peristiwa di bawah Log Pendaftaran Perangkat Pengguna\Admin di Pemantau Peristiwa (lokal)\Log Aplikasi dan Layanan\Microsoft\Windows\Pendaftaran Perangkat Pengguna\Admin.

Jika ekstensi AADLoginForWindows gagal dengan kode kesalahan, Anda dapat melakukan langkah-langkah berikut.

Kode kesalahan terminal 1007 dan kode keluar -2145648574.

Kode kesalahan terminal 1007 dan kode keluar -2145648574 terjemahkan ke DSREG_E_MSI_TENANTID_UNAVAILABLE. Ekstensi tidak dapat mengkueri informasi penyewa Microsoft Entra.

Sambungkan ke mesin virtual sebagai administrator lokal dan verifikasi bahwa titik akhir menampilkan ID penyewa yang valid dari Instance Metadata Service. Jalankan perintah berikut dari jendela PowerShell yang lebih tinggi di VM:

curl -H Metadata:true http://169.254.169.254/metadata/identity/info?api-version=2018-02-01

Masalah ini juga dapat terjadi ketika admin mesin virtual mencoba memasang ekstensi AADLoginForWindows, tetapi identitas terkelola yang ditetapkan sistem belum mengaktifkan mesin virtual terlebih dahulu. Dalam hal ini, buka panel Identitas mesin virtual. Pada tab Sistem yang ditetapkan, verifikasi bahwa toggle Status diatur ke Aktif.

Kode keluar -2145648607

Kode keluar -2145648607 diterjemahkan ke DSREG_AUTOJOIN_DISC_FAILED. Ekstensi tidak dapat mencapai https://enterpriseregistration.windows.net titik akhir.

Verifikasi bahwa titik akhir yang diperlukan dapat diakses dari mesin virtual menggunakan PowerShell:

curl https://login.microsoftonline.com/ -D -curl https://login.microsoftonline.com/<TenantID>/ -D -curl https://enterpriseregistration.windows.net/ -D -curl https://device.login.microsoftonline.com/ -D -curl https://pas.windows.net/ -D -

Catatan

Ganti

<TenantID>dengan ID penyewa Microsoft Entra yang terkait dengan langganan Azure. Jika Anda perlu menemukan ID penyewa, Anda dapat mengarahkan mouse ke atas nama akun Anda atau memilih ID Penyewa Properti>Gambaran Umum>Identitas>.Upaya untuk menyambungkan ke

enterpriseregistration.windows.netdapat mengembalikan 404 Not Found, yang merupakan perilaku yang diharapkan. Upaya untuk menyambungkanpas.windows.netmungkin meminta kredensial PIN atau mungkin mengembalikan 404 Tidak Ditemukan. (Anda tidak perlu memasukkan PIN.) Salah satu cukup untuk memverifikasi bahwa URL dapat dijangkau.Jika salah satu perintah gagal dengan "Tidak dapat menyelesaikan host

<URL>", cobalah jalankan perintah ini untuk menentukan server DNS yang sedang digunakan oleh mesin virtual:nslookup <URL>Catatan

Ganti

<URL>dengan nama domain yang sepenuhnya memenuhi syarat yang digunakan oleh titik akhir, sepertilogin.microsoftonline.com.Lihat apakah menentukan server DNS publik akan memungkinkan perintah berhasil:

nslookup <URL> 208.67.222.222Jika perlu, ubah server DNS yang ditetapkan ke grup keamanan jaringan di lokasi Azure mesin virtual.

Kode keluar 51

Kode keluar 51 diterjemahkan menjadi "Ekstensi ini tidak didukung pada sistem operasi mesin virtual".

Ekstensi AADLoginForWindows dimaksudkan untuk dipasang hanya di Windows Server 2019 atau Windows 10 (Build 1809 atau versi yang lebih baru). Pastikan versi atau build Windows Anda didukung. Jika tidak didukung, hapus instalan ekstensi.

Memecahkan masalah masuk

Gunakan informasi berikut untuk memperbaiki masalah ini.

Anda dapat melihat status perangkat dan akses menyeluruh (SSO) dengan menjalankan dsregcmd /status. Tujuannya adalah agar status perangkat ditampilkan sebagai AzureAdJoined : YES dan agar status SSO ditampilkan AzureAdPrt : YES.

Rincian masuk RDP melalui akun Microsoft Entra diambil dalam Pemantau Peristiwa di bawah Log Aplikasi dan Layanan\Windows\AAD\Log peristiwa operasional.

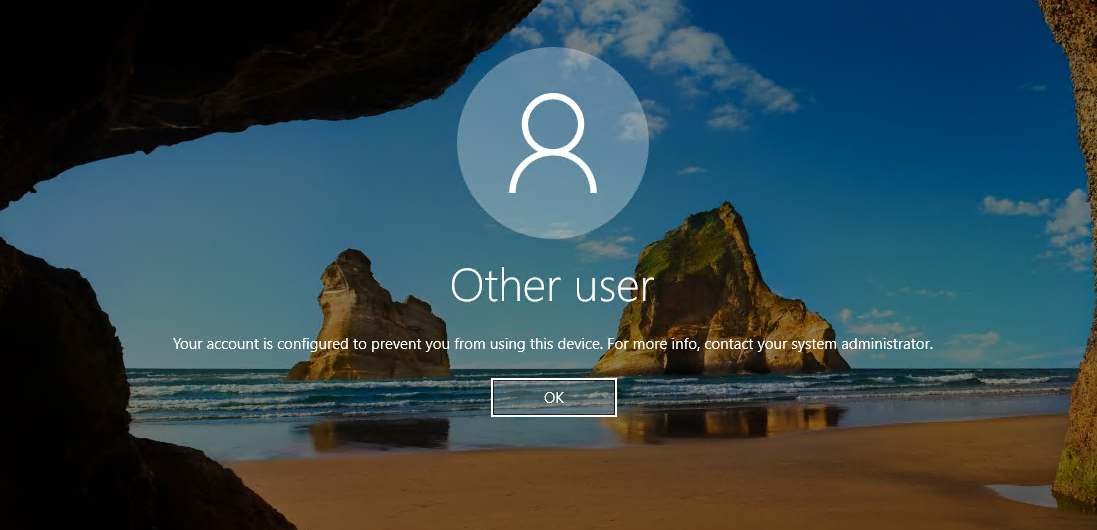

Peran Azure tidak ditetapkan

Anda mungkin mendapatkan pesan kesalahan berikut saat memulai koneksi desktop jarak jauh ke mesin virtual Anda: "Akun Anda dikonfigurasi untuk mencegah Anda menggunakan perangkat ini. Untuk informasi selengkapnya, hubungi administrator sistem Anda."

Verifikasi bahwa Anda telah mengonfigurasi kebijakan Azure RBAC untuk mesin virtual yang memberi pengguna peran Masuk Administrator Mesin Virtual atau Masuk Pengguna Mesin Virtual.

Catatan

Jika Anda mengalami masalah dengan penetapan peran Azure, lihat Memecahkan Masalah Azure RBAC.

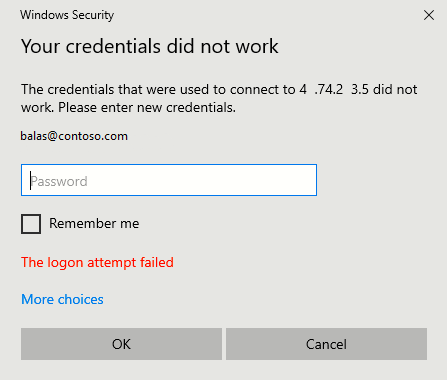

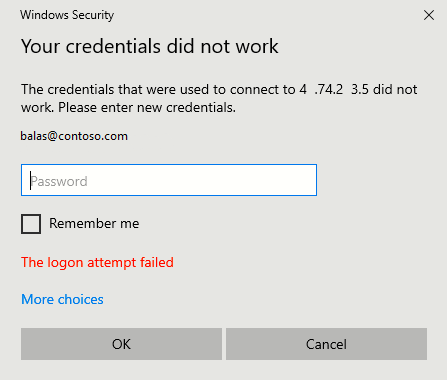

Diperlukan perubahan klien atau kata sandi yang tidak sah

Anda mungkin mendapatkan pesan kesalahan berikut saat memulai koneksi desktop jarak jauh ke mesin virtual Anda: "Kredensial Anda tidak berfungsi."

Coba solusi ini:

PC Windows 10 atau yang lebih baru yang Anda gunakan untuk memulai koneksi desktop jarak jauh harus bergabung dengan Microsoft Entra, atau Microsoft Entra hibrid bergabung ke direktori Microsoft Entra yang sama. Untuk informasi selengkapnya tentang identitas perangkat, lihat artikel Apa itu identitas perangkat?.

Catatan

Windows 10 Build 20H1 menambahkan dukungan untuk PC terdaftar Microsoft Entra untuk memulai koneksi RDP ke VM Anda. Saat Anda menggunakan PC yang terdaftar dengan Microsoft Entra (bukan gabungan Microsoft Entra atau gabungan hibrid Microsoft Entra) sebagai klien RDP untuk memulai koneksi ke VM Anda, Anda harus memasukkan kredensial dalam format

AzureAD\UPN(misalnya,AzureAD\john@contoso.com).Verifikasi bahwa ekstensi AADLoginForWindows tidak dihapus instalasinya setelah gabungan Microsoft Entra selesai.

Selain itu, pastikan bahwa kebijakan keamanan Keamanan jaringan: Izinkan permintaan autentikasi PKU2U ke komputer ini menggunakan identitas online diaktifkan pada server dan klien.

Verifikasi bahwa pengguna tidak memiliki kata sandi sementara. Kata sandi sementara tidak dapat digunakan untuk masuk ke koneksi desktop jarak jauh.

Masuk dengan akun pengguna di browser web. Misalnya, masuk ke portal Azure di jendela penjelajahan privat. Jika Anda diminta untuk mengubah kata sandi, atur kata sandi baru, lalu coba sambungkan lagi. Kemudian coba sambungkan lagi.

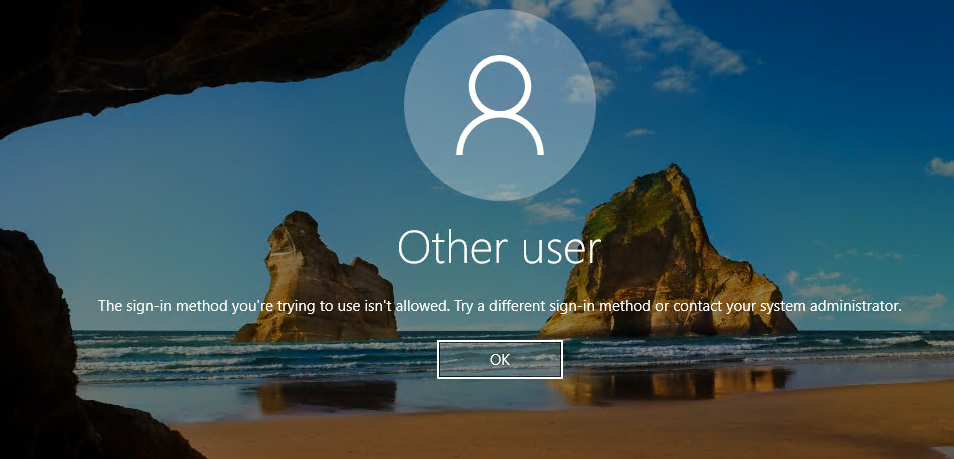

Metode masuk MFA diperlukan

Anda mungkin melihat pesan kesalahan berikut saat memulai koneksi desktop jarak jauh ke mesin virtual Anda: "Metode masuk yang coba Anda gunakan tidak diizinkan. Coba metode masuk yang berbeda atau hubungi administrator sistem Anda."

Jika Anda telah mengonfigurasi kebijakan Akses Bersyarat yang memerlukan Autentikasi multifaktor MFA atau warisan per pengguna Diaktifkan/Diberlakukan Microsoft Entra sebelum dapat mengakses sumber daya, Anda perlu memastikan bahwa PC Windows 10 atau yang lebih baru yang memulai koneksi desktop jarak jauh ke VM Anda masuk dengan menggunakan metode autentikasi yang kuat seperti Windows Hello. Jika Anda tidak menggunakan metode autentikasi yang kuat untuk koneksi desktop jarak jauh, Anda akan melihat kesalahannya.

Pesan kesalahan terkait MFA lainnya adalah pesan yang dijelaskan sebelumnya: "Kredensial Anda tidak berfungsi."

Jika Anda telah mengonfigurasi pengaturan autentikasi multifaktor Microsoft Entra yang diaktifkan/Diberlakukan per pengguna dan Anda melihat kesalahan di atas, Anda dapat mengatasi masalah dengan menghapus pengaturan MFA per pengguna. Untuk informasi selengkapnya, lihat artikel Mengaktifkan autentikasi multifaktor Microsoft Entra per pengguna untuk mengamankan peristiwa masuk.

Jika Anda belum menyebarkan Windows Hello untuk Bisnis dan jika itu bukan opsi untuk saat ini, Anda dapat mengonfigurasi kebijakan Akses Bersyarat yang mengecualikan aplikasi Masuk Microsoft Azure Windows Virtual Machine dari daftar aplikasi cloud yang memerlukan MFA. Untuk mempelajari selengkapnya tentang Windows Hello untuk Bisnis, lihat Ringkasan Windows Hello untuk Bisnis.

Catatan

Autentikasi PIN Windows Hello untuk Bisnis dengan RDP telah didukung untuk beberapa versi Windows 10. Dukungan untuk autentikasi biometrik ditambahkan ke klien RDP di Windows 10 versi 1809. Menggunakan autentikasi Windows Hello untuk Bisnis selama RDP tersedia untuk penyebaran yang menggunakan model kepercayaan sertifikat atau model kepercayaan kunci.

Bagikan umpan balik Anda tentang fitur ini atau laporkan masalah dengan menggunakannya di forum umpan balik Microsoft Entra.

Aplikasi yang hilang

Jika aplikasi Masuk Microsoft Azure Windows Virtual Machine hilang dari Akses Bersyarat, pastikan aplikasi berada di penyewa:

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

- Telusuri aplikasi Identity>Applications>Enterprise.

- Hapus filter untuk melihat semua aplikasi, dan cari mesin virtual. Jika Anda tidak melihat Microsoft Azure Windows Virtual Machine Masuk sebagai hasilnya, perwakilan layanan hilang dari penyewa.

Tip

Beberapa penyewa mungkin melihat aplikasi bernama Azure Windows VM Sign-in alih-alih Microsoft Azure Windows Virtual Machine Sign-in. Aplikasi akan memiliki ID Aplikasi yang sama dari 372140e0-b3b7-4226-8ef9-d57986796201.

Langkah berikutnya

Untuk informasi selengkapnya tentang ID Microsoft Entra, lihat Apa itu ID Microsoft Entra?.