Default keamanan di Microsoft Entra ID

Default keamanan memudahkan untuk membantu melindungi organisasi Anda dari serangan terkait identitas seperti semprotan kata sandi, pemutaran ulang, dan pengelabuan umum di lingkungan saat ini.

Microsoft membuat pengaturan keamanan yang telah dikonfigurasi sebelumnya ini tersedia untuk semua orang, karena kami tahu mengelola keamanan bisa sulit. Berdasarkan pembelajaran kami lebih dari 99,9% dari serangan terkait identitas umum tersebut dihentikan dengan menggunakan autentikasi multifaktor dan memblokir autentikasi warisan. Tujuan kami adalah memastikan bahwa semua organisasi memiliki setidaknya tingkat keamanan dasar yang diaktifkan tanpa biaya tambahan.

Kontrol dasar ini meliputi:

- Mengharuskan semua pengguna mendaftar untuk autentikasi multifaktor

- Mengharuskan administrator untuk melakukan autentikasi multifaktor

- Mengharuskan pengguna untuk melakukan autentikasi multifaktor jika diperlukan

- Memblokir protokol autentikasi warisan

- Melindungi aktivitas istimewa seperti akses ke portal Azure

Untuk siapa?

- Organisasi yang ingin meningkatkan postur keamanan mereka, tetapi tidak tahu bagaimana atau di mana harus memulai.

- Organisasi yang menggunakan tingkat lisensi ID Microsoft Entra gratis.

Siapa yang harus menggunakan Akses Bersyarat?

- Jika Anda adalah organisasi dengan lisensi Microsoft Entra ID P1 atau P2, default keamanan mungkin tidak tepat untuk Anda.

- Jika organisasi Anda memiliki persyaratan keamanan yang kompleks, Anda harus mempertimbangkan Akses Bersyarat.

Mengaktifkan default keamanan

Jika penyewa Anda dibuat pada atau setelah 22 Oktober 2019, default keamanan mungkin diaktifkan di penyewa Anda. Untuk melindungi semua pengguna kami, default keamanan sedang diluncurkan ke semua penyewa baru yang dibuat.

Untuk membantu melindungi organisasi, kami selalu berupaya meningkatkan keamanan layanan akun Microsoft. Sebagai bagian dari perlindungan ini, pelanggan secara berkala diberi tahu untuk pengaktifan otomatis default keamanan jika mereka:

- Tidak memiliki kebijakan Akses Bersyarah

- Tidak memiliki lisensi premium

- Tidak secara aktif menggunakan klien autentikasi warisan

Setelah pengaturan ini diaktifkan, semua pengguna di organisasi harus mendaftar untuk autentikasi multifaktor. Untuk menghindari kebingungan, lihat email yang Anda terima dan atau Anda dapat menonaktifkan default keamanan setelah diaktifkan.

Untuk mengonfigurasi default keamanan di direktori, Anda harus diberi setidaknya peran Administrator Keamanan. Secara default akun pertama di direktori apa pun diberi peran istimewa yang lebih tinggi yang dikenal sebagai Administrator Global.

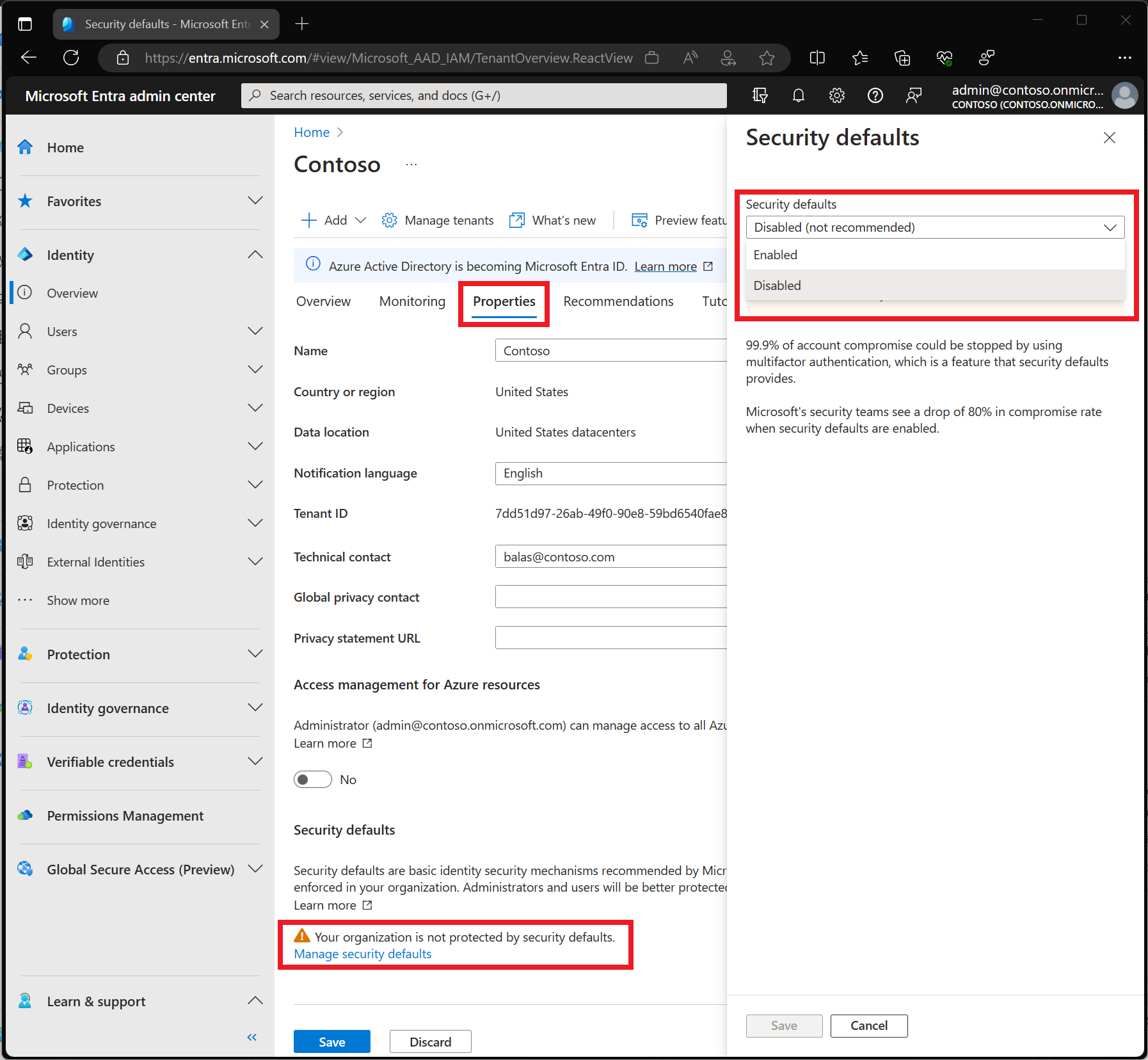

Untuk mengaktifkan default keamanan:

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Keamanan.

- Buka Identitas>Gambaran Umum>Properti.

- Pilih Kelola default keamanan.

- Atur Default keamanan ke Diaktifkan.

- Pilih Simpan.

Mencabut token aktif

Sebagai bagian dari mengaktifkan default keamanan, administrator harus mencabut semua token yang ada untuk mengharuskan semua pengguna mendaftar untuk autentikasi multifaktor. Peristiwa pencabutan ini memaksa pengguna yang diautentikasi sebelumnya untuk mengautentikasi dan mendaftar untuk autentikasi multifaktor. Tugas ini dapat diselesaikan menggunakan cmdlet PowerShell Revoke-AzureADUserAllRefreshToken .

Kebijakan keamanan yang diberlakukan

Mengharuskan semua pengguna mendaftar untuk autentikasi multifaktor Microsoft Entra

Semua pengguna memiliki waktu 14 hari untuk mendaftar menggunakan aplikasi Microsoft Authenticator atau aplikasi apa pun yang mendukung OATH TOTP. Setelah 14 hari berlalu, pengguna tidak dapat masuk hingga pendaftaran selesai. Periode 14 hari pengguna dimulai setelah masuk interaktif pertama berhasil setelah mengaktifkan default keamanan.

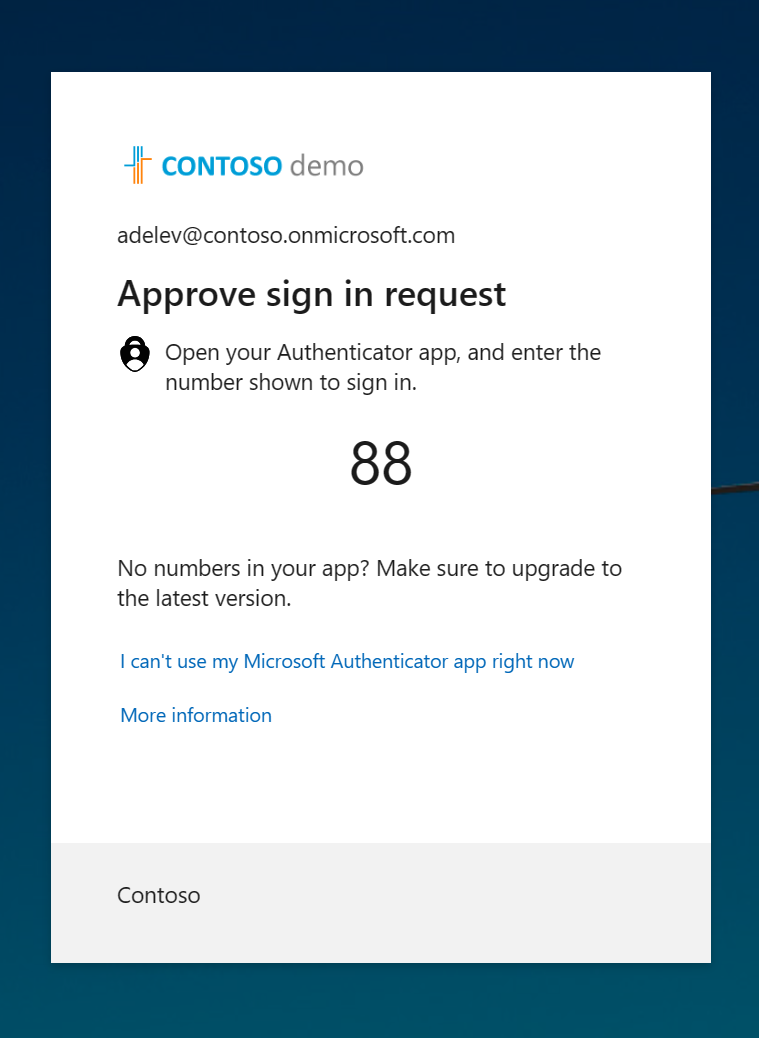

Saat pengguna masuk dan diminta untuk melakukan autentikasi multifaktor, mereka melihat layar yang memberi mereka nomor untuk dimasukkan di aplikasi Microsoft Authenticator. Langkah ini membantu mencegah pengguna jatuh karena serangan kelelahan MFA.

Mewajibkan administrator untuk melakukan autentikasi multifaktor

Administrator telah meningkatkan akses ke lingkungan Anda. Karena kekuatan yang dimiliki oleh akun-akun yang sangat istimewa ini, Anda harus memperlakukan mereka dengan sangat hati-hati. Salah satu metode umum untuk meningkatkan perlindungan akun istimewa adalah dengan memerlukan bentuk verifikasi akun yang lebih kuat untuk masuk, seperti memerlukan autentikasi multifaktor.

Tip

Rekomendasi untuk admin Anda:

- Pastikan semua admin Anda masuk setelah mengaktifkan default keamanan sehingga mereka dapat mendaftar untuk metode autentikasi.

- Memiliki akun terpisah untuk tugas administrasi dan produktivitas standar untuk secara signifikan mengurangi berapa kali admin Anda diminta untuk MFA.

Setelah pendaftaran selesai, peran administrator berikut akan diperlukan untuk melakukan autentikasi multifaktor setiap kali mereka masuk:

- Administrator Global

- Admin Aplikasi

- Admin Autentikasi

- Admin Kebijakan Autentikasi

- Administrator Tagihan

- Admin Aplikasi Cloud

- Administrator Akses Bersyarat

- Administrator Exchange

- Administrator Bantuan Teknis

- Administrator Tata Kelola Identitas

- Admin Kata Sandi

- Administrator Autentikasi dengan Hak Istimewa

- Administrator Peran Privileged

- Administrator Keamanan

- Administrator SharePoint

- Admin Pengguna

Mewajibkan pengguna untuk melakukan autentikasi multifaktor jika diperlukan

Kita cenderung berpikir bahwa akun admin adalah satu-satunya akun yang memerlukan lapisan autentikasi ekstra. Admin memiliki akses luas ke informasi sensitif dan dapat membuat perubahan pada pengaturan di seluruh langganan. Namun, penyerang sering menargetkan pengguna akhir.

Setelah penyerang mendapatkan akses, mereka dapat meminta akses ke informasi istimewa untuk nama pemegang akun asli. Mereka bahkan dapat mengunduh seluruh direktori untuk melakukan serangan phishing pada seluruh organisasi Anda.

Salah satu metode umum untuk meningkatkan perlindungan bagi semua pengguna adalah dengan mewajibkan bentuk verifikasi akun yang lebih kuat, seperti autentikasi multifaktor, untuk semua orang. Setelah pengguna menyelesaikan pendaftaran, mereka akan diminta untuk melakukan autentikasi kembali jika diperlukan. Microsoft memutuskan kapan pengguna diminta untuk autentikasi multifaktor, berdasarkan faktor-faktor seperti lokasi, perangkat, peran, dan tugas. Fungsionalitas ini melindungi semua aplikasi terdaftar, termasuk aplikasi SaaS.

Catatan

Dalam hal pengguna sambungan langsung B2B, setiap persyaratan autentikasi multifaktor dari default keamanan yang diaktifkan pada sumber daya penyewa akan harus dipenuhi, termasuk pendaftaran autentikasi multifaktor oleh pengguna sambungan langsung pada penyewa utama mereka.

Blokir protokol autentikasi warisan

Untuk memberi pengguna Anda akses mudah ke aplikasi cloud Anda, kami mendukung berbagai protokol autentikasi, termasuk autentikasi warisan. Autentikasi warisan adalah istilah yang mengacu pada permintaan autentikasi yang dibuat oleh:

- Klien yang tidak menggunakan autentikasi modern (misalnya, klien Office 2010)

- Setiap klien yang menggunakan protokol email lama seperti IMAP, SMTP, atau POP3

Saat ini, sebagian besar upaya masuk yang mengorbankan berasal dari autentikasi warisan. Autentikasi lama tidak mendukung Autentikasi Multifaktor. Bahkan jika Anda memiliki kebijakan autentikasi multifaktor yang diaktifkan di direktori, penyerang dapat mengautentikasi dengan menggunakan protokol yang lebih lama dan melewati autentikasi multifaktor.

Setelah default keamanan diaktifkan di penyewa, semua permintaan autentikasi yang dibuat oleh protokol yang lebih lama akan diblokir. Default keamanan memblokir autentikasi dasar Exchange Active Sync.

Peringatan

Sebelum Anda mengaktifkan default keamanan, pastikan admin Anda tidak menggunakan protokol autentikasi yang lebih lama. Untuk informasi selengkapnya, lihat Cara menjauh dari autentikasi warisan.

Melindungi aktivitas istimewa seperti akses ke portal Microsoft Azure

Organisasi menggunakan berbagai layanan Microsoft Azure yang dikelola melalui Microsoft Azure Resource Manager API, termasuk:

- Portal Azure

- Pusat admin Microsoft Entra

- Azure PowerShell

- Azure CLI

Menggunakan Microsoft Azure Resource Manager untuk mengelola layanan Anda adalah tindakan sangat istimewa. Microsoft Azure Resource Manager dapat mengubah konfigurasi di seluruh penyewa, seperti pengaturan layanan dan penagihan langganan. Autentikasi faktor tunggal rentan terhadap berbagai serangan seperti phishing dan semprotan kata sandi.

Penting untuk memverifikasi identitas pengguna yang ingin mengakses Microsoft Azure Resource Manager dan memperbarui konfigurasi. Anda memverifikasi identitas mereka dengan memerlukan lebih banyak autentikasi sebelum mengizinkan akses.

Setelah Anda mengaktifkan default keamanan pada penyewa, setiap pengguna yang mengakses layanan berikut ini harus menyelesaikan autentikasi multifaktor:

- Portal Azure

- Pusat admin Microsoft Entra

- Azure PowerShell

- Azure CLI

Kebijakan ini berlaku untuk semua pengguna yang mengakses layanan Azure Resource Manager, baik administrator atau pengguna. Kebijakan ini berlaku untuk API Azure Resource Manager seperti mengakses langganan, VM, akun penyimpanan, dll. Kebijakan ini tidak menyertakan ID Microsoft Entra atau Microsoft Graph.

Catatan

Penyewa Exchange Online Sebelum Tahun 2017 memiliki autentikasi modern yang dinonaktifkan secara default. Untuk menghindari kemungkinan perulangan login saat mengautentikasi melalui penyewa ini, Anda harus mengaktifkan autentikasi modern.

Catatan

Akun sinkronisasi Microsoft Entra Koneksi dikecualikan dari default keamanan dan tidak akan diminta untuk mendaftar atau melakukan autentikasi multifaktor. Organisasi tidak boleh menggunakan akun ini untuk tujuan lain.

Pertimbangan penyebaran

Menyiapkan pengguna Anda

Sangat penting untuk memberi tahu pengguna tentang perubahan yang akan datang, persyaratan pendaftaran, dan tindakan pengguna yang diperlukan. Kami menyediakan pola dasar komunikasi dan dokumentasi pengguna untuk mempersiapkan pengguna Anda menghadapi pengalaman baru dan membantu memastikan peluncuran yang berhasil. Anda dapat mengirim pengguna ke https://myprofile.microsoft.com untuk mendaftar dengan memilih tautan Informasi Keamanan di halaman tersebut.

Metode autentikasi

Default keamanan pengguna diperlukan untuk mendaftar dan menggunakan autentikasi multifaktor menggunakan aplikasi Microsoft Authenticator menggunakan pemberitahuan. Pengguna mungkin menggunakan kode verifikasi dari aplikasi Microsoft Authenticator tetapi hanya dapat mendaftar menggunakan opsi pemberitahuan. Pengguna juga dapat menggunakan aplikasi pihak ketiga apa pun menggunakan OATH TOTP untuk menghasilkan kode.

Peringatan

Jangan nonaktifkan metode untuk organisasi Anda jika Anda menggunakan default keamanan. Menonaktifkan metode dapat menyebabkan Anda terkunci dari penyewa Anda. Biarkan semua Metode yang tersedia untuk pengguna diaktifkan di portal pengaturan layanan MFA.

Pengguna B2B

Setiap pengguna tamu B2B atau sambungan langsung B2B yang mengakses direktori Anda diperlakukan sama seperti pengguna dari organisasi Anda.

Status MFA yang dinonaktifkan

Jika organisasi Anda adalah pengguna autentikasi multifaktor berbasis per pengguna sebelumnya, jangan khawatir untuk tidak melihat pengguna dalam status Diaktifkan atau Diberlakukan jika Anda melihat halaman status autentikasi multifaktor. Dinonaktifkan adalah status yang sesuai untuk pengguna yang menggunakan default keamanan atau autentikasi multifaktor berbasis Akses Bersyar.

Menonaktifkan default keamanan

Organisasi yang memilih untuk menerapkan kebijakan Akses Bersyarat yang menggantikan default keamanan harus menonaktifkan default keamanan.

Untuk menonaktifkan default keamanan di direktori Anda:

- Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Keamanan.

- Buka Identitas>Gambaran Umum>Properti.

- Pilih Kelola default keamanan.

- Atur Default keamanan ke Dinonaktifkan (tidak disarankan).

- Pilih Simpan.

Berpindah dari default keamanan ke Akses Bersyarkat

Meskipun default keamanan adalah garis besar yang baik untuk memulai postur keamanan Anda, default tersebut tidak memungkinkan penyesuaian yang diperlukan banyak organisasi. Kebijakan Akses Bersyarat menyediakan berbagai penyesuaian yang diperlukan organisasi yang lebih kompleks.

| Default keamanan | Akses Bersyarat | |

|---|---|---|

| Lisensi yang diperlukan | Tidak | Setidaknya Microsoft Entra ID P1 |

| Kustomisasi | Tidak ada penyesuaian (aktif atau nonaktif) | Dapat disesuaikan sepenuhnya |

| Diaktifkan oleh | Microsoft atau administrator | Administrator |

| Kompleksitas | Mudah digunakan | Sepenuhnya dapat disesuaikan berdasarkan kebutuhan Anda |

Langkah-langkah yang direkomendasikan saat berpindah dari default keamanan

Organisasi yang ingin menguji fitur Akses Bersyarat dapat mendaftar uji coba gratis untuk memulai.

Setelah administrator menonaktifkan default keamanan, organisasi harus segera mengaktifkan kebijakan Akses Bersyar untuk melindungi organisasi mereka. Kebijakan ini harus mencakup setidaknya kebijakan tersebut dalam kategori fondasi aman templat Akses Bersyar. Organisasi dengan lisensi Microsoft Entra ID P2 yang menyertakan Microsoft Entra ID Protection dapat memperluas daftar ini untuk menyertakan pengguna dan memasukkan kebijakan berbasis risiko untuk lebih memperkuat postur mereka.

Kami menyarankan agar Anda mengecualikan setidaknya satu akun dari kebijakan Akses Bersyar Anda. Akses darurat atau akun break-glass yang dikecualikan ini membantu mencegah penguncian akun di seluruh penyewa. Dalam skenario yang tidak mungkin saat semua administrator dikunci dari penyewa Anda, akun administratif akses darurat Anda dapat digunakan untuk masuk ke penyewa dan mengambil langkah-langkah pemulihan akses. Untuk informasi selengkapnya, lihat artikel Mengelola akun akses darurat.

Langkah berikutnya

- Blog: Pengenalan default keamanan

- Informasi selengkapnya tentang lisensi dapat ditemukan di halaman harga Microsoft Entra.