Microsoft Entra Koneksi: Mengonfigurasi Izin Akun Koneksi or AD DS

Modul PowerShell bernama ADSyncConfig.psm1 diperkenalkan dengan build 1.1.880.0 (dirilis pada Agustus 2018) yang menyertakan kumpulan cmdlet untuk membantu Anda mengonfigurasi izin Direktori Aktif yang benar untuk penyebaran Microsoft Entra Koneksi Anda.

Gambaran Umum

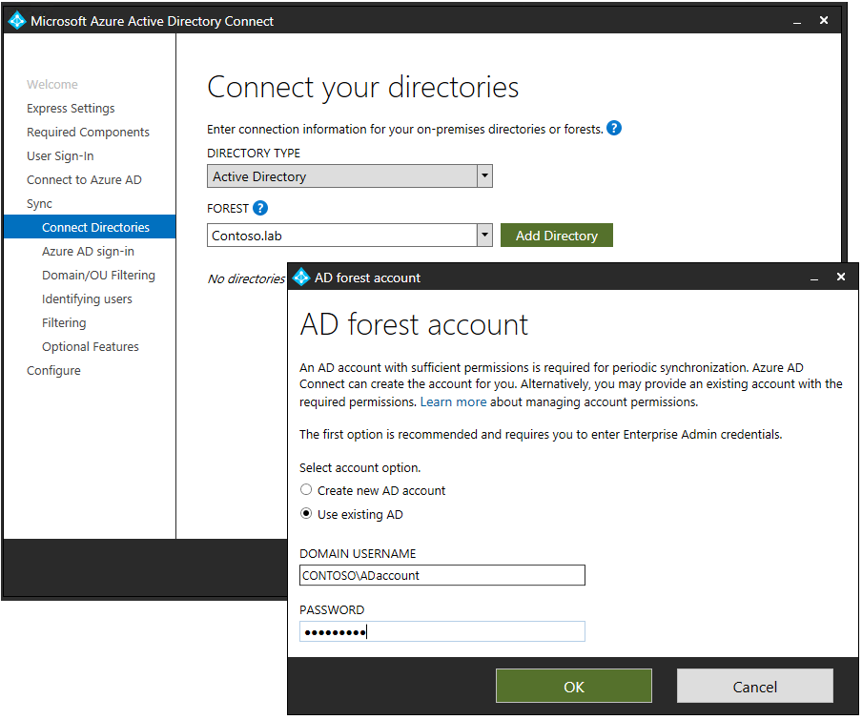

Cmdlet PowerShell berikut dapat digunakan untuk menyiapkan izin Direktori Aktif dari akun ad DS Koneksi or, untuk setiap fitur yang Anda pilih untuk diaktifkan di Microsoft Entra Koneksi. Untuk mencegah masalah apa pun, Anda harus menyiapkan izin Direktori Aktif terlebih dahulu kapan pun Anda ingin menginstal Microsoft Entra Koneksi menggunakan akun domain kustom untuk menyambungkan ke forest Anda. Modul ADSyncConfig ini juga dapat digunakan untuk mengonfigurasi izin setelah Microsoft Entra Koneksi disebarkan.

Untuk penginstalan Microsoft Entra Koneksi Express, akun yang dibuat secara otomatis (MSOL_nnnnnnnnnn) dibuat di Direktori Aktif dengan semua izin yang diperlukan, jadi tidak perlu menggunakan modul ADSyncConfig ini kecuali Anda telah memblokir pewarisan izin pada unit organisasi atau pada objek Direktori Aktif tertentu yang ingin Anda sinkronkan ke ID Microsoft Entra.

Ringkasan izin

Tabel berikut ini menyediakan ringkasan izin yang diperlukan pada objek AD:

| Fitur | Izin |

|---|---|

| Fitur ms-DS-ConsistencyGuid | Izin Baca dan Tulis ke atribut ms-DS-ConsistencyGuid yang didokumentasikan dalam Konsep Desain - Menggunakan ms-DS-ConsistencyGuid sebagai sourceAnchor. |

| Sinkronisasi hash kata sandi | |

| Penyebaran hibrid Exchange | Izin Baca dan Tulis ke atribut yang didokumentasikan dalam tulis balik hibrid Exchange untuk pengguna, grup, dan kontak. |

| Folder Publik Email Exchange | Izin Baca ke atribut yang didokumentasikan dalam Folder Publik Email Exchange untuk folder publik. |

| Tulis balik kata sandi | Izin Baca dan Tulis ke atribut yang didokumentasikan dalam Memulai manajemen kata sandi untuk pengguna. |

| Tulis balik perangkat | Izin Baca dan Tulis ke objek perangkat dan kontainer yang didokumentasikan dalam tulis balik perangkat. |

| Tulis balik grup | Baca, Buat, Perbarui, dan Hapus objek grup untuk grup Office 365 yang disinkronkan. |

Menggunakan modul ADSyncConfig PowerShell

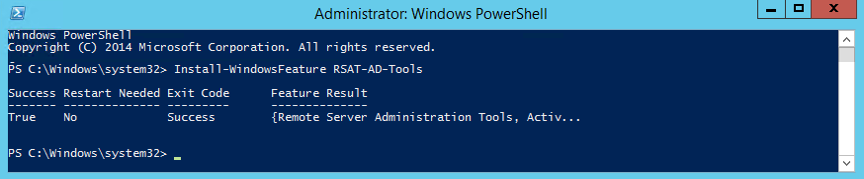

Modul ADSyncConfig memerlukan Alat Administrasi Server Jarak Jauh (RSAT) untuk AD DS karena bergantung pada modul dan alat AD DS PowerShell. Untuk memasang RSAT AD DS, buka jendela Windows PowerShell dengan ‘Jalankan Sebagai Administrator’ dan jalankan:

Install-WindowsFeature RSAT-AD-Tools

Catatan

Anda juga dapat menyalin file C:\Program Files\Microsoft Entra Koneksi\AdSyncConfig\ADSyncConfig.psm1 ke Pengendali Domain yang sudah menginstal RSAT untuk AD DS dan menggunakan modul PowerShell ini dari sana. Ketahuilah bahwa beberapa cmdlet hanya dapat dijalankan di komputer yang menghosting Microsoft Entra Koneksi.

Untuk mulai menggunakan ADSyncConfig, Anda perlu memuat modul di jendela Windows PowerShell:

Import-Module "C:\Program Files\Microsoft Azure Active Directory Connect\AdSyncConfig\AdSyncConfig.psm1"

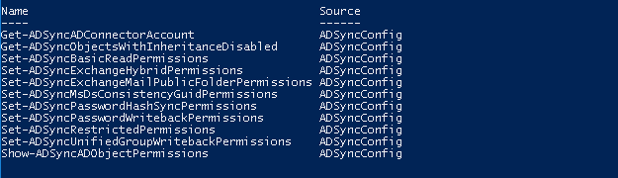

Untuk memeriksa semua cmdlet yang disertakan dalam modul ini, Anda dapat mengetik:

Get-Command -Module AdSyncConfig

Setiap cmdlet memiliki parameter yang sama untuk memasukkan Akun Konektor AD DS dan tombol AdminSDHolder. Untuk menentukan Akun Konektor AD DS, Anda dapat menyediakan nama akun dan domain, atau hanya Nama Khusus (DN) akun,

Misalnya:

Set-ADSyncPasswordHashSyncPermissions -ADConnectorAccountName <ADAccountName> -ADConnectorAccountDomain <ADDomainName>

Atau;

Set-ADSyncPasswordHashSyncPermissions -ADConnectorAccountDN <ADAccountDN>

Pastikan untuk mengganti <ADAccountName>, <ADDomainName>, dan <ADAccountDN> dengan nilai yang tepat untuk lingkungan Anda.

Jika Anda ingin mengubah izin pada kontainer AdminSDHolder, gunakan tombol -IncludeAdminSdHolders. Perhatikan bahwa ini tidak dianjurkan.

Secara default, semua cmdlet izin yang ditetapkan akan mencoba mengatur izin AD DS pada akar setiap Domain di Forest, yang berarti bahwa pengguna yang menjalankan sesi PowerShell memerlukan hak Administrator Domain pada setiap domain di Forest. Karena persyaratan ini, sebaiknya gunakan Administrator Perusahaan dari akar Forest. Jika penyebaran Microsoft Entra Koneksi Anda memiliki beberapa Koneksi or AD DS, diperlukan untuk menjalankan cmdlet yang sama di setiap forest yang memiliki Koneksi or AD DS.

Anda juga dapat mengatur izin pada objek OU atau AD DS tertentu dengan menggunakan parameter -ADobjectDN, diikuti oleh DN objek target tempat Anda ingin menetapkan izin. Saat menggunakan target ADobjectDN, cmdlet hanya akan menetapkan izin pada objek ini dan bukan pada akar domain atau kontainer AdminSDHolder. Parameter ini dapat berguna ketika Anda memiliki objek OU atau AD DS tertentu dengan pewarisan izin yang dinonaktifkan (lihat Menemukan objek AD DS dengan pewarisan izin yang dinonaktifkan)

Pengecualian untuk parameter umum ini adalah cmdlet Set-ADSyncRestrictedPermissions yang digunakan untuk mengatur izin pada Akun Konektor AD DS itu sendiri, dan cmdlet Set-ADSyncPasswordHashSyncPermissions karena izin yang diperlukan untuk Sinkronisasi Hash Kata Sandi hanya diatur di akar domain. Oleh karena itu, cmdlet ini tidak menyertakan parameter -ObjectDN atau -IncludeAdminSdHolders.

Menentukan Akun Konektor AD DS

Jika Microsoft Entra Koneksi sudah diinstal dan Anda ingin memeriksa akun Koneksi or AD DS yang saat ini digunakan oleh Microsoft Entra Koneksi, Anda dapat menjalankan cmdlet:

Get-ADSyncADConnectorAccount

Menemukan objek AD DS pewarisan izin yang dinonaktifkan

Jika Anda ingin memeriksa apakah ada objek AD DS dengan pewarisan izin yang dinonaktifkan, Anda dapat menjalankan:

Get-ADSyncObjectsWithInheritanceDisabled -SearchBase '<DistinguishedName>'

Secara default, cmdlet ini hanya akan mencari OU dengan pewarisan yang dinonaktifkan, tetapi Anda dapat menentukan kelas objek AD DS lainnya dalam parameter -ObjectClass atau menggunakan ‘*’ untuk semua kelas objek, sebagai berikut:

Get-ADSyncObjectsWithInheritanceDisabled -SearchBase '<DistinguishedName>' -ObjectClass *

Menampilkan izin AD DS objek

Anda dapat menggunakan cmdlet di bawah ini untuk melihat daftar izin yang saat ini ditetapkan pada objek Direktori Aktif dengan menyediakan DistinguishedName-nya:

Show-ADSyncADObjectPermissions -ADobjectDN '<DistinguishedName>'

Mengonfigurasi Izin Akun Konektor AD DS

Mengonfigurasi Izin Baca-Saja Dasar

Untuk mengatur izin baca-saja dasar untuk akun ad DS Koneksi or saat tidak menggunakan fitur Microsoft Entra Koneksi apa pun, jalankan:

Set-ADSyncBasicReadPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [-IncludeAdminSdHolders] [<CommonParameters>]

atau;

Set-ADSyncBasicReadPermissions -ADConnectorAccountDN <String> [-ADobjectDN <String>] [<CommonParameters>]

cmdlet ini akan mengatur izin berikut:

| Jenis | Nama | Access | Berlaku Untuk |

|---|---|---|---|

| Izinkan | Akun Konektor AD DS | Membaca semua properti | Objek perangkat turunan |

| Bolehkan | Akun Konektor AD DS | Membaca semua properti | Objek InetOrgPerson keturunan |

| Bolehkan | Akun Konektor AD DS | Membaca semua properti | Objek Komputer turunan |

| Bolehkan | Akun Konektor AD DS | Membaca semua properti | Objek foreignSecurityPrincipal turunan |

| Bolehkan | Akun Konektor AD DS | Membaca semua properti | Objek Grup turunan |

| Bolehkan | Akun Konektor AD DS | Membaca semua properti | Objek Pengguna keturunan |

| Bolehkan | Akun Konektor AD DS | Membaca semua properti | Objek Kontak keturunan |

| Bolehkan | Akun Konektor AD DS | Mereplikasi Perubahan Direktori | Khusus objek ini (Akar domain) |

Mengonfigurasi Izin MS-DS-Consistency-Guid

Untuk mengatur izin pada akun Konektor AD DS saat menggunakan atribut ms-Ds-Consistency-Guid sebagai jangkar sumber (juga dikenal sebagai opsi “Izinkan Azure mengelola jangkar sumber untuk saya”), jalankan:

Set-ADSyncMsDsConsistencyGuidPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [-IncludeAdminSdHolders] [<CommonParameters>]

atau;

Set-ADSyncMsDsConsistencyGuidPermissions -ADConnectorAccountDN <String> [-ADobjectDN <String>] [<CommonParameters>]

cmdlet ini akan mengatur izin berikut:

| Jenis | Nama | Access | Berlaku Untuk |

|---|---|---|---|

| Izinkan | Akun Konektor AD DS | Properti Baca/Tulis | Objek Pengguna keturunan |

Izin untuk Sinkronisasi Hash Kata Sandi

Untuk mengatur izin pada akun Konektor AD DS saat menggunakan Sinkronisasi Hash Kata Sandi, jalankan:

Set-ADSyncPasswordHashSyncPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [<CommonParameters>]

atau;

Set-ADSyncPasswordHashSyncPermissions -ADConnectorAccountDN <String> [<CommonParameters>]

cmdlet ini akan mengatur izin berikut:

| Jenis | Nama | Access | Berlaku Untuk |

|---|---|---|---|

| Izinkan | Akun Konektor AD DS | Mereplikasi Perubahan Direktori | Khusus objek ini (Akar domain) |

| Bolehkan | Akun Konektor AD DS | Mereplikasi Semua Perubahan Direktori | Khusus objek ini (Akar domain) |

Izin untuk Tulis Balik Kata Sandi

Untuk mengatur izin pada akun Konektor AD DS saat menggunakan Tulis Balik Kata Sandi, jalankan:

Set-ADSyncPasswordWritebackPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [-IncludeAdminSdHolders] [<CommonParameters>]

atau;

Set-ADSyncPasswordWritebackPermissions -ADConnectorAccountDN <String> [-ADobjectDN <String>] [<CommonParameters>]

cmdlet ini akan mengatur izin berikut:

| Jenis | Nama | Access | Berlaku Untuk |

|---|---|---|---|

| Izinkan | Akun Konektor AD DS | Mengatur Ulang Kata Sandi | Objek Pengguna keturunan |

| Bolehkan | Akun Konektor AD DS | Tulis properti lockoutTime | Objek Pengguna keturunan |

| Bolehkan | Akun Konektor AD DS | Tulis properti pwdLastSet | Objek Pengguna keturunan |

Izin untuk Tulis Balik Grup

Untuk mengatur izin pada akun Konektor AD DS saat menggunakan Tulis Balik Grup, jalankan:

Set-ADSyncUnifiedGroupWritebackPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [-IncludeAdminSdHolders] [<CommonParameters>]

atau;

Set-ADSyncUnifiedGroupWritebackPermissions -ADConnectorAccountDN <String> [-ADobjectDN <String>] [<CommonParameters>]

cmdlet ini akan mengatur izin berikut:

| Jenis | Nama | Access | Berlaku Untuk |

|---|---|---|---|

| Izinkan | Akun Konektor AD DS | Baca/Tulis Umum | Semua atribut grup jenis objek dan sub-objek |

| Bolehkan | Akun Konektor AD DS | Membuat/Menghapus objek anak | Semua atribut grup jenis objek dan sub-objek |

| Bolehkan | Akun Konektor AD DS | Menghapus/Menghapus objek pohon | Semua atribut grup jenis objek dan sub-objek |

Izin untuk Penyebaran Hibrid Exchange

Untuk mengatur izin untuk akun Konektor AD DS saat menggunakan penyebaran Exchange Hibrid, jalankan:

Set-ADSyncExchangeHybridPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [-IncludeAdminSdHolders] [<CommonParameters>]

atau;

Set-ADSyncExchangeHybridPermissions -ADConnectorAccountDN <String> [-ADobjectDN <String>] [<CommonParameters>]

cmdlet ini akan mengatur izin berikut:

| Jenis | Nama | Access | Berlaku Untuk |

|---|---|---|---|

| Izinkan | Akun Konektor AD DS | Baca/Tulis semua properti | Objek Pengguna keturunan |

| Bolehkan | Akun Konektor AD DS | Baca/Tulis semua properti | Objek InetOrgPerson keturunan |

| Bolehkan | Akun Konektor AD DS | Baca/Tulis semua properti | Objek Grup turunan |

| Bolehkan | Akun Konektor AD DS | Baca/Tulis semua properti | Objek Kontak keturunan |

Izin untuk Folder Publik Email Exchange

Untuk mengatur izin untuk akun Konektor AD DS saat menggunakan fitur Folder Publik Email Exchange, jalankan:

Set-ADSyncExchangeMailPublicFolderPermissions -ADConnectorAccountName <String> -ADConnectorAccountDomain <String> [-IncludeAdminSdHolders] [<CommonParameters>]

atau;

Set-ADSyncExchangeMailPublicFolderPermissions -ADConnectorAccountDN <String> [-ADobjectDN <String>] [<CommonParameters>]

cmdlet ini akan mengatur izin berikut:

| Jenis | Nama | Access | Berlaku Untuk |

|---|---|---|---|

| Izinkan | Akun Konektor AD DS | Membaca semua properti | Objek PublicFolder keturunan |

Membatasi Izin pada Akun Konektor AD DS

Skrip PowerShell ini akan memperketat izin untuk Akun Konektor AD yang disediakan sebagai parameter. Pengetatan izin akan melibatkan langkah-langkah berikut:

Nonaktifkan pewarisan pada objek yang ditentukan

Hapus semua ACE pada objek tertentu, kecuali ACE khusus untuk SELF karena kami ingin menjaga izin default tetap utuh pada SELF.

Parameter -ADConnectorAccountDN adalah akun AD yang izinnya perlu diperketat. Ini biasanya merupakan akun domain MSOL_nnnnnnnnnnnn yang dikonfigurasi di Konektor AD DS (lihat Menentukan Akun Konektor AD DS). Parameter -Credential diperlukan untuk menentukan akun Administrator yang memiliki hak istimewa yang diperlukan untuk membatasi izin Direktori Aktif pada objek AD target (akun ini harus berbeda dari akun AD Koneksi orAccountDN). Ini biasanya Administrator Perusahaan atau Domain.

Set-ADSyncRestrictedPermissions [-ADConnectorAccountDN] <String> [-Credential] <PSCredential> [-DisableCredentialValidation] [-WhatIf] [-Confirm] [<CommonParameters>]

Misalnya:

$credential = Get-Credential

Set-ADSyncRestrictedPermissions -ADConnectorAccountDN 'CN=ADConnectorAccount,OU=Users,DC=Contoso,DC=com' -Credential $credential

cmdlet ini akan mengatur izin berikut:

| Jenis | Nama | Access | Berlaku Untuk |

|---|---|---|---|

| Izinkan | SISTEM | Kontrol Penuh | Objek Ini |

| Izinkan | Admin Perusahaan | Kontrol Penuh | Objek Ini |

| Izinkan | Admin Domain | Kontrol Penuh | Objek Ini |

| Izinkan | Admin | Kontrol Penuh | Objek Ini |

| Izinkan | Pengendali Domain Perusahaan | Konten Daftar | Objek ini |

| Izinkan | Pengendali Domain Perusahaan | Baca Semua Properti | Objek ini |

| Izinkan | Pengendali Domain Perusahaan | Izin Baca | Objek Ini |

| Izinkan | Pengguna yang Diautentikasi | Konten Daftar | Objek ini |

| Izinkan | Pengguna yang Diautentikasi | Baca Semua Properti | Objek ini |

| Izinkan | Pengguna yang Diautentikasi | Izin Baca | Objek ini |