Mengonfigurasi enkripsi token SAML Microsoft Entra

Catatan

Enkripsi token adalah fitur Microsoft Entra ID P1 atau P2. Untuk mempelajari selengkapnya tentang edisi, fitur, dan harga Microsoft Entra, lihat Harga Microsoft Entra.

Enkripsi token SAML mengaktifkan penggunaan pernyataan SAML terenkripsi dengan aplikasi yang mendukungnya. Saat dikonfigurasi untuk aplikasi, ID Microsoft Entra akan mengenkripsi pernyataan SAML yang dipancarkannya untuk aplikasi tersebut menggunakan kunci publik yang diperoleh dari sertifikat yang disimpan di ID Microsoft Entra. Aplikasi harus menggunakan kunci privat yang cocok untuk mendekripsi token sebelum dapat digunakan sebagai bukti autentikasi untuk pengguna yang masuk.

Mengenkripsi pernyataan SAML antara MICROSOFT Entra ID dan aplikasi memberikan jaminan tambahan bahwa konten token tidak dapat disadap, dan data pribadi atau perusahaan disusupi.

Bahkan tanpa enkripsi token, token Microsoft Entra SAML tidak pernah diteruskan pada jaringan dengan jelas. MICROSOFT Entra ID mengharuskan pertukaran permintaan/respons token dilakukan melalui saluran HTTPS/TLS terenkripsi sehingga komunikasi antara IDP, browser, dan aplikasi terjadi melalui tautan terenkripsi. Pertimbangkan nilai enkripsi token untuk situasi Anda dibandingkan dengan overhead pengelolaan sertifikat tambahan.

Untuk mengonfigurasi enkripsi token, Anda perlu mengunggah file sertifikat X.509 yang berisi kunci publik ke objek aplikasi Microsoft Entra yang mewakili aplikasi. Untuk mendapatkan sertifikat X.509, Anda dapat mengunduhnya dari aplikasi itu sendiri, atau mendapatkannya dari vendor aplikasi jika vendor aplikasi menyediakan kunci enkripsi atau dalam kasus di mana aplikasi mengharapkan Anda untuk menyediakan kunci privat, dapat dibuat menggunakan alat kriptografi, bagian kunci privat yang diunggah ke penyimpanan kunci aplikasi dan sertifikat kunci publik yang cocok yang diunggah ke ID Microsoft Entra.

MICROSOFT Entra ID menggunakan AES-256 untuk mengenkripsi data pernyataan SAML.

Prasyarat

Untuk mengonfigurasi enkripsi token SAML, Anda memerlukan:

- Akun pengguna Microsoft Entra. Jika Anda belum memilikinya, Anda dapat Membuat akun secara gratis.

- Salah satu peran berikut: Administrator Global, Administrator Aplikasi Cloud, Administrator Aplikasi, atau pemilik perwakilan layanan.

Tip

Langkah-langkah dalam artikel ini mungkin sedikit berbeda berdasarkan portal tempat Anda memulai.

Mengonfigurasi enkripsi token SAML aplikasi perusahaan

Bagian ini menjelaskan cara mengonfigurasi enkripsi token SAML aplikasi perusahaan. Aplikasi yang telah disiapkan dari bilah aplikasi Enterprise di pusat admin Microsoft Entra, baik dari Galeri Aplikasi atau aplikasi Non-Galeri. Untuk aplikasi yang terdaftar melalui pengalaman Pendaftaran aplikasi, ikuti panduan Mengonfigurasi enkripsi token SAML aplikasi terdaftar.

Untuk mengonfigurasi enkripsi token SAML, ikuti langkah-langkah berikut:

Dapatkan sertifikat kunci publik yang cocok dengan kunci privat yang dikonfigurasi dalam aplikasi.

Buat pasangan kunci asimetris yang akan digunakan untuk enkripsi. Atau, jika aplikasi menyediakan kunci publik yang akan digunakan untuk enkripsi, ikuti petunjuk aplikasi untuk mengunduh sertifikat X.509.

Kunci publik harus disimpan dalam file sertifikat X.509 dalam format .cer. Anda dapat menyalin konten file sertifikat ke editor teks dan menyimpannya sebagai file .cer. File sertifikat hanya boleh berisi kunci umum dan bukan kunci privat.

Jika aplikasi menggunakan kunci yang Anda buat untuk instans Anda, ikuti instruksi yang diberikan oleh aplikasi Anda untuk menginstal kunci privat yang akan digunakan aplikasi untuk mendekripsi token dari penyewa Microsoft Entra Anda.

Tambahkan sertifikat ke konfigurasi aplikasi di ID Microsoft Entra.

Mengonfigurasi enkripsi token di pusat admin Microsoft Entra

Anda dapat menambahkan sertifikasi publik ke konfigurasi aplikasi Anda dalam pusat admin Microsoft Entra.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

Telusuri aplikasi Identity>Applications>Enterprise>Semua aplikasi.

Masukkan nama aplikasi yang ada di kotak pencarian, lalu pilih aplikasi dari hasil pencarian.

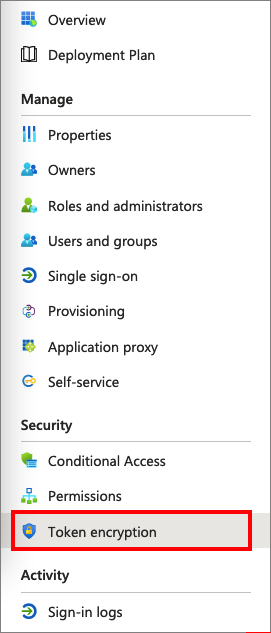

Pada halaman aplikasi, pilih Enkripsi token.

Catatan

Opsi Enkripsi token hanya tersedia untuk aplikasi SAML yang telah disiapkan dari bilah aplikasi Enterprise di pusat admin Microsoft Entra, baik dari Galeri Aplikasi atau aplikasi Non-Galeri. Untuk aplikasi lain, opsi menu ini dinonaktifkan.

Pada halaman Enkripsi token, pilih Impor Sertifikat untuk mengimpor file .cer yang berisi sertifikat X.509 publik Anda.

Setelah sertifikat diimpor, dan kunci privat dikonfigurasi untuk digunakan di sisi aplikasi, aktifkan enkripsi dengan memilih ... di samping status sidik jari, lalu pilih Aktifkan enkripsi token dari opsi di menu dropdown.

Pilih Ya untuk mengonfirmasi aktivasi sertifikat enkripsi token.

Konfirmasikan bahwa pernyataan SAML yang dikeluarkan untuk aplikasi dienkripsi.

Untuk menonaktifkan enkripsi token di pusat admin Microsoft Entra

Di pusat admin Microsoft Entra, buka Aplikasi>Identitas>Aplikasi Perusahaan>Semua aplikasi, lalu pilih aplikasi yang mengaktifkan enkripsi token SAML.

Pada halaman aplikasi, pilih Enkripsi token, temukan sertifikatnya, lalu pilih opsi ... untuk menampilkan menu dropdown.

Pilih Nonaktifkan enkripsi token.

Mengonfigurasi enkripsi token SAML aplikasi terdaftar

Bagian ini menjelaskan cara mengonfigurasi enkripsi token SAML aplikasi terdaftar. Aplikasi yang telah disiapkan dari bilah Pendaftaran aplikasi di pusat admin Microsoft Entra. Untuk aplikasi perusahaan, ikuti panduan Mengonfigurasi enkripsi token SAML aplikasi perusahaan.

Sertifikat enkripsi disimpan pada objek aplikasi di ID Microsoft Entra dengan encrypt tag penggunaan. Anda dapat mengonfigurasi beberapa sertifikat enkripsi dan yang aktif untuk mengenkripsi token diidentifikasi oleh atribut tokenEncryptionKeyID.

Anda memerlukan ID objek aplikasi untuk mengonfigurasi enkripsi token menggunakan Microsoft Graph API atau PowerShell. Anda dapat menemukan nilai ini secara terprogram, atau dengan masuk ke halaman Properti aplikasi di pusat admin Microsoft Entra dan mencatat nilai ID Objek.

Saat Anda mengonfigurasi keyCredential menggunakan Graph, PowerShell, atau di manifes aplikasi, Anda harus membuat GUID yang akan digunakan untuk keyId tersebut.

Untuk mengonfigurasi enkripsi token untuk pendaftaran aplikasi, ikuti langkah-langkah berikut:

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Aplikasi Cloud.

Telusuri aplikasi >Identitas>Pendaftaran aplikasi> Semua aplikasi.

Masukkan nama aplikasi yang ada di kotak pencarian, lalu pilih aplikasi dari hasil pencarian.

Di halaman aplikasi, pilih Manifes untuk mengedit manifes aplikasi.

Contoh berikut menunjukkan manifes aplikasi yang dikonfigurasi dengan dua sertifikat enkripsi, dan dengan yang kedua dipilih sebagai yang aktif menggunakan tokenEncryptionKeyId.

{ "id": "3cca40e2-367e-45a5-8440-ed94edd6cc35", "accessTokenAcceptedVersion": null, "allowPublicClient": false, "appId": "cb2df8fb-63c4-4c35-bba5-3d659dd81bf1", "appRoles": [], "oauth2AllowUrlPathMatching": false, "createdDateTime": "2017-12-15T02:10:56Z", "groupMembershipClaims": "SecurityGroup", "informationalUrls": { "termsOfService": null, "support": null, "privacy": null, "marketing": null }, "identifierUris": [ "https://testapp" ], "keyCredentials": [ { "customKeyIdentifier": "Tog/O1Hv1LtdsbPU5nPphbMduD=", "endDate": "2039-12-31T23:59:59Z", "keyId": "8be4cb65-59d9-404a-a6f5-3d3fb4030351", "startDate": "2018-10-25T21:42:18Z", "type": "AsymmetricX509Cert", "usage": "Encrypt", "value": <Base64EncodedKeyFile> "displayName": "CN=SAMLEncryptTest" }, { "customKeyIdentifier": "U5nPphbMduDmr3c9Q3p0msqp6eEI=", "endDate": "2039-12-31T23:59:59Z", "keyId": "6b9c6e80-d251-43f3-9910-9f1f0be2e851", "startDate": "2018-10-25T21:42:18Z", "type": "AsymmetricX509Cert", "usage": "Encrypt", "value": <Base64EncodedKeyFile> "displayName": "CN=SAMLEncryptTest2" } ], "knownClientApplications": [], "logoUrl": null, "logoutUrl": null, "name": "Test SAML Application", "oauth2AllowIdTokenImplicitFlow": true, "oauth2AllowImplicitFlow": false, "oauth2Permissions": [], "oauth2RequirePostResponse": false, "orgRestrictions": [], "parentalControlSettings": { "countriesBlockedForMinors": [], "legalAgeGroupRule": "Allow" }, "passwordCredentials": [], "preAuthorizedApplications": [], "publisherDomain": null, "replyUrlsWithType": [], "requiredResourceAccess": [], "samlMetadataUrl": null, "signInUrl": "https://127.0.0.1:444/applications/default.aspx?metadata=customappsso|ISV9.1|primary|z" "signInAudience": "AzureADMyOrg", "tags": [], "tokenEncryptionKeyId": "6b9c6e80-d251-43f3-9910-9f1f0be2e851" }

Langkah berikutnya

- Cari tahu Bagaimana MICROSOFT Entra ID menggunakan protokol SAML

- Pelajari format, karakteristik keamanan, dan konten token SAML di ID Microsoft Entra