Menetapkan peran sumber daya Azure di Privileged Identity Management

Dengan Microsoft Entra Privileged Identity Management (PIM), Anda dapat mengelola peran sumber daya Azure bawaan, dan peran kustom, termasuk (tetapi tidak terbatas pada):

- Pemilik

- Administrator Akses Pengguna

- Kontributor

- Admin Keamanan

- Manajer Keamanan

Catatan

Pengguna atau anggota grup yang ditetapkan ke peran langganan Pemilik atau Administrator Akses Pengguna, dan administrator Microsoft Entra Global yang mengaktifkan manajemen langganan di ID Microsoft Entra memiliki izin administrator Sumber Daya secara default. Administrator ini dapat menetapkan peran, mengonfigurasi pengaturan peran, dan meninjau akses menggunakan Privileged Identity Management untuk sumber daya Azure. Pengguna tidak dapat mengelola Privileged Identity Management untuk Sumber Daya tanpa izin administrator Sumber Daya. Lihat daftar peran bawaan Azure.

Privileged Identity Management mendukung peran Azure bawaan dan kustom. Untuk informasi selengkapnya tentang peran kustom Azure, lihat peran kustom Azure.

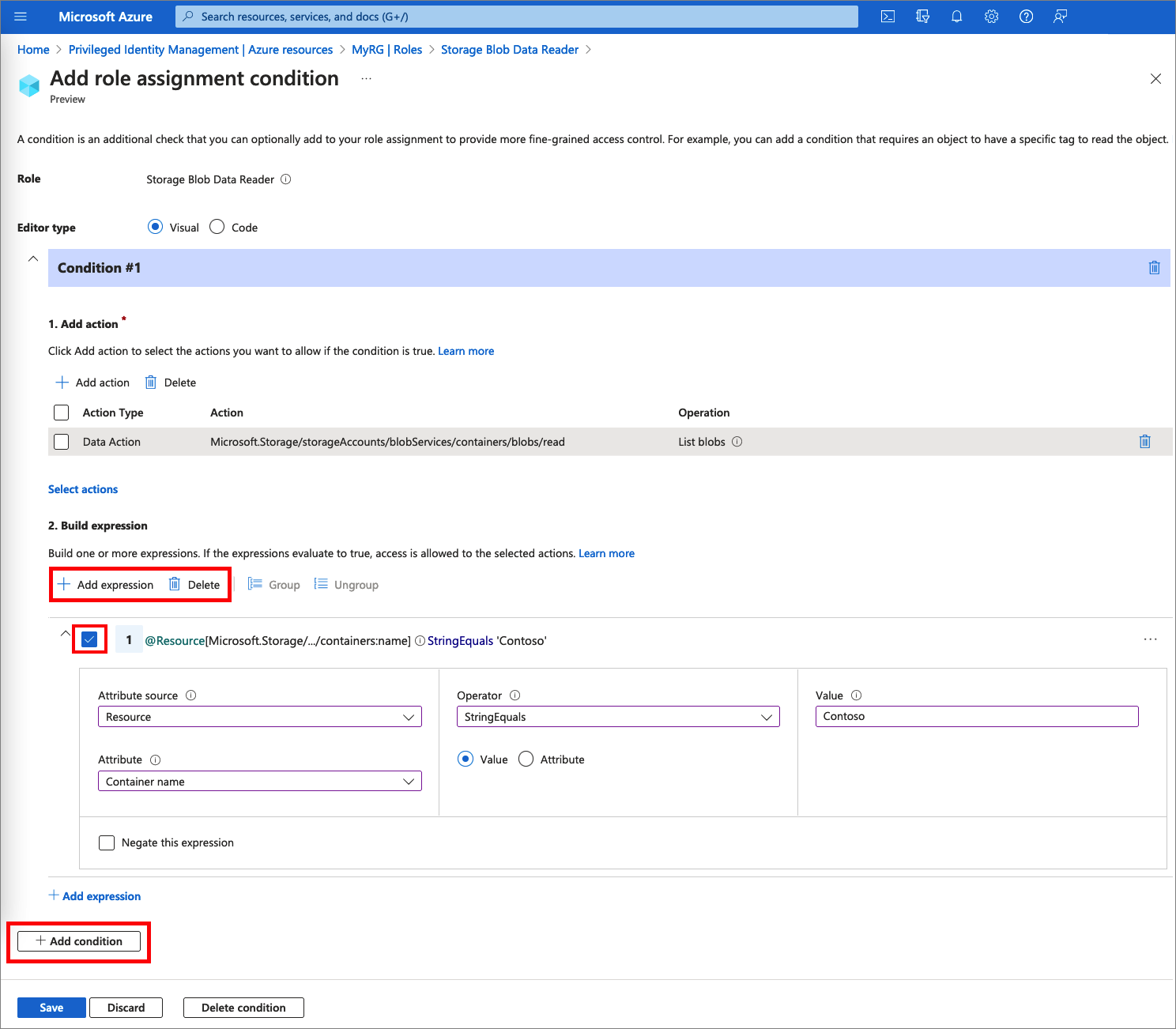

Syarat penetapan peran

Anda dapat menggunakan kontrol akses berbasis atribut Azure (Azure ABAC) untuk menambahkan kondisi pada penetapan peran yang memenuhi syarat menggunakan Microsoft Entra PIM untuk sumber daya Azure. Dengan Microsoft Entra PIM, pengguna akhir Anda harus mengaktifkan penetapan peran yang memenuhi syarat untuk mendapatkan izin untuk melakukan tindakan tertentu. Menggunakan kondisi di Microsoft Entra PIM memungkinkan Anda tidak hanya membatasi izin peran pengguna ke sumber daya menggunakan kondisi terperinci, tetapi juga menggunakan Microsoft Entra PIM untuk mengamankan penetapan peran dengan pengaturan terikat waktu, alur kerja persetujuan, jejak audit, dan sebagainya.

Catatan

Ketika peran ditugaskan, tugas:

- Tidak dapat ditugaskan untuk durasi kurang dari lima menit

- Tidak dapat dihapus dalam waktu lima menit setelah ditugaskan

Saat ini, peran bawaan berikut dapat memiliki kondisi yang ditambahkan:

Untuk informasi selengkapnya, lihat Apa itu kontrol akses berbasis atribut Azure (Azure ABAC).

Menetapkan peran

Ikuti langkah-langkah ini untuk membuat pengguna memenuhi syarat untuk mendapatkan peran sumber daya Azure.

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Akses Pengguna.

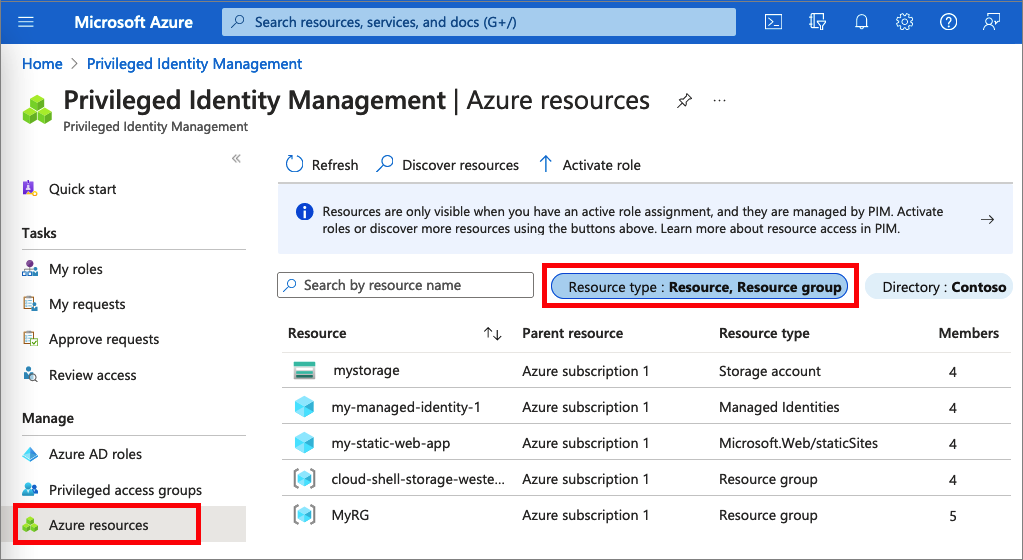

Telusuri ke sumber daya Azure Privileged Identity Management>tata kelola>identitas.

Pilih jenis sumber daya yang ingin Anda kelola. Mulai dari menu dropdown Grup manajemen atau menu dropdown Langganan , lalu pilih Grup sumber daya atau Sumber Daya lebih lanjut sesuai kebutuhan. Klik tombol Pilih untuk sumber daya yang ingin Anda kelola untuk membuka halaman gambaran umumnya.

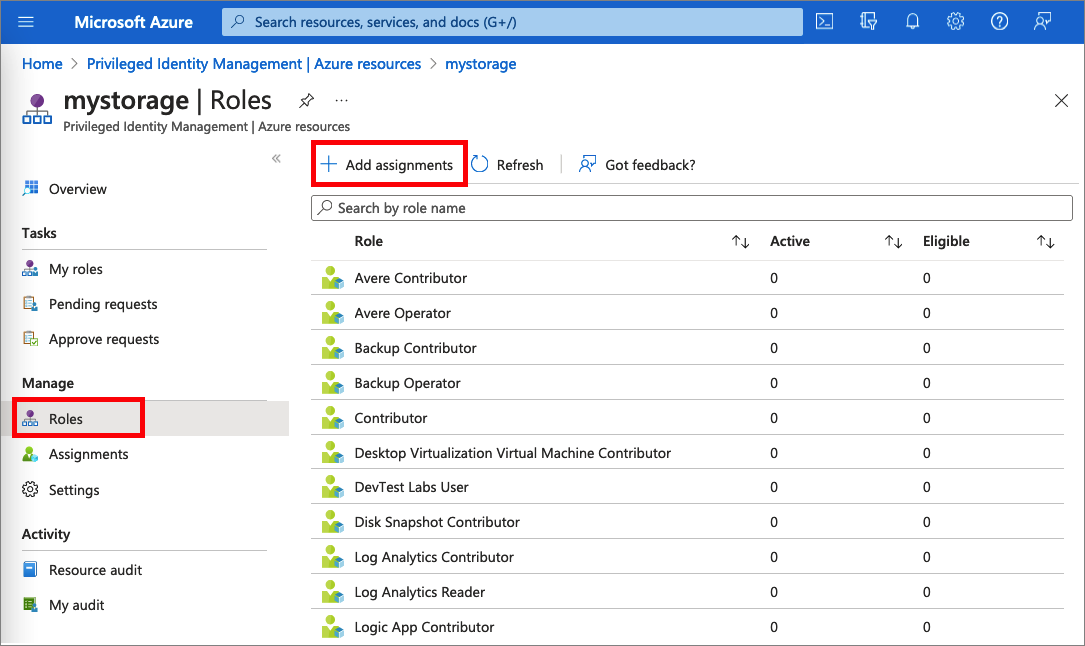

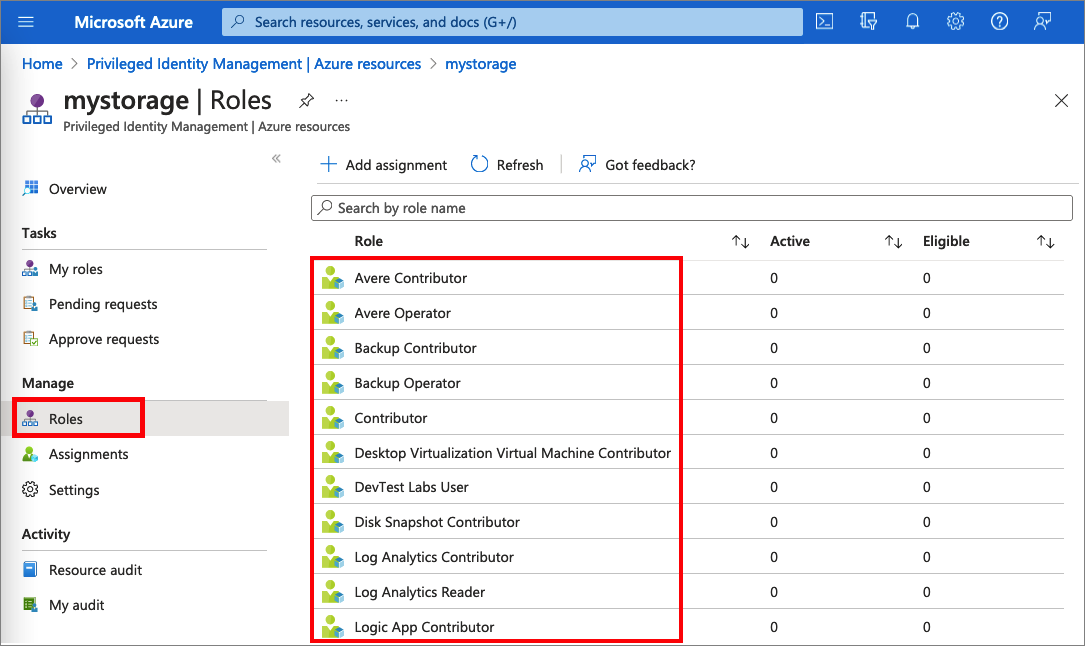

Di bawah Kelola, pilih Peran untuk melihat daftar peran untuk sumber daya Azure.

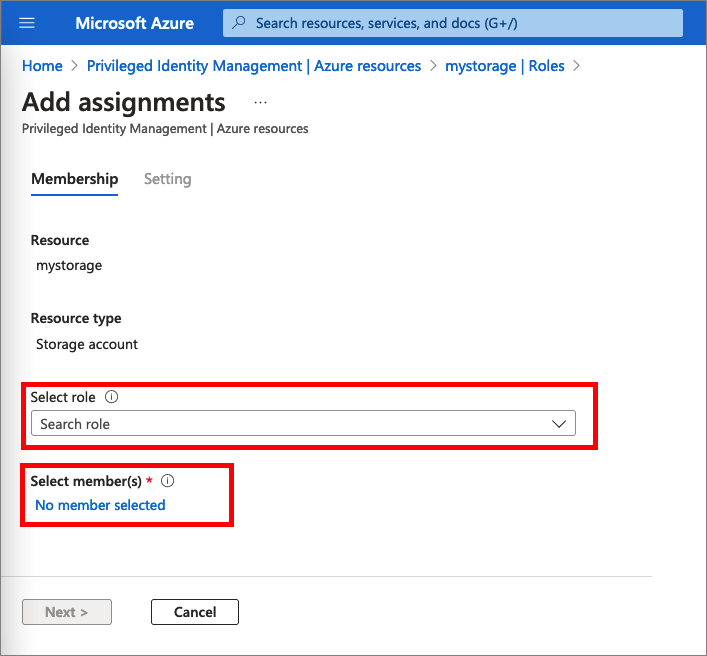

Pilih Tambahkan penugasan untuk membuka panel Tambahkan penugasan.

Pilih Peran yang ingin Anda tetapkan.

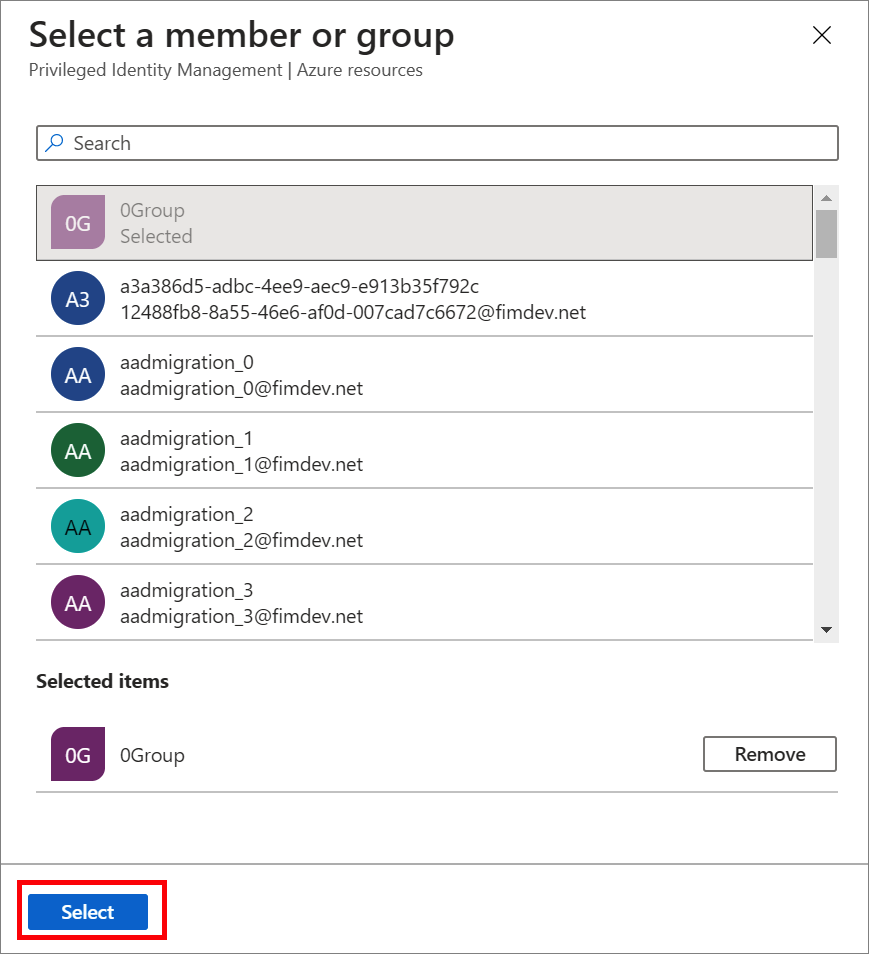

Pilih tautan Tidak ada anggota yang dipilih untuk membuka panel Pilih anggota atau grup.

Pilih anggota atau grup yang ingin Anda tetapkan ke peran, lalu klik Pilih.

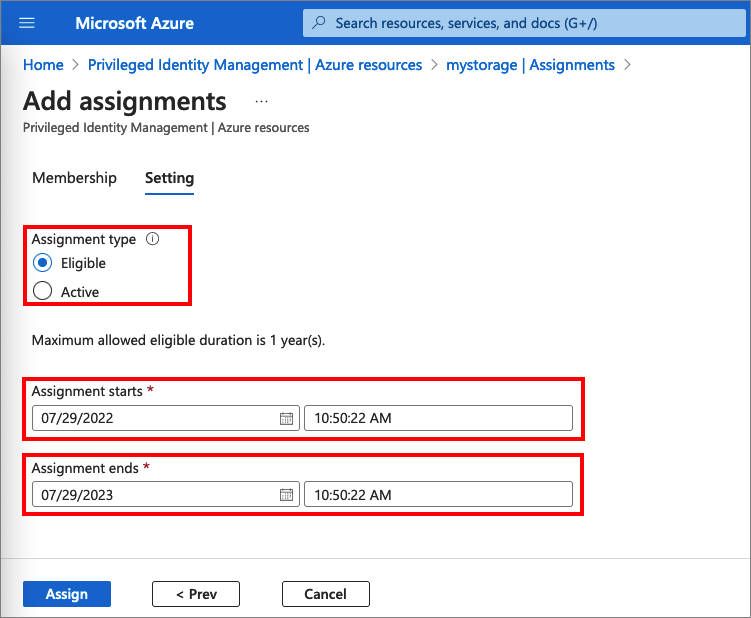

Pada tab Pengaturan, di daftar Jenis penugasan, pilih Memenuhi Syarat atau Aktif.

Microsoft Entra PIM untuk sumber daya Azure menyediakan dua jenis penugasan yang berbeda:

Penetapan yang memenuhi syarat mengharuskan anggota untuk mengaktifkan peran sebelum menggunakannya. Administrator mungkin mengharuskan anggota peran untuk melakukan tindakan tertentu sebelum aktivasi peran, yang mungkin termasuk melakukan pemeriksaan autentikasi multifaktor (MFA), memberikan pertimbangan bisnis, atau meminta persetujuan dari pemberi persetujuan yang ditunjuk.

Penetapan aktif tidak mengharuskan anggota untuk mengaktifkan peran sebelum penggunaan. Anggota yang ditetapkan sebagai aktif memiliki hak istimewa yang ditetapkan untuk digunakan. Jenis penugasan ini juga tersedia untuk pelanggan yang tidak menggunakan Microsoft Entra PIM.

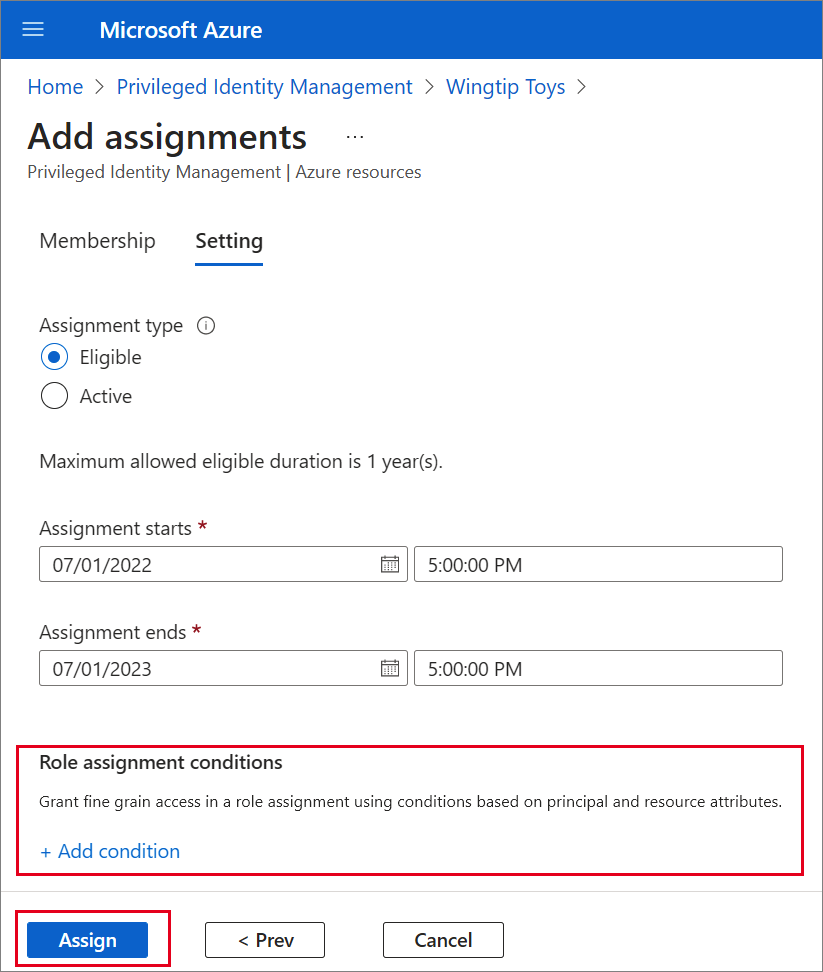

Untuk menentukan durasi penugasan tertentu, ubah tanggal dan waktu mulai dan selesai.

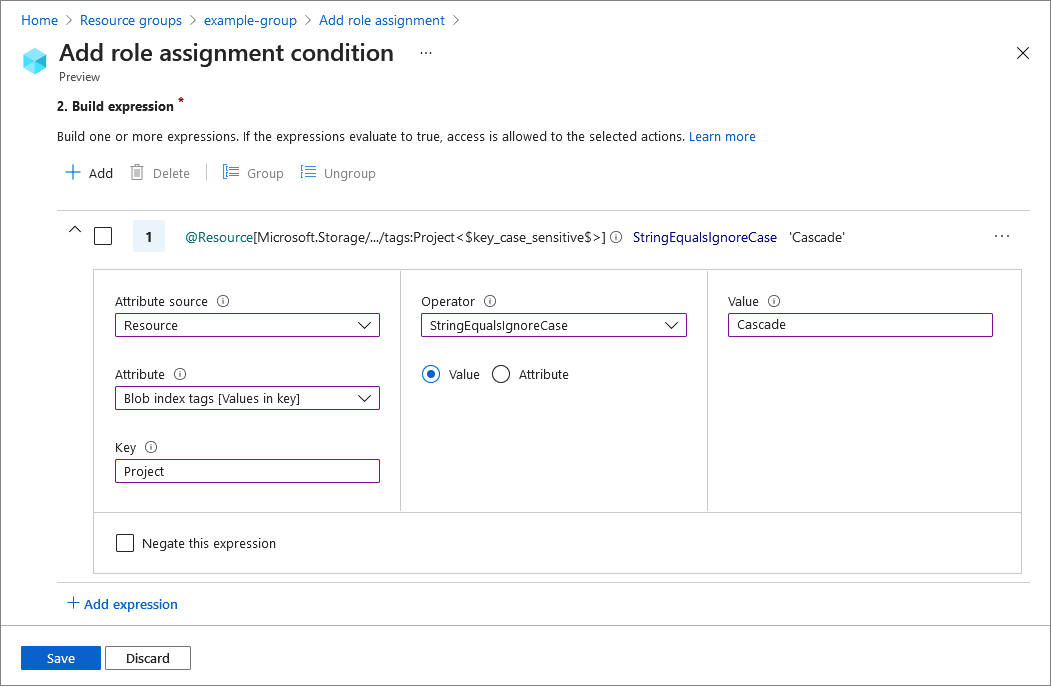

Jika peran telah ditentukan dengan tindakan yang mengizinkan penugasan ke peran tersebut dengan ketentuan, Anda dapat memilih Tambahkan ketentuan untuk menambahkan ketentuan berdasarkan prinsipal utama dan atribut sumber daya yang merupakan bagian dari penugasan.

Kondisi dapat dimasukkan di penyusun ekspresi.

Setelah selesai, pilih Tetapkan.

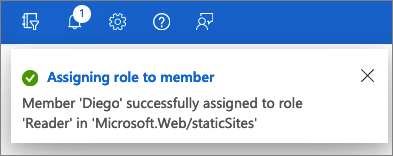

Setelah penugasan peran baru dibuat, pemberitahuan status akan ditampilkan.

Menetapkan peran menggunakan API ARM

Privileged Identity Management mendukung perintah API Azure Resource Manager (ARM) untuk mengelola peran sumber daya Azure, sebagaimana didokumentasikan dalam referensi API ARM PIM. Untuk izin yang diperlukan untuk menggunakan API PIM, lihat Memahami API Privileged Identity Management.

Berikut ini adalah permintaan HTTP sampel untuk membuat penugasan yang memenuhi syarat untuk peran Azure.

Minta

PUT https://management.azure.com/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6?api-version=2020-10-01-preview

Isi permintaan

{

"properties": {

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "AdminAssign",

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

Respons

Kode Status: 201

{

"properties": {

"targetRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"targetRoleEligibilityScheduleInstanceId": null,

"scope": "/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"roleDefinitionId": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"principalType": "User",

"requestType": "AdminAssign",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2022-07-05T21:00:45.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "64caffb6-55c0-4deb-a585-68e948ea1ad6",

"id": "/providers/Microsoft.Subscription/subscriptions/dfa2a084-766f-4003-8ae1-c4aeb893a99f/providers/Microsoft.Authorization/RoleEligibilityScheduleRequests/64caffb6-55c0-4deb-a585-68e948ea1ad6",

"type": "Microsoft.Authorization/RoleEligibilityScheduleRequests"

}

Memperbarui atau menghapus penetapan peran yang sudah ada

Ikuti langkah-langkah ini untuk memperbarui atau menghapus penetapan peran yang sudah ada.

Buka Microsoft Entra Privileged Identity Management.

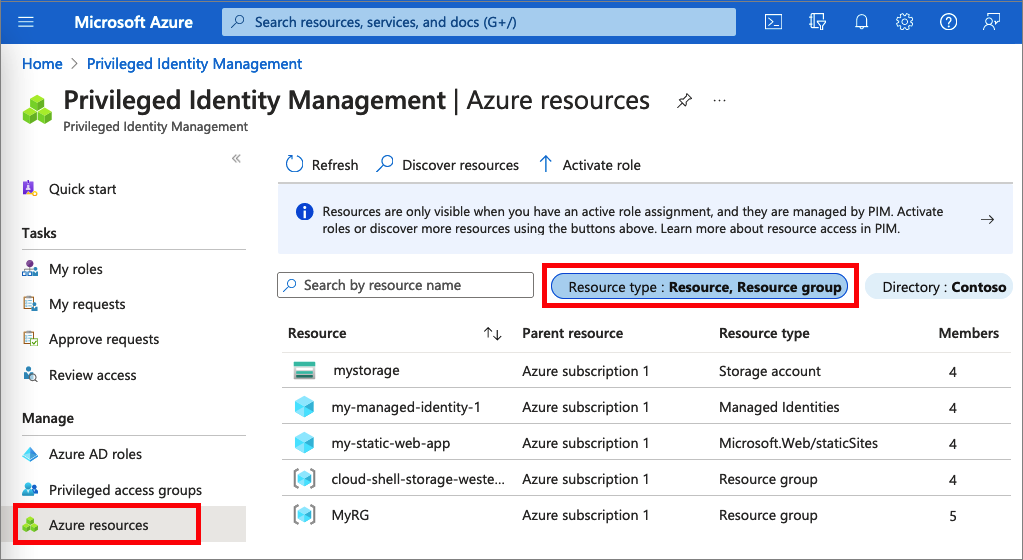

Pilih Sumber daya Azure.

Pilih jenis sumber daya yang ingin Anda kelola. Mulai dari menu dropdown Grup manajemen atau menu dropdown Langganan , lalu pilih Grup sumber daya atau Sumber Daya lebih lanjut sesuai kebutuhan. Klik tombol Pilih untuk sumber daya yang ingin Anda kelola untuk membuka halaman gambaran umumnya.

Di bawah Kelola, pilih Peran untuk melihat daftar peran untuk sumber daya Azure. Cuplikan layar berikut mencantumkan peran akun Azure Storage. Pilih peran yang ingin diperbarui atau dihapus.

Temukan penetapan peran di tab Peran yang memenuhi syarat atau Peran aktif.

Untuk menambahkan atau memperbarui kondisi untuk memperbaiki akses sumber daya Azure, pilih Tambahkan atau Tampilkan/Edit di kolom Kondisi untuk penetapan peran. Saat ini, peran Storage Blob Data Owner, Storage Blob Data Reader, dan Storage Blob Data Contributor di Microsoft Entra PIM adalah satu-satunya peran yang dapat menambahkan kondisi.

Pilih Tambahkan ekspresi atau Hapus untuk memperbarui ekspresi. Anda juga dapat memilih Tambahkan kondisi untuk menambahkan kondisi baru ke peran Anda.

Untuk informasi tentang memperluas penetapan peran, lihat Memperluas atau memperpanjang peran sumber daya Azure di Privileged Identity Management.