Mengelola akun akses darurat di Microsoft Entra ID

Penting agar Anda tidak dikunci secara tidak sengaja dari organisasi Microsoft Entra Anda karena Anda tidak dapat masuk atau mengaktifkan akun pengguna lain sebagai administrator. Anda dapat mengurangi dampak kurangnya akses administratif yang tidak disengaja dengan membuat dua atau lebih akun akses darurat dalam organisasi Anda.

Akun akses darurat biasanya sangat istimewa dan tidak boleh ditugaskan untuk individu tertentu. Akun akses darurat terbatas pada skenario darurat atau "break glass" di mana akun administratif normal tidak dapat digunakan. Kami menyarankan agar Anda mempertahankan tujuan membatasi penggunaan akun darurat hanya untuk saat-saat ketika akun ini benar-benar diperlukan.

Artikel ini menyediakan panduan untuk mengelola akun akses darurat di ID Microsoft Entra.

Alasan menggunakan akun akses darurat

Organisasi mungkin perlu menggunakan akun akses darurat dalam situasi berikut:

- Akun pengguna digabungkan, dan federasi saat ini tidak tersedia karena jeda jaringan sel atau pemadaman penyedia identitas. Misalnya, jika host IdP di lingkungan Anda telah tidak berfungsi, pengguna mungkin tidak dapat masuk saat ID Microsoft Entra dialihkan ke IdP mereka.

- Administrator terdaftar melalui autentikasi multifaktor Microsoft Entra, dan semua perangkat individual mereka tidak tersedia atau layanan tidak tersedia. Pengguna mungkin tidak dapat menyelesaikan autentikasi multifaktor untuk mengaktifkan peran. Misalnya, pemadaman jaringan sel mencegah mereka menjawab panggilan telepon atau menerima pesan teks, satu-satunya dua mekanisme autentikasi yang mereka daftarkan untuk perangkat mereka.

- Orang dengan akses Administrator Global terbaru telah meninggalkan organisasi. ID Microsoft Entra mencegah akun Administrator Global terakhir dihapus, tetapi tidak mencegah akun dihapus atau dinonaktifkan secara lokal. Situasi apa pun mungkin membuat organisasi tidak dapat memulihkan akun.

- Keadaan tak terduga seperti keadaan darurat bencana alam, di mana ponsel atau jaringan lain mungkin tidak tersedia.

Membuat akun akses darurat

Buat dua atau beberapa akun akses darurat. Akun ini harus akun cloud-saja yang menggunakan domain *.onmicrosoft.com dan yang tidak digabungkan atau disinkronkan dari lingkungan lokal.

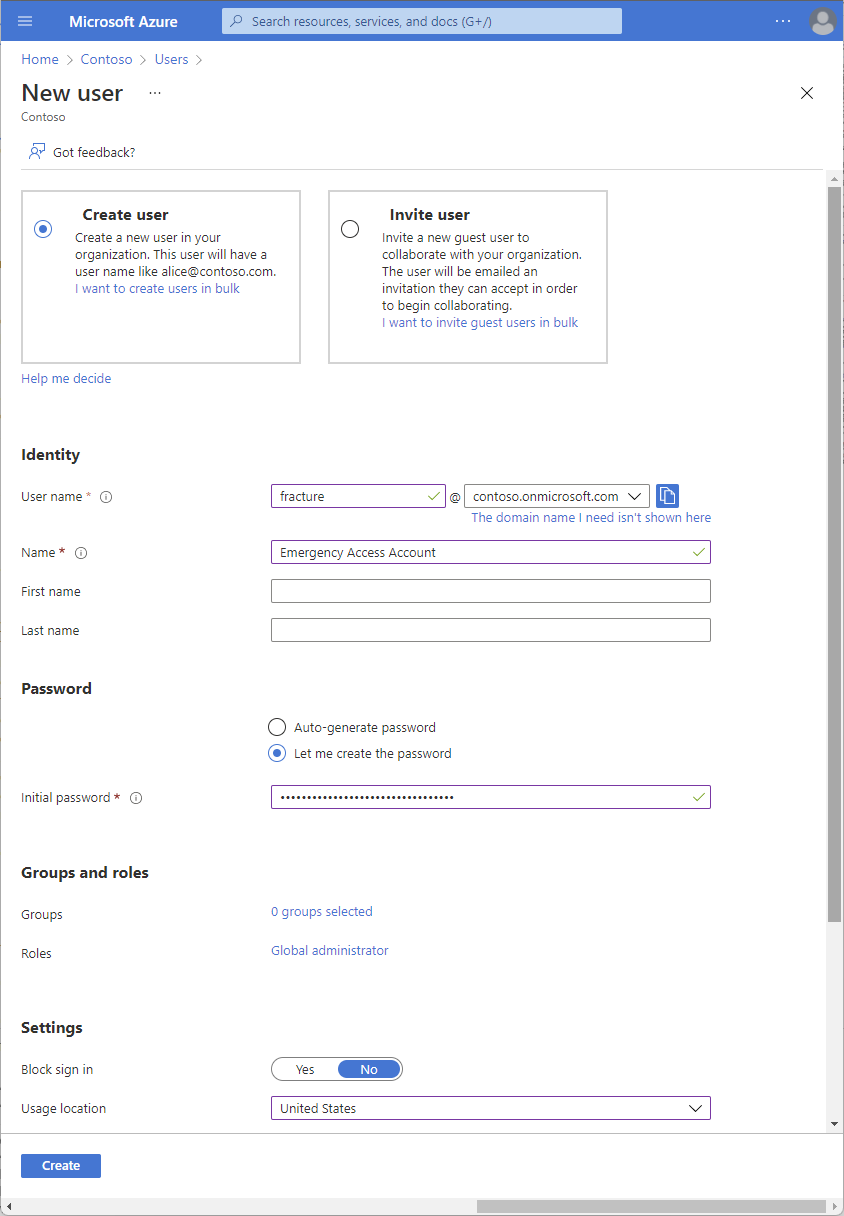

Cara membuat akun akses darurat

Masuk ke pusat admin Microsoft Entra sebagai Administrator Global.

Telusuri ke Pengguna>Identitas>Semua pengguna.

Pilih Pengguna baru.

Pilih Buat pengguna.

Berikan Nama Pengguna akun.

Beri Nama akun.

Buat kata sandi yang panjang dan kompleks untuk akun.

Di bagian Peran, tetapkan peran Administrator Global.

Di bagianLokasi penggunaan, pilih lokasi yang sesuai.

Pilih Buat.

Saat mengonfigurasi akun-akun ini, persyaratan berikut harus dipenuhi:

- Akun akses darurat tidak boleh dikaitkan dengan pengguna individu mana pun di organisasi. Pastikan akun Anda tidak terhubung dengan ponsel yang disediakan karyawan, token perangkat keras yang dibawa karyawan individual bepergian, atau info masuk khusus karyawan lainnya. Tindakan pencegahan ini mencakup contoh di mana karyawan individu tidak dapat dijangkau ketika info masuk diperlukan. Penting untuk memastikan bahwa setiap perangkat terdaftar disimpan di lokasi yang diketahui dan aman yang memiliki beberapa cara untuk berkomunikasi dengan ID Microsoft Entra.

- Gunakan autentikasi yang kuat untuk akun akses darurat Anda dan pastikan autentikasi tidak menggunakan metode autentikasi yang sama seperti akun administratif yang lain. Misalnya, jika akun administrator normal Anda menggunakan aplikasi Microsoft Authenticator untuk autentikasi yang kuat, gunakan kunci keamanan FIDO2 untuk akun darurat. Pertimbangkan dependensi berbagai metode autentikasi, untuk menghindari penambahan persyaratan eksternal ke dalam proses autentikasi.

- Perangkat atau kredensial tidak boleh kedaluwarsa atau berada dalam lingkup pembersihan otomatis karena kurangnya penggunaan.

- Di Microsoft Entra Privileged Identity Management, Anda harus membuat penetapan peran Administrator Global menjadi permanen daripada memenuhi syarat untuk akun akses darurat Anda.

Mengecualikan setidaknya satu akun dari autentikasi multifaktor berbasis telepon

Untuk mengurangi risiko serangan yang dihasilkan dari kata sandi yang disusupi, ID Microsoft Entra merekomendasikan agar Anda memerlukan autentikasi multifaktor untuk semua pengguna individu. Grup ini mencakup administrator dan semua lainnya (misalnya, pegawai keuangan) yang apabila akunnya disusupi akan berdampak signifikan.

Namun, setidaknya salah satu akun akses darurat Anda tidak boleh memiliki mekanisme autentikasi multifaktor yang sama dengan akun non-darurat Anda lainnya. Ini termasuk solusi autentikasi multifaktor pihak ketiga. Jika Anda memiliki kebijakan Akses Bersyarat untuk mewajibkan autentikasi multifaktor untuk setiap administrator untuk ID Microsoft Entra dan aplikasi perangkat lunak lain yang terhubung sebagai layanan (SaaS), Anda harus mengecualikan akun akses darurat dari persyaratan ini, dan mengonfigurasi mekanisme yang berbeda sebagai gantinya. Selain itu, Anda harus memastikan akun tidak memiliki kebijakan autentikasi multifaktor per pengguna.

Mengecualikan setidaknya satu akun dari kebijakan Akses Bersyarat

Selama keadaan darurat, Anda tidak ingin kebijakan berpotensi memblokir akses Anda untuk memperbaiki masalah. Jika Anda menggunakan Akses Bersyarat, setidaknya satu akun akses darurat harus dikecualikan dari semua kebijakan Akses Bersyarat.

Panduan federasi

Beberapa organisasi menggunakan Ad Domain Services dan AD FS atau idP serupa untuk bergabung ke ID Microsoft Entra. Akses darurat untuk sistem lokal dan akses darurat untuk layanan cloud harus tetap berbeda, tanpa dependensi satu sama lain. Menguasai dan atau mencari sumber autentikasi untuk akun dengan hak istimewa akses darurat dari sistem lain menambah risiko yang tidak perlu jika terjadi pemadaman pada sistem tersebut.

Menyimpan info masuk akun dengan aman

Organisasi perlu memastikan bahwa info masuk untuk akun akses darurat tetap aman dan hanya diketahui oleh individu yang berwenang untuk menggunakannya. Beberapa pelanggan menggunakan kartu pintar untuk Windows Server AD, kunci keamanan FIDO2 untuk ID Microsoft Entra dan yang lain menggunakan kata sandi. Kata sandi untuk akun akses darurat biasanya dipisahkan menjadi dua atau tiga bagian, ditulis pada potongan kertas terpisah, dan disimpan dalam brankas yang aman dan tahan api yang berada di lokasi yang aman dan terpisah.

Jika menggunakan kata sandi, pastikan akun memiliki kata sandi yang kuat yang tidak kedaluwarsa. Idealnya, kata sandi harus setidaknya sepanjang 16 karakter dan dihasilkan secara acak.

Memantau log rincian masuk dan audit

Organisasi harus memantau aktivitas log rincian masuk dan audit dari akun darurat dan memicu pemberitahuan kepada admin lain. Saat memantau aktivitas di akun break glass, Anda dapat memverifikasi akun ini hanya digunakan untuk pengujian atau keadaan darurat aktual. Anda dapat menggunakan Azure Log Analytics untuk memantau log rincian masuk dan memicu pemberitahuan email dan SMS kepada admin Anda setiap kali memecahkan akun break glass masuk.

Prasyarat

- Kirim log masuk Microsoft Entra ke Azure Monitor.

Dapatkan Object ID dari akun break glass

Masuk ke pusat admin Microsoft Entra sebagai setidaknya Administrator Pengguna.

Telusuri ke Pengguna>Identitas>Semua pengguna.

Cari akun break-glass dan pilih nama pengguna.

Salin dan simpan atribut Object ID sehingga Anda bisa menggunakannya nanti.

Ulangi langkah sebelumnya untuk akun break-glass kedua.

Buat Aturan Pemberitahuan

Masuk ke portal Azure sebagai setidaknya Kontributor Pemantauan.

Telusuri ke Memantau>ruang kerja Analitik Log.

Pilih ruang kerja.

Di ruang kerja Anda, pilih Pemberitahuan>Aturan pemberitahuan baru.

Di bagian Sumber Daya, verifikasi bahwa langganan adalah langganan yang ingin Anda kaitkan dengan aturan pemberitahuan.

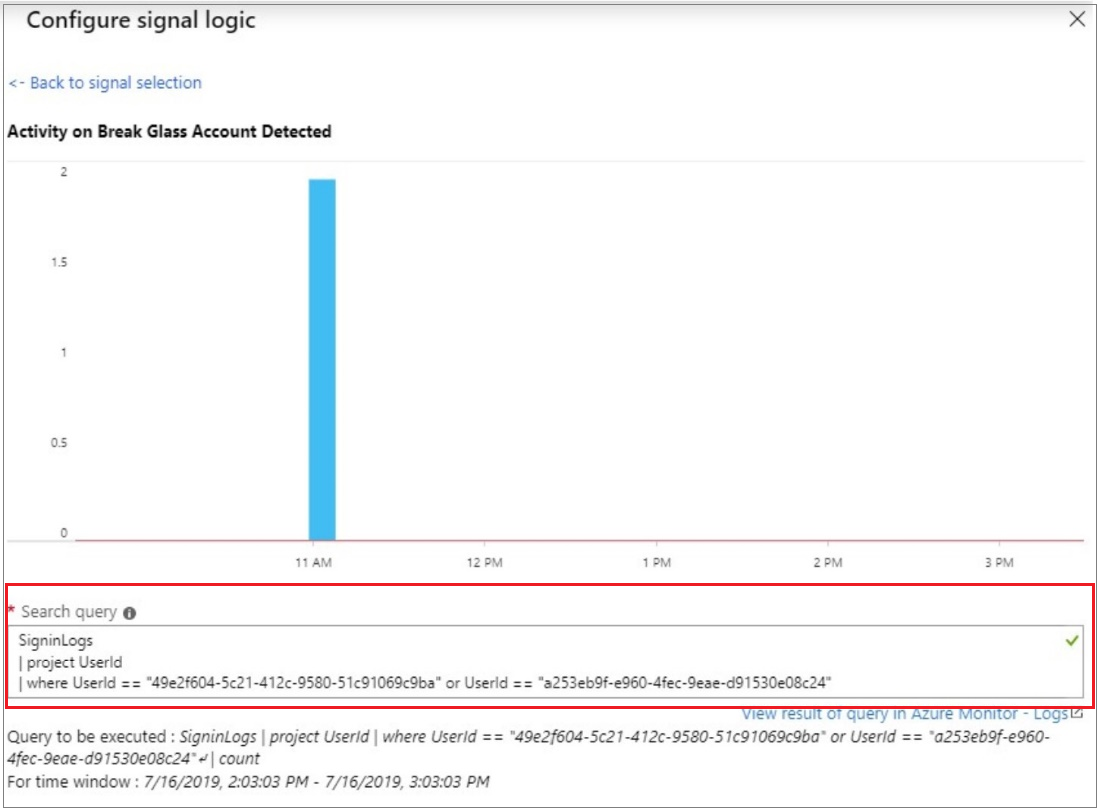

Dalam Kondisi, pilih Tambahkan.

Pilih Pencarian log kustom di bawah Nama sinyal.

Di bagian Kueri pencarian, masukkan kueri berikut ini, menyisipkan ID objek dari dua akun break glass.

Catatan

Untuk setiap akun break glass tambahan yang ingin Anda sertakan, tambahkan "or UserId == "ObjectGuid"" ke kueri.

Kueri sampel:

// Search for a single Object ID (UserID) SigninLogs | project UserId | where UserId == "f66e7317-2ad4-41e9-8238-3acf413f7448"// Search for multiple Object IDs (UserIds) SigninLogs | project UserId | where UserId == "f66e7317-2ad4-41e9-8238-3acf413f7448" or UserId == "0383eb26-1cbc-4be7-97fd-e8a0d8f4e62b"// Search for a single UserPrincipalName SigninLogs | project UserPrincipalName | where UserPrincipalName == "user@yourdomain.onmicrosoft.com"

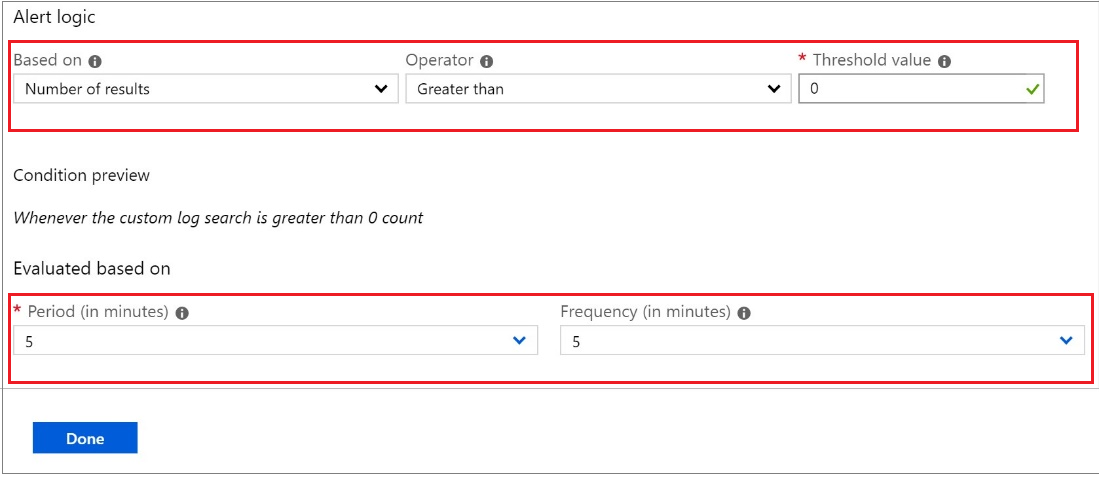

Di bawah Logika pemberitahuan, masukkan:

- Berdasarkan: Jumlah hasil

- Operator: Lebih besar dari

- Nilai ambang batas: 0

Di bagian Dievaluasi berdasarkan, pilih Periode (dalam menit) untuk berapa lama Anda ingin kuerinya berjalan, dan Frekuensi (dalam menit) untuk seberapa sering Anda ingin kueri berjalan. Frekuensi harus kurang dari atau sama dengan periode pencarian.

Pilih Selesai. Anda sekarang dapat melihat perkiraan biaya bulanan pemberitahuan ini.

Pilih grup tindakan pengguna untuk diberi tahu oleh pemberitahuan. Jika Anda ingin membuatnya, lihat Membuat grup tindakan.

Untuk mengkustomisasi pemberitahuan email yang dikirim ke anggota grup tindakan, pilih tindakan di bawah Kustomisasi Tindakan.

Di bawah Detail Pemberitahuan, tentukan nama aturan pemberitahuan dan tambahkan deskripsi opsional.

Atur tingkat Keparahan kejadian. Kami sarankan Anda mengesetnya ke Critical(Sev 0).

Di bawah Aktifkan aturan saat pembuatan, biarkan diset sebagai ya.

Untuk menonaktifkan pemberitahuan untuk sementara waktu, pilih kotak centang Tekan Pemberitahuan dan masukkan durasi tunggu sebelum memberi tahu lagi, lalu pilih Simpan.

Klik Buat aturan pemberitahuan.

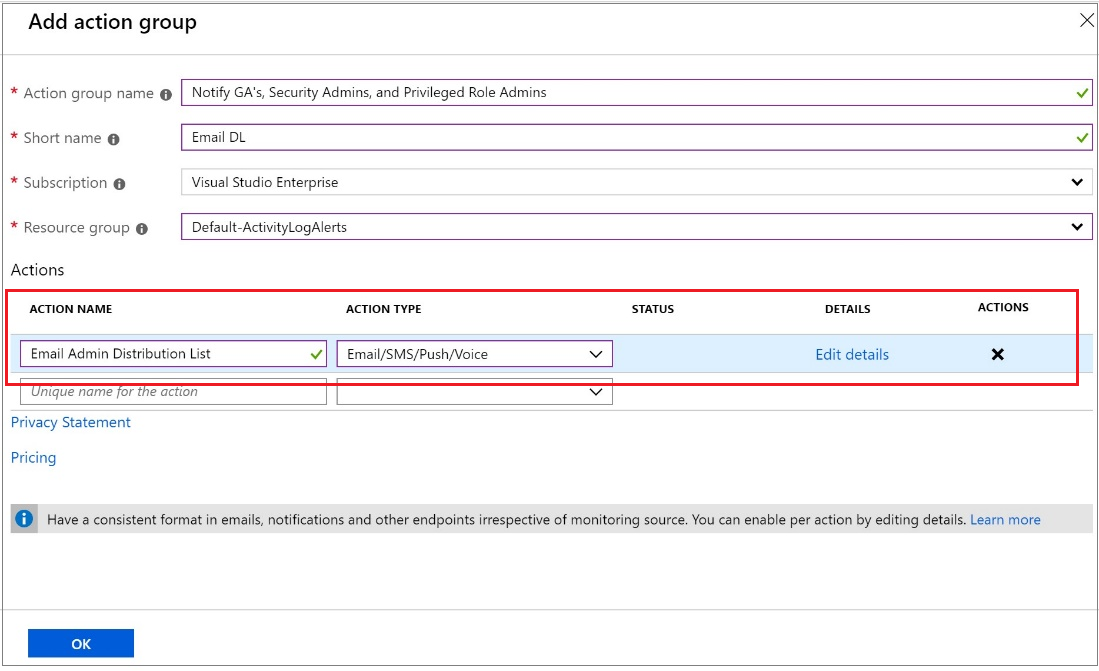

Membuat grup tindakan

Pilih Buat grup tindakan.

Masukkan nama grup tindakan dan nama pendek.

Masukkan langganan dan grup sumber daya.

Di bawah jenis tindakan, pilih Surel/SMS/Pendorongan/Voice.

Masukkan nama tindakan seperti Beri Tahu Administrator Global.

Pilih Jenis Tindakan sebagai Surel/SMS/Pendorongan/Voice.

Pilih Edit detail untuk memilih metode pemberitahuan yang ingin Anda konfigurasi dan masukkan informasi kontak yang diperlukan, lalu pilih Ok untuk menyimpan detail.

Tambahkan tindakan tambahan yang ingin Anda picu.

Pilih OK.

Memvalidasi akun secara teratur

Saat Anda melatih anggota staf untuk menggunakan akun akses darurat dan memvalidasi akun akses darurat, setidaknya lakukan langkah-langkah berikut secara berkala:

- Pastikan bahwa staf pemantau keamanan menyadari bahwa aktivitas pemeriksaan akun sedang berlangsung.

- Pastikan bahwa proses break glass darurat untuk menggunakan akun-akun ini didokumentasikan dan terkini.

- Pastikan bahwa administrator dan petugas keamanan yang mungkin perlu melakukan langkah-langkah ini selama keadaan darurat sudah terlatih pada saat proses.

- Perbarui info masuk akun, khususnya kata sandi apa pun, untuk akun akses darurat Anda, lalu validasi bahwa akun akses darurat dapat masuk dan melakukan tugas administratif.

- Pastikan bahwa pengguna belum mendaftarkan autentikasi multifaktor atau pengaturan ulang kata sandi mandiri (SSPR) ke perangkat pengguna individu atau detail pribadi apa pun.

- Jika akun terdaftar untuk autentikasi multifaktor ke perangkat, untuk digunakan selama masuk atau aktivasi peran, pastikan bahwa perangkat dapat diakses oleh semua administrator yang mungkin perlu menggunakannya selama keadaan darurat. Verifikasi juga bahwa perangkat dapat berkomunikasi melalui setidaknya dua jalur jaringan yang tidak berbagi mode kegagalan umum. Misalnya, perangkat dapat berkomunikasi ke internet melalui jaringan nirkabel fasilitas dan jaringan penyedia sel.

Langkah-langkah ini harus dilakukan secara berkala dan untuk perubahan kunci:

- Setidaknya setiap 90 hari

- Ketika ada perubahan baru-baru ini dalam staf IT, seperti perubahan pekerjaan, kepergian, atau karyawan baru

- Saat langganan Microsoft Entra di organisasi telah berubah

Langkah berikutnya

- Mengamankan akses istimewa untuk penyebaran hibrid dan cloud di ID Microsoft Entra

- Menambahkan pengguna menggunakan ID Microsoft Entra dan menetapkan pengguna baru ke peran Administrator Global

- Daftar untuk Microsoft Entra ID P1 atau P2, jika Anda belum mendaftar

- Cara memerlukan verifikasi dua langkah untuk pengguna

- Mengonfigurasi perlindungan tambahan untuk Administrator Global di Microsoft 365, jika Anda menggunakan Microsoft 365

- Mulai tinjauan akses Administrator Global dan transisi Administrator Global yang ada ke peran administrator yang lebih spesifik