Tutorial: Mengonfigurasi SSO antara ID Microsoft Entra dan BIG-IP Easy Button F5 untuk SSO berbasis header

Dalam tutorial ini, Anda akan mempelajari cara mengintegrasikan F5 dengan MICROSOFT Entra ID. Saat mengintegrasikan F5 dengan MICROSOFT Entra ID, Anda dapat:

- Mengontrol di MICROSOFT Entra ID siapa yang memiliki akses ke F5.

- Memungkinkan pengguna Anda untuk masuk secara otomatis ke F5 dengan akun Microsoft Entra mereka.

- Kelola akun Anda di satu lokasi pusat.

Catatan

F5 BIG-IP APM Beli Sekarang.

Deskripsi Skenario

Skenario ini melihat aplikasi lama klasik yang menggunakan header otorisasi HTTP untuk mengelola akses ke konten yang dilindungi.

Menjadi warisan, aplikasi tidak memiliki protokol modern untuk mendukung integrasi langsung dengan MICROSOFT Entra ID. Aplikasi ini dapat dimodernisasi, tetapi memerlukan banyak sumber daya, perencanaan yang matang, dan memiliki risiko terjadinya waktu henti. Sebagai gantinya, Application Delivery Controller (ADC) BIG-IP F5 digunakan untuk menjembatani celah antara aplikasi warisan dan panel kontrol ID modern, melalui transisi protokol.

Memiliki BIG-IP di depan aplikasi memungkinkan kami untuk melapisi layanan dengan pra-autentikasi Microsoft Entra dan SSO berbasis header, secara signifikan meningkatkan postur keamanan keseluruhan aplikasi.

Catatan

Organisasi juga dapat memperoleh akses jarak jauh ke jenis aplikasi ini dengan proksi aplikasi Microsoft Entra.

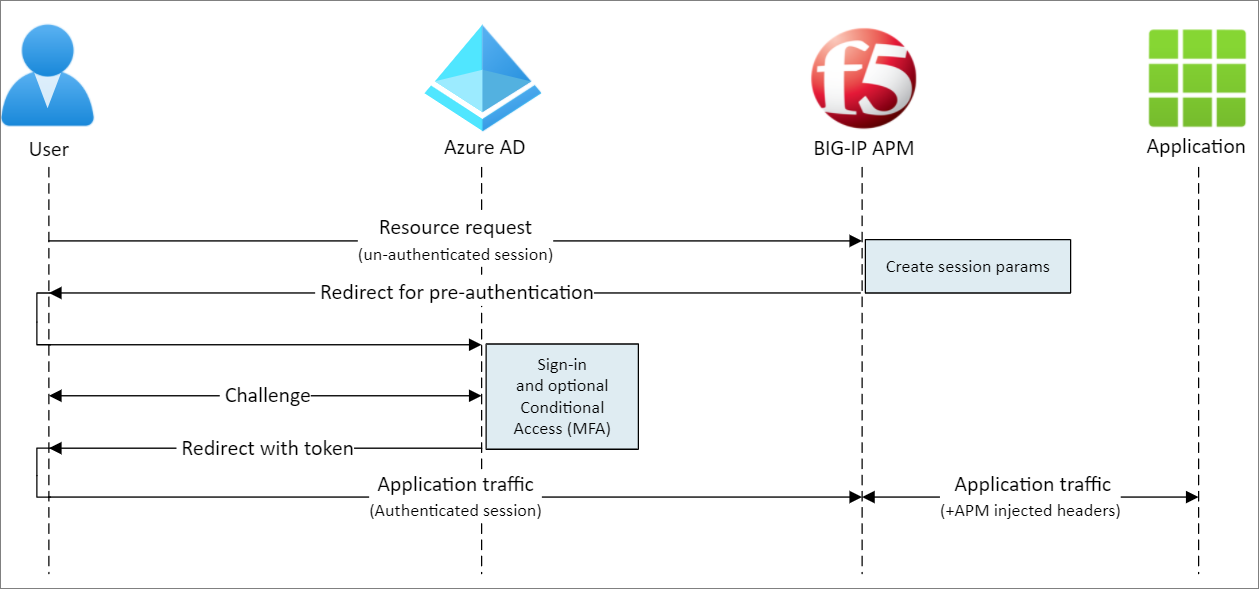

Arsitektur skenario

Solusi SHA untuk skenario ini terdiri dari:

Aplikasi: Layanan yang diterbitkan BIG-IP untuk dilindungi oleh Microsoft Entra SHA.

ID Microsoft Entra: Security Assertion Markup Language (SAML) Identity Provider (IdP) yang bertanggung jawab untuk memverifikasi kredensial pengguna, Akses Bersyarat, dan SSO berbasis SAML ke BIG-IP. Melalui SSO, MICROSOFT Entra ID menyediakan BIG-IP dengan atribut sesi yang diperlukan.

BIG-IP: Membalikkan proksi dan penyedia layanan (SP) SAML ke aplikasi, mendelegasikan autentikasi ke IdP SAML sebelum melakukan SSO berbasis header ke aplikasi backend.

SHA untuk skenario ini mendukung alur yang dimulai SP dan IdP. Gambar berikut mengilustrasikan alur yang dimulai SP.

| Langkah-langkah | Deskripsi |

|---|---|

| 1 | Pengguna terhubung ke titik akhir aplikasi (BIG-IP) |

| 2 | Kebijakan akses BIG-IP APM mengalihkan pengguna ke MICROSOFT Entra ID (SAML IdP) |

| 3 | ID Microsoft Entra melakukan pra-autentikasi pengguna dan menerapkan kebijakan Akses Bersyariah yang diberlakukan |

| 4 | Pengguna diarahkan ke BIG-IP (SAML SP) dan SSO dilakukan menggunakan token SAML yang dikeluarkan |

| 5 | BIG-IP menyuntikkan atribut Microsoft Entra sebagai header dalam permintaan ke aplikasi |

| 6 | Aplikasi mengotorisasi permintaan dan mengembalikan payload |

Prasyarat

Pengalaman BIG-IP sebelumnya tidak diperlukan, namun Anda memerlukan:

Langganan Microsoft Entra ID Gratis atau yang lebih tinggi.

BIG-IP yang ada atau sebarkan BIG-IP Virtual Edition (VE) di Azure..

Salah satu SKU lisensi F5 BIG-IP berikut.

Bundel terbaik F5 BIG-IP®.

Lisensi mandiri F5 BIG-IP Access Policy Manager™ (APM).

Lisensi add-on F5 BIG-IP Access Policy Manager™ (APM) pada BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM) yang sudah ada.

Fitur lengkap 90 hari BIG-IP lisensi uji coba.

Identitas pengguna disinkronkan dari direktori lokal ke ID Microsoft Entra.

Akun dengan izin admin aplikasi Microsoft Entra.

Sertifikat Web SSL untuk layanan penerbitan melalui HTTPS, atau gunakan sertifikat BIG-IP default saat pengujian.

Aplikasi berbasis header yang ada atau siapkan aplikasi header IIS sederhana untuk pengujian.

Metode konfigurasi BIG-IP

Ada banyak metode untuk mengonfigurasi BIG-IP untuk skenario ini, termasuk dua opsi berbasis templat dan konfigurasi lanjutan. Tutorial ini mencakup Konfigurasi Terpandu 16.1 terbaru yang menawarkan template Easy Button. Dengan Tombol Mudah, admin tidak lagi bolak-balik antara MICROSOFT Entra ID dan BIG-IP untuk mengaktifkan layanan untuk SHA. Penyebaran dan pengelolaan kebijakan ditangani langsung antara wizard Konfigurasi Terpandu APM dan Microsoft Graph. Integrasi kaya antara BIG-IP APM dan Microsoft Entra ID ini memastikan bahwa aplikasi dapat dengan cepat, dengan mudah mendukung federasi identitas, SSO, dan Akses Bersyarat Microsoft Entra, mengurangi overhead administratif.

Catatan

Semua contoh string atau nilai yang dirujuk di seluruh panduan ini harus diganti dengan string yang ada di lingkungan Anda yang sebenarnya.

Mendaftarkan Easy Button

Sebelum klien atau layanan dapat mengakses Microsoft Graph, keduanya harus dipercaya oleh platform identitas Microsoft.

Langkah pertama ini menciptakan pendaftaran aplikasi penyewa yang akan digunakan untuk mengotorisasi akses Tombol Mudah ke Graph. Melalui izin ini, BIG-IP akan diizinkan untuk mendorong konfigurasi yang diperlukan untuk membangun kepercayaan antara instans SAML SP untuk aplikasi yang diterbitkan, dan ID Microsoft Entra sebagai IDP SAML.

Masuk ke portal Azure menggunakan akun dengan hak Administratif Aplikasi.

Dari panel navigasi kiri, pilih layanan ID Microsoft Entra.

Di bawah Kelola, pilih Pendaftaran aplikasi> Pendaftaran baru.

Masukkan nama tampilan untuk aplikasi Anda, seperti

F5 BIG-IP Easy Button.Tentukan siapa yang hanya dapat menggunakan Akun aplikasi >di direktori organisasi ini.

Pilih Daftar untuk menyelesaikan pendaftaran aplikasi awal.

Navigasikan ke Izin API dan otorisasi izin Aplikasi Microsoft Graph berikut:

- Application.Read.All

- Application.ReadWrite.All

- Application.ReadWrite.OwnedBy

- Directory.Read.All

- Grup.Baca.Semua

- IdentityRiskyUser.Read.All

- Policy.Read.All

- Policy.ReadWrite.ApplicationConfiguration

- Policy.ReadWrite.ConditionalAccess

- Pengguna.Baca.Semua

Berikan persetujuan admin untuk organisasi Anda.

Di bilah Sertifikat & Rahasia, buat rahasia klien baru dan catat.

Dari bilah Gambaran Umum , perhatikan ID Klien dan ID Penyewa.

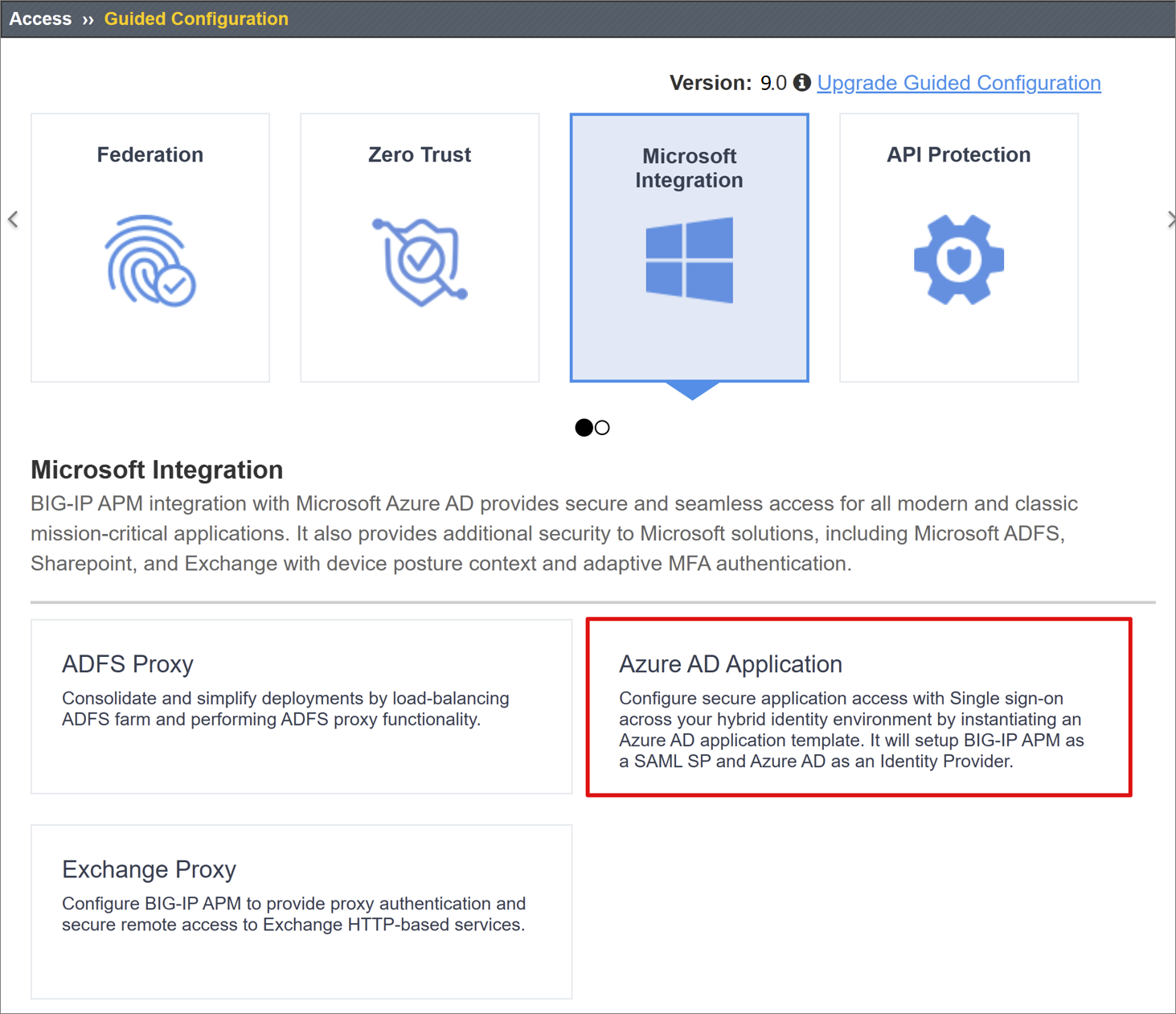

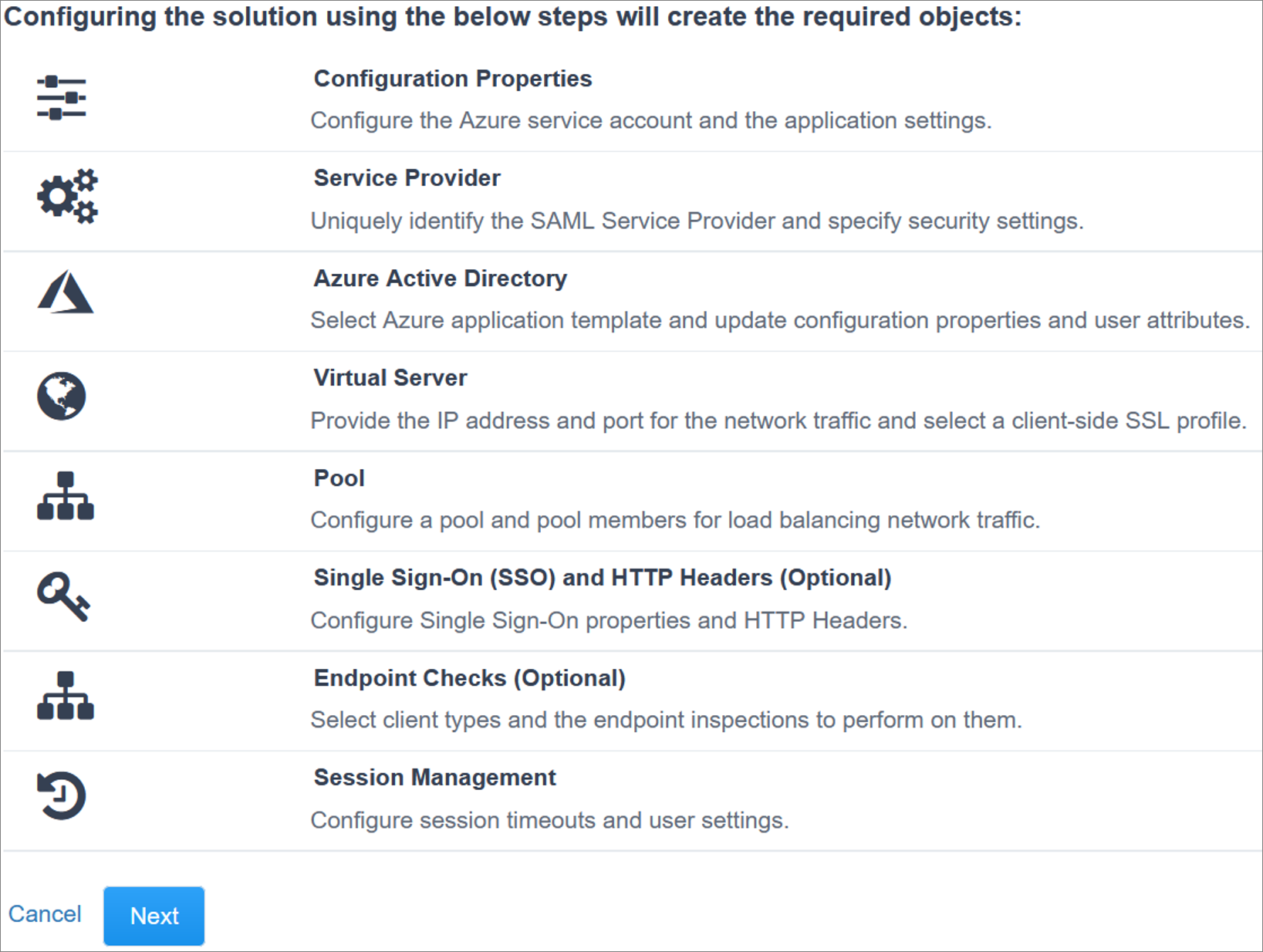

Mengonfigurasi Easy Button

Mulai Konfigurasi Terpandu APM untuk meluncurkan Template Tombol Mudah.

Navigasi ke Akses > Konfigurasi > Terpandu Integrasi Microsoft dan pilih Aplikasi Microsoft Entra.

Tinjau daftar langkah-langkah konfigurasi dan pilih Berikutnya.

Ikuti urutan langkah-langkah yang diperlukan untuk menerbitkan aplikasi Anda.

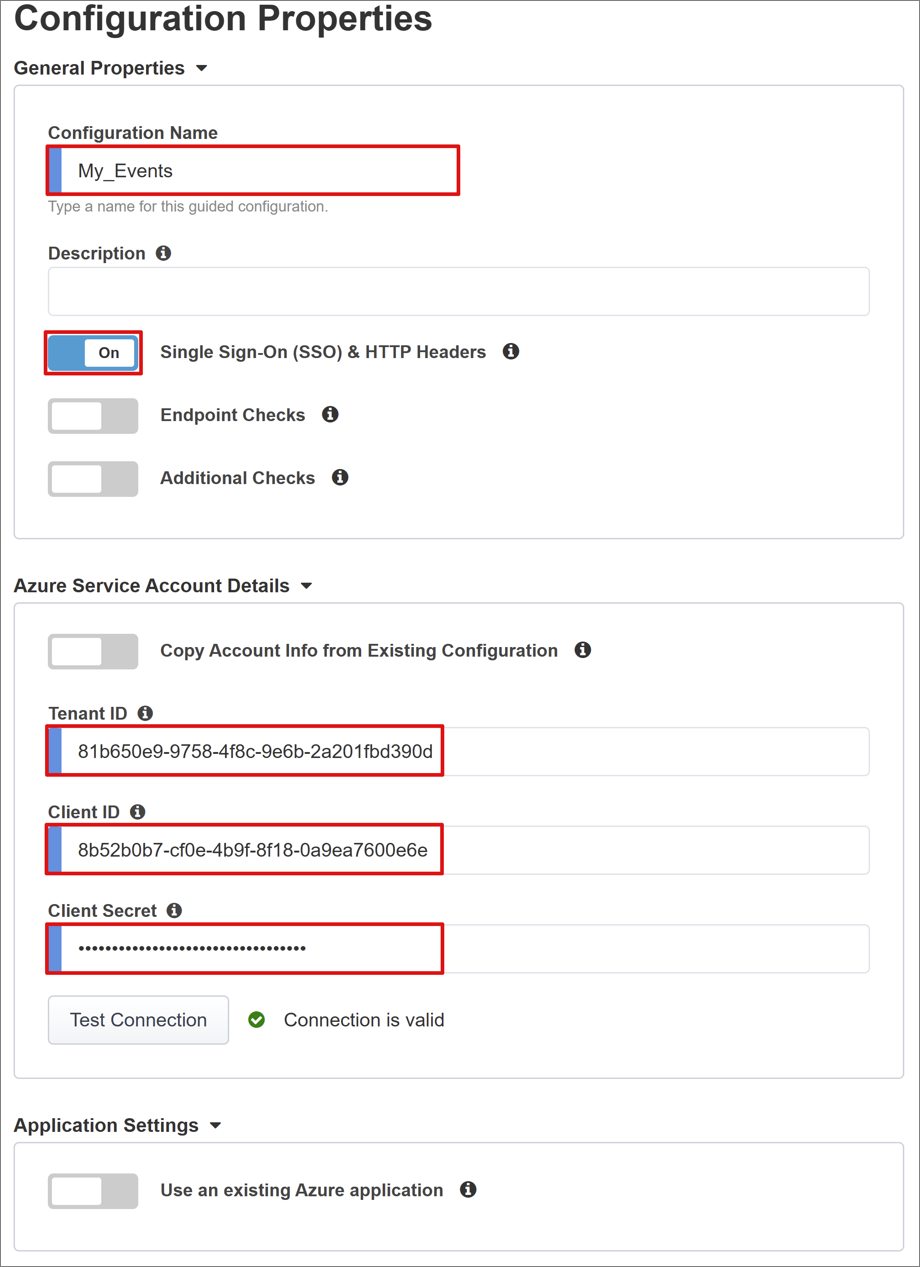

Properti Konfigurasi

Tab Properti Konfigurasi membuat konfigurasi aplikasi BIG-IP dan objek SSO. Pertimbangkan bagian Detail Akun Layanan Azure untuk mewakili klien yang Anda daftarkan di penyewa Microsoft Entra Anda sebelumnya, sebagai aplikasi. Pengaturan ini memungkinkan klien OAuth BIG-IP untuk mendaftarkan SAML SP secara individual langsung di penyewa Anda, bersama dengan properti SSO yang biasanya Anda konfigurasikan secara manual. Tombol Mudah melakukan ini untuk setiap layanan BIG-IP yang diterbitkan dan diaktifkan untuk SHA.

Beberapa di antaranya adalah pengaturan global sehingga dapat digunakan kembali untuk menerbitkan lebih banyak aplikasi, lebih mengurangi waktu dan upaya penyebaran.

Masukkan Nama Konfigurasi yang unik sehingga admin dapat dengan mudah membedakan antar konfigurasi Easy Button.

Aktifkan Akses Menyeluruh (SSO) & Header HTTP.

Masukkan Id Penyewa, ID Klien, dan Rahasia Klien yang Anda catat saat mendaftarkan klien Tombol Mudah di penyewa Anda.

Konfirmasikan BIG-IP berhasil tersambung ke penyewa Anda, lalu pilih Berikutnya.

Penyedia Layanan

Pengaturan Penyedia Layanan menentukan properti untuk instans SAML SP dari aplikasi yang dilindungi melalui SHA.

Masukkan Host. Ini adalah FQDN publik dari aplikasi yang diamankan.

Masukkan ID Entitas. Ini adalah ID Microsoft Entra pengidentifikasi yang akan digunakan untuk mengidentifikasi SAML SP yang meminta token.

Pengaturan Keamanan opsional menentukan apakah ID Microsoft Entra harus mengenkripsi pernyataan SAML yang dikeluarkan. Mengenkripsi pernyataan antara ID Microsoft Entra dan BIG-IP APM memberikan jaminan tambahan bahwa token konten tidak dapat disadap, dan data pribadi atau perusahaan disusupi.

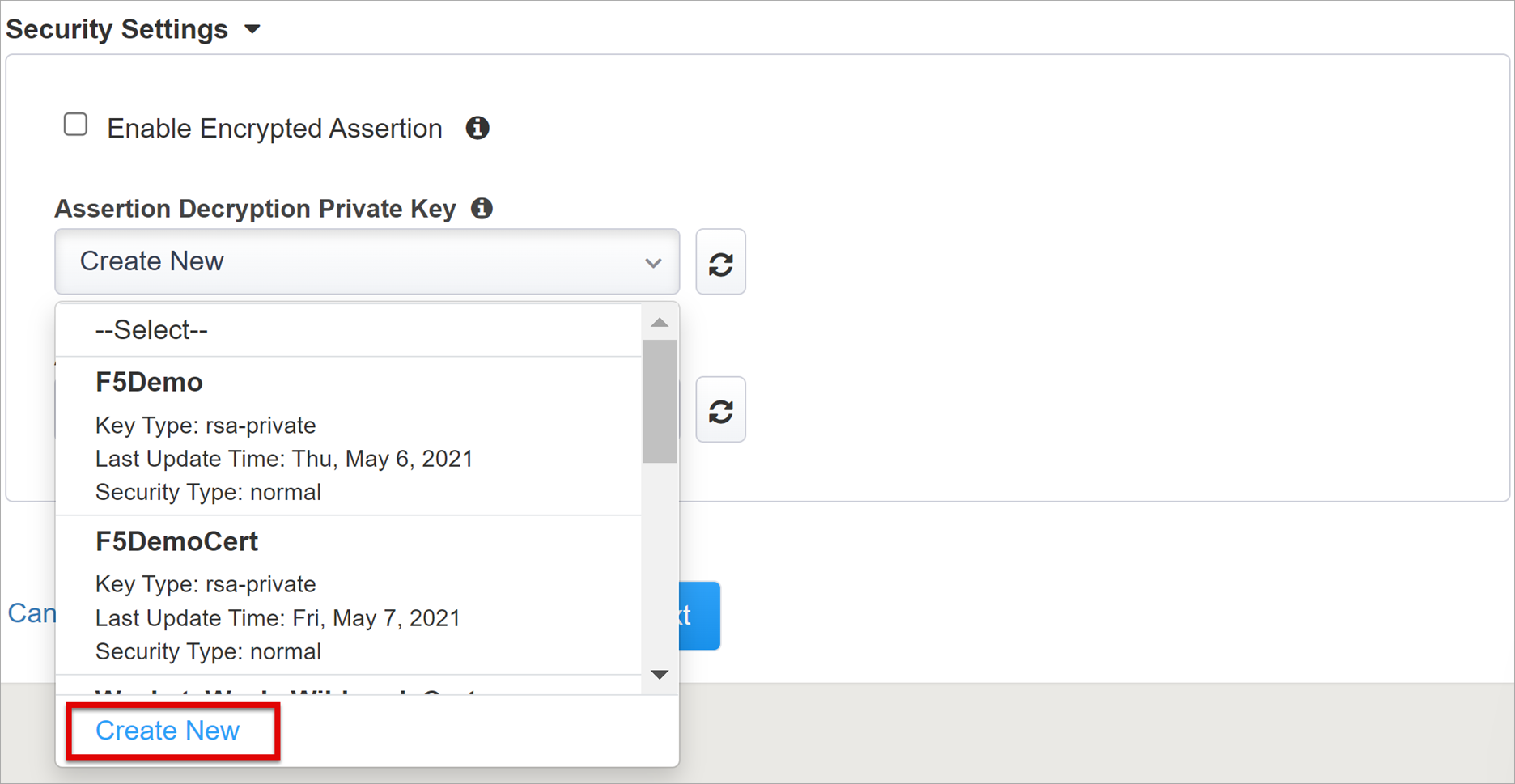

Dari daftar Kunci Privat Dekripsi Pernyataan, pilih Buat Baru.

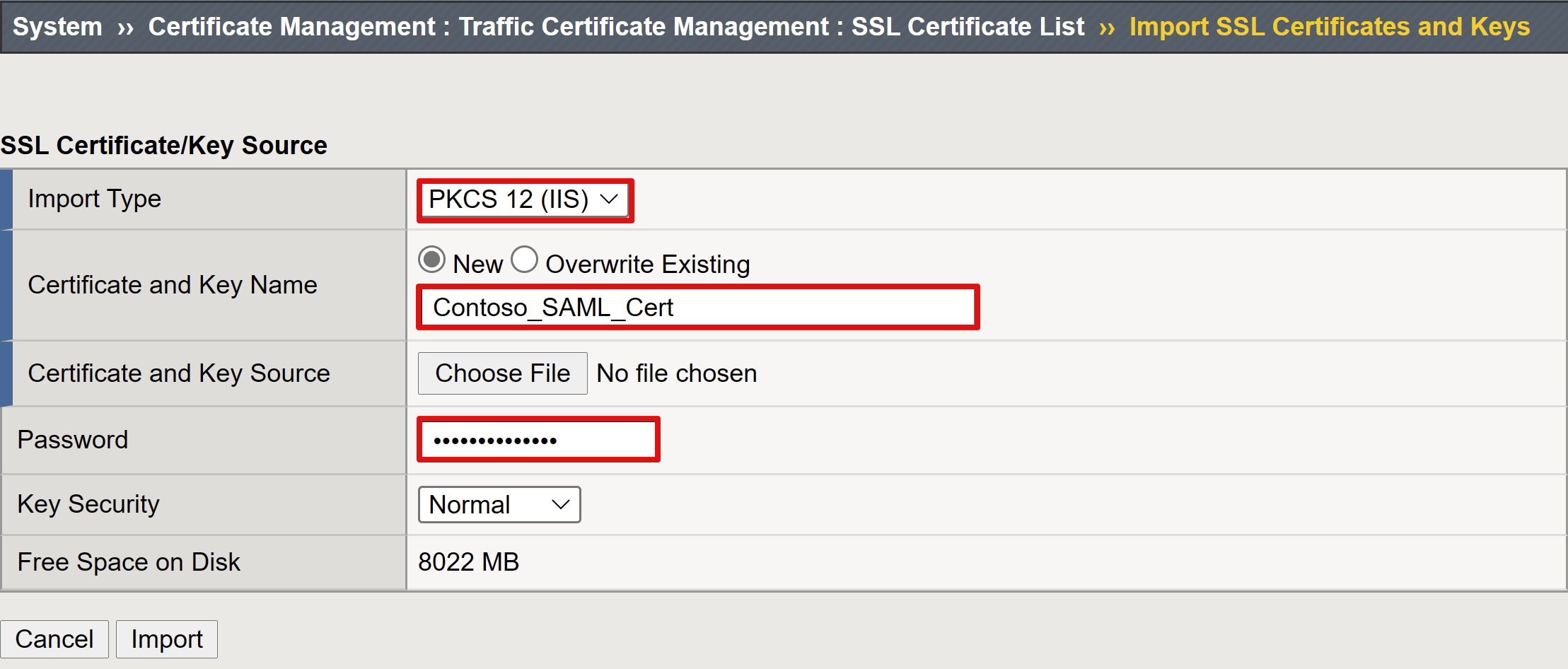

Pilih OK. Ini membuka dialog Impor Sertifikat dan Kunci SSL di tab baru.

Pilih PKCS 12 (IIS) untuk mengimpor sertifikat dan kunci privat Anda. Setelah diprovisikan tutup tab browser untuk kembali ke tab utama.

Periksa Aktifkan Pernyataan Terenkripsi.

Jika Anda telah mengaktifkan enkripsi, pilih sertifikat Anda dari daftar Kunci Privat Dekripsi Pernyataan. Ini adalah kunci privat untuk sertifikat yang akan digunakan BIG-IP APM untuk mendekripsi pernyataan Microsoft Entra.

Jika Anda telah mengaktifkan enkripsi, pilih sertifikat Anda dari daftar Sertifikat Dekripsi Pernyataan. Ini adalah sertifikat yang akan diunggah BIG-IP ke MICROSOFT Entra ID untuk mengenkripsi pernyataan SAML yang dikeluarkan.

Microsoft Entra ID

Bagian ini menentukan semua properti yang biasanya Anda gunakan untuk mengonfigurasi aplikasi SAML BIG-IP baru secara manual dalam penyewa Microsoft Entra Anda. Tombol Mudah menyediakan satu set template aplikasi yang telah ditentukan sebelumnya untuk Oracle PeopleSoft, Oracle E-business Suite, Oracle JD Edwards, SAP ERP serta template SHA generik untuk aplikasi lainnya. Untuk skenario ini, pilih F5 BIG-IP APM Azure AD Integration > Add.

Konfigurasi Azure

Masukkan Nama Tampilan aplikasi yang dibuat BIG-IP di penyewa Microsoft Entra Anda, dan ikon yang akan dilihat pengguna di portal MyApps.

Jangan masukkan apa pun di URL Masuk (opsional) untuk mengaktifkan masuk yang dimulai IdP.

Pilih ikon refresh di samping Kunci Penandatanganan dan Sertifikat Penandatanganan untuk menemukan sertifikat yang Anda impor sebelumnya.

Masukkan kata sandi sertifikat di Menandatangani Frasa Sandi Kunci.

Aktifkan Opsi Penandatanganan (opsional). Ini memastikan bahwa BIG-IP hanya menerima token dan klaim yang ditandatangani oleh ID Microsoft Entra.

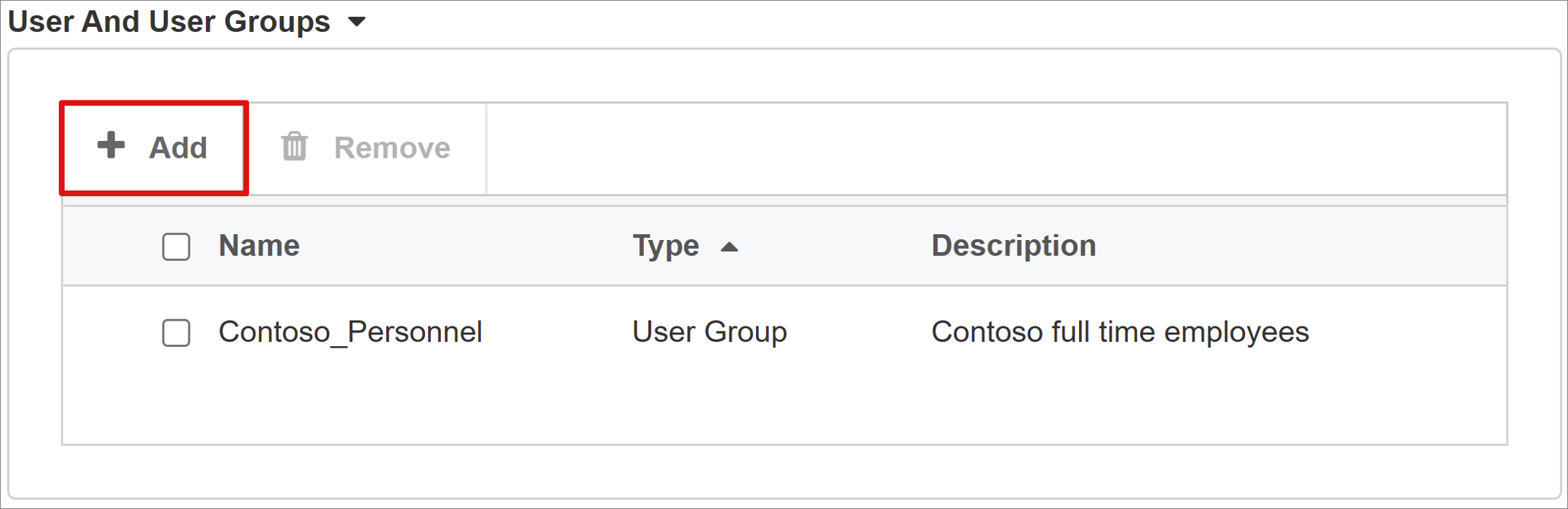

Grup Pengguna dan Pengguna secara dinamis dikueri dari penyewa Microsoft Entra Anda dan digunakan untuk mengotorisasi akses ke aplikasi. Tambahkan pengguna atau grup yang dapat Anda gunakan nanti untuk pengujian, jika tidak, semua akses akan ditolak.

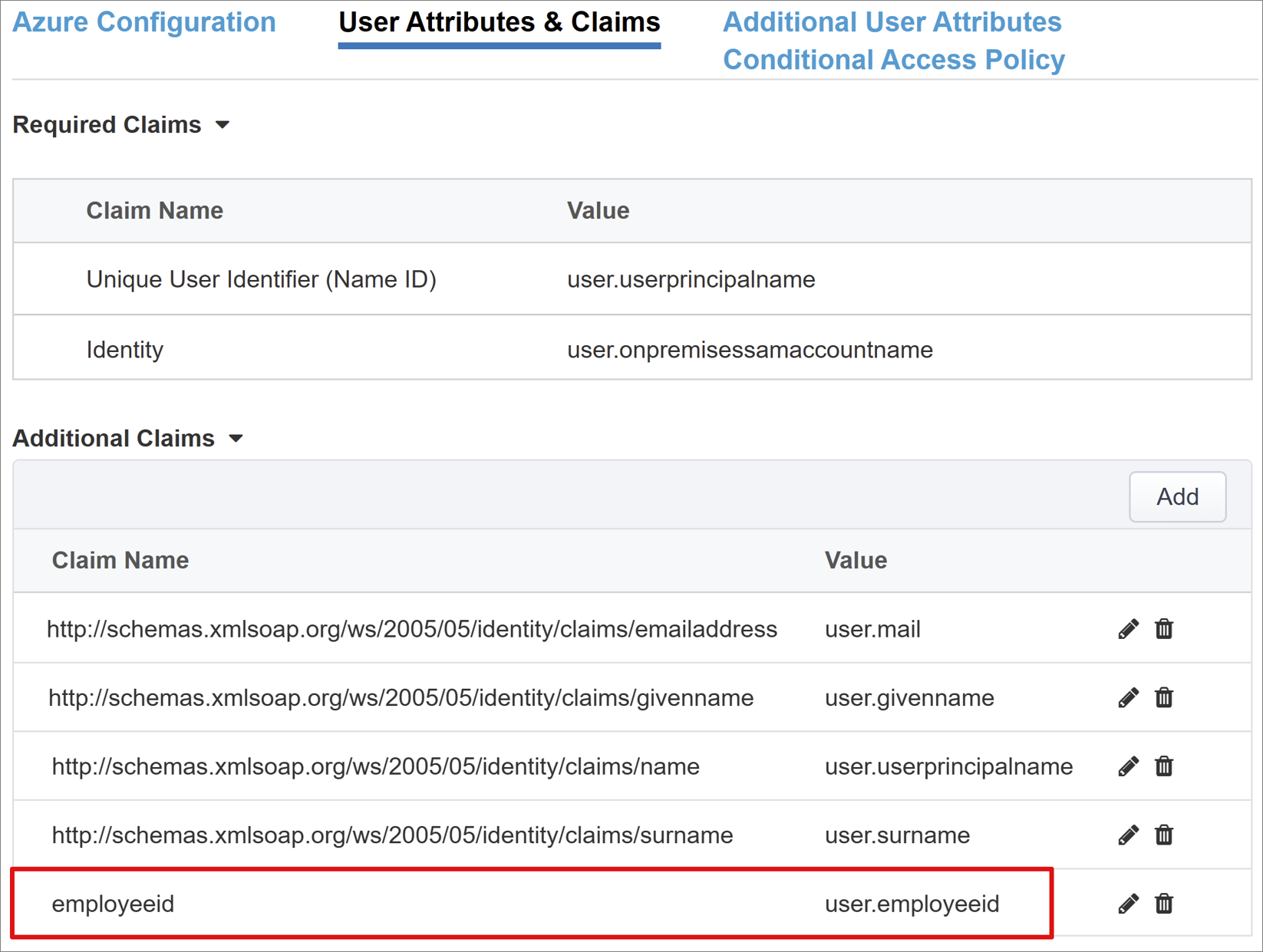

Atribut & Klaim Pengguna

Ketika pengguna berhasil mengautentikasi, ID Microsoft Entra mengeluarkan token SAML dengan serangkaian klaim dan atribut default yang mengidentifikasi pengguna secara unik. Tab Atribut Pengguna & Klaim menunjukkan klaim default yang akan dikeluarkan untuk aplikasi baru. Ini juga memungkinkan Anda mengonfigurasi lebih banyak klaim.

Untuk contoh ini, Anda dapat menyertakan satu atribut lagi:

Masukkan Nama Header sebagai employeeid.

Masukkan Atribut Sumber sebagai user.employeeid.

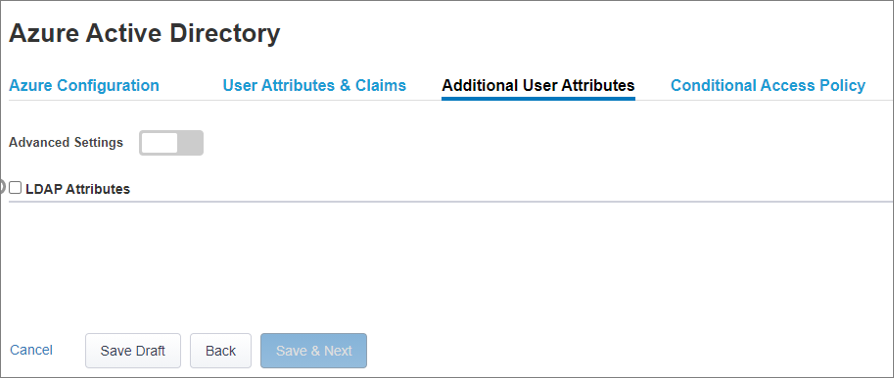

Atribut Pengguna Tambahan

Di tab Atribut Pengguna Tambahan, Anda dapat mengaktifkan augmentasi sesi yang diperlukan oleh berbagai sistem terdistribusi seperti Oracle, SAP, dan implementasi berbasis JAVA lainnya yang memerlukan atribut yang disimpan di direktori lain. Atribut yang diambil dari sumber LDAP kemudian dapat dimasukkan sebagai header SSO tambahan untuk mengontrol akses lebih lanjut berdasarkan peran, ID Mitra, dll.

Catatan

Fitur ini tidak memiliki korelasi dengan ID Microsoft Entra tetapi merupakan sumber atribut lain.

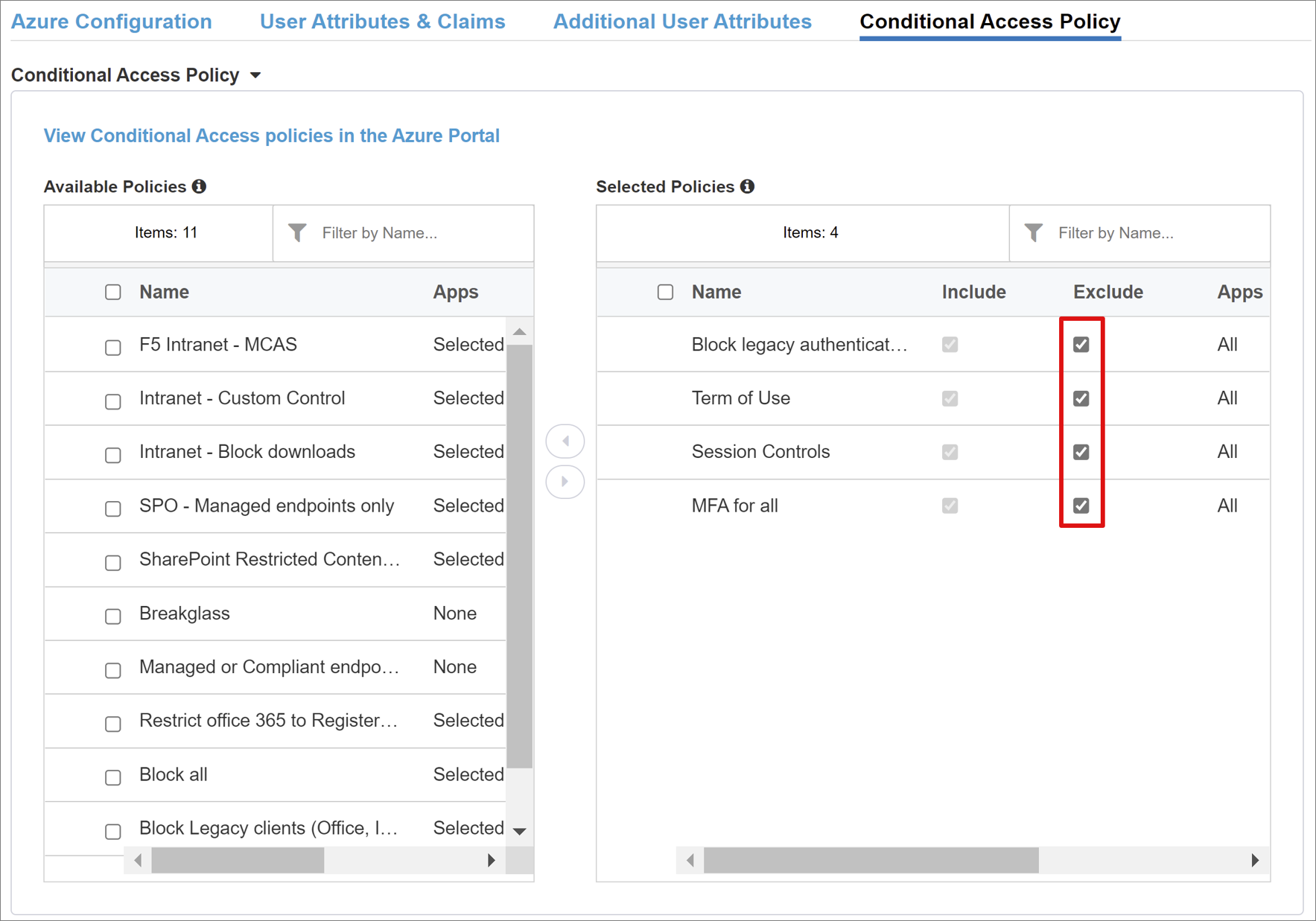

Kebijakan Akses Bersyarat

Kebijakan Akses Bersyarat diberlakukan pasca pra-autentikasi Microsoft Entra, untuk mengontrol akses berdasarkan sinyal perangkat, aplikasi, lokasi, dan risiko.

Tampilan Kebijakan yang Tersedia, secara default, akan mencantumkan semua kebijakan Akses Bersyarat yang tidak menyertakan tindakan berbasis pengguna.

Secara default, daftar Kebijakan Terpilih menampilkan semua kebijakan yang menargetkan Semua aplikasi cloud. Kebijakan ini tidak dapat dibatalkan pilihannya atau dipindahkan ke daftar Kebijakan yang Tersedia karena diberlakukan pada tingkat penyewa.

Untuk memilih kebijakan yang akan diterapkan pada aplikasi yang diterbitkan:

- Pilih kebijakan yang diinginkan dalam daftar Kebijakan yang Tersedia.

- Pilih panah kanan dan pindahkan ke daftar Kebijakan Terpilih.

Centang opsi Sertakan atau Kecualikan pada kebijakan yang dipilih. Jika kedua opsi dicentang, kebijakan yang dipilih tidak diterapkan.

Catatan

Daftar kebijakan disebutkan hanya sekali saat pertama kali beralih ke tab ini. Tombol refresh tersedia untuk memaksa wizard secara manual mengkueri penyewa Anda, tetapi tombol ini hanya ditampilkan saat aplikasi telah disebarkan.

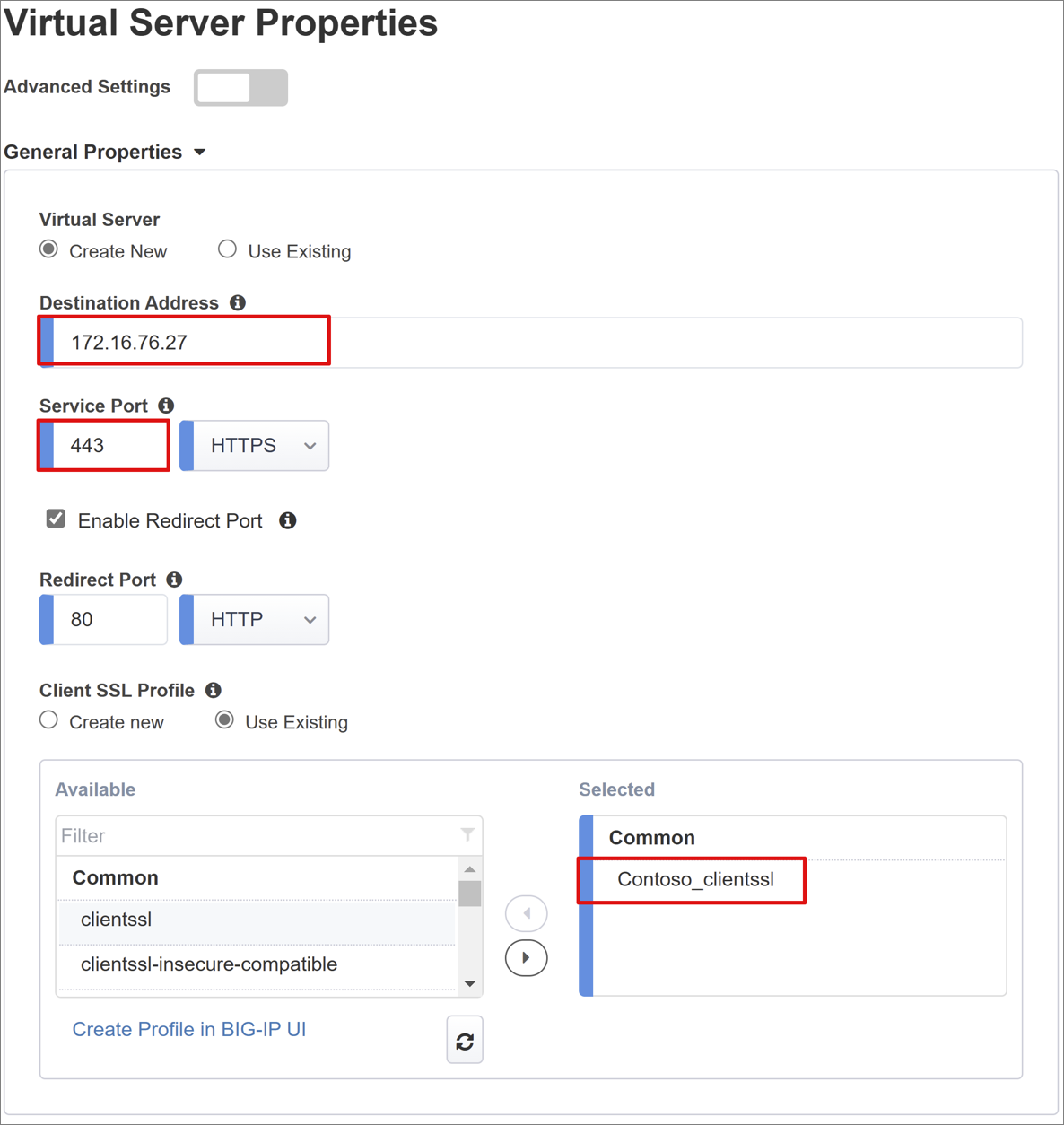

Properti Server Virtual

Server virtual adalah objek pesawat data BIG-IP yang diwakili oleh alamat IP virtual yang mendengarkan permintaan klien ke aplikasi. Setiap lalu lintas yang diterima diproses dan dievaluasi terhadap profil APM yang terkait dengan server virtual, sebelum diarahkan sesuai dengan hasil dan pengaturan kebijakan.

Masukkan Alamat Tujuan. Ini adalah alamat IPv4/IPv6 yang tersedia yang dapat digunakan BIG-IP untuk menerima lalu lintas klien. Rekaman yang sesuai juga harus ada di DNS, memungkinkan klien untuk menyelesaikan URL eksternal dari aplikasi BIG-IP Anda yang diterbitkan ke IP ini, bukan aplikasi itu sendiri. Menggunakan DNS localhost PC uji aman untuk pengujian.

Masukkan Port Layanan sebagai 443 untuk HTTPS.

Centang Aktifkan Port Pengalihan lalu masukkan Port Pengalihan. Ini mengalihkan lalu lintas klien HTTP masuk ke HTTPS.

Profil SSL Klien memungkinkan server virtual untuk HTTPS, sehingga koneksi klien dienkripsi melalui TLS. Pilih Profil SSL Klien yang Anda buat sebagai bagian dari prasyarat atau biarkan default saat pengujian.

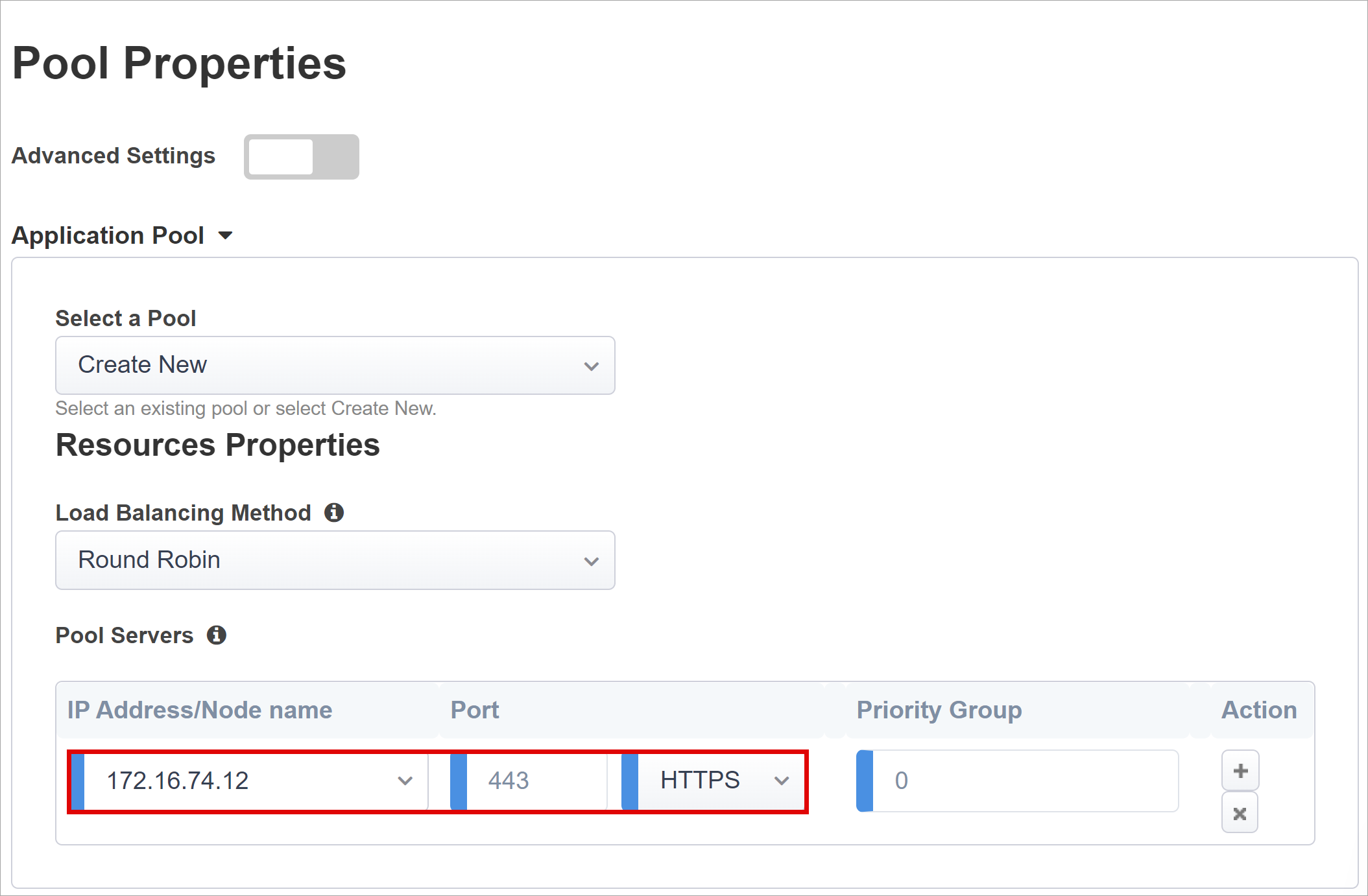

Properti Kumpulan

Tab Kelompok Aplikasi merinci layanan di balik BIG-IP yang diwakili sebagai kumpulan, yang berisi satu atau beberapa server aplikasi.

Pilih dari Pilih Kumpulan. Buat kumpulan baru atau pilih kumpulan yang sudah ada.

Pilih Metode Load Balancing sebagai

Round Robin.Untuk Server Kumpulan pilih simpul yang ada atau tentukan IP dan port untuk server yang menghosting aplikasi berbasis header.

Aplikasi backend kami berada di port HTTP 80 tetapi jelas beralih ke 443 jika milik Anda adalah HTTPS.

Akses Menyeluruh & Header HTTP

Mengaktifkan SSO memungkinkan pengguna mengakses layanan yang diterbitkan BIG-IP tanpa harus memasukkan info masuk. Wizard Easy Button mendukung Kerberos, OAuth Bearer, dan header otorisasi HTTP untuk SSO, yang akan kami aktifkan terakhir untuk mengonfigurasi yang berikut.

Operasi Header:

InsertNama Header:

upnNilai Header:

%{session.saml.last.identity}Operasi Header:

InsertNama Header:

employeeidNilai Header:

%{session.saml.last.attr.name.employeeid}

Catatan

Variabel sesi APM yang ditentukan dalam tanda kurung keriting bersifat peka huruf besar/kecil. Misalnya, jika Anda memasukkan OrclGUID saat nama atribut Microsoft Entra didefinisikan sebagai orclguid, itu akan menyebabkan kegagalan pemetaan atribut.

Manajemen Sesi

Pengaturan pengelolaan sesi BIG-IP digunakan untuk menentukan kondisi saat sesi pengguna dihentikan atau diizinkan untuk dilanjutkan, batas untuk pengguna dan alamat IP, dan info pengguna terkait. Lihat dokumen F5 untuk detail tentang pengaturan ini.

Apa yang tidak tercakup di sini adalah fungsionalitas Keluar Tunggal (SLO), yang memastikan semua sesi antara IdP, BIG-IP, dan agen pengguna dihentikan setelah pengguna keluar. Saat Tombol Mudah membuat instans aplikasi SAML di penyewa Microsoft Entra Anda, tombol ini juga mengisi Url Keluar dengan titik akhir SLO APM. Dengan begitu IdP memulai keluar dari portal Microsoft Entra Aplikasi Saya juga mengakhiri sesi antara BIG-IP dan klien.

Seiring dengan ini metadata federasi SAML untuk aplikasi yang diterbitkan juga diimpor dari penyewa Anda, menyediakan APM dengan titik akhir keluar SAML untuk ID Microsoft Entra. Ini memastikan keluar yang dimulai SP mengakhiri sesi antara klien dan ID Microsoft Entra. Tetapi agar benar-benar efektif, APM perlu tahu persis kapan pengguna keluar dari aplikasi.

Jika portal webtop BIG-IP digunakan untuk mengakses aplikasi yang diterbitkan, keluar dari sana akan diproses oleh APM untuk juga memanggil titik akhir keluar Microsoft Entra. Tetapi pertimbangkan skenario di mana portal webtop BIG-IP tidak digunakan, lalu pengguna tidak memiliki cara untuk menginstruksikan APM untuk keluar. Bahkan jika pengguna keluar dari aplikasi itu sendiri, BIG-IP secara teknis tidak menyadari hal ini. Jadi untuk alasan ini, keluar yang dimulai SP perlu pertimbangan yang cermat untuk memastikan sesi dihentikan dengan aman ketika tidak lagi diperlukan. Salah satu cara untuk mencapainya adalah dengan menambahkan fungsi SLO ke tombol keluar aplikasi Anda, sehingga dapat mengalihkan klien Anda ke titik akhir keluar Microsoft Entra SAML atau BIG-IP. Titik akhir keluar URL untuk SAML untuk penyewa Anda dapat ditemukan di Titik Akhir > Pendaftaran Aplikasi.

Jika membuat perubahan pada aplikasi tidak dapat dilakukan, maka pertimbangkan untuk meminta BIG-IP mendengarkan panggilan keluar aplikasi, dan setelah mendeteksi permintaan itu memicu SLO. Lihat panduan SLO Oracle PeopleSoft kami untuk menggunakan irules BIG-IP untuk mencapai hal ini. Detail lebih lanjut tentang menggunakan BIG-IP iRules untuk mencapai ini tersedia di artikel pengetahuan F5 Mengonfigurasi penghentian sesi otomatis (keluar) berdasarkan nama file yang direferensikan URI dan Ringkasan opsi Sertakan URI Keluar.

Ringkasan

Langkah terakhir ini memberikan perincian konfigurasi Anda. Pilih Sebarkan untuk menerapkan semua pengaturan dan memverifikasi bahwa aplikasi telah ada di daftar penyewa aplikasi Enterprise.

Aplikasi Anda sekarang akan diterbitkan dan dapat diakses melalui SHA, baik secara langsung melalui URL-nya atau melalui portal aplikasi Microsoft.

Langkah berikutnya

Dari browser, sambungkan ke URL eksternal aplikasi atau pilih ikon aplikasi di portal Microsoft MyApps. Setelah mengautentikasi terhadap ID Microsoft Entra, Anda akan diarahkan ke server virtual BIG-IP untuk aplikasi dan secara otomatis masuk melalui SSO.

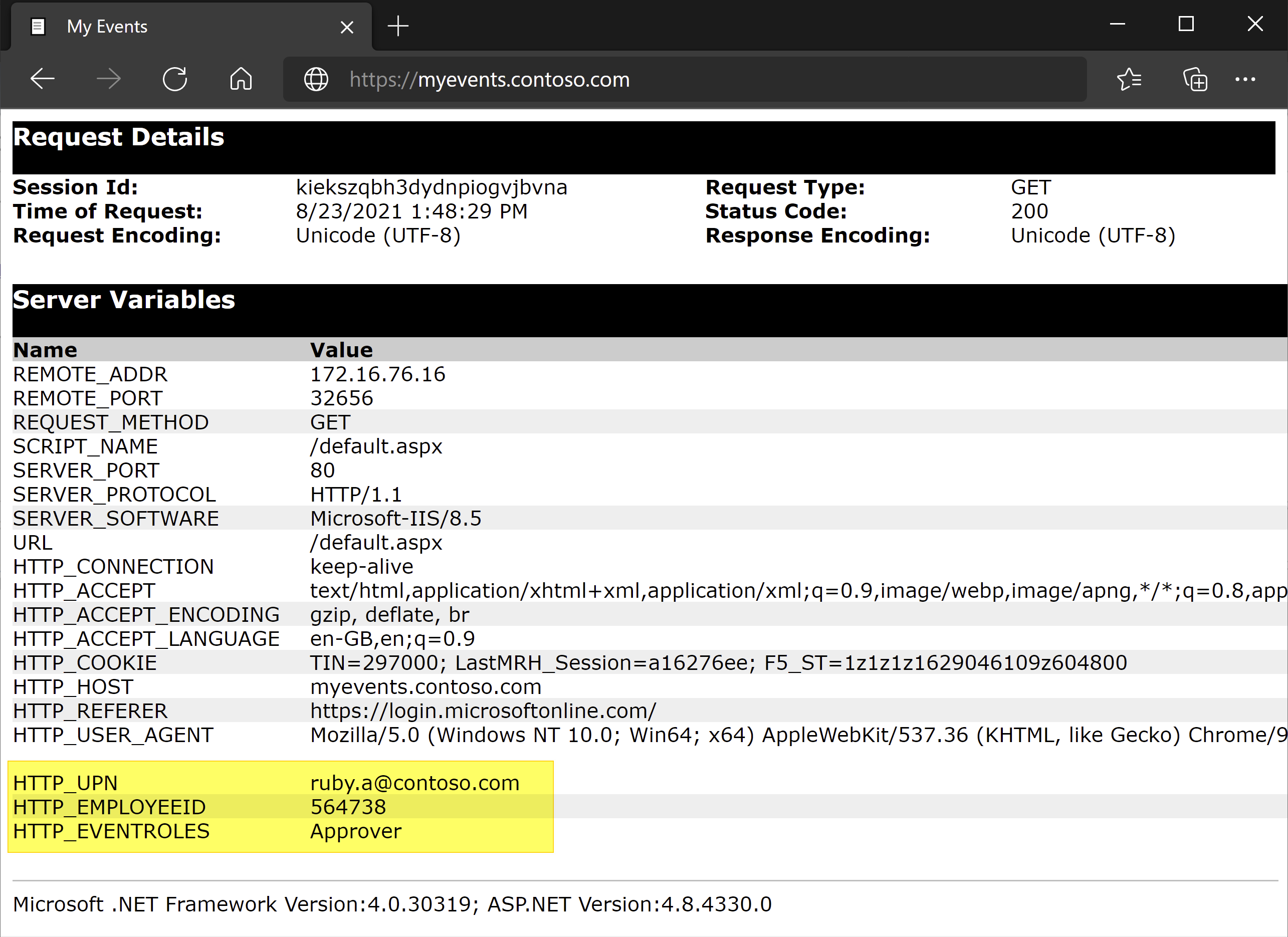

Ini menunjukkan output dari header yang disuntikkan yang ditampilkan oleh aplikasi berbasis header kami.

Untuk keamanan yang lebih baik, organisasi yang menggunakan pola ini juga dapat mempertimbangkan untuk memblokir semua akses langsung ke aplikasi, sehingga memaksa jalur yang ketat melalui BIG-IP.

Penyebaran tingkat lanjut

Mungkin ada kasus ketika template Konfigurasi Terpandu tidak memiliki fleksibilitas yang cukup untuk mencapai serangkaian persyaratan tertentu. Untuk skenario tersebut, lihat Konfigurasi Tingkat Lanjut untuk SSO berbasis header.

Atau, BIG-IP memberi Anda opsi untuk menonaktifkan mode pengelolaan ketat Konfigurasi Terpandu. Ini memungkinkan Anda menyesuaikan konfigurasi secara manual, meskipun sebagian besar konfigurasi Anda bersifat otomatis melalui template berbasis wizard.

Anda dapat membuka Akses > Konfigurasi Terpandu dan pilih ikon gembok kecil di baris paling kanan untuk konfigurasi aplikasi.

Pada saat itu, perubahan melalui UI wizard tidak mungkin lagi, tetapi semua objek BIG-IP yang terkait dengan instans aplikasi yang diterbitkan akan dibuka kuncinya untuk pengelolaan langsung.

Catatan

Mengaktifkan kembali mode ketat dan menyebarkan konfigurasi akan menimpa pengaturan apa pun yang dijalankan di luar UI Konfigurasi Terpandu. Oleh karena itu kami menyarankan metode konfigurasi tingkat lanjut untuk layanan produksi.

Pemecahan Masalah

Kegagalan untuk mengakses aplikasi yang dilindungi SHA dapat disebabkan oleh sejumlah faktor. Pengelogan BIG-IP dapat membantu dengan cepat mengisolasi segala macam masalah dengan konektivitas, SSO, pelanggaran kebijakan, atau pemetaan variabel yang salah dikonfigurasi. Mulai pemecahan masalah dengan meningkatkan tingkat verbositas log.

Navigasi ke Log > Peristiwa Gambaran Umum > Kebijakan > Akses Pengaturan.

Pilih baris untuk aplikasi yang diterbitkan lalu Edit > Log Sistem Akses.

Pilih Debug dari daftar SSO, lalu pilih OK.

Reproduksi masalah Anda, kemudian periksa log-nya, tetapi ingat untuk mengembalikannya ketika selesai karena mode verbose menghasilkan banyak data.

Jika Anda melihat kesalahan bermerk BIG-IP segera setelah pra-autentikasi Microsoft Entra yang berhasil, ada kemungkinan masalah terkait dengan SSO dari ID Microsoft Entra ke BIG-IP.

Navigasikan ke laporan Akses Gambaran Umum > Akses>.

Jalankan laporan selama satu jam terakhir untuk melihat apakah log memberikan petunjuk. Tautan Lihat variabel sesi untuk sesi Anda juga akan membantu memahami apakah APM menerima klaim yang diharapkan dari ID Microsoft Entra.

Jika Anda tidak melihat halaman kesalahan BIG-IP, masalahnya kemungkinan besar berkaitan dengan permintaan backend atau SSO dari BIG-IP ke aplikasi.

Dalam hal ini, buka Sesi Aktif Gambaran Umum > Kebijakan > Akses dan pilih tautan untuk sesi aktif Anda.

Tautan Lihat Variabel di lokasi ini juga dapat membantu akar penyebab masalah SSO, terutama jika APM BIG-IP gagal mendapatkan atribut yang tepat dari ID Microsoft Entra atau sumber lain.

Untuk informasi selengkapnya, kunjungi artikel pengetahuan F5 ini Mengonfigurasi autentikasi jarak jauh LDAP untuk Active Directory. Terdapat juga tabel referensi BIG-IP yang bagus untuk membantu mendiagnosis masalah terkait LDAP di artikel pengetahuan F5 tentang Kueri LDAP ini.