Fitur jaringan App Service

Anda dapat menyebarkan aplikasi di Azure App Service dengan berbagai cara. Secara default, aplikasi yang dihosting di App Service dapat diakses langsung melalui internet dan hanya dapat menjangkau titik akhir yang dihosting internet. Namun untuk banyak aplikasi, Anda perlu mengontrol lalu lintas masuk dan keluar. Ada beberapa fitur di App Service yang dapat membantu Anda untuk memenuhi kebutuhan tersebut. Tantangannya adalah mengetahui fitur mana yang perlu digunakan untuk menyelesaikan masalah tertentu. Artikel ini akan membantu Anda menentukan fitur mana yang akan digunakan, berdasarkan beberapa contoh kasus penggunaan.

Ada dua jenis penyebaran utama untuk Azure App Service:

- Layanan publik multipenyewa menghosting paket App Service di SKU harga Gratis, Bersama, Dasar, Standar, Premium, PremiumV2, dan PremiumV3.

- App Service Environment (ASE) penyewa tunggal menghosting paket App Service SKU Terisolasi langsung di jaringan virtual Azure Anda.

Fitur yang Anda gunakan akan bergantung pada apakah Anda berada di layanan multipenyewa atau di ASE.

Catatan

Fitur jaringan tidak tersedia untuk aplikasi yang disebarkan di Azure Arc.

Fitur jaringan App Service Multipenyewa

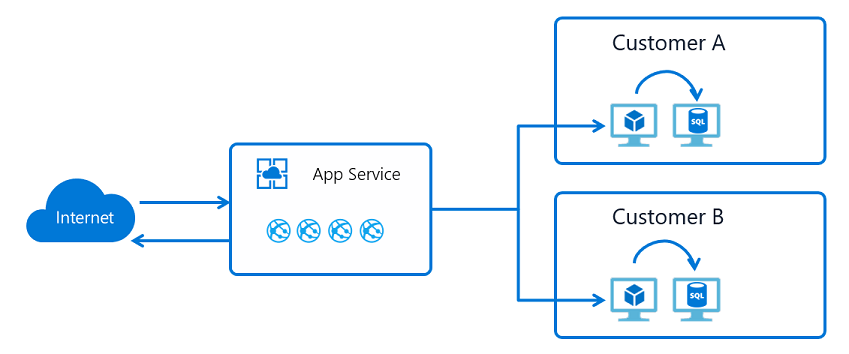

Azure App Service adalah sistem terdistribusi. Peran yang menangani permintaan HTTP atau HTTPS yang masuk disebut ujung depan. Peran yang menghosting beban kerja pelanggan disebut pekerja. Semua peran dalam penyebaran App Service ada di jaringan multi-penyewa. Karena ada banyak pelanggan yang berbeda di unit skala App Service yang sama, Anda tidak dapat menyambungkan jaringan App Service secara langsung ke jaringan Anda.

Alih-alih menyambungkan jaringan, Anda memerlukan fitur untuk menangani berbagai aspek komunikasi aplikasi. Fitur yang menangani permintaan ke aplikasi Anda tidak dapat digunakan untuk menyelesaikan masalah saat Anda melakukan panggilan dari aplikasi. Demikian juga, fitur yang memecahkan masalah untuk panggilan dari aplikasi Anda tidak dapat digunakan untuk menyelesaikan masalah panggilan ke aplikasi Anda.

| Fitur masuk | Fitur keluar |

|---|---|

| Alamat yang ditetapkan aplikasi | Sambungan Hibrid |

| Pembatasan akses | Integrasi jaringan virtual yang diperlukan gateway |

| Titik akhir layanan | Integrasi jaringan virtual |

| Titik Akhir Privat |

Selain pengecualian yang disebutkan, Anda dapat menggunakan semua fitur ini secara bersamaan. Anda dapat mengombinasikan fitur untuk menyelesaikan masalah Anda.

Kasus penggunaan dan fitur

Untuk setiap kasus penggunaan yang diberikan, mungkin ada beberapa cara untuk menyelesaikan masalah. Memilih fitur terbaik terkadang melampaui kasus penggunaan itu sendiri. Kasus penggunaan masuk berikut menyarankan cara menggunakan fitur jaringan App Service untuk menyelesaikan masalah terkait mengontrol lalu lintas yang masuk ke aplikasi Anda:

| Kasus penggunaan masuk | Fitur |

|---|---|

| Mendukung kebutuhan SSL berbasis IP untuk aplikasi Anda | Alamat yang ditetapkan aplikasi |

| Mendukung alamat masuk khusus yang tidak dibagikan untuk aplikasi Anda | Alamat yang ditetapkan aplikasi |

| Membatasi akses ke aplikasi Anda dari sekumpulan alamat yang ditentukan dengan baik | Pembatasan akses |

| Membatasi akses ke aplikasi Anda dari sumber daya di jaringan virtual | Titik akhir layanan Titik akhir Internal Load Balancer (ILB) ASE Titik akhir privat |

| Mengekspos aplikasi Anda di IP privat di jaringan virtual Anda | ILB ASE Titik akhir privat IP Privat untuk lalu lintas masuk pada instans Applicatiopn Gateway dengan titik akhir layanan |

| Melindungi aplikasi Anda dengan firewall aplikasi web (WAF) | Application Gateway dan ILB ASE Application Gateway dengan titik akhir privat Application Gateway dengan titik akhir layanan Azure Front Door dengan pembatasan akses |

| Menyeimbangkan beban lalu lintas ke aplikasi di wilayah yang berbeda | Azure Front Door dengan pembatasan akses |

| Menyeimbangkan beban lalu lintas di wilayah yang sama | Application Gateway dengan titik akhir layanan |

Kasus penggunaan keluar berikut menyarankan cara menggunakan fitur jaringan App Service untuk mengatasi kebutuhan akses keluar untuk aplikasi Anda:

| Kasus penggunaan keluar | Fitur |

|---|---|

| Mengakses sumber daya dalam jaringan virtual Azure di wilayah yang sama | Integrasi jaringan virtual ASE |

| Mengakses sumber daya di jaringan virtual Azure di wilayah yang berbeda | integrasi jaringan virtual dan peering jaringan virtual yang diperlukan Gateway integrasi jaringan virtual ASE dan peering jaringan virtual |

| Mengakses sumber daya yang diamankan dengan titik akhir layanan | Integrasi jaringan virtual ASE |

| Mengakses sumber daya dalam jaringan privat yang tidak tersambung ke Azure | Sambungan Hibrid |

| Mengakses sumber daya di seluruh sirkuit Azure ExpressRoute | Integrasi jaringan virtual ASE |

| Mengamankan lalu lintas keluar dari aplikasi web Anda | integrasi jaringan virtual dan kelompok keamanan jaringan ASE |

| Merutekan lalu lintas keluar dari aplikasi web Anda | integrasi jaringan virtual dan tabel rute ASE |

Perilaku jaringan default

Unit skala Azure App Service mendukung banyak pelanggan dalam setiap penyebaran. Paket SKU Gratis dan Bersama menghosting beban kerja pelanggan pada pekerja multipenyewa. Paket Dasar dan yang lebih tinggi menghosting beban kerja pelanggan yang hanya didedikasikan untuk satu paket App Service. Jika Anda memiliki paket App Service Standar, semua aplikasi dalam paket tersebut akan berjalan pada pekerja yang sama. Jika Anda meluaskan skala pekerja, semua aplikasi dalam paket App Service tersebut akan direplikasi pada pekerja baru untuk setiap instans dalam paket App Service Anda.

Alamat keluar

VM pekerja dikelompokkan ke dalam bagian yang besar menurut paket App Service. Paket Gratis, Bersama, Dasar, Standar, dan Premium semuanya menggunakan jenis VM pekerja yang sama. Paket PremiumV2 menggunakan jenis VM lain. PremiumV3 menggunakan jenis VM lain. Ketika Anda mengubah keluarga VM, Anda mendapatkan sekumpulan alamat keluar yang berbeda. Jika Anda menskalakan dari Standar ke PremiumV2, alamat keluar Anda akan berubah. Jika Anda menskalakan dari PremiumV2 ke PremiumV3, alamat keluar Anda akan berubah. Di beberapa unit skala lama, alamat masuk dan keluar akan berubah ketika Anda menskalakan dari Standard ke PremiumV2.

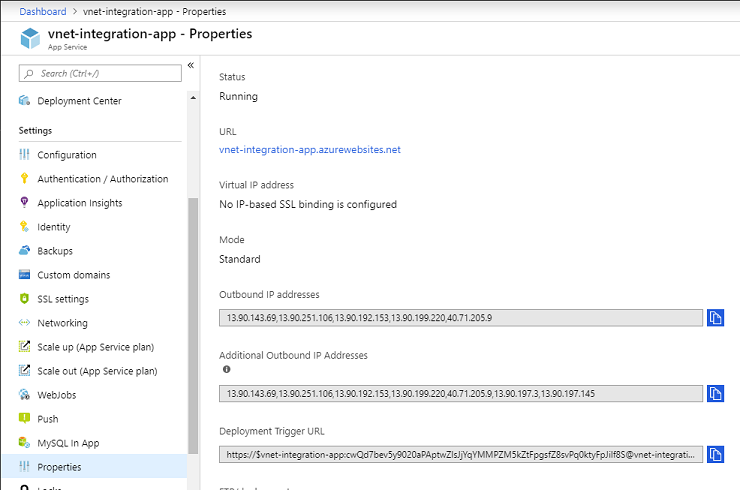

Ada sejumlah alamat yang digunakan untuk panggilan keluar. Alamat keluar yang digunakan oleh aplikasi Anda untuk melakukan panggilan keluar tercantum di properti untuk aplikasi Anda. Alamat ini digunakan bersama oleh semua aplikasi yang berjalan pada keluarga VM pekerja yang sama dalam penyebaran App Service. Jika Anda ingin melihat semua alamat yang mungkin digunakan aplikasi Anda di unit skala, ada properti yang disebut possibleOutboundAddresses yang mencantumkannya.

App Service memiliki banyak titik akhir yang digunakan untuk mengelola layanan. Alamat tersebut diterbitkan dalam dokumen terpisah dan juga ada di tag layanan IP AppServiceManagement. Tag AppServiceManagement hanya digunakan di Lingkungan App Service tempat Anda perlu mengizinkan lalu lintas tersebut. Alamat masuk App Service dilacak di tag layanan IP AppService. Tidak ada tag layanan IP yang berisi alamat keluar yang digunakan oleh App Service.

Alamat yang ditetapkan aplikasi

Fitur alamat yang ditetapkan aplikasi adalah cabang dari kemampuan SSL berbasis IP. Anda mengaksesnya dengan menyiapkan SSL dengan aplikasi. Anda dapat menggunakan fitur ini untuk panggilan SSL berbasis IP. Anda juga dapat menggunakannya untuk memberi aplikasi alamat yang hanya dimilikinya.

Saat Anda menggunakan alamat yang ditetapkan aplikasi, lalu lintas Anda masih melewati peran ujung depan yang sama yang menangani semua lalu lintas masuk ke unit skala App Service. Namun alamat yang ditetapkan ke aplikasi Anda hanya digunakan oleh aplikasi Anda. Kasus penggunaan untuk fitur ini:

- Mendukung kebutuhan SSL berbasis IP untuk aplikasi Anda.

- Mengatur alamat khusus untuk aplikasi Anda yang tidak digunakan bersama.

Untuk mempelajari cara mengatur alamat di aplikasi Anda, lihat Menambahkan sertifikat TLS/SSL di Azure App Service.

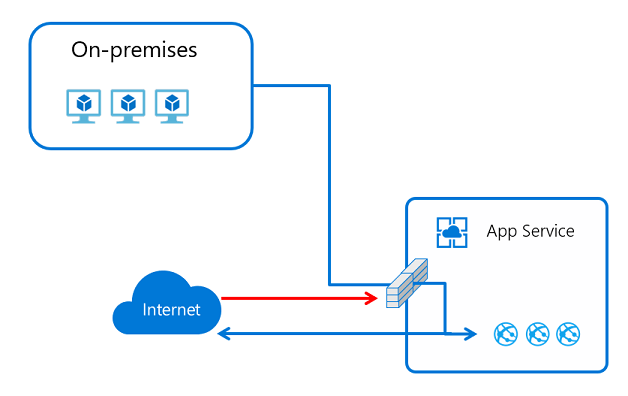

Pembatasan akses

Pembatasan akses memungkinkan Anda memfilter permintaan masuk. Tindakan pemfilteran terjadi pada peran ujung depan yang berada di upstram peran pekerja tempat aplikasi Anda berjalan. Karena peran ujung depan berada di upstram pekerja, Anda dapat menganggap pembatasan akses sebagai perlindungan tingkat jaringan untuk aplikasi Anda. Untuk informasi selengkapnya tentang pembatasan akses, lihat Gambaran umum pembatasan akses.

Fitur ini memungkinkan Anda untuk membuat daftar aturan izinkan dan tolak yang dievaluasi dalam urutan prioritas. Fitur ini mirip dengan fitur kelompok keamanan jaringan (NSG) di jaringan Azure. Anda dapat menggunakan fitur ini di ASE atau di layanan multipenyewa. Saat Anda menggunakannya dengan ILB ASE, Anda dapat membatasi akses dari blok alamat privat. Untuk mempelajari cara mengaktifkan fitur ini, lihat Mengonfigurasi pembatasan akses.

Catatan

Hingga 512 aturan pembatasan akses dapat dikonfigurasi per aplikasi.

Titik akhir privat

Titik akhir privat adalah antarmuka jaringan yang menyambungkan Anda secara privat dan aman ke Aplikasi Web dengan tautan privat Azure. Titik akhir privat menggunakan alamat IP privat dari jaringan virtual Anda, membawa aplikasi web ke jaringan virtual Anda secara efektif. Fitur ini hanya untuk alur masuk ke aplikasi web Anda. Untuk informasi selengkapnya, lihat Menggunakan titik akhir privat untuk Aplikasi Web Azure.

Beberapa kasus penggunaan untuk fitur ini:

- Membatasi akses ke aplikasi Anda dari sumber daya di jaringan virtual.

- Mengekspos aplikasi Anda di IP privat di jaringan virtual Anda.

- Melindungi aplikasi Anda dengan WAF.

Titik akhir privat mencegah penyelundupan data karena satu-satunya hal yang dapat Anda jangkau di titik akhir privat adalah aplikasi yang dikonfigurasi.

Sambungan Hibrid

Sambungan Hibrid App Service memungkinkan aplikasi Anda melakukan panggilan keluar ke titik akhir TCP tertentu. Titik akhir bisa berada di tempat lokal, dalam jaringan virtual, atau di mana saja yang memungkinkan lalu lintas keluar ke Azure pada port 443. Untuk menggunakan fitur ini, Anda perlu memasang agen relai yang disebut Pengelola Sambungan Hibrid pada Windows Server 2012 atau host yang lebih baru. Pengelola Sambungan Hibrid harus dapat mencapai Azure Relay di port 443. Anda dapat mengunduh Pengelola Sambungan Hibrid dari UI Sambungan Hibrid App Service di portal.

Sambungan Hibrid App Service dibangun pada kemampuan Sambungan Hibrid Azure Relay. App Service menggunakan bentuk khusus dari fitur ini yang hanya mendukung panggilan keluar dari aplikasi Anda ke host dan port TCP. Host dan port ini hanya perlu diselesaikan pada host tempat Pengelola Sambungan Hibrid dipasang.

Saat aplikasi, di App Service, melakukan pencarian DNS pada host dan port yang ditentukan dalam sambungan hibrid Anda, lalu lintas secara otomatis dialihkan agar melewati sambungan hibrid dan keluar dari Pengelola Sambungan Hibrid. Untuk mempelajari selengkapnya, lihat Sambungan Hibrid App Service.

Fitur ini biasanya digunakan untuk:

- Mengakses sumber daya di jaringan privat yang tidak tersambung ke Azure dengan VPN atau ExpressRoute.

- Mendukung migrasi aplikasi lokal ke App Service tanpa perlu memindahkan database pendukung.

- Memberikan akses dengan keamanan yang ditingkatkan ke satu host dan port per sambungan hibrid. Sebagian besar fitur jaringan membuka akses ke jaringan. Dengan Sambungan Hibrid, Anda hanya dapat menjangkau host dan port tunggal.

- Skenario sampul tidak dicakup oleh metode konektivitas keluar lainnya.

- Melakukan pengembangan di App Service dengan cara yang memungkinkan aplikasi untuk menggunakan sumber daya lokal dengan mudah.

Karena fitur ini memungkinkan akses ke sumber daya lokal tanpa lubang firewall masuk, fitur ini populer di kalangan pengembang. Fitur jaringan App Service keluar lainnya terkait dengan Azure Virtual Network. Sambungan Hibrid tidak harus melewati jaringan virtual. Sambungan ini dapat digunakan untuk berbagai kebutuhan jaringan.

Sambungan Hibrid App Service tidak menyadari apa yang Anda lakukan di atasnya. Jadi Anda dapat menggunakannya untuk mengakses database, layanan web, atau soket TCP arbitrer pada mainframe. Fitur ini pada dasarnya menembus paket TCP.

Sambungan Hibrid populer untuk pengembangan, tetapi juga digunakan dalam aplikasi produksi. Sambungan ini bagus untuk mengakses layanan web atau database, tetapi tidak sesuai untuk situasi yang melibatkan pembuatan banyak koneksi.

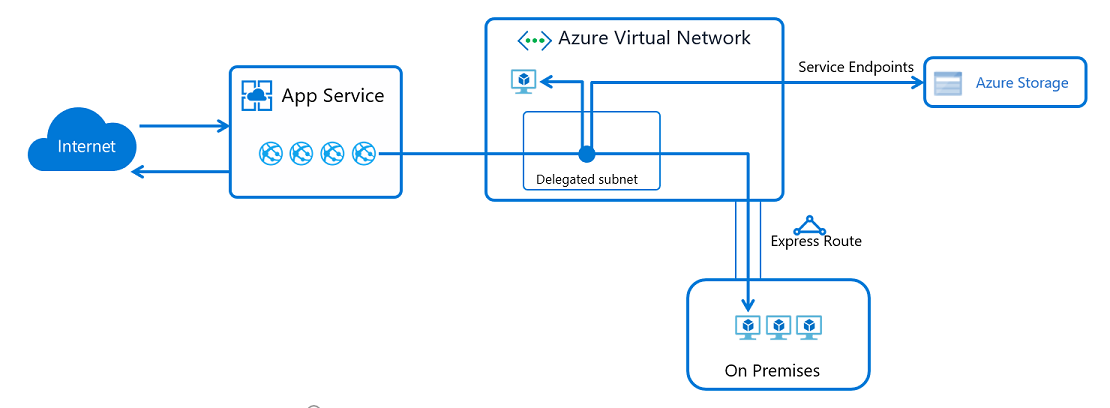

Integrasi jaringan virtual

App Service integrasi jaringan virtual memungkinkan aplikasi Anda membuat permintaan keluar ke jaringan virtual Azure.

Fitur integrasi jaringan virtual memungkinkan Anda menempatkan ujung belakang aplikasi Anda dalam subnet di jaringan virtual Resource Manager. Jaringan virtual harus berada di wilayah yang sama dengan aplikasi Anda. Fitur ini tidak tersedia dari Lingkungan App Service, yang sudah berada dalam jaringan virtual. Kasus penggunaan untuk fitur ini:

- Mengakses sumber daya di jaringan virtual Resource Manager di wilayah yang sama.

- Akses sumber daya di jaringan virtual di-peering, termasuk koneksi lintas wilayah.

- Mengakses sumber daya yang diamankan dengan titik akhir layanan.

- Mengakses sumber daya yang dapat diakses di seluruh koneksi ExpressRoute atau VPN.

- Akses sumber daya di jaringan pribadi tanpa perlu dan biaya gateway Virtual Network.

- Membantu mengamankan semua lalu lintas keluar.

- Memaksa menembus semua lalu lintas keluar.

Untuk mempelajari selengkapnya, lihat Integrasi jaringan virtual App Service.

Integrasi jaringan virtual yang diperlukan gateway

Integrasi jaringan virtual yang diperlukan gateway adalah edisi pertama integrasi jaringan virtual di App Service. Fitur ini berfungsi dengan menyambungkan host yang dijalankan aplikasi Anda ke gateway Virtual Network di jaringan virtual Anda menggunakan VPN titik ke situs. Saat Mengonfigurasi fitur, aplikasi Anda mendapatkan salah satu alamat yang ditetapkan titik-ke-situs yang ditetapkan untuk setiap instans.

Integrasi yang diperlukan gateway memungkinkan Anda untuk terhubung langsung ke jaringan virtual di wilayah lain tanpa peering dan untuk terhubung ke jaringan virtual klasik. Fitur ini terbatas pada paket Windows App Service dan tidak berfungsi dengan jaringan virtual yang terhubung dengan ExpressRoute. Disarankan untuk menggunakan integrasi jaringan virtual regional. Untuk informasi selengkapnya tentang fitur ini, lihat Integrasi jaringan virtual App Service.

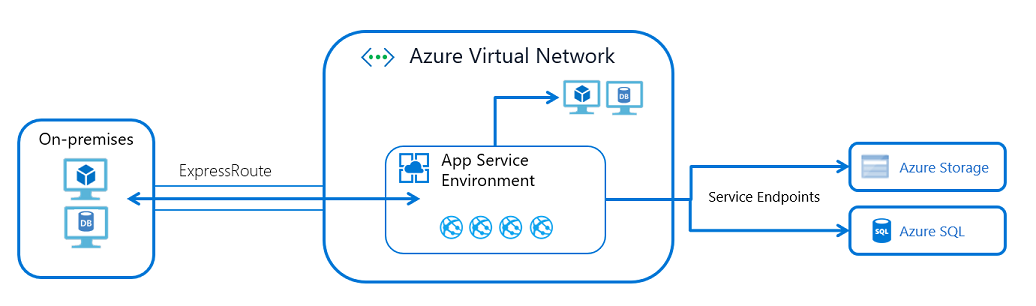

Lingkungan App Service

Lingkungan App Service (ASE) adalah penyebaran penyewa tunggal dari Azure App Service yang berjalan di jaringan virtual Anda. Beberapa kasus seperti untuk fitur ini:

- Mengakses sumber daya di jaringan virtual Anda.

- Mengakses sumber daya di seluruh ExpressRoute.

- Mengekspos aplikasi Anda dengan alamat privat di jaringan virtual Anda.

- Mengakses sumber daya di seluruh titik akhir layanan.

- Mengakses sumber daya di seluruh titik akhir privat.

Dengan ASE, Anda tidak perlu menggunakan integrasi jaringan virtual karena ASE sudah ada di jaringan virtual Anda. Jika Anda ingin mengakses sumber daya seperti SQL atau Azure Storage melalui titik akhir layanan, aktifkan titik akhir layanan pada subnet ASE. Jika Anda ingin mengakses sumber daya di jaringan virtual atau titik akhir privat di jaringan virtual, Anda tidak perlu melakukan konfigurasi tambahan apa pun. Jika Anda ingin mengakses sumber daya di seluruh ExpressRoute, Anda sudah berada di jaringan virtual dan tidak perlu mengonfigurasi apa pun di ASE atau aplikasi di dalamnya.

Karena aplikasi di ILB ASE dapat diekspos pada alamat IP privat, Anda dapat dengan mudah menambahkan perangkat WAF untuk hanya mengekspos aplikasi yang Anda inginkan ke internet dan membantu menjaga aplikasi lainnya tetap aman. Fitur ini dapat membantu mempermudah pengembangan aplikasi multitingkat.

Beberapa hal saat ini tidak mungkin dilakukan dari layanan multipenyewa tetapi mungkin dilakukan dari ASE. Berikut adalah beberapa contoh:

- Menghosting aplikasi Anda dalam layanan penyewa tunggal.

- Meningkatkan skala hingga ke instans yang lebih banyak dari yang dimungkinkan dalam layanan multipenyewa.

- Memuat sertifikat klien CA privat untuk digunakan oleh aplikasi dengan titik akhir privat yang diamankan CA.

- Memaksa TLS 1.2 di seluruh aplikasi yang dihosting di sistem tanpa kemampuan apa pun untuk menonaktifkannya di tingkat aplikasi.

ASE memberikan cerita terbaik seputar hosting aplikasi yang terisolasi dan khusus, tetapi ASE memiliki beberapa tantangan manajemen. Beberapa hal yang perlu dipertimbangkan sebelum Anda menggunakan ASE operasional:

- ASE berjalan di dalam jaringan virtual Anda, tetapi memiliki dependensi di luar jaringan virtual. Dependensi tersebut harus diizinkan. Untuk informasi selengkapnya, lihat Pertimbangan jaringan untuk Lingkungan App Service.

- ASE tidak segera diskalakan seperti layanan multipenyewa. Anda perlu mengantisipasi kebutuhan penskalaan, dan bukan melakukan penskalaan secara reaktif.

- ASE memang memiliki biaya di muka yang lebih tinggi. Untuk memaksimalkan ASE Anda, Anda harus berencana untuk memasukkan banyak beban kerja ke dalam satu ASE, dan bukan menggunakannya untuk upaya kecil.

- Aplikasi di ASE tidak dapat secara selektif membatasi akses ke beberapa aplikasi di ASE dan tidak membatasi yang lain.

- ASE berada dalam subnet, dan aturan jaringan apa pun berlaku untuk semua lalu lintas ke dan dari ASE tersebut. Jika Anda ingin menetapkan aturan lalu lintas masuk hanya untuk satu aplikasi, gunakan pembatasan akses.

Menggabungkan fitur

Fitur-fitur yang diuraikan untuk layanan multipenyewa dapat digunakan bersama-sama untuk memecahkan kasus penggunaan yang lebih rumit. Dua kasus penggunaan yang lebih umum dijelaskan di sini, tetapi itu hanya contoh. Dengan memahami apa yang dilakukan berbagai fitur, Anda dapat memenuhi hampir semua kebutuhan arsitektur sistem Anda.

Menempatkan aplikasi ke dalam jaringan virtual

Anda mungkin bertanya-tanya bagaimana cara memasukkan aplikasi ke dalam jaringan virtual. Jika Anda memasukkan aplikasi ke jaringan virtual, titik akhir masuk dan keluar untuk aplikasi berada dalam jaringan virtual. ASE adalah cara terbaik untuk menyelesaikan masalah ini. Namun Anda dapat memenuhi sebagian besar kebutuhan Anda dalam layanan multipenyewa dengan menggabungkan fitur. Misalnya, Anda dapat menghosting aplikasi khusus intranet menggunakan alamat masuk dan keluar privat dengan:

- Membuat gateway aplikasi dengan alamat masuk dan keluar privat.

- Mengamankan lalu lintas masuk ke aplikasi Anda dengan titik akhir layanan.

- Menggunakan fitur integrasi jaringan virtual baru sehingga ujung belakang aplikasi ada di jaringan virtual Anda.

Gaya penyebaran ini tidak akan memberi Anda alamat khusus untuk lalu lintas keluar ke internet atau kemampuan untuk mengunci semua lalu lintas keluar dari aplikasi Anda. Fitur ini akan memberi Anda banyak dari apa yang hanya akan Anda dapatkan dengan ASE.

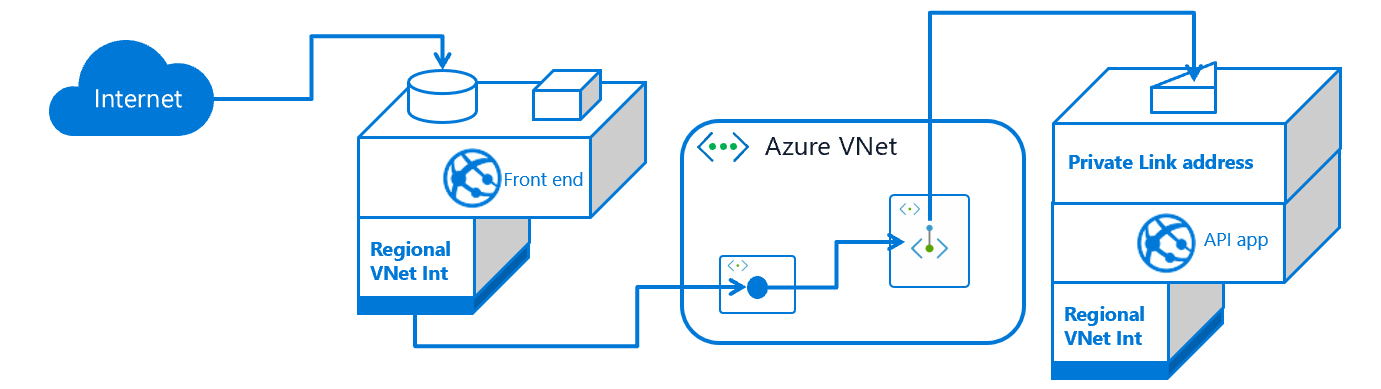

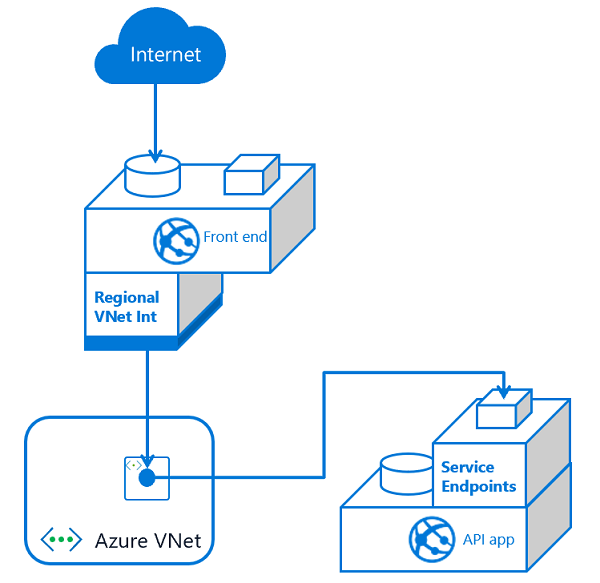

Membuat aplikasi multitingkat

Aplikasi multitingkat adalah aplikasi yang mana aplikasi ujung belakang API hanya dapat diakses dari tingkat ujung depan. Ada dua cara untuk membuat aplikasi multitingkat. Keduanya mulai dengan menggunakan integrasi jaringan virtual untuk menyambungkan aplikasi web ujung depan Anda ke subnet di jaringan virtual. Melakukannya akan memungkinkan aplikasi web Anda untuk melakukan panggilan ke jaringan virtual Anda. Setelah aplikasi ujung depan tersambung ke jaringan virtual, Anda harus memutuskan cara mengunci akses ke aplikasi API Anda. Anda dapat:

- Menghosting kedua ujung depan dan aplikasi API di ILB ASE yang sama, dan mengekspos aplikasi ujung depan ke internet menggunakan gateway aplikasi.

- Menghosting ujung depan dalam layanan multipenyewa dan ujung belakang dalam ILB ASE.

- Menghosting kedua ujung depan dan aplikasi API di layanan multipenyewa.

Jika Anda menghosting aplikasi ujung depan dan API untuk aplikasi multitingkat, Anda dapat:

Mengekspos aplikasi API Anda menggunakan titik akhir privat di jaringan virtual Anda:

Menggunakan titik akhir layanan untuk memastikan lalu lintas masuk ke aplikasi API hanya berasal dari subnet yang digunakan oleh aplikasi web ujung depan Anda:

Berikut adalah beberapa pertimbangan untuk membantu Anda memutuskan metode mana yang akan digunakan:

- Saat menggunakan titik akhir layanan, Anda hanya perlu mengamankan lalu lintas ke aplikasi API ke subnet integrasi. Titik akhir layanan membantu mengamankan aplikasi API, tetapi Anda masih bisa memiliki penyelundupan data dari aplikasi ujung depan Anda ke aplikasi lain di layanan aplikasi.

- Saat Anda menggunakan titik akhir privat, ada dua subnet yang sedang bekerja, yang menambah kompleksitas. Selain itu, titik akhir privat adalah sumber daya tingkat atas dan menambahkan overhead manajemen. Manfaat penggunaan titik akhir privat adalah tidak ada kemungkinan penyelundupan data.

Metode mana pun akan bekerja dengan beberapa ujung depan. Dalam skala kecil, titik akhir layanan lebih mudah digunakan karena Anda cukup mengaktifkan titik akhir layanan untuk aplikasi API pada subnet integrasi ujung depan. Saat Anda menambahkan lebih banyak aplikasi ujung depan, Anda perlu menyesuaikan setiap aplikasi API untuk menyertakan titik akhir layanan dengan subnet integrasi. Saat Anda menggunakan titik akhir privat, ada lebih banyak kompleksitas, tetapi Anda tidak perlu mengubah apa pun di aplikasi API setelah Anda mengatur titik akhir privat.

Aplikasi lini bisnis

Aplikasi lini bisnis (LOB) adalah aplikasi internal yang biasanya tidak terekspos untuk akses dari internet. Aplikasi ini dipanggil dari dalam jaringan perusahaan di mana akses dapat dikontrol secara ketat. Jika Anda menggunakan ILB ASE, mudah untuk menghosting aplikasi lini bisnis. Jika Anda menggunakan layanan multipenyewa, Anda dapat menggunakan titik akhir privat atau menggunakan titik akhir layanan yang digabungkan dengan gateway aplikasi. Ada dua alasan untuk menggunakan gateway aplikasi dengan titik akhir layanan alih-alih menggunakan titik akhir privat:

- Anda memerlukan perlindungan WAF pada aplikasi LOB Anda.

- Anda ingin menyeimbangkan beban ke beberapa instans aplikasi LOB.

Jika tidak ada dari kebutuhan tersebut yang berlaku untuk Anda, sebaiknya gunakan titik akhir privat. Dengan titik akhir privat yang tersedia di App Service, Anda dapat mengekspos aplikasi di alamat privat di jaringan virtual Anda. Titik akhir privat yang Anda tempatkan di jaringan virtual dapat dijangkau di seluruh koneksi ExpressRoute dan VPN.

Mengonfigurasi titik akhir privat akan mengekspos aplikasi Anda di alamat privat, tetapi Anda harus mengonfigurasi DNS untuk menjangkau alamat tersebut dari lokal. Untuk membuat konfigurasi ini berfungsi, Anda harus meneruskan zona privat Azure DNS yang berisi titik akhir privat Anda ke server DNS lokal Anda. Zona privat Azure DNS tidak mendukung penerusan zona, tetapi Anda dapat mendukung penerusan zona dengan menggunakan pemecah masalah privat Azure DNS.

Port App Service

Jika memindai App Service, Anda akan menemukan beberapa port yang diekspos untuk koneksi masuk. Tidak ada cara untuk memblokir atau mengontrol akses ke port ini dalam layanan multipenyewa. Berikut daftar port yang diekspos:

| Gunakan | Port |

|---|---|

| HTTP/HTTPS | 80, 443 |

| Manajemen | 454, 455 |

| FTP/FTPS | 21, 990, 10001-10300 |

| Debug Visual Studio | 4020, 4022, 4024 |

| Layanan Penyebaran Web | 8172 |

| Penggunaan infrastruktur | 7654, 1221 |