Segmentasi adalah model di mana Anda mengambil jejak jaringan Anda dan membuat perimeter yang ditentukan perangkat lunak menggunakan alat yang tersedia di Microsoft Azure. Anda kemudian menetapkan aturan yang mengatur lalu lintas dari/ke perimeter ini sehingga Anda dapat memiliki postur keamanan yang berbeda untuk berbagai bagian jaringan Anda. Ketika Anda menempatkan aplikasi yang berbeda (atau bagian dari aplikasi tertentu) ke dalam perimeter ini, Anda dapat mengatur komunikasi antara entitas tersegmentasi ini. Jika bagian dari tumpukan aplikasi Anda disusupi, Anda akan lebih mampu menahan dampak pelanggaran keamanan ini, dan mencegahnya menyebar secara lateral ke seluruh jaringan Anda. Kemampuan ini adalah prinsip utama yang terkait dengan model Zero Trust yang diterbitkan oleh Microsoft yang bertujuan untuk menghadirkan pemikiran keamanan kelas dunia ke organisasi Anda

Pola segmentasi

Ketika Anda beroperasi di Azure, Anda memiliki serangkaian pilihan segmentasi yang luas dan beragam yang tersedia untuk membantu Anda tetap terlindungi.

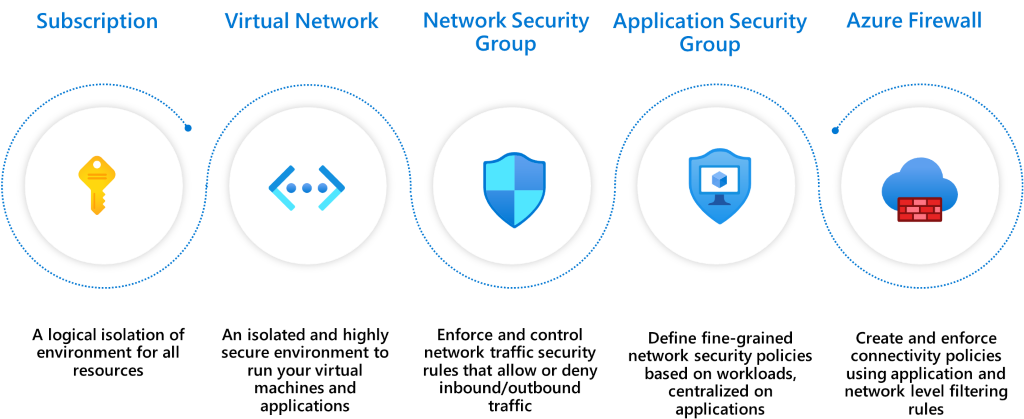

Langganan: Langganan adalah konstruksi tingkat tinggi, yang menyediakan pemisahan yang didukung platform antar entitas. Hal ini dimaksudkan untuk memperjelas batas-batas antara berbagai organisasi besar dalam sebuah perusahaan. Komunikasi antara sumber daya dalam langganan yang berbeda perlu disediakan secara eksplisit.

Virtual Network: Jaringan virtual dibuat dalam langganan di ruang alamat privat. Jaringan menyediakan pemuatan sumber daya tingkat jaringan, tanpa lalu lintas yang diizinkan secara default antara dua jaringan virtual. Seperti langganan, komunikasi apa pun antara jaringan virtual perlu disediakan secara eksplisit.

Network Security Groups (NSG): NSG adalah mekanisme kontrol akses untuk mengontrol lalu lintas antar sumber daya dalam jaringan virtual sebagai firewall lapisan 4. NSG juga mengontrol lalu lintas dengan jaringan eksternal, seperti internet, jaringan virtual lainnya, dan sebagainya. NSG dapat membawa strategi segmentasi Anda ke tingkat terperinci dengan membuat perimeter untuk subnet, kelompok VM, atau bahkan satu mesin virtual.

Azure Virtual Network Manager (AVNM): Azure Virtual Network Manager (AVNM) adalah layanan manajemen jaringan yang memungkinkan tim manajemen TI pusat mengelola jaringan virtual secara global di seluruh langganan dalam skala besar. Dengan AVNM, Anda dapat mengelompokkan beberapa jaringan virtual dan menerapkan aturan admin keamanan yang telah ditentukan sebelumnya, yang harus diterapkan ke jaringan virtual yang dipilih sekaligus. Mirip dengan NSG, aturan admin keamanan yang dibuat melalui AVNM juga berfungsi sebagai firewall lapisan 4, tetapi aturan admin keamanan dievaluasi terlebih dahulu, sebelum NSG.

Kelompok keamanan Aplikasi (ASG): ASG menyediakan mekanisme kontrol yang mirip dengan NSG tetapi direferensikan dengan konteks aplikasi. ASG memungkinkan Anda mengelompokkan sekumpulan VM di bawah tag aplikasi. ASG dapat menentukan aturan lalu lintas yang kemudian diterapkan ke masing-masing VM yang mendasarinya.

Azure Firewall: Azure Firewall adalah Firewall stateful asli cloud sebagai layanan. Firewall ini dapat disebarkan di jaringan virtual Anda atau di penyebaran hub Azure Virtual WAN untuk memfilter lalu lintas yang mengalir antara sumber daya cloud, internet, dan lokal. Anda membuat aturan atau kebijakan (menggunakan Azure Firewall atau Azure Firewall Manager) yang menentukan lalu lintas izinkan/tolak menggunakan kontrol lapisan 3 hingga lapisan 7. Anda juga dapat memfilter lalu lintas yang masuk ke internet menggunakan Azure Firewall dan pihak ketiga. Arahkan beberapa atau semua lalu lintas melalui penyedia keamanan pihak ketiga untuk pemfilteran tingkat lanjut dan perlindungan pengguna.

Pola berikut umum, dalam hal mengatur beban kerja Anda di Azure dari perspektif jaringan. Masing-masing pola ini menyediakan jenis isolasi dan konektivitas yang berbeda. Memilih model mana yang paling sesuai untuk organisasi Anda adalah keputusan yang harus Anda buat berdasarkan kebutuhan organisasi Anda. Dengan masing-masing model ini, kami menjelaskan bagaimana segmentasi dapat dilakukan dengan menggunakan layanan Jaringan Azure di atas.

Ada juga kemungkinan bahwa desain yang tepat untuk organisasi Anda adalah sesuatu selain yang kami daftarkan di sini. Dan hasil itu diharapkan, karena tidak ada ukuran yang cocok untuk semua orang. Anda mungkin akhirnya menggunakan prinsip-prinsip dari seluruh pola ini untuk membuat yang terbaik bagi organisasi Anda. Platform Azure menyediakan fleksibilitas dan peralatan yang Anda butuhkan.

Pola 1: Jaringan virtual tunggal

Dalam pola ini, semua komponen beban kerja Anda atau, dalam beberapa kasus, seluruh jejak TI Anda dimasukkan ke dalam satu jaringan virtual. Pola ini dimungkinkan jika Anda hanya beroperasi di satu wilayah karena jaringan virtual tidak dapat menjangkau beberapa wilayah.

Entitas yang kemungkinan besar akan Anda gunakan untuk membuat segmen di dalam jaringan virtual ini adalah NSG atau ASG. Pilihannya bergantung pada apakah Anda ingin merujuk ke segmen Anda sebagai subnet jaringan atau grup aplikasi. Gambar di bawah ini adalah contoh bagaimana jaringan virtual yang tersegmentasi akan terlihat.

Dalam pengaturan ini, Anda memiliki Subnet1, tempat Anda menempatkan beban kerja database, dan Subnet2, tempat Anda menempatkan beban kerja web Anda. Anda dapat menempatkan NSG yang mengatakan bahwa Subnet1 hanya dapat berbicara dengan Subnet2, dan Subnet2 dapat berbicara ke Internet. Anda juga dapat mengambil konsep ini lebih jauh saat menangani banyak beban kerja. Membuat subnet yang, misalnya, tidak akan memungkinkan satu beban kerja untuk berkomunikasi ke backend beban kerja lain.

Meskipun kami menggunakan NSG untuk menggambarkan bagaimana lalu lintas subnet dapat diatur, Anda juga dapat menerapkan segmentasi ini menggunakan Network Virtualized Appliance dari Marketplace Azure atau Azure Firewall.

Pola 2: Beberapa jaringan virtual dengan melakukan peering di antaranya

Pola ini adalah perpanjangan dari pola sebelumnya di mana Anda memiliki beberapa jaringan virtual dengan koneksi peering potensial. Anda mungkin memilih pola ini untuk mengelompokkan aplikasi ke dalam jaringan virtual terpisah atau Anda mungkin memerlukan kehadiran di beberapa wilayah Azure. Anda mendapatkan segmentasi bawaan melalui jaringan virtual, karena Anda secara eksplisit harus menghubungkan jaringan virtual ke jaringan lain agar mereka dapat berkomunikasi. (Perlu diingat bahwa konektivitas peering jaringan virtual tidak transitif.) Untuk segmen lebih lanjut dalam jaringan virtual dengan cara yang mirip dengan pola 1, gunakan NSG/ASG di jaringan virtual.

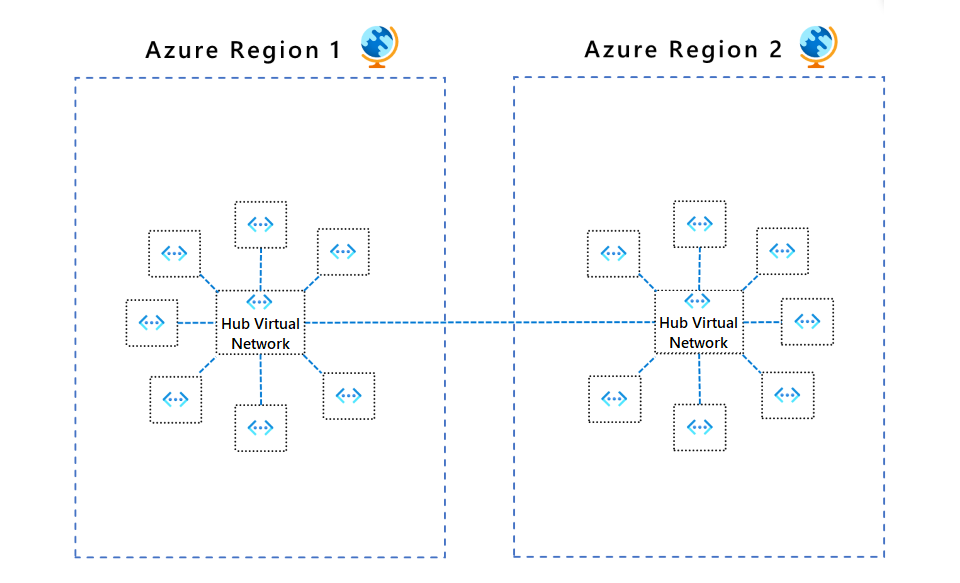

Pola 3: Beberapa jaringan virtual dalam model hub dan spoke

Pola ini adalah organisasi jaringan virtual lanjutan di mana Anda memilih jaringan virtual di wilayah tertentu sebagai hub untuk semua jaringan virtual lainnya di wilayah itu. Konektivitas antara jaringan virtual hub dan jaringan virtual spoke-nya dicapai dengan menggunakan peering jaringan virtual Azure. Semua lalu lintas melewati jaringan virtual hub dan dapat bertindak sebagai gateway ke hub lain di wilayah yang berbeda. Anda menyiapkan postur keamanan Anda di hub, sehingga terhubung ke segmen dan mengatur lalu lintas antara jaringan virtual dengan cara yang dapat diskalakan. Salah satu keuntungan dari pola ini adalah itu. Ketika topologi jaringan Anda tumbuh, overhead postur keamanan tidak tumbuh (kecuali ketika Anda melakukan perluasan ke wilayah baru). Selain itu, pola topologi ini mungkin digantikan oleh Azure Virtual WAN, yang memungkinkan pengguna mengelola jaringan virtual hub sebagai layanan terkelola. Lihat arsitektur Virtual WAN hub-and-spoke untuk detail selengkapnya tentang keuntungan memperkenalkan Azure Virtual WAN.

Kontrol segmentasi Azure berbasis cloud yang direkomendasikan adalah Azure Firewall. Azure Firewall bekerja di Virtual Network dan langganan untuk mengatur alur lalu lintas menggunakan kontrol lapisan 3 hingga lapisan 7. Anda dapat menentukan seperti apa aturan komunikasi Anda (misalnya, jaringan virtual X tidak dapat berbicara dengan jaringan virtual Y tetapi dapat berbicara dengan jaringan virtual Z, tidak ada Internet untuk jaringan Virtual X kecuali untuk akses ke *.github.com, dan seterusnya ) dan menerapkannya secara konsisten. Dengan Azure Firewall Manager, Anda dapat mengelola kebijakan secara terpusat di beberapa Azure Firewall dan memungkinkan tim DevOps untuk menyesuaikan kebijakan lokal lebih lanjut. Anda juga dapat menggunakan Azure Firewall Manager saat memilih Azure Virtual WAN sebagai jaringan hub terkelola.

Tabel berikut menunjukkan perbandingan topologi pola:

| Pola 1 | Pola 2 | Pola 3 | |

|---|---|---|---|

| Koneksi ivity/Routing: bagaimana setiap segmen berkomunikasi satu sama lain | Perutean sistem menyediakan konektivitas default ke beban kerja apa pun di subnet apa pun | Sama seperti pola 1 | Tidak ada konektivitas default antara jaringan virtual spoke. Router lapisan 4 seperti Azure Firewall di jaringan virtual hub diperlukan untuk mengaktifkan konektivitas. |

| Pemfilteran lalu lintas tingkat jaringan | Lalu lintas diperbolehkan secara default. NSG/ASG dapat digunakan untuk memfilter pola ini. | Sama seperti pola 1 | Lalu lintas antara jaringan virtual spoke ditolak secara default. Konfigurasi Azure Firewall dapat mengaktifkan lalu lintas yang dipilih, seperti windowsupdate.com. |

| Pengelogan terpusat | NSG/ASG log untuk jaringan virtual | Gabungkan log NSG/ASG di semua jaringan virtual | Azure Firewall mencatat ke Azure Monitor semua lalu lintas yang diterima/ditolak yang dikirim melalui hub. |

| Titik akhir publik terbuka yang tidak diinginkan | DevOps dapat secara tidak sengaja membuka titik akhir publik melalui aturan NSG/ASG yang salah. | Sama seperti pola 1 | Titik akhir publik yang dibuka secara tidak sengaja di jaringan virtual spoke tidak akan mengaktifkan akses. Paket yang dikembalikan akan dikirim melalui firewall stateful (perutean asimetris). |

| Perlindungan tingkat aplikasi | NSG/ASG hanya menyediakan dukungan lapisan jaringan. | Sama seperti pola 1 | Azure Firewall mendukung pemfilteran FQDN untuk HTTP/S dan MSSQL untuk lalu lintas keluar dan di seluruh jaringan virtual. |

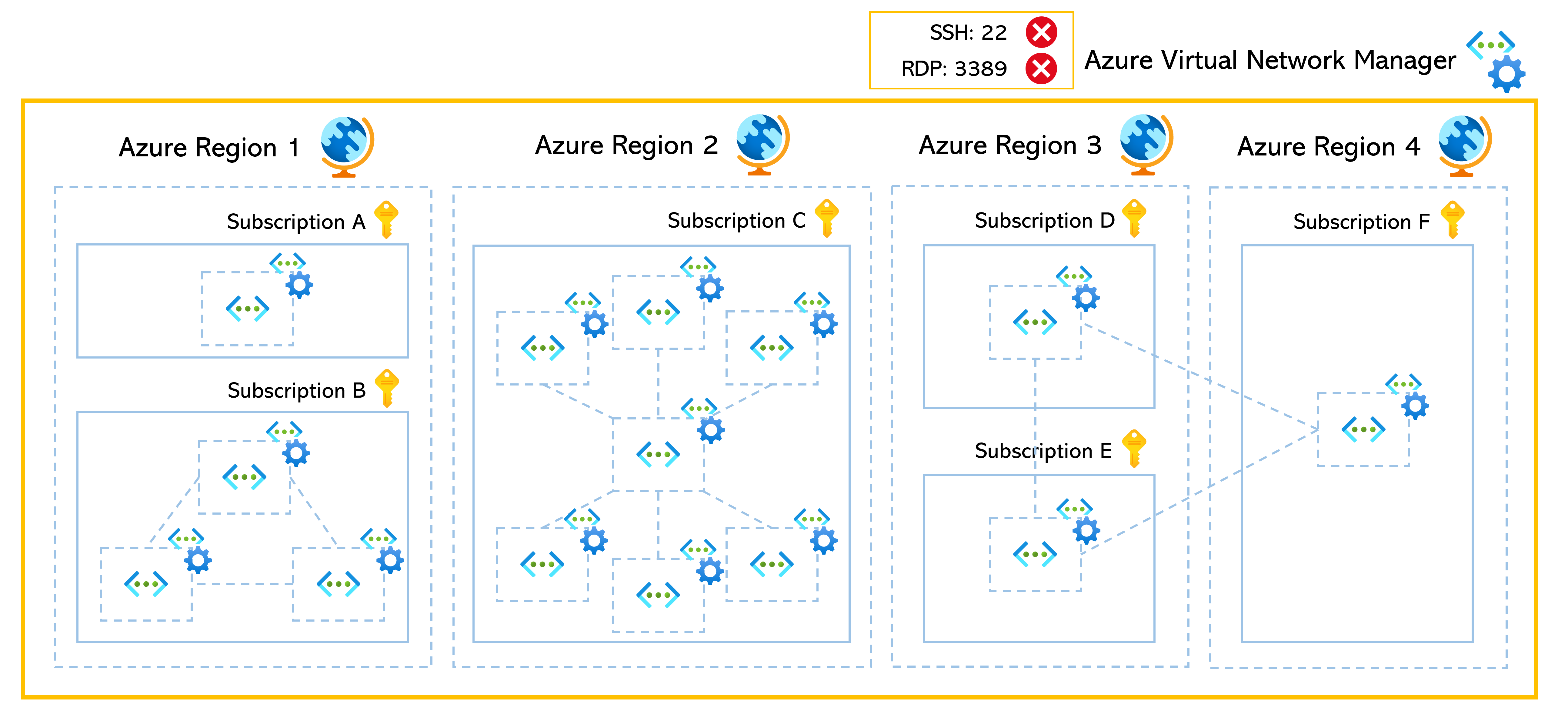

Pola 4: Beberapa jaringan virtual di beberapa segmen jaringan

Pola ini menjelaskan cara mengelola dan melindungi beberapa jaringan virtual, yang juga berada di beberapa langganan, sebagai metode terpusat. Aturan admin keamanan yang dibuat pada AVNM dapat memberlakukan aturan keamanan garis besar secara konsisten, terlepas dari apakah jaringan virtual terhubung satu sama lain atau apakah mereka termasuk dalam langganan yang berbeda. Misalnya, nonaktifkan port SSH 22, port RDP 3389, dan port berisiko tinggi lainnya dari internet, untuk melindungi solusi dari pelanggaran keamanan di semua jaringan virtual dalam organisasi. Lihat Aturan admin keamanan di Azure Virtual Network Manager untuk detail selengkapnya tentang aturan admin keamanan dan cara kerjanya.

Meskipun AVNM adalah solusi yang bagus untuk melindungi seluruh jaringan organisasi dengan seperangkat aturan jaringan minimum, NSG dan ASG masih perlu digunakan untuk menerapkan aturan jaringan terperinci ke setiap jaringan virtual, selain AVNM. Proses ini dapat bervariasi dari sistem, ke sistem berdasarkan persyaratan keamanan mereka.

Kontributor

Artikel ini dikelola oleh Microsoft. Ini awalnya ditulis oleh kontributor berikut.

Penulis utama:

- Tre Mansdoerfer | Manajer Program untuk Azure Networking

Untuk melihat profil LinkedIn non-publik, masuk ke LinkedIn.

Langkah berikutnya

Pelajari selengkapnya tentang teknologi komponen:

- Apa itu Azure Virtual Network?

- Apa itu Azure Virtual Network Manager (Pratinjau)?

- Apa itu Azure Firewall?

- Gambaran Umum Azure Monitor

Sumber daya terkait

Jelajahi arsitektur terkait: