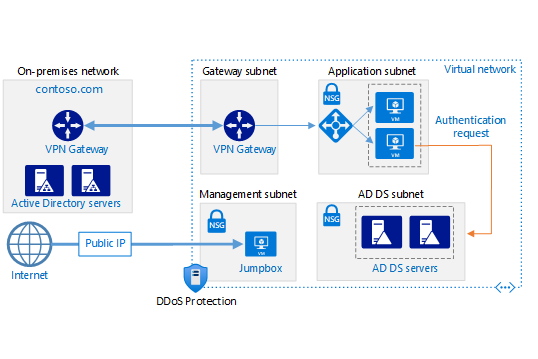

Arsitektur ini menunjukkan cara memperluas domain Active Directory lokal ke Azure guna menyediakan layanan autentikasi terdistribusi.

Arsitektur

Unduh file Visio arsitektur ini.

Arsitektur ini memperluas arsitektur jaringan hibrid yang ditampilkan di Menghubungkan jaringan lokal ke Azure menggunakan gateway VPN.

Alur kerja

- Jaringan lokal. Jaringan lokal mencakup server Active Directory lokal yang dapat melakukan autentikasi dan otorisasi untuk komponen yang berlokasi secara lokal.

- Server Active Directory. Server ini adalah pengendali domain yang menerapkan layanan direktori (AD DS) yang berjalan sebagai VM di cloud. Mereka dapat menyediakan autentikasi komponen yang berjalan di jaringan virtual Azure Anda.

- Subnet Active Directory. Server Active Directory Domain Services (AD DS) dihosting di subnet terpisah. Aturan kelompok keamanan jaringan (NSG) melindungi server AD DS dan menyediakan firewall terhadap lalu lintas dari sumber yang tidak terduga.

- Sinkronisasi Azure VPN Gateway dan Direktori Aktif. VPN Gateway menyediakan koneksi antara jaringan lokal dan Azure Virtual Network. Koneksi ini dapat berupa koneksi VPN atau melalui Azure ExpressRoute. Semua permintaan sinkronisasi antara server Active Directory di cloud dan secara lokal melewati gateway. Rute yang ditentukan pengguna (UDR) menangani perutean untuk lalu lintas lokal yang masuk ke Azure.

Komponen

- MICROSOFT Entra ID adalah layanan identitas perusahaan yang menyediakan akses menyeluruh, autentikasi multifaktor, dan akses bersyarat.

- VPN Gateway adalah layanan yang menggunakan gateway jaringan virtual untuk mengirim lalu lintas terenkripsi antara jaringan virtual Azure dan lokasi lokal melalui internet publik.

- ExpressRoute memungkinkan Anda memperluas jaringan lokal Anda ke cloud Microsoft melalui koneksi privat dengan bantuan penyedia konektivitas.

- Virtual Network adalah blok penyusun dasar untuk jaringan privat di Azure. Anda dapat menggunakannya untuk mengaktifkan sumber daya Azure, seperti komputer virtual, untuk berkomunikasi satu sama lain, internet, dan jaringan lokal.

Detail skenario

Jika aplikasi Anda dihosting sebagian lokal dan sebagian di Azure, mereplikasi AD DS di Azure mungkin lebih efisien. Replikasi ini dapat mengurangi latensi yang disebabkan oleh pengiriman permintaan autentikasi dari cloud kembali ke AD DS yang berjalan di tempat.

Untuk pertimbangan selengkapnya, lihat Memilih solusi untuk mengintegrasikan Active Directory lokal dengan Azure.

Kemungkinan kasus penggunaan

Arsitektur ini umumnya digunakan ketika koneksi VPN atau ExpressRoute menghubungkan jaringan virtual lokal dan Azure. Arsitektur ini juga mendukung replikasi dua arah, yang berarti perubahan dapat dilakukan baik secara lokal atau di cloud, dan kedua sumber akan tetap konsisten. Penggunaan umum untuk arsitektur ini termasuk aplikasi hibrid di mana fungsionalitas didistribusikan antara lokal dan Azure serta aplikasi dan layanan yang melakukan autentikasi menggunakan Direktori Aktif.

Rekomendasi

Rekomendasi berikut berlaku untuk sebagian besar skenario. Ikuti rekomendasi ini kecuali Anda memiliki persyaratan khusus yang menimpanya.

Rekomendasi VM

Tentukan persyaratan ukuran VM Anda berdasarkan volume permintaan autentikasi yang diharapkan. Gunakan spesifikasi komputer yang menghosting AD DS lokal sebagai titik awal dan mencocokkannya dengan ukuran Azure VM. Setelah disebarkan, pantau pemanfaatan dan peningkatan atau penurunan skala berdasarkan beban aktual pada VM. Untuk informasi selengkapnya tentang mengukur pengontrol domain AD DS, lihat Perencanaan Kapasitas untuk Active Directory Domain Services.

Buat disk data virtual terpisah untuk menyimpan database, log, dan folder sysvol untuk Active Directory. Jangan simpan item ini pada disk yang sama dengan sistem operasi. Secara default, disk data dilampirkan ke VM menggunakan penembolokan write-through. Namun, bentuk penembolokan ini dapat bertentangan dengan persyaratan AD DS. Untuk alasan ini, atur pengaturan Preferensi Cache Host pada disk data ke Tidak Ada.

Sebarkan setidaknya dua VM yang menjalankan AD DS sebagai pengendali domain dan tambahkan ke zona ketersediaan yang berbeda. Jika tidak tersedia di wilayah tersebut, sebarkan dalam set ketersediaan.

Rekomendasi jaringan

Konfigurasikan antarmuka jaringan (NIC) VM untuk setiap server AD DS dengan alamat IP pribadi statis untuk dukungan layanan nama domain lengkap (DNS). Untuk informasi selengkapnya, lihat Cara mengatur alamat IP pribadi statis di portal Azure.

Catatan

Jangan konfigurasikan VM NIC untuk AD DS apa pun dengan alamat IP publik. Lihat Pertimbangan keamanan untuk detail selengkapnya.

NSG subnet Active Directory memerlukan aturan untuk mengizinkan lalu lintas masuk dari lokal dan lalu lintas keluar ke lokal. Untuk informasi mendetail tentang port yang digunakan oleh AD DS, lihat Persyaratan Port Active Directory dan Active Directory Domain Services.

Jika VM pengendali domain baru juga memiliki peran server DNS, kami sarankan Anda mengonfigurasinya sebagai server DNS kustom di tingkat jaringan virtual, seperti yang dijelaskan di Mengubah server DNS. Ini harus dilakukan untuk jaringan virtual yang menghosting pengendali domain baru dan jaringan yang di-peering di mana VM lain harus menyelesaikan nama domain Direktori Aktif. Untuk informasi selengkapnya tentang mengonfigurasi resolusi nama DNS hibrid, lihat Resolusi nama untuk sumber daya di jaringan virtual Azure.

Untuk konfigurasi awal, Anda mungkin perlu menyesuaikan Antarmuka Jaringan salah satu Pengendali Domain Anda di Azure, untuk menunjuk ke pengendali domain lokal sebagai sumber DNS utama.

Penyertaan alamat IP-nya dalam daftar server DNS meningkatkan performa dan meningkatkan ketersediaan server DNS. Namun, penundaan start-up dapat mengakibatkan jika server DNS juga merupakan pengontrol domain dan hanya menunjuk ke dirinya sendiri atau menunjuk ke dirinya sendiri terlebih dahulu untuk resolusi nama. Untuk alasan ini, berhati-hatilah saat mengonfigurasi alamat loopback pada adaptor jika server juga merupakan pengendali domain.

Ini mungkin berarti menimpa pengaturan DNS Antarmuka Jaringan di Azure untuk menunjuk ke Pengendali Domain lain yang dihosting di Azure atau lokal untuk server DNS utama. Alamat loopback harus dikonfigurasi hanya sebagai server DNS sekunder atau tersier pada pengendali domain.

Situs Active Directory

Dalam AD DS, situs mewakili lokasi fisik, jaringan, atau kumpulan perangkat. Situs AD DS digunakan untuk mengelola replikasi database AD DS dengan mengelompokkan objek AD DS yang terletak dekat satu sama lain dan terhubung oleh jaringan berkecepatan tinggi. AD DS menyertakan logika untuk memilih strategi terbaik guna mereplikasi database AD DS antarsitus.

Sebaiknya buat situs AD DS, termasuk subnet yang ditentukan untuk aplikasi Anda di Azure. Kemudian, Anda dapat mengonfigurasi tautan situs antara situs AD DS lokal Anda, dan AD DS akan secara otomatis melakukan replikasi database yang paling efisien. Replikasi database ini membutuhkan sedikit di luar konfigurasi awal.

Master operasi Direktori Aktif

Peran master operasi dapat ditetapkan ke pengendali domain AD DS untuk mendukung pemeriksaan konsistensi antara instans database AD DS yang direplikasi. Ada lima peran master operasi (FSMO): master skema, master penamaan domain, master pengidentifikasi relatif, emulator master pengendali domain utama, dan master infrastruktur. Untuk informasi selengkapnya tentang peran ini, lihat Merencanakan penempatan peran master operasi. Memberikan setidaknya dua peran Azure DC baru, Katalog Global (GC) juga disarankan. Detail selengkapnya tentang penempatan GC dapat ditemukan di sini.

Pemantauan

Pantau sumber daya VM pengendali domain dan Layanan AD DS dan buat rencana untuk memperbaiki masalah apa pun dengan cepat. Untuk informasi selengkapnya, lihat Memantau Active Directory. Anda juga dapat menginstal alat seperti Microsoft Systems Center di server pemantauan (lihat diagram arsitektur) untuk membantu melakukan tugas ini.

Pertimbangan

Pertimbangan ini mengimplementasikan pilar Azure Well-Architected Framework, yang merupakan serangkaian tenet panduan yang dapat Anda gunakan untuk meningkatkan kualitas beban kerja. Untuk informasi selengkapnya, lihat Microsoft Azure Well-Architected Framework.

Keandalan

Keandalan memastikan bahwa aplikasi Anda dapat memenuhi komitmen Anda kepada pelanggan Anda. Untuk informasi selengkapnya, lihat Gambaran Umum pilar keandalan.

Sebarkan VM yang menjalankan AD DS ke setidaknya dua zona ketersediaan. Jika zona ketersediaan tidak tersedia di wilayah tersebut, gunakan set ketersediaan. Selain itu, pertimbangkan untuk menetapkan peran master operasi siaga ke setidaknya satu server, dan mungkin lebih, tergantung pada kebutuhan Anda. Master operasi siaga adalah salinan aktif master operasi yang dapat menggantikan server master operasi utama selama failover.

Keamanan

Keamanan memastikan terhadap serangan yang disyaratkan dan penyalahgunaan data dan sistem berharga Anda. Untuk informasi selengkapnya, lihat Gambaran Umum pilar keamanan.

Server AD DS menyediakan layanan autentikasi dan merupakan target yang menarik untuk serangan. Untuk mengamankannya, cegah konektivitas Internet langsung dengan menempatkan server AD DS di subnet terpisah dengan NSG sebagai firewall. Tutup semua port pada server AD DS kecuali yang diperlukan untuk autentikasi, otorisasi, dan sinkronisasi server. Untuk informasi selengkapnya, lihat Persyaratan Port Active Directory dan Active Directory Domain Services.

Gunakan enkripsi disk BitLocker atau Azure untuk mengenkripsi disk yang menghosting database AD DS.

Azure DDoS Protection, dikombinasikan dengan praktik terbaik desain aplikasi, menyediakan fitur mitigasi DDoS yang ditingkatkan untuk memberikan lebih banyak pertahanan terhadap serangan DDoS. Anda harus mengaktifkan Azure DDOS Protection di jaringan virtual perimeter apa pun.

Keunggulan operasional

Keunggulan operasional mencakup proses operasi yang menyebarkan dan menjaga aplikasi tetap berjalan dalam produksi. Untuk informasi selengkapnya, lihat Gambaran umum pilar keunggulan operasional.

Gunakan praktik Infrastructure as Code (IaC) untuk menyediakan dan mengonfigurasi infrastruktur jaringan dan keamanan. Salah satu opsinya adalah templat Azure Resource Manager.

Isolasi beban kerja untuk memungkinkan DevOps melakukan integrasi berkelanjutan dan pengiriman berkelanjutan (CI/CD) karena setiap beban kerja dikaitkan dan dikelola oleh tim DevOps yang sesuai.

Dalam arsitektur ini, seluruh jaringan virtual yang mencakup berbagai tingkat aplikasi, jump box manajemen, dan Microsoft Entra Domain Services diidentifikasi sebagai beban kerja terisolasi tunggal.

Komputer virtual dikonfigurasi dengan menggunakan Ekstensi Komputer Virtual dan alat lain, seperti Desired State Configuration (DSC), digunakan untuk mengonfigurasi AD DS pada komputer virtual.

Pertimbangkan untuk mengotomatiskan penyebaran Anda menggunakan Azure DevOps atau solusi CI/CD lainnya. Azure Pipelines adalah komponen yang direkomendasikan dari Azure DevOps Services yang membawa otomatisasi untuk build dan penyebaran solusi dan sangat terintegrasi ke dalam ekosistem Azure.

Gunakan Azure Monitor untuk menganalisis performa infrastruktur Anda. Ini juga memungkinkan Anda memantau dan mendiagnosis masalah jaringan tanpa masuk ke mesin virtual Anda. Application Insights menyediakan metrik dan log yang kaya untuk memverifikasi status infrastruktur Anda.

Untuk informasi selengkapnya, lihat bagian DevOps di Microsoft Azure Well-Architected Framework.

Keterkelolaan

Lakukan pencadangan AD DS reguler. Jangan salin file VHD pengendali domain alih-alih melakukan pencadangan reguler karena file database AD DS pada VHD mungkin tidak konsisten saat disalin, sehingga tidak mungkin untuk memulai ulang database.

Kami tidak menyarankan Agar Anda mematikan VM pengendali domain menggunakan portal Azure. Sebagai gantinya, matikan dan mulai ulang sistem operasi tamu. Mematikan melalui portal Azure menyebabkan VM dibatalkan alokasinya, yang mengakibatkan efek berikut saat VM pengontrol domain dimulai ulang:

- Mengatur ulang

VM-GenerationIDdaninvocationIDrepositori Direktori Aktif - Membuang kumpulan pengenal relatif Active Directory (RID) saat ini

- Menandai folder sysvol sebagai nonauthoritative

Masalah pertama relatif tidak berbahaya. Pengaturan ulang invocationID berulang akan menyebabkan penggunaan bandwidth tambahan kecil selama replikasi, tetapi ini biasanya tidak signifikan.

Masalah kedua dapat berkontribusi pada kelelahan kumpulan RID di domain, terutama jika ukuran kumpulan RID telah dikonfigurasi menjadi lebih besar dari default. Pertimbangkan bahwa jika domain telah ada untuk waktu yang lama atau digunakan untuk alur kerja yang membutuhkan pembuatan dan penghapusan akun berulang, domain mungkin sudah mendekati kelelahan kumpulan RID. Memantau domain untuk peristiwa peringatan kelelahan kumpulan RID adalah praktik yang baik - lihat artikel Mengelola Penerbitan RID.

Masalah ketiga relatif tidak berbahaya selama pengontrol domain otoritatif tersedia saat VM pengontrol domain di Azure dimulai ulang. Jika semua pengendali domain di domain berjalan di Azure, dan semuanya secara bersamaan dimatikan dan dibatalkan alokasinya, pada hidupkan ulang, setiap pengontrol domain akan gagal menemukan replika otoritatif. Memperbaiki kondisi ini memerlukan intervensi manual - lihat Cara memaksa sinkronisasi otoritatif dan non-otoritatif untuk artikel replikasi sysvol yang direplikasi DFSR.

Efisiensi kinerja

Efisiensi performa adalah kemampuan beban kerja Anda untuk menskalakan untuk memenuhi tuntutan yang ditempatkan di dalamnya oleh pengguna secara efisien. Untuk informasi selengkapnya, lihat Gambaran umum pilar efisiensi performa.

AD DS dirancang untuk skalabilitas. Anda tidak perlu mengonfigurasi penyeimbang beban atau pengontrol lalu lintas untuk mengarahkan permintaan ke pengontrol domain AD DS. Satu-satunya pertimbangan skalabilitas adalah mengonfigurasi VM yang menjalankan AD DS dengan ukuran yang benar untuk persyaratan beban jaringan Anda, memantau beban pada VM, dan meningkatkan atau menurunkan skala seperlunya.

Pengoptimalan biaya

Pengoptimalan biaya adalah tentang mengurangi pengeluaran yang tidak perlu dan meningkatkan efisiensi operasional. Untuk informasi selengkapnya, lihat Gambaran umum pilar pengoptimalan biaya.

Gunakan kalkulator harga Azure untuk memperkirakan biaya. Pertimbangan lainnya dijelaskan di bagian Biaya di Microsoft Azure Well-Architected Framework.

Berikut adalah pertimbangan biaya untuk layanan yang digunakan dalam arsitektur ini.

AD Domain Services

Pertimbangkan untuk memiliki Active Directory Domain Services sebagai layanan bersama yang dikonsumsi oleh beberapa beban kerja untuk menurunkan biaya. Untuk informasi selengkapnya, lihat Harga Active Directory Domain Services.

VPN Gateway

Komponen utama dari arsitektur ini adalah layanan gateway VPN. Anda dikenakan biaya berdasarkan waktu gateway disediakan dan tersedia.

Semua lalu lintas masuk gratis, dan semua lalu lintas keluar dikenakan biaya. Biaya bandwidth internet diterapkan pada lalu lintas keluar VPN.

Untuk informasi selengkapnya, lihat Harga VPN Gateway.

Virtual Network

Virtual Network gratis. Setiap langganan diizinkan untuk membuat hingga 50 jaringan virtual di semua wilayah. Semua lalu lintas dalam batas jaringan virtual gratis, sehingga komunikasi antara dua VM di jaringan virtual yang sama gratis.

Langkah berikutnya

- Apa itu ID Microsoft Entra?

- Azure DevOps

- Alur Azure

- Azure Monitor

- Persyaratan Port Layanan Domain Direktori Aktif dan Direktori Aktif

- Konfigurasi Status yang Diinginkan (DSC)

- Koneksi jaringan lokal ke Azure menggunakan gateway VPN