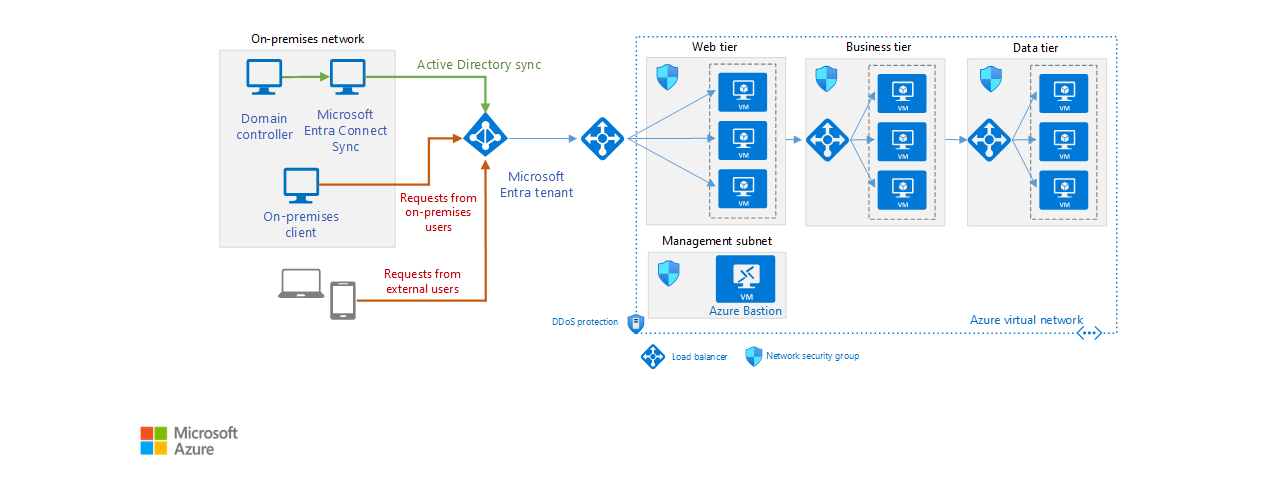

MICROSOFT Entra ID adalah direktori multi-penyewa berbasis cloud dan layanan identitas. Arsitektur referensi ini menunjukkan praktik terbaik untuk mengintegrasikan domain Active Directory lokal dengan ID Microsoft Entra untuk menyediakan autentikasi identitas berbasis cloud.

Arsitektur

Akses diagram Visio secara online, melalui Microsoft 365. Perhatikan bahwa Anda harus memiliki lisensi Visio untuk mengakses diagram ini. Atau, unduh file Visio arsitektur ini (lihat tab Visio "ID Microsoft Entra").

Catatan

Untuk kesederhanaan, diagram ini hanya menunjukkan koneksi yang terkait langsung dengan ID Microsoft Entra, dan bukan lalu lintas terkait protokol yang mungkin terjadi sebagai bagian dari autentikasi dan federasi identitas. Misalnya, aplikasi web dapat mengalihkan browser web untuk mengautentikasi permintaan melalui ID Microsoft Entra. Setelah diautentikasi, permintaan dapat diteruskan kembali ke aplikasi web, dengan informasi identitas yang sesuai.

Untuk pertimbangan tambahan, lihat Memilih solusi untuk mengintegrasikan Active Directory lokal dengan Azure.

Komponen

Arsitektur memiliki komponen-komponen berikut.

Penyewa Microsoft Entra. Instans ID Microsoft Entra yang dibuat oleh organisasi Anda. Ini berfungsi sebagai layanan direktori untuk aplikasi cloud dengan menyimpan objek yang disalin dari Direktori Aktif lokal dan menyediakan layanan identitas.

Subnet tingkat web. Subnet ini menyimpan VM yang menjalankan aplikasi web. ID Microsoft Entra dapat bertindak sebagai broker identitas untuk aplikasi ini.

Server AD DS lokal. Direktori lokal dan layanan identitas. Direktori AD DS dapat disinkronkan dengan ID Microsoft Entra untuk mengaktifkannya untuk mengautentikasi pengguna lokal.

Server Microsoft Entra Koneksi Sync. Komputer lokal yang menjalankan layanan sinkronisasi Microsoft Entra Koneksi. Layanan ini menyinkronkan informasi yang disimpan dalam Active Directory lokal ke ID Microsoft Entra. Misalnya, jika Anda memprovisikan atau mendeprovisi grup dan pengguna lokal, perubahan ini disebarkan ke ID Microsoft Entra.

Catatan

Untuk alasan keamanan, ID Microsoft Entra menyimpan kata sandi pengguna sebagai hash. Jika pengguna memerlukan pengaturan ulang kata sandi, ini harus dilakukan secara lokal dan hash baru harus dikirim ke ID Microsoft Entra. Edisi Microsoft Entra ID P1 atau P2 menyertakan fitur yang dapat memungkinkan perubahan kata sandi terjadi di cloud lalu ditulis kembali ke AD DS lokal.

VM untuk aplikasi tingkat-N. Untuk informasi selengkapnya tentang sumber daya ini, lihat [Jalankan VM untuk arsitektur N-tingkat][implementing-a-multi-tier-architecture-on-Azure].

Detail skenario

Kemungkinan kasus penggunaan

Penggunaan umum untuk arsitektur referensi ini meliputi:

- Aplikasi web yang disebarkan di Azure yang menyediakan akses ke pengguna jarak jauh yang termasuk dalam organisasi Anda.

- Menerapkan kemampuan layanan mandiri untuk pengguna akhir, seperti mengatur ulang kata sandi mereka, dan mendelegasikan manajemen grup. Ini memerlukan edisi Microsoft Entra ID P1 atau P2.

- Arsitektur di mana jaringan lokal dan Azure VNet aplikasi tidak terhubung menggunakan terowongan VPN atau sirkuit ExpressRoute.

Catatan

ID Microsoft Entra dapat mengautentikasi identitas pengguna dan aplikasi yang ada di direktori organisasi. Beberapa aplikasi dan layanan, seperti SQL Server, mungkin memerlukan autentikasi komputer, dalam hal ini solusi ini tidak sesuai.

Rekomendasi

Rekomendasi berikut berlaku untuk sebagian besar skenario. Ikuti rekomendasi ini kecuali Anda memiliki persyaratan khusus yang menimpanya.

Mengonfigurasi layanan Microsoft Entra Koneksi Sync

Layanan Microsoft Entra Koneksi Sync memastikan bahwa informasi identitas yang disimpan di cloud konsisten dengan informasi identitas yang disimpan secara lokal. Anda menginstal layanan ini menggunakan perangkat lunak Microsoft Entra Koneksi.

Sebelum menerapkan Microsoft Entra Koneksi Sync, tentukan persyaratan sinkronisasi organisasi Anda. Misalnya, apa yang harus disinkronkan, dari domain mana, dan seberapa sering. Untuk informasi selengkapnya, lihat Menentukan persyaratan sinkronisasi direktori.

Anda dapat menjalankan layanan Microsoft Entra Koneksi Sync di VM atau komputer yang dihosting secara lokal. Bergantung pada volatilitas informasi di direktori Direktori Aktif Anda, beban pada layanan Microsoft Entra Koneksi Sync tidak mungkin tinggi setelah sinkronisasi awal dengan ID Microsoft Entra. Menjalankan layanan pada VM membuatnya lebih mudah menskalakan server jika diperlukan. Pantau aktivitas di VM seperti yang dijelaskan di bagian Pertimbangan pemantauan untuk menentukan apakah penskalaan diperlukan.

Jika Anda memiliki beberapa domain lokal di forest, sebaiknya simpan dan sinkronkan informasi untuk seluruh forest ke satu penyewa Microsoft Entra. Filter informasi untuk identitas yang terjadi di lebih dari satu domain, sehingga setiap identitas hanya muncul sekali di ID Microsoft Entra, daripada diduplikasi. Duplikasi dapat menyebabkan inkonsistensi saat data disinkronkan. Untuk informasi selengkapnya, lihat bagian Topologi di bawah ini.

Gunakan pemfilteran sehingga hanya data yang diperlukan yang disimpan di ID Microsoft Entra. Misalnya, organisasi Anda mungkin tidak ingin menyimpan informasi tentang akun tidak aktif di ID Microsoft Entra. Pemfilteran dapat berbasis grup, berbasis domain, berbasis unit organisasi (OU), atau berbasis atribut. Anda dapat menggabungkan filter untuk menghasilkan aturan yang lebih kompleks. Misalnya, Anda dapat menyinkronkan objek yang disimpan dalam domain yang memiliki nilai tertentu dalam atribut yang dipilih. Untuk informasi selengkapnya, lihat Microsoft Entra Koneksi Sync: Mengonfigurasi Pemfilteran.

Untuk menerapkan ketersediaan tinggi untuk layanan sinkronisasi AD Connect, jalankan server penahapan sekunder. Untuk informasi selengkapnya, lihat bagian rekomendasi Topologi.

Catatan

Sinkronisasi cloud Microsoft Entra Koneksi adalah penawaran baru dari Microsoft yang dirancang untuk memenuhi dan mencapai tujuan identitas hibrid Anda untuk sinkronisasi pengguna, grup, dan kontak ke ID Microsoft Entra. Dengan sinkronisasi cloud Microsoft Entra Koneksi, provisi dari AD ke ID Microsoft Entra diorkestrasi di Microsoft Online Services.

Memvalidasi konfigurasi dan kebijakan keamanan

Manajemen kata sandi pengguna. Edisi Microsoft Entra ID P1 atau P2 mendukung tulis balik kata sandi, memungkinkan pengguna lokal Anda untuk melakukan pengaturan ulang kata sandi mandiri dari dalam portal Azure. Fitur ini harus diaktifkan hanya setelah membaca kebijakan keamanan kata sandi organisasi Anda. Misalnya, Anda dapat membatasi pengguna mana yang dapat mengubah kata sandi mereka, dan Anda dapat menyesuaikan pengalaman pengelolaan kata sandi. Untuk informasi selengkapnya, lihat Menyesuaikan Manajemen Kata Sandi agar sesuai dengan kebutuhan organisasi Anda.

Lindungi aplikasi lokal yang dapat diakses secara eksternal. Gunakan proksi aplikasi Microsoft Entra untuk menyediakan akses terkontrol ke aplikasi web lokal kepada pengguna dari luar jaringan Anda melalui ID Microsoft Entra. Hanya pengguna yang memiliki kredensial yang valid di direktori Azure Anda yang memiliki izin untuk menggunakan aplikasi. Untuk informasi selengkapnya, lihat artikel Mengktifkan Proksi Aplikasi di portal Azure.

Pantau ID Microsoft Entra secara aktif untuk tanda-tanda aktivitas yang mencurigakan. Pertimbangkan untuk menggunakan edisi Microsoft Entra ID P2, yang mencakup Microsoft Entra ID Protection. Perlindungan Identitas menggunakan algoritma pembelajaran mesin adaptif dan heuristik untuk mendeteksi anomali dan peristiwa risiko yang mungkin menunjukkan bahwa identitas sudah disusupi. Misalnya, fitur ini dapat mendeteksi aktivitas yang berpotensi tidak biasa seperti aktivitas masuk tidak teratur, masuk dari sumber yang tidak dikenal atau dari alamat IP dengan aktivitas mencurigakan, atau aktivitas masuk dari perangkat yang mungkin terinfeksi. Perlindungan Identitas menggunakan data ini untuk menghasilkan laporan dan pemberitahuan yang memungkinkan Anda menyelidiki peristiwa risiko ini dan mengambil tindakan yang sesuai. Untuk informasi selengkapnya, lihat Perlindungan ID Microsoft Entra.

Anda dapat menggunakan fitur pelaporan ID Microsoft Entra di portal Azure untuk memantau aktivitas terkait keamanan yang terjadi di sistem Anda. Untuk informasi selengkapnya tentang menggunakan laporan ini, lihat Panduan Pelaporan ID Microsoft Entra.

Memvalidasi topologi jaringan

Konfigurasikan Microsoft Entra Koneksi untuk menerapkan topologi yang paling sesuai dengan persyaratan organisasi Anda. Topologi yang didukung Microsoft Entra Koneksi meliputi:

Forest tunggal, direktori Microsoft Entra tunggal. Dalam topologi ini, Microsoft Entra Koneksi menyinkronkan objek dan informasi identitas dari satu atau beberapa domain dalam satu forest lokal ke dalam satu penyewa Microsoft Entra. Topologi ini adalah implementasi default oleh penginstalan ekspres Microsoft Entra Koneksi.

Catatan

Jangan gunakan beberapa server Microsoft Entra Koneksi Sync untuk menyambungkan domain yang berbeda di forest lokal yang sama ke penyewa Microsoft Entra yang sama, kecuali Anda menjalankan server dalam mode penahapan, yang dijelaskan di bawah ini.

Beberapa forest, direktori Microsoft Entra tunggal. Dalam topologi ini, Microsoft Entra Koneksi menyinkronkan objek dan informasi identitas dari beberapa forest ke dalam satu penyewa Microsoft Entra. Gunakan topologi ini jika organisasi Anda memiliki lebih dari satu forest lokal. Anda dapat mengonsolidasikan informasi identitas sehingga setiap pengguna unik diwakili sekali di direktori Microsoft Entra, bahkan jika pengguna ada di lebih dari satu forest. Semua forest menggunakan server Microsoft Entra Koneksi Sync yang sama. Server Microsoft Entra Koneksi Sync tidak harus menjadi bagian dari domain apa pun, tetapi harus dapat dijangkau dari semua forest.

Catatan

Dalam topologi ini, jangan gunakan server Microsoft Entra Koneksi Sync terpisah untuk menyambungkan setiap forest lokal ke satu penyewa Microsoft Entra. Ini dapat mengakibatkan informasi identitas duplikat di ID Microsoft Entra jika pengguna ada di lebih dari satu forest.

Beberapa forest dengan topologi terpisah. Topologi ini menggabungkan informasi identitas dari forest terpisah ke dalam satu penyewa Microsoft Entra, memperlakukan semua forest sebagai entitas terpisah. Topologi ini berguna jika Anda menggabungkan forest dari organisasi yang berbeda dan informasi identitas untuk setiap pengguna hanya disimpan di satu forest.

Catatan

Jika daftar alamat global (GAL) di setiap forest disinkronkan, pengguna di satu forest mungkin ada di forest lain sebagai kontak. Hal ini dapat terjadi jika organisasi Anda telah menerapkan GALSync dengan Forefront Identity manager 2010 atau Microsoft Identity Manager 2016. Dalam skenario ini, Anda dapat menentukan bahwa pengguna harus diidentifikasi oleh atribut Mail. Anda juga dapat mencocokkan identitas menggunakan atribut ObjectSID dan msExchMasterAccountSID. Ini akan berguna jika Anda memiliki satu atau beberapa forest sumber daya dengan akun yang dinonaktifkan.

Server penahapan. Dalam konfigurasi ini, Anda menjalankan instans kedua server Microsoft Entra Koneksi Sync secara paralel dengan yang pertama. Struktur ini mendukung skenario seperti:

Ketersediaan tinggi.

Menguji dan menyebarkan konfigurasi baru server Microsoft Entra Koneksi Sync.

Memperkenalkan server baru dan menonaktifkan konfigurasi lama.

Dalam skenario ini, instans kedua berjalan dalam mode penahapan. Server merekam objek yang diimpor dan data sinkronisasi dalam databasenya, tetapi tidak meneruskan data ke ID Microsoft Entra. Jika Anda menonaktifkan mode penahapan, server mulai menulis data ke ID Microsoft Entra, dan juga mulai melakukan tulis balik kata sandi ke direktori lokal jika sesuai. Untuk informasi selengkapnya, lihat Microsoft Entra Koneksi Sync: Tugas dan pertimbangan operasional.

Beberapa direktori Microsoft Entra. Biasanya Anda membuat satu direktori Microsoft Entra untuk organisasi, tetapi mungkin ada situasi di mana Anda perlu mempartisi informasi di seluruh direktori Microsoft Entra terpisah. Dalam hal ini, hindari masalah sinkronisasi dan penulisan balik kata sandi dengan memastikan bahwa setiap objek dari forest lokal hanya muncul dalam satu direktori Microsoft Entra. Untuk menerapkan skenario ini, konfigurasikan server Microsoft Entra Koneksi Sync terpisah untuk setiap direktori Microsoft Entra, dan gunakan pemfilteran sehingga setiap server Microsoft Entra Koneksi Sync beroperasi pada sekumpulan objek yang saling eksklusif.

Untuk informasi selengkapnya tentang topologi ini, lihat Topologi untuk Microsoft Entra Koneksi.

Mengonfigurasi metode autentikasi pengguna

Secara default, server Microsoft Entra Koneksi Sync mengonfigurasi sinkronisasi hash kata sandi antara domain lokal dan ID Microsoft Entra. Layanan Microsoft Entra mengasumsikan bahwa pengguna mengautentikasi dengan menyediakan kata sandi yang sama dengan yang mereka gunakan di tempat. Untuk banyak organisasi, strategi ini sesuai, tetapi Anda harus mempertimbangkan kebijakan dan infrastruktur organisasi Anda yang sudah ada. Contohnya:

- Kebijakan keamanan organisasi Anda mungkin melarang sinkronisasi hash kata sandi ke cloud. Dalam hal ini, organisasi Anda harus mempertimbangkan autentikasi pass-through.

- Anda mungkin mengharuskan pengguna mengalami akses menyeluruh (SSO) tanpa hambatan saat mengakses sumber daya cloud dari komputer yang bergabung dengan domain di jaringan perusahaan.

- Organisasi Anda mungkin sudah memiliki Active Directory Federation Services (AD FS) atau penyedia federasi pihak ketiga yang disebarkan. Anda dapat mengonfigurasi ID Microsoft Entra untuk menggunakan infrastruktur ini untuk menerapkan autentikasi dan SSO daripada menggunakan informasi kata sandi yang disimpan di cloud.

Untuk informasi selengkapnya, lihat Opsi Masuk Pengguna Microsoft Entra Koneksi.

Mengonfigurasi proksi aplikasi Microsoft Entra

Gunakan ID Microsoft Entra untuk menyediakan akses ke aplikasi lokal.

Mengekspos aplikasi web lokal Anda menggunakan konektor proksi aplikasi yang dikelola oleh komponen proksi aplikasi Microsoft Entra. Konektor proksi aplikasi membuka koneksi jaringan keluar ke proksi aplikasi Microsoft Entra. Permintaan pengguna jarak jauh dirutekan kembali dari MICROSOFT Entra ID melalui koneksi proksi ini ke aplikasi web. Konfigurasi ini menghapus kebutuhan untuk membuka port masuk di firewall lokal dan mengurangi permukaan serangan yang diekspos oleh organisasi Anda.

Untuk informasi selengkapnya, lihat Menerbitkan aplikasi menggunakan proksi aplikasi Microsoft Entra.

Mengonfigurasi sinkronisasi objek Microsoft Entra

Konfigurasi default untuk Microsoft Entra Koneksi menyinkronkan objek dari direktori Direktori Aktif lokal Anda berdasarkan aturan yang ditentukan dalam artikel Microsoft Entra Koneksi Sync: Memahami konfigurasi default. Objek yang memenuhi aturan ini akan disinkronkan sementara semua objek lainnya diabaikan. Beberapa contoh aturan:

- Objek pengguna harus memiliki atribut sourceAnchor yang unik dan atribut accountEnabled harus diisi.

- Objek pengguna harus memiliki atribut sAMAccountName dan tidak dapat dimulai dengan teks Azure AD_ atau MSOL_.

Microsoft Entra Koneksi menerapkan beberapa aturan untuk objek Pengguna, Kontak, Grup, ForeignSecurityPrincipal, dan Komputer. Gunakan Editor Aturan Sinkronisasi yang diinstal dengan Microsoft Entra Koneksi jika Anda perlu mengubah sekumpulan aturan default. Untuk informasi selengkapnya, lihat Microsoft Entra Koneksi Sync: Memahami konfigurasi default).

Anda juga dapat menentukan filter Anda sendiri untuk membatasi objek yang akan disinkronkan berdasarkan domain atau OU. Atau, Anda dapat menerapkan pemfilteran kustom yang lebih kompleks seperti yang dijelaskan dalam Microsoft Entra Koneksi Sync: Mengonfigurasi Pemfilteran.

Mengonfigurasi agen pemantauan

Pemantauan kesehatan dilakukan oleh agen berikut yang diinstal secara lokal:

- Microsoft Entra Koneksi menginstal agen yang menangkap informasi tentang operasi sinkronisasi. Gunakan bilah Microsoft Entra Koneksi Health di portal Azure untuk memantau kesehatan dan performanya. Untuk informasi selengkapnya, lihat Menggunakan Microsoft Entra Koneksi Health untuk sinkronisasi.

- Untuk memantau kesehatan domain dan direktori AD DS dari Azure, instal agen Microsoft Entra Koneksi Health untuk AD DS pada komputer dalam domain lokal. Gunakan bilah Microsoft Entra Koneksi Health di portal Azure untuk pemantauan kesehatan. Untuk informasi selengkapnya, lihat Menggunakan Microsoft Entra Koneksi Health dengan AD DS

- Instal agen Microsoft Entra Koneksi Health for AD FS untuk memantau kesehatan layanan yang berjalan di lokal, dan gunakan bilah Microsoft Entra Koneksi Health di portal Azure untuk memantau Layanan Federasi Direktori Aktif. Untuk informasi selengkapnya, lihat Menggunakan Microsoft Entra Koneksi Health dengan Layanan Federasi Direktori Aktif

Untuk informasi selengkapnya tentang menginstal agen AD Koneksi Health dan persyaratannya, lihat Penginstalan Microsoft Entra Koneksi Health Agent.

Pertimbangan

Pertimbangan ini mengimplementasikan pilar Azure Well-Architected Framework, yang merupakan serangkaian tenet panduan yang dapat digunakan untuk meningkatkan kualitas beban kerja. Untuk informasi selengkapnya, lihat Microsoft Azure Well-Architected Framework.

Keandalan

Keandalan memastikan aplikasi Anda dapat mencapai komitmen yang Anda buat kepada pelanggan Anda. Untuk informasi selengkapnya, lihat Gambaran Umum pilar keandalan.

Layanan Microsoft Entra didistribusikan secara geografis dan berjalan di beberapa pusat data yang tersebar di seluruh dunia dengan failover otomatis. Jika pusat data menjadi tidak tersedia, ID Microsoft Entra memastikan bahwa data direktori Anda tersedia untuk akses instans di setidaknya dua pusat data yang tersebar secara regional.

Catatan

Perjanjian tingkat layanan (SLA) untuk tingkat AD Aplikasi Microsoft 365 dan layanan Premium menjamin setidaknya 99,9% ketersediaan. Tidak ada SLA untuk tingkat Gratis ID Microsoft Entra. Untuk informasi selengkapnya, lihat SLA untuk MICROSOFT Entra ID.

Pertimbangkan untuk menyediakan instans kedua server Microsoft Entra Koneksi Sync dalam mode penahapan untuk meningkatkan ketersediaan, seperti yang dibahas di bagian rekomendasi topologi.

Jika Anda tidak menggunakan instans SQL Server Express LocalDB yang dilengkapi dengan Microsoft Entra Koneksi, pertimbangkan untuk menggunakan pengklusteran SQL untuk mencapai ketersediaan tinggi. Solusi seperti pencerminan dan Always On tidak didukung oleh Microsoft Entra Koneksi.

Untuk pertimbangan tambahan tentang mencapai ketersediaan tinggi server Microsoft Entra Koneksi Sync dan juga cara memulihkan setelah kegagalan, lihat Microsoft Entra Koneksi Sync: Tugas dan pertimbangan operasional - Pemulihan Bencana.

Keamanan

Keamanan memberikan jaminan terhadap serangan yang disukai dan penyalahgunaan data dan sistem berharga Anda. Untuk informasi selengkapnya, lihat Gambaran Umum pilar keamanan.

Gunakan kontrol akses bersyarat untuk menolak permintaan autentikasi dari sumber yang tidak terduga:

Picu autentikasi multifaktor Microsoft Entra (MFA) jika pengguna mencoba menyambungkan dari lokasi yang tidak tepercaya seperti di internet alih-alih jaringan tepercaya.

Gunakan jenis platform perangkat pengguna (iOS, Android, Windows Mobile, Windows) untuk menentukan kebijakan akses ke aplikasi dan fitur.

Catat status perangkat pengguna yang diaktifkan/dinonaktifkan, dan masukkan informasi ini ke dalam pemeriksaan kebijakan akses. Misalnya, jika ponsel pengguna hilang atau dicuri, ponsel tersebut harus dicatat sebagai dinonaktifkan untuk mencegahnya digunakan untuk mendapatkan akses.

Kontrol akses pengguna ke sumber daya berdasarkan keanggotaan grup. Gunakan aturan keanggotaan dinamis Microsoft Entra untuk menyederhanakan administrasi grup. Untuk ringkasan singkat tentang cara kerjanya, lihat Pengenalan Keanggotaan Dinamis untuk Grup.

Gunakan kebijakan risiko akses bersyarat dengan Microsoft Entra ID Protection untuk memberikan perlindungan tingkat lanjut berdasarkan aktivitas masuk yang tidak biasa atau peristiwa lainnya.

Untuk informasi selengkapnya, lihat Microsoft Entra Conditional Access.

Pengoptimalan biaya

Optimalisasi biaya adalah tentang mencari cara untuk mengurangi pengeluaran yang tidak perlu dan meningkatkan efisiensi operasional. Untuk informasi selengkapnya, lihat Gambaran umum pilar pengoptimalan biaya.

Gunakan kalkulator harga Azure untuk memperkirakan biaya.

Pertimbangan biaya meliputi:

Microsoft Entra Koneksi - Fitur sinkronisasi Microsoft Entra Koneksi tersedia di semua edisi ID Microsoft Entra.

Tidak ada persyaratan lisensi tambahan untuk menggunakan Microsoft Entra Koneksi dan disertakan dalam langganan Azure Anda.

Untuk informasi harga tentang edisi ID Microsoft Entra, lihat Harga Microsoft Entra.

VM untuk aplikasi N-Tingkat - Untuk informasi biaya tentang sumber daya ini, lihat [Jalankan VM untuk arsitektur N-tingkat][implementing-a-multi-tier-architecture-on-Azure].

Keunggulan operasional

Keunggulan operasional mencakup proses operasi yang menyebarkan aplikasi dan membuatnya tetap berjalan dalam produksi. Untuk informasi selengkapnya, lihat Gambaran umum pilar keunggulan operasional.

Keterkelolaan

Ada dua aspek untuk mengelola ID Microsoft Entra:

- Mengelola ID Microsoft Entra di cloud.

- Mempertahankan server Microsoft Entra Koneksi Sync.

MICROSOFT Entra ID menyediakan opsi berikut untuk mengelola domain dan direktori di cloud:

- Modul Microsoft Graph PowerShell - digunakan untuk membuat skrip tugas administratif Microsoft Entra umum seperti manajemen pengguna, manajemen domain, dan mengonfigurasi akses menyeluruh.

- Bilah manajemen Microsoft Entra di portal Azure - menyediakan tampilan manajemen interaktif direktori, dan memungkinkan Anda mengontrol dan mengonfigurasi sebagian besar aspek ID Microsoft Entra.

Microsoft Entra Koneksi menginstal alat berikut untuk mempertahankan layanan Microsoft Entra Koneksi Sync dari komputer lokal Anda:

- Konsol Microsoft Entra Koneksi - memungkinkan Anda memodifikasi konfigurasi server Azure AD Sync, menyesuaikan bagaimana sinkronisasi terjadi, mengaktifkan atau menonaktifkan mode penahapan, dan mengalihkan mode masuk pengguna. Anda dapat mengaktifkan aktivitas masuk Active Directory FS menggunakan infrastruktur lokal Anda.

- Synchronization Service Manager - gunakan tab Operasi di alat ini untuk mengelola proses sinkronisasi dan mendeteksi apakah ada bagian dari proses yang gagal. Anda dapat memicu sinkronisasi secara manual menggunakan alat ini. Tab Konektor memungkinkan Anda mengontrol koneksi untuk domain tempat mesin sinkronisasi terpasang.

- Editor Aturan Sinkronisasi - memungkinkan Anda menyesuaikan cara objek diubah saat disalin antara direktori lokal dan ID Microsoft Entra. Alat ini memungkinkan Anda menentukan atribut dan objek tambahan untuk sinkronisasi, lalu menjalankan filter untuk menentukan objek mana yang harus atau tidak boleh disinkronkan. Untuk informasi selengkapnya, lihat bagian Editor Aturan Sinkronisasi dalam dokumen Microsoft Entra Koneksi Sync: Memahami konfigurasi default.

Untuk informasi dan tips selengkapnya untuk mengelola Microsoft Entra Koneksi, lihat Microsoft Entra Koneksi Sync: Praktik terbaik untuk mengubah konfigurasi default.

DevOps

Untuk pertimbangan DevOps, lihat Keunggulan operasional dalam Memperluas Active Directory Domain Services (AD DS) ke Azure.

Efisiensi kinerja

Efisiensi performa adalah kemampuan beban kerja Anda untuk diskalakan agar memenuhi permintaan yang diberikan oleh pengguna dengan cara yang efisien. Untuk informasi selengkapnya, lihat Gambaran umum pilar efisiensi performa.

Layanan Microsoft Entra mendukung skalabilitas berdasarkan replika, dengan satu replika utama yang menangani operasi tulis ditambah beberapa replika sekunder baca-saja. Microsoft Entra ID secara transparan mengalihkan upaya penulisan yang dilakukan terhadap replika sekunder ke replika utama dan memberikan konsistensi akhir. Semua perubahan yang dilakukan pada replika primer disebarkan ke replika sekunder. Arsitektur ini diskalakan dengan baik karena sebagian besar operasi terhadap ID Microsoft Entra dibaca daripada menulis. Untuk informasi selengkapnya, lihat Apa itu arsitektur Microsoft Entra?

Untuk server Microsoft Entra Koneksi Sync, tentukan berapa banyak objek yang kemungkinan akan Anda sinkronkan dari direktori lokal Anda. Jika Anda memiliki kurang dari 100.000 objek, Anda dapat menggunakan perangkat lunak SQL Server Express LocalDB default yang disediakan dengan Microsoft Entra Koneksi. Jika Anda memiliki jumlah objek yang lebih besar, Anda harus menginstal versi produksi SQL Server dan melakukan penginstalan kustom Microsoft Entra Koneksi, menentukan bahwa objek harus menggunakan instans SQL Server yang ada.

Kontributor

Artikel ini dikelola oleh Microsoft. Ini awalnya ditulis oleh kontributor berikut.

Penulis utama:

- Eric Woodruff | Spesialis Teknis Produk

Untuk melihat profil LinkedIn non-publik, masuk ke LinkedIn.

Langkah berikutnya

- Tinjau Pertimbangan Desain Identitas Hibrid Microsoft Entra, yang mencakup informasi lebih lanjut tentang membuat keputusan mengenai identitas hibrid.

- Tinjau Topologi untuk Microsoft Entra Koneksi untuk memastikan topologi hibrid untuk Microsoft Entra Koneksi disebarkan dalam konfigurasi yang didukung.

- Pelajari cara menggunakan akses bersyarat untuk melindungi akses ke aplikasi Anda, dengan Merencanakan penyebaran Akses Bersyarat.

- Untuk informasi selengkapnya tentang penyediaan DS AD di Azure sebagai infrastruktur, bcaa Mengintegrasikan AD lokal dengan Azure.

- Tinjau proksi aplikasi Microsoft Entra jika Anda ingin menyediakan integrasi Microsoft Entra dengan aplikasi IaaS lokal atau cloud.

- Karena identitas adalah sarana kontrol baru untuk keamanan, baca Praktik Terbaik Manajemen Identitas.

- Selain itu, saat menyebarkan solusi ini memerlukan akun yang sangat istimewa, tinjau Mengamankan akses istimewa, untuk memahami kontrol keamanan untuk akun istimewa.