Memperbaiki Akun Automanage

Penting

Artikel ini hanya relevan untuk mesin yang di-onboard ke versi Automanage sebelumnya (API versi 30-06-2020-pratinjau). Status untuk mesin-mesin ini adalah Perlu peningkatan.

Akun Automanage Anda adalah konteks keamanan atau identitas di mana operasi otomatis terjadi. Jika Anda baru saja memindahkan langganan yang berisi Akun Automanage ke penyewa baru, Anda perlu mengonfigurasi ulang akun tersebut. Untuk mengonfigurasi ulang, Anda perlu mengatur ulang jenis identitas dan menetapkan peran yang sesuai untuk akun tersebut.

Langkah 1: Mengatur ulang jenis identitas Akun Automanage

Mengatur ulang jenis identitas Akun Automanage dengan menggunakan templat Resource Manager (ARM) berikut ini. Simpan file secara lokal sebagai armdeploy.json atau nama yang sama. Perhatikan nama dan lokasi Akun Automanage Anda karena nama dan lokasi merupakan parameter dalam templat ARM.

Buat penyebaran Resource Manager dengan menggunakan templat berikut ini. Gunakan

identityType = None.- Anda dapat membuat penyebaran di CLI Azure dengan menggunakan

az deployment sub create. Untuk mengetahui informasi selengkapnya, lihat sub penyebaran az. - Anda dapat membuat penyebaran di PowerShell dengan menggunakan modul

New-AzDeployment. Untuk mengetahui informasi selengkapnya, lihat New-AzDeployment.

- Anda dapat membuat penyebaran di CLI Azure dengan menggunakan

Jalankan lagi templat ARM yang sama dengan

identityType = SystemAssigned.

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"accountName": {

"type": "string"

},

"location": {

"type": "string"

},

"identityType": {

"type": "string",

"allowedValues": [ "None", "SystemAssigned" ]

}

},

"resources": [

{

"apiVersion": "2020-06-30-preview",

"name": "[parameters('accountName')]",

"location": "[parameters('location')]",

"type": "Microsoft.Automanage/accounts",

"identity": {

"type": "[parameters('identityType')]"

}

}

]

}

Langkah 2: Menetapkan peran yang sesuai untuk Akun Automanage

Akun Automanage memerlukan peran Kontributor dan peran Kontributor Kebijakan Sumber Daya pada langganan berisi VM yang dikelola Automanage. Anda dapat menetapkan peran ini dengan menggunakan portal Microsoft Azure, templat ARM, atau CLI Azure.

Jika Anda menggunakan templat ARM atau CLI Azure, Anda memerlukan ID Utama (juga dikenal sebagai ID Objek) dari Akun Automanage Anda. (Anda tidak memerlukan ID jika Anda menggunakan portal Microsoft Azure.) Anda dapat menemukan ID ini dengan menggunakan metode berikut:

CLI Azure: Gunakan perintah

az ad sp list --display-name <name of your Automanage Account>.portal Azure: Buka MICROSOFT Entra ID dan cari Akun Automanage Anda berdasarkan nama. Di bawah Aplikasi Perusahaan, pilih nama Akun Automanage saat muncul.

Portal Azure

Di bawahLangganan, buka langganan yang berisi VM automanaged Anda.

Pilih Kontrol akses (IAM).

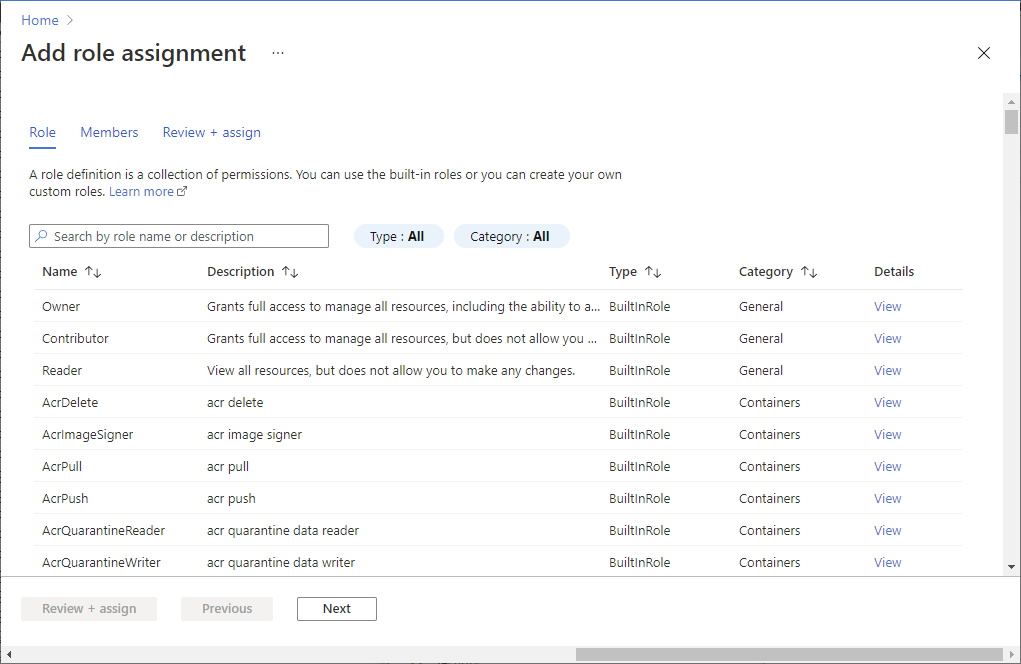

Pilih Tambahkan>Tambahkan penetapan peran untuk membuka halaman Tambahkan penetapan peran.

Tetapkan peran berikut. Untuk langkah-langkah mendetail, lihat Menetapkan peran Azure menggunakan portal Azure.

Pengaturan Nilai Peran Kontributor Tetapkan akses ke Pengguna, grup, atau perwakilan layanan Anggota <Nama akun Automanage Anda>

Ulangi langkah 2 hingga 4, pilih peran Kontributor Kebijakan Sumber Daya.

Templat ARM

Jalankan templat ARM berikut ini. Anda akan memerlukan ID Utama Akun Automanage Anda. Langkah-langkah untuk mendapatkannya ada pada awal bagian ini. Masukkan ID saat Anda diminta.

{

"$schema": "https://schema.management.azure.com/schemas/2015-01-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"principalId": {

"type": "string",

"metadata": {

"description": "The principal to assign the role to"

}

}

},

"variables": {

"Contributor": "[concat('/subscriptions/', subscription().subscriptionId, '/providers/Microsoft.Authorization/roleDefinitions/', 'b24988ac-6180-42a0-ab88-20f7382dd24c')]",

"Resource Policy Contributor": "[concat('/subscriptions/', subscription().subscriptionId, '/providers/Microsoft.Authorization/roleDefinitions/', '36243c78-bf99-498c-9df9-86d9f8d28608')]"

},

"resources": [

{

"type": "Microsoft.Authorization/roleAssignments",

"apiVersion": "2018-09-01-preview",

"name": "[guid(uniqueString(variables('Contributor')))]",

"properties": {

"roleDefinitionId": "[variables('Contributor')]",

"principalId": "[parameters('principalId')]"

}

},

{

"type": "Microsoft.Authorization/roleAssignments",

"apiVersion": "2018-09-01-preview",

"name": "[guid(uniqueString(variables('Resource Policy Contributor')))]",

"properties": {

"roleDefinitionId": "[variables('Resource Policy Contributor')]",

"principalId": "[parameters('principalId')]"

}

}

]

}

Azure CLI

Jalankan perintah ini:

az role assignment create --assignee-object-id <your Automanage Account Object ID> --role "Contributor" --scope /subscriptions/<your subscription ID>

az role assignment create --assignee-object-id <your Automanage Account Object ID> --role "Resource Policy Contributor" --scope /subscriptions/<your subscription ID>